Page de garde > Périphériques technologiques > L'ancien est le nouveau : la vulnérabilité de Windows permet des attaques de rétrogradation indétectables

Page de garde > Périphériques technologiques > L'ancien est le nouveau : la vulnérabilité de Windows permet des attaques de rétrogradation indétectables

L'ancien est le nouveau : la vulnérabilité de Windows permet des attaques de rétrogradation indétectables

Lors de la conférence Black Hat USA 2024, le chercheur de SafeBreach, Alon Leviev, a présenté une attaque qui manipule un fichier XML de liste d'actions pour pousser un outil « Windows Downdate » qui contourne toutes les étapes de vérification de Windows et le Installateur de confiance. L'outil peut également manipuler Windows pour confirmer que le système est entièrement mis à jour.

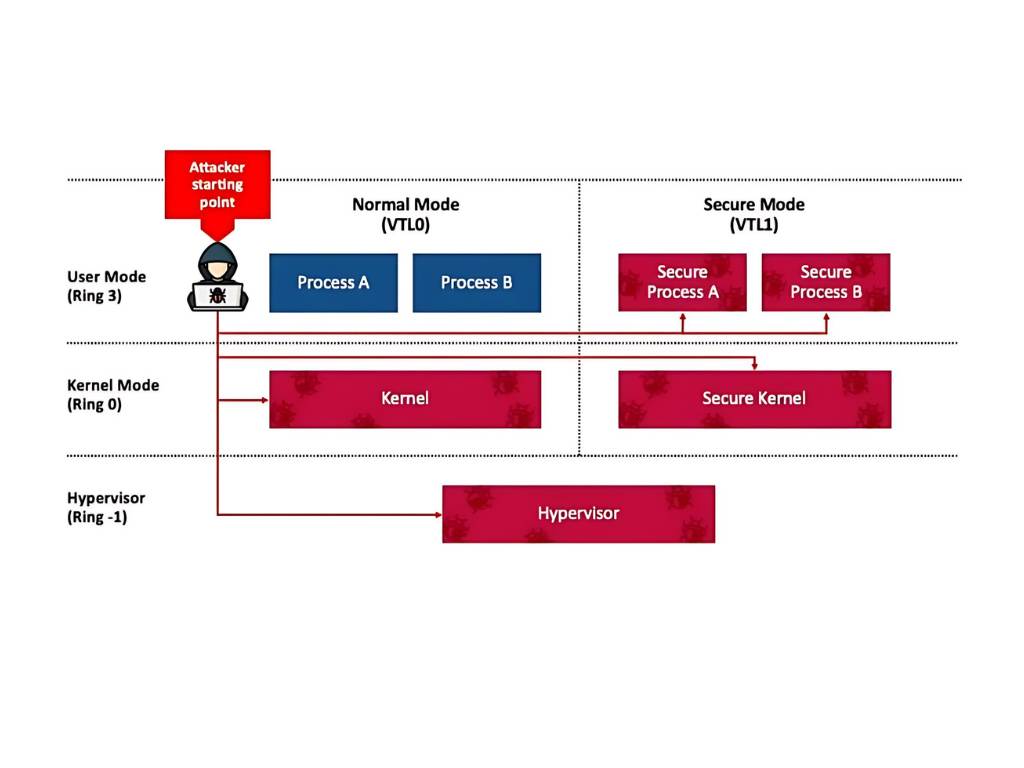

Le processus de mise à jour de Windows a déjà été compromis. Lancé en 2023, le Bootkit BlackLotus UEFI inclut des fonctionnalités de rétrogradation qui utilisent les vulnérabilités de l'architecture Windows Update. Semblable à la méthode présentée par Leviev, le BlackLotus Bootkit rétrograde divers composants du système pour contourner les verrous VBS UEFI. Un acteur malveillant peut alors utiliser des attaques « jour zéro » d’élévation de privilèges sur un système précédemment à jour. Dans un article de blog sur SafeBreach, Leviev a déclaré : « J'ai découvert plusieurs façons de désactiver la sécurité basée sur la virtualisation (VBS) de Windows, y compris ses fonctionnalités telles que Credential Guard et Hypervisor-Protected Code Integrity (HVCI), même lorsqu'elles sont appliquées avec des verrous UEFI. À ma connaissance, c’est la première fois que les verrous UEFI de VBS sont contournés sans accès physique. »

Leviev a informé Microsoft des vulnérabilités en février de cette année. Cependant, Microsoft développe toujours une mise à jour de sécurité pour révoquer les systèmes VBS obsolètes et non corrigés. Microsoft prévoit également de publier un guide pour « fournir aux clients des mesures d’atténuation ou des conseils pertinents en matière de réduction des risques dès qu’ils seront disponibles ». Des conseils sont nécessaires puisque, selon Leviev, ces attaques sont indétectables et invisibles. Pour en savoir plus ou pour voir l'exploit en action, veuillez consulter les ressources ci-dessous.

-

INZONE M9 II : Sony lance un nouveau moniteur de jeu « parfait pour PS5 » avec une résolution 4K et une luminosité maximale de 750 nitsL'INZONE M9 II arrive en tant que successeur direct de l'INZONE M9, qui a maintenant un peu plus de deux ans. Soit dit en passant, Sony a égal...Périphériques technologiques Publié le 2024-12-21

INZONE M9 II : Sony lance un nouveau moniteur de jeu « parfait pour PS5 » avec une résolution 4K et une luminosité maximale de 750 nitsL'INZONE M9 II arrive en tant que successeur direct de l'INZONE M9, qui a maintenant un peu plus de deux ans. Soit dit en passant, Sony a égal...Périphériques technologiques Publié le 2024-12-21 -

Acer confirme la date d'annonce de ses ordinateurs portables Intel Lunar LakeLe mois dernier, Intel a confirmé qu'il lancerait les nouvelles puces Core Ultra 200 le 3 septembre. Acer a annoncé qu'il organiserait son évé...Périphériques technologiques Publié le 2024-12-21

Acer confirme la date d'annonce de ses ordinateurs portables Intel Lunar LakeLe mois dernier, Intel a confirmé qu'il lancerait les nouvelles puces Core Ultra 200 le 3 septembre. Acer a annoncé qu'il organiserait son évé...Périphériques technologiques Publié le 2024-12-21 -

AMD Ryzen 7 9800X3D devrait être lancé en octobre ; Ryzen 9 9950X3D et Ryzen 9 9900X3D feront leurs débuts l'année prochaineL'année dernière, AMD a lancé les Ryzen 9 7950X3D et Ryzen 9 7900X3D avant le Ryzen 7 7800X3D, qui a été abandonné quelques semaines plus tard. De...Périphériques technologiques Publié le 2024-12-10

AMD Ryzen 7 9800X3D devrait être lancé en octobre ; Ryzen 9 9950X3D et Ryzen 9 9900X3D feront leurs débuts l'année prochaineL'année dernière, AMD a lancé les Ryzen 9 7950X3D et Ryzen 9 7900X3D avant le Ryzen 7 7800X3D, qui a été abandonné quelques semaines plus tard. De...Périphériques technologiques Publié le 2024-12-10 -

Steam offre un jeu indépendant très populaire, mais seulement aujourd'huiPress Any Button est un jeu d'arcade indépendant développé par le développeur solo Eugene Zubko et sorti en 2021. L'histoire tourne autour d&#...Périphériques technologiques Publié le 2024-11-26

Steam offre un jeu indépendant très populaire, mais seulement aujourd'huiPress Any Button est un jeu d'arcade indépendant développé par le développeur solo Eugene Zubko et sorti en 2021. L'histoire tourne autour d&#...Périphériques technologiques Publié le 2024-11-26 -

Les avant-premières d'Assassin's Creed Shadows auraient été annulées alors qu'Ubisoft se retire du Tokyo Game Show 2024Plus tôt dans la journée, Ubisoft a annulé sa participation en ligne au Tokyo Game Show en raison de « diverses circonstances ». Cette annonce a été c...Périphériques technologiques Publié le 2024-11-25

Les avant-premières d'Assassin's Creed Shadows auraient été annulées alors qu'Ubisoft se retire du Tokyo Game Show 2024Plus tôt dans la journée, Ubisoft a annulé sa participation en ligne au Tokyo Game Show en raison de « diverses circonstances ». Cette annonce a été c...Périphériques technologiques Publié le 2024-11-25 -

Le prix d'un jeu Sony vieux de 7 ans double soudainementLa PlayStation 5 Pro est lancée au prix de base de 700 $, le package complet, y compris le lecteur et le support, atteignant jusqu'à 850 $. Alors ...Périphériques technologiques Publié le 2024-11-22

Le prix d'un jeu Sony vieux de 7 ans double soudainementLa PlayStation 5 Pro est lancée au prix de base de 700 $, le package complet, y compris le lecteur et le support, atteignant jusqu'à 850 $. Alors ...Périphériques technologiques Publié le 2024-11-22 -

Offre | L'ordinateur portable de jeu Beastly MSI Raider GE78 HX avec RTX 4080, Core i9 et 32 Go DDR5 est en ventePour les joueurs qui utilisent principalement leur ordinateur portable de jeu en remplacement d'un ordinateur de bureau, un grand ordinateur porta...Périphériques technologiques Publié le 2024-11-20

Offre | L'ordinateur portable de jeu Beastly MSI Raider GE78 HX avec RTX 4080, Core i9 et 32 Go DDR5 est en ventePour les joueurs qui utilisent principalement leur ordinateur portable de jeu en remplacement d'un ordinateur de bureau, un grand ordinateur porta...Périphériques technologiques Publié le 2024-11-20 -

Teenage Engineering dévoile l'original EP-1320 Medieval, le premier « instrumentalis electronicum » médiéval au mondeQue Teenage Engineering soit une société qui marche au rythme d'un batteur très différent n'est un secret pour personne – c'est en fait ce...Périphériques technologiques Publié le 2024-11-19

Teenage Engineering dévoile l'original EP-1320 Medieval, le premier « instrumentalis electronicum » médiéval au mondeQue Teenage Engineering soit une société qui marche au rythme d'un batteur très différent n'est un secret pour personne – c'est en fait ce...Périphériques technologiques Publié le 2024-11-19 -

Google Photos obtient des préréglages basés sur l'IA et de nouveaux outils d'éditionLes fonctionnalités de montage vidéo présentes dans Google Photos viennent de recevoir une infusion de fonctionnalités basées sur l'IA, et ces cha...Périphériques technologiques Publié le 2024-11-19

Google Photos obtient des préréglages basés sur l'IA et de nouveaux outils d'éditionLes fonctionnalités de montage vidéo présentes dans Google Photos viennent de recevoir une infusion de fonctionnalités basées sur l'IA, et ces cha...Périphériques technologiques Publié le 2024-11-19 -

Lancement des globes oculaires Tecno Pop 9 5G avec un look et des spécifications budgétaires similaires à ceux de l'iPhone 16Tecno a confirmé qu'il abandonnerait le look géométrique du Pop 8 pour une bosse de caméra surélevée ostensiblement inspirée des nouveaux téléphon...Périphériques technologiques Publié le 2024-11-19

Lancement des globes oculaires Tecno Pop 9 5G avec un look et des spécifications budgétaires similaires à ceux de l'iPhone 16Tecno a confirmé qu'il abandonnerait le look géométrique du Pop 8 pour une bosse de caméra surélevée ostensiblement inspirée des nouveaux téléphon...Périphériques technologiques Publié le 2024-11-19 -

Anker lance un nouveau câble Flow soft touch pour les produits AppleLe câble Anker Flow USB-A vers Lightning (3 pieds, silicone) est arrivé sur Amazon aux États-Unis. L'accessoire a fait l'objet de rumeurs plus...Périphériques technologiques Publié le 2024-11-19

Anker lance un nouveau câble Flow soft touch pour les produits AppleLe câble Anker Flow USB-A vers Lightning (3 pieds, silicone) est arrivé sur Amazon aux États-Unis. L'accessoire a fait l'objet de rumeurs plus...Périphériques technologiques Publié le 2024-11-19 -

Moniteur Xiaomi Redmi A27U rafraîchi avec une dalle 4K et un port USB C 90WXiaomi a récemment lancé divers moniteurs, dont certains ont été proposés dans le monde entier. Pour référence, la société a introduit son moniteur de...Périphériques technologiques Publié le 2024-11-19

Moniteur Xiaomi Redmi A27U rafraîchi avec une dalle 4K et un port USB C 90WXiaomi a récemment lancé divers moniteurs, dont certains ont été proposés dans le monde entier. Pour référence, la société a introduit son moniteur de...Périphériques technologiques Publié le 2024-11-19 -

Le rival du Tesla Model Y Juniper de Huawei sera vendu à perteÀ l'approche de la version actualisée du Model Y Juniper, les constructeurs de voitures électriques sont dans une course pour lancer leurs propres...Périphériques technologiques Publié le 2024-11-18

Le rival du Tesla Model Y Juniper de Huawei sera vendu à perteÀ l'approche de la version actualisée du Model Y Juniper, les constructeurs de voitures électriques sont dans une course pour lancer leurs propres...Périphériques technologiques Publié le 2024-11-18 -

L'échappatoire des batteries Tesla Model Y et Model 3 maintient les prix américains bas en contournant les règles d'incitation fiscale de l'IRALa nouvelle a récemment éclaté selon laquelle la Tesla Model 3 LR AWD avait récupéré la totalité de l'incitation fiscale américaine de 7 500 $ grâ...Périphériques technologiques Publié le 2024-11-16

L'échappatoire des batteries Tesla Model Y et Model 3 maintient les prix américains bas en contournant les règles d'incitation fiscale de l'IRALa nouvelle a récemment éclaté selon laquelle la Tesla Model 3 LR AWD avait récupéré la totalité de l'incitation fiscale américaine de 7 500 $ grâ...Périphériques technologiques Publié le 2024-11-16 -

Trouvez des conversations WhatsApp plus rapidement grâce aux nouvelles listes de discussion personnaliséesWhatsApp a facilité l'organisation de vos conversations grâce au déploiement mondial de listes de discussion personnalisées. Cette nouvelle foncti...Périphériques technologiques Publié le 2024-11-16

Trouvez des conversations WhatsApp plus rapidement grâce aux nouvelles listes de discussion personnaliséesWhatsApp a facilité l'organisation de vos conversations grâce au déploiement mondial de listes de discussion personnalisées. Cette nouvelle foncti...Périphériques technologiques Publié le 2024-11-16

Étudier le chinois

- 1 Comment dit-on « marcher » en chinois ? 走路 Prononciation chinoise, 走路 Apprentissage du chinois

- 2 Comment dit-on « prendre l’avion » en chinois ? 坐飞机 Prononciation chinoise, 坐飞机 Apprentissage du chinois

- 3 Comment dit-on « prendre un train » en chinois ? 坐火车 Prononciation chinoise, 坐火车 Apprentissage du chinois

- 4 Comment dit-on « prendre un bus » en chinois ? 坐车 Prononciation chinoise, 坐车 Apprentissage du chinois

- 5 Comment dire conduire en chinois? 开车 Prononciation chinoise, 开车 Apprentissage du chinois

- 6 Comment dit-on nager en chinois ? 游泳 Prononciation chinoise, 游泳 Apprentissage du chinois

- 7 Comment dit-on faire du vélo en chinois ? 骑自行车 Prononciation chinoise, 骑自行车 Apprentissage du chinois

- 8 Comment dit-on bonjour en chinois ? 你好Prononciation chinoise, 你好Apprentissage du chinois

- 9 Comment dit-on merci en chinois ? 谢谢Prononciation chinoise, 谢谢Apprentissage du chinois

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning