титульная страница > Технологическая периферия > Старое — это новое: уязвимость Windows делает возможным необнаружимые атаки на понижение версии

титульная страница > Технологическая периферия > Старое — это новое: уязвимость Windows делает возможным необнаружимые атаки на понижение версии

Старое — это новое: уязвимость Windows делает возможным необнаружимые атаки на понижение версии

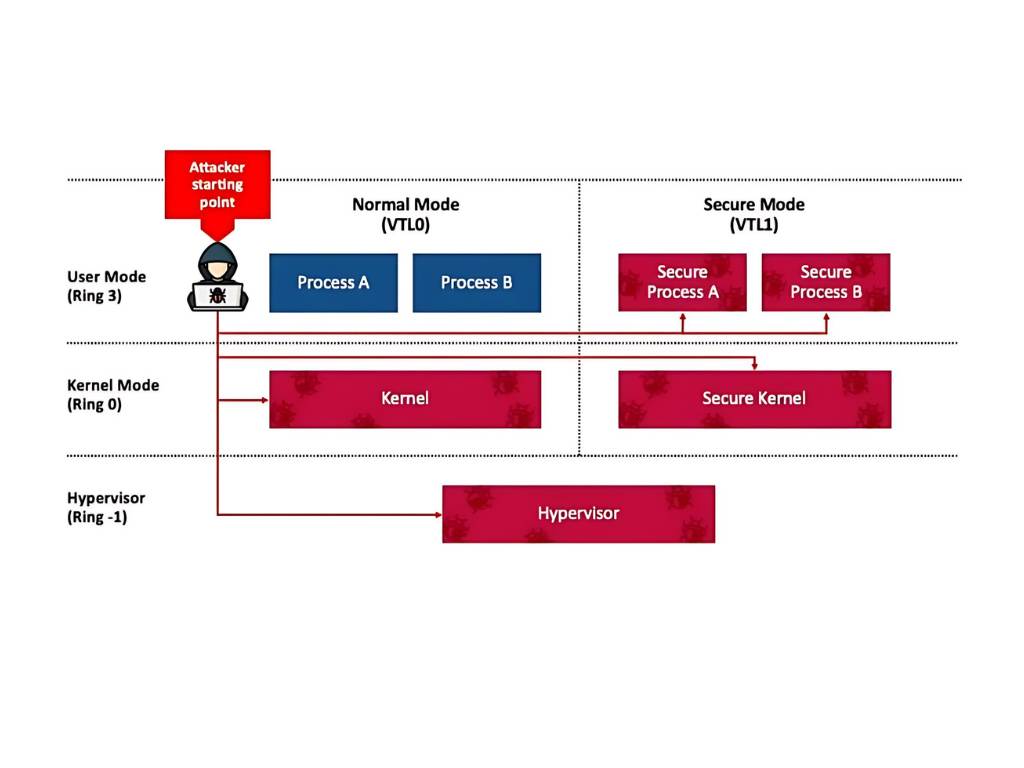

На конференции Black Hat USA в 2024 году исследователь SafeBreach Алон Леваев представил атаку, которая манипулирует XML-файлом списка действий для запуска инструмента «Windows Downdate», который обходит все этапы проверки Windows и Доверенный установщик. Этот инструмент также может манипулировать Windows, чтобы подтвердить, что система полностью обновлена.

Процесс обновления Windows ранее был взломан. Выпущенный в 2023 году набор BlackLotus UEFI Bootkit включает возможности перехода на более раннюю версию, использующие уязвимости в архитектуре Центра обновления Windows. Подобно методу, продемонстрированному Леваевым, BlackLotus Bootkit понижает версию различных системных компонентов, чтобы обойти блокировки VBS UEFI. Затем злоумышленник может использовать атаки «нулевого дня» с повышением привилегий на ранее обновленную систему. В сообщении в блоге SafeBreach Леваев заявил: «Я обнаружил несколько способов отключить безопасность на основе виртуализации Windows (VBS), включая такие ее функции, как Credential Guard и целостность кода, защищенного гипервизором (HVCI), даже если они применяются с помощью блокировок UEFI. Насколько мне известно, это первый случай обхода блокировок UEFI VBS без физического доступа».

Левиев проинформировал Microsoft об уязвимостях в феврале этого года. Однако Microsoft все еще разрабатывает обновление безопасности для отзыва устаревших и неисправленных систем VBS. Microsoft также планирует выпустить руководство, которое «предоставит клиентам меры по смягчению последствий или соответствующие рекомендации по снижению рисков по мере их появления». Руководство необходимо, поскольку, по словам Леваева, эти атаки необнаружимы и невидимы. Чтобы узнать больше или увидеть эксплойт в действии, посетите ресурсы ниже.

-

INZONE M9 II: Sony выпускает новый игровой монитор, «идеально подходящий для PS5» с разрешением 4K и пиковой яркостью 750 нитINZONE M9 II является прямым преемником INZONE M9, которому сейчас чуть больше двух лет. Кстати, Sony сегодня также представила INZONE M10S, о котором...Технологическая периферия Опубликовано 21 декабря 2024 г.

INZONE M9 II: Sony выпускает новый игровой монитор, «идеально подходящий для PS5» с разрешением 4K и пиковой яркостью 750 нитINZONE M9 II является прямым преемником INZONE M9, которому сейчас чуть больше двух лет. Кстати, Sony сегодня также представила INZONE M10S, о котором...Технологическая периферия Опубликовано 21 декабря 2024 г. -

Acer подтверждает дату анонса своих ноутбуков Intel Lunar LakeВ прошлом месяце Intel подтвердила, что выпустит новые чипы серии Core Ultra 200 3 сентября. Acer объявила, что проведет мероприятие Next@Acer 4 сентя...Технологическая периферия Опубликовано 21 декабря 2024 г.

Acer подтверждает дату анонса своих ноутбуков Intel Lunar LakeВ прошлом месяце Intel подтвердила, что выпустит новые чипы серии Core Ultra 200 3 сентября. Acer объявила, что проведет мероприятие Next@Acer 4 сентя...Технологическая периферия Опубликовано 21 декабря 2024 г. -

AMD Ryzen 7 9800X3D выйдет в октябре; Ryzen 9 9950X3D и Ryzen 9 9900X3D дебютируют в следующем годуВ прошлом году AMD выпустила Ryzen 9 7950X3D и Ryzen 9 7900X3D перед Ryzen 7 7800X3D, который вышел пару недель спустя. С тех пор мы видели множество ...Технологическая периферия Опубликовано 10 декабря 2024 г.

AMD Ryzen 7 9800X3D выйдет в октябре; Ryzen 9 9950X3D и Ryzen 9 9900X3D дебютируют в следующем годуВ прошлом году AMD выпустила Ryzen 9 7950X3D и Ryzen 9 7900X3D перед Ryzen 7 7800X3D, который вышел пару недель спустя. С тех пор мы видели множество ...Технологическая периферия Опубликовано 10 декабря 2024 г. -

Steam раздает очень популярную инди-игру, но только сегодняPress Any Button — инди-аркадная игра, разработанная индивидуальным разработчиком Евгением Зубко и выпущенная в 2021 году. Сюжет разворачивается вокру...Технологическая периферия Опубликовано 26 ноября 2024 г.

Steam раздает очень популярную инди-игру, но только сегодняPress Any Button — инди-аркадная игра, разработанная индивидуальным разработчиком Евгением Зубко и выпущенная в 2021 году. Сюжет разворачивается вокру...Технологическая периферия Опубликовано 26 ноября 2024 г. -

Сообщается, что превью Assassin’s Creed Shadows отменены, поскольку Ubisoft отказывается от участия в Tokyo Game Show 2024Ранее сегодня Ubisoft отменила свое онлайн-выступление на Tokyo Game Show из-за «различных обстоятельств». Это объявление было подтверждено официальны...Технологическая периферия Опубликовано 25 ноября 2024 г.

Сообщается, что превью Assassin’s Creed Shadows отменены, поскольку Ubisoft отказывается от участия в Tokyo Game Show 2024Ранее сегодня Ubisoft отменила свое онлайн-выступление на Tokyo Game Show из-за «различных обстоятельств». Это объявление было подтверждено официальны...Технологическая периферия Опубликовано 25 ноября 2024 г. -

Цена на игру Sony семилетней давности внезапно выросла вдвоеБазовая цена PlayStation 5 Pro составляет 700 долларов США, а стоимость полного пакета, включая привод и подставку, достигает 850 долларов США. Хотя S...Технологическая периферия Опубликовано 22 ноября 2024 г.

Цена на игру Sony семилетней давности внезапно выросла вдвоеБазовая цена PlayStation 5 Pro составляет 700 долларов США, а стоимость полного пакета, включая привод и подставку, достигает 850 долларов США. Хотя S...Технологическая периферия Опубликовано 22 ноября 2024 г. -

Сделка | Чудовищный игровой ноутбук MSI Raider GE78 HX с RTX 4080, Core i9 и 32 ГБ памяти DDR5 поступил в продажуДля геймеров, которые в основном используют игровой ноутбук в качестве замены настольного компьютера, лучшим выбором может стать большой ноутбук, тако...Технологическая периферия Опубликовано 20 ноября 2024 г.

Сделка | Чудовищный игровой ноутбук MSI Raider GE78 HX с RTX 4080, Core i9 и 32 ГБ памяти DDR5 поступил в продажуДля геймеров, которые в основном используют игровой ноутбук в качестве замены настольного компьютера, лучшим выбором может стать большой ноутбук, тако...Технологическая периферия Опубликовано 20 ноября 2024 г. -

Teenage Engineering представляет необычный EP-1320 Medieval как первый в мире средневековый «инструментальный электронный инструмент»То, что Teenage Engineering – это компания, которая идет в такт совсем другому барабанщику, ни для кого не секрет – на самом деле именно это привлекае...Технологическая периферия Опубликовано 19 ноября 2024 г.

Teenage Engineering представляет необычный EP-1320 Medieval как первый в мире средневековый «инструментальный электронный инструмент»То, что Teenage Engineering – это компания, которая идет в такт совсем другому барабанщику, ни для кого не секрет – на самом деле именно это привлекае...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Google Photos получает пресеты на базе искусственного интеллекта и новые инструменты редактированияФункции редактирования видео, присутствующие в Google Фото, только что получили поддержку функций искусственного интеллекта, и эти изменения улучшат п...Технологическая периферия Опубликовано 19 ноября 2024 г.

Google Photos получает пресеты на базе искусственного интеллекта и новые инструменты редактированияФункции редактирования видео, присутствующие в Google Фото, только что получили поддержку функций искусственного интеллекта, и эти изменения улучшат п...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Выпущен Tecno Pop 9 5G с внешним видом в стиле iPhone 16 и бюджетными характеристикамиTecno подтвердила, что откажется от геометрического внешнего вида Pop 8 в пользу приподнятого выступа камеры, якобы вдохновленного новым Phone 16 и ег...Технологическая периферия Опубликовано 19 ноября 2024 г.

Выпущен Tecno Pop 9 5G с внешним видом в стиле iPhone 16 и бюджетными характеристикамиTecno подтвердила, что откажется от геометрического внешнего вида Pop 8 в пользу приподнятого выступа камеры, якобы вдохновленного новым Phone 16 и ег...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Anker выпускает новый мягкий сенсорный кабель Flow для продуктов AppleКабель Anker Flow USB-A — Lightning (3 фута, силикон) поступил на Amazon в США. Слухи об этом аксессуаре появились ранее в этом году, и он был выпущен...Технологическая периферия Опубликовано 19 ноября 2024 г.

Anker выпускает новый мягкий сенсорный кабель Flow для продуктов AppleКабель Anker Flow USB-A — Lightning (3 фута, силикон) поступил на Amazon в США. Слухи об этом аксессуаре появились ранее в этом году, и он был выпущен...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Монитор Xiaomi Redmi A27U обновлен панелью 4K и портом USB C мощностью 90 ВтXiaomi недавно выпустила различные мониторы, некоторые из которых продаются по всему миру. Для справки: в начале месяца компания привезла свой игровой...Технологическая периферия Опубликовано 19 ноября 2024 г.

Монитор Xiaomi Redmi A27U обновлен панелью 4K и портом USB C мощностью 90 ВтXiaomi недавно выпустила различные мониторы, некоторые из которых продаются по всему миру. Для справки: в начале месяца компания привезла свой игровой...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Конкурент Tesla Model Y Juniper от Huawei будет продан с убыткомПо мере приближения обновления Model Y Juniper производители электромобилей стремятся выпустить своих прямых конкурентов обновленному самому популярно...Технологическая периферия Опубликовано 18 ноября 2024 г.

Конкурент Tesla Model Y Juniper от Huawei будет продан с убыткомПо мере приближения обновления Model Y Juniper производители электромобилей стремятся выпустить своих прямых конкурентов обновленному самому популярно...Технологическая периферия Опубликовано 18 ноября 2024 г. -

Лазейка в аккумуляторной батарее Tesla Model Y и Model 3 удерживает цены в США на низком уровне, обходя правила налоговых льгот IRAНедавно появились новости о том, что Tesla Model 3 LR AWD получила полную налоговую льготу в размере 7500 долларов США благодаря, по-видимому, переклю...Технологическая периферия Опубликовано 16 ноября 2024 г.

Лазейка в аккумуляторной батарее Tesla Model Y и Model 3 удерживает цены в США на низком уровне, обходя правила налоговых льгот IRAНедавно появились новости о том, что Tesla Model 3 LR AWD получила полную налоговую льготу в размере 7500 долларов США благодаря, по-видимому, переклю...Технологическая периферия Опубликовано 16 ноября 2024 г. -

Находите разговоры в WhatsApp быстрее с помощью новых пользовательских списков чатовWhatsApp упростил организацию ваших разговоров благодаря глобальному внедрению пользовательских списков чатов. Эта новая функция расширяет возможности...Технологическая периферия Опубликовано 16 ноября 2024 г.

Находите разговоры в WhatsApp быстрее с помощью новых пользовательских списков чатовWhatsApp упростил организацию ваших разговоров благодаря глобальному внедрению пользовательских списков чатов. Эта новая функция расширяет возможности...Технологическая периферия Опубликовано 16 ноября 2024 г.

Изучайте китайский

- 1 Как сказать «гулять» по-китайски? 走路 Китайское произношение, 走路 Изучение китайского языка

- 2 Как сказать «Сесть на самолет» по-китайски? 坐飞机 Китайское произношение, 坐飞机 Изучение китайского языка

- 3 Как сказать «сесть на поезд» по-китайски? 坐火车 Китайское произношение, 坐火车 Изучение китайского языка

- 4 Как сказать «поехать на автобусе» по-китайски? 坐车 Китайское произношение, 坐车 Изучение китайского языка

- 5 Как сказать «Ездить» по-китайски? 开车 Китайское произношение, 开车 Изучение китайского языка

- 6 Как будет плавание по-китайски? 游泳 Китайское произношение, 游泳 Изучение китайского языка

- 7 Как сказать «кататься на велосипеде» по-китайски? 骑自行车 Китайское произношение, 骑自行车 Изучение китайского языка

- 8 Как поздороваться по-китайски? 你好Китайское произношение, 你好Изучение китайского языка

- 9 Как сказать спасибо по-китайски? 谢谢Китайское произношение, 谢谢Изучение китайского языка

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning