титульная страница > Технологическая периферия > Хакеры вернули биткойны на сумму 3 миллиона долларов из программного кошелька, заблокированного более десяти лет назад

титульная страница > Технологическая периферия > Хакеры вернули биткойны на сумму 3 миллиона долларов из программного кошелька, заблокированного более десяти лет назад

Хакеры вернули биткойны на сумму 3 миллиона долларов из программного кошелька, заблокированного более десяти лет назад

Джо Гранд — этический хакер и YouTube-блогер, широко известный своими проектами, связанными с криптокошельками, успешно вернул из программный кошелек, который был заблокирован более десяти лет. Этот великолепный технический подвиг стал результатом серьезного обратного проектирования и поиска ошибок, проведенных Джо и его другом Бруно, который также является хакерским тяжеловесом.

Предпосылка

Названный биткойн-кошелек был защищен с помощью сложного 20-значного пароля, сгенерированного знаменитым программным обеспечением для генерации паролей под названием RoboForm. Его владелец, Майкл, использовал программное обеспечение для создания безопасного пароля, который затем сохранялся в контейнере TrueCrypt. По счастливой случайности зашифрованный раздел был поврежден, в результате чего Майкл остался без возможности восстановления, а его средства стали недоступными.

Учитывая чрезвычайно сложную и длинную структуру пароля, традиционные атаки методом перебора были совершенно нереалистичны. По мнению Джо, вероятность правильно «угадать» пароль будет столь же трудной, как найти конкретную каплю воды во всех океанах Земли — задача, на решение которой простой смертный никогда не сможет надеяться. Однако говорят, что там, где есть желание, всегда найдутся средства, и вскоре Джо сделает большой шаг вперед. частый соавтор. Обширный опыт Бруно в реверс-инжиниринге программного обеспечения вскоре оказался благом, ведущим к успеху проекта. Учитывая непреодолимую природу атаки методом перебора, дуэт обратился к поиску уязвимостей в функции генерации паролей RoboForm. Изучив журнал изменений RoboForm (в котором фиксируются изменения и исправления ошибок в программном обеспечении), они обнаружили, что старые версии RoboForm имели критический недостаток — «случайное» генерирование пароля вовсе не было случайным. Таким образом, по сути, воссоздавая ситуационные переменные, которые программа использовала для генерации паролей, теоретически можно было бы воссоздать точные пароли.

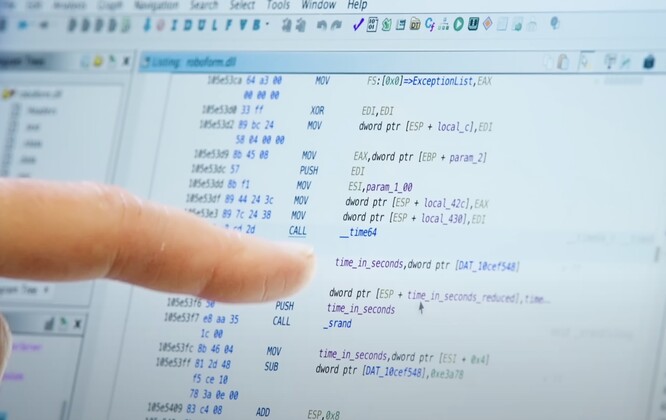

Гидра спешит на помощь В этой следующей части нам важно знать, что на самом деле делают Ghidra и Cheat Engine. Оба они являются мощными инструментами, широко используемыми для анализа и обратного проектирования или «декомпиляции» программного обеспечения. Ghidra, разработанная АНБ, позволяет декомпилировать программное обеспечение, что позволяет инженерам исследовать базовый код определенной программы, помогая находить уязвимости и недостатки, которые затем можно использовать для создания эксплойтов. Cheat Engine, с другой стороны, представляет собой инструмент сканирования памяти, который позволяет пользователю сканировать и изменять память программы во время ее выполнения, позволяя изменять поведение в режиме реального времени.

В этой следующей части нам важно знать, что на самом деле делают Ghidra и Cheat Engine. Оба они являются мощными инструментами, широко используемыми для анализа и обратного проектирования или «декомпиляции» программного обеспечения. Ghidra, разработанная АНБ, позволяет декомпилировать программное обеспечение, что позволяет инженерам исследовать базовый код определенной программы, помогая находить уязвимости и недостатки, которые затем можно использовать для создания эксплойтов. Cheat Engine, с другой стороны, представляет собой инструмент сканирования памяти, который позволяет пользователю сканировать и изменять память программы во время ее выполнения, позволяя изменять поведение в режиме реального времени.

4

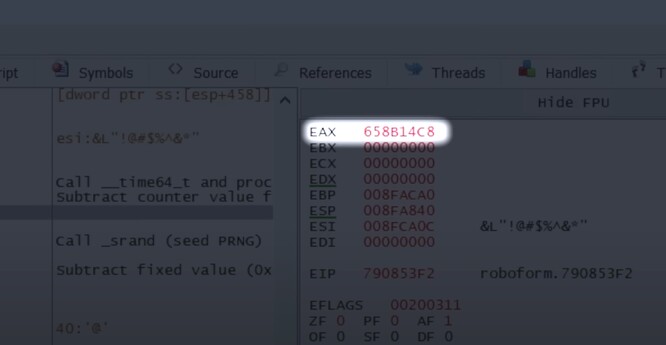

Используя свое новое открытие, команда, состоящая из Джо и Бруно, разработала метод отката системного времени до того момента, когда Майкл утверждал, что создал пароль - 50-дневный период. Они воссоздали все потенциальные пароли в диапазоне дат, корректируя начальное значение времени, надеясь найти пароль, сгенерированный именно в этот прошлый момент. Таким образом, список потенциально правильных паролей сократился в геометрической прогрессии, что сделало атаку методом перебора гораздо более эффективной, чем раньше.

Но на этом гринд не закончился. Команда столкнулась с еще несколькими препятствиями, связанными со сбоями программного обеспечения и утомительными сеансами отладки, но их настойчивость в конце концов окупилась. После небольшого изменения первоначально предоставленных Майклом параметров, которые теперь исключали специальные символы, команда в конечном итоге наткнулась на точное совпадение. Выиграв золото, Бруно объявил Джо о своей победе одним текстовым сообщением «Успех».

Успешное возвращение 43 BTC, стоимость которых сейчас превышает 3 миллиона долларов, является не только значительным финансовым облегчением для владельца, но также подчеркивает неоспоримый опыт и настойчивость хакерского дуэта. Но само собой разумеется, что RoboForm с тех пор устранил эту уязвимость, из-за которой взлом более новых паролей становится значительно более утомительным, а возможно, даже невозможным. Таким образом, необходимо не только создавать надежные пароли, но и обеспечивать их безопасное управление.

Отказ от ответственности: представленная здесь информация не должна использоваться в качестве основы для принятия какого-либо личного инвестиционного решения. Notebookcheck не предлагает криптовалюту, NFT или другие торговые, инвестиционные или финансовые консультации.

-

INZONE M9 II: Sony выпускает новый игровой монитор, «идеально подходящий для PS5» с разрешением 4K и пиковой яркостью 750 нитINZONE M9 II является прямым преемником INZONE M9, которому сейчас чуть больше двух лет. Кстати, Sony сегодня также представила INZONE M10S, о котором...Технологическая периферия Опубликовано 21 декабря 2024 г.

INZONE M9 II: Sony выпускает новый игровой монитор, «идеально подходящий для PS5» с разрешением 4K и пиковой яркостью 750 нитINZONE M9 II является прямым преемником INZONE M9, которому сейчас чуть больше двух лет. Кстати, Sony сегодня также представила INZONE M10S, о котором...Технологическая периферия Опубликовано 21 декабря 2024 г. -

Acer подтверждает дату анонса своих ноутбуков Intel Lunar LakeВ прошлом месяце Intel подтвердила, что выпустит новые чипы серии Core Ultra 200 3 сентября. Acer объявила, что проведет мероприятие Next@Acer 4 сентя...Технологическая периферия Опубликовано 21 декабря 2024 г.

Acer подтверждает дату анонса своих ноутбуков Intel Lunar LakeВ прошлом месяце Intel подтвердила, что выпустит новые чипы серии Core Ultra 200 3 сентября. Acer объявила, что проведет мероприятие Next@Acer 4 сентя...Технологическая периферия Опубликовано 21 декабря 2024 г. -

AMD Ryzen 7 9800X3D выйдет в октябре; Ryzen 9 9950X3D и Ryzen 9 9900X3D дебютируют в следующем годуВ прошлом году AMD выпустила Ryzen 9 7950X3D и Ryzen 9 7900X3D перед Ryzen 7 7800X3D, который вышел пару недель спустя. С тех пор мы видели множество ...Технологическая периферия Опубликовано 10 декабря 2024 г.

AMD Ryzen 7 9800X3D выйдет в октябре; Ryzen 9 9950X3D и Ryzen 9 9900X3D дебютируют в следующем годуВ прошлом году AMD выпустила Ryzen 9 7950X3D и Ryzen 9 7900X3D перед Ryzen 7 7800X3D, который вышел пару недель спустя. С тех пор мы видели множество ...Технологическая периферия Опубликовано 10 декабря 2024 г. -

Steam раздает очень популярную инди-игру, но только сегодняPress Any Button — инди-аркадная игра, разработанная индивидуальным разработчиком Евгением Зубко и выпущенная в 2021 году. Сюжет разворачивается вокру...Технологическая периферия Опубликовано 26 ноября 2024 г.

Steam раздает очень популярную инди-игру, но только сегодняPress Any Button — инди-аркадная игра, разработанная индивидуальным разработчиком Евгением Зубко и выпущенная в 2021 году. Сюжет разворачивается вокру...Технологическая периферия Опубликовано 26 ноября 2024 г. -

Сообщается, что превью Assassin’s Creed Shadows отменены, поскольку Ubisoft отказывается от участия в Tokyo Game Show 2024Ранее сегодня Ubisoft отменила свое онлайн-выступление на Tokyo Game Show из-за «различных обстоятельств». Это объявление было подтверждено официальны...Технологическая периферия Опубликовано 25 ноября 2024 г.

Сообщается, что превью Assassin’s Creed Shadows отменены, поскольку Ubisoft отказывается от участия в Tokyo Game Show 2024Ранее сегодня Ubisoft отменила свое онлайн-выступление на Tokyo Game Show из-за «различных обстоятельств». Это объявление было подтверждено официальны...Технологическая периферия Опубликовано 25 ноября 2024 г. -

Цена на игру Sony семилетней давности внезапно выросла вдвоеБазовая цена PlayStation 5 Pro составляет 700 долларов США, а стоимость полного пакета, включая привод и подставку, достигает 850 долларов США. Хотя S...Технологическая периферия Опубликовано 22 ноября 2024 г.

Цена на игру Sony семилетней давности внезапно выросла вдвоеБазовая цена PlayStation 5 Pro составляет 700 долларов США, а стоимость полного пакета, включая привод и подставку, достигает 850 долларов США. Хотя S...Технологическая периферия Опубликовано 22 ноября 2024 г. -

Сделка | Чудовищный игровой ноутбук MSI Raider GE78 HX с RTX 4080, Core i9 и 32 ГБ памяти DDR5 поступил в продажуДля геймеров, которые в основном используют игровой ноутбук в качестве замены настольного компьютера, лучшим выбором может стать большой ноутбук, тако...Технологическая периферия Опубликовано 20 ноября 2024 г.

Сделка | Чудовищный игровой ноутбук MSI Raider GE78 HX с RTX 4080, Core i9 и 32 ГБ памяти DDR5 поступил в продажуДля геймеров, которые в основном используют игровой ноутбук в качестве замены настольного компьютера, лучшим выбором может стать большой ноутбук, тако...Технологическая периферия Опубликовано 20 ноября 2024 г. -

Teenage Engineering представляет необычный EP-1320 Medieval как первый в мире средневековый «инструментальный электронный инструмент»То, что Teenage Engineering – это компания, которая идет в такт совсем другому барабанщику, ни для кого не секрет – на самом деле именно это привлекае...Технологическая периферия Опубликовано 19 ноября 2024 г.

Teenage Engineering представляет необычный EP-1320 Medieval как первый в мире средневековый «инструментальный электронный инструмент»То, что Teenage Engineering – это компания, которая идет в такт совсем другому барабанщику, ни для кого не секрет – на самом деле именно это привлекае...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Google Photos получает пресеты на базе искусственного интеллекта и новые инструменты редактированияФункции редактирования видео, присутствующие в Google Фото, только что получили поддержку функций искусственного интеллекта, и эти изменения улучшат п...Технологическая периферия Опубликовано 19 ноября 2024 г.

Google Photos получает пресеты на базе искусственного интеллекта и новые инструменты редактированияФункции редактирования видео, присутствующие в Google Фото, только что получили поддержку функций искусственного интеллекта, и эти изменения улучшат п...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Выпущен Tecno Pop 9 5G с внешним видом в стиле iPhone 16 и бюджетными характеристикамиTecno подтвердила, что откажется от геометрического внешнего вида Pop 8 в пользу приподнятого выступа камеры, якобы вдохновленного новым Phone 16 и ег...Технологическая периферия Опубликовано 19 ноября 2024 г.

Выпущен Tecno Pop 9 5G с внешним видом в стиле iPhone 16 и бюджетными характеристикамиTecno подтвердила, что откажется от геометрического внешнего вида Pop 8 в пользу приподнятого выступа камеры, якобы вдохновленного новым Phone 16 и ег...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Anker выпускает новый мягкий сенсорный кабель Flow для продуктов AppleКабель Anker Flow USB-A — Lightning (3 фута, силикон) поступил на Amazon в США. Слухи об этом аксессуаре появились ранее в этом году, и он был выпущен...Технологическая периферия Опубликовано 19 ноября 2024 г.

Anker выпускает новый мягкий сенсорный кабель Flow для продуктов AppleКабель Anker Flow USB-A — Lightning (3 фута, силикон) поступил на Amazon в США. Слухи об этом аксессуаре появились ранее в этом году, и он был выпущен...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Монитор Xiaomi Redmi A27U обновлен панелью 4K и портом USB C мощностью 90 ВтXiaomi недавно выпустила различные мониторы, некоторые из которых продаются по всему миру. Для справки: в начале месяца компания привезла свой игровой...Технологическая периферия Опубликовано 19 ноября 2024 г.

Монитор Xiaomi Redmi A27U обновлен панелью 4K и портом USB C мощностью 90 ВтXiaomi недавно выпустила различные мониторы, некоторые из которых продаются по всему миру. Для справки: в начале месяца компания привезла свой игровой...Технологическая периферия Опубликовано 19 ноября 2024 г. -

Конкурент Tesla Model Y Juniper от Huawei будет продан с убыткомПо мере приближения обновления Model Y Juniper производители электромобилей стремятся выпустить своих прямых конкурентов обновленному самому популярно...Технологическая периферия Опубликовано 18 ноября 2024 г.

Конкурент Tesla Model Y Juniper от Huawei будет продан с убыткомПо мере приближения обновления Model Y Juniper производители электромобилей стремятся выпустить своих прямых конкурентов обновленному самому популярно...Технологическая периферия Опубликовано 18 ноября 2024 г. -

Лазейка в аккумуляторной батарее Tesla Model Y и Model 3 удерживает цены в США на низком уровне, обходя правила налоговых льгот IRAНедавно появились новости о том, что Tesla Model 3 LR AWD получила полную налоговую льготу в размере 7500 долларов США благодаря, по-видимому, переклю...Технологическая периферия Опубликовано 16 ноября 2024 г.

Лазейка в аккумуляторной батарее Tesla Model Y и Model 3 удерживает цены в США на низком уровне, обходя правила налоговых льгот IRAНедавно появились новости о том, что Tesla Model 3 LR AWD получила полную налоговую льготу в размере 7500 долларов США благодаря, по-видимому, переклю...Технологическая периферия Опубликовано 16 ноября 2024 г. -

Находите разговоры в WhatsApp быстрее с помощью новых пользовательских списков чатовWhatsApp упростил организацию ваших разговоров благодаря глобальному внедрению пользовательских списков чатов. Эта новая функция расширяет возможности...Технологическая периферия Опубликовано 16 ноября 2024 г.

Находите разговоры в WhatsApp быстрее с помощью новых пользовательских списков чатовWhatsApp упростил организацию ваших разговоров благодаря глобальному внедрению пользовательских списков чатов. Эта новая функция расширяет возможности...Технологическая периферия Опубликовано 16 ноября 2024 г.

Изучайте китайский

- 1 Как сказать «гулять» по-китайски? 走路 Китайское произношение, 走路 Изучение китайского языка

- 2 Как сказать «Сесть на самолет» по-китайски? 坐飞机 Китайское произношение, 坐飞机 Изучение китайского языка

- 3 Как сказать «сесть на поезд» по-китайски? 坐火车 Китайское произношение, 坐火车 Изучение китайского языка

- 4 Как сказать «поехать на автобусе» по-китайски? 坐车 Китайское произношение, 坐车 Изучение китайского языка

- 5 Как сказать «Ездить» по-китайски? 开车 Китайское произношение, 开车 Изучение китайского языка

- 6 Как будет плавание по-китайски? 游泳 Китайское произношение, 游泳 Изучение китайского языка

- 7 Как сказать «кататься на велосипеде» по-китайски? 骑自行车 Китайское произношение, 骑自行车 Изучение китайского языка

- 8 Как поздороваться по-китайски? 你好Китайское произношение, 你好Изучение китайского языка

- 9 Как сказать спасибо по-китайски? 谢谢Китайское произношение, 谢谢Изучение китайского языка

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning