Primeira página > Periféricos de tecnologia > Hackers recuperam US$ 3 milhões em bitcoin de carteira de software bloqueada há mais de uma década

Primeira página > Periféricos de tecnologia > Hackers recuperam US$ 3 milhões em bitcoin de carteira de software bloqueada há mais de uma década

Hackers recuperam US$ 3 milhões em bitcoin de carteira de software bloqueada há mais de uma década

Joe Grand - um hacker ético e YouTuber que é amplamente conhecido por seus projetos envolvendo carteiras criptografadas, recuperou com sucesso uma quantidade de bitcoin que mudou sua vida, atualmente avaliada em mais de US$ 3 milhões de um carteira de software que está bloqueada há mais de uma década. Esse esplêndido feito técnico foi o resultado de uma séria engenharia reversa e caça a bugs conduzida por Joe e seu amigo Bruno, que também é um peso-pesado do hacker.

A premissa

A carteira Bitcoin titular foi protegida usando uma senha complexa de 20 caracteres gerada pelo famoso software de geração de senha chamado RoboForm. Seu proprietário, Michael, usou o software para gerar uma senha segura, que foi então armazenada em um contêiner TrueCrypt. Por sorte, a partição criptografada foi corrompida, abandonando Michael sem qualquer recurso e tornando seus fundos inacessíveis.

Dada a natureza extremamente complexa e demorada da senha, os ataques tradicionais de força bruta eram completamente irrealistas. Colocada em perspectiva por Joe, a probabilidade de ser capaz de “adivinhar” corretamente a senha seria tão problemática quanto encontrar uma gota de água específica em todos os oceanos da Terra – uma tarefa que um mero mortal nunca poderia esperar realizar. No entanto, eles dizem que onde há desejo, sempre haverá meios, e Joe logo alcançaria um grande passo em frente

O primeiro avanço

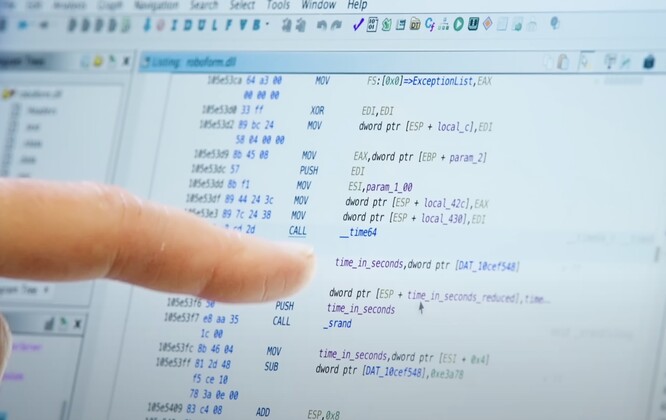

Entra Bruno - um colega hacker ético, e Joe Grand's colaborador frequente. A vasta experiência de Bruno em software de engenharia reversa logo se mostraria uma vantagem que levaria ao sucesso do projeto. Considerando a natureza intransponível de um ataque de força bruta, a dupla passou a procurar vulnerabilidades na função de geração de senha do RoboForm. Ao examinar o log de alterações do RoboForm (que registra alterações e correções de bugs no software), eles descobriram que versões mais antigas do RoboForm tinham uma falha crítica - a geração “aleatória” da senha não era nada aleatória. Então, em essência, ao recriar as variáveis situacionais que o software usou para gerar senhas, seria, teoricamente, possível recriar senhas exatas.

Ghidra para o resgate

Para esta próxima parte, é importante para nós sabermos o que Ghidra e Cheat Engine realmente fazem. Ambos são ferramentas poderosas amplamente utilizadas para analisar e fazer engenharia reversa ou 'descompilar' software. Desenvolvido pela NSA, o Ghidra permite a descompilação de software, permitindo assim que os engenheiros investiguem o código subjacente de um determinado programa, ajudando a encontrar vulnerabilidades e falhas que podem então ser usadas para criar explorações. O Cheat Engine, por outro lado, é uma ferramenta de varredura de memória que permite ao usuário escanear e modificar a memória do programa enquanto ele está em execução, permitindo a modificação do comportamento em tempo real.

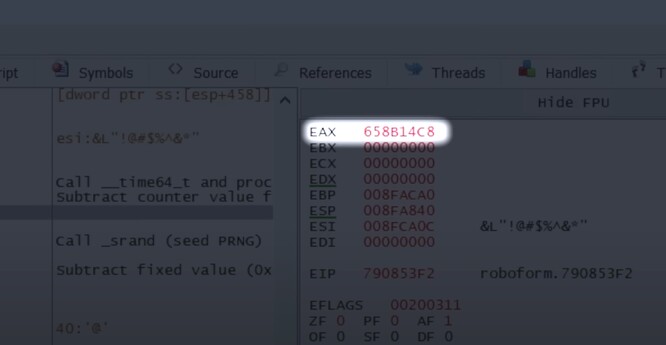

Usando as ferramentas mencionadas, a equipe conseguiu fazer o impossível. Eles mergulharam no funcionamento interno do RoboForm, localizando o segmento de código muito específico responsável pela geração real da senha. Após uma inspeção mais aprofundada, eles descobriram que a função realmente usava a hora do sistema como uma espécie de valor inicial para gerar uma senha. Isso é exatamente o oposto do que você esperaria de um software de geração de senha, porque a senha resultante poderia ser facilmente recriada simplesmente alterando a hora do sistema. No entanto, para Michael, o que era essencialmente uma falha, logo se tornaria sua rede de segurança.

Hacking 'time'

Utilizando sua nova descoberta, a equipe composta por Joe e Bruno desenvolveu um método para reverter o tempo do sistema para quando Michael afirmou ter criado a senha - um período de 50 dias período. Eles recriaram todas as senhas potenciais no intervalo de datas ajustando o valor inicial do tempo, na esperança de encontrar a senha gerada naquele exato momento passado. Ao fazer isso, a lista de senhas potencialmente corretas foi reduzida exponencialmente, tornando um ataque de força bruta muito mais eficaz do que antes.

Mas a rotina não terminou aí. A equipe encontrou vários outros obstáculos envolvendo falhas de software e sessões de depuração exaustivas, mas sua persistência finalmente valeu a pena. Ao modificar ligeiramente os parâmetros inicialmente fornecidos por Michael, que agora excluíam caracteres especiais, a equipe finalmente encontrou uma correspondência exata. Tendo conseguido o ouro, Bruno anunciou sua vitória a Joe através de uma única mensagem de texto - 'Sucesso'.

A recuperação bem-sucedida dos 43 BTC – que valem mais de US$ 3 milhões agora, não é apenas um alívio financeiro significativo para o proprietário, mas também destaca a inegável experiência e perseverança da dupla de hackers. Mas nem é preciso dizer que o RoboForm já corrigiu a vulnerabilidade, o que tornará qualquer senha mais recente significativamente mais tediosa de quebrar, talvez até impossível. Assim, não é apenas necessário criar senhas fortes, mas também mantê-las gerenciadas de forma segura.

Isenção de responsabilidade: as informações aqui relatadas não devem ser usadas como base para qualquer decisão de investimento pessoal. Notebookcheck não oferece criptomoeda, NFT ou outras negociações, investimentos ou consultoria financeira.

-

INZONE M9 II: Sony lança novo monitor de jogos ‘perfeito para PS5’ com resolução 4K e brilho máximo de 750 nitsO INZONE M9 II chega como sucessor direto do INZONE M9, que já tem pouco mais de dois anos. Aliás, a Sony também apresentou hoje o INZONE M10S, que ab...Periféricos de tecnologia Publicado em 2024-12-21

INZONE M9 II: Sony lança novo monitor de jogos ‘perfeito para PS5’ com resolução 4K e brilho máximo de 750 nitsO INZONE M9 II chega como sucessor direto do INZONE M9, que já tem pouco mais de dois anos. Aliás, a Sony também apresentou hoje o INZONE M10S, que ab...Periféricos de tecnologia Publicado em 2024-12-21 -

Acer confirma a data de anúncio de seus laptops Intel Lunar LakeNo mês passado, a Intel confirmou que lançará os novos chips da série Core Ultra 200 em 3 de setembro. A Acer anunciou agora que realizará seu evento ...Periféricos de tecnologia Publicado em 2024-12-21

Acer confirma a data de anúncio de seus laptops Intel Lunar LakeNo mês passado, a Intel confirmou que lançará os novos chips da série Core Ultra 200 em 3 de setembro. A Acer anunciou agora que realizará seu evento ...Periféricos de tecnologia Publicado em 2024-12-21 -

AMD Ryzen 7 9800X3D previsto para lançamento em outubro; Ryzen 9 9950X3D e Ryzen 9 9900X3D serão lançados no próximo anoNo ano passado, a AMD lançou o Ryzen 9 7950X3D e o Ryzen 9 7900X3D antes do Ryzen 7 7800X3D, que foi lançado algumas semanas depois. Desde então, vimo...Periféricos de tecnologia Publicado em 2024-12-10

AMD Ryzen 7 9800X3D previsto para lançamento em outubro; Ryzen 9 9950X3D e Ryzen 9 9900X3D serão lançados no próximo anoNo ano passado, a AMD lançou o Ryzen 9 7950X3D e o Ryzen 9 7900X3D antes do Ryzen 7 7800X3D, que foi lançado algumas semanas depois. Desde então, vimo...Periféricos de tecnologia Publicado em 2024-12-10 -

O Steam está distribuindo um jogo indie muito popular, mas só hojePress Any Button é um jogo de arcade independente desenvolvido pelo desenvolvedor solo Eugene Zubko e lançado em 2021. A história gira em torno de A-E...Periféricos de tecnologia Publicado em 2024-11-26

O Steam está distribuindo um jogo indie muito popular, mas só hojePress Any Button é um jogo de arcade independente desenvolvido pelo desenvolvedor solo Eugene Zubko e lançado em 2021. A história gira em torno de A-E...Periféricos de tecnologia Publicado em 2024-11-26 -

Prévias de Assassin’s Creed Shadows supostamente canceladas enquanto a Ubisoft desiste do Tokyo Game Show 2024Hoje cedo, a Ubisoft cancelou sua aparição online na Tokyo Game Show devido a “várias circunstâncias”. Este anúncio foi confirmado por meio de um twee...Periféricos de tecnologia Publicado em 2024-11-25

Prévias de Assassin’s Creed Shadows supostamente canceladas enquanto a Ubisoft desiste do Tokyo Game Show 2024Hoje cedo, a Ubisoft cancelou sua aparição online na Tokyo Game Show devido a “várias circunstâncias”. Este anúncio foi confirmado por meio de um twee...Periféricos de tecnologia Publicado em 2024-11-25 -

Preço de jogo da Sony de 7 anos dobra repentinamenteO PlayStation 5 Pro é lançado com preço base de US$ 700, com o pacote completo, incluindo unidade e suporte, chegando a US$ 850. Embora a Sony argumen...Periféricos de tecnologia Publicado em 2024-11-22

Preço de jogo da Sony de 7 anos dobra repentinamenteO PlayStation 5 Pro é lançado com preço base de US$ 700, com o pacote completo, incluindo unidade e suporte, chegando a US$ 850. Embora a Sony argumen...Periféricos de tecnologia Publicado em 2024-11-22 -

Acordo | O bestial laptop para jogos MSI Raider GE78 HX com RTX 4080, Core i9 e 32 GB DDR5 está à vendaPara jogadores que usam principalmente seus laptops para jogos como substitutos de desktops, um notebook grande como o MSI Raider GE78 HX pode ser a m...Periféricos de tecnologia Publicado em 2024-11-20

Acordo | O bestial laptop para jogos MSI Raider GE78 HX com RTX 4080, Core i9 e 32 GB DDR5 está à vendaPara jogadores que usam principalmente seus laptops para jogos como substitutos de desktops, um notebook grande como o MSI Raider GE78 HX pode ser a m...Periféricos de tecnologia Publicado em 2024-11-20 -

Teenage Engineering revela o peculiar EP-1320 Medieval como o primeiro ‘instrumentalis electronicum’ medieval do mundoQue a Teenage Engineering é uma empresa que marcha ao ritmo de um baterista muito diferente não é segredo – é na verdade o que atrai seus muitos fãs. ...Periféricos de tecnologia Publicado em 19/11/2024

Teenage Engineering revela o peculiar EP-1320 Medieval como o primeiro ‘instrumentalis electronicum’ medieval do mundoQue a Teenage Engineering é uma empresa que marcha ao ritmo de um baterista muito diferente não é segredo – é na verdade o que atrai seus muitos fãs. ...Periféricos de tecnologia Publicado em 19/11/2024 -

O Google Fotos obtém predefinições com tecnologia de IA e novas ferramentas de ediçãoOs recursos de edição de vídeo presentes no Google Fotos acabam de receber uma infusão de recursos apoiados por IA, e essas mudanças irão melhorar a e...Periféricos de tecnologia Publicado em 19/11/2024

O Google Fotos obtém predefinições com tecnologia de IA e novas ferramentas de ediçãoOs recursos de edição de vídeo presentes no Google Fotos acabam de receber uma infusão de recursos apoiados por IA, e essas mudanças irão melhorar a e...Periféricos de tecnologia Publicado em 19/11/2024 -

Os olhos do Tecno Pop 9 5G são lançados com aparência semelhante ao iPhone 16 e especificações de orçamentoA Tecno confirmou que abandonará a aparência geométrica do Pop 8 por uma câmera elevada, ostensivamente inspirada nos novos Phone16 e 16 Plus em seu s...Periféricos de tecnologia Publicado em 19/11/2024

Os olhos do Tecno Pop 9 5G são lançados com aparência semelhante ao iPhone 16 e especificações de orçamentoA Tecno confirmou que abandonará a aparência geométrica do Pop 8 por uma câmera elevada, ostensivamente inspirada nos novos Phone16 e 16 Plus em seu s...Periféricos de tecnologia Publicado em 19/11/2024 -

Anker lança novo cabo Flow soft touch para produtos AppleO cabo Anker Flow USB-A para Lightning (3 pés, silicone) chegou à Amazon nos EUA. O acessório foi alvo de rumores no início deste ano e foi lançado lo...Periféricos de tecnologia Publicado em 19/11/2024

Anker lança novo cabo Flow soft touch para produtos AppleO cabo Anker Flow USB-A para Lightning (3 pés, silicone) chegou à Amazon nos EUA. O acessório foi alvo de rumores no início deste ano e foi lançado lo...Periféricos de tecnologia Publicado em 19/11/2024 -

Monitor Xiaomi Redmi A27U atualizado com painel 4K e porta USB C de 90WA Xiaomi lançou vários monitores recentemente, alguns dos quais oferece globalmente. Para referência, a empresa trouxe seu monitor de jogos Mini LED (...Periféricos de tecnologia Publicado em 19/11/2024

Monitor Xiaomi Redmi A27U atualizado com painel 4K e porta USB C de 90WA Xiaomi lançou vários monitores recentemente, alguns dos quais oferece globalmente. Para referência, a empresa trouxe seu monitor de jogos Mini LED (...Periféricos de tecnologia Publicado em 19/11/2024 -

Rival Tesla Model Y Juniper da Huawei será vendido com prejuízoÀ medida que o lançamento da atualização do Model Y Juniper se aproxima, os fabricantes de carros elétricos estão em uma corrida para lançar seus próp...Periféricos de tecnologia Publicado em 2024-11-18

Rival Tesla Model Y Juniper da Huawei será vendido com prejuízoÀ medida que o lançamento da atualização do Model Y Juniper se aproxima, os fabricantes de carros elétricos estão em uma corrida para lançar seus próp...Periféricos de tecnologia Publicado em 2024-11-18 -

A lacuna na bateria do Tesla Modelo Y e Modelo 3 mantém os preços nos EUA baixos, contornando as regras de incentivo fiscal do IRARecentemente, surgiram notícias de que o Tesla Model 3 LR AWD recuperou o incentivo fiscal total de US$ 7.500 nos EUA graças ao que parecia ser uma tr...Periféricos de tecnologia Publicado em 2024-11-16

A lacuna na bateria do Tesla Modelo Y e Modelo 3 mantém os preços nos EUA baixos, contornando as regras de incentivo fiscal do IRARecentemente, surgiram notícias de que o Tesla Model 3 LR AWD recuperou o incentivo fiscal total de US$ 7.500 nos EUA graças ao que parecia ser uma tr...Periféricos de tecnologia Publicado em 2024-11-16 -

Encontre conversas do WhatsApp mais rapidamente com novas listas de bate-papo personalizadasO WhatsApp tornou mais fácil organizar suas conversas com o lançamento global de listas de bate-papo personalizadas. Este novo recurso expande os filt...Periféricos de tecnologia Publicado em 2024-11-16

Encontre conversas do WhatsApp mais rapidamente com novas listas de bate-papo personalizadasO WhatsApp tornou mais fácil organizar suas conversas com o lançamento global de listas de bate-papo personalizadas. Este novo recurso expande os filt...Periféricos de tecnologia Publicado em 2024-11-16

Estude chinês

- 1 Como se diz “andar” em chinês? 走路 Pronúncia chinesa, 走路 aprendizagem chinesa

- 2 Como se diz “pegar um avião” em chinês? 坐飞机 Pronúncia chinesa, 坐飞机 aprendizagem chinesa

- 3 Como se diz “pegar um trem” em chinês? 坐火车 Pronúncia chinesa, 坐火车 aprendizagem chinesa

- 4 Como se diz “pegar um ônibus” em chinês? 坐车 Pronúncia chinesa, 坐车 aprendizagem chinesa

- 5 Como se diz dirigir em chinês? 开车 Pronúncia chinesa, 开车 aprendizagem chinesa

- 6 Como se diz nadar em chinês? 游泳 Pronúncia chinesa, 游泳 aprendizagem chinesa

- 7 Como se diz andar de bicicleta em chinês? 骑自行车 Pronúncia chinesa, 骑自行车 aprendizagem chinesa

- 8 Como você diz olá em chinês? 你好Pronúncia chinesa, 你好Aprendizagem chinesa

- 9 Como você agradece em chinês? 谢谢Pronúncia chinesa, 谢谢Aprendizagem chinesa

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning