Primeira página > Programação > Por que o ASAP (Atlassian) Auth é a escolha rápida e segura para autenticação de API REST?

Primeira página > Programação > Por que o ASAP (Atlassian) Auth é a escolha rápida e segura para autenticação de API REST?

Por que o ASAP (Atlassian) Auth é a escolha rápida e segura para autenticação de API REST?

Como desenvolvedor sênior que trabalha extensivamente com APIs, segurança e eficiência são sempre as principais prioridades. Quando se trata de proteger APIs REST, existem vários métodos de autenticação disponíveis, mas nem todos são criados iguais.

OASAP (Autenticação para Serviços e Projetos) Auth da Atlassian se destaca como uma opção robusta, escalonável e segura, principalmente ao lidar com microsserviços ou APIs que exigem mecanismos de autenticação fortes. Mas antes de nos aprofundarmos no porquê do ASAP ser uma ótima escolha, vamos dar uma olhada rápida no que são APIs REST e por que elas são importantes.

O que são APIs REST? ?APIs

REST (Representational State Transfer) são um conjunto de regras que permitem a criação de serviços da web que são leves, fáceis de manter e escalonáveis. Eles seguem uma arquitetura cliente-servidor sem estado, onde o servidor processa a solicitação do cliente e envia de volta uma resposta, geralmente em formato JSON ou XML. APIs REST são amplamente utilizadas devido à sua simplicidade, escalabilidade e capacidade de separar a interface do usuário do servidor, o que as torna ideais para construir serviços web que podem ser acessados por vários clientes, incluindo navegadores web, dispositivos móveis dispositivos e outros servidores.

O que é autenticação ASAP? ?️ASAP (Autenticação para Serviços e Projetos) é um mecanismo de autenticação baseado em token desenvolvido pela Atlassian. Ele foi projetado especificamente para comunicação entre serviços, onde um serviço precisa ligar para outro com segurança. Em vez de confiar nas credenciais do usuário ou no OAuth (que é mais centrado no usuário), o ASAP usa JWT (JSON Web Tokens) para conceder acesso temporário aos serviços. Isto é particularmente útil em arquiteturas de microsserviços, onde os serviços precisam autenticar e autorizar solicitações de forma eficiente, sem a sobrecarga de gerenciamento de sessões ou credenciais de usuários.

Principais recursos do ASAP Auth:

- Baseado em JWT: ASAP depende de tokens JWT, que são compactos, seguros para URL e podem conter declarações que representam a identidade e as permissões do solicitante.

- Stateless: O servidor não precisa armazenar nenhuma informação de sessão, pois todas as informações necessárias estão codificadas no JWT.

- Seguro: Os tokens ASAP são assinados usando uma chave privada, garantindo que apenas serviços autorizados possam gerar tokens válidos. *

- Escalável: * Ideal para arquiteturas de microsserviços, onde os serviços se comunicam frequentemente entre si.

Agora que entendemos os fundamentos do ASAP Auth, vamos ver como você pode implementá-lo em várias linguagens de programação.

Implementação Python

importar jwt solicitações de importação de data e hora importar data e hora, timedelta importar sistema operacional # Definir função de criação de token ASAP def create_asap_token(emissor, público, private_key): hora_atual = datetime.utcnow() carga útil = { 'iss': emissor, 'aud': público, 'iat': horário_atual, 'exp': tempo_atual timedelta(minutos=5), } token = jwt.encode(carga útil, chave_privada, algoritmo='RS256') token de retorno # Carrega a chave privada da variável de ambiente ou arquivo chave_privada = os.getenv('PRIVATE_KEY') se não for private_key: com open('path_to_private_key.pem', 'r') como key_file: chave_privada = arquivo_chave.read() emissor = 'seu serviço' público = 'serviço-alvo' token = create_asap_token(emissor, público, chave_privada) if isinstance(token, bytes): token = token.decode('utf-8') cabeçalhos = { 'Autorização': f'Bearer {token}' } tentar: resposta = solicitações.get('https://api.target-service.com/data', headers=headers) response.raise_for_status() # Gera HTTPError para respostas ruins imprimir(response.json()) exceto requests.exceptions.RequestException como e: print(f"Falha na solicitação: {e}")

import jwt

import requests

from datetime import datetime, timedelta

import os

# Define ASAP token creation function

def create_asap_token(issuer, audience, private_key):

current_time = datetime.utcnow()

payload = {

'iss': issuer,

'aud': audience,

'iat': current_time,

'exp': current_time timedelta(minutes=5),

}

token = jwt.encode(payload, private_key, algorithm='RS256')

return token

# Load private key from environment variable or file

private_key = os.getenv('PRIVATE_KEY')

if not private_key:

with open('path_to_private_key.pem', 'r') as key_file:

private_key = key_file.read()

issuer = 'your-service'

audience = 'target-service'

token = create_asap_token(issuer, audience, private_key)

if isinstance(token, bytes):

token = token.decode('utf-8')

headers = {

'Authorization': f'Bearer {token}'

}

try:

response = requests.get('https://api.target-service.com/data', headers=headers)

response.raise_for_status() # Raises HTTPError for bad responses

print(response.json())

except requests.exceptions.RequestException as e:

print(f"Request failed: {e}")

Implementação Java

importar com.auth0.jwt.JWT; importar com.auth0.jwt.algorithms.Algorithm; importar java.nio.file.Files; importar java.nio.file.Paths; importar java.security.KeyFactory; importar java.security.PrivateKey; importar java.security.spec.PKCS8EncodedKeySpec; importar java.time.Instant; importar java.util.Date; classe pública ASAPAuthExample { public static PrivateKey loadPrivateKey(String nome do arquivo) lança exceção { Chave de string = new String(Files.readAllBytes(Paths.get(nome do arquivo))) .replace("-----INÍCIO DA CHAVE PRIVADA-----", "") .replace("-----FIM CHAVE PRIVADA-----", "") .replaceAll("\\s", ""); byte[] keyBytes = java.util.Base64.getDecoder().decode(chave); Especificação PKCS8EncodedKeySpec = novo PKCS8EncodedKeySpec(keyBytes); KeyFactory kf = KeyFactory.getInstance("RSA"); retornar kf.generatePrivate(especificação); } public static String createASAPToken(String emissor, String público, PrivateKey privateKey) { Algoritmo algoritmo = Algorithm.RSA256(null, privateKey); Instantâneo agora = Instant.now(); retornar JWT.create() .withIssuer(emissor) .withAudience(público) .withIssuedAt(Data.de(agora)) .withExpiresAt(Date.from(now.plusSeconds(300))) // expiração de 5 minutos .sinal(algoritmo); } public static void main(String[] args) { tentar { String emissor = "seu serviço"; String público = "serviço-alvo"; PrivateKey privateKey = loadPrivateKey("path_to_private_key.pem"); String token = createASAPToken(emissor, público, privateKey); // Use o token para fazer uma solicitação de API segura (usando seu cliente HTTP preferido) System.out.println("Token Gerado: "token); } catch (Exceção e) { System.err.println("Erro ao criar token: "e.getMessage()); } } }

import jwt

import requests

from datetime import datetime, timedelta

import os

# Define ASAP token creation function

def create_asap_token(issuer, audience, private_key):

current_time = datetime.utcnow()

payload = {

'iss': issuer,

'aud': audience,

'iat': current_time,

'exp': current_time timedelta(minutes=5),

}

token = jwt.encode(payload, private_key, algorithm='RS256')

return token

# Load private key from environment variable or file

private_key = os.getenv('PRIVATE_KEY')

if not private_key:

with open('path_to_private_key.pem', 'r') as key_file:

private_key = key_file.read()

issuer = 'your-service'

audience = 'target-service'

token = create_asap_token(issuer, audience, private_key)

if isinstance(token, bytes):

token = token.decode('utf-8')

headers = {

'Authorization': f'Bearer {token}'

}

try:

response = requests.get('https://api.target-service.com/data', headers=headers)

response.raise_for_status() # Raises HTTPError for bad responses

print(response.json())

except requests.exceptions.RequestException as e:

print(f"Request failed: {e}")

Implementação Go

pacote principal importar ( "fmt" "io/ioutil" "tempo" "github.com/golang-jwt/jwt" ) func loadPrivateKey(caminho string) (*rsa.PrivateKey, erro) { keyData, err := ioutil.ReadFile(caminho) se errar! = nulo { retornar nulo, errar } retornar jwt.ParseRSAPrivateKeyFromPEM(keyData) } func createASAPToken(emissor, público, string privateKeyPath) (string, erro) { privateKey, err := loadPrivateKey(privateKeyPath) se errar! = nulo { retornar "", errar } token := jwt.NewWithClaims(jwt.SigningMethodRS256, jwt.MapClaims{ "iss": emissor, "aud": público, "iat": time.Now().Unix(), "exp": time.Now().Add(5 * time.Minute).Unix(), }) tokenString, err := token.SignedString(privateKey) se errar! = nulo { retornar "", errar } retornar tokenString, nulo } função principal() { emissor := "seu serviço" público := "serviço-alvo" privateKeyPath := "caminho_para_chave_privada.pem" token, err := createASAPToken(emissor, público, privateKeyPath) se errar! = nulo { fmt.Println("Erro ao criar token:", err) retornar } // Use o token para fazer uma solicitação de API segura (usando seu cliente HTTP preferido) fmt.Println("Token Gerado:", token) }

import jwt

import requests

from datetime import datetime, timedelta

import os

# Define ASAP token creation function

def create_asap_token(issuer, audience, private_key):

current_time = datetime.utcnow()

payload = {

'iss': issuer,

'aud': audience,

'iat': current_time,

'exp': current_time timedelta(minutes=5),

}

token = jwt.encode(payload, private_key, algorithm='RS256')

return token

# Load private key from environment variable or file

private_key = os.getenv('PRIVATE_KEY')

if not private_key:

with open('path_to_private_key.pem', 'r') as key_file:

private_key = key_file.read()

issuer = 'your-service'

audience = 'target-service'

token = create_asap_token(issuer, audience, private_key)

if isinstance(token, bytes):

token = token.decode('utf-8')

headers = {

'Authorization': f'Bearer {token}'

}

try:

response = requests.get('https://api.target-service.com/data', headers=headers)

response.raise_for_status() # Raises HTTPError for bad responses

print(response.json())

except requests.exceptions.RequestException as e:

print(f"Request failed: {e}")

Como testar a autenticação ASAP usando ferramentas?

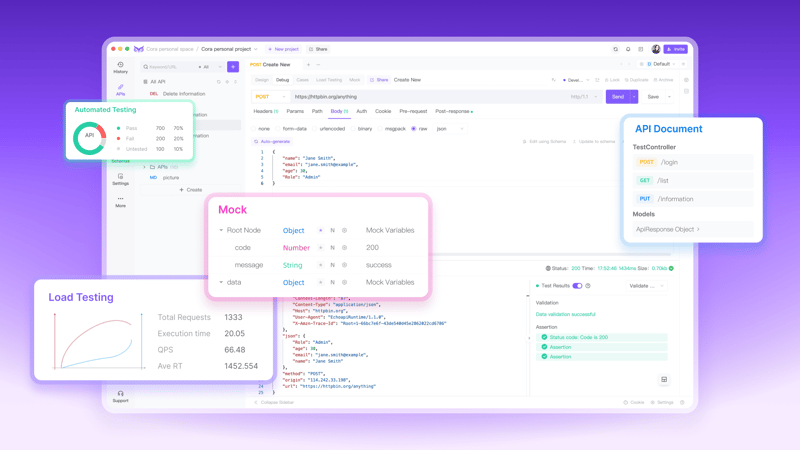

O teste da autenticação ASAP requer ferramentas que possam enviar solicitações HTTP com cabeçalhos personalizados. Veja como você pode fazer isso usando EchoAPI e cURL.

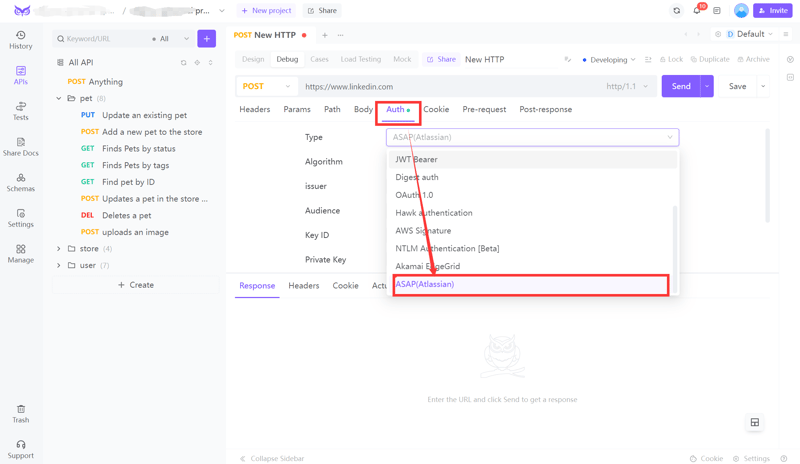

Testando com EchoAPI?

Selecione o método API e o URL:

Escolha o método HTTP correto (por exemplo, POST, GET) e insira o URL do endpoint da API.

Navegue até a guia 'Autenticação':

Clique na guia Auth no painel de solicitação.

Escolha autenticação ASAP (Atlassian):

No menu suspenso Tipo, selecione ASAP (Atlassian).

Configurar algoritmo e campos:

- Algoritmo: Escolha o algoritmo de assinatura (por exemplo, HS256).

- Emissor: Insira a identidade que gera o token.

- Público: Forneça os destinatários pretendidos do token.

- ID da chave: Insira o identificador da chave de assinatura.

- Chave privada: Insira a chave de assinatura.

Salvar e enviar:

Clique em Salvar e em Enviar para executar a solicitação com autenticação ASAP

curl -X GET "https://api.target-service.com/data"\ -H "Autorização: Portador

import jwt

import requests

from datetime import datetime, timedelta

import os

# Define ASAP token creation function

def create_asap_token(issuer, audience, private_key):

current_time = datetime.utcnow()

payload = {

'iss': issuer,

'aud': audience,

'iat': current_time,

'exp': current_time timedelta(minutes=5),

}

token = jwt.encode(payload, private_key, algorithm='RS256')

return token

# Load private key from environment variable or file

private_key = os.getenv('PRIVATE_KEY')

if not private_key:

with open('path_to_private_key.pem', 'r') as key_file:

private_key = key_file.read()

issuer = 'your-service'

audience = 'target-service'

token = create_asap_token(issuer, audience, private_key)

if isinstance(token, bytes):

token = token.decode('utf-8')

headers = {

'Authorization': f'Bearer {token}'

}

try:

response = requests.get('https://api.target-service.com/data', headers=headers)

response.raise_for_status() # Raises HTTPError for bad responses

print(response.json())

except requests.exceptions.RequestException as e:

print(f"Request failed: {e}")

Este comando envia o token ASAP como parte do cabeçalho HTTP e você pode inspecionar a resposta diretamente no terminal.Conclusão?

ASAP Auth fornece uma maneira robusta, escalonável e segura de lidar com autenticação em comunicações serviço a serviço, especialmente em arquiteturas de microsserviços. Ao aproveitar o JWT, o ASAP permite autenticação sem estado e baseada em token, o que é crucial para manter alta segurança e desempenho. Esteja você trabalhando em Python, Java ou Go, implementar o ASAP Auth é simples e se integra bem aos fluxos de trabalho existentes.

Além disso, testar esse método de autenticação usando ferramentas como EchoAPI ou cURL garante que sua implementação seja segura e funcione corretamente. À medida que você continua a criar e proteger suas APIs REST, considere usar o ASAP Auth para aumentar a segurança e a eficiência em seus serviços.

-

Além das instruções `if`: onde mais um tipo com uma conversão `bool` explícita pode ser usado sem conversão?Conversão contextual para bool permitida sem conversãoSua classe define uma conversão explícita para bool, permitindo que você use sua instância '...Programação Publicado em 2024-11-18

Além das instruções `if`: onde mais um tipo com uma conversão `bool` explícita pode ser usado sem conversão?Conversão contextual para bool permitida sem conversãoSua classe define uma conversão explícita para bool, permitindo que você use sua instância '...Programação Publicado em 2024-11-18 -

Usando WebSockets no Go para comunicação em tempo realCriar aplicativos que exigem atualizações em tempo real, como aplicativos de bate-papo, notificações ao vivo ou ferramentas colaborativas, requer um m...Programação Publicado em 2024-11-18

Usando WebSockets no Go para comunicação em tempo realCriar aplicativos que exigem atualizações em tempo real, como aplicativos de bate-papo, notificações ao vivo ou ferramentas colaborativas, requer um m...Programação Publicado em 2024-11-18 -

Como retornar um erro se uma função Go entrar em pânico?Retornando do adiamento no GoVocê está encontrando um problema em que deseja retornar um erro se uma função entrar em pânico no Go. Aqui está uma anál...Programação Publicado em 2024-11-18

Como retornar um erro se uma função Go entrar em pânico?Retornando do adiamento no GoVocê está encontrando um problema em que deseja retornar um erro se uma função entrar em pânico no Go. Aqui está uma anál...Programação Publicado em 2024-11-18 -

Como posso encontrar usuários com aniversários de hoje usando MySQL?Como identificar usuários com aniversários de hoje usando MySQLDeterminar se hoje é o aniversário de um usuário usando MySQL envolve encontrar todas a...Programação Publicado em 17/11/2024

Como posso encontrar usuários com aniversários de hoje usando MySQL?Como identificar usuários com aniversários de hoje usando MySQLDeterminar se hoje é o aniversário de um usuário usando MySQL envolve encontrar todas a...Programação Publicado em 17/11/2024 -

Como combinar dois arrays associativos em PHP preservando IDs exclusivos e manipulando nomes duplicados?Combinando matrizes associativas em PHPEm PHP, combinar duas matrizes associativas em uma única matriz é uma tarefa comum. Considere a seguinte solici...Programação Publicado em 17/11/2024

Como combinar dois arrays associativos em PHP preservando IDs exclusivos e manipulando nomes duplicados?Combinando matrizes associativas em PHPEm PHP, combinar duas matrizes associativas em uma única matriz é uma tarefa comum. Considere a seguinte solici...Programação Publicado em 17/11/2024 -

O que aconteceu com o deslocamento de coluna no Bootstrap 4 Beta?Bootstrap 4 Beta: A remoção e restauração do deslocamento de colunaBootstrap 4, em sua versão Beta 1, introduziu mudanças significativas na forma como...Programação Publicado em 17/11/2024

O que aconteceu com o deslocamento de coluna no Bootstrap 4 Beta?Bootstrap 4 Beta: A remoção e restauração do deslocamento de colunaBootstrap 4, em sua versão Beta 1, introduziu mudanças significativas na forma como...Programação Publicado em 17/11/2024 -

Como depurar código Python de maneira eficaz: dicas práticas e ferramentasDepuração Python: dicas práticas e ferramentasAo solucionar problemas de código Python, é crucial ter um kit de ferramentas de técnicas de depuração à...Programação Publicado em 17/11/2024

Como depurar código Python de maneira eficaz: dicas práticas e ferramentasDepuração Python: dicas práticas e ferramentasAo solucionar problemas de código Python, é crucial ter um kit de ferramentas de técnicas de depuração à...Programação Publicado em 17/11/2024 -

Como posso limpar o cache de consultas do MySQL sem reiniciar o servidor?Mitigando o cache de consulta MySQL sem retomar o servidorApesar do aumento de desempenho oferecido pelo cache de consulta MySQL, podem surgir ocasiõe...Programação Publicado em 17/11/2024

Como posso limpar o cache de consultas do MySQL sem reiniciar o servidor?Mitigando o cache de consulta MySQL sem retomar o servidorApesar do aumento de desempenho oferecido pelo cache de consulta MySQL, podem surgir ocasiõe...Programação Publicado em 17/11/2024 -

Como o MySQL lida com a distinção entre maiúsculas e minúsculas em nomes de tabelas e colunas?Diferenciação de maiúsculas e minúsculas de nomes de colunas e tabelas no MySQLO tópico de diferenciação de maiúsculas e minúsculas no MySQL pode ser ...Programação Publicado em 17/11/2024

Como o MySQL lida com a distinção entre maiúsculas e minúsculas em nomes de tabelas e colunas?Diferenciação de maiúsculas e minúsculas de nomes de colunas e tabelas no MySQLO tópico de diferenciação de maiúsculas e minúsculas no MySQL pode ser ...Programação Publicado em 17/11/2024 -

Por que vincular uma referência Const a um objeto temporário prolonga sua vida útil?Por que vincular uma referência Const a um temporário prolonga a vida útil do temporário?A linguagem de programação C permite referências const para e...Programação Publicado em 17/11/2024

Por que vincular uma referência Const a um objeto temporário prolonga sua vida útil?Por que vincular uma referência Const a um temporário prolonga a vida útil do temporário?A linguagem de programação C permite referências const para e...Programação Publicado em 17/11/2024 -

Como hospedar um projeto Laravel em um subdiretório em hospedagem compartilhada sem expor `/public` na URLAo hospedar um projeto Laravel em hospedagem compartilhada, um desafio comum é garantir que URLs não exijam o diretório /public. Aqui está um guia pas...Programação Publicado em 17/11/2024

Como hospedar um projeto Laravel em um subdiretório em hospedagem compartilhada sem expor `/public` na URLAo hospedar um projeto Laravel em hospedagem compartilhada, um desafio comum é garantir que URLs não exijam o diretório /public. Aqui está um guia pas...Programação Publicado em 17/11/2024 -

Guia definitivo para resolução de problemas em entrevistas de codificaçãoCommon Strategies for Coding Interview Questions Two Pointers The two pointers technique is often used to solve array-related problem...Programação Publicado em 17/11/2024

Guia definitivo para resolução de problemas em entrevistas de codificaçãoCommon Strategies for Coding Interview Questions Two Pointers The two pointers technique is often used to solve array-related problem...Programação Publicado em 17/11/2024 -

Por que o ASAP (Atlassian) Auth é a escolha rápida e segura para autenticação de API REST?Como desenvolvedor sênior que trabalha extensivamente com APIs, segurança e eficiência são sempre as principais prioridades. Quando se trata de prote...Programação Publicado em 17/11/2024

Por que o ASAP (Atlassian) Auth é a escolha rápida e segura para autenticação de API REST?Como desenvolvedor sênior que trabalha extensivamente com APIs, segurança e eficiência são sempre as principais prioridades. Quando se trata de prote...Programação Publicado em 17/11/2024 -

Flexbox, Box ou Flexbox: qual propriedade de exibição você deve usar?O modelo de caixa flexível: Display: Flex, Box, FlexboxNo reino do CSS3, o modelo de caixa flexível revolucionou a maneira como nós fazemos o layout d...Programação Publicado em 17/11/2024

Flexbox, Box ou Flexbox: qual propriedade de exibição você deve usar?O modelo de caixa flexível: Display: Flex, Box, FlexboxNo reino do CSS3, o modelo de caixa flexível revolucionou a maneira como nós fazemos o layout d...Programação Publicado em 17/11/2024 -

Como posso avaliar expressões matemáticas complexas em C++ sem Python?Como avaliar expressões matemáticas personalizadas em C sem integração com PythonAvaliar expressões matemáticas complexas em C pode ser um desafio sem...Programação Publicado em 17/11/2024

Como posso avaliar expressões matemáticas complexas em C++ sem Python?Como avaliar expressões matemáticas personalizadas em C sem integração com PythonAvaliar expressões matemáticas complexas em C pode ser um desafio sem...Programação Publicado em 17/11/2024

Estude chinês

- 1 Como se diz “andar” em chinês? 走路 Pronúncia chinesa, 走路 aprendizagem chinesa

- 2 Como se diz “pegar um avião” em chinês? 坐飞机 Pronúncia chinesa, 坐飞机 aprendizagem chinesa

- 3 Como se diz “pegar um trem” em chinês? 坐火车 Pronúncia chinesa, 坐火车 aprendizagem chinesa

- 4 Como se diz “pegar um ônibus” em chinês? 坐车 Pronúncia chinesa, 坐车 aprendizagem chinesa

- 5 Como se diz dirigir em chinês? 开车 Pronúncia chinesa, 开车 aprendizagem chinesa

- 6 Como se diz nadar em chinês? 游泳 Pronúncia chinesa, 游泳 aprendizagem chinesa

- 7 Como se diz andar de bicicleta em chinês? 骑自行车 Pronúncia chinesa, 骑自行车 aprendizagem chinesa

- 8 Como você diz olá em chinês? 你好Pronúncia chinesa, 你好Aprendizagem chinesa

- 9 Como você agradece em chinês? 谢谢Pronúncia chinesa, 谢谢Aprendizagem chinesa

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning