ASAP(Atlassian) 인증이 REST API 인증을 위한 빠르고 안전한 선택인 이유는 무엇입니까?

API를 광범위하게 사용하는 선임 개발자로서 보안과 효율성은 항상 최우선 순위입니다. REST API 보안과 관련하여 다양한 인증 방법을 사용할 수 있지만 모든 인증 방법이 동일하게 생성되는 것은 아닙니다.

Atlassian의 ASAP(서비스 및 프로젝트 인증) 인증은 특히 강력한 인증 메커니즘이 필요한 마이크로서비스 또는 API를 처리할 때 강력하고 확장 가능하며 안전한 옵션으로 두각을 나타냅니다. 그러나 ASAP가 왜 그렇게 훌륭한 선택인지 알아보기 전에 REST API가 무엇이고 왜 중요한지 간단히 살펴보겠습니다.

REST API란 무엇입니까? ?

REST(Representational State Transfer) API는 가볍고 유지 관리 및 확장 가능한 웹 서비스 생성을 허용하는 규칙 집합입니다. 이는 서버가 클라이언트의 요청을 처리하고 일반적으로 JSON 또는 XML 형식으로 응답을 다시 보내는 상태 비저장 클라이언트-서버 아키텍처를 따릅니다. REST API는 단순성, 확장성, 사용자 인터페이스를 서버에서 분리하는 기능으로 인해 널리 사용됩니다. 이는 웹 브라우저, 모바일 등 다양한 클라이언트에서 액세스할 수 있는 웹 서비스를 구축하는 데 이상적입니다. 장치 및 기타 서버.

ASAP 인증이란 무엇입니까? ?️

ASAP(서비스 및 프로젝트 인증)는 Atlassian에서 개발한 토큰 기반 인증 메커니즘입니다. 이는 한 서비스가 다른 서비스를 안전하게 호출해야 하는 서비스 간 통신을 위해 특별히 설계되었습니다. 사용자 자격 증명이나 OAuth(보다 사용자 중심)에 의존하는 대신 ASAP는 JWT(JSON 웹 토큰)를 사용하여 서비스에 대한 임시 액세스 권한을 부여합니다. 이는 사용자 세션이나 자격 증명을 관리하는 오버헤드 없이 서비스가 요청을 효율적으로 인증하고 권한을 부여해야 하는 마이크로서비스 아키텍처에 특히 유용합니다.

ASAP 인증의 주요 기능:

- JWT 기반: ASAP는 컴팩트하고 URL 안전하며 요청자의 신원과 권한을 나타내는 클레임을 전달할 수 있는 JWT 토큰을 사용합니다.

- 상태 비저장: 필요한 모든 정보가 JWT에 인코딩되므로 서버는 세션 정보를 저장할 필요가 없습니다.

- 보안: ASAP 토큰은 개인 키를 사용하여 서명되므로 승인된 서비스만 유효한 토큰을 생성할 수 있습니다.

- *확장성: * 서비스가 서로 자주 통신하는 마이크로서비스 아키텍처에 이상적입니다.

Python, Java 및 Go에서 ASAP 인증을 구현하는 방법은 무엇입니까?

이제 ASAP Auth의 기본 사항을 이해했으니 다양한 프로그래밍 언어로 이를 구현하는 방법을 살펴보겠습니다.

파이썬 구현

import jwt

import requests

from datetime import datetime, timedelta

import os

# Define ASAP token creation function

def create_asap_token(issuer, audience, private_key):

current_time = datetime.utcnow()

payload = {

'iss': issuer,

'aud': audience,

'iat': current_time,

'exp': current_time timedelta(minutes=5),

}

token = jwt.encode(payload, private_key, algorithm='RS256')

return token

# Load private key from environment variable or file

private_key = os.getenv('PRIVATE_KEY')

if not private_key:

with open('path_to_private_key.pem', 'r') as key_file:

private_key = key_file.read()

issuer = 'your-service'

audience = 'target-service'

token = create_asap_token(issuer, audience, private_key)

if isinstance(token, bytes):

token = token.decode('utf-8')

headers = {

'Authorization': f'Bearer {token}'

}

try:

response = requests.get('https://api.target-service.com/data', headers=headers)

response.raise_for_status() # Raises HTTPError for bad responses

print(response.json())

except requests.exceptions.RequestException as e:

print(f"Request failed: {e}")

자바 구현

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import java.nio.file.Files;

import java.nio.file.Paths;

import java.security.KeyFactory;

import java.security.PrivateKey;

import java.security.spec.PKCS8EncodedKeySpec;

import java.time.Instant;

import java.util.Date;

public class ASAPAuthExample {

public static PrivateKey loadPrivateKey(String filename) throws Exception {

String key = new String(Files.readAllBytes(Paths.get(filename)))

.replace("-----BEGIN PRIVATE KEY-----", "")

.replace("-----END PRIVATE KEY-----", "")

.replaceAll("\\s", "");

byte[] keyBytes = java.util.Base64.getDecoder().decode(key);

PKCS8EncodedKeySpec spec = new PKCS8EncodedKeySpec(keyBytes);

KeyFactory kf = KeyFactory.getInstance("RSA");

return kf.generatePrivate(spec);

}

public static String createASAPToken(String issuer, String audience, PrivateKey privateKey) {

Algorithm algorithm = Algorithm.RSA256(null, privateKey);

Instant now = Instant.now();

return JWT.create()

.withIssuer(issuer)

.withAudience(audience)

.withIssuedAt(Date.from(now))

.withExpiresAt(Date.from(now.plusSeconds(300))) // 5 minutes expiry

.sign(algorithm);

}

public static void main(String[] args) {

try {

String issuer = "your-service";

String audience = "target-service";

PrivateKey privateKey = loadPrivateKey("path_to_private_key.pem");

String token = createASAPToken(issuer, audience, privateKey);

// Use the token to make a secure API request (using your preferred HTTP client)

System.out.println("Generated Token: " token);

} catch (Exception e) {

System.err.println("Error creating token: " e.getMessage());

}

}

}

구현으로 이동

package main

import (

"fmt"

"io/ioutil"

"time"

"github.com/golang-jwt/jwt"

)

func loadPrivateKey(path string) (*rsa.PrivateKey, error) {

keyData, err := ioutil.ReadFile(path)

if err != nil {

return nil, err

}

return jwt.ParseRSAPrivateKeyFromPEM(keyData)

}

func createASAPToken(issuer, audience, privateKeyPath string) (string, error) {

privateKey, err := loadPrivateKey(privateKeyPath)

if err != nil {

return "", err

}

token := jwt.NewWithClaims(jwt.SigningMethodRS256, jwt.MapClaims{

"iss": issuer,

"aud": audience,

"iat": time.Now().Unix(),

"exp": time.Now().Add(5 * time.Minute).Unix(),

})

tokenString, err := token.SignedString(privateKey)

if err != nil {

return "", err

}

return tokenString, nil

}

func main() {

issuer := "your-service"

audience := "target-service"

privateKeyPath := "path_to_private_key.pem"

token, err := createASAPToken(issuer, audience, privateKeyPath)

if err != nil {

fmt.Println("Error creating token:", err)

return

}

// Use the token to make a secure API request (using your preferred HTTP client)

fmt.Println("Generated Token:", token)

}

도구를 사용하여 ASAP 인증을 테스트하는 방법은 무엇입니까?

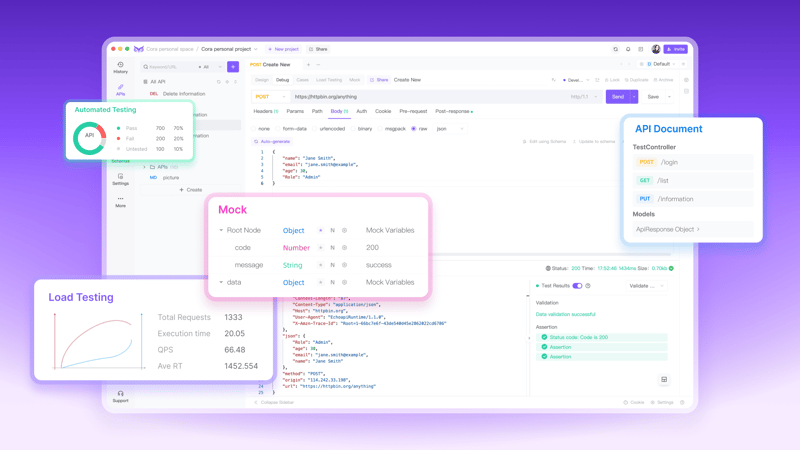

ASAP 인증을 테스트하려면 사용자 정의 헤더와 함께 HTTP 요청을 보낼 수 있는 도구가 필요합니다. EchoAPI와 cURL을 사용하여 이를 수행하는 방법은 다음과 같습니다.

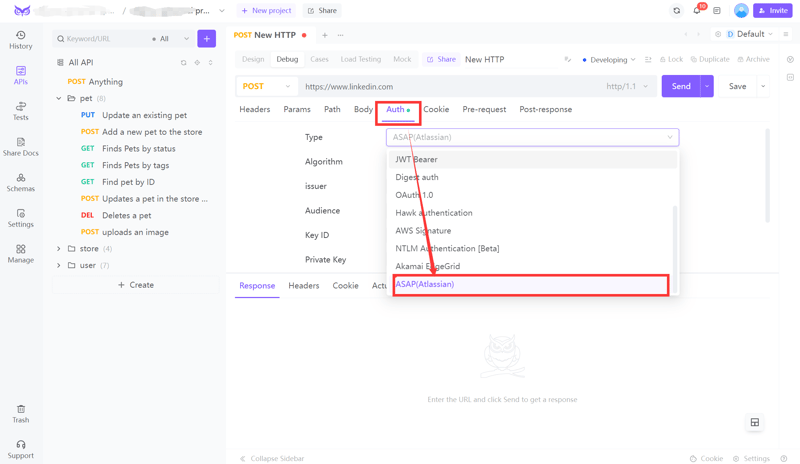

EchoAPI로 테스트하시나요?

API 방법 및 URL 선택:

올바른 HTTP 방법(예: POST, GET)을 선택하고 API 엔드포인트 URL을 입력하세요.

'인증' 탭으로 이동:

요청 패널에서 인증 탭을 클릭하세요.

최대한 빨리 선택(Atlassian) 인증:

유형 드롭다운에서 최대한 빨리(Atlassian)를 선택합니다.

알고리즘 및 필드 구성:

- 알고리즘: 서명 알고리즘을 선택합니다(예: HS256).

- 발행자: 토큰을 생성하는 ID를 입력하세요.

- 대상: 토큰의 의도된 수신자를 제공합니다.

- 키 ID: 서명 키의 식별자를 입력합니다.

- 개인 키: 서명 키를 입력하세요.

저장 및 보내기:

저장을 클릭한 다음 보내기를 클릭하여 ASAP 인증으로 요청을 실행합니다

cURL로 테스트

curl -X GET "https://api.target-service.com/data" \ -H "Authorization: Bearer"

이 명령은 ASAP 토큰을 HTTP 헤더의 일부로 전송하며, 터미널에서 직접 응답을 검사할 수 있습니다.

결론 ?

ASAP 인증은 특히 마이크로서비스 아키텍처 내에서 서비스 간 통신에서 인증을 처리하는 강력하고 확장 가능하며 안전한 방법을 제공합니다. ASAP는 JWT를 활용하여 높은 보안과 성능을 유지하는 데 중요한 무상태 토큰 기반 인증을 지원합니다. Python, Java 또는 Go에서 작업하든 ASAP Auth 구현은 간단하며 기존 워크플로에 잘 통합됩니다.

또한 EchoAPI 또는 cURL과 같은 도구를 사용하여 이 인증 방법을 테스트하면 구현이 안전하고 올바르게 작동하는지 확인할 수 있습니다. REST API를 계속 구축하고 보호하면서 ASAP 인증을 사용하여 서비스 전반의 보안과 효율성을 모두 강화하는 것을 고려해 보세요.

-

`if` 문 너머: 명시적 `bool` 변환이 있는 유형을 형변환 없이 사용할 수 있는 다른 곳은 어디입니까?형변환 없이 허용되는 bool로의 상황별 변환귀하의 클래스는 bool로의 명시적 변환을 정의하여 해당 인스턴스 't'를 조건문에서 직접 사용할 수 있도록 합니다. 그러나 이 명시적 변환은 다음과 같은 질문을 제기합니다. 캐스트 없이 't'를...프로그램 작성 2024년 11월 18일에 게시됨

`if` 문 너머: 명시적 `bool` 변환이 있는 유형을 형변환 없이 사용할 수 있는 다른 곳은 어디입니까?형변환 없이 허용되는 bool로의 상황별 변환귀하의 클래스는 bool로의 명시적 변환을 정의하여 해당 인스턴스 't'를 조건문에서 직접 사용할 수 있도록 합니다. 그러나 이 명시적 변환은 다음과 같은 질문을 제기합니다. 캐스트 없이 't'를...프로그램 작성 2024년 11월 18일에 게시됨 -

실시간 통신을 위해 Go에서 WebSocket 사용채팅 애플리케이션, 실시간 알림, 협업 도구 등 실시간 업데이트가 필요한 앱을 구축하려면 기존 HTTP보다 더 빠르고 대화형인 통신 방법이 필요합니다. 이것이 바로 WebSockets가 필요한 곳입니다! 오늘은 Go에서 WebSocket을 사용하여 애플리케이션에 실시간...프로그램 작성 2024년 11월 18일에 게시됨

실시간 통신을 위해 Go에서 WebSocket 사용채팅 애플리케이션, 실시간 알림, 협업 도구 등 실시간 업데이트가 필요한 앱을 구축하려면 기존 HTTP보다 더 빠르고 대화형인 통신 방법이 필요합니다. 이것이 바로 WebSockets가 필요한 곳입니다! 오늘은 Go에서 WebSocket을 사용하여 애플리케이션에 실시간...프로그램 작성 2024년 11월 18일에 게시됨 -

Go 함수에 패닉이 발생하면 어떻게 오류를 반환하나요?Go의 Defer에서 반환Go에서 함수 패닉이 발생하는 경우 오류를 반환하려는 문제가 발생했습니다. 다음은 코드에 대한 분석 및 수정 사항입니다.func getReport(filename string) (rep report, err error) { rep.dat...프로그램 작성 2024년 11월 18일에 게시됨

Go 함수에 패닉이 발생하면 어떻게 오류를 반환하나요?Go의 Defer에서 반환Go에서 함수 패닉이 발생하는 경우 오류를 반환하려는 문제가 발생했습니다. 다음은 코드에 대한 분석 및 수정 사항입니다.func getReport(filename string) (rep report, err error) { rep.dat...프로그램 작성 2024년 11월 18일에 게시됨 -

MySQL을 사용하여 오늘 생일을 가진 사용자를 어떻게 찾을 수 있습니까?MySQL을 사용하여 오늘 생일이 있는 사용자를 식별하는 방법MySQL을 사용하여 오늘이 사용자의 생일인지 확인하려면 생일이 일치하는 모든 행을 찾는 것이 필요합니다. 오늘 날짜. 이는 UNIX 타임스탬프로 저장된 생일을 오늘 날짜와 비교하는 간단한 MySQL 쿼리를 ...프로그램 작성 2024년 11월 17일에 게시됨

MySQL을 사용하여 오늘 생일을 가진 사용자를 어떻게 찾을 수 있습니까?MySQL을 사용하여 오늘 생일이 있는 사용자를 식별하는 방법MySQL을 사용하여 오늘이 사용자의 생일인지 확인하려면 생일이 일치하는 모든 행을 찾는 것이 필요합니다. 오늘 날짜. 이는 UNIX 타임스탬프로 저장된 생일을 오늘 날짜와 비교하는 간단한 MySQL 쿼리를 ...프로그램 작성 2024년 11월 17일에 게시됨 -

고유 ID를 유지하고 중복 이름을 처리하면서 PHP에서 두 개의 연관 배열을 어떻게 결합합니까?PHP에서 연관 배열 결합PHP에서는 두 개의 연관 배열을 단일 배열로 결합하는 것이 일반적인 작업입니다. 다음 요청을 고려하십시오.문제 설명:제공된 코드는 두 개의 연관 배열 $array1 및 $array2를 정의합니다. 목표는 두 배열의 모든 키-값 쌍을 통합하는 ...프로그램 작성 2024년 11월 17일에 게시됨

고유 ID를 유지하고 중복 이름을 처리하면서 PHP에서 두 개의 연관 배열을 어떻게 결합합니까?PHP에서 연관 배열 결합PHP에서는 두 개의 연관 배열을 단일 배열로 결합하는 것이 일반적인 작업입니다. 다음 요청을 고려하십시오.문제 설명:제공된 코드는 두 개의 연관 배열 $array1 및 $array2를 정의합니다. 목표는 두 배열의 모든 키-값 쌍을 통합하는 ...프로그램 작성 2024년 11월 17일에 게시됨 -

Bootstrap 4 베타의 열 오프셋은 어떻게 되었나요?Bootstrap 4 베타: 열 오프셋 제거 및 복원Bootstrap 4는 베타 1 릴리스에서 열 오프셋 방식에 중요한 변경 사항을 도입했습니다. 열이 오프셋되었습니다. 그러나 후속 베타 2 릴리스에서는 이러한 변경 사항이 취소되었습니다.offset-md-*에서 ml-...프로그램 작성 2024년 11월 17일에 게시됨

Bootstrap 4 베타의 열 오프셋은 어떻게 되었나요?Bootstrap 4 베타: 열 오프셋 제거 및 복원Bootstrap 4는 베타 1 릴리스에서 열 오프셋 방식에 중요한 변경 사항을 도입했습니다. 열이 오프셋되었습니다. 그러나 후속 베타 2 릴리스에서는 이러한 변경 사항이 취소되었습니다.offset-md-*에서 ml-...프로그램 작성 2024년 11월 17일에 게시됨 -

Python 코드를 효과적으로 디버깅하는 방법: 실용적인 팁 및 도구Python 디버깅: 실용적인 팁 및 도구Python 코드 문제를 해결할 때는 원하는 대로 디버깅 기술이 포함된 툴킷을 보유하는 것이 중요합니다. 다음은 몇 가지 매우 효과적인 팁입니다.PDB: 강력한 중단점 도구중단점을 설정하고 코드 실행을 제어하려면 PDB 모듈을 ...프로그램 작성 2024년 11월 17일에 게시됨

Python 코드를 효과적으로 디버깅하는 방법: 실용적인 팁 및 도구Python 디버깅: 실용적인 팁 및 도구Python 코드 문제를 해결할 때는 원하는 대로 디버깅 기술이 포함된 툴킷을 보유하는 것이 중요합니다. 다음은 몇 가지 매우 효과적인 팁입니다.PDB: 강력한 중단점 도구중단점을 설정하고 코드 실행을 제어하려면 PDB 모듈을 ...프로그램 작성 2024년 11월 17일에 게시됨 -

서버를 다시 시작하지 않고 MySQL 쿼리 캐시를 어떻게 지울 수 있습니까?서버를 재개하지 않고 MySQL 쿼리 캐시 완화MySQL 쿼리 캐시가 제공하는 향상된 성능에도 불구하고 필요한 경우가 발생할 수 있습니다. 서버 운영을 방해하지 않고 삭제됩니다. 이를 달성하기 위한 몇 가지 방법은 다음과 같습니다.쿼리 캐시 재설정명령을 실행하는 사용자...프로그램 작성 2024년 11월 17일에 게시됨

서버를 다시 시작하지 않고 MySQL 쿼리 캐시를 어떻게 지울 수 있습니까?서버를 재개하지 않고 MySQL 쿼리 캐시 완화MySQL 쿼리 캐시가 제공하는 향상된 성능에도 불구하고 필요한 경우가 발생할 수 있습니다. 서버 운영을 방해하지 않고 삭제됩니다. 이를 달성하기 위한 몇 가지 방법은 다음과 같습니다.쿼리 캐시 재설정명령을 실행하는 사용자...프로그램 작성 2024년 11월 17일에 게시됨 -

MySQL은 테이블 및 열 이름의 대소문자 구분을 어떻게 처리합니까?MySQL의 열 및 테이블 이름 대소문자 구분MySQL의 대소문자 구분 주제는 많은 사용자에게 혼란을 줄 수 있습니다. 적절한 데이터베이스 작동을 보장하고 잠재적인 위험을 방지하려면 열 이름과 테이블 이름 모두의 대소문자 구분을 이해하는 것이 중요합니다.테이블 이름테이...프로그램 작성 2024년 11월 17일에 게시됨

MySQL은 테이블 및 열 이름의 대소문자 구분을 어떻게 처리합니까?MySQL의 열 및 테이블 이름 대소문자 구분MySQL의 대소문자 구분 주제는 많은 사용자에게 혼란을 줄 수 있습니다. 적절한 데이터베이스 작동을 보장하고 잠재적인 위험을 방지하려면 열 이름과 테이블 이름 모두의 대소문자 구분을 이해하는 것이 중요합니다.테이블 이름테이...프로그램 작성 2024년 11월 17일에 게시됨 -

임시 개체에 대한 Const 참조를 바인딩하면 수명이 연장되는 이유는 무엇입니까?Const 참조를 임시 개체에 바인딩하면 임시 개체의 수명이 연장되는 이유는 무엇입니까?C 프로그래밍 언어에서는 const 참조를 허용하여 임시 개체의 수명을 연장합니다. 이 동작은 코드 디자인의 성능과 유연성을 향상시킨다고 주장하는 등 많은 논쟁의 대상이 되었습니다....프로그램 작성 2024년 11월 17일에 게시됨

임시 개체에 대한 Const 참조를 바인딩하면 수명이 연장되는 이유는 무엇입니까?Const 참조를 임시 개체에 바인딩하면 임시 개체의 수명이 연장되는 이유는 무엇입니까?C 프로그래밍 언어에서는 const 참조를 허용하여 임시 개체의 수명을 연장합니다. 이 동작은 코드 디자인의 성능과 유연성을 향상시킨다고 주장하는 등 많은 논쟁의 대상이 되었습니다....프로그램 작성 2024년 11월 17일에 게시됨 -

URL에 '/public'을 노출하지 않고 공유 호스팅의 하위 디렉터리에서 Laravel 프로젝트를 호스팅하는 방법공유 호스팅에서 Laravel 프로젝트를 호스팅할 때 일반적인 과제 중 하나는 URL에 /public 디렉터리가 필요하지 않은지 확인하는 것입니다. URL을 깨끗하게 유지하면서 Laravel 앱을 하위 디렉터리에 호스팅하는 방법에 대한 단계별 가이드는 다음과 같습니다....프로그램 작성 2024년 11월 17일에 게시됨

URL에 '/public'을 노출하지 않고 공유 호스팅의 하위 디렉터리에서 Laravel 프로젝트를 호스팅하는 방법공유 호스팅에서 Laravel 프로젝트를 호스팅할 때 일반적인 과제 중 하나는 URL에 /public 디렉터리가 필요하지 않은지 확인하는 것입니다. URL을 깨끗하게 유지하면서 Laravel 앱을 하위 디렉터리에 호스팅하는 방법에 대한 단계별 가이드는 다음과 같습니다....프로그램 작성 2024년 11월 17일에 게시됨 -

코딩 인터뷰 문제 해결을 위한 궁극적인 가이드Common Strategies for Coding Interview Questions Two Pointers The two pointers technique is often used to solve array-related problem...프로그램 작성 2024년 11월 17일에 게시됨

코딩 인터뷰 문제 해결을 위한 궁극적인 가이드Common Strategies for Coding Interview Questions Two Pointers The two pointers technique is often used to solve array-related problem...프로그램 작성 2024년 11월 17일에 게시됨 -

ASAP(Atlassian) 인증이 REST API 인증을 위한 빠르고 안전한 선택인 이유는 무엇입니까?API를 광범위하게 사용하는 선임 개발자로서 보안과 효율성은 항상 최우선 순위입니다. REST API 보안과 관련하여 다양한 인증 방법을 사용할 수 있지만 모든 인증 방법이 동일하게 생성되는 것은 아닙니다. Atlassian의 ASAP(서비스 및 프로젝트 인증) 인...프로그램 작성 2024년 11월 17일에 게시됨

ASAP(Atlassian) 인증이 REST API 인증을 위한 빠르고 안전한 선택인 이유는 무엇입니까?API를 광범위하게 사용하는 선임 개발자로서 보안과 효율성은 항상 최우선 순위입니다. REST API 보안과 관련하여 다양한 인증 방법을 사용할 수 있지만 모든 인증 방법이 동일하게 생성되는 것은 아닙니다. Atlassian의 ASAP(서비스 및 프로젝트 인증) 인...프로그램 작성 2024년 11월 17일에 게시됨 -

Flexbox, Box 또는 Flexbox: 어떤 표시 속성을 사용해야 합니까?유연한 상자 모델: 디스플레이: Flex, Box, FlexboxCSS3 영역에서 유연한 상자 모델은 방식에 혁명을 일으켰습니다. 우리는 요소를 레이아웃합니다. 그러나 표시 속성 값이 너무 많아 혼란스러울 수 있습니다. 디스플레이: 플렉스, 디스플레이: 상자, 디스플레...프로그램 작성 2024년 11월 17일에 게시됨

Flexbox, Box 또는 Flexbox: 어떤 표시 속성을 사용해야 합니까?유연한 상자 모델: 디스플레이: Flex, Box, FlexboxCSS3 영역에서 유연한 상자 모델은 방식에 혁명을 일으켰습니다. 우리는 요소를 레이아웃합니다. 그러나 표시 속성 값이 너무 많아 혼란스러울 수 있습니다. 디스플레이: 플렉스, 디스플레이: 상자, 디스플레...프로그램 작성 2024년 11월 17일에 게시됨 -

Python 없이 C++에서 복잡한 수학 표현식을 어떻게 평가할 수 있나요?Python 통합 없이 C에서 사용자 정의 수학 표현식을 평가하는 방법C에서 복잡한 수학 표현식을 평가하는 것은 외부 라이브러리나 런타임 환경 없이는 어려울 수 있습니다. . 그러나 ExprTk 라이브러리는 우아하고 효율적인 솔루션을 제공합니다.예제 표현식을 고려해 보...프로그램 작성 2024년 11월 17일에 게시됨

Python 없이 C++에서 복잡한 수학 표현식을 어떻게 평가할 수 있나요?Python 통합 없이 C에서 사용자 정의 수학 표현식을 평가하는 방법C에서 복잡한 수학 표현식을 평가하는 것은 외부 라이브러리나 런타임 환경 없이는 어려울 수 있습니다. . 그러나 ExprTk 라이브러리는 우아하고 효율적인 솔루션을 제공합니다.예제 표현식을 고려해 보...프로그램 작성 2024년 11월 17일에 게시됨

중국어 공부

- 1 "걷다"를 중국어로 어떻게 말하나요? 走路 중국어 발음, 走路 중국어 학습

- 2 "비행기를 타다"를 중국어로 어떻게 말하나요? 坐飞机 중국어 발음, 坐飞机 중국어 학습

- 3 "기차를 타다"를 중국어로 어떻게 말하나요? 坐火车 중국어 발음, 坐火车 중국어 학습

- 4 "버스를 타다"를 중국어로 어떻게 말하나요? 坐车 중국어 발음, 坐车 중국어 학습

- 5 운전을 중국어로 어떻게 말하나요? 开车 중국어 발음, 开车 중국어 학습

- 6 수영을 중국어로 뭐라고 하나요? 游泳 중국어 발음, 游泳 중국어 학습

- 7 자전거를 타다 중국어로 뭐라고 하나요? 骑自行车 중국어 발음, 骑自行车 중국어 학습

- 8 중국어로 안녕하세요를 어떻게 말해요? 你好중국어 발음, 你好중국어 학습

- 9 감사합니다를 중국어로 어떻게 말하나요? 谢谢중국어 발음, 谢谢중국어 학습

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning