ハッカー、10年以上ロックされていたソフトウェアウォレットからビットコイン300万ドルを回収

ジョー・グランド - 倫理的ハッカーであり、仮想通貨ウォレットに関するプロジェクトで広く知られているユーチューバーである彼は、現在価値が 300 万ドルを超える人生を変えるほどの量のビットコインを、ある資産から回収することに成功しました。 10年以上ロックされていたソフトウェアウォレット。この素晴らしい技術的偉業は、ジョーとその友人でハッキングの重鎮でもあるブルーノによって行われた真剣なリバース エンジニアリングとバグハンティングの結果でした。

前提

名ばかりのビットコイン ウォレットは、ロボフォームと呼ばれる有名なパスワード生成ソフトウェアによって生成された複雑な 20 文字のパスワードを使用して保護されていました。その所有者であるマイケルは、このソフトウェアを使用して安全なパスワードを生成し、TrueCrypt コンテナに保存していました。幸運なことに、暗号化されたパーティションが破損し、マイケルは何の手段もなく放棄され、彼の資金にアクセスできなくなりました。

パスワードの非常に複雑で長い性質を考えると、従来のブルートフォース攻撃はまったく非現実的でした。ジョーが大局的に考えると、パスワードを正しく「推測」できる確率は、地球上のすべての海で特定の水滴を見つけるのと同じくらい厄介な作業になるでしょう。これは単なる人間には決して達成することを望むことのできない仕事です。しかし、彼らは、欲望があるところには常に手段があると言います、そしてジョーはすぐに大きな前進を達成するでしょう

最初の突破口

仲間の倫理的ハッカー、ブルーノとジョー・グランドの登場です。頻繁に協力する人。ソフトウェアのリバース エンジニアリングにおけるブルーノの豊富な経験は、プロジェクトの成功につながる恩恵となることがすぐに証明されました。ブルートフォース攻撃の克服不可能な性質を考慮して、2 人はロボフォームのパスワード生成機能内の脆弱性を探すことに目を向けました。ロボフォームの変更ログ (ソフトウェアの変更とバグ修正を記録する) を精読したところ、古いバージョンのロボフォームには重大な欠陥があることがわかりました。つまり、パスワードの「ランダム」生成がまったくランダムではなかったということです。したがって、本質的には、ソフトウェアがパスワードの生成に使用した状況変数を再作成することで、理論的には正確なパスワードを再作成することが可能になります。

ギドラの救助

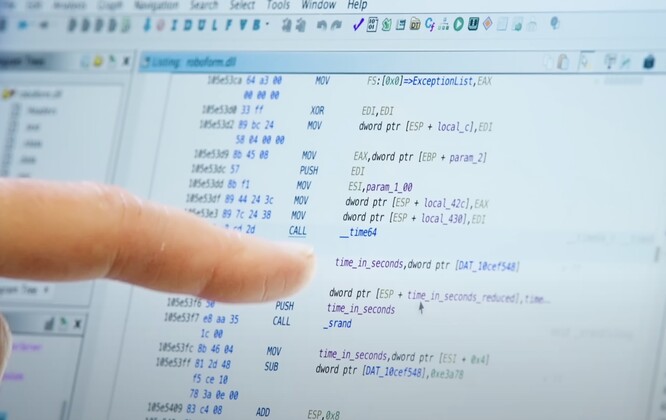

次のパートでは、ギドラとチートエンジンが実際に何をするのかを知ることが重要です。どちらも、ソフトウェアの分析とリバース エンジニアリング、または「逆コンパイル」に広く使用されている強力なツールです。 NSA によって開発された Ghidra はソフトウェアの逆コンパイルを可能にし、エンジニアが特定のプログラムの基礎となるコードを調査できるようにし、エクスプロイトの作成に使用できる脆弱性や欠陥を発見するのに役立ちます。一方、Cheat Engine は、プログラムの実行中にユーザーがプログラムのメモリをスキャンして変更できるようにするメモリ スキャン ツールで、リアルタイムでの動作変更を可能にします。

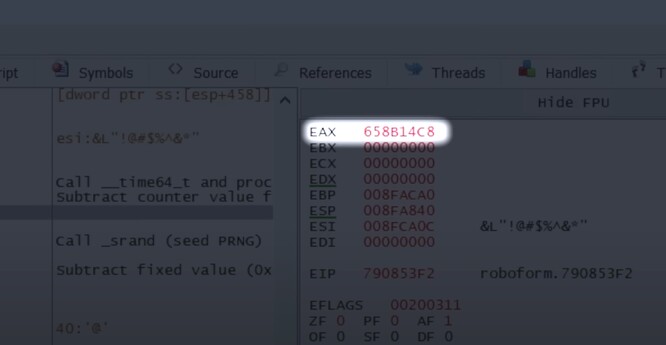

前述のツールを使用して、チームは不可能を可能にしました。彼らはロボフォームの内部構造に侵入し、実際のパスワード生成を担当する非常に特殊なコード部分を特定しました。さらに調査した結果、この関数は実際にパスワードを生成するためのシード値としてシステム時刻を使用していることが判明しました。これは、パスワード生成ソフトウェアに期待されるものとは正反対です。なぜなら、結果として得られるパスワードは、システム時刻を変更するだけで簡単に再作成できるからです。しかし、マイケルにとっては、本質的に欠陥であったものが、すぐにセーフティネットになることがわかりました。

「時間」のハッキング

新たに発見したことを利用して、ジョーとブルーノからなるチームは、マイケルがパスワードを作成したと主張した時点までシステム時間をロールバックする方法を開発しました - 50日間期間。彼らは、正確に過去の瞬間に生成されたパスワードを見つけることを期待して、時間シード値を調整することによって、日付範囲内のすべての潜在的なパスワードを再作成しました。そうすることで、正しい可能性のあるパスワードのリストが急激に減り、ブルート フォース攻撃が以前よりもはるかに効果的になりました。

しかし、苦労はそこで終わりませんでした。チームは、ソフトウェアのクラッシュや疲労困憊するデバッグ セッションなど、さらにいくつかのハードルに遭遇しましたが、最終的に彼らの粘り強さが報われました。 Michael が最初に提供したパラメータ (特殊文字は除外) をわずかに変更したところ、チームは最終的に完全に一致するものを見つけました。金メダルを獲得したブルーノは、「成功」という 1 つのテキスト メッセージでジョーに勝利を報告しました。

現在 300 万ドル以上の価値がある 43 BTC の回収に成功したことは、所有者にとって大幅な経済的救済となるだけでなく、ハッカー デュオの紛れもない専門知識と忍耐力を浮き彫りにします。しかし、言うまでもなく、その後ロボフォームはこの脆弱性に対処しており、これにより、これ以上新しいパスワードを解読するのは非常に困難になり、おそらく不可能になるでしょう。したがって、強力なパスワードを作成するだけでなく、パスワードを安全に管理することも必要です。

免責事項: ここで報告された情報は、個人の投資決定の基礎として使用されるべきではありません。 Notebookcheck は、暗号通貨、NFT、その他の取引、投資、金融に関するアドバイスを提供しません。

-

INZONE M9 II: ソニー、4K解像度と750ニトのピーク輝度を備えた新しい「PS5に最適」なゲームモニターを発売INZONE M9 II は、発売から 2 年余りが経過した INZONE M9 の直接の後継機として登場します。ちなみに、ソニーは本日、INZONE M10Sも発表しましたが、これについては別途取り上げました。 INZONE M9 II に関しては、ソニーは 4K でネイティブに出力する 27 イ...テクノロジー周辺機器 2024 年 12 月 21 日に公開

INZONE M9 II: ソニー、4K解像度と750ニトのピーク輝度を備えた新しい「PS5に最適」なゲームモニターを発売INZONE M9 II は、発売から 2 年余りが経過した INZONE M9 の直接の後継機として登場します。ちなみに、ソニーは本日、INZONE M10Sも発表しましたが、これについては別途取り上げました。 INZONE M9 II に関しては、ソニーは 4K でネイティブに出力する 27 イ...テクノロジー周辺機器 2024 年 12 月 21 日に公開 -

Acer、Intel Lunar Lake ノートパソコンの発表日を確認先月、インテルは新しい Core Ultra 200 シリーズ チップを 9 月 3 日に発売することを確認しました。 Acerは今回、Next@Acerイベントを9月4日に開催すると発表しており、同社がLunar Lakeラップトップをいち早く導入する企業になることを示唆している。 もちろん、Ne...テクノロジー周辺機器 2024 年 12 月 21 日に公開

Acer、Intel Lunar Lake ノートパソコンの発表日を確認先月、インテルは新しい Core Ultra 200 シリーズ チップを 9 月 3 日に発売することを確認しました。 Acerは今回、Next@Acerイベントを9月4日に開催すると発表しており、同社がLunar Lakeラップトップをいち早く導入する企業になることを示唆している。 もちろん、Ne...テクノロジー周辺機器 2024 年 12 月 21 日に公開 -

AMD Ryzen 7 9800X3D は 10 月に発売される予定。 Ryzen 9 9950X3DとRyzen 9 9900X3Dは来年デビュー予定昨年、AMD は Ryzen 7 7800X3D よりも先に Ryzen 9 7950X3D と Ryzen 9 7900X3D を発売しましたが、数週間後に発売されました。それ以来、Ryzen 5 5600X3D、Ryzen 7 5700X3D、Ryzen 5 7600X3D など、多数の新しい ...テクノロジー周辺機器 2024 年 12 月 10 日に公開

AMD Ryzen 7 9800X3D は 10 月に発売される予定。 Ryzen 9 9950X3DとRyzen 9 9900X3Dは来年デビュー予定昨年、AMD は Ryzen 7 7800X3D よりも先に Ryzen 9 7950X3D と Ryzen 9 7900X3D を発売しましたが、数週間後に発売されました。それ以来、Ryzen 5 5600X3D、Ryzen 7 5700X3D、Ryzen 5 7600X3D など、多数の新しい ...テクノロジー周辺機器 2024 年 12 月 10 日に公開 -

Steam は非常に人気のあるインディー ゲームを今日だけ無料で配布していますPress Any Button は、個人開発者の Eugene Zubko によって開発され、2021 年にリリースされたインディーズ アーケード ゲームです。物語は、人工知能である A-Eye を中心に展開します。実際に科学データ処理のために開発されました。 AI は退屈したため、ゲーム デザイ...テクノロジー周辺機器 2024 年 11 月 26 日に公開

Steam は非常に人気のあるインディー ゲームを今日だけ無料で配布していますPress Any Button は、個人開発者の Eugene Zubko によって開発され、2021 年にリリースされたインディーズ アーケード ゲームです。物語は、人工知能である A-Eye を中心に展開します。実際に科学データ処理のために開発されました。 AI は退屈したため、ゲーム デザイ...テクノロジー周辺機器 2024 年 11 月 26 日に公開 -

ユービーアイソフトが東京ゲームショウ2024から撤退したため、アサシン クリード シャドウズのプレビューが中止になったと報じられている本日初め、ユービーアイソフトは「諸事情」により東京ゲームショウへのオンライン出演をキャンセルした。この発表はユービーアイソフトジャパンからの公式ツイート/投稿で確認され、同社はこう表明した。急な通知となったことを遺憾に思うとともに、ファンを安心させる言葉を発し、特にイベントの中止(当初は9月26日に...テクノロジー周辺機器 2024 年 11 月 25 日に公開

ユービーアイソフトが東京ゲームショウ2024から撤退したため、アサシン クリード シャドウズのプレビューが中止になったと報じられている本日初め、ユービーアイソフトは「諸事情」により東京ゲームショウへのオンライン出演をキャンセルした。この発表はユービーアイソフトジャパンからの公式ツイート/投稿で確認され、同社はこう表明した。急な通知となったことを遺憾に思うとともに、ファンを安心させる言葉を発し、特にイベントの中止(当初は9月26日に...テクノロジー周辺機器 2024 年 11 月 25 日に公開 -

7年前のソニーゲームの価格が突然2倍にPlayStation 5 Pro の基本価格は 700 ドルで、ドライブとスタンドを含むフルパッケージの価格は最大 850 ドルになります。ソニーはこのコンソールが「熱心なゲーマー向けの完全なパッケージ」であると主張しているが、多くのファンは価格が高すぎると考えている。同社は現在、次の失敗を犯して...テクノロジー周辺機器 2024 年 11 月 22 日に公開

7年前のソニーゲームの価格が突然2倍にPlayStation 5 Pro の基本価格は 700 ドルで、ドライブとスタンドを含むフルパッケージの価格は最大 850 ドルになります。ソニーはこのコンソールが「熱心なゲーマー向けの完全なパッケージ」であると主張しているが、多くのファンは価格が高すぎると考えている。同社は現在、次の失敗を犯して...テクノロジー周辺機器 2024 年 11 月 22 日に公開 -

取引 | RTX 4080、Core i9、32GB DDR5 を搭載した Beastly MSI Raider GE78 HX ゲーミング ノートパソコンが発売主にゲーミング ラップトップをデスクトップの代替品として使用しているゲーマーの場合、通常は大きな 17 インチ シャーシがより多くの機能を提供するため、MSI Raider GE78 HX のような大型ノートブックが最良の選択となる可能性があります。 RTX 4080 などのハイエンド専用グラフィッ...テクノロジー周辺機器 2024 年 11 月 20 日に公開

取引 | RTX 4080、Core i9、32GB DDR5 を搭載した Beastly MSI Raider GE78 HX ゲーミング ノートパソコンが発売主にゲーミング ラップトップをデスクトップの代替品として使用しているゲーマーの場合、通常は大きな 17 インチ シャーシがより多くの機能を提供するため、MSI Raider GE78 HX のような大型ノートブックが最良の選択となる可能性があります。 RTX 4080 などのハイエンド専用グラフィッ...テクノロジー周辺機器 2024 年 11 月 20 日に公開 -

Teenage Engineering、世界初の中世の「楽器エレクトロニクス」として風変わりな EP-1320 Medieval を発表Teenage Engineering がまったく異なるドラマーのビートに合わせて行進する会社であることは秘密ではありません。実際、それが多くのファンを魅了しているのです。おそらくそれらのファンは、そのビートがルネッサンスの見本市で聞こえるようなものになるとは予想していなかったでしょう。筆者がオフシ...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Teenage Engineering、世界初の中世の「楽器エレクトロニクス」として風変わりな EP-1320 Medieval を発表Teenage Engineering がまったく異なるドラマーのビートに合わせて行進する会社であることは秘密ではありません。実際、それが多くのファンを魅了しているのです。おそらくそれらのファンは、そのビートがルネッサンスの見本市で聞こえるようなものになるとは予想していなかったでしょう。筆者がオフシ...テクノロジー周辺機器 2024 年 11 月 19 日に公開 -

Google フォトに AI を活用したプリセットと新しい編集ツールが追加Google フォトのビデオ編集機能に AI 支援機能が導入されました。これらの変更により、Android と Android の両方でフォト アプリを使用するユーザーのユーザー エクスペリエンスが向上します。 iOS。ただし、変更が反映されるまでに時間がかかる場合があるため、現時点で変更が存在しな...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Google フォトに AI を活用したプリセットと新しい編集ツールが追加Google フォトのビデオ編集機能に AI 支援機能が導入されました。これらの変更により、Android と Android の両方でフォト アプリを使用するユーザーのユーザー エクスペリエンスが向上します。 iOS。ただし、変更が反映されるまでに時間がかかる場合があるため、現時点で変更が存在しな...テクノロジー周辺機器 2024 年 11 月 19 日に公開 -

Tecno Pop 9 5G目玉はiPhone 16風の外観と手頃なスペックで発売Tecnohas は、Pop 8 の幾何学的な外観を捨て、後継機の新しい Phone16 および 16 Plus に触発されたと思われる盛り上がったカメラのこぶを搭載することを認めました。 新しい端末は Apple の空間ビデオに対応していないようですが、目玉をテーマにしたティーザーにもかかわらず、...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Tecno Pop 9 5G目玉はiPhone 16風の外観と手頃なスペックで発売Tecnohas は、Pop 8 の幾何学的な外観を捨て、後継機の新しい Phone16 および 16 Plus に触発されたと思われる盛り上がったカメラのこぶを搭載することを認めました。 新しい端末は Apple の空間ビデオに対応していないようですが、目玉をテーマにしたティーザーにもかかわらず、...テクノロジー周辺機器 2024 年 11 月 19 日に公開 -

Anker、Apple製品向けの新しいFlowソフトタッチケーブルを発売Anker Flow USB-A - Lightning ケーブル (3 フィート、シリコン) が米国の Amazon に到着しました。このアクセサリは今年初めに噂され、同ブランドの USB-A to USB-C および USB-C to Lightning Upcycled Braided ケーブ...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Anker、Apple製品向けの新しいFlowソフトタッチケーブルを発売Anker Flow USB-A - Lightning ケーブル (3 フィート、シリコン) が米国の Amazon に到着しました。このアクセサリは今年初めに噂され、同ブランドの USB-A to USB-C および USB-C to Lightning Upcycled Braided ケーブ...テクノロジー周辺機器 2024 年 11 月 19 日に公開 -

Xiaomi Redmi A27U モニターは 4K パネルと 90W USB C ポートでリフレッシュされましたXiaomi は最近さまざまなモニターをリリースしており、そのうちのいくつかは世界的に提供されています。参考までに、同社は今月初めにミニ LED ゲームモニター (Amazon で現在 329.99 ドル) を北米に持ち込みました。ただし、現在は Redmi A27U に戻り、本日、次の他のデバイス...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Xiaomi Redmi A27U モニターは 4K パネルと 90W USB C ポートでリフレッシュされましたXiaomi は最近さまざまなモニターをリリースしており、そのうちのいくつかは世界的に提供されています。参考までに、同社は今月初めにミニ LED ゲームモニター (Amazon で現在 329.99 ドル) を北米に持ち込みました。ただし、現在は Redmi A27U に戻り、本日、次の他のデバイス...テクノロジー周辺機器 2024 年 11 月 19 日に公開 -

ファーウェイのライバル、テスラモデルYジュニパーは赤字で販売されるモデル Y ジュニパーのリフレッシュ版リリースが近づくにつれ、電気自動車メーカーは、テスラの最も人気のある自動車のモデルチェンジに向けて、自社の直接の競合製品を投入する競争にさらされています。 ここ数週間で、モデル Y カテゴリーの電気 SUV がいくつか発表されました。その中には、テスラよりも優れ...テクノロジー周辺機器 2024 年 11 月 18 日に公開

ファーウェイのライバル、テスラモデルYジュニパーは赤字で販売されるモデル Y ジュニパーのリフレッシュ版リリースが近づくにつれ、電気自動車メーカーは、テスラの最も人気のある自動車のモデルチェンジに向けて、自社の直接の競合製品を投入する競争にさらされています。 ここ数週間で、モデル Y カテゴリーの電気 SUV がいくつか発表されました。その中には、テスラよりも優れ...テクノロジー周辺機器 2024 年 11 月 18 日に公開 -

テスラ モデル Y、モデル 3 バッテリー パックの抜け穴により、IRA の税制優遇規則を回避して米国の価格を低く抑えることができる最近、テスラ モデル 3 LR AWD がバッテリー供給スイッチと思われるもののおかげで米国の税制上の優遇措置である 7,500 ドルを全額取り戻し、正式にモデル Y と同等になったというニュースが流れました。 Sawyer Merritt による X に関する最近の投稿 (Autoevolutio...テクノロジー周辺機器 2024 年 11 月 16 日に公開

テスラ モデル Y、モデル 3 バッテリー パックの抜け穴により、IRA の税制優遇規則を回避して米国の価格を低く抑えることができる最近、テスラ モデル 3 LR AWD がバッテリー供給スイッチと思われるもののおかげで米国の税制上の優遇措置である 7,500 ドルを全額取り戻し、正式にモデル Y と同等になったというニュースが流れました。 Sawyer Merritt による X に関する最近の投稿 (Autoevolutio...テクノロジー周辺機器 2024 年 11 月 16 日に公開 -

新しいカスタム チャット リストで WhatsApp の会話をより速く検索WhatsApp では、カスタム チャット リストを世界的に展開することで、会話の整理が容易になりました。この新機能は、今年初めに導入されたチャット フィルターを拡張し、よりパーソナライズされたメッセージ管理方法を提供します。カスタム リストを作成するには、 [チャット] タブの上部にあるフィルター...テクノロジー周辺機器 2024 年 11 月 16 日に公開

新しいカスタム チャット リストで WhatsApp の会話をより速く検索WhatsApp では、カスタム チャット リストを世界的に展開することで、会話の整理が容易になりました。この新機能は、今年初めに導入されたチャット フィルターを拡張し、よりパーソナライズされたメッセージ管理方法を提供します。カスタム リストを作成するには、 [チャット] タブの上部にあるフィルター...テクノロジー周辺機器 2024 年 11 月 16 日に公開

中国語を勉強する

- 1 「歩く」は中国語で何と言いますか? 走路 中国語の発音、走路 中国語学習

- 2 「飛行機に乗る」は中国語で何と言いますか? 坐飞机 中国語の発音、坐飞机 中国語学習

- 3 「電車に乗る」は中国語で何と言いますか? 坐火车 中国語の発音、坐火车 中国語学習

- 4 「バスに乗る」は中国語で何と言いますか? 坐车 中国語の発音、坐车 中国語学習

- 5 中国語でドライブは何と言うでしょう? 开车 中国語の発音、开车 中国語学習

- 6 水泳は中国語で何と言うでしょう? 游泳 中国語の発音、游泳 中国語学習

- 7 中国語で自転車に乗るってなんて言うの? 骑自行车 中国語の発音、骑自行车 中国語学習

- 8 中国語で挨拶はなんて言うの? 你好中国語の発音、你好中国語学習

- 9 中国語でありがとうってなんて言うの? 谢谢中国語の発音、谢谢中国語学習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning