मुखपृष्ठ > प्रौद्योगिकी परिधीय > पुराना नया है: विंडोज़ भेद्यता ज्ञानी डाउनग्रेड हमलों की अनुमति देती है

मुखपृष्ठ > प्रौद्योगिकी परिधीय > पुराना नया है: विंडोज़ भेद्यता ज्ञानी डाउनग्रेड हमलों की अनुमति देती है

पुराना नया है: विंडोज़ भेद्यता ज्ञानी डाउनग्रेड हमलों की अनुमति देती है

2024 ब्लैक हैट यूएसए सम्मेलन में, सेफब्रीच शोधकर्ता एलोन लेविएव ने एक हमला प्रस्तुत किया जो "विंडोज डाउनडेट" टूल को पुश करने के लिए एक एक्शन लिस्ट XML फ़ाइल में हेरफेर करता है जो सभी विंडोज सत्यापन चरणों को बायपास करता है और विश्वसनीय इंस्टॉलर. यह उपकरण यह पुष्टि करने के लिए विंडोज़ में हेरफेर भी कर सकता है कि सिस्टम पूरी तरह से अपडेट है।

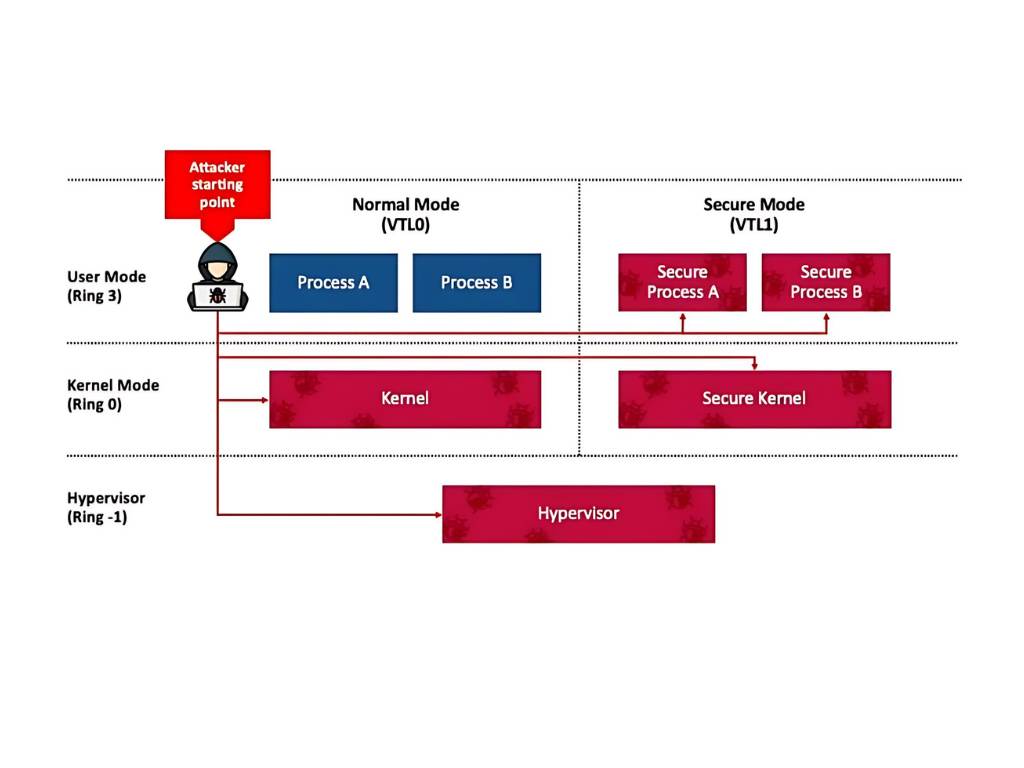

विंडोज अपडेट प्रक्रिया से पहले समझौता किया गया था। 2023 में जारी, ब्लैकलोटस यूईएफआई बूटकिट में डाउनग्रेड क्षमताएं शामिल हैं जो विंडोज अपडेट आर्किटेक्चर में कमजोरियों का उपयोग करती हैं। लेविएव द्वारा प्रदर्शित विधि के समान, ब्लैकलोटस बूटकिट वीबीएस यूईएफआई लॉक को बायपास करने के लिए विभिन्न सिस्टम घटकों को डाउनग्रेड करता है। एक ख़तरा अभिनेता पहले से अद्यतन प्रणाली पर विशेषाधिकार वृद्धि "शून्य-दिन" हमलों का उपयोग कर सकता है। सेफब्रीच पर एक ब्लॉग पोस्ट में, लेविएव ने कहा, "मैंने विंडोज वर्चुअलाइजेशन-आधारित सुरक्षा (वीबीएस) को अक्षम करने के कई तरीके खोजे, जिसमें क्रेडेंशियल गार्ड और हाइपरवाइजर-प्रोटेक्टेड कोड इंटीग्रिटी (एचवीसीआई) जैसी विशेषताएं शामिल हैं, भले ही यूईएफआई लॉक के साथ लागू किया गया हो। मेरी जानकारी के अनुसार, यह पहली बार है कि वीबीएस के यूईएफआई लॉक को भौतिक पहुंच के बिना बायपास किया गया है।'

लेविएव ने इस साल फरवरी में माइक्रोसॉफ्ट को कमजोरियों के बारे में सूचित किया। हालाँकि, Microsoft अभी भी पुराने और अप्रकाशित VBS सिस्टम को रद्द करने के लिए एक सुरक्षा अद्यतन विकसित कर रहा है। माइक्रोसॉफ्ट "ग्राहकों को उपलब्ध होने पर शमन या प्रासंगिक जोखिम कम करने के मार्गदर्शन प्रदान करने" के लिए एक गाइड जारी करने की भी योजना बना रहा है। मार्गदर्शन आवश्यक है क्योंकि, लेविएव के अनुसार, ये हमले ज्ञानी और अदृश्य हैं। अधिक जानने के लिए या कार्रवाई में शोषण देखने के लिए, कृपया नीचे दिए गए संसाधनों पर जाएँ।

-

INZONE M9 II: सोनी ने 4K रेजोल्यूशन और 750 निट्स पीक ब्राइटनेस के साथ नया \'परफेक्ट फॉर PS5\' गेमिंग मॉनिटर लॉन्च कियाइनज़ोन एम9 II, इनज़ोन एम9 के सीधे उत्तराधिकारी के रूप में आता है, जो अब दो साल से थोड़ा अधिक पुराना है। संयोग से, Sony ने आज INZONE M10S भी पेश किया ह...प्रौद्योगिकी परिधीय 2024-12-21 को प्रकाशित

INZONE M9 II: सोनी ने 4K रेजोल्यूशन और 750 निट्स पीक ब्राइटनेस के साथ नया \'परफेक्ट फॉर PS5\' गेमिंग मॉनिटर लॉन्च कियाइनज़ोन एम9 II, इनज़ोन एम9 के सीधे उत्तराधिकारी के रूप में आता है, जो अब दो साल से थोड़ा अधिक पुराना है। संयोग से, Sony ने आज INZONE M10S भी पेश किया ह...प्रौद्योगिकी परिधीय 2024-12-21 को प्रकाशित -

एसर ने अपने इंटेल लूनर लेक लैपटॉप की घोषणा की तारीख की पुष्टि की हैपिछले महीने, इंटेल ने पुष्टि की थी कि वह 3 सितंबर को नई कोर अल्ट्रा 200 श्रृंखला चिप्स लॉन्च करेगा। एसर ने अब घोषणा की है कि वह 4 सितंबर को अपना नेक्स...प्रौद्योगिकी परिधीय 2024-12-21 को प्रकाशित

एसर ने अपने इंटेल लूनर लेक लैपटॉप की घोषणा की तारीख की पुष्टि की हैपिछले महीने, इंटेल ने पुष्टि की थी कि वह 3 सितंबर को नई कोर अल्ट्रा 200 श्रृंखला चिप्स लॉन्च करेगा। एसर ने अब घोषणा की है कि वह 4 सितंबर को अपना नेक्स...प्रौद्योगिकी परिधीय 2024-12-21 को प्रकाशित -

AMD Ryzen 7 9800X3D को अक्टूबर में लॉन्च किया जा सकता है; Ryzen 9 9950X3D और Ryzen 9 9900X3D अगले साल लॉन्च होंगेपिछले साल, AMD ने Ryzen 7 7800X3D से पहले Ryzen 9 7950X3D और Ryzen 9 7900X3D लॉन्च किया था, जो कुछ हफ़्ते बाद गिर गया। तब से, हमने नए 3D V-कैश SKU का ...प्रौद्योगिकी परिधीय 2024-12-10 को प्रकाशित

AMD Ryzen 7 9800X3D को अक्टूबर में लॉन्च किया जा सकता है; Ryzen 9 9950X3D और Ryzen 9 9900X3D अगले साल लॉन्च होंगेपिछले साल, AMD ने Ryzen 7 7800X3D से पहले Ryzen 9 7950X3D और Ryzen 9 7900X3D लॉन्च किया था, जो कुछ हफ़्ते बाद गिर गया। तब से, हमने नए 3D V-कैश SKU का ...प्रौद्योगिकी परिधीय 2024-12-10 को प्रकाशित -

स्टीम एक बहुत लोकप्रिय इंडी गेम दे रहा है, लेकिन केवल आजPress Any Button एक इंडी आर्केड गेम है जिसे सोलो डेवलपर यूजीन जुबको द्वारा विकसित किया गया है और 2021 में रिलीज़ किया गया है। कहानी ए-आई के इर्द-गिर्द...प्रौद्योगिकी परिधीय 2024-11-26 को प्रकाशित

स्टीम एक बहुत लोकप्रिय इंडी गेम दे रहा है, लेकिन केवल आजPress Any Button एक इंडी आर्केड गेम है जिसे सोलो डेवलपर यूजीन जुबको द्वारा विकसित किया गया है और 2021 में रिलीज़ किया गया है। कहानी ए-आई के इर्द-गिर्द...प्रौद्योगिकी परिधीय 2024-11-26 को प्रकाशित -

यूबीसॉफ्ट के टोक्यो गेम शो 2024 से पीछे हटने के कारण असैसिन्स क्रीड शैडोज़ के पूर्वावलोकन कथित तौर पर रद्द कर दिए गएआज पहले, यूबीसॉफ्ट ने "विभिन्न परिस्थितियों" के कारण टोक्यो गेम शो में अपनी ऑनलाइन उपस्थिति रद्द कर दी। इस घोषणा की पुष्टि यूबीसॉफ्ट जापान क...प्रौद्योगिकी परिधीय 2024-11-25 को प्रकाशित

यूबीसॉफ्ट के टोक्यो गेम शो 2024 से पीछे हटने के कारण असैसिन्स क्रीड शैडोज़ के पूर्वावलोकन कथित तौर पर रद्द कर दिए गएआज पहले, यूबीसॉफ्ट ने "विभिन्न परिस्थितियों" के कारण टोक्यो गेम शो में अपनी ऑनलाइन उपस्थिति रद्द कर दी। इस घोषणा की पुष्टि यूबीसॉफ्ट जापान क...प्रौद्योगिकी परिधीय 2024-11-25 को प्रकाशित -

7 साल पुराने सोनी गेम की कीमत अचानक दोगुनी हो गईप्लेस्टेशन 5 प्रो $700 के आधार मूल्य पर लॉन्च हुआ, जिसमें ड्राइव और स्टैंड सहित पूरा पैकेज $850 तक पहुंच गया। जबकि सोनी का तर्क है कि कंसोल "समर्...प्रौद्योगिकी परिधीय 2024-11-22 को प्रकाशित

7 साल पुराने सोनी गेम की कीमत अचानक दोगुनी हो गईप्लेस्टेशन 5 प्रो $700 के आधार मूल्य पर लॉन्च हुआ, जिसमें ड्राइव और स्टैंड सहित पूरा पैकेज $850 तक पहुंच गया। जबकि सोनी का तर्क है कि कंसोल "समर्...प्रौद्योगिकी परिधीय 2024-11-22 को प्रकाशित -

डील | RTX 4080, Core i9 और 32GB DDR5 के साथ बीस्टली MSI रेडर GE78 HX गेमिंग लैपटॉप बिक्री पर गयाउन गेमर्स के लिए जो मुख्य रूप से अपने गेमिंग लैपटॉप को डेस्कटॉप रिप्लेसमेंट के रूप में उपयोग कर रहे हैं, एमएसआई रेडर जीई78 एचएक्स जैसी बड़ी नोटबुक सबस...प्रौद्योगिकी परिधीय 2024-11-20 को प्रकाशित

डील | RTX 4080, Core i9 और 32GB DDR5 के साथ बीस्टली MSI रेडर GE78 HX गेमिंग लैपटॉप बिक्री पर गयाउन गेमर्स के लिए जो मुख्य रूप से अपने गेमिंग लैपटॉप को डेस्कटॉप रिप्लेसमेंट के रूप में उपयोग कर रहे हैं, एमएसआई रेडर जीई78 एचएक्स जैसी बड़ी नोटबुक सबस...प्रौद्योगिकी परिधीय 2024-11-20 को प्रकाशित -

टीनएज इंजीनियरिंग ने दुनिया के पहले मध्ययुगीन 'इंस्ट्रूमेंटलिस इलेक्ट्रॉनिकम' के रूप में अनोखे EP-1320 मिडीवल का अनावरण कियायह कोई रहस्य नहीं है कि टीनएज इंजीनियरिंग एक ऐसी कंपनी है जो एक बहुत ही अलग ड्रमर की धुन पर मार्च करती है - वास्तव में यह वही है जो इसके कई प्रशंसकों ...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित

टीनएज इंजीनियरिंग ने दुनिया के पहले मध्ययुगीन 'इंस्ट्रूमेंटलिस इलेक्ट्रॉनिकम' के रूप में अनोखे EP-1320 मिडीवल का अनावरण कियायह कोई रहस्य नहीं है कि टीनएज इंजीनियरिंग एक ऐसी कंपनी है जो एक बहुत ही अलग ड्रमर की धुन पर मार्च करती है - वास्तव में यह वही है जो इसके कई प्रशंसकों ...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित -

Google फ़ोटो को AI-संचालित प्रीसेट और नए संपादन टूल मिलते हैंGoogle फ़ोटो में मौजूद वीडियो संपादन सुविधाओं को हाल ही में AI-समर्थित सुविधाओं का समावेश प्राप्त हुआ है, और ये परिवर्तन उन लोगों के लिए उपयोगकर्ता अन...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित

Google फ़ोटो को AI-संचालित प्रीसेट और नए संपादन टूल मिलते हैंGoogle फ़ोटो में मौजूद वीडियो संपादन सुविधाओं को हाल ही में AI-समर्थित सुविधाओं का समावेश प्राप्त हुआ है, और ये परिवर्तन उन लोगों के लिए उपयोगकर्ता अन...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित -

Tecno Pop 9 5G आईबॉल iPhone 16-एस्क लुक और बजट स्पेक्स के साथ लॉन्च हुआटेक्नो ने पुष्टि की है कि वह पॉप 8 के ज्यामितीय लुक को हटाकर उभरे हुए कैमरा हंप को अपने उत्तराधिकारी के नए फोन16 और 16 प्लस से प्रेरित करेगा। नए हैंडस...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित

Tecno Pop 9 5G आईबॉल iPhone 16-एस्क लुक और बजट स्पेक्स के साथ लॉन्च हुआटेक्नो ने पुष्टि की है कि वह पॉप 8 के ज्यामितीय लुक को हटाकर उभरे हुए कैमरा हंप को अपने उत्तराधिकारी के नए फोन16 और 16 प्लस से प्रेरित करेगा। नए हैंडस...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित -

एंकर ने एप्पल उत्पादों के लिए नया फ्लो सॉफ्ट टच केबल लॉन्च कियाएंकर फ्लो यूएसबी-ए टू लाइटनिंग केबल (3 फीट, सिलिकॉन) अमेरिका में अमेज़ॅन पर आ गया है। इस एक्सेसरी के बारे में इस साल की शुरुआत में अफवाह थी और इसे ब्र...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित

एंकर ने एप्पल उत्पादों के लिए नया फ्लो सॉफ्ट टच केबल लॉन्च कियाएंकर फ्लो यूएसबी-ए टू लाइटनिंग केबल (3 फीट, सिलिकॉन) अमेरिका में अमेज़ॅन पर आ गया है। इस एक्सेसरी के बारे में इस साल की शुरुआत में अफवाह थी और इसे ब्र...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित -

Xiaomi Redmi A27U मॉनिटर 4K पैनल और 90W USB C पोर्ट के साथ ताज़ा हुआXiaomi ने हाल ही में विभिन्न मॉनिटर जारी किए हैं, जिनमें से कुछ को उसने विश्व स्तर पर पेश किया है। संदर्भ के लिए, कंपनी महीने की शुरुआत में अपना मिनी ...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित

Xiaomi Redmi A27U मॉनिटर 4K पैनल और 90W USB C पोर्ट के साथ ताज़ा हुआXiaomi ने हाल ही में विभिन्न मॉनिटर जारी किए हैं, जिनमें से कुछ को उसने विश्व स्तर पर पेश किया है। संदर्भ के लिए, कंपनी महीने की शुरुआत में अपना मिनी ...प्रौद्योगिकी परिधीय 2024-11-19 को प्रकाशित -

हुआवेई की प्रतिद्वंद्वी टेस्ला मॉडल वाई जुनिपर को घाटे में बेचा जाएगाजैसे-जैसे मॉडल वाई जुनिपर रिफ्रेश रिलीज नजदीक आ रही है, इलेक्ट्रिक कार निर्माता टेस्ला के सबसे लोकप्रिय वाहन को नया रूप देने के लिए अपने स्वयं के प्रत...प्रौद्योगिकी परिधीय 2024-11-18 को प्रकाशित

हुआवेई की प्रतिद्वंद्वी टेस्ला मॉडल वाई जुनिपर को घाटे में बेचा जाएगाजैसे-जैसे मॉडल वाई जुनिपर रिफ्रेश रिलीज नजदीक आ रही है, इलेक्ट्रिक कार निर्माता टेस्ला के सबसे लोकप्रिय वाहन को नया रूप देने के लिए अपने स्वयं के प्रत...प्रौद्योगिकी परिधीय 2024-11-18 को प्रकाशित -

टेस्ला मॉडल Y, मॉडल 3 बैटरी पैक लूपहोल IRA कर प्रोत्साहन नियमों को दरकिनार करके अमेरिकी कीमतों को कम रखता हैहाल ही में खबर आई कि टेस्ला मॉडल 3 एलआर एडब्ल्यूडी ने बैटरी आपूर्ति स्विच की बदौलत पूरे $7,500 अमेरिकी कर प्रोत्साहन वापस पा लिया है, जो आधिकारिक तौर ...प्रौद्योगिकी परिधीय 2024-11-16 को प्रकाशित

टेस्ला मॉडल Y, मॉडल 3 बैटरी पैक लूपहोल IRA कर प्रोत्साहन नियमों को दरकिनार करके अमेरिकी कीमतों को कम रखता हैहाल ही में खबर आई कि टेस्ला मॉडल 3 एलआर एडब्ल्यूडी ने बैटरी आपूर्ति स्विच की बदौलत पूरे $7,500 अमेरिकी कर प्रोत्साहन वापस पा लिया है, जो आधिकारिक तौर ...प्रौद्योगिकी परिधीय 2024-11-16 को प्रकाशित -

नई कस्टम चैट सूचियों के साथ व्हाट्सएप वार्तालाप तेजी से ढूंढेंव्हाट्सएप ने कस्टम चैट सूचियों के वैश्विक रोलआउट के साथ आपकी बातचीत को व्यवस्थित करना आसान बना दिया है। यह नई सुविधा इस साल की शुरुआत में पेश किए गए च...प्रौद्योगिकी परिधीय 2024-11-16 को प्रकाशित

नई कस्टम चैट सूचियों के साथ व्हाट्सएप वार्तालाप तेजी से ढूंढेंव्हाट्सएप ने कस्टम चैट सूचियों के वैश्विक रोलआउट के साथ आपकी बातचीत को व्यवस्थित करना आसान बना दिया है। यह नई सुविधा इस साल की शुरुआत में पेश किए गए च...प्रौद्योगिकी परिधीय 2024-11-16 को प्रकाशित

चीनी भाषा का अध्ययन करें

- 1 आप चीनी भाषा में "चलना" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 2 आप चीनी भाषा में "विमान ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 3 आप चीनी भाषा में "ट्रेन ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 4 आप चीनी भाषा में "बस ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 5 चीनी भाषा में ड्राइव को क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 6 तैराकी को चीनी भाषा में क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 7 आप चीनी भाषा में साइकिल चलाने को क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 8 आप चीनी भाषा में नमस्ते कैसे कहते हैं? 你好चीनी उच्चारण, 你好चीनी सीखना

- 9 आप चीनी भाषा में धन्यवाद कैसे कहते हैं? 谢谢चीनी उच्चारण, 谢谢चीनी सीखना

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning