Página delantera > Programación > Lista de herramientas de código abierto para la seguridad de aplicaciones web

Página delantera > Programación > Lista de herramientas de código abierto para la seguridad de aplicaciones web

Lista de herramientas de código abierto para la seguridad de aplicaciones web

Proteger las aplicaciones web es una tarea crítica tanto para los desarrolladores como para los profesionales de la seguridad. Para los principiantes, comprender e implementar la seguridad de las aplicaciones web puede parecer desalentador. Afortunadamente, existen numerosas herramientas de código abierto disponibles que pueden ayudarle a construir una base de seguridad sólida.

Este artículo proporciona una lista completa de herramientas esenciales de código abierto para la seguridad de aplicaciones web, perfecta para principiantes que buscan proteger sus aplicaciones.

1. Análisis de código estático

Las herramientas de análisis de código estático ayudan a identificar vulnerabilidades en el código fuente antes de implementar la aplicación. Estas herramientas son cruciales para encontrar fallas de seguridad en las primeras etapas del proceso de desarrollo.

SonarQube

Descripción: una plataforma de código abierto para la inspección continua de la calidad del código, que realiza revisiones automáticas para detectar errores, olores de código y vulnerabilidades de seguridad.

Uso: integre SonarQube en su canal de CI/CD para monitorear y mejorar continuamente la calidad y seguridad de su código.

Brakeman https://github.com/presidentbeef/brakeman

Description: A static analysis security vulnerability scanner specifically designed for Ruby on Rails applications.

Usage: Use Brakeman to scan your Rails codebase and identify potential security issues during development.

2. Análisis de código dinámico

Las herramientas de análisis de código dinámico prueban la aplicación en ejecución para identificar vulnerabilidades de seguridad mediante la simulación de ataques.

OWASP ZAP (Zed Attack Proxy)

Description: An open-source tool designed to find security vulnerabilities in web applications during the development and testing phases.

Usage: Use ZAP to intercept and inspect HTTP traffic, perform automated scans, and identify security issues.

w3af (Web Application Attack and Audit Framework)

Description: An open-source web application security scanner that helps identify and exploit vulnerabilities.

Usage: Employ w3af to scan your web application for vulnerabilities and understand their impact.

3. Gestión de dependencias y escaneo de vulnerabilidades

Las herramientas de administración de dependencias ayudan a rastrear y administrar bibliotecas de terceros y sus vulnerabilidades asociadas.

OWASP Dependency-Check

Description: A tool that identifies project dependencies and checks if there are any known, publicly disclosed vulnerabilities.

Usage: Integrate Dependency-Check into your build process to automatically scan for vulnerabilities in your dependencies.

Snyk

Description: Although Snyk offers paid plans, its core features for open source vulnerability scanning are available for free.

Usage: Use Snyk to scan your projects for vulnerabilities and receive actionable advice on how to fix them.

4. Escaneo de redes y aplicaciones

Las herramientas de escaneo de redes y aplicaciones ayudan a identificar vulnerabilidades y configuraciones incorrectas en las capas de red y aplicaciones.

Nmap

Description: A powerful open-source network scanning tool used to discover hosts and services on a network.

Usage: Use Nmap to scan your network for open ports and services that could be potential entry points for attackers.

Nikto

Description: An open-source web server scanner that tests for a variety of issues, including outdated server software and dangerous files.

Usage: Run Nikto against your web server to identify common security issues and misconfigurations.

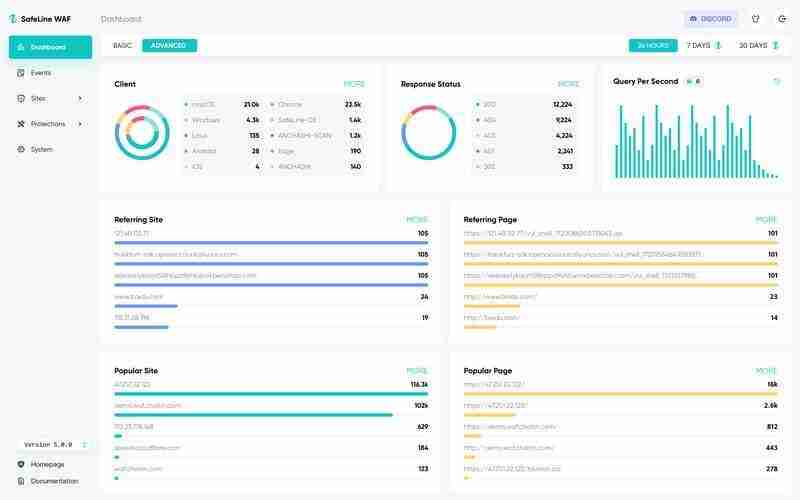

5. Cortafuegos de aplicaciones web (WAF)

Los firewalls de aplicaciones web ayudan a proteger las aplicaciones web filtrando y monitoreando el tráfico HTTP entre una aplicación web e Internet.

SafeLine

https://waf.chaitin.com/

Description: A docker-based, easy to use, self-hosted free WAF that provide real-time web application monitoring and access control.

Usage: Configure SafeLine to filter and monitor HTTP requests to your web application, blocking malicious traffic.

6. Encabezados de seguridad

Los encabezados de seguridad protegen las aplicaciones web de varios tipos de ataques mediante el establecimiento de encabezados HTTP que aplican políticas de seguridad.

SecurityHeaders.io

Description: A free tool that analyzes the HTTP response headers of your web application and provides a grade based on the presence and configuration of security headers.

Usage: Regularly check your web app’s security headers with SecurityHeaders.io and configure them to enhance security.

Helmet.js

Description: A middleware for Express.js applications that helps secure the app by setting various HTTP headers.

Usage: Integrate Helmet.js into your Express app to improve security by setting appropriate HTTP headers.

7. Política de seguridad de contenido (CSP)

La Política de seguridad de contenido (CSP) ayuda a prevenir secuencias de comandos entre sitios (XSS) y otros ataques de inyección de código al especificar qué fuentes son confiables.

CSP Evaluator

Description: A tool by Google that helps evaluate and improve your Content Security Policy.

Usage: Use the CSP Evaluator to analyze and refine your CSP, reducing the risk of XSS and other injection attacks.

8. Marcos de pruebas de penetración

Los marcos de pruebas de penetración proporcionan un conjunto de herramientas para realizar evaluaciones de seguridad integrales de aplicaciones web.

Metasploit

Description: A widely used open-source penetration testing framework that helps in discovering, exploiting, and validating vulnerabilities.

Usage: Use Metasploit to conduct penetration tests on your web application, understanding and mitigating security risks.

9. Recursos de aprendizaje

Los recursos educativos son esenciales para comprender los fundamentos de la seguridad de las aplicaciones web y mantenerse actualizado con las últimas amenazas y defensas.

OWASP Top Ten

Description: A list of the top ten most critical web application security risks, along with explanations and recommendations for mitigation.

Usage: Familiarize yourself with the OWASP Top Ten to understand common vulnerabilities and how to prevent them.

Web Security Academy by PortSwigger

Description: An interactive learning platform offering labs and tutorials on various web security topics.

Usage: Use the Web Security Academy to practice and improve your web application security skills through hands-on labs.

Cybrary

Description: An online platform offering free and paid courses on cybersecurity topics, including web application security.

Usage: Enroll in Cybrary courses to gain in-depth knowledge and skills in web application security.

Conclusión

Al aprovechar estas herramientas y recursos de código abierto, los principiantes pueden comenzar a desarrollar una postura de seguridad sólida para sus aplicaciones web. El aprendizaje continuo y mantenerse actualizado con las últimas prácticas y amenazas de seguridad son esenciales, ya que la seguridad web es un campo en constante evolución. Comience con estas herramientas para sentar una base sólida y proteger sus aplicaciones web de manera efectiva.

-

¿Qué pasó con la compensación de columnas en Bootstrap 4 Beta?Bootstrap 4 Beta: eliminación y restauración del desplazamiento de columnasBootstrap 4, en su versión Beta 1, introdujo cambios significativos en la f...Programación Publicado el 2025-01-03

¿Qué pasó con la compensación de columnas en Bootstrap 4 Beta?Bootstrap 4 Beta: eliminación y restauración del desplazamiento de columnasBootstrap 4, en su versión Beta 1, introdujo cambios significativos en la f...Programación Publicado el 2025-01-03 -

FormaciónLos métodos son fns que se pueden invocar en objetos Los arreglos son objetos, por lo tanto también tienen métodos en JS. segmento (comienzo):...Programación Publicado el 2025-01-03

FormaciónLos métodos son fns que se pueden invocar en objetos Los arreglos son objetos, por lo tanto también tienen métodos en JS. segmento (comienzo):...Programación Publicado el 2025-01-03 -

¿Cómo puedo encontrar usuarios con los cumpleaños de hoy usando MySQL?Cómo identificar usuarios con los cumpleaños de hoy usando MySQLDeterminar si hoy es el cumpleaños de un usuario usando MySQL implica encontrar todas ...Programación Publicado el 2025-01-03

¿Cómo puedo encontrar usuarios con los cumpleaños de hoy usando MySQL?Cómo identificar usuarios con los cumpleaños de hoy usando MySQLDeterminar si hoy es el cumpleaños de un usuario usando MySQL implica encontrar todas ...Programación Publicado el 2025-01-03 -

¿Cómo combino dos matrices asociativas en PHP manteniendo ID únicas y manejando nombres duplicados?Combinando matrices asociativas en PHPEn PHP, combinar dos matrices asociativas en una sola matriz es una tarea común. Considere la siguiente solicitu...Programación Publicado el 2025-01-03

¿Cómo combino dos matrices asociativas en PHP manteniendo ID únicas y manejando nombres duplicados?Combinando matrices asociativas en PHPEn PHP, combinar dos matrices asociativas en una sola matriz es una tarea común. Considere la siguiente solicitu...Programación Publicado el 2025-01-03 -

Más allá de las declaraciones "if": ¿dónde más se puede utilizar un tipo con una conversión "bool" explícita sin conversión?Conversión contextual a bool permitida sin conversiónSu clase define una conversión explícita a bool, lo que le permite usar su instancia 't' ...Programación Publicado el 2025-01-03

Más allá de las declaraciones "if": ¿dónde más se puede utilizar un tipo con una conversión "bool" explícita sin conversión?Conversión contextual a bool permitida sin conversiónSu clase define una conversión explícita a bool, lo que le permite usar su instancia 't' ...Programación Publicado el 2025-01-03 -

Uso de WebSockets en Go para comunicación en tiempo realCrear aplicaciones que requieran actualizaciones en tiempo real, como aplicaciones de chat, notificaciones en vivo o herramientas colaborativas, requi...Programación Publicado el 2025-01-03

Uso de WebSockets en Go para comunicación en tiempo realCrear aplicaciones que requieran actualizaciones en tiempo real, como aplicaciones de chat, notificaciones en vivo o herramientas colaborativas, requi...Programación Publicado el 2025-01-03 -

¿Por qué la solicitud POST no captura la entrada en PHP a pesar del código válido?Solucionar el mal funcionamiento de la solicitud POST en PHPEn el fragmento de código presentado:action=''en lugar de:action="<?php echo $_SER...Programación Publicado el 2025-01-03

¿Por qué la solicitud POST no captura la entrada en PHP a pesar del código válido?Solucionar el mal funcionamiento de la solicitud POST en PHPEn el fragmento de código presentado:action=''en lugar de:action="<?php echo $_SER...Programación Publicado el 2025-01-03 -

¿Cómo solucionar \"Configurado incorrectamente: Error al cargar el módulo MySQLdb\" en Django en macOS?MySQL configurado incorrectamente: el problema con las rutas relativasAl ejecutar python Manage.py RunServer en Django, puede encontrar el siguiente e...Programación Publicado el 2025-01-03

¿Cómo solucionar \"Configurado incorrectamente: Error al cargar el módulo MySQLdb\" en Django en macOS?MySQL configurado incorrectamente: el problema con las rutas relativasAl ejecutar python Manage.py RunServer en Django, puede encontrar el siguiente e...Programación Publicado el 2025-01-03 -

¿Cómo eliminar filas con valores nulos de una columna de Pandas DataFrame?Eliminar valores nulos de una columna de Pandas DataFramePara eliminar filas de un Pandas DataFrame en función de valores nulos en una columna específ...Programación Publicado el 2025-01-01

¿Cómo eliminar filas con valores nulos de una columna de Pandas DataFrame?Eliminar valores nulos de una columna de Pandas DataFramePara eliminar filas de un Pandas DataFrame en función de valores nulos en una columna específ...Programación Publicado el 2025-01-01 -

¿Cómo puedo escribir correctamente afirmar una porción de valores de interfaz en Go?Escriba afirmando una porción de valores de interfazEn programación, es común encontrar situaciones en las que necesita escribir afirmar una porción d...Programación Publicado el 2025-01-01

¿Cómo puedo escribir correctamente afirmar una porción de valores de interfaz en Go?Escriba afirmando una porción de valores de interfazEn programación, es común encontrar situaciones en las que necesita escribir afirmar una porción d...Programación Publicado el 2025-01-01 -

¿Por qué `list.sort()` devuelve `Ninguno` y cómo obtengo la lista ordenada?Comprensión del método Sort() y su valor de retornoAl intentar ordenar y devolver una lista de palabras únicas, es posible que encuentre un Problema c...Programación Publicado el 2025-01-01

¿Por qué `list.sort()` devuelve `Ninguno` y cómo obtengo la lista ordenada?Comprensión del método Sort() y su valor de retornoAl intentar ordenar y devolver una lista de palabras únicas, es posible que encuentre un Problema c...Programación Publicado el 2025-01-01 -

¿Cómo puedo hacer que una expresión regular `preg_match` no distinga entre mayúsculas y minúsculas?Hacer que preg_match no distinga entre mayúsculas y minúsculasEn el fragmento de código proporcionado en la pregunta, la distinción entre mayúsculas y...Programación Publicado el 2025-01-01

¿Cómo puedo hacer que una expresión regular `preg_match` no distinga entre mayúsculas y minúsculas?Hacer que preg_match no distinga entre mayúsculas y minúsculasEn el fragmento de código proporcionado en la pregunta, la distinción entre mayúsculas y...Programación Publicado el 2025-01-01 -

¿Cómo puede un DocumentFilter restringir eficazmente la entrada de JTextField a números enteros?Filtrar la entrada de JTextField a números enteros: un enfoque eficaz con DocumentFilterAunque es intuitivo, usar un detector de claves para validar l...Programación Publicado el 2025-01-01

¿Cómo puede un DocumentFilter restringir eficazmente la entrada de JTextField a números enteros?Filtrar la entrada de JTextField a números enteros: un enfoque eficaz con DocumentFilterAunque es intuitivo, usar un detector de claves para validar l...Programación Publicado el 2025-01-01 -

¿Cómo configurar `ulimit -n` desde un programa Go?¿Cómo configurar ulimit -n desde un programa golang?La función syscall.Setrlimit de Go permite configurar ulimit -n desde un programa Go. Esto permite...Programación Publicado el 2024-12-31

¿Cómo configurar `ulimit -n` desde un programa Go?¿Cómo configurar ulimit -n desde un programa golang?La función syscall.Setrlimit de Go permite configurar ulimit -n desde un programa Go. Esto permite...Programación Publicado el 2024-12-31 -

¿Por qué Java imprime matrices de forma extraña y cómo puedo imprimir su contenido correctamente?Impresión de matrices extrañas en JavaEn Java, las matrices son más que una simple colección de valores. Son objetos con un comportamiento y represent...Programación Publicado el 2024-12-31

¿Por qué Java imprime matrices de forma extraña y cómo puedo imprimir su contenido correctamente?Impresión de matrices extrañas en JavaEn Java, las matrices son más que una simple colección de valores. Son objetos con un comportamiento y represent...Programación Publicado el 2024-12-31

Estudiar chino

- 1 ¿Cómo se dice "caminar" en chino? 走路 pronunciación china, 走路 aprendizaje chino

- 2 ¿Cómo se dice "tomar un avión" en chino? 坐飞机 pronunciación china, 坐飞机 aprendizaje chino

- 3 ¿Cómo se dice "tomar un tren" en chino? 坐火车 pronunciación china, 坐火车 aprendizaje chino

- 4 ¿Cómo se dice "tomar un autobús" en chino? 坐车 pronunciación china, 坐车 aprendizaje chino

- 5 ¿Cómo se dice conducir en chino? 开车 pronunciación china, 开车 aprendizaje chino

- 6 ¿Cómo se dice nadar en chino? 游泳 pronunciación china, 游泳 aprendizaje chino

- 7 ¿Cómo se dice andar en bicicleta en chino? 骑自行车 pronunciación china, 骑自行车 aprendizaje chino

- 8 ¿Cómo se dice hola en chino? 你好Pronunciación china, 你好Aprendizaje chino

- 9 ¿Cómo se dice gracias en chino? 谢谢Pronunciación china, 谢谢Aprendizaje chino

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning