為開發人員和安全團隊提供主動的 AppSec 持續漏洞管理

现代软件开发环境中哪些日益增长的网络安全风险让 CISO 忙碌?

开发人员和安全团队面临着越来越多的威胁,从复杂的开源和供应商控制的供应链攻击到 AI 生成的代码引入的漏洞,例如提示注入和 GitHub Copilot 的代码安全性差。现代应用程序通常严重依赖开源组件(例如在 npm、PyPI 或 RubyGems 上找到的组件)和容器化部署,其复杂性增加了挑战。

考虑到这些风险的规模和复杂性,自动化漏洞管理变得至关重要。手动网络安全流程根本无法跟上潜在漏洞和软件开发的数量和速度。自动化不仅可以加快安全问题的识别和修复速度,还可以确保安全团队定期遵循的这些流程在软件开发生命周期的所有阶段得到一致应用。

特定领域持续漏洞管理的重要性

- 对开源组件的依赖日益增加:开源组件在现代软件开发中已经变得无处不在。虽然这些组件加速了应用程序开发人员的开发并有助于降低成本,但它们也带来了重大的安全风险。 XZ 后门和 SolarWinds 漏洞等备受瞩目的供应链攻击凸显了当开源依赖项和封闭供应商控制组件中的漏洞被利用时可能造成广泛损害。

- 在开发中越来越多地使用人工智能生成的代码:生成式人工智能(GenAI)在软件开发中的兴起既带来了机遇,也带来了挑战。 GenAI 可以显着加快编码任务的速度,但它也可能引入新的漏洞。人工智能生成的代码可能缺乏经验丰富的开发人员通常考虑的安全考虑因素,从而导致潜在的安全漏洞。其中一个例子是 GitHub Copilot 在 React 中引入了 XSS。

- 容器化应用程序的快速增长:容器化应用程序已成为部署现代软件的规范。容器提供了许多好处,包括跨环境的一致性和易于扩展。然而,它们也带来了新的安全挑战,特别是在管理容器镜像内的漏洞方面。因此,开发人员可以利用帮助来教育他们如何选择最佳容器镜像和一般容器专业技巧,但自动化 docker 容器镜像漏洞是必须的。

让我们进一步分解一下……备受瞩目的供应链攻击的另一个例子是对 Codecov 的攻击,攻击者通过利用流行代码覆盖工具中的漏洞来访问敏感数据。开发人员的日常工作包括管理与开源依赖项相关的风险。开源依赖项可能会给您的代码库带来直接和传递的漏洞。直接漏洞存在于您明确包含的库中,而传递漏洞则存在于这些库的依赖项中。手动管理这些风险是一项艰巨的任务,因此自动化成为强大安全策略的关键组成部分。

借助 GenAI,GitHub Copilot 或 ChatGPT 等 AI 代码助手会引入真实的潜在漏洞。 GenAI 可能会无意中引入不安全的编码实践或无法识别特定于上下文的安全要求。例如,AI 模型可能生成容易受到 SQL 注入或跨站点脚本 (XSS) 攻击的代码。因此,监控和保护人工智能生成的代码对于维护应用程序安全至关重要。

安全团队也无法逃脱应对新容器漏洞的复杂性。新容器漏洞的快速出现可能令人难以承受。每个新漏洞都需要及时识别和修复,以防止潜在的漏洞利用。这种复杂性需要具有安全专业知识的自动化解决方案来有效管理容器安全。

容器漏洞可能会对应用程序的整体安全性产生重大影响。单个易受攻击的容器映像可能会危及整个应用程序堆栈。 Snyk Container 等工具可以自动识别和修复容器映像中的漏洞。 Snyk Container 可以建议新的基础映像标签,以最大限度地减少漏洞数量并自动执行 Pull 请求来更新您的代码存储库。

我们如何缓解所有这些 AppSec 网络安全威胁?

使用 Snyk 进行主动 AppSec 和持续漏洞管理

为了减轻与 AI 生成代码相关的风险,请考虑使用 Snyk Code 等工具。这种快速的 SAST 工具由 Snyk DeepCode AI 提供支持,可以通过插件直接集成到开发人员的 IDE 中。它使用特定于安全的数据训练来识别易受攻击和不安全的代码,确保在开发早期发现并解决问题。

Snyk DeepCode AI 入门非常简单。该插件支持流行的 IDE,例如 Visual Studio Code、IntelliJ IDEA、VS Code 和 PyCharm。

在 Visual Studio Code 中安装和集成 Snyk DeepCode AI 的快速指南

- 安装 Snyk 扩展:

- 打开 Visual Studio Code。

- 通过单击窗口一侧活动栏中的扩展图标导航到扩展视图。

- 搜索“Snyk”并单击 Snyk 扩展上的“安装”。

- 使用 Snyk 进行身份验证:

- 安装后,系统将提示您使用 Snyk 帐户进行身份验证。

- 按照屏幕上的说明在此处登录或注册。

- 启用 Snyk DeepCode AI:

- 经过身份验证后,导航到活动栏中的 Snyk 视图。

- 启用 Snyk DeepCode AI 开始扫描您的代码是否存在漏洞。

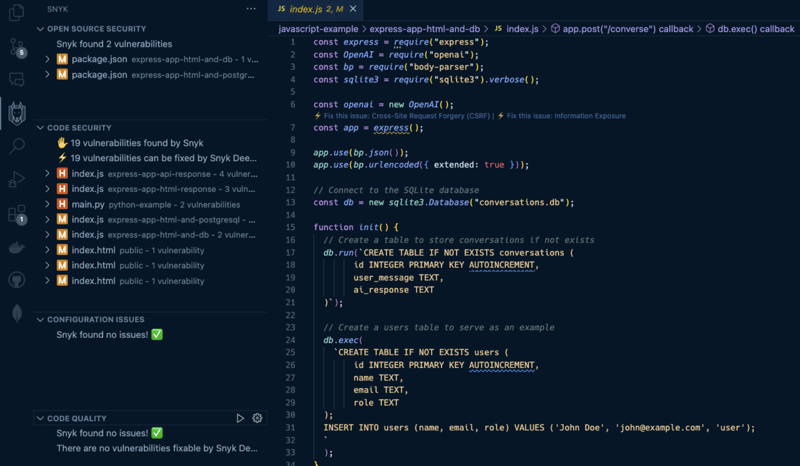

安装后,侧边栏上的 Snyk 徽标将显示在您的开源依赖项、您自己的代码(或 GenAI 生成的代码)以及 IaC 问题中发现的漏洞和安全问题。

SAST 工具在为开发人员识别 IDE 中不安全代码模式方面的优势

- 实时反馈:当您编写代码时,Snyk DeepCode AI 会实时分析代码,提供有关潜在安全问题的即时反馈。这使得开发人员能够在漏洞在代码库中根深蒂固之前解决它们。

- 人工智能驱动的见解:人工智能模型在大量特定安全数据的数据集上进行训练,使其能够识别不安全的编码模式,甚至是 GenAI 引入的编码模式或不良编程实践。

- 无缝集成:通过直接集成到 IDE 中,Snyk DeepCode AI 自然地融入开发人员的工作流程,最大限度地减少干扰并最大限度地提高生产力。

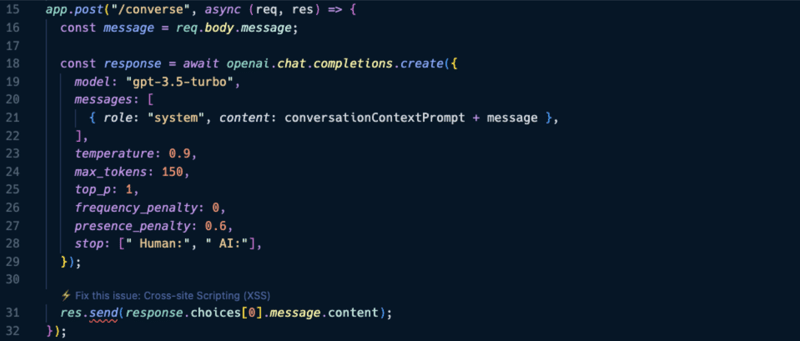

让我们看一下 GenAI 引入的缓解漏洞的示例。我在此项目中使用 GitHub Copilot 自动完成代码,该代码创建 Express POST 端点路由来查询 OpenAI API,然后使用 res.send() 将响应发送到浏览器。

但是,如果此有效负载中的响应直接在浏览器中呈现怎么办?如果使用默认的 text/html 内容类型标头发送此请求,则跨站点脚本漏洞将影响正在运行的应用程序。对此我们能做什么?

正如您在第 31 行上方的注释中看到的,Snyk 建议修复此安全问题。我点击了它,几秒钟之内,Snyk DeepCode AI 扩展提出了一种缓解措施,将 res.send() 替换为 res.json,如下所示:

res.json(response.choices[0].message.content);

通过此更改,Express 应用程序强制响应中的内容类型为 application/json,它是通用文本,并且可以允许诸如alert()之类的文本。

通过在 IDE 中利用 Snyk,开发人员可以使用底层 Snyk DeepCode AI 引擎主动识别和缓解漏洞,确保他们的代码从一开始就是安全的。这种主动的应用程序安全方法在当今环境中至关重要,因为与开源供应链和 GenAI 生成的代码相关的风险始终存在。

使用 Snyk Open Source 自动化依赖管理

Snyk Open Source 是一款功能强大的工具,旨在帮助开发人员和安全团队管理与开源依赖项相关的风险。随着对开源库的依赖日益增加,对强大且自动化的依赖关系管理的需求变得前所未有的迫切。 Snyk Open Source 提供全面的漏洞扫描和修复功能,确保您的项目保持安全和合规。

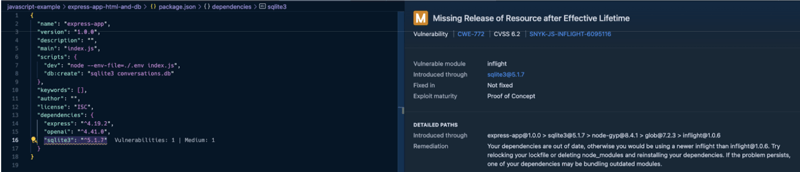

在我之前的 Node.js 应用程序中,我还使用了 SQLite 依赖项,Snyk 提醒我存在安全问题,如下所示:

此漏洞信息有助于了解哪些传递依赖项引入了安全风险以及如何减轻风险(如果可能)。在这种情况下,检测到传递依赖存在中等漏洞。

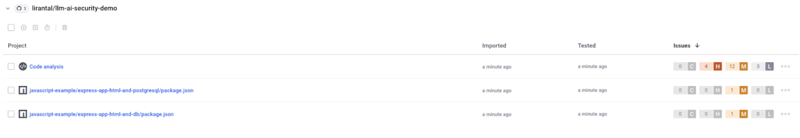

Snyk 检测到我的锁定文件和依赖项可能已过期,因此无法找到修复路径。不过,让我们看看将 GitHub 代码存储库导入到 Snyk 时的实际自动化情况。这样做会在 Snyk 应用程序上显示以下信息:

从此时起,当我的包清单中检测到安全漏洞时,Snyk 将自动打开新的 Pull 请求来建议依赖项升级。

管理依赖项不仅仅涉及您直接包含在项目中的库。传递依赖项(由直接依赖项引入的依赖项)也可能会引入漏洞。 Snyk 擅长识别和修复直接依赖和传递依赖中的漏洞。

考虑以下场景:

{

"dependencies": {

"express": "^4.17.1",

"lodash": "^4.17.20"

}

}

在此示例中,express 和 lodash 是直接依赖项。但是,express 可能有自己的一组依赖项,而这些依赖项又可能有自己的依赖项。 Snyk 将遍历整个依赖关系树,识别并解决各个级别的漏洞。

在管理容器漏洞时,Snyk Container 有助于消除使用安全补丁使基础镜像标签保持最新状态的负担。

Snyk Container 是一个全面的解决方案,旨在帮助开发人员和安全团队有效管理容器漏洞。容器化应用程序工作负载在企业中很普遍,并且需要保护这些环境。 Snyk Container 无缝集成到您的 CI/CD 管道中,提供对容器映像中漏洞的持续监控和主动修复。

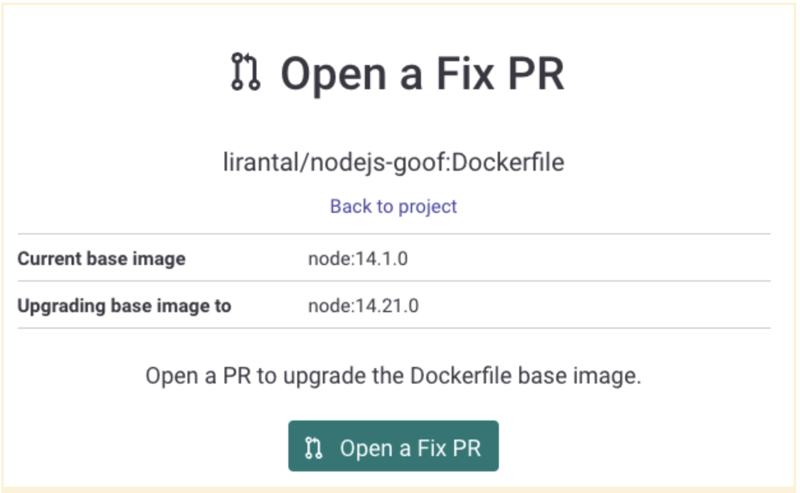

Snyk Container 的突出功能之一是它能够自动创建 Pull 请求以解决容器映像中的漏洞。这种自动化对于开发人员和安全团队来说都是一个游戏规则改变者,因为它显着减少了保持容器映像安全所需的手动工作。

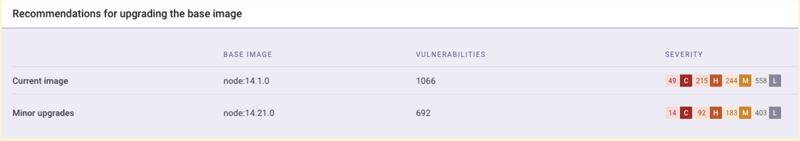

以下是 Snyk Container 如何自动执行 PR 来更新 Dockerfile 中易受攻击的包的示例:

FROM node:14.1.0 RUN npm install express COPY . /app CMD ["node", "/app/index.js"]

当 Snyk Container 检测到漏洞时,它会自动生成 PR 并进行必要的更改以缓解问题。这可能包括更新易受攻击的软件包或应用安全补丁。通过自动化此过程,Snyk Container 可确保及时解决漏洞,从而缩短暴露时间。

通过遵循这些推荐的基础镜像,您可以显着减少容器镜像中的漏洞数量,从而增强应用程序的整体安全性。

Snyk Container 识别出此基础映像中的多个漏洞,并自动生成 PR 来更新映像和相关依赖项。该团队能够快速审查和合并这些 PR,通过合并 Pull 请求并确保 CI/CD 管道测试顺利通过,几秒钟内将漏洞数量减少了 30% 以上。

这种主动的方法不仅改善了应用程序的安全状况,还为开发人员腾出了宝贵的时间来专注于构建新功能而不是管理漏洞。

-

在程序退出之前,我需要在C ++中明確刪除堆的堆分配嗎?在C中的顯式刪除 在C中的動態內存分配時,開發人員通常會想知道是否需要手動調用“ delete”操作員在heap-exprogal exit exit上。本文深入研究了這個主題。 在C主函數中,使用了動態分配變量(HEAP內存)的指針。當應用程序退出時,此內存是否會自動發布?通常,是。但是,即使在...程式設計 發佈於2025-07-08

在程序退出之前,我需要在C ++中明確刪除堆的堆分配嗎?在C中的顯式刪除 在C中的動態內存分配時,開發人員通常會想知道是否需要手動調用“ delete”操作員在heap-exprogal exit exit上。本文深入研究了這個主題。 在C主函數中,使用了動態分配變量(HEAP內存)的指針。當應用程序退出時,此內存是否會自動發布?通常,是。但是,即使在...程式設計 發佈於2025-07-08 -

為什麼儘管有效代碼,為什麼在PHP中捕獲輸入?在php ;?>" method="post">The intention is to capture the input from the text box and display it when the submit button is clicked.但是,輸出...程式設計 發佈於2025-07-08

為什麼儘管有效代碼,為什麼在PHP中捕獲輸入?在php ;?>" method="post">The intention is to capture the input from the text box and display it when the submit button is clicked.但是,輸出...程式設計 發佈於2025-07-08 -

Go語言垃圾回收如何處理切片內存?Garbage Collection in Go Slices: A Detailed AnalysisIn Go, a slice is a dynamic array that references an underlying array.使用切片時,了解垃圾收集行為至關重要,以避免潛在的內存洩...程式設計 發佈於2025-07-08

Go語言垃圾回收如何處理切片內存?Garbage Collection in Go Slices: A Detailed AnalysisIn Go, a slice is a dynamic array that references an underlying array.使用切片時,了解垃圾收集行為至關重要,以避免潛在的內存洩...程式設計 發佈於2025-07-08 -

為什麼我會收到MySQL錯誤#1089:錯誤的前綴密鑰?mySQL錯誤#1089:錯誤的前綴鍵錯誤descript [#1089-不正確的前綴鍵在嘗試在表中創建一個prefix鍵時會出現。前綴鍵旨在索引字符串列的特定前綴長度長度,可以更快地搜索這些前綴。 了解prefix keys `這將在整個Movie_ID列上創建標準主鍵。主密鑰對於唯一識...程式設計 發佈於2025-07-08

為什麼我會收到MySQL錯誤#1089:錯誤的前綴密鑰?mySQL錯誤#1089:錯誤的前綴鍵錯誤descript [#1089-不正確的前綴鍵在嘗試在表中創建一個prefix鍵時會出現。前綴鍵旨在索引字符串列的特定前綴長度長度,可以更快地搜索這些前綴。 了解prefix keys `這將在整個Movie_ID列上創建標準主鍵。主密鑰對於唯一識...程式設計 發佈於2025-07-08 -

Async Void vs. Async Task在ASP.NET中:為什麼Async Void方法有時會拋出異常?在ASP.NET async void void async void void void void void void void的設計無需返回asynchroncon而無需返回任務對象。他們在執行過程中增加未償還操作的計數,並在完成後減少。在某些情況下,這種行為可能是有益的,例如未期望或明確...程式設計 發佈於2025-07-08

Async Void vs. Async Task在ASP.NET中:為什麼Async Void方法有時會拋出異常?在ASP.NET async void void async void void void void void void void的設計無需返回asynchroncon而無需返回任務對象。他們在執行過程中增加未償還操作的計數,並在完成後減少。在某些情況下,這種行為可能是有益的,例如未期望或明確...程式設計 發佈於2025-07-08 -

如何有效地選擇熊貓數據框中的列?在處理數據操作任務時,在Pandas DataFrames 中選擇列時,選擇特定列的必要條件是必要的。在Pandas中,選擇列的各種選項。 選項1:使用列名 如果已知列索引,請使用ILOC函數選擇它們。請注意,python索引基於零。 df1 = df.iloc [:,0:2]#使用索引0和1 ...程式設計 發佈於2025-07-08

如何有效地選擇熊貓數據框中的列?在處理數據操作任務時,在Pandas DataFrames 中選擇列時,選擇特定列的必要條件是必要的。在Pandas中,選擇列的各種選項。 選項1:使用列名 如果已知列索引,請使用ILOC函數選擇它們。請注意,python索引基於零。 df1 = df.iloc [:,0:2]#使用索引0和1 ...程式設計 發佈於2025-07-08 -

如何檢查對像是否具有Python中的特定屬性?方法來確定對象屬性存在尋求一種方法來驗證對像中特定屬性的存在。考慮以下示例,其中嘗試訪問不確定屬性會引起錯誤: >>> a = someClass() >>> A.property Trackback(最近的最新電話): 文件“ ”,第1行, attributeError:SomeClass實...程式設計 發佈於2025-07-08

如何檢查對像是否具有Python中的特定屬性?方法來確定對象屬性存在尋求一種方法來驗證對像中特定屬性的存在。考慮以下示例,其中嘗試訪問不確定屬性會引起錯誤: >>> a = someClass() >>> A.property Trackback(最近的最新電話): 文件“ ”,第1行, attributeError:SomeClass實...程式設計 發佈於2025-07-08 -

如何為PostgreSQL中的每個唯一標識符有效地檢索最後一行?postgresql:為每個唯一標識符提取最後一行,在Postgresql中,您可能需要遇到與在數據庫中的每個不同標識相關的信息中提取信息的情況。考慮以下數據:[ 1 2014-02-01 kjkj 在數據集中的每個唯一ID中檢索最後一行的信息,您可以在操作員上使用Postgres的有效效率: ...程式設計 發佈於2025-07-08

如何為PostgreSQL中的每個唯一標識符有效地檢索最後一行?postgresql:為每個唯一標識符提取最後一行,在Postgresql中,您可能需要遇到與在數據庫中的每個不同標識相關的信息中提取信息的情況。考慮以下數據:[ 1 2014-02-01 kjkj 在數據集中的每個唯一ID中檢索最後一行的信息,您可以在操作員上使用Postgres的有效效率: ...程式設計 發佈於2025-07-08 -

Python中何時用"try"而非"if"檢測變量值?使用“ try“ vs.” if”來測試python 在python中的變量值,在某些情況下,您可能需要在處理之前檢查變量是否具有值。在使用“如果”或“ try”構建體之間決定。 “ if” constructs result = function() 如果結果: 對於結果: ...程式設計 發佈於2025-07-08

Python中何時用"try"而非"if"檢測變量值?使用“ try“ vs.” if”來測試python 在python中的變量值,在某些情況下,您可能需要在處理之前檢查變量是否具有值。在使用“如果”或“ try”構建體之間決定。 “ if” constructs result = function() 如果結果: 對於結果: ...程式設計 發佈於2025-07-08 -

為什麼我的CSS背景圖像出現?故障排除:CSS背景圖像未出現 ,您的背景圖像儘管遵循教程說明,但您的背景圖像仍未加載。圖像和样式表位於相同的目錄中,但背景仍然是空白的白色帆布。 而不是不棄用的,您已經使用了CSS樣式: bockent {背景:封閉圖像文件名:背景圖:url(nickcage.jpg); 如果您的html,cs...程式設計 發佈於2025-07-08

為什麼我的CSS背景圖像出現?故障排除:CSS背景圖像未出現 ,您的背景圖像儘管遵循教程說明,但您的背景圖像仍未加載。圖像和样式表位於相同的目錄中,但背景仍然是空白的白色帆布。 而不是不棄用的,您已經使用了CSS樣式: bockent {背景:封閉圖像文件名:背景圖:url(nickcage.jpg); 如果您的html,cs...程式設計 發佈於2025-07-08 -

在GO中構造SQL查詢時,如何安全地加入文本和值?在go中構造文本sql查詢時,在go sql queries 中,在使用conting and contement和contement consem per時,尤其是在使用integer per當per當per時,per per per當per. [&&&&&&&&&&&&&&&&默元組方...程式設計 發佈於2025-07-08

在GO中構造SQL查詢時,如何安全地加入文本和值?在go中構造文本sql查詢時,在go sql queries 中,在使用conting and contement和contement consem per時,尤其是在使用integer per當per當per時,per per per當per. [&&&&&&&&&&&&&&&&默元組方...程式設計 發佈於2025-07-08 -

如何實時捕獲和流媒體以進行聊天機器人命令執行?在開發能夠執行命令的chatbots的領域中,實時從命令執行實時捕獲Stdout,一個常見的需求是能夠檢索和顯示標準輸出(stdout)在cath cath cant cant cant cant cant cant cant cant interfaces in Chate cant inter...程式設計 發佈於2025-07-08

如何實時捕獲和流媒體以進行聊天機器人命令執行?在開發能夠執行命令的chatbots的領域中,實時從命令執行實時捕獲Stdout,一個常見的需求是能夠檢索和顯示標準輸出(stdout)在cath cath cant cant cant cant cant cant cant cant interfaces in Chate cant inter...程式設計 發佈於2025-07-08 -

為什麼Microsoft Visual C ++無法正確實現兩台模板的實例?The Mystery of "Broken" Two-Phase Template Instantiation in Microsoft Visual C Problem Statement:Users commonly express concerns that Micro...程式設計 發佈於2025-07-08

為什麼Microsoft Visual C ++無法正確實現兩台模板的實例?The Mystery of "Broken" Two-Phase Template Instantiation in Microsoft Visual C Problem Statement:Users commonly express concerns that Micro...程式設計 發佈於2025-07-08 -

如何將多種用戶類型(學生,老師和管理員)重定向到Firebase應用中的各自活動?Red: How to Redirect Multiple User Types to Respective ActivitiesUnderstanding the ProblemIn a Firebase-based voting app with three distinct user type...程式設計 發佈於2025-07-08

如何將多種用戶類型(學生,老師和管理員)重定向到Firebase應用中的各自活動?Red: How to Redirect Multiple User Types to Respective ActivitiesUnderstanding the ProblemIn a Firebase-based voting app with three distinct user type...程式設計 發佈於2025-07-08 -

使用jQuery如何有效修改":after"偽元素的CSS屬性?在jquery中了解偽元素的限制:訪問“ selector 嘗試修改“:”選擇器的CSS屬性時,您可能會遇到困難。 This is because pseudo-elements are not part of the DOM (Document Object Model) and are th...程式設計 發佈於2025-07-08

使用jQuery如何有效修改":after"偽元素的CSS屬性?在jquery中了解偽元素的限制:訪問“ selector 嘗試修改“:”選擇器的CSS屬性時,您可能會遇到困難。 This is because pseudo-elements are not part of the DOM (Document Object Model) and are th...程式設計 發佈於2025-07-08

學習中文

- 1 走路用中文怎麼說? 走路中文發音,走路中文學習

- 2 坐飛機用中文怎麼說? 坐飞机中文發音,坐飞机中文學習

- 3 坐火車用中文怎麼說? 坐火车中文發音,坐火车中文學習

- 4 坐車用中文怎麼說? 坐车中文發音,坐车中文學習

- 5 開車用中文怎麼說? 开车中文發音,开车中文學習

- 6 游泳用中文怎麼說? 游泳中文發音,游泳中文學習

- 7 騎自行車用中文怎麼說? 骑自行车中文發音,骑自行车中文學習

- 8 你好用中文怎麼說? 你好中文發音,你好中文學習

- 9 謝謝用中文怎麼說? 谢谢中文發音,谢谢中文學習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning