Понимание JWT

Что такое JWT?

JWT означает веб-токен json, это открытый стандарт, используемый для передачи информации между сторонами в виде объекта JSON. Он компактен, безопасен для URL-адресов и широко используется в веб-приложениях для аутентификации и обмена информацией.

JWT имеют цифровую подпись с использованием ключей и секретов. Мы проверяем JWT с помощью этих ключей и подписи для аутентификации пользователя. Большинство веб-систем используют JWT для авторизации пользователей для доступа к определенным ресурсам.

Компоненты токена

JWT состоит из трех основных компонентов: заголовка, полезных данных и подписи. Когда мы создаем токен, мы передаем заголовок и полезную нагрузку, а затем токен генерирует подпись.

Headre — заголовок JWT содержит метаданные о токене. Он включает три значения: alg, typ и kid. Alg указывает алгоритм, используемый для подписи токена, type указывает тип токена, а kid — необязательный параметр, используемый для идентификации ключа. Включать ли ребенка, зависит от вашего варианта использования.

{

"alg": "RS256", // allow [HS256,RS256,ES256]

"typ": "JWT", // Specific Type Of token

"kid": "12345" // Used to indicate which key was used to sign

the JWT. This is particularly useful when multiple keys are in use

}

Полезная нагрузка. В разделе «Полезная нагрузка» мы указываем некоторые пользовательские данные, в основном добавляем в полезную нагрузку специфичные для пользователя данные, такие как идентификатор пользователя и роль.

{

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}

Подпись. Подпись генерируется путем кодирования заголовка и полезных данных с помощью секретного ключа (для HS256) или их подписи с помощью закрытого ключа (для RSA), а затем хеширования результата. Эта подпись используется для проверки токена.

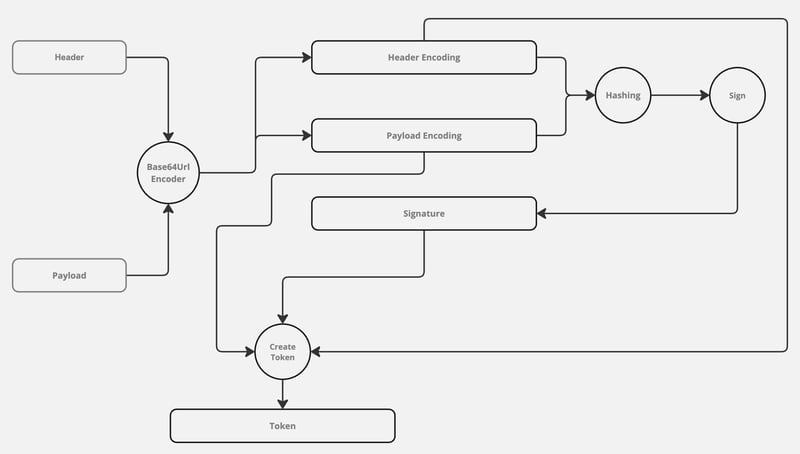

Как создается токен

Как мы уже говорили, JWT состоит из трех компонентов: заголовка, полезных данных и подписи. Мы предоставляем заголовок и полезную нагрузку, и на их основе генерируется подпись. Объединив все эти компоненты, мы создаем токен.

// Header Encoding

Base64Url Encode({

"alg": "RS256",

"typ": "JWT"

}) → eyJhbGciOiAiUlMyNTYiLCAidHlwIjogIkpXVCJ9

// Payload Encoding

Base64Url Encode({

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}) → eyJzdWIiOiAiMTIzNDU2Nzg5MCIsICJuYW1lIjogIkpvaG4gRG9lIiwgImlhdCI6IDE1MTYyMzkwMjJ9

// Concatenate Encoded header and payload

ConcatenatedHash = Base64Url Encode(Header) "." Base64Url Encode(Payload)

//Create Signature

Hash = SHA-256(ConcatenatedHash)

Signature = RSA Sign(Hash with Private Key) or HS256 Sign(Hash with secrate)

// Create Token

Token = Base64UrlEncode(Header) "." Base64UrlEncode(Payload) "." Signature

Итак, процесс создания JWT выглядит следующим образом: мы кодируем полезную нагрузку и заголовки, затем генерируем на их основе подпись.

Проверка токенов JWT

Ранее мы обсуждали, как создать JWT. Теперь давайте обсудим, как проверить JWT. Процесс проверки по сути является обратным созданию токена. Сначала мы расшифровываем токен с помощью секретного или открытого ключа. Затем мы объединяем заголовок и полезную нагрузку для создания подписи. Если сгенерированный хэш соответствует подписи, токен действителен; в противном случае оно недействительно.

// Token we recive in this formate Token = Base64UrlEncode(Header) "." Base64UrlEncode(Payload) "." Signature // Decrypt Signature TokenHash = RSA Decrypt(Hash with Public Key) or HS256 Sign(Hash with secrate) // Generate Hash From Encoded Header and Payload Hash = SHA-256(Base64UrlEncode(Header) "." Base64UrlEncode(Payload)) // Compare Hash if(TokenHash == Hash) "Valid" else "Not Valid"

Преимущества использования JWT

- Безопасность. JWT имеют цифровую подпись, что обеспечивает целостность и подлинность данных.

- Компактность — JWT имеют небольшой размер, что делает их эффективными для передачи по сети.

- Автономность — JWT содержат всю необходимую информацию о пользователе, что снижает необходимость многократного запроса к базе данных.

JWT предоставляет все вышеперечисленные преимущества, что делает его популярным выбором для большинства механизмов аутентификации для авторизации пользователей. Кроме того, JWT можно использовать с различными методами аутентификации, такими как DPoP и другими.

Как использовать JWT в своем коде

Чтобы использовать JWT в коде, мы используем пакет npm jsonwebtoken. Существует два метода работы с JWT: простой метод с использованием секретного ключа и метод пары ключей (с использованием открытого и закрытого ключей).

Использование секрета

import jwt from 'jsonwebtoken';

// Define the type for the payload

interface Payload {

userId: number;

username: string;

}

// Secret key for signing the JWT

const secretKey: string = 'your-very-secure-secret';

// Payload to be included in the JWT

const payload: Payload = {

userId: 123,

username: 'exampleUser'

};

// Sign the JWT

const token: string = jwt.sign(payload, secretKey, { expiresIn: '1h' });

console.log('Generated Token:', token);

import jwt from 'jsonwebtoken';

// Secret key for signing the JWT

const secretKey: string = 'your-very-secure-secret';

// Verify the JWT

try {

const decoded = jwt.verify(token, secretKey) as Payload;

console.log('Decoded Payload:', decoded);

} catch (err) {

console.error('Token verification failed:', (err as Error).message);

}

Использование метода KeyPair

import * as jwt from 'jsonwebtoken';

import { readFileSync } from 'fs';

// Load your RSA private key

const privateKey = readFileSync('private_key.pem', 'utf8');

// Define your payload

const payload = {

sub: '1234567890',

name: 'John Doe',

iat: Math.floor(Date.now() / 1000) // Issued at

};

// Define JWT sign options

const signOptions: jwt.SignOptions = {

algorithm: 'RS256',

expiresIn: '1h' // Token expiration time

};

// Generate the JWT

const token = jwt.sign(payload, privateKey, signOptions);

console.log('Generated JWT:', token);

import * as jwt from 'jsonwebtoken';

import { readFileSync } from 'fs';

// Load your RSA public key

const publicKey = readFileSync('public_key.pem', 'utf8');

// Define JWT verify options

const verifyOptions: jwt.VerifyOptions = {

algorithms: ['RS256'] // Specify the algorithm used

};

try {

// Verify the JWT

const decoded = jwt.verify(token, publicKey, verifyOptions) as jwt.JwtPayload;

console.log('Decoded Payload:', decoded);

} catch (error) {

console.error('Error verifying token:', error);

}

Заключение

Подводя итог, можно сказать, что веб-токены JSON (JWT) безопасно передают информацию между сторонами, используя компактный формат. Подписание и проверка RSA предполагают использование закрытого ключа для подписи и открытого ключа для проверки. Примеры TypeScript иллюстрируют создание JWT с закрытым ключом RSA и его проверку с помощью открытого ключа RSA, обеспечивая безопасную аутентификацию на основе токенов и целостность данных.

-

Какой метод подсчета строк базы данных быстрее: PDO::rowCount или COUNT(*) и почему?PDO::rowCount vs. COUNT(*) ПроизводительностьПри подсчете строк в запросе к базе данных выбор между использованием PDO:: rowCount и COUNT(*) могут сущ...программирование Опубликовано 6 ноября 2024 г.

Какой метод подсчета строк базы данных быстрее: PDO::rowCount или COUNT(*) и почему?PDO::rowCount vs. COUNT(*) ПроизводительностьПри подсчете строк в запросе к базе данных выбор между использованием PDO:: rowCount и COUNT(*) могут сущ...программирование Опубликовано 6 ноября 2024 г. -

ЧАСТЬ# Эффективная система передачи файлов с использованием HTTP для больших наборов данныхДавайте разберем предоставленный HTML, PHP, JavaScript и CSS код для панели управления загрузкой фрагментированных файлов по частям. HTML-код:...программирование Опубликовано 6 ноября 2024 г.

ЧАСТЬ# Эффективная система передачи файлов с использованием HTTP для больших наборов данныхДавайте разберем предоставленный HTML, PHP, JavaScript и CSS код для панели управления загрузкой фрагментированных файлов по частям. HTML-код:...программирование Опубликовано 6 ноября 2024 г. -

Сравнение: Lithe и другие PHP-фреймворкиЕсли вы изучаете PHP-фреймворки для своего следующего проекта, вполне естественно встретить такие варианты, как Laravel, Symfony и Slim. Но что отлича...программирование Опубликовано 6 ноября 2024 г.

Сравнение: Lithe и другие PHP-фреймворкиЕсли вы изучаете PHP-фреймворки для своего следующего проекта, вполне естественно встретить такие варианты, как Laravel, Symfony и Slim. Но что отлича...программирование Опубликовано 6 ноября 2024 г. -

Руководство по стилю кодирования: практическое руководство по написанию чистого кодаПоследние пять лет я постоянно пытался улучшить свои навыки программирования, и одним из них было изучение и следование наиболее рекомендуемым стилям ...программирование Опубликовано 6 ноября 2024 г.

Руководство по стилю кодирования: практическое руководство по написанию чистого кодаПоследние пять лет я постоянно пытался улучшить свои навыки программирования, и одним из них было изучение и следование наиболее рекомендуемым стилям ...программирование Опубликовано 6 ноября 2024 г. -

Проверка соответствия типа интерфейсу в GoВ Go разработчики часто используют интерфейс для определения ожидаемого поведения, что делает код гибким и надежным. Но как убедиться, что тип действ...программирование Опубликовано 6 ноября 2024 г.

Проверка соответствия типа интерфейсу в GoВ Go разработчики часто используют интерфейс для определения ожидаемого поведения, что делает код гибким и надежным. Но как убедиться, что тип действ...программирование Опубликовано 6 ноября 2024 г. -

Освоение ключевого слова &#this&# в JavaScriptКлючевое слово this в JavaScript может оказаться довольно сложным, если его не понять. Это одна из тех вещей, которые трудно понять даже опытным разра...программирование Опубликовано 6 ноября 2024 г.

Освоение ключевого слова &#this&# в JavaScriptКлючевое слово this в JavaScript может оказаться довольно сложным, если его не понять. Это одна из тех вещей, которые трудно понять даже опытным разра...программирование Опубликовано 6 ноября 2024 г. -

Может ли определение браузера пользователя в PHP быть надежным?Надежное определение браузера пользователя с помощью PHPОпределение браузера пользователя может иметь решающее значение для адаптации веб-интерфейса. ...программирование Опубликовано 6 ноября 2024 г.

Может ли определение браузера пользователя в PHP быть надежным?Надежное определение браузера пользователя с помощью PHPОпределение браузера пользователя может иметь решающее значение для адаптации веб-интерфейса. ...программирование Опубликовано 6 ноября 2024 г. -

Усовершенствуйте свою веб-анимацию: оптимизируйте requestAnimationFrame как профессионалПлавная и производительная анимация необходима в современных веб-приложениях. Однако неправильное управление ими может привести к перегрузке основного...программирование Опубликовано 6 ноября 2024 г.

Усовершенствуйте свою веб-анимацию: оптимизируйте requestAnimationFrame как профессионалПлавная и производительная анимация необходима в современных веб-приложениях. Однако неправильное управление ими может привести к перегрузке основного...программирование Опубликовано 6 ноября 2024 г. -

Почему сервер MySQL исчезает именно за 60 секунд?MySQL Server исчез — ровно за 60 секундВ этом сценарии запрос MySQL, который ранее выполнялся успешно, теперь испытывает ошибку таймаут через 60 секун...программирование Опубликовано 6 ноября 2024 г.

Почему сервер MySQL исчезает именно за 60 секунд?MySQL Server исчез — ровно за 60 секундВ этом сценарии запрос MySQL, который ранее выполнялся успешно, теперь испытывает ошибку таймаут через 60 секун...программирование Опубликовано 6 ноября 2024 г. -

Почему кнопка с `display:block` и `width: auto` не растягивается, чтобы заполнить свой контейнер?Понимание поведения кнопок с параметрами «display:block» и «width: auto»При включении параметра «display:block» кнопка, она настраивает свое расположе...программирование Опубликовано 6 ноября 2024 г.

Почему кнопка с `display:block` и `width: auto` не растягивается, чтобы заполнить свой контейнер?Понимание поведения кнопок с параметрами «display:block» и «width: auto»При включении параметра «display:block» кнопка, она настраивает свое расположе...программирование Опубликовано 6 ноября 2024 г. -

Создание бота для Bluesky SocialHow the bot will work We will develop a bot for the social network Bluesky, we will use Golang for this, this bot will monitor some hashtags ...программирование Опубликовано 6 ноября 2024 г.

Создание бота для Bluesky SocialHow the bot will work We will develop a bot for the social network Bluesky, we will use Golang for this, this bot will monitor some hashtags ...программирование Опубликовано 6 ноября 2024 г. -

Почему арифметика с плавающей запятой в PHP дает неожиданные результаты?Точность вычислений с плавающей запятой в PHP: почему это сложно и как ее преодолетьПри работе с числами с плавающей запятой в PHP это очень важно осо...программирование Опубликовано 6 ноября 2024 г.

Почему арифметика с плавающей запятой в PHP дает неожиданные результаты?Точность вычислений с плавающей запятой в PHP: почему это сложно и как ее преодолетьПри работе с числами с плавающей запятой в PHP это очень важно осо...программирование Опубликовано 6 ноября 2024 г. -

Можно ли отменить идентификаторы переменных для получения объектов в Python?Извлечение ссылок на объекты из идентификаторов переменных в PythonФункция id() в Python возвращает уникальный идентификатор объекта. Заманчиво задать...программирование Опубликовано 6 ноября 2024 г.

Можно ли отменить идентификаторы переменных для получения объектов в Python?Извлечение ссылок на объекты из идентификаторов переменных в PythonФункция id() в Python возвращает уникальный идентификатор объекта. Заманчиво задать...программирование Опубликовано 6 ноября 2024 г. -

Как ключевое слово Defer в Go работает в порядке выполнения функций?Понимание функциональности ключевого слова defer в GoПри работе с Go понимание поведения ключевого слова defer имеет решающее значение. Это ключевое с...программирование Опубликовано 6 ноября 2024 г.

Как ключевое слово Defer в Go работает в порядке выполнения функций?Понимание функциональности ключевого слова defer в GoПри работе с Go понимание поведения ключевого слова defer имеет решающее значение. Это ключевое с...программирование Опубликовано 6 ноября 2024 г. -

Руководство для начинающих по глобальному управлению состоянием в WordPress GutenbergПри создании сложных приложений редактора блоков WordPress (Gutenberg) эффективное управление состоянием становится решающим. Здесь в игру вступает @w...программирование Опубликовано 6 ноября 2024 г.

Руководство для начинающих по глобальному управлению состоянием в WordPress GutenbergПри создании сложных приложений редактора блоков WordPress (Gutenberg) эффективное управление состоянием становится решающим. Здесь в игру вступает @w...программирование Опубликовано 6 ноября 2024 г.

Изучайте китайский

- 1 Как сказать «гулять» по-китайски? 走路 Китайское произношение, 走路 Изучение китайского языка

- 2 Как сказать «Сесть на самолет» по-китайски? 坐飞机 Китайское произношение, 坐飞机 Изучение китайского языка

- 3 Как сказать «сесть на поезд» по-китайски? 坐火车 Китайское произношение, 坐火车 Изучение китайского языка

- 4 Как сказать «поехать на автобусе» по-китайски? 坐车 Китайское произношение, 坐车 Изучение китайского языка

- 5 Как сказать «Ездить» по-китайски? 开车 Китайское произношение, 开车 Изучение китайского языка

- 6 Как будет плавание по-китайски? 游泳 Китайское произношение, 游泳 Изучение китайского языка

- 7 Как сказать «кататься на велосипеде» по-китайски? 骑自行车 Китайское произношение, 骑自行车 Изучение китайского языка

- 8 Как поздороваться по-китайски? 你好Китайское произношение, 你好Изучение китайского языка

- 9 Как сказать спасибо по-китайски? 谢谢Китайское произношение, 谢谢Изучение китайского языка

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning