Java 및 Kotlin 코드를 분석하는 4가지 쉬운 방법

요즘 애플리케이션의 보안은 애플리케이션이 제공하는 기능만큼 중요합니다. 따라서 코드의 보안 취약성을 분석하는 것은 애플리케이션의 무결성을 유지하고 사용자 데이터를 보호하는 데 있어 중요한 부분입니다. 개발자로서 우리는 이 전투의 최전선에 있습니다. 우리가 작성하는 코드가 기능적이고 효율적일 뿐만 아니라 보안도 보장하는 것은 우리의 책임입니다.

SAST(정적 애플리케이션 보안 테스트)는 애플리케이션 코드의 보안 취약점을 발견하는 방법입니다. 이는 애플리케이션의 소스 코드 또는 바이트코드를 분석하여 보안 결함 및 보안 위반으로 이어질 수 있는 기타 문제를 찾는 방식으로 작동합니다. Snyk Code는 이러한 종류의 분석을 위한 훌륭한 도구로, 개발자가 잠재적인 취약점을 빠르고 쉽게 발견하고 문제가 발생하기 전에 수정할 수 있도록 해줍니다.

개발 수명 주기에서 Snyk Code와 같은 SAST 도구를 무시하면 심각한 결과를 초래할 수 있습니다. 보안 문제를 해결하기 위해 개발 주기의 후반 단계까지 기다리는 것은 비용과 시간이 많이 소요될 수 있습니다. 더 중요한 것은 취약점이 누락되어 최종 제품에 영향을 미칠 수도 있다는 것입니다. 보안에 대한 사전 예방적 접근 방식을 채택하고 SAST를 정기적인 개발 프로세스의 일부로 만들면 시간과 비용을 절약하고 잠재적으로 피해를 주는 보안 위반을 피할 수 있습니다.

Java 프로젝트에 Snyk Code 활용

Snyk는 소스 코드, 오픈 소스 패키지, 컨테이너 이미지 및 클라우드 인프라의 잘못된 구성에서 취약점을 찾고 수정하는 데 도움이 되는 개발자 중심의 다양한 보안 도구입니다. Snyk의 가장 강력한 기능 중 하나는 코드의 보안 취약성을 분석하도록 특별히 설계된 기능인 Snyk Code입니다. Snyk Code는 Java 및 Kotlin을 포함한 다양한 프로그래밍 언어를 지원하므로 JVM 프로젝트에 이상적인 선택입니다.

Snyk Code는 코드의 잠재적인 보안 취약성을 감지하는 기계 학습 기반 SAST 도구입니다. 주입 결함부터 안전하지 않은 역직렬화까지 다양한 문제를 식별할 수 있습니다. 무슨 일이 일어나고 있는지 더 잘 이해할 수 있도록 시스템의 취약한 코드 흐름을 보여줍니다. 이러한 문제를 해결하는 데 도움이 되는 자세한 교정 조언도 제공하여 애플리케이션 보안을 효과적으로 강화합니다.

추가적인 이점은 한 가지 작업 방식에 얽매이지 않는다는 것입니다. Snyk는 다양한 형태로 이 기능을 제공하므로 귀하의 작업 방식에 가장 적합한 옵션을 선택할 수 있습니다.

옵션 1: Snyk CLI를 사용한 소스 코드 스캔

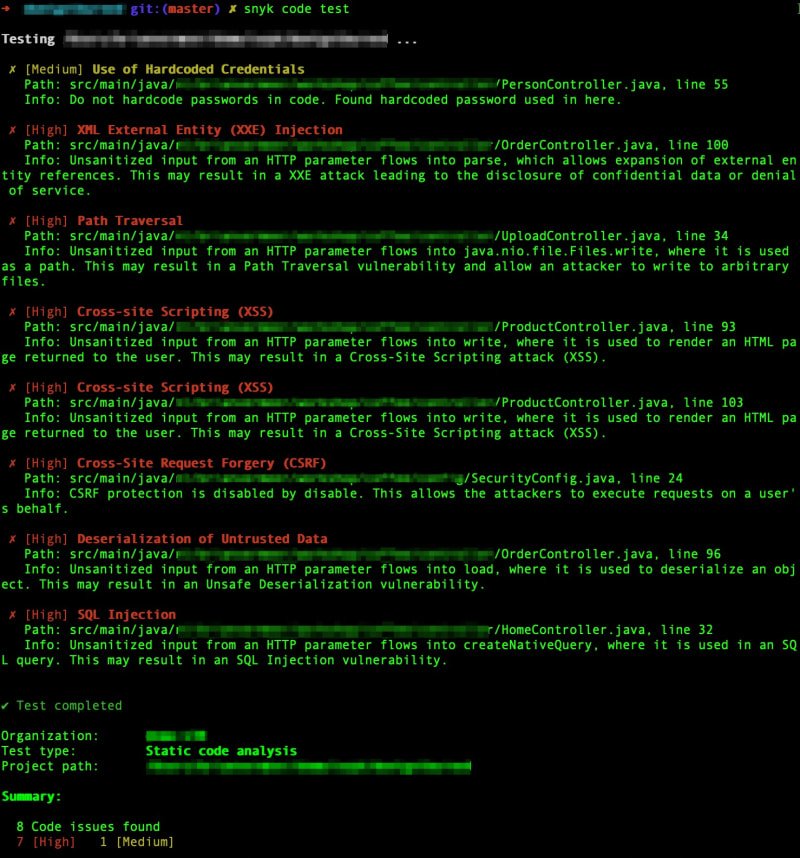

이 섹션에서는 Snyk 명령줄 인터페이스(CLI)를 사용하여 Java 소스 코드의 보안 취약점을 분석하는 방법에 대해 설명합니다. Snyk CLI를 사용하면 Snyk의 강력한 보안 분석 기능을 개발 워크플로에 쉽게 통합할 수 있으므로 개발 프로세스 초기에 취약성을 더 쉽게 식별하고 해결할 수 있습니다.

Snyk CLI는 Snyk 플랫폼용 명령줄 인터페이스입니다. Snyk CLI를 사용하면 Snyk의 보안 분석을 로컬 개발 프로세스, CI/CD 파이프라인 및 기타 자동화 워크플로에 직접 통합할 수 있습니다.

Snyk CLI로 SAST(정적 애플리케이션 보안 테스트)를 수행하려면 CLI를 설치하고 Snyk 계정으로 인증해야 합니다. 이를 수행하는 방법은 다음과 같습니다.

# Install the Snyk CLI using NPM npm install -g snyk # Authenticate the CLI with your Snyk account snyk auth

설치 및 인증이 완료되면 snyk 코드 테스트 명령을 사용하여 Java 소스 코드를 분석할 수 있습니다.

# Navigate to your project directory cd /path/to/your/java/project # Scan your source code with Snyk Code snyk code test

이 명령은 소스 코드의 취약점을 분석하고 발견된 문제에 대한 자세한 보고서를 제공합니다.

Snyk CLI는 다목적이며 필요에 따라 여러 가지 방법으로 사용할 수 있습니다. 예를 들어, 변경 사항을 커밋할 때마다 코드를 스캔하려는 경우 CLI 명령을 커밋 전 후크에 통합할 수 있습니다. 또는 CI/CD(지속적 통합/지속적 배포) 파이프라인에 CLI 명령을 포함하여 코드가 배포되기 전에 취약점이 분석되는지 확인할 수 있습니다.

보안 취약점을 조기에 발견하고 수정할수록 애플리케이션이 더욱 안전해집니다. 그렇다면 코드를 커밋하기 전에 로컬 컴퓨터에서 시작해 보는 것은 어떨까요? (무료) Snyk 계정을 만들고 Snyk CLI

아직 Snyk 계정이 없나요? 지금 Snyk에 가입하고 코드 보안을 시작하세요.

옵션 2: IDE 통합을 통해 Snyk 코드 사용

개발자에게 IDE(통합 개발 환경)는 주요 작업 공간이며, IDE에 보안을 원활하게 통합하면 시간을 절약하고 코드를 취약성으로부터 보호할 수 있습니다. Snyk는 IntelliJ 및 Visual Studio Code에 대한 IDE 통합을 제공하므로 IDE에서 직접 Java 코드의 보안 취약성을 분석할 수 있습니다.

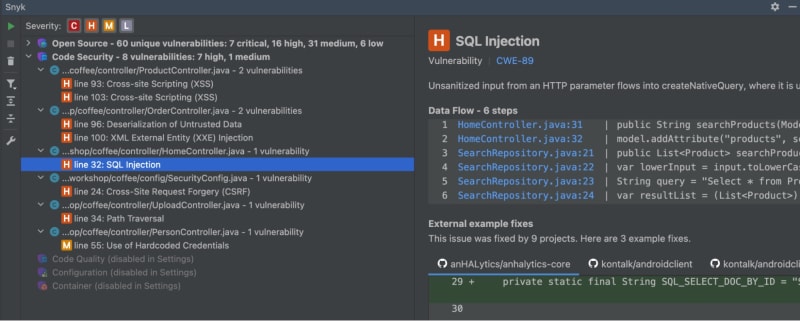

Snyk IntelliJ 플러그인

Snyk IntelliJ 플러그인은 Java 코드 보안에 대한 실시간 피드백을 제공하는 강력한 도구입니다. 플러그인을 설치한 후 프로젝트를 마우스 오른쪽 버튼으로 클릭하고 Snyk를 선택한 다음 프로젝트 스캔을 선택하여 프로젝트를 스캔할 수 있습니다. 그런 다음 플러그인은 코드를 분석하고 잠재적인 취약점 목록, 심각도 및 해결 방법에 대한 제안까지 제공합니다.

위의 예에서 Snyk IntelliJ 플러그인은 SQL 쿼리가 SQL 주입 공격에 취약하다는 것을 감지합니다.

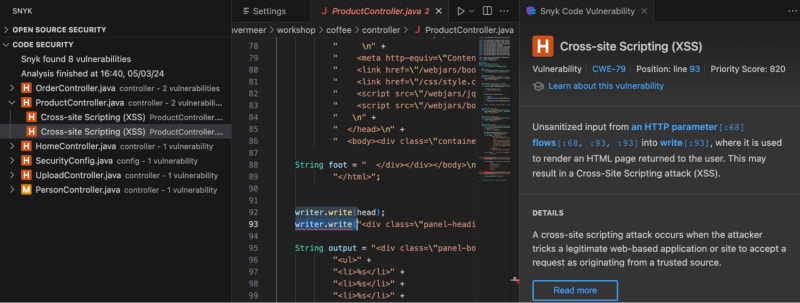

Snyk VS 코드 플러그인

Snyk VS Code 플러그인은 Java 코드의 보안 취약점을 분석하기 위한 또 다른 훌륭한 도구입니다. 이를 사용하려면 VS Code 마켓플레이스에서 Snyk 확장을 설치해야 합니다. 설치가 완료되면 탐색기 보기에서 프로젝트를 마우스 오른쪽 버튼으로 클릭하고 Snyk로 스캔을 선택할 수 있습니다. 그런 다음 플러그인은 인식된 보안 취약점에 대해 Java 및 Kotlin 코드에 대한 자세한 분석을 수행하여 문제 목록과 권장 해결 단계를 제공합니다.

위의 예에서 Snyk VS Code 플러그인은 HTML 출력이 XSS(교차 사이트 스크립팅) 공격에 취약하다는 것을 감지합니다.

Snyk를 IDE에 통합하면 처음부터 Java 코드의 보안을 보장할 수 있습니다. 보안을 고려하기 위해 배포가 완료될 때까지 기다리지 마십시오.

옵션 3: Git 저장소를 Snyk에 연결하고 코드 스캔 활성화

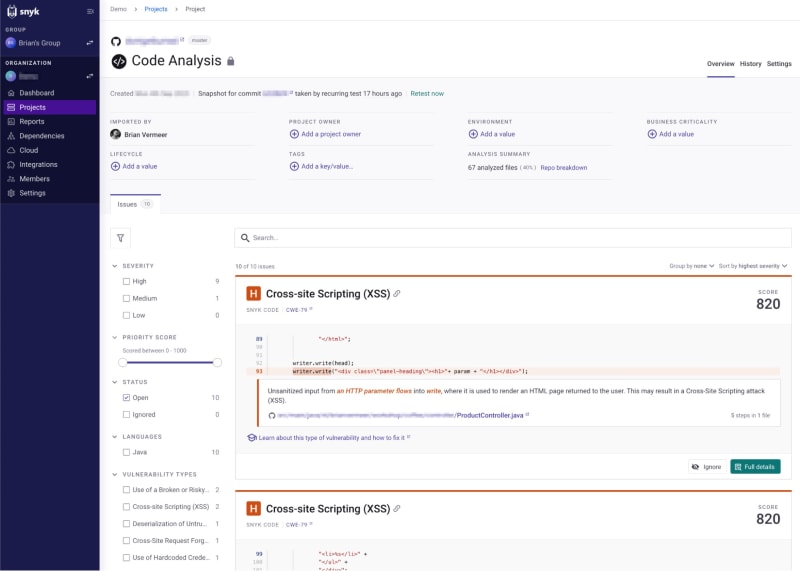

Git 저장소를 Snyk에 연결하는 것은 Java 코드 및 애플리케이션 보안을 강화하는 여정의 기본 단계입니다. 다행히 Snyk는 GitHub, GitLab, Azure Repo 및 BitBucket을 비롯한 널리 사용되는 소스 제어 리포지토리와 원활하게 통합됩니다. 이 통합을 통해 Java 코드의 취약점을 지속적으로 검사하여 애플리케이션 보안을 강화할 수 있습니다.

위의 Java 코드 조각을 예로 들어 Git 저장소가 Snyk에 연결되면 Snyk Code는 SAST(Static Application Security Testing)를 사용하여 자동으로 코드를 분석합니다. 이 분석은 SQL 주입, XSS(교차 사이트 스크립팅), 안전하지 않은 역직렬화 등의 보안 취약점을 탐지하고 이를 Snyk 사용자 인터페이스(UI)에 표시합니다.

Snyk의 독특한 판매 포인트 중 하나는 취약점을 식별할 뿐만 아니라 해결 조언도 제공한다는 것입니다. Snyk의 UI를 통해 식별된 취약점의 세부 정보를 보고, 가능한 영향을 이해하고, 해결 방법에 대한 조언을 얻을 수 있습니다. 이 기능은 Snyk를 다른 보안 도구와 차별화하며 애플리케이션 보안 강화에 관심이 있는 개발자에게 귀중한 리소스가 됩니다.

취약한 코드 변경에 대한 풀 요청 확인

Snyk의 또 다른 뛰어난 기능은 취약점을 유발할 수 있는 코드 변경에 대한 풀 요청을 확인하는 기능입니다. 이렇게 하면 잠재적인 보안 문제가 기본 코드베이스에 병합되기 전에 이를 포착할 수 있습니다. 이러한 예방적 접근 방식은 Java 애플리케이션의 무결성과 보안을 유지하는 데 중요합니다.

옵션 4: CI 파이프라인과 통합하고 Snyk Code 활용

Snyk 코드를 CI/CD 파이프라인에 통합하는 것은 코드 보안 분석을 자동화하고 Java 코드에 취약점이 없는지 확인하는 탁월한 방법입니다. Snyk Code의 기능을 활용하면 애플리케이션 보안에 위협이 되기 전에 코드의 보안 문제를 감지하고 수정할 수 있습니다.

이 섹션에서는 플러그인을 사용하여 Snyk Code를 파이프라인에 통합하고, Snyk에서 제공하는 GitHub 작업을 사용하여 SAST 스캔을 수행하고, CLI 및 JSON 출력을 사용하여 Snyk Code에 대한 사용자 지정 통합을 생성하는 방법을 설명합니다.

Snyk는 Jenkins, CircleCI, Azure Pipelines 등과 같은 다양한 CI/CD 도구용 플러그인을 제공합니다. 이러한 플러그인을 사용하여 Snyk Code를 파이프라인에 통합하면 Java 코드의 보안 취약성을 감지하고 수정하는 프로세스를 자동화할 수 있습니다.

Snyk에서 제공하는 GitHub 작업을 사용하여 SAST 스캔 수행

Snyk는 SAST 스캔을 위한 GitHub 작업도 제공합니다. 이러한 작업을 사용하면 GitHub 리포지토리 내에서 Java 코드의 보안 취약성을 검색하는 프로세스를 자동화할 수 있습니다.

다음은 Snyk에서 제공하는 GitHub 작업을 사용하여 Java 코드를 스캔하는 방법에 대한 예입니다.

name: Snyk

on:

push:

branches: [ master ]

pull_request:

branches: [ master ]

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Check out code

uses: actions/checkout@v2

- name: Run Snyk to find vulnerabilities

uses: snyk/actions/java@master

env:

SNYK_TOKEN: ${{ secrets.SNYK_TOKEN }}

이 예에서 Java용 Snyk 작업은 마스터 브랜치에 대한 푸시 또는 풀 요청이 이루어질 때마다 Java 코드를 스캔하는 데 사용됩니다.

CLI 및 JSON 출력을 사용하여 Snyk Code에 대한 사용자 정의 통합 생성

CLI 및 JSON 출력을 사용하여 Snyk Code에 대한 사용자 지정 통합을 생성할 수도 있습니다. 이는 Java 코드의 보안 취약점을 검색하는 프로세스를 사용자 정의하려는 경우 유용할 수 있습니다.

이를 수행할 수 있는 방법의 예는 다음과 같습니다.

#!/bin/bash # Run Snyk test and output the results as JSON snyk test --all-projects --json > snyk_output.json

이 예시에서는 Snyk CLI를 사용하여 Snyk 테스트를 실행하고 결과가 JSON으로 출력됩니다. 그런 다음 이 JSON 출력을 추가 처리 또는 분석에 사용할 수 있습니다.

Snyk Code를 CI/CD 파이프라인에 통합하면 Java 코드에서 보안 취약성을 지속적으로 검사하여 애플리케이션 보안을 더욱 강력하게 만들 수 있습니다.

개발의 모든 단계에서 코드를 스캔하세요

요약하자면 Java 및 Kotlin 개발자에게 중요한 점을 강조하겠습니다. 즉, 모든 개발 단계에서 애플리케이션 코드를 일관되게 스캔하는 데 없어서는 안 될 역할입니다. 문제를 조기에 자주 발견하는 것은 단순히 버그를 수정하는 것만이 아닙니다. 이는 처음부터 품질과 보안 문화를 조성하는 것입니다. Snyk Code와 같은 SAST 도구를 사용하는 것은 단순히 개발자 도구 벨트에 다른 장치를 추가하는 것이 아닙니다. 이는 우리가 어떻게 설정했든 일하는 방식에 대한 기본적인 습관을 확립하는 것입니다. 이를 프로세스에 올바르게 배치하면 마치 항상 거기에 있었던 것처럼 느껴 방해받지 않고 문제를 파악하는 데 도움이 됩니다.

개발자로서 우리는 비즈니스 로직 작성부터 코드베이스의 보안과 성능 확인에 이르기까지 다양한 작업을 수행하는 경우가 많습니다. IDE 플러그인, CI/CD 파이프라인 또는 직접적인 Git 통합을 통해 우리의 고유한 작업 방식에 적응하는 SAST 스캐너를 통합하면 보안 및 품질 검사를 방해가 되는 일이 아닌 개발 프로세스의 직관적인 부분으로 만들 수 있습니다. 이러한 적응성을 통해 우리는 우수한 Java 및 Kotlin 애플리케이션을 만드는 데 집중할 수 있으며 코드가 취약점과 안티패턴에 대해 지속적으로 평가되고 있다는 사실을 확신할 수 있습니다.

모든 개발 주기에 걸쳐 Snyk Code와 같은 도구를 채택하면 프로젝트의 품질과 보안이 향상됩니다. 스캐닝을 개발 루틴의 필수적이고 손쉬운 부분으로 만듦으로써 문제가 심각한 문제로 확대되기 훨씬 전에 문제를 포착하고 해결할 수 있는 역량을 강화합니다. 따라서 조기에 자주 검사하는 연습을 장려합시다. 이는 코드 품질, 보안 및 마음의 평화 측면에서 배당금을 지급하는 결정이며 개발자로서 우리 모두가 이해할 수 있는 이점입니다.

-

Safari 및 IE 선택 목록에서 패딩이 작동하지 않는 이유는 무엇입니까?Safari 및 IE의 선택 목록에 패딩이 표시되지 않음W3 사양의 제한이 없음에도 불구하고 선택 상자의 패딩은 다음을 포함한 WebKit 브라우저에서 지원되지 않습니다. 사파리와 크롬. 결과적으로 이러한 브라우저에서는 패딩이 적용되지 않습니다.이 문제를 해결하려면 p...프로그램 작성 2024-11-05에 게시됨

Safari 및 IE 선택 목록에서 패딩이 작동하지 않는 이유는 무엇입니까?Safari 및 IE의 선택 목록에 패딩이 표시되지 않음W3 사양의 제한이 없음에도 불구하고 선택 상자의 패딩은 다음을 포함한 WebKit 브라우저에서 지원되지 않습니다. 사파리와 크롬. 결과적으로 이러한 브라우저에서는 패딩이 적용되지 않습니다.이 문제를 해결하려면 p...프로그램 작성 2024-11-05에 게시됨 -

Spring Boot에서 맞춤 주석을 생성하기 위한 최종 가이드Such annotations fill the entire project in Spring Boot. But do you know what problems these annotations solve? Why were custom annotations introduce...프로그램 작성 2024-11-05에 게시됨

Spring Boot에서 맞춤 주석을 생성하기 위한 최종 가이드Such annotations fill the entire project in Spring Boot. But do you know what problems these annotations solve? Why were custom annotations introduce...프로그램 작성 2024-11-05에 게시됨 -

비동기 처리에 있어서 Elixir가 Node.js보다 나은 이유는 무엇입니까?간단한 답변: Node.js는 단일 스레드이며 단일 스레드를 분할하여 동시성을 시뮬레이션하는 반면 Elixir는 Erlang의 가상 머신인 BEAM의 기본 동시성과 병렬성을 활용합니다. 프로세스를 동시에 실행합니다. 아래에서는 Node.js 이벤트 루프와 Elixir의...프로그램 작성 2024-11-05에 게시됨

비동기 처리에 있어서 Elixir가 Node.js보다 나은 이유는 무엇입니까?간단한 답변: Node.js는 단일 스레드이며 단일 스레드를 분할하여 동시성을 시뮬레이션하는 반면 Elixir는 Erlang의 가상 머신인 BEAM의 기본 동시성과 병렬성을 활용합니다. 프로세스를 동시에 실행합니다. 아래에서는 Node.js 이벤트 루프와 Elixir의...프로그램 작성 2024-11-05에 게시됨 -

AngularJS $watch가 동적 탐색 높이 조정에서 타이머를 어떻게 대체할 수 있나요?AngularJS의 높이 감시에서 타이머 방지AngularJS 프로그래머는 탐색 높이가 동적일 때 반응형 탐색 문제에 직면하는 경우가 많습니다. 이로 인해 탐색 높이 변경에 따라 콘텐츠의 여백 상단 값을 조정해야 하는 요구 사항이 발생합니다.이전에는 타이머를 사용하여 ...프로그램 작성 2024-11-05에 게시됨

AngularJS $watch가 동적 탐색 높이 조정에서 타이머를 어떻게 대체할 수 있나요?AngularJS의 높이 감시에서 타이머 방지AngularJS 프로그래머는 탐색 높이가 동적일 때 반응형 탐색 문제에 직면하는 경우가 많습니다. 이로 인해 탐색 높이 변경에 따라 콘텐츠의 여백 상단 값을 조정해야 하는 요구 사항이 발생합니다.이전에는 타이머를 사용하여 ...프로그램 작성 2024-11-05에 게시됨 -

제로에서 웹 개발자로 전환: PHP의 기초 익히기PHP의 기본을 마스터하는 것은 필수입니다. PHP 설치 PHP 파일 만들기 코드 실행 변수 및 데이터 유형 이해 표현식 및 연산자 사용 기술 향상을 위한 실제 프로젝트 만들기 PHP 개발 시작하기: PHP 기본 익히기PHP는 동적 및 대화형 웹 애플리케이션을 만들...프로그램 작성 2024-11-05에 게시됨

제로에서 웹 개발자로 전환: PHP의 기초 익히기PHP의 기본을 마스터하는 것은 필수입니다. PHP 설치 PHP 파일 만들기 코드 실행 변수 및 데이터 유형 이해 표현식 및 연산자 사용 기술 향상을 위한 실제 프로젝트 만들기 PHP 개발 시작하기: PHP 기본 익히기PHP는 동적 및 대화형 웹 애플리케이션을 만들...프로그램 작성 2024-11-05에 게시됨 -

버퍼: Node.jsNode.js의 버퍼에 대한 간단한 가이드 Node.js의 버퍼는 원시 바이너리 데이터를 처리하는 데 사용되며, 이는 스트림, 파일 또는 네트워크 데이터로 작업할 때 유용합니다. 버퍼를 만드는 방법 문자열에서: const buf = ...프로그램 작성 2024-11-05에 게시됨

버퍼: Node.jsNode.js의 버퍼에 대한 간단한 가이드 Node.js의 버퍼는 원시 바이너리 데이터를 처리하는 데 사용되며, 이는 스트림, 파일 또는 네트워크 데이터로 작업할 때 유용합니다. 버퍼를 만드는 방법 문자열에서: const buf = ...프로그램 작성 2024-11-05에 게시됨 -

Node.js의 버전 관리 마스터하기개발자로서 우리는 다양한 Node.js 버전을 요구하는 프로젝트를 자주 접하게 됩니다. 이 시나리오는 Node.js 프로젝트에 정기적으로 참여하지 않는 신규 개발자와 숙련된 개발자 모두에게 함정입니다. 즉, 각 프로젝트에 올바른 Node.js 버전이 사용되는지 확인하는...프로그램 작성 2024-11-05에 게시됨

Node.js의 버전 관리 마스터하기개발자로서 우리는 다양한 Node.js 버전을 요구하는 프로젝트를 자주 접하게 됩니다. 이 시나리오는 Node.js 프로젝트에 정기적으로 참여하지 않는 신규 개발자와 숙련된 개발자 모두에게 함정입니다. 즉, 각 프로젝트에 올바른 Node.js 버전이 사용되는지 확인하는...프로그램 작성 2024-11-05에 게시됨 -

문제 해결을 위해 Go 바이너리에 Git 개정 정보를 포함하는 방법은 무엇입니까?Go 바이너리에서 Git 개정 확인코드를 배포할 때 바이너리를 빌드된 Git 개정과 연결하는 것이 도움이 될 수 있습니다. 문제 해결 목적. 그러나 개정 번호로 소스 코드를 직접 업데이트하는 것은 소스를 변경하므로 불가능합니다.해결책: 빌드 플래그 활용이 문제에 대한 ...프로그램 작성 2024-11-05에 게시됨

문제 해결을 위해 Go 바이너리에 Git 개정 정보를 포함하는 방법은 무엇입니까?Go 바이너리에서 Git 개정 확인코드를 배포할 때 바이너리를 빌드된 Git 개정과 연결하는 것이 도움이 될 수 있습니다. 문제 해결 목적. 그러나 개정 번호로 소스 코드를 직접 업데이트하는 것은 소스를 변경하므로 불가능합니다.해결책: 빌드 플래그 활용이 문제에 대한 ...프로그램 작성 2024-11-05에 게시됨 -

일반적인 HTML 태그: 관점HTML(HyperText Markup Language)은 웹 개발의 기초를 형성하며 인터넷의 모든 웹페이지 구조 역할을 합니다. 2024년 가장 일반적인 HTML 태그와 고급 용도를 이해함으로써 개발자는 보다 효율적이고 접근 가능하며 시각적으로 매력적인 웹 페이지를 ...프로그램 작성 2024-11-05에 게시됨

일반적인 HTML 태그: 관점HTML(HyperText Markup Language)은 웹 개발의 기초를 형성하며 인터넷의 모든 웹페이지 구조 역할을 합니다. 2024년 가장 일반적인 HTML 태그와 고급 용도를 이해함으로써 개발자는 보다 효율적이고 접근 가능하며 시각적으로 매력적인 웹 페이지를 ...프로그램 작성 2024-11-05에 게시됨 -

CSS 미디어 쿼리웹사이트가 다양한 기기에서 원활하게 작동하도록 보장하는 것이 그 어느 때보다 중요합니다. 사용자가 데스크톱, 노트북, 태블릿, 스마트폰에서 웹사이트에 액세스함에 따라 반응형 디자인이 필수가 되었습니다. 반응형 디자인의 중심에는 개발자가 사용자 기기의 특성에 따라 다양한...프로그램 작성 2024-11-05에 게시됨

CSS 미디어 쿼리웹사이트가 다양한 기기에서 원활하게 작동하도록 보장하는 것이 그 어느 때보다 중요합니다. 사용자가 데스크톱, 노트북, 태블릿, 스마트폰에서 웹사이트에 액세스함에 따라 반응형 디자인이 필수가 되었습니다. 반응형 디자인의 중심에는 개발자가 사용자 기기의 특성에 따라 다양한...프로그램 작성 2024-11-05에 게시됨 -

JavaScript의 호이스팅 이해: 종합 가이드자바스크립트에서 호이스팅 호이스팅은 변수 및 함수 선언을 포함 범위(전역 범위 또는 함수 범위)의 맨 위로 이동(또는 "호이스팅")하는 동작입니다. 코드가 실행됩니다. 즉, 코드에서 실제로 선언되기 전에 변수와 함수를 사용할 수 있습니...프로그램 작성 2024-11-05에 게시됨

JavaScript의 호이스팅 이해: 종합 가이드자바스크립트에서 호이스팅 호이스팅은 변수 및 함수 선언을 포함 범위(전역 범위 또는 함수 범위)의 맨 위로 이동(또는 "호이스팅")하는 동작입니다. 코드가 실행됩니다. 즉, 코드에서 실제로 선언되기 전에 변수와 함수를 사용할 수 있습니...프로그램 작성 2024-11-05에 게시됨 -

Stripe를 단일 제품 Django Python Shop에 통합In the first part of this series, we created a Django online shop with htmx. In this second part, we'll handle orders using Stripe. What We'll...프로그램 작성 2024-11-05에 게시됨

Stripe를 단일 제품 Django Python Shop에 통합In the first part of this series, we created a Django online shop with htmx. In this second part, we'll handle orders using Stripe. What We'll...프로그램 작성 2024-11-05에 게시됨 -

Laravel에서 대기 중인 작업을 테스트하기 위한 팁Laravel 애플리케이션으로 작업할 때 명령이 비용이 많이 드는 작업을 수행해야 하는 시나리오를 접하는 것이 일반적입니다. 기본 프로세스를 차단하지 않으려면 대기열에서 처리할 수 있는 작업으로 작업을 오프로드하기로 결정할 수 있습니다. 예제를 살펴보겠습니다. app:...프로그램 작성 2024-11-05에 게시됨

Laravel에서 대기 중인 작업을 테스트하기 위한 팁Laravel 애플리케이션으로 작업할 때 명령이 비용이 많이 드는 작업을 수행해야 하는 시나리오를 접하는 것이 일반적입니다. 기본 프로세스를 차단하지 않으려면 대기열에서 처리할 수 있는 작업으로 작업을 오프로드하기로 결정할 수 있습니다. 예제를 살펴보겠습니다. app:...프로그램 작성 2024-11-05에 게시됨 -

인간 수준의 자연어 이해(NLU) 시스템을 만드는 방법Scope: Creating an NLU system that fully understands and processes human languages in a wide range of contexts, from conversations to literature. ...프로그램 작성 2024-11-05에 게시됨

인간 수준의 자연어 이해(NLU) 시스템을 만드는 방법Scope: Creating an NLU system that fully understands and processes human languages in a wide range of contexts, from conversations to literature. ...프로그램 작성 2024-11-05에 게시됨 -

JSTL을 사용하여 HashMap 내에서 ArrayList를 반복하는 방법은 무엇입니까?JSTL을 사용하여 HashMap 내에서 ArrayList 반복웹 개발에서 JSTL(JavaServer Pages Standard Tag Library)은 JSP( 자바 서버 페이지). 그러한 작업 중 하나는 데이터 구조를 반복하는 것입니다.HashMap과 그 안에 포...프로그램 작성 2024-11-05에 게시됨

JSTL을 사용하여 HashMap 내에서 ArrayList를 반복하는 방법은 무엇입니까?JSTL을 사용하여 HashMap 내에서 ArrayList 반복웹 개발에서 JSTL(JavaServer Pages Standard Tag Library)은 JSP( 자바 서버 페이지). 그러한 작업 중 하나는 데이터 구조를 반복하는 것입니다.HashMap과 그 안에 포...프로그램 작성 2024-11-05에 게시됨

중국어 공부

- 1 "걷다"를 중국어로 어떻게 말하나요? 走路 중국어 발음, 走路 중국어 학습

- 2 "비행기를 타다"를 중국어로 어떻게 말하나요? 坐飞机 중국어 발음, 坐飞机 중국어 학습

- 3 "기차를 타다"를 중국어로 어떻게 말하나요? 坐火车 중국어 발음, 坐火车 중국어 학습

- 4 "버스를 타다"를 중국어로 어떻게 말하나요? 坐车 중국어 발음, 坐车 중국어 학습

- 5 운전을 중국어로 어떻게 말하나요? 开车 중국어 발음, 开车 중국어 학습

- 6 수영을 중국어로 뭐라고 하나요? 游泳 중국어 발음, 游泳 중국어 학습

- 7 자전거를 타다 중국어로 뭐라고 하나요? 骑自行车 중국어 발음, 骑自行车 중국어 학습

- 8 중국어로 안녕하세요를 어떻게 말해요? 你好중국어 발음, 你好중국어 학습

- 9 감사합니다를 중국어로 어떻게 말하나요? 谢谢중국어 발음, 谢谢중국어 학습

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning