string-width-cjs npm パッケージのサプライ チェーンの謎の懸念

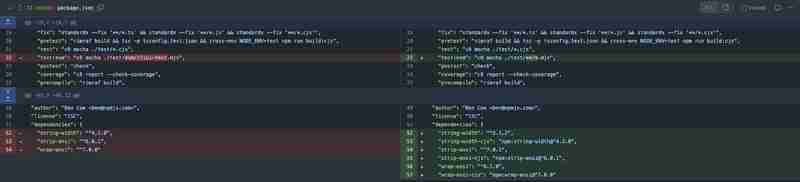

この物語は、React ベースのオープンソース ドキュメント プロジェクトである Docusaurus のメンテナである Sébastien Lorber が、パッケージ マニフェストに対するプル リクエストの変更に気づいたところから始まります。人気の cliui npm パッケージに提案されている変更は次のとおりです:

具体的には、見慣れない構文

"dependencies": {

"string-width": "^5.1.2",

"string-width-cjs": "npm:string-width@^4.2.0",

"strip-ansi": "^7.0.1",

"strip-ansi-cjs": "npm:strip-ansi@^6.0.1",

"wrap-ansi": "^8.1.0",

"wrap-ansi-cjs": "npm:wrap-ansi@^7.0.0"

ほとんどの開発者は、パッケージの値、またはおそらく Git またはファイルベースの URL に semver バージョンの範囲が含まれることを期待するでしょう。ただし、この場合は、特別な npm: プレフィックス構文があります。それはどういう意味ですか?

npm パッケージのエイリアスとは何ですか?

npm パッケージ マネージャーは、パッケージのカスタム解決ルールの定義を可能にするパッケージ エイリアス機能をサポートしています。そのため、コードまたはロックファイルを通じてパッケージが参照される場合は、エイリアスで指定された名前とバージョンに解決されます。

したがって、このプル リクエストで提案されている変更の場合、パッケージ string-width-cjs はバージョン ^4.2.0 のパッケージ string-width に解決されます。これは、string-width-cjs の node_modules ディレクトリ エントリが存在することを意味しますが、ロックファイル (package-lock.json) には string-width@^4.2.0 の内容と同様の動作が含まれます。

パッケージのエイリアシングは、ESM と CJS のサポートなどの場合に使用できる npm パッケージ マネージャーの機能です。

そうは言っても、パッケージのエイリアスが悪用される可能性があります。 2021 年に遡る記事とセキュリティ開示の中で、Snyk アンバサダーである Nishant Jain は、依存関係の混乱とサプライ チェーンのセキュリティ上の懸念の一環として、公式の npmjs レジストリがどのように騙されてパッケージのエイリアスに基づいて依存関係情報を誤って伝えることができるかを実証しました。

プル リクエストは無害であり、サプライ チェーン攻撃のリスクはありませんでした。しかし、Sébastien がパッケージ名を懸念したことで、潜在的なセキュリティ リスクが発見されました。

npm lockfile で悪意のあるモジュールに関する不審な動作を見つけるプル リクエストを調べるために、Sébastien は lockfile-lint を採用しました。このツールは、package-lock.json やyarn.lock などのロックファイルに改ざんの兆候がないかチェックし、元の npm パッケージの代わりに悪意のあるパッケージが挿入されていないことを確認します。

ツールを実行すると次の警告が表示されました:

npx lockfile-lint --path package-lock.json --allowed-hosts tongue npm --validate-https --validate-package-names 別の名前のパッケージの解決された URL が検出されました: string-width-cjs 期待される: 文字列幅-cjs 実際: 文字列幅 別の名前のパッケージの解決された URL が検出されました:strip-ansi-cjs 期待される: ストリップ-ansi-cjs 実際: ストリップANSI 別の名前のパッケージの解決された URL が検出されました:wrap-ansi-cjs 予期されるもの:wrap-ansi-cjs 実際: ラップ ansi ✖ エラー: セキュリティ上の問題が検出されました。

npx lockfile-lint --path package-lock.json --allowed-hosts yarn npm --validate-https --validate-package-names

detected resolved URL for package with a different name: string-width-cjs

expected: string-width-cjs

actual: string-width

detected resolved URL for package with a different name: strip-ansi-cjs

expected: strip-ansi-cjs

actual: strip-ansi

detected resolved URL for package with a different name: wrap-ansi-cjs

expected: wrap-ansi-cjs

actual: wrap-ansi

✖ Error: security issues detected!

免責事項: lockfile-lint は、ロックファイルのセキュリティ上の懸念を明らかにした私の出版物に続いて 2019 年に開発したツールです: npm ロックファイルが悪意のあるモジュールを挿入するセキュリティの盲点になる理由.

厳重警戒: npm 上の人気の類似パッケージ上記の lockfile-lint の結果を考慮して、Sébastien は npm でこれらのパッケージ名を調べたところ、驚くべきことに、これらがパブリック npm レジストリに存在することがわかりました。

- https://www.npmjs.com/package/string-width-cjs

- https://www.npmjs.com/package/strip-ansi-cjs

- https://www.npmjs.com/package/wrap-ansi-cjs

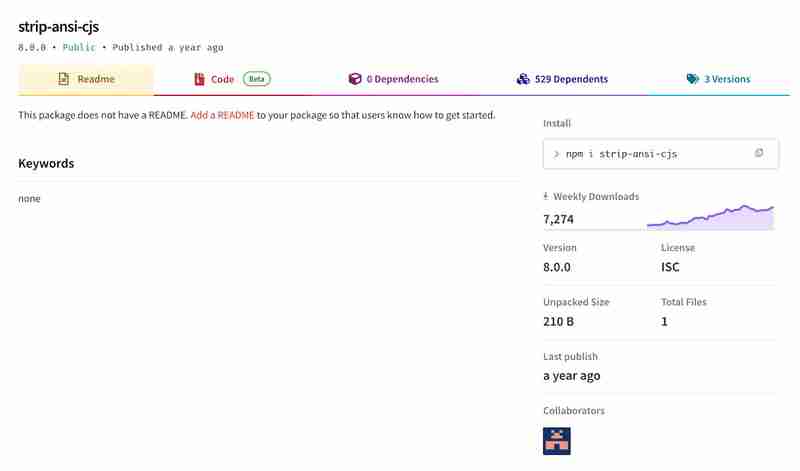

npm パッケージのtrip-ansi-cjs を見ると、README やソースコード リポジトリがありません。ただし、同じ動作を引用する正規の人気パッケージが多数存在します。

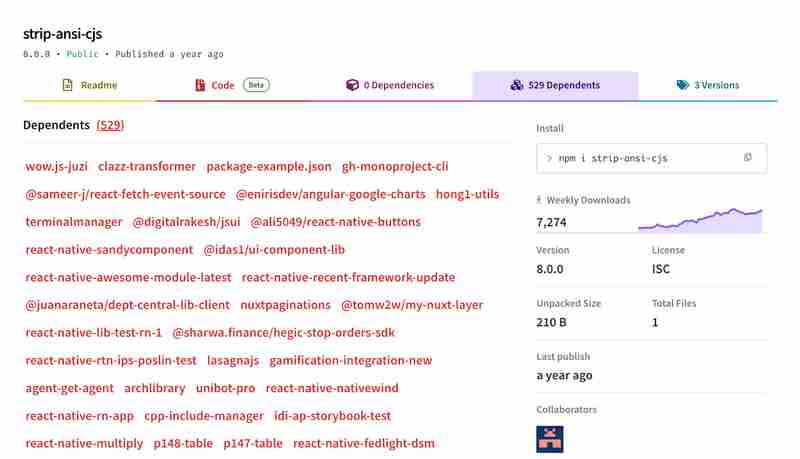

実際、この特定のパッケージは人気があり、529 の依存パッケージ (このパッケージに依存する他のパッケージ) と 7,274 の毎週のダウンロードからわかります。

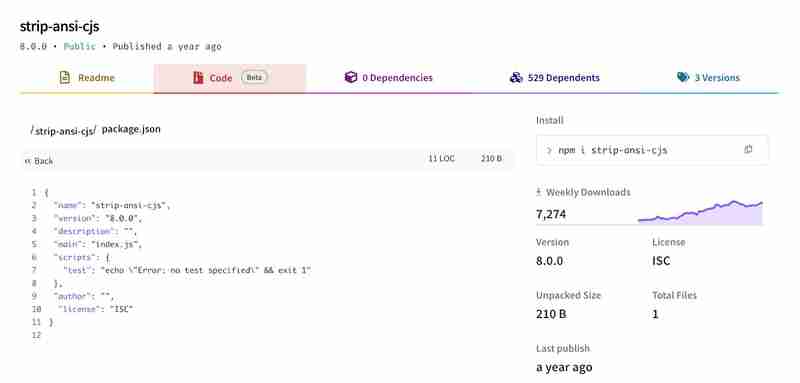

Strip-ansi-cjs のコードを見ると、このパッケージにはパッケージ マニフェスト package.json ファイルというファイルが 1 つだけあることがわかります。

Strip-ansi-cjs のコードを見ると、このパッケージにはパッケージ マニフェスト package.json ファイルというファイルが 1 つだけあることがわかります。

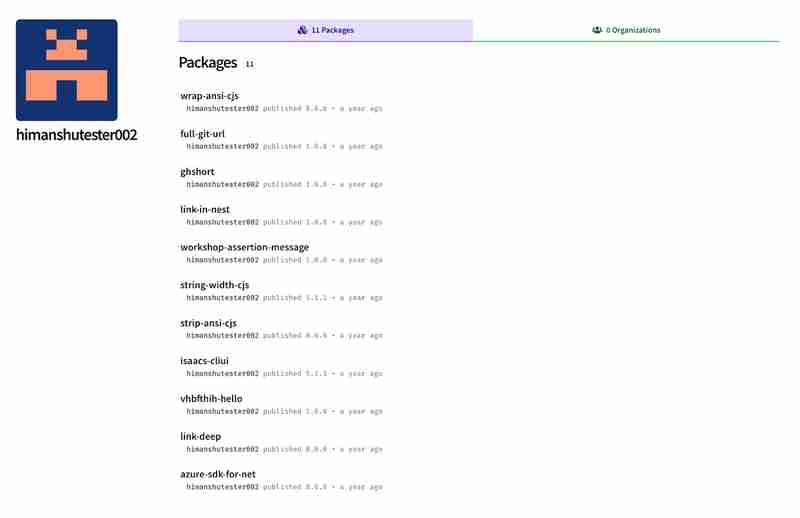

これらの npm パッケージの作成者を調べてみましょう。

これらの npm パッケージの作成者を調べてみましょう。

-

isaacs-cliui npm パッケージは、cliui プロジェクトの Isaac 自身のフォークと、名前空間 @isaacs/cliui.

- にある正規の npm パッケージに対するタイポスクワッティングの試みである可能性があります。 azure-sdk-for-net npm パッケージは、同じ名前のプライベート パッケージを攻撃する依存関係の混乱キャンペーンの試みである可能性があります。

- link-deep npm パッケージは、lodash などのユーティリティ パッケージに関連する人気のある機能を占拠しています。

また、npmjs.

また、npmjs.

のこのユーザー プロファイル ページには、ユーザー hismanshutester002 を特定できる情報がないことにも注意してください。

リストに含まれているため、これは信憑性があるように思えるかもしれませんが、本当にそうでしょうか?

リストに含まれているため、これは信憑性があるように思えるかもしれませんが、本当にそうでしょうか?

たとえば、clazz-transformer、react-native-multiply、あるいは gh-monoproject-cli などの名前は正当なもののように見えますが、本当ですか?

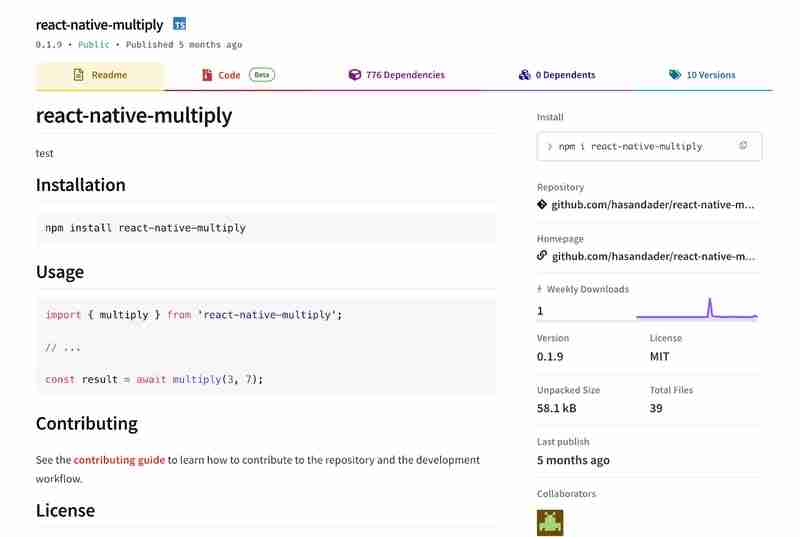

このパッケージには実質的にダウンロードはなく、作成者は匿名の npm ユーザーであり、個人を特定できる情報はありません。このパッケージがリダイレクトするソース URL リポジトリは、存在しない https://github[.]com/hasandader/react-native-multiply です。 GitHub のユーザー プロファイルも非常に疑わしく、実際的な活動が欠けているように見えます。

このパッケージには実質的にダウンロードはなく、作成者は匿名の npm ユーザーであり、個人を特定できる情報はありません。このパッケージがリダイレクトするソース URL リポジトリは、存在しない https://github[.]com/hasandader/react-native-multiply です。 GitHub のユーザー プロファイルも非常に疑わしく、実際的な活動が欠けているように見えます。

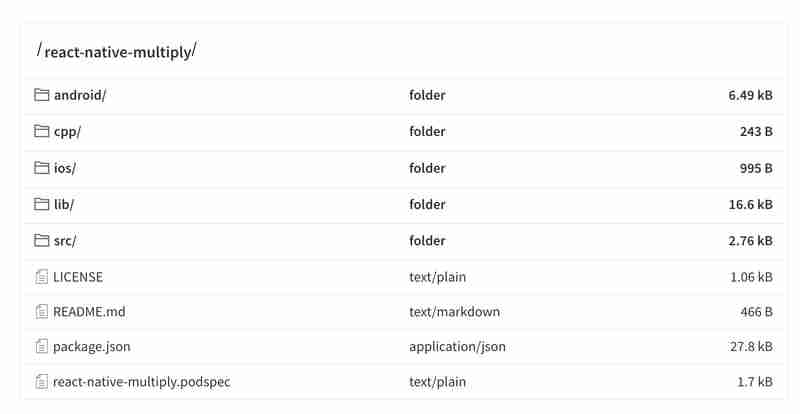

また、このパッケージが単なる乗算ライブラリである場合、次のことを行うためになぜ 776 個の依存関係が必要なのかも疑問に思う必要があります:

また、このパッケージが単なる乗算ライブラリである場合、次のことを行うためになぜ 776 個の依存関係が必要なのかも疑問に思う必要があります:

npx lockfile-lint --path package-lock.json --allowed-hosts yarn npm --validate-https --validate-package-names

detected resolved URL for package with a different name: string-width-cjs

expected: string-width-cjs

actual: string-width

detected resolved URL for package with a different name: strip-ansi-cjs

expected: strip-ansi-cjs

actual: strip-ansi

detected resolved URL for package with a different name: wrap-ansi-cjs

expected: wrap-ansi-cjs

actual: wrap-ansi

✖ Error: security issues detected!

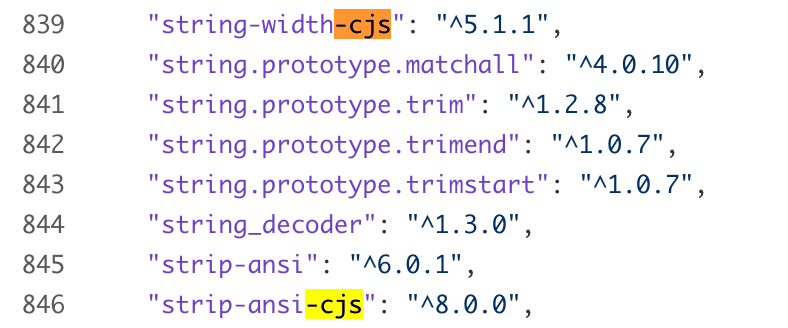

過剰な依存関係の使用によって JavaScript がネストされたパッケージの天文学的なツリーに貢献するという冗談もありますが、776 の直接依存関係を持つプロジェクトは不当に大きくなります。これらすべての依存関係の中には、私たちの話が始まった 3 つの疑わしい npm パッケージがあります: string-width-cjs、strip-ansi-cjs、wrap-ansi-cjs:

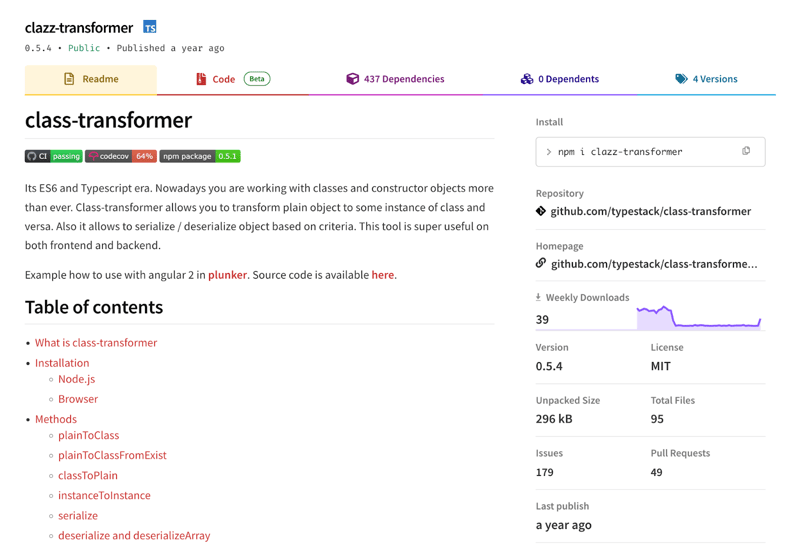

前述したように、strip-ansi-cjs 依存関係の 1 つは clazz-transformer という名前でした。見てみましょう:

前述したように、strip-ansi-cjs 依存関係の 1 つは clazz-transformer という名前でした。見てみましょう:

ここで何が起こっているのか説明しましょう。 npm パッケージ clazz-transformer は、README ページでタイトル class-transformer と意図的に誤って名前が付けられています。さらに、ソース コード リポジトリ https://github[.]com/typestack/class-transformer はパッケージ名と相関性がなく、その正当性について懸念が生じています。

ここで何が起こっているのか説明しましょう。 npm パッケージ clazz-transformer は、README ページでタイトル class-transformer と意図的に誤って名前が付けられています。さらに、ソース コード リポジトリ https://github[.]com/typestack/class-transformer はパッケージ名と相関性がなく、その正当性について懸念が生じています。

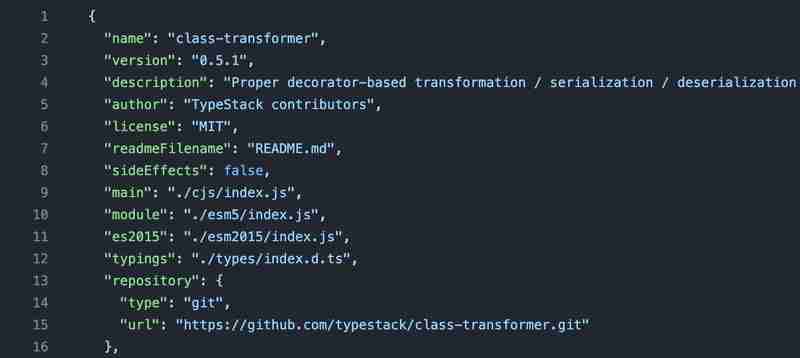

GitHub の package.json ファイルには依存関係の宣言がありませんが、npmjs で実際のパッケージのソース コードを検査すると、この clazz-transformer がパッケージ化されている 437 個の依存関係がわかります。繰り返しますが、彼らは 3 つの疑わしい *-cjs パッケージを非常に便利にバンドルしています:

GitHub の package.json ファイルには依存関係の宣言がありませんが、npmjs で実際のパッケージのソース コードを検査すると、この clazz-transformer がパッケージ化されている 437 個の依存関係がわかります。繰り返しますが、彼らは 3 つの疑わしい *-cjs パッケージを非常に便利にバンドルしています:

さらに結論を出す前に、上で観察した npm パッケージの特徴をいくつか挙げておくことが重要です。

- React Native パッケージは、create-react-native-library scaffold ツールから派生しているようです。このツールには、新しいプロジェクト用に生成されたストック ソース コードの一部として、デフォルトの乗算関数の例も含まれています。

- パッケージには、npx create-next-app@14 で作成されたものなど、Next.js 14 スターター ボイラープレートから派生できるディレクトリとファイルの構造と依存関係が含まれています。

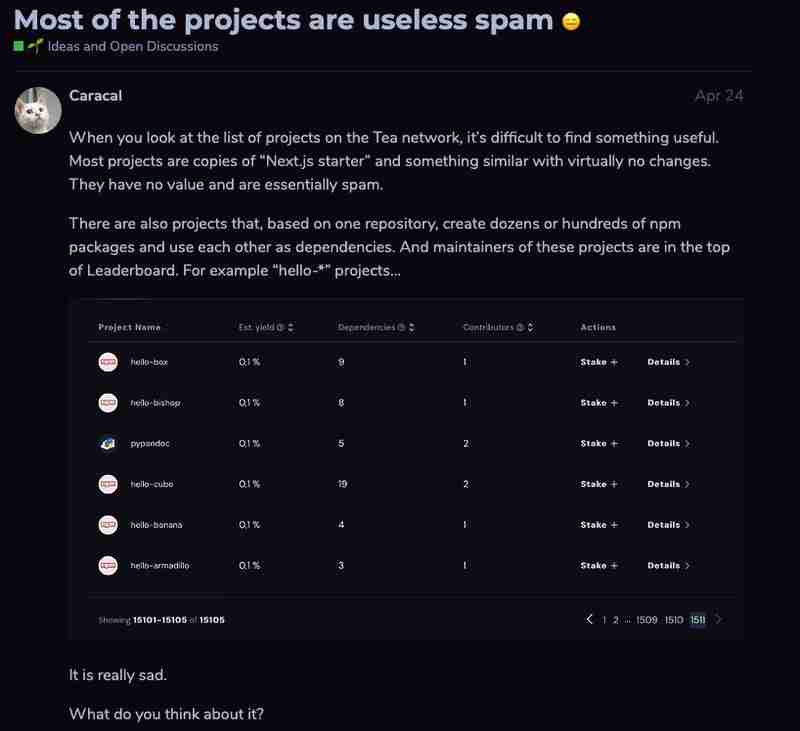

言及されたパッケージ内でいくつかの tea.yaml ファイルが見つかると、このキャンペーンの目的の一部が Tea の悪用を通じて Tea トークンをマイニングすることであるという説がさらに裏付けられます。

今年初め、2024 年 4 月 14 日に、Tea フォーラムのユーザーが、Tea 乱用の懸念をさらに裏付けるコメントを投稿しました。

最終的な考えを述べる前に、慎重なメンテナーの考え方と、潜在的な npm サプライ チェーン攻撃のスレッドを明らかにするのに協力してくれた Sébastien Lorber に心から感謝したいと思います。

最終的な考えを述べる前に、慎重なメンテナーの考え方と、潜在的な npm サプライ チェーン攻撃のスレッドを明らかにするのに協力してくれた Sébastien Lorber に心から感謝したいと思います。

現時点では、真正の正当性を示す非常に疑わしい指標を見つけるために、string-width-cjs に依存していると思われる残りのパッケージに穴をあけ続けることができるという高い自信があります。

これらすべての依存パッケージとダウンロードブーストは、3 つの *-cjs パッケージに偽りの正当性を作成するという唯一の目的につながり、やがて適切な被害者が現れて、これらの偽パッケージががインストールされ、その後に新しい悪意のあるバージョンがインストールされます。

オープンソース ソフトウェアを使用する際に安全を確保するには、セキュリティの実践、特に次のフォローアップ教育リソースを導入することを強くお勧めします。

- npm ロックファイルが悪意のあるモジュールを挿入するセキュリティの盲点になる理由

- 10 npm セキュリティのベスト プラクティス

- NPM セキュリティ: サプライ チェーン攻撃の防止

どのような展開であっても、警戒してください。

-

formdata()で複数のファイルアップロードを処理するにはどうすればよいですか?formdata() を使用して複数のファイルアップロードを処理すると、複数のファイルアップロードを処理する必要があることがよくあります。 fd.append("fileToUpload[]", files[x]);メソッドはこの目的に使用でき、単一のリクエストで複数...プログラミング 2025-03-11に投稿されました

formdata()で複数のファイルアップロードを処理するにはどうすればよいですか?formdata() を使用して複数のファイルアップロードを処理すると、複数のファイルアップロードを処理する必要があることがよくあります。 fd.append("fileToUpload[]", files[x]);メソッドはこの目的に使用でき、単一のリクエストで複数...プログラミング 2025-03-11に投稿されました -

データ挿入時の「一般エラー: 2006 MySQL サーバーが消えました」を修正するにはどうすればよいですか?レコードの挿入中に「一般エラー: 2006 MySQL サーバーが消えました」を解決する方法はじめに:MySQL データベースにデータを挿入すると、「一般エラー: 2006 MySQL サーバーが消えました。」というエラーが発生することがあります。このエラーは、通常、MySQL 構成内の 2 つの変...プログラミング 2025-03-11に投稿されました

データ挿入時の「一般エラー: 2006 MySQL サーバーが消えました」を修正するにはどうすればよいですか?レコードの挿入中に「一般エラー: 2006 MySQL サーバーが消えました」を解決する方法はじめに:MySQL データベースにデータを挿入すると、「一般エラー: 2006 MySQL サーバーが消えました。」というエラーが発生することがあります。このエラーは、通常、MySQL 構成内の 2 つの変...プログラミング 2025-03-11に投稿されました -

PHPを使用してXMLファイルから属性値を効率的に取得するにはどうすればよいですか?XMLファイルから属性値をPHP の取得します。提供されている例のような属性を含むXMLファイルを使用する場合: $xml = simplexml_load_file($file); foreach ($xml->Var[0]->attributes() as $att...プログラミング 2025-03-11に投稿されました

PHPを使用してXMLファイルから属性値を効率的に取得するにはどうすればよいですか?XMLファイルから属性値をPHP の取得します。提供されている例のような属性を含むXMLファイルを使用する場合: $xml = simplexml_load_file($file); foreach ($xml->Var[0]->attributes() as $att...プログラミング 2025-03-11に投稿されました -

動的にサイズの親要素内の要素のスクロール範囲を制限する方法は?垂直スクロール要素のcss高さ制限の実装 インタラクティブインターフェイスで、要素のスクロール挙動を制御することは、ユーザーエクスペリエンスとアクセシビリティを確保するために不可欠です。そのようなシナリオの1つは、動的にサイズの親要素内の要素のスクロール範囲を制限することです。ただし、マッ...プログラミング 2025-03-11に投稿されました

動的にサイズの親要素内の要素のスクロール範囲を制限する方法は?垂直スクロール要素のcss高さ制限の実装 インタラクティブインターフェイスで、要素のスクロール挙動を制御することは、ユーザーエクスペリエンスとアクセシビリティを確保するために不可欠です。そのようなシナリオの1つは、動的にサイズの親要素内の要素のスクロール範囲を制限することです。ただし、マッ...プログラミング 2025-03-11に投稿されました -

Regexを使用してPHPで括弧内で効率的にテキストを抽出する方法php:括弧内の括弧内のテキストの抽出 括弧内に囲まれたテキストの抽出を扱うとき、最も効率的なソリューションを見つけることが不可欠です。 1つのアプローチは、以下に示すように、PHPの文字列操作関数を利用することです。 $ fullstring); $ sportstring = s...プログラミング 2025-03-11に投稿されました

Regexを使用してPHPで括弧内で効率的にテキストを抽出する方法php:括弧内の括弧内のテキストの抽出 括弧内に囲まれたテキストの抽出を扱うとき、最も効率的なソリューションを見つけることが不可欠です。 1つのアプローチは、以下に示すように、PHPの文字列操作関数を利用することです。 $ fullstring); $ sportstring = s...プログラミング 2025-03-11に投稿されました -

Javaのコレクショントラバーサルのために、for-for-eachループとイテレーターを使用することにパフォーマンスの違いはありますか?vs. Iterator:コレクショントラバーサルの効率この記事では、これら2つのアプローチの効率の違いを調査します。内部的にiteratorを使用します: list a = new ArrayList (); for(整数整数:a){ integer.toString(); } ...プログラミング 2025-03-11に投稿されました

Javaのコレクショントラバーサルのために、for-for-eachループとイテレーターを使用することにパフォーマンスの違いはありますか?vs. Iterator:コレクショントラバーサルの効率この記事では、これら2つのアプローチの効率の違いを調査します。内部的にiteratorを使用します: list a = new ArrayList (); for(整数整数:a){ integer.toString(); } ...プログラミング 2025-03-11に投稿されました -

Pythonの文字列から絵文字を削除する方法:一般的なエラーを修正するための初心者のガイド?emojisをpython emojisの除去する絵文字を削除するための提供されたPythonコードは、構文誤差が含まれているため失敗します。 Unicode文字列は、Python 2のU ''プレフィックスを使用して指定する必要があります。さらに、Re.Unicod...プログラミング 2025-03-11に投稿されました

Pythonの文字列から絵文字を削除する方法:一般的なエラーを修正するための初心者のガイド?emojisをpython emojisの除去する絵文字を削除するための提供されたPythonコードは、構文誤差が含まれているため失敗します。 Unicode文字列は、Python 2のU ''プレフィックスを使用して指定する必要があります。さらに、Re.Unicod...プログラミング 2025-03-11に投稿されました -

ポイントインポリゴン検出により効率的な方法:Ray TracingまたはMatplotlib \ 's path.contains_points?Pythonの効率的なポイントインポリゴン検出 ポリゴン内にあるかどうかを決定することは、計算ジオメトリの頻繁なタスクです。このタスクの効率的な方法を見つけることは、多数のポイントを評価する場合に有利です。ここでは、一般的に使用される2つの方法を調査して比較します:Ray TracingとM...プログラミング 2025-03-11に投稿されました

ポイントインポリゴン検出により効率的な方法:Ray TracingまたはMatplotlib \ 's path.contains_points?Pythonの効率的なポイントインポリゴン検出 ポリゴン内にあるかどうかを決定することは、計算ジオメトリの頻繁なタスクです。このタスクの効率的な方法を見つけることは、多数のポイントを評価する場合に有利です。ここでは、一般的に使用される2つの方法を調査して比較します:Ray TracingとM...プログラミング 2025-03-11に投稿されました -

オブジェクトフィット:IEとEdgeでカバーが失敗します、修正方法は?object-fit:カバーがIEとEDGEで失敗します。 CSSでは、一貫した画像の高さを維持するために、ブラウザ全体でシームレスに動作します。ただし、IEとEdgeでは、独特の問題が発生します。ブラウザをスケーリングすると、画像は高さをズームするのではなく幅でサイズを変更し、外観を歪め...プログラミング 2025-03-11に投稿されました

オブジェクトフィット:IEとEdgeでカバーが失敗します、修正方法は?object-fit:カバーがIEとEDGEで失敗します。 CSSでは、一貫した画像の高さを維持するために、ブラウザ全体でシームレスに動作します。ただし、IEとEdgeでは、独特の問題が発生します。ブラウザをスケーリングすると、画像は高さをズームするのではなく幅でサイズを変更し、外観を歪め...プログラミング 2025-03-11に投稿されました -

CSS「コンテンツ」プロパティを使用してFirefoxが画像を表示しないのはなぜですか?firefox のコンテンツURLを使用して画像を表示します。これは、提供されたCSSクラスで見ることができます: .googlePic { content: url('../../img/googlePlusIcon.PNG'); margin-top: -6.5%;...プログラミング 2025-03-11に投稿されました

CSS「コンテンツ」プロパティを使用してFirefoxが画像を表示しないのはなぜですか?firefox のコンテンツURLを使用して画像を表示します。これは、提供されたCSSクラスで見ることができます: .googlePic { content: url('../../img/googlePlusIcon.PNG'); margin-top: -6.5%;...プログラミング 2025-03-11に投稿されました -

さまざまな数の列を持つデータベーステーブルを結合するにはどうすればよいですか?異なる列とのテーブルを組み合わせた ] は、データベーステーブルを異なる列とマージしようとする場合に課題に遭遇する可能性があります。簡単な方法は、列が少ないテーブルに欠落している列にnull値を追加することです。 たとえば、表Aの2つの表Aと表Bを検討してください。表Aには、表Bよりも多く...プログラミング 2025-03-11に投稿されました

さまざまな数の列を持つデータベーステーブルを結合するにはどうすればよいですか?異なる列とのテーブルを組み合わせた ] は、データベーステーブルを異なる列とマージしようとする場合に課題に遭遇する可能性があります。簡単な方法は、列が少ないテーブルに欠落している列にnull値を追加することです。 たとえば、表Aの2つの表Aと表Bを検討してください。表Aには、表Bよりも多く...プログラミング 2025-03-11に投稿されました -

交換指令を使用して、GO modのモジュールパスの不一致を解決する方法は?go mod のモジュールパスの不一致を克服するgo modを利用する場合、輸入パッケージと実際の輸入パスの間のパスミスマッチとのパスミスマッチで、第三者パッケージが別のパッケージをインポートする紛争に遭遇する可能性があります。エコーされたメッセージで示されているように、これはGo M...プログラミング 2025-03-11に投稿されました

交換指令を使用して、GO modのモジュールパスの不一致を解決する方法は?go mod のモジュールパスの不一致を克服するgo modを利用する場合、輸入パッケージと実際の輸入パスの間のパスミスマッチとのパスミスマッチで、第三者パッケージが別のパッケージをインポートする紛争に遭遇する可能性があります。エコーされたメッセージで示されているように、これはGo M...プログラミング 2025-03-11に投稿されました -

PostgreSQLの各一意の識別子の最後の行を効率的に取得するにはどうすればよいですか?postgresql:各一意の識別子の最後の行 を抽出します。次のデータを検討してください: select distinct on (id) id, date, another_info from the_table order by id, date desc; データセット内の一...プログラミング 2025-03-11に投稿されました

PostgreSQLの各一意の識別子の最後の行を効率的に取得するにはどうすればよいですか?postgresql:各一意の識別子の最後の行 を抽出します。次のデータを検討してください: select distinct on (id) id, date, another_info from the_table order by id, date desc; データセット内の一...プログラミング 2025-03-11に投稿されました -

\ "while(1)vs。for(;;):コンパイラの最適化はパフォーマンスの違いを排除しますか?\"while(1)vs。for(;;):速度の違いはありますか? loops? 回答: では、ほとんどの最新のコンパイラでは、(1)と(;;)。コンパイラー: perl: の両方が(1)と(;;)が同じオプコードをもたらします。 1 入力 - > 2を入力します 2 NextSt...プログラミング 2025-03-11に投稿されました

\ "while(1)vs。for(;;):コンパイラの最適化はパフォーマンスの違いを排除しますか?\"while(1)vs。for(;;):速度の違いはありますか? loops? 回答: では、ほとんどの最新のコンパイラでは、(1)と(;;)。コンパイラー: perl: の両方が(1)と(;;)が同じオプコードをもたらします。 1 入力 - > 2を入力します 2 NextSt...プログラミング 2025-03-11に投稿されました -

純粋なCSSでは、複数の粘着性要素を互いに積み重ねることができますか?純粋なCSSで複数の粘着性要素を互いに積み重ねることは可能ですか?ここ: https://webthemez.com/demo/sticky-multi-header-scroll/index.html JavaScriptの実装ではなく、純粋なCSSを使用することのみです。複数の粘...プログラミング 2025-03-11に投稿されました

純粋なCSSでは、複数の粘着性要素を互いに積み重ねることができますか?純粋なCSSで複数の粘着性要素を互いに積み重ねることは可能ですか?ここ: https://webthemez.com/demo/sticky-multi-header-scroll/index.html JavaScriptの実装ではなく、純粋なCSSを使用することのみです。複数の粘...プログラミング 2025-03-11に投稿されました

中国語を勉強する

- 1 「歩く」は中国語で何と言いますか? 走路 中国語の発音、走路 中国語学習

- 2 「飛行機に乗る」は中国語で何と言いますか? 坐飞机 中国語の発音、坐飞机 中国語学習

- 3 「電車に乗る」は中国語で何と言いますか? 坐火车 中国語の発音、坐火车 中国語学習

- 4 「バスに乗る」は中国語で何と言いますか? 坐车 中国語の発音、坐车 中国語学習

- 5 中国語でドライブは何と言うでしょう? 开车 中国語の発音、开车 中国語学習

- 6 水泳は中国語で何と言うでしょう? 游泳 中国語の発音、游泳 中国語学習

- 7 中国語で自転車に乗るってなんて言うの? 骑自行车 中国語の発音、骑自行车 中国語学習

- 8 中国語で挨拶はなんて言うの? 你好中国語の発音、你好中国語学習

- 9 中国語でありがとうってなんて言うの? 谢谢中国語の発音、谢谢中国語学習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning