Android アプリのセキュリティ テストを行う方法: 開発者とテスターのためのガイド

導入

Android スマートフォンの熱心なファンとして、スマートフォンが突然落ちたら、最初に思うのは「なんてことだ!」ということではないでしょうか。それとも Google Pay や Paypal のお金が安全ではないのですか?最近ダウンロードしたアプリで、さまざまな退屈な広告がポップアップ表示されるだけでなく、予期しない通知も表示されたら、フィッシングの試みではないかと考え、すぐにアプリをアンインストールしますか?

Android のセキュリティ脆弱性について十分に認識していないユーザーにアプリが安全なエクスペリエンスを提供できるようにするにはどうすればよいでしょうか? Android エコシステムにはどのようなセキュリティ脆弱性がありますか?新しい Android セキュリティ テスト手法はどこで調べられますか?セキュリティ テスト プロセスを合理化するにはどうすればよいですか?

Android の一般的なセキュリティ脆弱性

まず、Android オペレーティング システムのオープンソース開発の利点には、Android システムのサンドボックス システム (つまり、仮想マシン) など、その開発における固有のセキュリティ問題も隠蔽されています。ただし、基礎となる層には次から次へと脆弱性があり、悪意のあるプログラム (またはツール) が root アクセスを取得してサンドボックスの制限を破ることができます。 PC 時代と同様に、絶対的に安全な PC オペレーティング システムは存在しません。モバイル インターネットの時代には、絶対に安全なモバイル オペレーティング システムも存在しません。 Android オープンソース エコシステムのセキュリティ リスクは、血塗られた警鐘のようなもので、すべての Android 開発者の心を打ちます。

第二に、Android APP/SDK 開発プロセスにおけるセキュリティ リスクは未知のブラック ホールのようなものです。セキュリティ上の対立の終着点がどこにあるのか、攻撃者が誰なのか、ターミネーターが誰なのか、そしてそれらに対してどのように防御すればよいのか、私たちは決して知りません。

最後に、ユーザー レベルで、一般的で認識可能なセキュリティ動作の脆弱性は何ですか?

Android アプリと SDK の両方には、ある程度のセキュリティ上の脆弱性があります。おそらくいつか、アプリケーションが上記のセキュリティ脆弱性のいずれかの影響を受ける可能性があります。偶然にも、最近 Android SDK をテストしているときに、Android アプリケーション コンポーネントに関連するセキュリティの脆弱性を発見しました。この例に基づいて、Android SDK セキュリティ テストの方法、テクニック、プロセスがまとめられています。

Android アプリのセキュリティ テストの例

脆弱性の原因の概要

アプリケーションのオプション コンポーネント (以下、アプリケーションと呼びます) Android SDK は、Java レイヤ サービスが生きているかどうかを監視するためにローカルでランダムなポートを開きます。しかし、Java 層がコンポーネントと通信する際、入力パラメータを厳密にチェックしないため、Linux システムの「system()」関数を呼び出す際に攻撃コードが埋め込まれ、悪意のある攻撃が行われる可能性があります。

次のスクリーンショットは、シミュレーション ポートが攻撃された後、アプリケーション コンポーネントのインテントが通信中に URL コンテンツを変更し、Web ビューに文字化けしたコードが表示されることを示しています。

脆弱性による潜在的なセキュリティ リスク

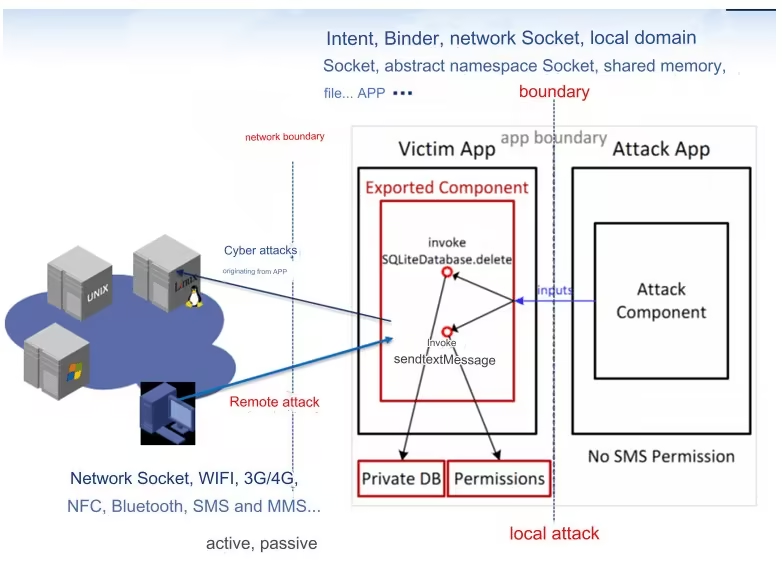

Android APP の 4 つの主要なアプリケーション コンポーネント (アクティビティ、レシーバー、サービス、コンテンツ プロバイダー)、および IPC のインテントを介して通信するアプリケーション コンポーネントのセキュリティ ロールについては、ここでは詳しく説明しません。上記の例のコンポーネント関連の脆弱性を利用して、次の図は端末 APP 側に関連する攻撃の次元を示しています。

Android APP のローカル アプリケーション環境により、ネットワーク ソケットには本質的に詳細な認証および認可メカニズムが不足しています。したがって、Android クライアントをサーバーとして使用し、逆コードを使用してアプリケーションのローカルのランダムなポート番号を検索し、そのポートに積極的に攻撃を送信すると、次のようなセキュリティ上の危険が潜んでいます。

ローカルコマンド実行: 組み込みアプリケーションのパッケージ名をアプリケーション本体として指定し、コンポーネント名をアプリケーションのアクティビティとして指定すると、アプリケーションの任意のアクティビティを実行できます。保護された非輸出活動も含めて開始され、セキュリティ上の危険を引き起こします。たとえば、サービス拒否の脆弱性は、HTTP リクエストを通じていくつかのエクスポートされていないアクティビティを 1 つずつ開始することによって発見できます。

アプリケーションのアクセス許可を変更するコマンド コントロール: オープン ソケット ポートを介して Android アプリケーション コンポーネントを開始する意図を渡し、アクティビティの開始やブロードキャストの送信などの操作を、そのアクセス許可を使用して実行します。攻撃されたアプリケーション。ソケット経由で渡されるインテントは、送信者の ID と権限についての詳細なチェックを実行できないため、Android によってアプリケーション コンポーネントに提供される権限保護をバイパスし、エクスポートされていない権限で保護されたアプリケーション コンポーネントを起動して、セキュリティ上の危険を引き起こす可能性があります。

機密情報の開示、携帯電話制御: ローカル サービスは UDP ポートを開いてリッスンし、特定のコマンド ワードを受信した後、携帯電話の機密情報を返すことができます。たとえば、Baidu の携帯電話バトラーは携帯電話の SecretKey をリモートで管理でき、その後、権限のない攻撃者がネットワークを通じて携帯電話を完全に管理できます。

Android のセキュリティ強化バージョンの最適化

- ネイティブ層と Java 層の両方にシステム コマンドと特殊文字フィルタリングのチェックを追加します。

- JNI Watchdog デーモン プロセスのソケット通信を暗号化します。

- ローカル通知機能に URL、インテント、アクティビティの機能検証を追加して、通知をクリックしたときに悪意のあるリンクへのリダイレクトを防ぎます。

- アプリのローカル ストレージ内のパッケージ名の保存場所を変更します。

- オンライン構成機能を追加します。

特別なセキュリティテスト

従来のシステム テストまたはパフォーマンス テストに従っている場合は、変化する要件に基づいてフォワード テストを実行するだけで済みます。ただし、セキュリティ テストの場合、SDK のセキュリティの堅牢性を確保するには、さまざまなセキュリティ攻撃手法をシミュレートし、変更点のテスト ケースを分岐する、逆特殊テストが必要です。

Android の定期的なセキュリティ回帰テスト

プライバシー データ: 外部ストレージのセキュリティと内部ストレージのセキュリティ。ユーザー名、パスワード、チャット記録、構成情報、その他の個人情報がローカルに保存され、暗号化されているかどうかを確認します。情報を使用する前に、その完全性を確認してください。

権限攻撃: アプリのディレクトリをチェックし、その権限が他のグループ メンバーに読み取りまたは書き込みを許可していないことを確認します。システム権限が攻撃を受けているかどうかを確認してください。

Android コンポーネントのアクセス許可の保護: アプリの内部コンポーネントがサードパーティのプログラムによって任意に呼び出されるのを防ぎます。アクティビティがサードパーティのプログラムによって呼び出されるのを防ぎ、アクティビティのハイジャックを防ぎます。ブロードキャストの受信と送信のセキュリティを確保し、アプリによって送信されたブロードキャストのみを受信し、送信されたコンテンツを第三者が受信するのを防ぎます。悪意を持ってサービスを開始または停止することを防ぎます。コンテンツプロバイダーの操作権限を確認します。コンポーネントを外部から呼び出す必要がある場合は、呼び出し元に署名制限が適用されているかどうかを確認してください。

アップグレード: ハイジャックを避けるために、アップグレード パッケージの整合性と合法性をチェックしてください。

サードパーティ ライブラリ: サードパーティ ライブラリを使用している場合は、その更新を追跡し、セキュリティを確認してください。

ROM セキュリティ: 埋め込み型広告やトロイの木馬などの追加を避けるために、公式 ROM または権威あるチームが提供する ROM を使用してください。

クラッキング対策: 逆コンパイルに対抗し、逆コンパイル ツールを使用して逆コンパイルしたり、逆コンパイル後に正しい逆アセンブリ コードを取得したりできなくします。コードの難読化と暗号化を使用して静的分析に対抗します。デバッガとエミュレータを検出するコードを追加することで、動的デバッグに対抗します。署名をチェックし、コンパイルされた dex ファイルのハッシュ値を検証することで、再コンパイルを防ぎます。

まとめ

通常のパフォーマンスおよびシステム機能のテスト ケースと比較して、セキュリティ テスト ケースでは、ユーザーのセキュリティの外観レベル、アプリケーション システムのローカルおよびリモートの攻撃レベル、オペレーティング システムの脆弱性レベルをカバーするなど、Android エコシステムをより包括的に理解する必要があります。逆攻撃思考のテストケースの設計にもっと重点を置きます。

開発の出発点がセキュリティ防御であれば、テストの出発点はハッカーの攻撃に対する考え方です。攻撃シナリオのテスト ケースを設計し、攻撃テスト手法を実装することで、SDK のセキュリティの堅牢性が決まります。

アプリケーションの最高レベルのセキュリティを確保するには、WeTest アプリケーション セキュリティ テストの利用を検討してください。このサービスは、アプリケーションのセキュリティ問題の包括的な評価、プログラムの脆弱性のタイムリーな検出を提供し、脆弱性の修復を支援するコード修復例を提供します。

WeTest を信頼して、潜在的な脅威からアプリケーションを保護し、安全なユーザー エクスペリエンスを維持してください。

-

機械学習分類モデルの評価概要 モデル評価の目的は何ですか? モデル評価の目的とそのいくつか 一般的な評価手順? 分類精度の用途とその精度は何ですか 制限? 混同行列はパフォーマンスをどのように説明しますか 分類子? 混同行列から計算できる指標は何ですか? Tモデル評価の目標は、質問に...プログラミング 2024 年 11 月 5 日に公開

機械学習分類モデルの評価概要 モデル評価の目的は何ですか? モデル評価の目的とそのいくつか 一般的な評価手順? 分類精度の用途とその精度は何ですか 制限? 混同行列はパフォーマンスをどのように説明しますか 分類子? 混同行列から計算できる指標は何ですか? Tモデル評価の目標は、質問に...プログラミング 2024 年 11 月 5 日に公開 -

Eval-Base64_Decode PHP ウイルスを排除して Web サイトを保護する方法PHP ウイルス ファイルのような Eval-Base64_Decode を駆除する方法eval-base64_decode 手法を使用するウイルス (例:説明しましたが、迷惑になる可能性があります。このウイルスの性質と潜在的な脆弱性を理解し、ウイルスを排除するための包括的なガイドを提供します。ウイ...プログラミング 2024 年 11 月 5 日に公開

Eval-Base64_Decode PHP ウイルスを排除して Web サイトを保護する方法PHP ウイルス ファイルのような Eval-Base64_Decode を駆除する方法eval-base64_decode 手法を使用するウイルス (例:説明しましたが、迷惑になる可能性があります。このウイルスの性質と潜在的な脆弱性を理解し、ウイルスを排除するための包括的なガイドを提供します。ウイ...プログラミング 2024 年 11 月 5 日に公開 -

Serp In 4 でランクインする方法検索エンジン ランキング ページ (SERP) は、Web サイトが可視性とトラフィックを競う場所です。 2024 年になっても、オンラインで成功するには、Google やその他の検索エンジンで上位にランクされることが依然として重要です。ただし、SEO (検索エンジン最適化) は長年にわたって変化し...プログラミング 2024 年 11 月 5 日に公開

Serp In 4 でランクインする方法検索エンジン ランキング ページ (SERP) は、Web サイトが可視性とトラフィックを競う場所です。 2024 年になっても、オンラインで成功するには、Google やその他の検索エンジンで上位にランクされることが依然として重要です。ただし、SEO (検索エンジン最適化) は長年にわたって変化し...プログラミング 2024 年 11 月 5 日に公開 -

マルチプロセッシングを使用して Python のプロセス間でロックを共有する方法Python のプロセス間でロックを共有するpool.map() を使用して、Lock() オブジェクトを含む複数のパラメーターを持つ関数をターゲットにしようとすると、サブプロセス間でのロックの共有の問題に対処するために重要です。従来の multiprocessing.Lock() は、pickle...プログラミング 2024 年 11 月 5 日に公開

マルチプロセッシングを使用して Python のプロセス間でロックを共有する方法Python のプロセス間でロックを共有するpool.map() を使用して、Lock() オブジェクトを含む複数のパラメーターを持つ関数をターゲットにしようとすると、サブプロセス間でのロックの共有の問題に対処するために重要です。従来の multiprocessing.Lock() は、pickle...プログラミング 2024 年 11 月 5 日に公開 -

Type Script の readonly と const の違いこれら 2 つの機能は、どちらも割り当てできないという点で似ています。 正確に説明してもらえますか? この記事では、それらの違いについて説明します。 const は変数への再代入を防ぎます。 この場合、hisName は再割り当てできない変数です。 const hisName = '...プログラミング 2024 年 11 月 5 日に公開

Type Script の readonly と const の違いこれら 2 つの機能は、どちらも割り当てできないという点で似ています。 正確に説明してもらえますか? この記事では、それらの違いについて説明します。 const は変数への再代入を防ぎます。 この場合、hisName は再割り当てできない変数です。 const hisName = '...プログラミング 2024 年 11 月 5 日に公開 -

Range 関数を使用して Python で C/C++ ループ構文を複製する方法Python の for ループ: C/C ループ構文の拡張プログラミングにおいて、for ループはシーケンスを反復するための基本的な構成要素です。 C/C は特定のループ初期化構文を使用しますが、Python はより簡潔なアプローチを提供します。ただし、Python の C/C ループ スタイルを...プログラミング 2024 年 11 月 5 日に公開

Range 関数を使用して Python で C/C++ ループ構文を複製する方法Python の for ループ: C/C ループ構文の拡張プログラミングにおいて、for ループはシーケンスを反復するための基本的な構成要素です。 C/C は特定のループ初期化構文を使用しますが、Python はより簡潔なアプローチを提供します。ただし、Python の C/C ループ スタイルを...プログラミング 2024 年 11 月 5 日に公開 -

TechEazy Consulting が無料のインターンシップを含む包括的な Java、Spring Boot、AWS トレーニング プログラムを開始TechEazy Consulting は、Java、Spring Boot を使用した バックエンド開発 への移行を検討している初心者、新人、専門家向けに設計された 総合トレーニング プログラム の開始を発表できることを嬉しく思います。 、AWS. この 4 か月の有給トレーニング プログラムの後...プログラミング 2024 年 11 月 5 日に公開

TechEazy Consulting が無料のインターンシップを含む包括的な Java、Spring Boot、AWS トレーニング プログラムを開始TechEazy Consulting は、Java、Spring Boot を使用した バックエンド開発 への移行を検討している初心者、新人、専門家向けに設計された 総合トレーニング プログラム の開始を発表できることを嬉しく思います。 、AWS. この 4 か月の有給トレーニング プログラムの後...プログラミング 2024 年 11 月 5 日に公開 -

ポリフィル - フィラーですか、それともぽっかり開いた穴ですか? (パート-1)数日前、組織の Teams チャットで次のような優先メッセージを受け取りました: セキュリティの脆弱性が見つかりました - Polyfill JavaScript が検出されました - 高。 状況を説明すると、私は大手銀行会社に勤めていますが、ご存知のとおり、銀行とセキュリティの脆弱性は大きな敵のよ...プログラミング 2024 年 11 月 5 日に公開

ポリフィル - フィラーですか、それともぽっかり開いた穴ですか? (パート-1)数日前、組織の Teams チャットで次のような優先メッセージを受け取りました: セキュリティの脆弱性が見つかりました - Polyfill JavaScript が検出されました - 高。 状況を説明すると、私は大手銀行会社に勤めていますが、ご存知のとおり、銀行とセキュリティの脆弱性は大きな敵のよ...プログラミング 2024 年 11 月 5 日に公開 -

シフト演算子とビット単位の短縮代入1.ビットシフト演算子 : 右にシフトします。 >>>: 符号なし右シフト (ゼロ埋め)。 2.シフト演算子の一般的な構文 value > num-bits: 符号ビットを維持したまま、値のビットを右に移動します。 value >>> num-bits: 左側にゼロを挿入して、値のビットを右に移動し...プログラミング 2024 年 11 月 5 日に公開

シフト演算子とビット単位の短縮代入1.ビットシフト演算子 : 右にシフトします。 >>>: 符号なし右シフト (ゼロ埋め)。 2.シフト演算子の一般的な構文 value > num-bits: 符号ビットを維持したまま、値のビットを右に移動します。 value >>> num-bits: 左側にゼロを挿入して、値のビットを右に移動し...プログラミング 2024 年 11 月 5 日に公開 -

VBA を使用して Excel から MySQL データベースへの接続を確立するにはどうすればよいですか?Excel で VBA を使用して MySQL データベースに接続するにはどうすればよいですか?VBA を使用して MySQL データベースに接続します接続を試行していますVBA を使用して Excel で MySQL データベースに接続するのは難しい場合があります。この場合、接続を確立しようとした...プログラミング 2024 年 11 月 5 日に公開

VBA を使用して Excel から MySQL データベースへの接続を確立するにはどうすればよいですか?Excel で VBA を使用して MySQL データベースに接続するにはどうすればよいですか?VBA を使用して MySQL データベースに接続します接続を試行していますVBA を使用して Excel で MySQL データベースに接続するのは難しい場合があります。この場合、接続を確立しようとした...プログラミング 2024 年 11 月 5 日に公開 -

テスト自動化: Java および TestNG を使用した Selenium ガイドテスト自動化はソフトウェア開発プロセスに不可欠な部分となり、チームが効率を高め、手動エラーを減らし、より速いペースで高品質の製品を提供できるようになりました。 Web ブラウザを自動化するための強力なツールである Selenium は、Java の多用途性と組み合わされて、信頼性が高くスケーラブルな...プログラミング 2024 年 11 月 5 日に公開

テスト自動化: Java および TestNG を使用した Selenium ガイドテスト自動化はソフトウェア開発プロセスに不可欠な部分となり、チームが効率を高め、手動エラーを減らし、より速いペースで高品質の製品を提供できるようになりました。 Web ブラウザを自動化するための強力なツールである Selenium は、Java の多用途性と組み合わされて、信頼性が高くスケーラブルな...プログラミング 2024 年 11 月 5 日に公開 -

DuckDuckGo のランディング ページに対する私の意見「Google で調べてみませんか?」 は会話中によく聞かれる答えです。 Google の普及により、「Google へ」という新しい動詞さえ生まれました。しかし、コーディングをすればするほど、毎日使用しているデジタル ツールに疑問を抱くようになりました。おそらく、Google による私の個人情報の...プログラミング 2024 年 11 月 5 日に公開

DuckDuckGo のランディング ページに対する私の意見「Google で調べてみませんか?」 は会話中によく聞かれる答えです。 Google の普及により、「Google へ」という新しい動詞さえ生まれました。しかし、コーディングをすればするほど、毎日使用しているデジタル ツールに疑問を抱くようになりました。おそらく、Google による私の個人情報の...プログラミング 2024 年 11 月 5 日に公開 -

Turbo C++ の「cin」が最初の単語だけを読み取るのはなぜですか?Turbo C の "cin" 制限: 最初の単語のみを読み取るTurbo C では、"cin" 入力演算子には文字配列を扱うときの制限。具体的には、空白文字 (スペースや改行など) に遭遇するまでのみ読み取ります。これにより、複数の単語の入力を読み取ろうとす...プログラミング 2024 年 11 月 5 日に公開

Turbo C++ の「cin」が最初の単語だけを読み取るのはなぜですか?Turbo C の "cin" 制限: 最初の単語のみを読み取るTurbo C では、"cin" 入力演算子には文字配列を扱うときの制限。具体的には、空白文字 (スペースや改行など) に遭遇するまでのみ読み取ります。これにより、複数の単語の入力を読み取ろうとす...プログラミング 2024 年 11 月 5 日に公開 -

Buildpacksを使用したSpring BootアプリケーションのDockerイメージの作成導入 Spring Boot アプリケーションが作成されました。ローカル マシンでは問題なく動作していますが、今度はアプリケーションを別の場所にデプロイする必要があります。一部のプラットフォームでは、jar ファイルを直接送信すると、それがデプロイされます。場所によっては、仮想マシ...プログラミング 2024 年 11 月 5 日に公開

Buildpacksを使用したSpring BootアプリケーションのDockerイメージの作成導入 Spring Boot アプリケーションが作成されました。ローカル マシンでは問題なく動作していますが、今度はアプリケーションを別の場所にデプロイする必要があります。一部のプラットフォームでは、jar ファイルを直接送信すると、それがデプロイされます。場所によっては、仮想マシ...プログラミング 2024 年 11 月 5 日に公開 -

PHP コードを不正アクセスから保護するにはどうすればよいですか?PHP コードを不正アクセスから保護するPHP ソフトウェアの誤用や盗難を防ぐには、PHP ソフトウェアの背後にある知的財産を保護することが重要です。この懸念に対処するために、コードを難読化して不正アクセスを防止するためのさまざまな方法が利用可能です。効果的なアプローチの 1 つは、PHP アクセラ...プログラミング 2024 年 11 月 5 日に公開

PHP コードを不正アクセスから保護するにはどうすればよいですか?PHP コードを不正アクセスから保護するPHP ソフトウェアの誤用や盗難を防ぐには、PHP ソフトウェアの背後にある知的財産を保護することが重要です。この懸念に対処するために、コードを難読化して不正アクセスを防止するためのさまざまな方法が利用可能です。効果的なアプローチの 1 つは、PHP アクセラ...プログラミング 2024 年 11 月 5 日に公開

中国語を勉強する

- 1 「歩く」は中国語で何と言いますか? 走路 中国語の発音、走路 中国語学習

- 2 「飛行機に乗る」は中国語で何と言いますか? 坐飞机 中国語の発音、坐飞机 中国語学習

- 3 「電車に乗る」は中国語で何と言いますか? 坐火车 中国語の発音、坐火车 中国語学習

- 4 「バスに乗る」は中国語で何と言いますか? 坐车 中国語の発音、坐车 中国語学習

- 5 中国語でドライブは何と言うでしょう? 开车 中国語の発音、开车 中国語学習

- 6 水泳は中国語で何と言うでしょう? 游泳 中国語の発音、游泳 中国語学習

- 7 中国語で自転車に乗るってなんて言うの? 骑自行车 中国語の発音、骑自行车 中国語学習

- 8 中国語で挨拶はなんて言うの? 你好中国語の発音、你好中国語学習

- 9 中国語でありがとうってなんて言うの? 谢谢中国語の発音、谢谢中国語学習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning