Authentification avec état ou sans état

Architecture sans état et avec état

Fait référence à l'état de l'application, c'est-à-dire la condition ou la qualité de celle-ci à un instant donné. Dans l'authentification sans état, aucune session ou utilisateur n'est stocké, contenant uniquement du contenu statique. Cela diffère du contenu avec état, qui est un contenu dynamique.

Un processus sans état est une ressource isolée, qui ne fait référence à aucun autre service ou interaction avec un autre système. Il fonctionne uniquement dans cette partie du code, sans apporter d'informations provenant d'anciennes transactions, car l'authentification sans état ne stocke pas ce type de données ; chaque opération est effectuée à partir de zéro.

L'authentification avec état permet aux informations d'être utilisées plusieurs fois et est exécutée en fonction du contexte des transactions précédentes. Par conséquent, dans les applications où il est nécessaire d'attendre une réponse ou des données préexistantes, qu'elles soient présentes dans un autre système ou base de données, le mode stateful est utilisé.

Authentification sans état

L'authentification sans état consiste en une stratégie dans laquelle, après avoir fourni ses informations d'identification, l'utilisateur reçoit un jeton d'accès en réponse. Ce token contient déjà toutes les informations nécessaires pour identifier l'utilisateur qui l'a généré, sans qu'il soit nécessaire de consulter en permanence le service qui a émis le token ou une base de données.

Ce jeton est stocké côté client (navigateur), de sorte que le serveur n'a la possibilité de vérifier la validité du jeton qu'en confirmant que la charge utile et la signature correspondent.

Authentification sans état JWT

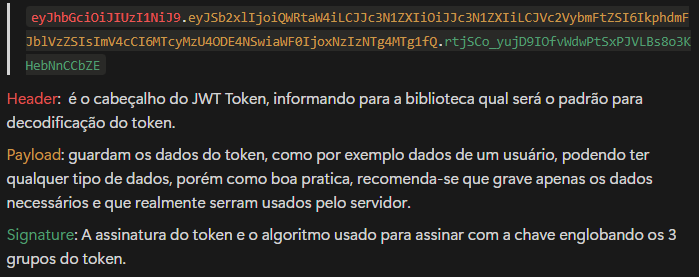

JSON Web Token (JWT) sont des clés aux normes établies dans la RFC-7519, contenant une entité sous forme de déclarations, indépendantes, sans qu'il soit nécessaire d'appeler le serveur pour revalider le jeton.

Les chaînes sont-elles codées au standard base64 à l'aide d'une clé secrète, comme dans l'exemple :

Avantages et inconvénients

Avantages :

- Faible consommation de mémoire du serveur.

- Excellent en termes d'évolutivité.

- Idéal pour les applications distribuées, telles que les API et les microservices.

- Génération et distribution du token dans une application isolée, sans dépendance vis-à-vis de tiers.

- Interprétation et validation faciles des données utilisateur du jeton.

Inconvénients :

- Difficulté de contrôle d'accès.

- Il n'est pas possible de révoquer facilement le token à tout moment.

- Cela peut faciliter l'entrée de tiers malveillants, si quelqu'un a accès au jeton.

- La session ne peut pas être modifiée jusqu'à l'expiration du jeton.

- Le jeton JWT est plus complexe et peut devenir inutile dans les applications centralisées, telles que les monolithes.

Authentification avec état

Couramment utilisée dans diverses applications, en particulier celles qui ne nécessitent pas autant d'évolutivité, la session avec état est créée dans le back-end de l'application et la référence de session est renvoyée à l'utilisateur correspondant. . Chaque fois que l'utilisateur fait une demande, une partie de l'application génère le token. A partir de ce moment, à chaque nouvelle demande, ce token sera à nouveau envoyé à l'application pour revalider l'accès. Dans ce modèle, en cas de modification des données utilisateur, le jeton peut être facilement révoqué.

Il s'agit de jetons d'accès opaques, c'est-à-dire une simple chaîne dans un format propriétaire qui ne contient aucun identifiant ni aucune donnée utilisateur relative à ce jeton. Le destinataire doit appeler le serveur qui a créé le jeton pour le valider.

Exemple de jeton : 8c90e55a-e867-45d5-9e42-8fcbd9c30a74

Cet identifiant doit être stocké dans une base de données avec l'utilisateur propriétaire du token.

Avantages et inconvénients

Avantages :

- Logique de mise en œuvre centralisée.

- Gestion et contrôle des accès simplifiés.

- Excellent pour les monolithes, les applications MVC et les processus internes.

- Plus sécurisé contre les tiers malveillants.

Inconvénients :

- Il peut y avoir une surcharge dans l'API chargée de valider le jeton.

- Échec en termes d'évolutivité.

- Plus grande difficulté à distribuer l'authentification entre les microservices.

- Dans une application distribuée, si le service d'authentification échoue, tous les autres services deviennent indisponibles.

- Une plus grande complexité de mise en œuvre.

- Plus grande difficulté à intégrer des systèmes tiers.

Quand utiliser chaque approche ?

Quand utiliser un jeton JWT et une authentification sans état

- Lorsque de plus grandes performances sont nécessaires sans se soucier de la surcharge d'une API.

- Lorsqu'il y a plusieurs communications réparties entre les services.

- Lorsqu'il est nécessaire d'identifier quel utilisateur effectue une action dans le système dans différents services.

- Lorsqu'il n'est pas prévu de conserver les données d'un utilisateur, uniquement son inscription initiale.

- S'il est nécessaire de générer un accès externe au service.

- S'il est nécessaire de manipuler les données de celui qui effectue une certaine action avec un impact minimal sur le système.

Quand utiliser un jeton opaque et une authentification avec état

- Si un contrôle d'accès complet des utilisateurs d'un système est nécessaire, principalement pour définir la hiérarchie d'accès.

- Dans une application centralisée, sans services distribués et sans communication avec des services externes.

Considérations finales :

- Dans certains endroits, comme « stress API », le terme peut être remplacé par « surcharge API » pour plus de clarté.

- La section sur le « Jeton JWT » pourrait inclure une explication plus détaillée de ce que sont les « déclarations » mentionnées dans la RFC-7519, si le public cible a besoin de plus de contexte.

- Dans la section sur l'authentification avec état, l'expression « une partie de l'application générera le jeton » pourrait être clarifiée en expliquant quelle partie spécifique de l'application en est responsable.

-

Comment ajouter la base de données MySQL à la boîte de dialogue DataSource dans Visual Studio 2012?Ajout de la base de données MySQL à la boîte de dialogue DataSource dans Visual Studio 2012 En travaillant avec Entity Framework et MySQL, l&#...La programmation Publié le 2025-04-06

Comment ajouter la base de données MySQL à la boîte de dialogue DataSource dans Visual Studio 2012?Ajout de la base de données MySQL à la boîte de dialogue DataSource dans Visual Studio 2012 En travaillant avec Entity Framework et MySQL, l&#...La programmation Publié le 2025-04-06 -

Comment envoyer une demande de poste brut avec curl en php?Comment envoyer une demande de message brut à l'aide de curl dans php dans php, Curl est une bibliothèque populaire pour envoyer des deman...La programmation Publié le 2025-04-06

Comment envoyer une demande de poste brut avec curl en php?Comment envoyer une demande de message brut à l'aide de curl dans php dans php, Curl est une bibliothèque populaire pour envoyer des deman...La programmation Publié le 2025-04-06 -

Anomalies de valeur clé du tableau PHP: Comprendre le cas curieux de 07 et 08Problème de valeur de clé du tableau php avec 07 & 08 Un tableau contient divers éléments avec des touches associées. Dans PHP, un problème in...La programmation Publié le 2025-04-06

Anomalies de valeur clé du tableau PHP: Comprendre le cas curieux de 07 et 08Problème de valeur de clé du tableau php avec 07 & 08 Un tableau contient divers éléments avec des touches associées. Dans PHP, un problème in...La programmation Publié le 2025-04-06 -

Comment réparer « Erreur générale : le serveur MySQL 2006 a disparu » lors de l'insertion de données ?Comment résoudre « Erreur générale : le serveur MySQL 2006 a disparu » lors de l'insertion d'enregistrementsIntroduction :L'insertion de d...La programmation Publié le 2025-04-06

Comment réparer « Erreur générale : le serveur MySQL 2006 a disparu » lors de l'insertion de données ?Comment résoudre « Erreur générale : le serveur MySQL 2006 a disparu » lors de l'insertion d'enregistrementsIntroduction :L'insertion de d...La programmation Publié le 2025-04-06 -

FIT OBJET: la couverture échoue dans IE et Edge, comment réparer?objet-fit: la couverture échoue dans IE et Edge, comment corriger? Utilisation d'objet-fit: couverture; Dans CSS pour maintenir la hauteur...La programmation Publié le 2025-04-06

FIT OBJET: la couverture échoue dans IE et Edge, comment réparer?objet-fit: la couverture échoue dans IE et Edge, comment corriger? Utilisation d'objet-fit: couverture; Dans CSS pour maintenir la hauteur...La programmation Publié le 2025-04-06 -

Comment résoudre les écarts de chemin du module dans GO Mod en utilisant la directive Remplacer?surmonter la divergence du chemin du module dans go mod Lors de l'utilisation de Go Mod, il est possible de rencontrer un conflit où un pa...La programmation Publié le 2025-04-06

Comment résoudre les écarts de chemin du module dans GO Mod en utilisant la directive Remplacer?surmonter la divergence du chemin du module dans go mod Lors de l'utilisation de Go Mod, il est possible de rencontrer un conflit où un pa...La programmation Publié le 2025-04-06 -

Comment puis-je syndicrer des tables de base de données avec différents nombres de colonnes?Tables combinées avec différentes colonnes ] peut rencontrer des défis lorsque vous essayez de fusionner les tables de base de données avec dif...La programmation Publié le 2025-04-06

Comment puis-je syndicrer des tables de base de données avec différents nombres de colonnes?Tables combinées avec différentes colonnes ] peut rencontrer des défis lorsque vous essayez de fusionner les tables de base de données avec dif...La programmation Publié le 2025-04-06 -

Pourquoi Microsoft Visual C ++ ne parvient pas à implémenter correctement l'instanciation du modèle biphasé?Le mystère de l'instanciation du modèle deux phases "Broken" dans Microsoft Visual C Instruction Problème: Les utilisateurs ex...La programmation Publié le 2025-04-06

Pourquoi Microsoft Visual C ++ ne parvient pas à implémenter correctement l'instanciation du modèle biphasé?Le mystère de l'instanciation du modèle deux phases "Broken" dans Microsoft Visual C Instruction Problème: Les utilisateurs ex...La programmation Publié le 2025-04-06 -

Comment analyser les tableaux JSON en Go en utilisant le package «JSON»?analyser les tableaux json dans Go avec le package json Problème: Comment pouvez-vous analyser une chaîne JSON représentant un Array dans Go...La programmation Publié le 2025-04-06

Comment analyser les tableaux JSON en Go en utilisant le package «JSON»?analyser les tableaux json dans Go avec le package json Problème: Comment pouvez-vous analyser une chaîne JSON représentant un Array dans Go...La programmation Publié le 2025-04-06 -

Comment récupérer efficacement la dernière ligne pour chaque identifiant unique dans PostgreSQL?PostgreSQL: Extraction de la dernière ligne pour chaque identifiant unique Dans PostgreSql, vous pouvez rencontrer des situations de données o...La programmation Publié le 2025-04-06

Comment récupérer efficacement la dernière ligne pour chaque identifiant unique dans PostgreSQL?PostgreSQL: Extraction de la dernière ligne pour chaque identifiant unique Dans PostgreSql, vous pouvez rencontrer des situations de données o...La programmation Publié le 2025-04-06 -

Quelles ont été les restrictions sur l'utilisation de Current_timestamp avec des colonnes horodatotes dans MySQL avant la version 5.6.5?Restrictions sur les colonnes horodat Clause actuelle_timestamp. Cette limitation s'est étendue aux entiers INT, BigInt et SmallInt lorsqu'...La programmation Publié le 2025-04-06

Quelles ont été les restrictions sur l'utilisation de Current_timestamp avec des colonnes horodatotes dans MySQL avant la version 5.6.5?Restrictions sur les colonnes horodat Clause actuelle_timestamp. Cette limitation s'est étendue aux entiers INT, BigInt et SmallInt lorsqu'...La programmation Publié le 2025-04-06 -

Y a-t-il une différence de performance entre l'utilisation d'une boucle for-out et un itérateur pour la traversée de collecte en Java?pour chaque boucle vs iterator: efficacité dans la collection Traversal introduction Lorsque vous traversez une collection dans Java, le c...La programmation Publié le 2025-04-06

Y a-t-il une différence de performance entre l'utilisation d'une boucle for-out et un itérateur pour la traversée de collecte en Java?pour chaque boucle vs iterator: efficacité dans la collection Traversal introduction Lorsque vous traversez une collection dans Java, le c...La programmation Publié le 2025-04-06 -

Comment vérifier si un objet a un attribut spécifique dans Python?Méthode pour déterminer l'existence de l'attribut d'objet Cette enquête cherche une méthode pour vérifier la présence d'un att...La programmation Publié le 2025-04-06

Comment vérifier si un objet a un attribut spécifique dans Python?Méthode pour déterminer l'existence de l'attribut d'objet Cette enquête cherche une méthode pour vérifier la présence d'un att...La programmation Publié le 2025-04-06 -

Comment récupérer la dernière bibliothèque jQuery des API Google?Récupération de la dernière bibliothèque jQuery à partir de Google API L'URL jQuery fournie dans la question est pour la version 1.2.6. Po...La programmation Publié le 2025-04-06

Comment récupérer la dernière bibliothèque jQuery des API Google?Récupération de la dernière bibliothèque jQuery à partir de Google API L'URL jQuery fournie dans la question est pour la version 1.2.6. Po...La programmation Publié le 2025-04-06 -

Dois-je supprimer explicitement les allocations de tas en C ++ avant la sortie du programme?Délétion explicite en C malgré la sortie du programme Lorsque vous travaillez avec l'allocation de mémoire dynamique en C, les développeur...La programmation Publié le 2025-04-06

Dois-je supprimer explicitement les allocations de tas en C ++ avant la sortie du programme?Délétion explicite en C malgré la sortie du programme Lorsque vous travaillez avec l'allocation de mémoire dynamique en C, les développeur...La programmation Publié le 2025-04-06

Étudier le chinois

- 1 Comment dit-on « marcher » en chinois ? 走路 Prononciation chinoise, 走路 Apprentissage du chinois

- 2 Comment dit-on « prendre l’avion » en chinois ? 坐飞机 Prononciation chinoise, 坐飞机 Apprentissage du chinois

- 3 Comment dit-on « prendre un train » en chinois ? 坐火车 Prononciation chinoise, 坐火车 Apprentissage du chinois

- 4 Comment dit-on « prendre un bus » en chinois ? 坐车 Prononciation chinoise, 坐车 Apprentissage du chinois

- 5 Comment dire conduire en chinois? 开车 Prononciation chinoise, 开车 Apprentissage du chinois

- 6 Comment dit-on nager en chinois ? 游泳 Prononciation chinoise, 游泳 Apprentissage du chinois

- 7 Comment dit-on faire du vélo en chinois ? 骑自行车 Prononciation chinoise, 骑自行车 Apprentissage du chinois

- 8 Comment dit-on bonjour en chinois ? 你好Prononciation chinoise, 你好Apprentissage du chinois

- 9 Comment dit-on merci en chinois ? 谢谢Prononciation chinoise, 谢谢Apprentissage du chinois

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning