SAML vs. OAuth vs. OpenID Connect

Dieser Beitrag wurde ursprünglich auf meinem Blog veröffentlicht. Schauen Sie sich die Originalquelle über den folgenden Link an:

Authentifizierung und Autorisierung sind entscheidend für die Gewährleistung der Sicherheit von Anwendungen und Daten. Drei weit verbreitete Protokolle zur Verwaltung dieser Prozesse sind OAuth, SAML und OpenID.

Wenn Sie Apps wie Facebook, Google oder LinkedIn verwenden, um sich bei anderen Websites anzumelden, stoßen Sie auf einige wichtige Protokolle: OAuth, SAML und OpenID Connect . Diese Protokolle tragen dazu bei, Ihre Informationen zu schützen und ermöglichen Ihnen gleichzeitig den Zugriff auf verschiedene Dienste.

1. SAML (Security Assertion Markup Language)

SAML ist ein offener Standard für den Austausch von Authentifizierungs- und Autorisierungsdaten zwischen Parteien, insbesondere zwischen einem Identitätsanbieter (IdP) und einem Dienstanbieter (SP). Es wird hauptsächlich für Single-Sign-On-Szenarien (SSO) verwendet und ermöglicht es Benutzern, sich einmal zu authentifizieren und Zugriff auf mehrere Anwendungen zu erhalten.

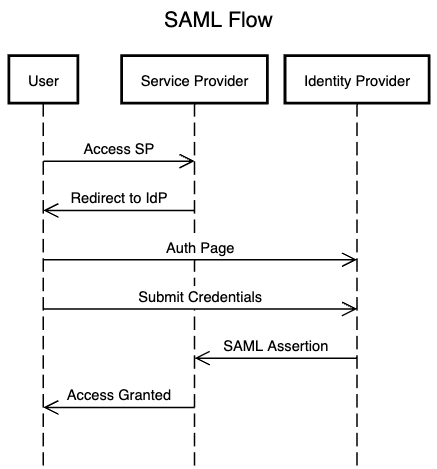

So funktioniert SAML

Rollen/Akteure:

Benutzer: Die Person, die auf die Anwendungen zugreift.

Identitätsanbieter (IdP): Der Dienst, der den Benutzer authentifiziert und die Identitätszusicherungen bereitstellt.

Dienstanbieter (SP): Die Anwendung oder der Dienst, auf den der Benutzer zugreifen möchte.

Ablaufdiagramm anfordern:

Hauptmerkmale von SAML

Single Sign-On (SSO): Benutzer authentifizieren sich einmal für mehrere Dienste.

XML-basiert: Verwendet XML für Nachrichten und macht es robust.

Sichere Behauptungen: Überträgt Benutzeridentität und Attribute sicher.

2. OAuth (Offene Autorisierung)

OAuth ist ein offener Standard für die Zugriffsdelegierung, der häufig für die tokenbasierte Authentifizierung und Autorisierung verwendet wird. Es ermöglicht Anwendungen von Drittanbietern den Zugriff auf Benutzerdaten, ohne deren Anmeldeinformationen preiszugeben. OAuth wird hauptsächlich zur Autorisierung verwendet und ermöglicht es Benutzern, einer anderen Site eingeschränkten Zugriff auf ihre auf einer Site gehosteten Ressourcen zu gewähren.

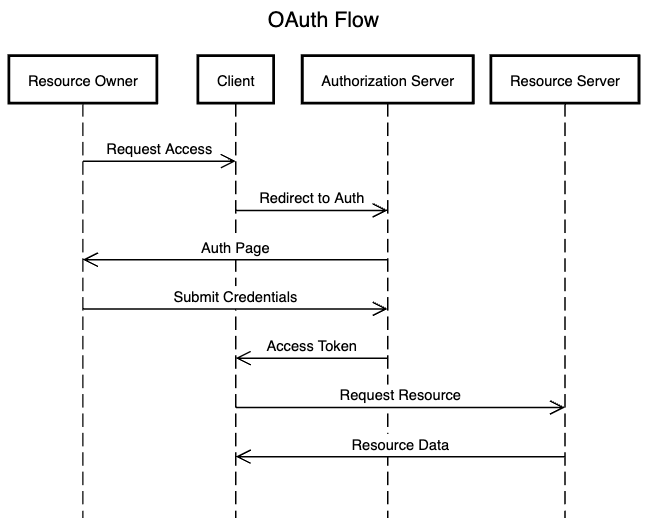

So funktioniert OAuth

Rollen/Akteure:

Ressourceneigentümer: Der Benutzer, der die Daten besitzt und Zugriff darauf gewährt.

Ressourcenserver: Der Server, der die Daten des Benutzers hostet (z. B. Google, Facebook).

Client: Die Drittanbieteranwendung, die Zugriff auf die Daten des Benutzers anfordert.

Autorisierungsserver: Der Server, der für die Ausstellung von Zugriffstokens an den Client nach der Authentifizierung des Ressourcenbesitzers verantwortlich ist.

Ablaufdiagramm anfordern:

Hauptmerkmale von OAuth

Delegierter Zugriff: Benutzer können Zugriff gewähren, ohne Anmeldeinformationen weiterzugeben.

Zugriffstoken: Kurzlebige Token, die die Zugriffsdauer begrenzen.

Bereiche: Definieren Sie den Umfang des dem Client gewährten Zugriffs.

3. OpenID Connect

OpenID Connect ist eine Authentifizierungsebene, die auf OAuth 2.0 aufbaut. Es fügt eine Identitätsüberprüfung hinzu und bietet Clients die Möglichkeit, die Identität des Benutzers basierend auf der von einem Autorisierungsserver durchgeführten Authentifizierung zu überprüfen.

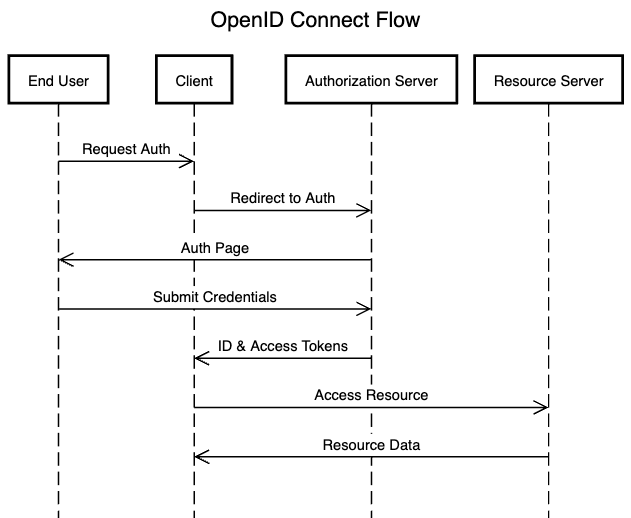

So funktioniert OpenID Connect

Rollen/Akteure:

Endbenutzer: Der Benutzer, der sich authentifizieren möchte.

Client: Die Anwendung, die eine Benutzerauthentifizierung anfordert.

Autorisierungsserver: Der Server, der den Benutzer authentifiziert und Token ausstellt.

Ablaufdiagramm anfordern:

Hauptmerkmale von OpenID Connect

ID-Tokens: JWTs, die Benutzerinformationen und Ansprüche bereitstellen.

Nahtlose Integration mit OAuth: Kombiniert Authentifizierung und Autorisierung.

Benutzerinfo-Endpunkt: Ermöglicht das Abrufen zusätzlicher Benutzerinformationen.

OpenID Connect und OAuth

Scheint ähnlich, aber beide dienen unterschiedlichen, aber ergänzenden Zwecken:

OAuth: Wird für die Autorisierung verwendet. Damit können Apps auf Ressourcen (wie Ihr Profil oder Fotos) von einem anderen Dienst (z. B. Facebook oder Google) zugreifen, ohne dass Sie Ihr Passwort benötigen. Verwenden Sie OAuth, wenn Sie eingeschränkten Zugriff auf Ihre Daten gewähren möchten (z. B. wenn eine Drittanbieter-App auf Ihren Kalender zugreift).

OpenID Connect (OIDC): Aufbauend auf OAuth, wird es für die Authentifizierung verwendet. Es überprüft Ihre Identität und ermöglicht Apps, zu erfahren, wer Sie sind. Verwenden Sie OpenID Connect, wenn Sie sich über einen Dienst wie Google bei einer Website oder App anmelden müssen, um zu beweisen, wer Sie sind.

Wann zu verwenden:

-

OAuth verwenden:

- Wenn Sie möchten, dass eine App in Ihrem Namen auf Daten oder Ressourcen zugreift (z. B. eine App, die für Sie auf Twitter postet).

- "Kann diese App auf meine Daten zugreifen?" (Genehmigung)

-

OpenID Connect verwenden:

- Wenn Sie die Identität eines Nutzers überprüfen müssen (z. B. Anmeldung auf einer Website mit Ihrem Google-Konto).

- "Wer ist dieser Benutzer?" (Authentifizierung)

Schneller Vergleich von OAuth, SAML und OpenID Connect

| Besonderheit | OAuth | SAML | OpenID Connect |

|---|---|---|---|

| Zweck | Genehmigung | Authentifizierung | Authentifizierung und Autorisierung |

| Format | JSON, Token | XML | JSON |

| Anwendungsfälle | API-Zugriff, mobile Apps | Webanwendungen, SSO | Web- und mobile Anwendungen |

| Komplexität | Mäßig | Hoch | Mäßig |

| Benutzererfahrung | Weiterleitungen zum IdP | Weiterleitungen zum IdP | Weiterleitungen zum Autorisierungsserver |

Abschluss

Das Verständnis von OAuth, SAML und OpenID Connect ist für die Entwicklung sicherer Anwendungen, die die Benutzerauthentifizierung und -autorisierung effektiv handhaben, von entscheidender Bedeutung. Jedes Protokoll hat seinen Zweck: Es stellt sicher, dass Sie auf das zugreifen können, was Sie benötigen, und schützt gleichzeitig Ihre Daten.

Referenzen

OAuth 2.0 einfach erklärt

Was ist SAML?

OpenID Connect-Übersicht

Die Unterschiede verstehen: OAuth, SAML und OpenID Connect

-

Wie löst "Std :: Wäschel" -Kompileroptimierungsprobleme mit Const -Mitgliedern in Gewerkschaften?enthüllen die Essenz der Erinnerungswäsche: Ein tieferer Eintauchen in Std :: Waunder In der Berechnung der C -Standardisierung, p0137 Einführ...Programmierung Gepostet am 2025-03-25

Wie löst "Std :: Wäschel" -Kompileroptimierungsprobleme mit Const -Mitgliedern in Gewerkschaften?enthüllen die Essenz der Erinnerungswäsche: Ein tieferer Eintauchen in Std :: Waunder In der Berechnung der C -Standardisierung, p0137 Einführ...Programmierung Gepostet am 2025-03-25 -

Wie beheben Sie die Diskrepanzen für Modulpfade in Go -Mod mithilfe der Richtlinie Ersetzen?überwinden Modulpfad -Diskrepanz in go mod Wenn GO mod verwendet wird, ist es möglich, auf einen Konflikt zu begegnen, bei dem ein Drittanbiet...Programmierung Gepostet am 2025-03-25

Wie beheben Sie die Diskrepanzen für Modulpfade in Go -Mod mithilfe der Richtlinie Ersetzen?überwinden Modulpfad -Diskrepanz in go mod Wenn GO mod verwendet wird, ist es möglich, auf einen Konflikt zu begegnen, bei dem ein Drittanbiet...Programmierung Gepostet am 2025-03-25 -

Wie zeige ich das aktuelle Datum und die aktuelle Uhrzeit in "DD/MM/JJJJ HH: MM: SS.SS" -Format in Java richtig?wie man aktuelles Datum und Uhrzeit in "dd/mm/yyyy hh: mm: ss.sS" Format In dem vorgesehenen Java -Code, das Problem mit der Ausstel...Programmierung Gepostet am 2025-03-25

Wie zeige ich das aktuelle Datum und die aktuelle Uhrzeit in "DD/MM/JJJJ HH: MM: SS.SS" -Format in Java richtig?wie man aktuelles Datum und Uhrzeit in "dd/mm/yyyy hh: mm: ss.sS" Format In dem vorgesehenen Java -Code, das Problem mit der Ausstel...Programmierung Gepostet am 2025-03-25 -

Wie konvertieren Sie eine Pandas -Datenfream -Spalte in das DateTime -Format und filtern nach Datum?pandas dataframe -spalte in datetime format szenario: Daten in einem Pandas DataFrame existieren häufig in verschiedenen Formaten, einschlie...Programmierung Gepostet am 2025-03-25

Wie konvertieren Sie eine Pandas -Datenfream -Spalte in das DateTime -Format und filtern nach Datum?pandas dataframe -spalte in datetime format szenario: Daten in einem Pandas DataFrame existieren häufig in verschiedenen Formaten, einschlie...Programmierung Gepostet am 2025-03-25 -

Wie überprüfe ich, ob ein Objekt ein spezifisches Attribut in Python hat?Methode zur Bestimmung von Objektattribut -Existenz Diese Anfrage befriedigt eine Methode, um das Vorhandensein eines bestimmten Attributs in ...Programmierung Gepostet am 2025-03-25

Wie überprüfe ich, ob ein Objekt ein spezifisches Attribut in Python hat?Methode zur Bestimmung von Objektattribut -Existenz Diese Anfrage befriedigt eine Methode, um das Vorhandensein eines bestimmten Attributs in ...Programmierung Gepostet am 2025-03-25 -

Kann ich meine Verschlüsselung von McRypt nach OpenSSL migrieren und mit OpenSSL von McRypt-verkürzten Daten entschlüsseln?Upgrade meiner Verschlüsselungsbibliothek von McRypt auf OpenSSL Kann ich meine Verschlüsselungsbibliothek von McRypt nach OpenSsl aufrüsten? ...Programmierung Gepostet am 2025-03-25

Kann ich meine Verschlüsselung von McRypt nach OpenSSL migrieren und mit OpenSSL von McRypt-verkürzten Daten entschlüsseln?Upgrade meiner Verschlüsselungsbibliothek von McRypt auf OpenSSL Kann ich meine Verschlüsselungsbibliothek von McRypt nach OpenSsl aufrüsten? ...Programmierung Gepostet am 2025-03-25 -

Wie können Sie Variablen in Laravel Blade -Vorlagen elegant definieren?Variablen in Laravel -Blattvorlagen mit Elegance verstehen, wie man Variablen in Klingenvorlagen zugewiesen ist, ist entscheidend für das Spei...Programmierung Gepostet am 2025-03-25

Wie können Sie Variablen in Laravel Blade -Vorlagen elegant definieren?Variablen in Laravel -Blattvorlagen mit Elegance verstehen, wie man Variablen in Klingenvorlagen zugewiesen ist, ist entscheidend für das Spei...Programmierung Gepostet am 2025-03-25 -

Wie kombinieren Sie Daten aus drei MySQL -Tabellen zu einer neuen Tabelle?mySql: Erstellen einer neuen Tabelle aus Daten und Spalten von drei Tabellen Frage: Wie können ich eine neue Tabelle erstellen. Aus den Pe...Programmierung Gepostet am 2025-03-25

Wie kombinieren Sie Daten aus drei MySQL -Tabellen zu einer neuen Tabelle?mySql: Erstellen einer neuen Tabelle aus Daten und Spalten von drei Tabellen Frage: Wie können ich eine neue Tabelle erstellen. Aus den Pe...Programmierung Gepostet am 2025-03-25 -

Warum nicht "Körper {Rand: 0; } `Immer den oberen Rand in CSS entfernen?adressieren die Entfernung von Körperrand in CSS Für Anfänger -Webentwickler kann das Entfernen des Randes des Körperelements eine verwirrende...Programmierung Gepostet am 2025-03-25

Warum nicht "Körper {Rand: 0; } `Immer den oberen Rand in CSS entfernen?adressieren die Entfernung von Körperrand in CSS Für Anfänger -Webentwickler kann das Entfernen des Randes des Körperelements eine verwirrende...Programmierung Gepostet am 2025-03-25 -

Wie extrahieren Sie ein zufälliges Element aus einem Array in PHP?zufällige Auswahl aus einem Array In PHP kann ein zufälliger Element aus einem Array mit Leichtigkeit erreicht werden. Betrachten Sie das folgen...Programmierung Gepostet am 2025-03-25

Wie extrahieren Sie ein zufälliges Element aus einem Array in PHP?zufällige Auswahl aus einem Array In PHP kann ein zufälliger Element aus einem Array mit Leichtigkeit erreicht werden. Betrachten Sie das folgen...Programmierung Gepostet am 2025-03-25 -

\ "während (1) gegen (;;): Beseitigt die Compiler -Optimierung Leistungsunterschiede? \"wob führt die Verwendung von (1) statt für (;;) zu einem Leistungsunterschied in Infinite führt Loops? Antwort: In den meisten modernen C...Programmierung Gepostet am 2025-03-25

\ "während (1) gegen (;;): Beseitigt die Compiler -Optimierung Leistungsunterschiede? \"wob führt die Verwendung von (1) statt für (;;) zu einem Leistungsunterschied in Infinite führt Loops? Antwort: In den meisten modernen C...Programmierung Gepostet am 2025-03-25 -

Gibt es einen Leistungsunterschied zwischen der Verwendung einer For-Each-Schleife und einem Iterator für die Sammlung durchquert in Java?für jede Schleife vs. Iterator: Effizienz in der Sammlung traversal Einführung beim Durchlaufen einer Sammlung in Java, die Auswahl an der...Programmierung Gepostet am 2025-03-25

Gibt es einen Leistungsunterschied zwischen der Verwendung einer For-Each-Schleife und einem Iterator für die Sammlung durchquert in Java?für jede Schleife vs. Iterator: Effizienz in der Sammlung traversal Einführung beim Durchlaufen einer Sammlung in Java, die Auswahl an der...Programmierung Gepostet am 2025-03-25 -

Welche Methode ist effizienter für die Erkennung von Punkt-in-Polygon: Strahlenverfolgung oder Matplotlib \ 's path.contains_points?effiziente Punkt-in-Polygon-Erkennung in Python festlegen, ob ein Punkt innerhalb eines Polygons eine häufige Aufgabe in der Computergeometrie i...Programmierung Gepostet am 2025-03-25

Welche Methode ist effizienter für die Erkennung von Punkt-in-Polygon: Strahlenverfolgung oder Matplotlib \ 's path.contains_points?effiziente Punkt-in-Polygon-Erkennung in Python festlegen, ob ein Punkt innerhalb eines Polygons eine häufige Aufgabe in der Computergeometrie i...Programmierung Gepostet am 2025-03-25 -

Wie kann ich in Java Eingabeaufforderungsbefehle, einschließlich Verzeichnisänderungen, ausführen?Lösung: , um Eingabeaufforderung und Änderungsverzeichnisse mit Java auszuführen, nutzen A -ProcessBuilder. Dieser Ansatz ermöglicht es Ihnen...Programmierung Gepostet am 2025-03-25

Wie kann ich in Java Eingabeaufforderungsbefehle, einschließlich Verzeichnisänderungen, ausführen?Lösung: , um Eingabeaufforderung und Änderungsverzeichnisse mit Java auszuführen, nutzen A -ProcessBuilder. Dieser Ansatz ermöglicht es Ihnen...Programmierung Gepostet am 2025-03-25 -

Wie kann ich UTF-8-Dateinamen in den Dateisystemfunktionen von PHP bewältigen?Lösung: URL codieren Dateinamen , um dieses Problem zu beheben. Verwenden Sie die Urlencode-Funktion, um den gewünschten Ordnernamen in ein U...Programmierung Gepostet am 2025-03-25

Wie kann ich UTF-8-Dateinamen in den Dateisystemfunktionen von PHP bewältigen?Lösung: URL codieren Dateinamen , um dieses Problem zu beheben. Verwenden Sie die Urlencode-Funktion, um den gewünschten Ordnernamen in ein U...Programmierung Gepostet am 2025-03-25

Chinesisch lernen

- 1 Wie sagt man „gehen“ auf Chinesisch? 走路 Chinesische Aussprache, 走路 Chinesisch lernen

- 2 Wie sagt man auf Chinesisch „Flugzeug nehmen“? 坐飞机 Chinesische Aussprache, 坐飞机 Chinesisch lernen

- 3 Wie sagt man auf Chinesisch „einen Zug nehmen“? 坐火车 Chinesische Aussprache, 坐火车 Chinesisch lernen

- 4 Wie sagt man auf Chinesisch „Bus nehmen“? 坐车 Chinesische Aussprache, 坐车 Chinesisch lernen

- 5 Wie sagt man „Fahren“ auf Chinesisch? 开车 Chinesische Aussprache, 开车 Chinesisch lernen

- 6 Wie sagt man Schwimmen auf Chinesisch? 游泳 Chinesische Aussprache, 游泳 Chinesisch lernen

- 7 Wie sagt man auf Chinesisch „Fahrrad fahren“? 骑自行车 Chinesische Aussprache, 骑自行车 Chinesisch lernen

- 8 Wie sagt man auf Chinesisch Hallo? 你好Chinesische Aussprache, 你好Chinesisch lernen

- 9 Wie sagt man „Danke“ auf Chinesisch? 谢谢Chinesische Aussprache, 谢谢Chinesisch lernen

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning

rahulvijayvergiya.hashnode.dev

rahulvijayvergiya.hashnode.dev