Vier einfache Möglichkeiten zur Analyse Ihres Java- und Kotlin-Codes

Heutzutage ist die Sicherheit Ihrer Anwendungen genauso wichtig wie die Funktionalität, die sie bieten. Daher ist die Analyse Ihres Codes auf Sicherheitslücken ein wesentlicher Bestandteil der Aufrechterhaltung der Integrität Ihrer Anwendungen und des Schutzes der Daten Ihrer Benutzer. Als Entwickler stehen wir in diesem Kampf an vorderster Front. Es liegt in unserer Verantwortung sicherzustellen, dass der von uns geschriebene Code nicht nur funktional und effizient, sondern auch sicher ist.

Static Application Security Testing (SAST) ist eine Methode zur Erkennung von Sicherheitslücken im Anwendungscode. Dabei wird der Quellcode oder Bytecode einer Anwendung analysiert und nach Sicherheitslücken und anderen Problemen gesucht, die zu Sicherheitsverletzungen führen könnten. Snyk Code ist ein großartiges Tool für diese Art der Analyse, mit dem Entwickler potenzielle Schwachstellen schnell und einfach erkennen und beheben können, bevor sie zu einem Problem werden.

Die Vernachlässigung von SAST-Tools wie Snyk Code in Ihrem Entwicklungslebenszyklus kann erhebliche Folgen haben. Es kann kostspielig und zeitaufwändig sein, mit der Behebung von Sicherheitsproblemen auf die späteren Phasen des Entwicklungszyklus zu warten. Noch wichtiger ist, dass es auch dazu führen kann, dass Schwachstellen übersehen werden und in das Endprodukt eindringen. Indem Sie einen proaktiven Sicherheitsansatz verfolgen und SAST zu einem Teil Ihres regulären Entwicklungsprozesses machen, können Sie Zeit und Geld sparen und möglicherweise eine schädliche Sicherheitsverletzung vermeiden.

Verwendung von Snyk-Code für Java-Projekte

Snyk ist eine Reihe von Sicherheitstools für Entwickler, die Ihnen dabei helfen, Schwachstellen in Ihrem Quellcode, Open-Source-Paketen, Container-Images und Fehlkonfigurationen in Ihrer Cloud-Infrastruktur zu finden und zu beheben. Eine der leistungsstärksten Funktionen von Snyk ist Snyk Code, eine Funktion, die speziell für die Analyse Ihres Codes auf Sicherheitslücken entwickelt wurde. Snyk Code unterstützt verschiedene Programmiersprachen, darunter Java und Kotlin, was es zur idealen Wahl für JVM-Projekte macht.

Snyk Code ist ein auf maschinellem Lernen basierendes SAST-Tool zur Erkennung potenzieller Sicherheitslücken in Ihrem Code. Es kann verschiedene Probleme identifizieren, von Injektionsfehlern bis hin zu unsicherer Deserialisierung. Es zeigt den Fluss des anfälligen Codes in Ihrem System, um besser zu verstehen, was passiert. Es bietet sogar detaillierte Hinweise zur Behebung, die Ihnen bei der Behebung dieser Probleme helfen und so die Sicherheit Ihrer Anwendung effektiv erhöhen.

Der zusätzliche Vorteil besteht darin, dass Sie nicht an eine Arbeitsweise gebunden sind. Snyk bietet Ihnen diese Funktion in vielen verschiedenen Formen, sodass Sie die Option auswählen können, die am besten zu Ihrer Arbeitsweise passt.

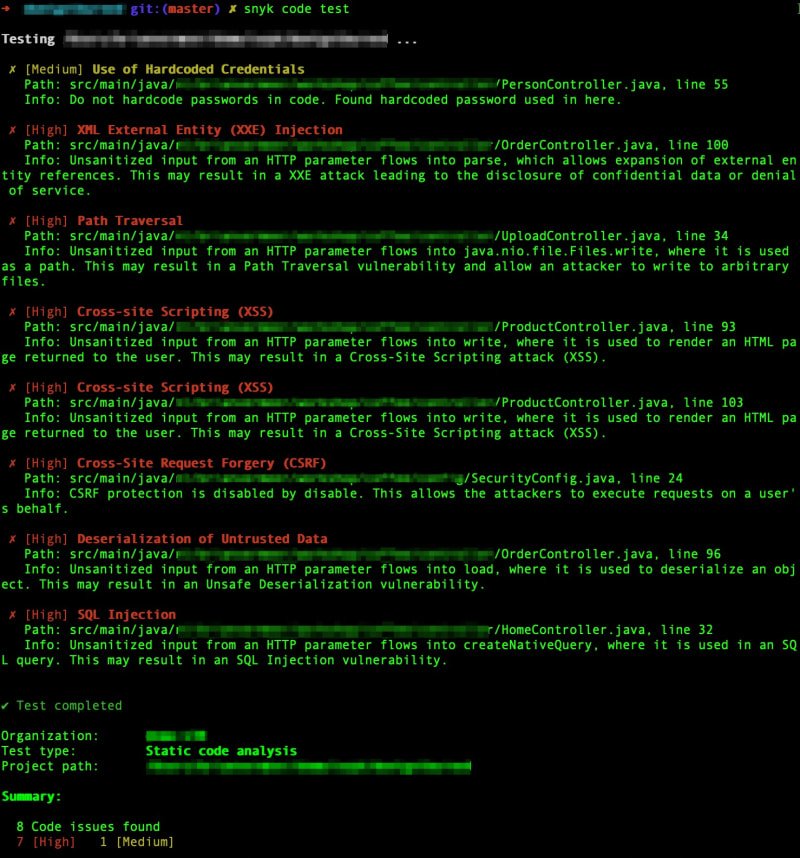

Option 1: Scannen des Quellcodes mit der Snyk-CLI

In diesem Abschnitt besprechen wir, wie Sie Ihren Java-Quellcode mithilfe der Snyk Command Line Interface (CLI) auf Sicherheitslücken analysieren. Mit der Snyk-CLI können Sie die leistungsstarken Sicherheitsanalysefunktionen von Snyk problemlos in Ihre Entwicklungsabläufe integrieren und so Schwachstellen frühzeitig im Entwicklungsprozess leichter erkennen und beheben.

Die Snyk-CLI ist eine Befehlszeilenschnittstelle für die Snyk-Plattform. Durch die Verwendung der Snyk-CLI können Sie die Sicherheitsanalyse von Snyk direkt in Ihren lokalen Entwicklungsprozess, CI/CD-Pipelines und andere Automatisierungsworkflows integrieren.

Um statische Anwendungssicherheitstests (SAST) mit der Snyk-CLI durchzuführen, müssen Sie die CLI installieren und mit Ihrem Snyk-Konto authentifizieren. Hier erfahren Sie, wie Sie dies tun können:

# Install the Snyk CLI using NPM npm install -g snyk # Authenticate the CLI with your Snyk account snyk auth

Nach der Installation und Authentifizierung können Sie den Befehl snyk code test verwenden, um Ihren Java-Quellcode zu analysieren:

# Navigate to your project directory cd /path/to/your/java/project # Scan your source code with Snyk Code snyk code test

Dieser Befehl analysiert Ihren Quellcode auf Schwachstellen und erstellt einen detaillierten Bericht über alle gefundenen Probleme.

Die Snyk-CLI ist vielseitig und kann je nach Bedarf auf verschiedene Arten verwendet werden. Wenn Sie beispielsweise Ihren Code jedes Mal scannen möchten, wenn Sie Änderungen festschreiben, können Sie die CLI-Befehle in Ihre Pre-Commit-Hooks integrieren. Alternativ können Sie die CLI-Befehle in Ihre CI/CD-Pipelines (Continuous Integration/Continuous Deployment) einbinden, um sicherzustellen, dass Ihr Code vor der Bereitstellung auf Schwachstellen analysiert wird.

Denken Sie daran: Je früher Sie Sicherheitslücken finden und beheben, desto sicherer ist Ihre Anwendung. Warum also nicht auf Ihrem lokalen Computer starten, bevor Sie den Code überhaupt festschreiben? Sie müssen lediglich ein (kostenloses) Snyk-Konto erstellen und die Snyk-CLI installieren

Sie haben noch kein Snyk-Konto? Melden Sie sich noch heute bei Snyk an und sichern Sie sich Ihren Code.

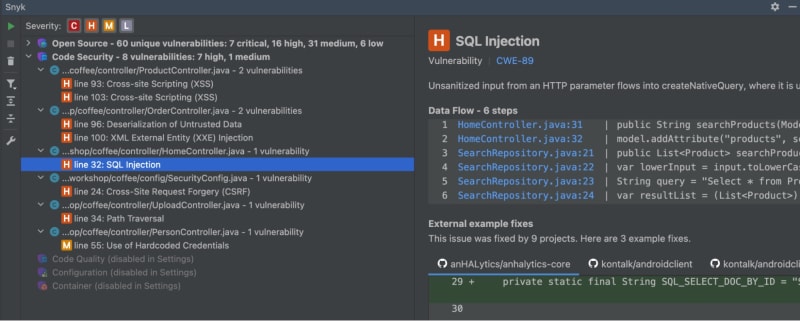

Option 2: Verwendung von Snyk-Code über IDE-Integrationen

Als Entwickler ist Ihre integrierte Entwicklungsumgebung (IDE) Ihr primärer Arbeitsbereich. Durch die nahtlose Integration der Sicherheit in Ihre IDE können Sie Zeit sparen und Ihren Code vor Schwachstellen schützen. Snyk bietet IDE-Integrationen für IntelliJ und Visual Studio Code, sodass Sie Ihren Java-Code direkt von Ihrer IDE aus auf Sicherheitslücken analysieren können.

Snyk IntelliJ-Plugin

Das Snyk IntelliJ-Plugin ist ein leistungsstarkes Tool, das Echtzeit-Feedback zur Sicherheit Ihres Java-Codes liefert. Sobald Sie das Plugin installiert haben, können Sie Ihr Projekt scannen, indem Sie mit der rechten Maustaste darauf klicken und Snyk und dann Projekt scannen auswählen. Das Plugin analysiert dann Ihren Code und stellt eine Liste potenzieller Schwachstellen, deren Schweregrad und sogar Vorschläge zu deren Behebung bereit.

Im obigen Beispiel würde das Snyk IntelliJ-Plugin erkennen, dass die SQL-Abfrage anfällig für SQL-Injection-Angriffe ist.

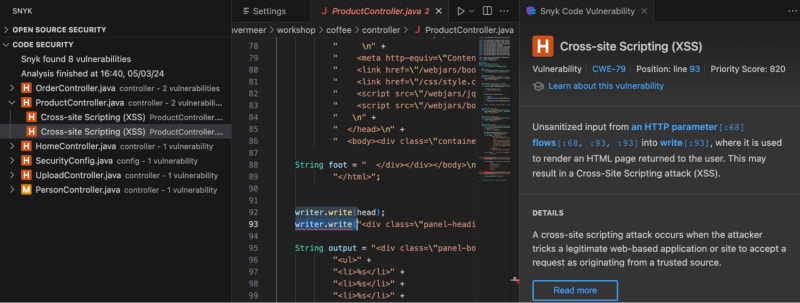

Snyk VS Code-Plugin

Das Snyk VS Code-Plugin ist ein weiteres hervorragendes Tool zur Analyse von Java-Code auf Sicherheitslücken. Um es zu verwenden, müssen Sie die Snyk-Erweiterung vom VS Code-Marktplatz installieren. Nach der Installation können Sie in der Ansicht Explorer mit der rechten Maustaste auf Ihr Projekt klicken und Mit Snyk scannen auswählen. Das Plugin führt dann eine detaillierte Analyse Ihres Java- und Kotlin-Codes auf erkannte Sicherheitslücken durch und stellt Ihnen eine Liste der Probleme und empfohlene Behebungsschritte zur Verfügung.

Im obigen Beispiel würde das Snyk VS Code-Plugin erkennen, dass die HTML-Ausgabe anfällig für Cross-Site-Scripting-Angriffe (XSS) ist.

Durch die Integration von Snyk in Ihre IDE können Sie die Sicherheit Ihres Java-Codes von Anfang an gewährleisten. Warten Sie nicht bis zur Bereitstellung, um über die Sicherheit nachzudenken.

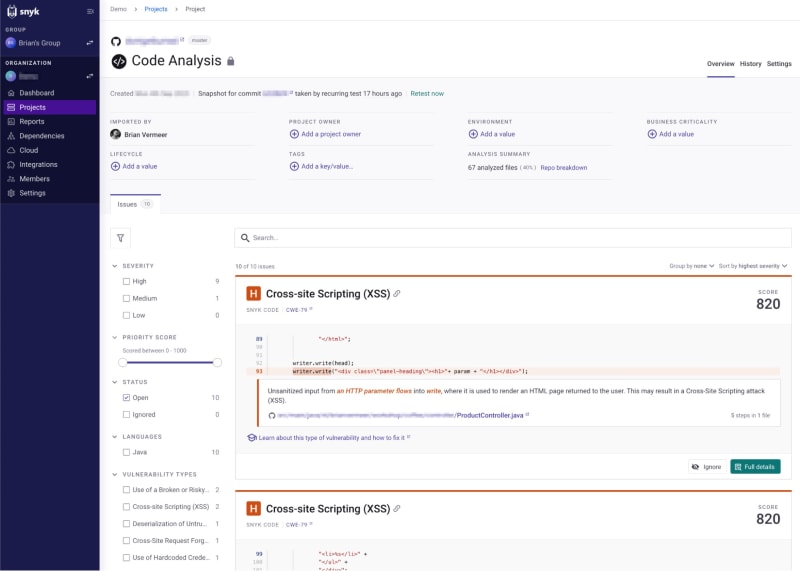

Option 3: Verbinden Sie Ihr Git-Repository mit Snyk und aktivieren Sie das Code-Scannen

Die Verbindung Ihres Git-Repositorys mit Snyk ist ein grundlegender Schritt auf Ihrem Weg zur Verbesserung der Java-Code- und Anwendungssicherheit. Glücklicherweise lässt sich Snyk nahtlos in gängige Quellcodeverwaltungs-Repositorys integrieren, darunter GitHub, GitLab, Azure Repo und BitBucket. Durch diese Integration kann Ihr Java-Code kontinuierlich auf Schwachstellen gescannt werden, wodurch die Sicherheit Ihrer Anwendung erhöht wird.

Am Beispiel des obigen Java-Codeausschnitts analysiert Snyk Code den Code automatisch mithilfe von Static Application Security Testing (SAST), sobald Ihr Git-Repository mit Snyk verknüpft ist. Diese Analyse erkennt Sicherheitslücken wie SQL-Injection, Cross-Site-Scripting (XSS) und unsichere Deserialisierung und zeigt sie in der Snyk-Benutzeroberfläche (UI) an.

Eines der Alleinstellungsmerkmale von Snyk ist, dass es nicht nur Schwachstellen identifiziert, sondern auch Ratschläge zur Behebung gibt. Über die Benutzeroberfläche von Snyk können Sie die Details der identifizierten Schwachstellen anzeigen, deren mögliche Auswirkungen verstehen und Ratschläge zur Behebung dieser Schwachstellen erhalten. Diese Funktion unterscheidet Snyk von anderen Sicherheitstools und macht es zu einer wertvollen Ressource für Entwickler, die die Sicherheit ihrer Anwendung erhöhen möchten.

Überprüfung von Pull-Requests auf Codeänderungen, die anfällig sind

Eine weitere großartige Funktion von Snyk ist die Möglichkeit, Pull-Requests auf Codeänderungen zu überprüfen, die zu Schwachstellen führen könnten. Auf diese Weise können Sie potenzielle Sicherheitsprobleme erkennen, bevor sie in die Hauptcodebasis integriert werden. Dieser präventive Ansatz ist entscheidend für die Aufrechterhaltung der Integrität und Sicherheit Ihrer Java-Anwendung.

Option 4: Integrieren Sie Ihre CI-Pipeline und nutzen Sie Snyk Code

Die Integration von Snyk-Code in Ihre CI/CD-Pipeline ist eine hervorragende Möglichkeit, die Code-Sicherheitsanalyse zu automatisieren und sicherzustellen, dass Ihr Java-Code frei von Schwachstellen ist. Durch die Nutzung der Funktionen von Snyk Code können Sie Sicherheitsprobleme in Ihrem Code erkennen und beheben, bevor sie zu einer Bedrohung für die Sicherheit Ihrer Anwendung werden.

In diesem Abschnitt besprechen wir, wie Sie Snyk-Code mit Plugins in Ihre Pipeline integrieren, von Snyk bereitgestellte GitHub-Aktionen verwenden, um SAST-Scans durchzuführen, und eine benutzerdefinierte Integration für Snyk-Code mithilfe der CLI und der JSON-Ausgabe erstellen.

Snyk bietet Plugins für verschiedene CI/CD-Tools wie Jenkins, CircleCI, Azure Pipelines und mehr. Durch die Integration von Snyk Code in Ihre Pipeline mit diesen Plugins können Sie den Prozess der Erkennung und Behebung von Sicherheitslücken in Ihrem Java-Code automatisieren.

Verwenden Sie die von Snyk bereitgestellten GitHub-Aktionen, um SAST-Scans durchzuführen

Snyk bietet auch GitHub-Aktionen für SAST-Scans. Mithilfe dieser Aktionen können Sie den Prozess des Scannens Ihres Java-Codes auf Sicherheitslücken in Ihren GitHub-Repositorys automatisieren.

Hier ist ein Beispiel dafür, wie Sie eine von Snyk bereitgestellte GitHub-Aktion verwenden können, um Ihren Java-Code zu scannen:

name: Snyk

on:

push:

branches: [ master ]

pull_request:

branches: [ master ]

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Check out code

uses: actions/checkout@v2

- name: Run Snyk to find vulnerabilities

uses: snyk/actions/java@master

env:

SNYK_TOKEN: ${{ secrets.SNYK_TOKEN }}

In diesem Beispiel wird die Snyk-Aktion für Java verwendet, um den Java-Code zu scannen, wenn eine Push- oder Pull-Anfrage an den Master-Zweig gestellt wird.

Erstellen Sie mithilfe der CLI und der JSON-Ausgabe eine benutzerdefinierte Integration für Snyk Code

Sie können auch eine benutzerdefinierte Integration für Snyk Code erstellen, indem Sie die CLI und die JSON-Ausgabe verwenden. Dies kann nützlich sein, wenn Sie den Prozess zum Scannen Ihres Java-Codes auf Sicherheitslücken anpassen möchten.

Hier ist ein Beispiel, wie Sie dies tun können:

#!/bin/bash # Run Snyk test and output the results as JSON snyk test --all-projects --json > snyk_output.json

In diesem Beispiel wird die Snyk-CLI zum Ausführen des Snyk-Tests verwendet und die Ergebnisse werden als JSON ausgegeben. Diese JSON-Ausgabe kann dann zur weiteren Verarbeitung oder Analyse verwendet werden.

Durch die Integration von Snyk Code in Ihre CI/CD-Pipeline können Sie sicherstellen, dass Ihr Java-Code kontinuierlich auf Sicherheitslücken gescannt wird, wodurch die Sicherheit Ihrer Anwendung robuster wird.

Scannen Sie Ihren Code in allen Phasen der Entwicklung

Zusammenfassend möchten wir eine wichtige Erkenntnis für Java- und Kotlin-Entwickler hervorheben: die unverzichtbare Rolle, unseren Anwendungscode in jeder Entwicklungsphase konsequent zu scannen. Bei der frühzeitigen und häufigen Erkennung von Problemen geht es nicht nur um die Behebung von Fehlern. Es geht darum, von Anfang an eine Kultur der Qualität und Sicherheit zu schaffen. Die Verwendung eines SAST-Tools wie Snyk Code bedeutet nicht nur, dass wir unserem Entwickler-Werkzeuggürtel ein weiteres Gadget hinzufügen. Es geht darum, eine grundlegende Gewohnheit in unserer Arbeitsweise zu etablieren, egal wie wir die Dinge eingerichtet haben. Wenn wir es richtig in unseren Prozess integrieren, fühlt es sich so an, als wäre es schon immer da gewesen und hat uns dabei geholfen, Probleme zu erkennen, ohne uns in die Quere zu kommen.

Als Entwickler jonglieren wir oft mit verschiedenen Aufgaben, vom Schreiben von Geschäftslogik bis hin zur Sicherstellung, dass unsere Codebasis sicher und leistungsfähig ist. Durch die Integration eines SAST-Scanners, der sich an unsere individuellen Arbeitsweisen anpasst – sei es über IDE-Plugins, CI/CD-Pipelines oder direkte Git-Integrationen – können wir Sicherheits- und Qualitätsprüfungen zu einem intuitiven Teil unseres Entwicklungsprozesses machen und nicht zu einer störenden Aufgabe. Diese Anpassungsfähigkeit stellt sicher, dass wir uns auf die Entwicklung hervorragender Java- und Kotlin-Anwendungen konzentrieren können, mit der Gewissheit, dass unser Code kontinuierlich auf Schwachstellen und Anti-Patterns überprüft wird.

Der Einsatz eines Tools wie Snyk Code in allen Entwicklungszyklen verbessert die Qualität und Sicherheit unserer Projekte. Indem wir das Scannen zu einem integralen, mühelosen Teil unserer Entwicklungsroutine machen, sind wir in der Lage, Probleme zu erkennen und zu beheben, lange bevor sie zu schwerwiegenden Problemen führen können. Setzen wir uns also dafür ein, frühe und häufige Scans durchzuführen. Es ist eine Entscheidung, die sich in Bezug auf Codequalität, Sicherheit und Sicherheit auszahlt – Vorteile, die wir als Entwickler alle zu schätzen wissen.

-

Wie beheben Sie die Diskrepanzen für Modulpfade in Go -Mod mithilfe der Richtlinie Ersetzen?überwinden Modulpfad -Diskrepanz in go mod Wenn GO mod verwendet wird, ist es möglich, auf einen Konflikt zu begegnen, bei dem ein Drittanbiet...Programmierung Gepostet am 2025-07-16

Wie beheben Sie die Diskrepanzen für Modulpfade in Go -Mod mithilfe der Richtlinie Ersetzen?überwinden Modulpfad -Diskrepanz in go mod Wenn GO mod verwendet wird, ist es möglich, auf einen Konflikt zu begegnen, bei dem ein Drittanbiet...Programmierung Gepostet am 2025-07-16 -

ArrayMethoden sind fns, die auf Objekte aufgerufen werden können Arrays sind Objekte, daher haben sie auch Methoden in js. Slice (Beginn): Ex...Programmierung Gepostet am 2025-07-16

ArrayMethoden sind fns, die auf Objekte aufgerufen werden können Arrays sind Objekte, daher haben sie auch Methoden in js. Slice (Beginn): Ex...Programmierung Gepostet am 2025-07-16 -

Wie setze ich Tasten in JavaScript -Objekten dynamisch ein?wie man einen dynamischen Schlüssel für eine JavaScript -Objektvariable erstellt beim Versuch, einen dynamischen Schlüssel für ein JavaScript -O...Programmierung Gepostet am 2025-07-16

Wie setze ich Tasten in JavaScript -Objekten dynamisch ein?wie man einen dynamischen Schlüssel für eine JavaScript -Objektvariable erstellt beim Versuch, einen dynamischen Schlüssel für ein JavaScript -O...Programmierung Gepostet am 2025-07-16 -

Wie verhindern Sie doppelte Einreichungen nach der Aktualisierung der Form?verhindern doppelte Einreichungen mit Aktualisierungsbearbeitung In der Webentwicklung treten häufig auf die Ausgabe von doppelten Unterlitten...Programmierung Gepostet am 2025-07-16

Wie verhindern Sie doppelte Einreichungen nach der Aktualisierung der Form?verhindern doppelte Einreichungen mit Aktualisierungsbearbeitung In der Webentwicklung treten häufig auf die Ausgabe von doppelten Unterlitten...Programmierung Gepostet am 2025-07-16 -

Wie wiederhole ich Stringzeichen für die Einklingel in C#effizient?Wenn Sie nur das gleiche Zeichen wiederholen möchten, können Sie den String -Konstruktor verwenden, der ein Zeichen akzeptiert, und die Anzahl ...Programmierung Gepostet am 2025-07-16

Wie wiederhole ich Stringzeichen für die Einklingel in C#effizient?Wenn Sie nur das gleiche Zeichen wiederholen möchten, können Sie den String -Konstruktor verwenden, der ein Zeichen akzeptiert, und die Anzahl ...Programmierung Gepostet am 2025-07-16 -

Reflektierende dynamische Implementierung der GO -Schnittstelle für die RPC -Methode ExplorationReflexion für die dynamische Schnittstelle Implementierung in Go Reflexion in go ist ein mächtiges Tool, das die Inspektion und Manipulation v...Programmierung Gepostet am 2025-07-16

Reflektierende dynamische Implementierung der GO -Schnittstelle für die RPC -Methode ExplorationReflexion für die dynamische Schnittstelle Implementierung in Go Reflexion in go ist ein mächtiges Tool, das die Inspektion und Manipulation v...Programmierung Gepostet am 2025-07-16 -

Wie kombinieren Sie Daten aus drei MySQL -Tabellen zu einer neuen Tabelle?mySql: Erstellen einer neuen Tabelle aus Daten und Spalten von drei Tabellen Frage: Wie können ich eine neue Tabelle erstellen. Aus den Pe...Programmierung Gepostet am 2025-07-16

Wie kombinieren Sie Daten aus drei MySQL -Tabellen zu einer neuen Tabelle?mySql: Erstellen einer neuen Tabelle aus Daten und Spalten von drei Tabellen Frage: Wie können ich eine neue Tabelle erstellen. Aus den Pe...Programmierung Gepostet am 2025-07-16 -

Der Compiler -Fehler "usr/bin/ld: kann nicht -l" -Lösung findenDieser Fehler gibt an, dass der Linker die angegebene Bibliothek beim Verknüpfen Ihrer ausführbaren Datei nicht finden kann. Um dieses Problem z...Programmierung Gepostet am 2025-07-16

Der Compiler -Fehler "usr/bin/ld: kann nicht -l" -Lösung findenDieser Fehler gibt an, dass der Linker die angegebene Bibliothek beim Verknüpfen Ihrer ausführbaren Datei nicht finden kann. Um dieses Problem z...Programmierung Gepostet am 2025-07-16 -

Wie umgeht ich Website -Blöcke mit Pythons Anfragen und gefälschten Benutzeragenten?wie man das Browserverhalten mit Pythons Anfragen und gefälschten Benutzeragenten simuliert Python -Anfragen sind ein mächtiges Tool, um HTTP ...Programmierung Gepostet am 2025-07-16

Wie umgeht ich Website -Blöcke mit Pythons Anfragen und gefälschten Benutzeragenten?wie man das Browserverhalten mit Pythons Anfragen und gefälschten Benutzeragenten simuliert Python -Anfragen sind ein mächtiges Tool, um HTTP ...Programmierung Gepostet am 2025-07-16 -

Python Effizienter Weg, HTML -Tags aus Text zu entfernenhtml tags in python für eine makellose textuelle Darstellung manipulieren HTML -Antworten beinhalten oft die Extraktion relevanter Textinhalte...Programmierung Gepostet am 2025-07-16

Python Effizienter Weg, HTML -Tags aus Text zu entfernenhtml tags in python für eine makellose textuelle Darstellung manipulieren HTML -Antworten beinhalten oft die Extraktion relevanter Textinhalte...Programmierung Gepostet am 2025-07-16 -

Wie kann ich die letzte Zeile für jede eindeutige Kennung in PostgreSQL effizient abrufen?postgresql: Extrahieren der letzten Zeile für jede eindeutige Kennung In Postgresql können Sie Situationen begegnen, in denen Sie die Informat...Programmierung Gepostet am 2025-07-16

Wie kann ich die letzte Zeile für jede eindeutige Kennung in PostgreSQL effizient abrufen?postgresql: Extrahieren der letzten Zeile für jede eindeutige Kennung In Postgresql können Sie Situationen begegnen, in denen Sie die Informat...Programmierung Gepostet am 2025-07-16 -

Können CSS HTML -Elemente basierend auf einem Attributwert finden?html Elemente mit einem Attributwert in CSS In CSS sind es möglich, Elemente zu zielen, die auf bestimmten Attributen basieren, wie im folgend...Programmierung Gepostet am 2025-07-16

Können CSS HTML -Elemente basierend auf einem Attributwert finden?html Elemente mit einem Attributwert in CSS In CSS sind es möglich, Elemente zu zielen, die auf bestimmten Attributen basieren, wie im folgend...Programmierung Gepostet am 2025-07-16 -

Fastapi benutzerdefinierte 404 -Seiten -Kreationsleitfadenbenutzerdefinierte 404 nicht gefundene Seite mit fastapi um eine benutzerdefinierte Seite zu erstellen. The appropriate method depends on your...Programmierung Gepostet am 2025-07-16

Fastapi benutzerdefinierte 404 -Seiten -Kreationsleitfadenbenutzerdefinierte 404 nicht gefundene Seite mit fastapi um eine benutzerdefinierte Seite zu erstellen. The appropriate method depends on your...Programmierung Gepostet am 2025-07-16 -

Wie kann ich Kompilierungsoptimierungen im Go -Compiler anpassen?Anpassung von Kompilierungsoptimierungen in Go Compiler Der Standardkompilierungsprozess in Go folgt einer spezifischen Optimierungsstrategie....Programmierung Gepostet am 2025-07-16

Wie kann ich Kompilierungsoptimierungen im Go -Compiler anpassen?Anpassung von Kompilierungsoptimierungen in Go Compiler Der Standardkompilierungsprozess in Go folgt einer spezifischen Optimierungsstrategie....Programmierung Gepostet am 2025-07-16 -

PHP -Zukunft: Anpassung und InnovationDie Zukunft von PHP wird erreicht, indem sich an neue Technologietrends angepasst und innovative Funktionen eingeführt werden: 1) Anpassung an Cloud ...Programmierung Gepostet am 2025-07-16

PHP -Zukunft: Anpassung und InnovationDie Zukunft von PHP wird erreicht, indem sich an neue Technologietrends angepasst und innovative Funktionen eingeführt werden: 1) Anpassung an Cloud ...Programmierung Gepostet am 2025-07-16

Chinesisch lernen

- 1 Wie sagt man „gehen“ auf Chinesisch? 走路 Chinesische Aussprache, 走路 Chinesisch lernen

- 2 Wie sagt man auf Chinesisch „Flugzeug nehmen“? 坐飞机 Chinesische Aussprache, 坐飞机 Chinesisch lernen

- 3 Wie sagt man auf Chinesisch „einen Zug nehmen“? 坐火车 Chinesische Aussprache, 坐火车 Chinesisch lernen

- 4 Wie sagt man auf Chinesisch „Bus nehmen“? 坐车 Chinesische Aussprache, 坐车 Chinesisch lernen

- 5 Wie sagt man „Fahren“ auf Chinesisch? 开车 Chinesische Aussprache, 开车 Chinesisch lernen

- 6 Wie sagt man Schwimmen auf Chinesisch? 游泳 Chinesische Aussprache, 游泳 Chinesisch lernen

- 7 Wie sagt man auf Chinesisch „Fahrrad fahren“? 骑自行车 Chinesische Aussprache, 骑自行车 Chinesisch lernen

- 8 Wie sagt man auf Chinesisch Hallo? 你好Chinesische Aussprache, 你好Chinesisch lernen

- 9 Wie sagt man „Danke“ auf Chinesisch? 谢谢Chinesische Aussprache, 谢谢Chinesisch lernen

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning