Beheben Sie Code-Schwachstellen automatisch mit KI

In Snyks Bibliothek mit SecRel-Kundenworkshops haben wir einen mit dem Titel „Breaking AI“. In diesem Workshop geht es darum, wie generative KI-Assistenten wie Copilot und Codium Entwicklern dabei helfen können, Code schneller zu schreiben. Die große Pointe des Workshops ist, dass KI-Assistenten wie Nachwuchsentwickler sind, die frisch aus ihren Coding-Bootcamps kommen: super eifrig und hilfsbereit, aber – Sie wollen wirklich ihren Code überprüfen (kein Schatten für Nachwuchsentwickler – wir Ich brauche sie, und sie sind großartig!). Im Workshop zeigen wir, wie die Kombination von KI-Assistenten und Snyk Ihnen eine Superkraft verleiht – Code schnell und sicher schreiben.

Um einen berühmten Koch zu zitieren: Snyk hat mit seiner Deep Code AI Fix-Funktion jetzt „noch einen draufgelegt“. Snyk Code hat immer gute Ratschläge zur Behebung gegeben, wenn eine Sicherheitslücke entdeckt wurde. Es würde Ihnen sogar drei gute Referenzen anderer Open-Source-Projekte mit derselben Schwachstelle geben und Ihnen zeigen, wie diese Projekte die Schwachstelle behoben haben. Dank sorgfältig kuratierter Daten des Sicherheitsforschungsteams von Snyk, einem hybriden KI-Modell, das die Leistungsfähigkeit generativer und symbolischer KI sowie maschineller Lernmodelle kombiniert, kann Snyk nun viele häufige Sicherheitslücken bequem von Ihrem Arbeitsplatz aus automatisch beheben Lieblings-IDE.

In diesem Blog zeige ich anhand eines Java-Beispielprojekts, das wir in unseren Workshops verwenden, wie Sie Deep Code AI Fix (DCAIF) am besten nutzen können. Den Quellcode finden Sie hier. HINWEIS: Dieses Projekt ist in mehrfacher Hinsicht absichtlich anfällig und nicht für den Einsatz in einer Produktionsumgebung geeignet.

Spaß mit einer Konferenzplanungs-App

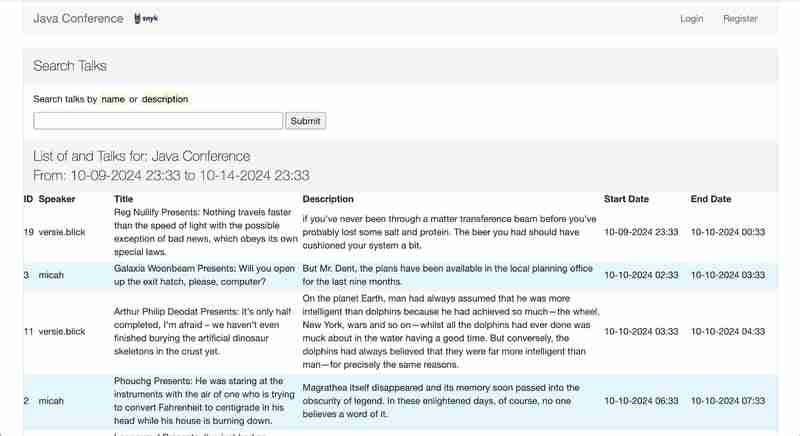

Wenn Sie schon einmal auf einer Technologiekonferenz waren oder dort einen Vortrag gehalten haben, wissen Sie, dass einer der größten Herausforderungen darin besteht, den Zeitplan zu erstellen und zu präsentieren.

Die Referenz-App ist eine schreckliche Version davon (ich bin KEIN guter Front-End-Entwickler!), aber sie ist nützlich, um zu zeigen, wie Code technisch funktionieren und gleichzeitig unsicher sein kann.

Es handelt sich um eine Spring Boot-App, die die Thymeleaf-Vorlagen-Engine verwendet. Beim Start generiert es mithilfe der beliebten Faker-Bibliothek zufällige Sprecher, Vortragstitel und Vortragsbeschreibungsdaten. Die Titel und Beschreibungen der Vorträge stammen alle aus dem Text des Buches „Per Anhalter durch die Galaxis“. HINWEIS: Die Titel und Beschreibungen sind möglicherweise nicht alle zu 100 % sicher für die Arbeit. Sie wurden gewarnt!

Jeder für die Veranstaltung generierte Redner verfügt außerdem über eine eigene Seite, auf der Sie eine Liste seiner Vorträge auf der Konferenz sehen können. Wir konzentrieren uns auf diesen Teil der App.

Um die App zu kompilieren und auszuführen, führen Sie Folgendes aus:

mvn clean install mvn spring-boot:run

Wenn Sie die App ausführen, sehen Sie zusätzlich zum üblichen Spring Boot-Banner und anderen Ausgaben etwa Folgendes:

Access talks for heath.davis at: http://localhost:8081/talks?username=heath.davis Access talks for russell.bernier at: http://localhost:8081/talks?username=russell.bernier Access talks for kenyetta.jones at: http://localhost:8081/talks?username=kenyetta.jones Access talks for howard.bailey at: http://localhost:8081/talks?username=howard.bailey Access talks for buddy.jast at: http://localhost:8081/talks?username=buddy.jast Access talks for jeanice.kertzmann at: http://localhost:8081/talks?username=jeanice.kertzmann Access talks for deborah.hamill at: http://localhost:8081/talks?username=deborah.hamill Access talks for horacio.renner at: http://localhost:8081/talks?username=horacio.renner Access talks for winfred.schuster at: http://localhost:8081/talks?username=winfred.schuster Access talks for tommie.hane at: http://localhost:8081/talks?username=tommie.hane Access talks for micah at: http://localhost:8081/talks?username=micah

HINWEIS: Das wird nicht ganz so sein, da die Redner und ihre Vorträge bei jedem Start der App zufällig generiert werden.

Wenn Sie auf einen der Links klicken oder ihn kopieren/einfügen, wird eine Rednerseite mit einer Liste ihrer Vorträge angezeigt:

Lass uns spielen: Finden Sie die Schwachstelle

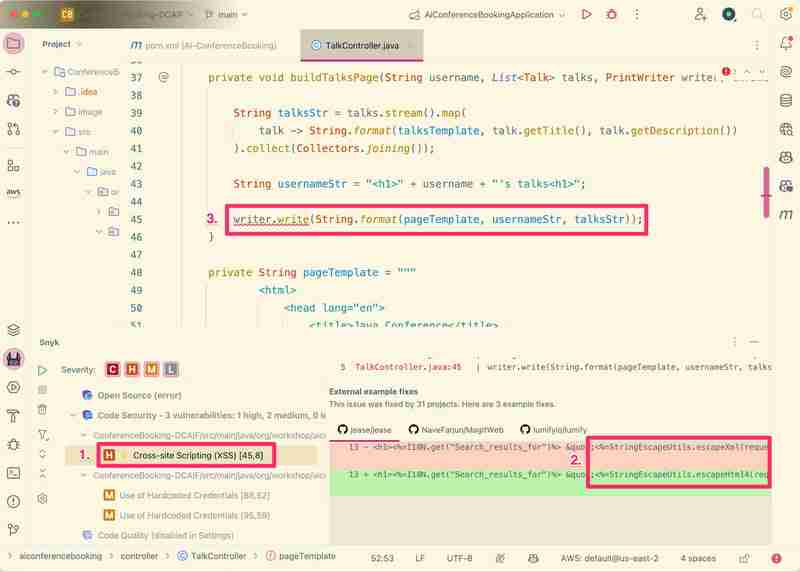

Schauen Sie sich TalkController.java an. So wird die Seite eines Redners gerendert. Können Sie die Schwachstelle erkennen?

Wir möchten nicht, dass Sie sich auf Ihre Augen verlassen müssen! Wir möchten, dass Entwickler schnell vorankommen UND sicheren Code schreiben.

Ich verwende IntelliJ Idea, um meine Java-Anwendungen zu schreiben. Ich verwende auch die IDE-Erweiterung von Snyk. Die gute Nachricht ist, dass es Snyk-IDE-Erweiterungen für alle gängigen IDEs gibt, die eine breite Palette von Programmiersprachen unterstützen.

Wenn Sie mitmachen möchten und kein Snyk-Konto haben, können Sie hier kostenlos eines erstellen.

Habe ich erwähnt, dass diese App viele Schwachstellen aufweist? Das liegt daran, dass wir es in unseren Werkstätten verwenden. Das, auf das ich mich konzentrieren möchte, ist das in TalkController.java:

- Zeigt, dass eine Cross-Site Scripting (XSS)-Schwachstelle gefunden wurde

- Zeigt einen Unterschied zu einem von drei Open-Source-Projekten mit derselben Schwachstelle. Dies zeigt, wie es behoben wurde (der grüne Teil).

- Die rote Wellenlinie zeigt an, wo sich die Schwachstelle im Code befindet.

Das sind alles super hilfreiche Informationen zur Lösung des Problems. Beachten Sie jedoch ein kleines Blitzsymbol (⚡️) links neben der Schwachstelle Nr. 1. Das weist darauf hin, dass diese Schwachstelle automatisch behoben werden kann.

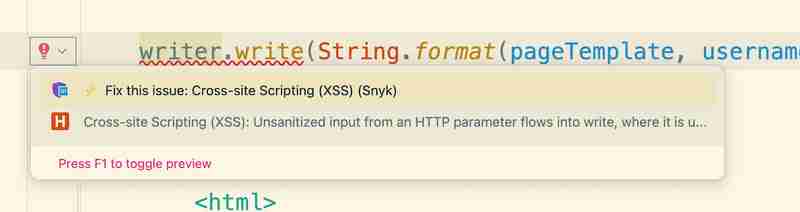

Wenn Sie Ihre Maus über das rote Kringel halten, sehen Sie die Option zum Dieses Problem beheben:

Bevor wir uns das Ergebnis des Deep Code AI Fix ansehen, schauen wir uns an, was Copilot für uns tun würde.

Hier ist die Eingabeaufforderung, die ich Copilot in Zeile 42 gegeben habe, und der Code, den es einfügt:

// guard against XSS

username = username.replaceAll("", ">");

Dies könnte gegen naive Angriffe funktionieren, aber wird es gegen alle Arten von XSS-Angriffen funktionieren? Ich bin mir nicht so sicher. Tatsächlich ist die XSS-Schwachstelle immer noch vorhanden, wenn ich den Snyk-Scan erneut ausführe.

Werfen wir einen Blick auf den Snyk-Fix:

String usernameStr = "" HtmlUtils.htmlEscape(username) "'s talks"; ================================================

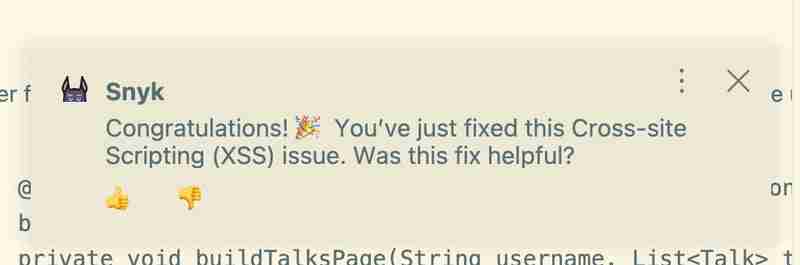

Nun, das gefällt mir. Es verwendet einen idiomatischen und erwarteten Ansatz mit einer integrierten Spring Boot-Bibliothek: HtmlUtils. Ich bin zuversichtlich, dass dadurch die Eingabe „Benutzername“ gründlich bereinigt wird. Ein neuer Snyk-Scan zeigt, dass die Schwachstelle nicht mehr besteht.

Daumen hoch, tatsächlich! Der automatische Snyk-Fix hat die Schwachstelle nicht nur behoben, sondern auch auf eine Art und Weise, die dem verwendeten Framework – in diesem Fall Spring Boot – entspricht.

DCAIF wird Sie nicht ausbremsen

In diesem Beitrag habe ich Ihnen gezeigt, wie der Deep Code AI Fix von Snyk über die bloße Behebungsberatung hinausgeht und in Ihrem Namen eine Lösung durchführen kann. Sie können den Nutzen des Fixes auch dadurch bestätigen, dass die ursprüngliche Sicherheitslücke nicht mehr besteht.

Bei Snyk lieben wir die KI-Assistenten, aber sie sind nicht sehr gut in Sachen Sicherheit. Unsere Forschung zeigt, dass die KIs der Generation da draußen dazu neigen, unsicheren Code in etwa der gleichen Geschwindigkeit zu generieren wie Menschen – etwa 40 %. Dies ist sinnvoll, da reine KI-Lösungen der Generation wie Copilot ihre Modelle hauptsächlich auf vorhandenem Code trainieren. Der hybride Ansatz von Snyk, der symbolische KI, Gen-KI, maschinelles Lernen und kuratierte Schulungen unseres Sicherheitsteams umfasst, verleiht den Ergebnissen einen sicherheitsorientierten Ansatz.

-

Wie kann ich Zeilen effizient basierend auf zwei Bedingungen in MySQL einfügen oder aktualisieren?in zwei Bedingungen einfügen oder aktualisieren. Bestehende Zeile Wenn eine Übereinstimmung gefunden wird. Lösung: Die Antwort liegt in MyS...Programmierung Gepostet am 2025-04-25

Wie kann ich Zeilen effizient basierend auf zwei Bedingungen in MySQL einfügen oder aktualisieren?in zwei Bedingungen einfügen oder aktualisieren. Bestehende Zeile Wenn eine Übereinstimmung gefunden wird. Lösung: Die Antwort liegt in MyS...Programmierung Gepostet am 2025-04-25 -

Wie umgeht ich Website -Blöcke mit Pythons Anfragen und gefälschten Benutzeragenten?wie man das Browserverhalten mit Pythons Anfragen und gefälschten Benutzeragenten simuliert Python's Anfragen sind ein mächtiges Tool, um ...Programmierung Gepostet am 2025-04-25

Wie umgeht ich Website -Blöcke mit Pythons Anfragen und gefälschten Benutzeragenten?wie man das Browserverhalten mit Pythons Anfragen und gefälschten Benutzeragenten simuliert Python's Anfragen sind ein mächtiges Tool, um ...Programmierung Gepostet am 2025-04-25 -

Wie sende ich eine Roh Postanforderung mit Curl in PHP?Wie sende ich eine rohe Postanfrage mit curl in php in php, curl ist eine beliebte Bibliothek für das Senden von HTTP -Anfragen. In diesem Art...Programmierung Gepostet am 2025-04-25

Wie sende ich eine Roh Postanforderung mit Curl in PHP?Wie sende ich eine rohe Postanfrage mit curl in php in php, curl ist eine beliebte Bibliothek für das Senden von HTTP -Anfragen. In diesem Art...Programmierung Gepostet am 2025-04-25 -

Muss ich vor dem Programm Exit explizit Heap -Zuordnungen in C ++ löschen?explizites Löschen in C trotz des Programms exit Wenn Sie mit dynamischer Speicherzuweisung in C arbeiten, fragen sich Entwickler oft, ob es n...Programmierung Gepostet am 2025-04-25

Muss ich vor dem Programm Exit explizit Heap -Zuordnungen in C ++ löschen?explizites Löschen in C trotz des Programms exit Wenn Sie mit dynamischer Speicherzuweisung in C arbeiten, fragen sich Entwickler oft, ob es n...Programmierung Gepostet am 2025-04-25 -

Tipps für schwimmende Bilder auf der rechten Seite des Bodens und um den Text umwickelnschweben ein Bild nach unten mit dem Text, der sich um im Webdesign einwickelt, manchmal wünschenswert, ein Bild in die untere rechte Ecke ein...Programmierung Gepostet am 2025-04-25

Tipps für schwimmende Bilder auf der rechten Seite des Bodens und um den Text umwickelnschweben ein Bild nach unten mit dem Text, der sich um im Webdesign einwickelt, manchmal wünschenswert, ein Bild in die untere rechte Ecke ein...Programmierung Gepostet am 2025-04-25 -

Können mehrere klebrige Elemente in reinem CSS übereinander gestapelt werden?Ist es möglich, in reinem CSS mehrere klebrige Elemente gestapelt zu haben? Hier: https://webthemez.com/demo/sticky-multi-header-scroll/index.ht...Programmierung Gepostet am 2025-04-25

Können mehrere klebrige Elemente in reinem CSS übereinander gestapelt werden?Ist es möglich, in reinem CSS mehrere klebrige Elemente gestapelt zu haben? Hier: https://webthemez.com/demo/sticky-multi-header-scroll/index.ht...Programmierung Gepostet am 2025-04-25 -

Wie kann ich nach der Bearbeitung von Zellen eine kundenspezifische JTable -Zell -Rendering beibehalten?beibehalten von jtable cell rendering nach cell edit in einem jtable, in dem benutzerdefinierte Zellenwiedergabe implementiert werden, kann di...Programmierung Gepostet am 2025-04-25

Wie kann ich nach der Bearbeitung von Zellen eine kundenspezifische JTable -Zell -Rendering beibehalten?beibehalten von jtable cell rendering nach cell edit in einem jtable, in dem benutzerdefinierte Zellenwiedergabe implementiert werden, kann di...Programmierung Gepostet am 2025-04-25 -

Warum führt PHPs DateTime :: Modify ('+1 Monat') unerwartete Ergebnisse zu?Monate mit PHP DATETIME: Aufdeckung des beabsichtigten Verhaltens Wenn Sie mit der DateTime -Klasse von PHP die erwarteten Ergebnisse hinzufüg...Programmierung Gepostet am 2025-04-25

Warum führt PHPs DateTime :: Modify ('+1 Monat') unerwartete Ergebnisse zu?Monate mit PHP DATETIME: Aufdeckung des beabsichtigten Verhaltens Wenn Sie mit der DateTime -Klasse von PHP die erwarteten Ergebnisse hinzufüg...Programmierung Gepostet am 2025-04-25 -

Wie behandle ich den Benutzereingang im exklusiven Modus von Java von Java?verwandeln Benutzereingaben im Vollbildmodus in java Einführung Wenn eine Java -Anwendung im Vollbildmodus exklusiver Modus ausgeführt wird,...Programmierung Gepostet am 2025-04-25

Wie behandle ich den Benutzereingang im exklusiven Modus von Java von Java?verwandeln Benutzereingaben im Vollbildmodus in java Einführung Wenn eine Java -Anwendung im Vollbildmodus exklusiver Modus ausgeführt wird,...Programmierung Gepostet am 2025-04-25 -

Wie kann man eine generische Hash -Funktion für Tupel in ungeordneten Sammlungen implementieren?generische Hash -Funktion für Tupel in nicht ordnungsgemäßen Sammlungen Die std :: unbestrahlte_Map und std :: unconded_set Container bieten e...Programmierung Gepostet am 2025-04-25

Wie kann man eine generische Hash -Funktion für Tupel in ungeordneten Sammlungen implementieren?generische Hash -Funktion für Tupel in nicht ordnungsgemäßen Sammlungen Die std :: unbestrahlte_Map und std :: unconded_set Container bieten e...Programmierung Gepostet am 2025-04-25 -

Wie extrahieren Sie ein zufälliges Element aus einem Array in PHP?zufällige Auswahl aus einem Array In PHP kann ein zufälliger Element aus einem Array mit Leichtigkeit erreicht werden. Betrachten Sie das folgen...Programmierung Gepostet am 2025-04-25

Wie extrahieren Sie ein zufälliges Element aus einem Array in PHP?zufällige Auswahl aus einem Array In PHP kann ein zufälliger Element aus einem Array mit Leichtigkeit erreicht werden. Betrachten Sie das folgen...Programmierung Gepostet am 2025-04-25 -

Big-O-Vereinfachung: Ein Leitfaden zur Algorithmus-Effizienz | MblogingBig O Notation verstehen: Der Leitfaden eines Entwicklers zur Algorithmus -Effizienz Als Softwareentwickler ist es wichtig, Big O -Notation zu erfa...Programmierung Gepostet am 2025-04-25

Big-O-Vereinfachung: Ein Leitfaden zur Algorithmus-Effizienz | MblogingBig O Notation verstehen: Der Leitfaden eines Entwicklers zur Algorithmus -Effizienz Als Softwareentwickler ist es wichtig, Big O -Notation zu erfa...Programmierung Gepostet am 2025-04-25 -

So laden Sie Dateien mit zusätzlichen Parametern mit java.net.urlconnection und Multipart/Form-Data-Codierung hoch?Dateien mit Http-Anfragen hochladen , um Dateien auf einen HTTP-Server hochzuladen und gleichzeitig zusätzliche Parameter zu senden. Hier ist e...Programmierung Gepostet am 2025-04-25

So laden Sie Dateien mit zusätzlichen Parametern mit java.net.urlconnection und Multipart/Form-Data-Codierung hoch?Dateien mit Http-Anfragen hochladen , um Dateien auf einen HTTP-Server hochzuladen und gleichzeitig zusätzliche Parameter zu senden. Hier ist e...Programmierung Gepostet am 2025-04-25 -

Wie extrahiere ich Elemente aus dem 2D -Array? Verwenden Sie einen anderen Array -IndexVerwenden von Numpy -Array als Indizes für die 2. Dimension eines anderen Array um bestimmte Elemente aus einem 2D -Array zu extrahieren, das ...Programmierung Gepostet am 2025-04-25

Wie extrahiere ich Elemente aus dem 2D -Array? Verwenden Sie einen anderen Array -IndexVerwenden von Numpy -Array als Indizes für die 2. Dimension eines anderen Array um bestimmte Elemente aus einem 2D -Array zu extrahieren, das ...Programmierung Gepostet am 2025-04-25 -

PHP Simplexml -XML -Methode mit Namespace -DickdarmXML mit Namespace -Colons in php simpxml haben Schwierigkeiten beim Parsen von XML mit Tags, die mit Colons enthält, z. Diese Ausgabe entsteht...Programmierung Gepostet am 2025-04-25

PHP Simplexml -XML -Methode mit Namespace -DickdarmXML mit Namespace -Colons in php simpxml haben Schwierigkeiten beim Parsen von XML mit Tags, die mit Colons enthält, z. Diese Ausgabe entsteht...Programmierung Gepostet am 2025-04-25

Chinesisch lernen

- 1 Wie sagt man „gehen“ auf Chinesisch? 走路 Chinesische Aussprache, 走路 Chinesisch lernen

- 2 Wie sagt man auf Chinesisch „Flugzeug nehmen“? 坐飞机 Chinesische Aussprache, 坐飞机 Chinesisch lernen

- 3 Wie sagt man auf Chinesisch „einen Zug nehmen“? 坐火车 Chinesische Aussprache, 坐火车 Chinesisch lernen

- 4 Wie sagt man auf Chinesisch „Bus nehmen“? 坐车 Chinesische Aussprache, 坐车 Chinesisch lernen

- 5 Wie sagt man „Fahren“ auf Chinesisch? 开车 Chinesische Aussprache, 开车 Chinesisch lernen

- 6 Wie sagt man Schwimmen auf Chinesisch? 游泳 Chinesische Aussprache, 游泳 Chinesisch lernen

- 7 Wie sagt man auf Chinesisch „Fahrrad fahren“? 骑自行车 Chinesische Aussprache, 骑自行车 Chinesisch lernen

- 8 Wie sagt man auf Chinesisch Hallo? 你好Chinesische Aussprache, 你好Chinesisch lernen

- 9 Wie sagt man „Danke“ auf Chinesisch? 谢谢Chinesische Aussprache, 谢谢Chinesisch lernen

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning