Titelseite > Programmierung > So führen Sie Android-App-Sicherheitstests durch: Ein Leitfaden für Entwickler und Tester

Titelseite > Programmierung > So führen Sie Android-App-Sicherheitstests durch: Ein Leitfaden für Entwickler und Tester

So führen Sie Android-App-Sicherheitstests durch: Ein Leitfaden für Entwickler und Tester

Einführung

Wenn Ihr Telefon plötzlich herunterfällt, wäre Ihr erster Gedanke „Oh mein Gott!“ als eingefleischter Fan von Android-Telefonen. oder dass Ihr Geld bei Google Pay oder Paypal nicht sicher ist? Wenn die zuletzt heruntergeladene App nicht nur verschiedene langweilige Anzeigen, sondern auch unerwartete Benachrichtigungen anzeigt, würden Sie dann denken, dass es sich um einen Phishing-Versuch handelt und die App sofort deinstallieren?

Wie können wir sicherstellen, dass unsere App ein sicheres Erlebnis für Benutzer bietet, die sich der Android-Sicherheitslücken nicht ausreichend bewusst sind? Welche Sicherheitslücken gibt es im Android-Ökosystem? Wo können wir neue Android-Sicherheitstesttechniken erkunden? Wie können wir den Sicherheitstestprozess optimieren?

Häufige Sicherheitslücken in Android

Erstens verbirgt der Open-Source-Entwicklungsvorteil des Android-Betriebssystems auch inhärente Sicherheitsprobleme bei seiner Entwicklung, wie etwa das Sandbox-System (d. h. die virtuelle Maschine) des Android-Systems. Allerdings weist die darunter liegende Schicht eine Schwachstelle nach der anderen auf, die es bösartigen Programmen (oder Tools) ermöglicht, Root-Zugriff zu erlangen und die Einschränkungen der Sandbox zu durchbrechen. Genau wie im PC-Zeitalter gibt es kein absolut sicheres PC-Betriebssystem; Auch im Zeitalter des mobilen Internets gibt es kein absolut sicheres mobiles Betriebssystem. Die Sicherheitsrisiken des Android-Open-Source-Ökosystems sind wie blutbefleckte Alarmglocken und schlagen in die Herzen jedes Android-Entwicklers.

Zweitens sind die Sicherheitsrisiken im Android APP/SDK-Entwicklungsprozess wie unbekannte schwarze Löcher. Wir wissen nie, wo der Endpunkt einer Sicherheitskonfrontation liegt, wer die Angreifer sind, wer die Terminatoren sind und wie wir uns gegen sie verteidigen können.

Was sind schließlich auf Benutzerebene einige häufige und erkennbare Schwachstellen im Sicherheitsverhalten?

Sowohl Android-Apps als auch SDKs weisen in gewissem Maße Sicherheitslücken auf. Möglicherweise ist Ihre Anwendung eines Tages von einer der oben genannten Sicherheitslücken betroffen. Zufälligerweise haben wir kürzlich beim Testen eines Android SDK eine Sicherheitslücke im Zusammenhang mit Android-Anwendungskomponenten entdeckt. Anhand dieses Beispiels werden die Methoden, Techniken und Prozesse für Android SDK-Sicherheitstests zusammengefasst.

Beispiele für Sicherheitstests von Android-Apps

Übersicht über die Ursachen der Sicherheitslücke

Als optionale Komponente einer Anwendung (im Folgenden als Anwendung bezeichnet) hat das Android SDK einen zufälligen Port lokal geöffnet, um zu überwachen, ob der Java-Layer-Dienst aktiv ist. Wenn die Java-Schicht jedoch mit der Komponente kommuniziert, überprüft sie die Eingabeparameter nicht streng, was dazu führen kann, dass sie beim Aufrufen der Funktion „system()“ des Linux-Systems mit Angriffscode und böswilligen Angriffen gefüllt wird.

Der folgende Screenshot zeigt, dass nach einem Angriff auf den Simulationsport die Absicht der Anwendungskomponente den URL-Inhalt während der Kommunikation ändert und die Webansicht verstümmelten Code anzeigt:

Mögliche Sicherheitsrisiken der Sicherheitslücke

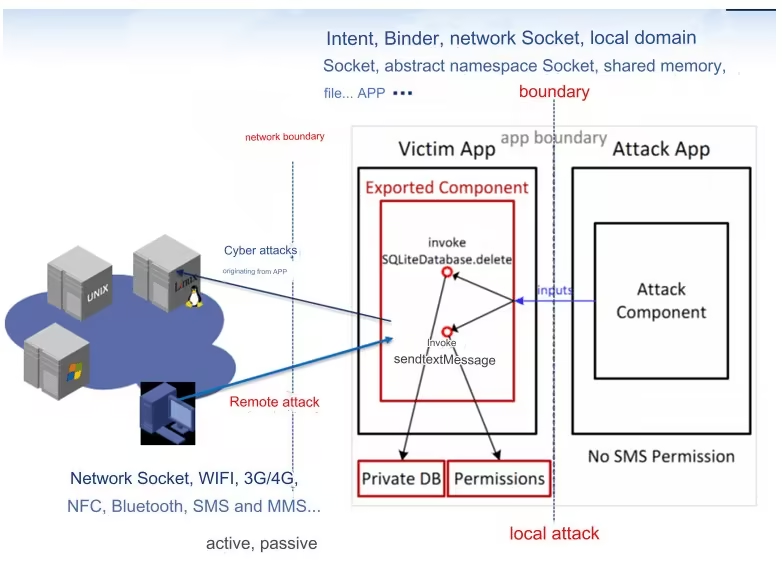

Die vier Hauptanwendungskomponenten von Android-APPs: Aktivität, Empfänger, Dienst und Inhaltsanbieter sowie die Sicherheitsrollen von Anwendungskomponenten, die absichtlich für IPC kommunizieren, werden hier nicht im Detail besprochen. Unter Ausnutzung der komponentenbezogenen Schwachstelle im obigen Beispiel zeigt das folgende Diagramm die Angriffsdimensionen im Zusammenhang mit der Terminal-APP-Seite:

Aufgrund der lokalen Anwendungsumgebung von Android APP verfügt der Netzwerk-Socket von Natur aus über keinen feinkörnigen Authentifizierungs- und Autorisierungsmechanismus. Wenn daher der Android-Client als Server verwendet wird, der umgekehrte Code verwendet wird, um die lokale zufällige Portnummer der Anwendung zu durchsuchen und der Angriff aktiv an den Port gesendet wird, lauern die folgenden Sicherheitsrisiken:

Lokale Befehlsausführung: Wenn der Paketname der eingebetteten Anwendung als Anwendung selbst und der Komponentenname als Aktivität der Anwendung angegeben wird, kann jede Aktivität der Anwendung ausgeführt werden begonnen, einschließlich der geschützten, nicht exportierten Aktivität, wodurch ein Sicherheitsrisiko entsteht. Beispielsweise kann eine Denial-of-Service-Schwachstelle gefunden werden, indem mehrere nicht exportierte Aktivitäten nacheinander über HTTP-Anfragen gestartet werden.

Befehlssteuerung zum Ändern von Anwendungsberechtigungen: Übergeben Sie die Absicht, Android-Anwendungskomponenten über den offenen Socket-Port zu starten, und führen Sie dann Vorgänge wie das Starten von Aktivitäten und das Senden von Broadcasts mit den Berechtigungen des aus angegriffene Anwendung. Da die über den Socket übermittelten Absichten keine detaillierten Überprüfungen der Identität und Berechtigungen des Absenders durchführen können, wird der von Android für Anwendungskomponenten bereitgestellte Berechtigungsschutz umgangen und die nicht exportierten und berechtigungsgeschützten Anwendungskomponenten können gestartet werden, was ein Sicherheitsrisiko darstellt

Offenlegung vertraulicher Informationen, Mobiltelefonsteuerung: Ein lokaler Dienst öffnet den UDP-Port zum Abhören und kann nach Erhalt eines bestimmten Befehlsworts die vertraulichen Informationen des Mobiltelefons zurückgeben. Beispielsweise kann der Mobiltelefon-Butler von Baidu den SecretKey des Mobiltelefons aus der Ferne verwalten, und dann können unbefugte Angreifer das Mobiltelefon vollständig über das Netzwerk verwalten.

Ausführung von Android-Sicherheitstests

Android Security Hardening Versionsoptimierung

Fügen Sie Prüfungen für Systembefehle und Sonderzeichenfilterung sowohl in der Native- als auch in der Java-Ebene hinzu.

Socket-Kommunikation für den JNI Watchdog-Daemon-Prozess verschlüsseln.

Fügen Sie eine Funktionsüberprüfung für URLs, Absichten und Aktivitäten in lokalen Benachrichtigungsfunktionen hinzu, um die Weiterleitung zu schädlichen Links zu verhindern, wenn Sie auf Benachrichtigungen klicken.

Ändern Sie den Speicherort des Paketnamens im lokalen Speicher der App.

Online-Konfigurationsfunktion hinzufügen.

Dies sind die wichtigen Anforderungen für diese Optimierung der Sicherheitshärtung.

Spezielle Sicherheitstests

Wenn Sie herkömmliche Systemtests oder Leistungstests durchführen, müssen Sie nur Vorwärtstests basierend auf den sich ändernden Anforderungen durchführen. Für Sicherheitstests sind jedoch spezielle umgekehrte Tests, die Simulation verschiedener Sicherheitsangriffsmethoden und unterschiedliche Testfälle für die geänderten Punkte erforderlich, um die Robustheit der SDK-Sicherheit sicherzustellen.

Regelmäßige Android-Sicherheitsregressionstests

Datenschutz: Externe Speichersicherheit und interne Speichersicherheit; Überprüfen Sie, ob Benutzernamen, Passwörter, Chat-Aufzeichnungen, Konfigurationsinformationen und andere private Informationen lokal gespeichert und verschlüsselt sind. Überprüfen Sie die Integrität der Informationen, bevor Sie sie verwenden.

Berechtigungsangriffe: Überprüfen Sie das Verzeichnis der App und stellen Sie sicher, dass ihre Berechtigungen anderen Gruppenmitgliedern nicht das Lesen oder Schreiben erlauben; Überprüfen Sie, ob Systemberechtigungen angegriffen werden.

Berechtigungsschutz für Android-Komponenten: Verhindern Sie, dass App-interne Komponenten willkürlich von Programmen von Drittanbietern aufgerufen werden: Verhindern Sie, dass Aktivitäten von Programmen von Drittanbietern aufgerufen werden, und verhindern Sie die Entführung von Aktivitäten. Gewährleistung der Sicherheit beim Empfang und der Übertragung von Sendungen, Empfang nur der von der App gesendeten Sendungen und Verhinderung des Empfangs übertragener Inhalte durch Dritte; verhindern, dass Dienste in böswilliger Absicht gestartet oder gestoppt werden; Überprüfen Sie die Betriebsberechtigungen des Inhaltsanbieters. Wenn Komponenten extern aufgerufen werden müssen, überprüfen Sie, ob Signaturbeschränkungen auf den Aufrufer angewendet wurden.

Upgrades: Überprüfen Sie die Integrität und Rechtmäßigkeit des Upgrade-Pakets, um Hijacking zu vermeiden.

Bibliotheken von Drittanbietern: Wenn Bibliotheken von Drittanbietern verwendet werden, achten Sie auf deren Aktualisierungen und überprüfen Sie deren Sicherheit.

ROM-Sicherheit: Verwenden Sie offizielle ROMs oder ROMs, die von autorisierten Teams bereitgestellt werden, um das Hinzufügen implantierter Werbung, Trojaner usw. zu vermeiden.

Anti-Cracking-Gegenmaßnahmen: Wirkt der Dekompilierung entgegen, wodurch es unmöglich wird, mit Dekompilierungstools zu dekompilieren oder nach der Dekompilierung den richtigen Disassemblierungscode zu erhalten; statischer Analyse durch Code-Verschleierung und Verschlüsselung entgegenwirken; wirken Sie dem dynamischen Debuggen entgegen, indem Sie Code zur Erkennung von Debuggern und Emulatoren hinzufügen; Verhindern Sie eine Neukompilierung, indem Sie Signaturen überprüfen und den Hash-Wert der kompilierten Dex-Datei überprüfen.

Führen Sie nach Abschluss der speziellen Sicherheitstests und regelmäßigen Prozesstests fortlaufende Regressionstests für die vorhandenen Funktionen der App, die Kompatibilität zwischen neuen und alten Versionen und die Kompatibilität mit verschiedenen Android-Betriebssystemversionen durch.

Zusammenfassung

Im Vergleich zu gewöhnlichen Leistungs- und Systemfunktionalitätstestfällen erfordern Sicherheitstestfälle ein umfassenderes Verständnis des Android-Ökosystems, z mehr Fokus auf die Entwicklung von Reverse-Attack-Thinking-Testfällen.

Wenn der Ausgangspunkt der Entwicklung die Sicherheitsverteidigung ist, ist der Ausgangspunkt des Testens die Einstellung zum Hackerangriff. Das Entwerfen von Testfällen für Angriffsszenarien und das Implementieren von Angriffstesttechniken bestimmt die Robustheit der SDK-Sicherheit.

Um das höchste Maß an Sicherheit für Ihre Anwendungen zu gewährleisten, sollten Sie die Verwendung von WeTest Application Security Testing in Betracht ziehen. Dieser Service bietet eine umfassende Bewertung von Sicherheitsproblemen in Anwendungen, die rechtzeitige Erkennung von Programmschwachstellen und bietet Code-Reparaturbeispiele zur Unterstützung bei der Behebung von Schwachstellen.

Vertrauen Sie WeTest, wenn es darum geht, Ihre Anwendung vor potenziellen Bedrohungen zu schützen und ein sicheres Benutzererlebnis zu gewährleisten.

-

Wie können Android-Anwendungen eine Verbindung zu Microsoft SQL Server 2008 herstellen?Android-Anwendungen mit Microsoft SQL Server 2008 verbindenAndroid-Anwendungen können nahtlos mit zentralen Datenbankservern verbunden werden, einschl...Programmierung Veröffentlicht am 05.11.2024

Wie können Android-Anwendungen eine Verbindung zu Microsoft SQL Server 2008 herstellen?Android-Anwendungen mit Microsoft SQL Server 2008 verbindenAndroid-Anwendungen können nahtlos mit zentralen Datenbankservern verbunden werden, einschl...Programmierung Veröffentlicht am 05.11.2024 -

Hier sind einige fragenbasierte Titeloptionen, die sich auf das Kernthema konzentrieren: * C++ std::optional: Warum keine Spezialisierung für Referenztypen? (Direkt und auf den Punkt) * Referenztypen in C++ std::optionOptional in C: Warum keine Spezialisierung für Referenztypen?Trotz der Spezialisierung für Referenztypen in Bibliotheken wie Boost, dem C std::optiona...Programmierung Veröffentlicht am 05.11.2024

Hier sind einige fragenbasierte Titeloptionen, die sich auf das Kernthema konzentrieren: * C++ std::optional: Warum keine Spezialisierung für Referenztypen? (Direkt und auf den Punkt) * Referenztypen in C++ std::optionOptional in C: Warum keine Spezialisierung für Referenztypen?Trotz der Spezialisierung für Referenztypen in Bibliotheken wie Boost, dem C std::optiona...Programmierung Veröffentlicht am 05.11.2024 -

Evaluierung eines Klassifizierungsmodells für maschinelles LernenGliederung Was ist das Ziel der Modellevaluierung? Was ist der Zweck der Modellevaluierung und welche davon gibt es? gemeinsame Bewertungsve...Programmierung Veröffentlicht am 05.11.2024

Evaluierung eines Klassifizierungsmodells für maschinelles LernenGliederung Was ist das Ziel der Modellevaluierung? Was ist der Zweck der Modellevaluierung und welche davon gibt es? gemeinsame Bewertungsve...Programmierung Veröffentlicht am 05.11.2024 -

Wie eliminiere ich den PHP-Virus Eval-Base64_Decode und schütze deine Website?So entfernen Sie Eval-Base64_Decode-ähnliche PHP-VirendateienViren, die eval-base64_decode-Techniken verwenden, wie die von Ihnen verwendete beschrieb...Programmierung Veröffentlicht am 05.11.2024

Wie eliminiere ich den PHP-Virus Eval-Base64_Decode und schütze deine Website?So entfernen Sie Eval-Base64_Decode-ähnliche PHP-VirendateienViren, die eval-base64_decode-Techniken verwenden, wie die von Ihnen verwendete beschrieb...Programmierung Veröffentlicht am 05.11.2024 -

So ranken Sie in Serp in 4Auf Suchmaschinen-Ranking-Seiten (SERP) konkurrieren Websites um Sichtbarkeit und Traffic. Auch im Jahr 2024 wird ein gutes Ranking bei Google und and...Programmierung Veröffentlicht am 05.11.2024

So ranken Sie in Serp in 4Auf Suchmaschinen-Ranking-Seiten (SERP) konkurrieren Websites um Sichtbarkeit und Traffic. Auch im Jahr 2024 wird ein gutes Ranking bei Google und and...Programmierung Veröffentlicht am 05.11.2024 -

So teilen Sie eine Sperre zwischen Prozessen in Python mithilfe von MultiprocessingEine Sperre zwischen Prozessen in Python teilenBeim Versuch, pool.map() als Ziel für eine Funktion mit mehreren Parametern, einschließlich eines Lock(...Programmierung Veröffentlicht am 05.11.2024

So teilen Sie eine Sperre zwischen Prozessen in Python mithilfe von MultiprocessingEine Sperre zwischen Prozessen in Python teilenBeim Versuch, pool.map() als Ziel für eine Funktion mit mehreren Parametern, einschließlich eines Lock(...Programmierung Veröffentlicht am 05.11.2024 -

Der Unterschied zwischen readonly und const in Type ScriptDiese beiden Funktionen ähneln sich darin, dass sie beide nicht zuweisbar sind. Können Sie es genau erklären? In diesem Artikel werde ich die Untersch...Programmierung Veröffentlicht am 05.11.2024

Der Unterschied zwischen readonly und const in Type ScriptDiese beiden Funktionen ähneln sich darin, dass sie beide nicht zuweisbar sind. Können Sie es genau erklären? In diesem Artikel werde ich die Untersch...Programmierung Veröffentlicht am 05.11.2024 -

Wie repliziere ich die C/C++-Schleifensyntax in Python mithilfe der Range-Funktion?for-Schleife in Python: Erweitern der C/C-SchleifensyntaxIn der Programmierung ist die for-Schleife ein grundlegendes Konstrukt zum Durchlaufen von Se...Programmierung Veröffentlicht am 05.11.2024

Wie repliziere ich die C/C++-Schleifensyntax in Python mithilfe der Range-Funktion?for-Schleife in Python: Erweitern der C/C-SchleifensyntaxIn der Programmierung ist die for-Schleife ein grundlegendes Konstrukt zum Durchlaufen von Se...Programmierung Veröffentlicht am 05.11.2024 -

TechEazy Consulting startet umfassendes Java-, Spring Boot- und AWS-Schulungsprogramm mit einem weiteren kostenlosen PraktikumTechEazy Consulting freut sich, den Start unseres umfassenden Schulungsprogramms bekannt zu geben, das sich an Anfänger, Erstsemester und Profis richt...Programmierung Veröffentlicht am 05.11.2024

TechEazy Consulting startet umfassendes Java-, Spring Boot- und AWS-Schulungsprogramm mit einem weiteren kostenlosen PraktikumTechEazy Consulting freut sich, den Start unseres umfassenden Schulungsprogramms bekannt zu geben, das sich an Anfänger, Erstsemester und Profis richt...Programmierung Veröffentlicht am 05.11.2024 -

Polyfills – ein Füller oder ein klaffendes Loch? (Teil-1)Vor ein paar Tagen erhielten wir im Teams-Chat unserer Organisation eine Prioritätsnachricht mit der Aufschrift: Sicherheitslücke gefunden – Polyfill-...Programmierung Veröffentlicht am 05.11.2024

Polyfills – ein Füller oder ein klaffendes Loch? (Teil-1)Vor ein paar Tagen erhielten wir im Teams-Chat unserer Organisation eine Prioritätsnachricht mit der Aufschrift: Sicherheitslücke gefunden – Polyfill-...Programmierung Veröffentlicht am 05.11.2024 -

Verschiebungsoperatoren und bitweise Kurzzuweisungen1. Bitverschiebungsoperatoren : Nach rechts verschieben. >>>: Rechtsverschiebung ohne Vorzeichen (mit Nullen aufgefüllt). 2. Allgemeine Syntax von Sch...Programmierung Veröffentlicht am 05.11.2024

Verschiebungsoperatoren und bitweise Kurzzuweisungen1. Bitverschiebungsoperatoren : Nach rechts verschieben. >>>: Rechtsverschiebung ohne Vorzeichen (mit Nullen aufgefüllt). 2. Allgemeine Syntax von Sch...Programmierung Veröffentlicht am 05.11.2024 -

Wie stelle ich mithilfe von VBA eine Verbindung zu einer MySQL-Datenbank aus Excel her?Wie kann VBA eine Verbindung zur MySQL-Datenbank in Excel herstellen?Herstellen einer Verbindung zu einer MySQL-Datenbank mithilfe von VBAEs wird vers...Programmierung Veröffentlicht am 05.11.2024

Wie stelle ich mithilfe von VBA eine Verbindung zu einer MySQL-Datenbank aus Excel her?Wie kann VBA eine Verbindung zur MySQL-Datenbank in Excel herstellen?Herstellen einer Verbindung zu einer MySQL-Datenbank mithilfe von VBAEs wird vers...Programmierung Veröffentlicht am 05.11.2024 -

Testautomatisierung: Leitfaden zu Selenium mit Java und TestNGTestautomatisierung ist zu einem integralen Bestandteil des Softwareentwicklungsprozesses geworden und ermöglicht es Teams, die Effizienz zu steigern,...Programmierung Veröffentlicht am 05.11.2024

Testautomatisierung: Leitfaden zu Selenium mit Java und TestNGTestautomatisierung ist zu einem integralen Bestandteil des Softwareentwicklungsprozesses geworden und ermöglicht es Teams, die Effizienz zu steigern,...Programmierung Veröffentlicht am 05.11.2024 -

Meine Meinung zu einer Landing Page für DuckDuckGo„Warum googeln Sie es nicht?“ ist eine häufige Antwort, die ich in Gesprächen bekomme. Die Allgegenwart von Google hat sogar zu dem neuen Verb „zu Goo...Programmierung Veröffentlicht am 05.11.2024

Meine Meinung zu einer Landing Page für DuckDuckGo„Warum googeln Sie es nicht?“ ist eine häufige Antwort, die ich in Gesprächen bekomme. Die Allgegenwart von Google hat sogar zu dem neuen Verb „zu Goo...Programmierung Veröffentlicht am 05.11.2024 -

Warum liest „cin“ von Turbo C++ nur das erste Wort?Die „cin“-Einschränkung von Turbo C: Nur das erste Wort lesenIn Turbo C hat der „cin“-Eingabeoperator eine Einschränkung beim Umgang mit Zeichenarrays...Programmierung Veröffentlicht am 05.11.2024

Warum liest „cin“ von Turbo C++ nur das erste Wort?Die „cin“-Einschränkung von Turbo C: Nur das erste Wort lesenIn Turbo C hat der „cin“-Eingabeoperator eine Einschränkung beim Umgang mit Zeichenarrays...Programmierung Veröffentlicht am 05.11.2024

Chinesisch lernen

- 1 Wie sagt man „gehen“ auf Chinesisch? 走路 Chinesische Aussprache, 走路 Chinesisch lernen

- 2 Wie sagt man auf Chinesisch „Flugzeug nehmen“? 坐飞机 Chinesische Aussprache, 坐飞机 Chinesisch lernen

- 3 Wie sagt man auf Chinesisch „einen Zug nehmen“? 坐火车 Chinesische Aussprache, 坐火车 Chinesisch lernen

- 4 Wie sagt man auf Chinesisch „Bus nehmen“? 坐车 Chinesische Aussprache, 坐车 Chinesisch lernen

- 5 Wie sagt man „Fahren“ auf Chinesisch? 开车 Chinesische Aussprache, 开车 Chinesisch lernen

- 6 Wie sagt man Schwimmen auf Chinesisch? 游泳 Chinesische Aussprache, 游泳 Chinesisch lernen

- 7 Wie sagt man auf Chinesisch „Fahrrad fahren“? 骑自行车 Chinesische Aussprache, 骑自行车 Chinesisch lernen

- 8 Wie sagt man auf Chinesisch Hallo? 你好Chinesische Aussprache, 你好Chinesisch lernen

- 9 Wie sagt man „Danke“ auf Chinesisch? 谢谢Chinesische Aussprache, 谢谢Chinesisch lernen

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning