المصادقة ذات الحالة مقابل المصادقة عديمة الحالة

العمارة عديمة الجنسية والدولة

يشير إلى حالة التطبيق، أي الحالة أو الجودة منه في وقت معين. في المصادقة عديمة الحالة، لا توجد جلسة أو مستخدم مخزن، وتحتوي فقط على محتويات ثابتة. وهذا يختلف عن المحتوى ذي الحالة، وهو المحتوى الديناميكي.

العملية عديمة الحالة هي مورد معزول، ولا يشير إلى أي خدمة أخرى أو تفاعل مع نظام آخر. إنه يعمل فقط في هذا الجزء من الكود، دون جلب معلومات من المعاملات القديمة، حيث أن المصادقة عديمة الحالة لا تخزن هذا النوع من البيانات؛ كل عملية تتم من الصفر.

تسمح المصادقة ذات الحالة باستخدام المعلومات أكثر من مرة ويتم تنفيذها بناءً على سياق المعاملات السابقة. ولذلك، في التطبيقات التي يكون من الضروري انتظار استجابة أو البيانات الموجودة مسبقًا، سواء كانت موجودة في نظام أو قاعدة بيانات أخرى، يتم استخدام الحالة.

مصادقة عديمي الجنسية

تتكون المصادقة عديمة الحالة من استراتيجية يتلقى فيها المستخدم، بعد تقديم بيانات الاعتماد، رمز وصول مميزًا ردًا على ذلك. يحتوي هذا الرمز المميز بالفعل على جميع المعلومات اللازمة لتحديد المستخدم الذي قام بإنشائه، دون الحاجة إلى استشارة الخدمة التي أصدرت الرمز المميز أو قاعدة البيانات باستمرار.

هذا الرمز المميز هو مخزن من جانب العميل (المتصفح)، وبالتالي فإن الخادم لديه القدرة فقط على التحقق من صلاحية الرمز المميز من خلال التأكد من تطابق الحمولة والتوقيع.

مصادقة عديمي الجنسية JWT

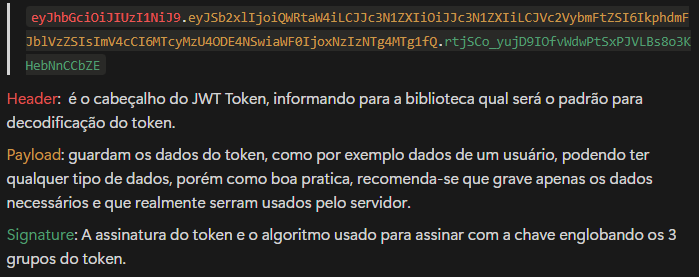

JSON Web Token (JWT) هي مفاتيح ذات معايير محددة في RFC-7519، تحتوي على كيان في شكل إعلانات، وهي مستقلة، دون الحاجة إلى استدعاء الخادم لإعادة التحقق من صحة الرمز المميز.

هل يتم ترميز السلاسل في معيار base64 باستخدام مفتاح سري، كما في المثال:

المزايا والعيوب

المزايا:

- استهلاك منخفض لذاكرة الخادم.

- ممتاز من حيث قابلية التوسع.

- مثالية للتطبيقات الموزعة، مثل واجهات برمجة التطبيقات والخدمات الصغيرة.

- إنشاء وتوزيع الرمز المميز في تطبيق معزول، دون الاعتماد على أطراف ثالثة.

- سهولة التفسير والتحقق من صحة بيانات مستخدم الرمز المميز.

العيوب:

- صعوبة التحكم في الدخول.

- ليس من الممكن إلغاء الرمز المميز في أي وقت بسهولة.

- يمكن أن يسهل دخول أطراف ثالثة ضارة، إذا كان لدى شخص ما حق الوصول إلى الرمز المميز.

- لا يمكن تغيير الجلسة حتى تنتهي صلاحية الرمز المميز.

- يعد رمز JWT أكثر تعقيدًا وقد يصبح غير ضروري في التطبيقات المركزية، مثل الوحدات المتراصة.

مصادقة الدولة

يشيع استخدامه في التطبيقات المختلفة، خاصة تلك التي لا تتطلب قدرًا كبيرًا من قابلية التوسع، ويتم إنشاء الجلسة ذات الحالة في الواجهة الخلفية للتطبيق، ويتم إرسال مرجع الجلسة مرة أخرى إلى المستخدم المقابل . في كل مرة يقوم فيها المستخدم بتقديم طلب، يقوم جزء من التطبيق بإنشاء الرمز المميز. من تلك اللحظة فصاعدًا، مع كل طلب جديد، سيتم إرسال هذا الرمز المميز مرة أخرى إلى التطبيق لإعادة التحقق من الوصول. في هذا النموذج، إذا كان هناك أي تغيير في بيانات المستخدم، فيمكن إلغاء الرمز المميز بسهولة.

هذه هي رموز وصول غير شفافة، أي سلسلة بسيطة بتنسيق خاص لا يحتوي على أي معرف أو بيانات مستخدم تتعلق بهذا الرمز المميز. يحتاج المستلم إلى الاتصال بالخادم الذي أنشأ الرمز المميز للتحقق من صحته.

مثال للرمز المميز: 8c90e55a-e867-45d5-9e42-8fcbd9c30a74

يجب تخزين هذا المعرف في قاعدة بيانات مع المستخدم الذي يملك الرمز المميز.

المزايا والعيوب

المزايا:

- منطق التنفيذ المركزي.

- إدارة الوصول والتحكم المبسط.

- ممتاز للوحدات المتراصة وتطبيقات MVC والعمليات الداخلية.

- أكثر أمانًا ضد الأطراف الثالثة الضارة.

العيوب:

- قد يكون هناك حمل زائد في واجهة برمجة التطبيقات المسؤولة عن التحقق من صحة الرمز المميز.

- الفشل من حيث قابلية التوسع.

- صعوبة أكبر في توزيع المصادقة بين الخدمات المصغرة.

- في تطبيق موزع، إذا فشلت خدمة المصادقة، تصبح جميع الخدمات الأخرى غير متوفرة.

- تعقيد أكبر في التنفيذ.

- صعوبة أكبر في التكامل مع أنظمة الطرف الثالث.

متى تستخدم كل نهج؟

متى يتم استخدام رمز JWT والمصادقة عديمة الحالة

- عندما تكون هناك حاجة إلى أداء أفضل دون القلق بشأن التحميل الزائد على واجهة برمجة التطبيقات.

- عندما يكون هناك عدة اتصالات موزعة بين الخدمات.

- عندما يكون من الضروري تحديد المستخدم الذي يقوم بإجراء ما في النظام في خدمات مختلفة.

- عندما لا يكون المقصود الاحتفاظ ببيانات المستخدم، فقط تسجيله الأولي.

- إذا كان من الضروري إنشاء وصول خارجي إلى الخدمة.

- إذا كان من الضروري التلاعب ببيانات من يقوم بإجراء معين بأقل تأثير على النظام.

متى يتم استخدام رمز غير شفاف ومصادقة الحالة

- إذا كان التحكم الكامل في الوصول لمستخدمي النظام ضروريًا، وذلك بشكل أساسي لتحديد التسلسل الهرمي للوصول.

- في تطبيق مركزي، بدون خدمات موزعة وبدون التواصل مع الخدمات الخارجية.

الاعتبارات النهائية:

- في بعض الأماكن، مثل "ضغط API"، قد يتم استبدال المصطلح بـ "API overhead" للتوضيح.

- يمكن أن يتضمن القسم الخاص بـ "JWT Token" شرحًا أكثر تفصيلاً لماهية "التصريحات" المذكورة في RFC-7519، إذا كان الجمهور المستهدف يحتاج إلى مزيد من السياق.

- في القسم الخاص بالمصادقة ذات الحالة، يمكن توضيح العبارة "سيقوم جزء واحد من التطبيق بإنشاء الرمز المميز" من خلال توضيح الجزء المحدد من التطبيق المسؤول عن ذلك.

-

هل هناك اختلاف في الأداء بين استخدام حلقة EACH وتكرار لجمع اجتماعي في Java؟تستكشف هذه المقالة اختلافات الكفاءة بين هذين النهجين. يستخدم ITerator داخليًا: قائمة a = new ArrayList () ؛ ل (عدد صحيح عدد صحيح: أ) { intege...برمجة نشر في 2025-04-07

هل هناك اختلاف في الأداء بين استخدام حلقة EACH وتكرار لجمع اجتماعي في Java؟تستكشف هذه المقالة اختلافات الكفاءة بين هذين النهجين. يستخدم ITerator داخليًا: قائمة a = new ArrayList () ؛ ل (عدد صحيح عدد صحيح: أ) { intege...برمجة نشر في 2025-04-07 -

لماذا تظهر صورة خلفية CSS الخاصة بي؟توجد ورقة الصورة والأنماط في نفس الدليل ، ومع ذلك ، تظل الخلفية قماشًا أبيض فارغًا. إرفاق اسم ملف الصورة: -صورة الخلفية: url (nickcage.jpg) ؛ إذ...برمجة نشر في 2025-04-07

لماذا تظهر صورة خلفية CSS الخاصة بي؟توجد ورقة الصورة والأنماط في نفس الدليل ، ومع ذلك ، تظل الخلفية قماشًا أبيض فارغًا. إرفاق اسم ملف الصورة: -صورة الخلفية: url (nickcage.jpg) ؛ إذ...برمجة نشر في 2025-04-07 -

هل يمكن تكديس عناصر لزجة متعددة فوق بعضها البعض في CSS النقي؟هنا: https://webthemez.com/demo/sticky-multi-header-scroll/index.html فقط أفضل استخدام CSS النقي ، بدلاً من تنفيذ JavaScript. لقد جربت قليلاً ...برمجة نشر في 2025-04-07

هل يمكن تكديس عناصر لزجة متعددة فوق بعضها البعض في CSS النقي؟هنا: https://webthemez.com/demo/sticky-multi-header-scroll/index.html فقط أفضل استخدام CSS النقي ، بدلاً من تنفيذ JavaScript. لقد جربت قليلاً ...برمجة نشر في 2025-04-07 -

كيفية حل خطأ \ "الاستخدام غير صالح لوظيفة المجموعة \" في MySQL عند العثور على عدد أقصى؟كيفية استرداد الحد الأقصى لعد باستخدام mysql حدد ماكس (العد (*)) من مجموعة EMP1 بالاسم ؛ خطأ 1111 (hy000): الاستخدام غير الصحيح لوظيفة المجموعة...برمجة نشر في 2025-04-07

كيفية حل خطأ \ "الاستخدام غير صالح لوظيفة المجموعة \" في MySQL عند العثور على عدد أقصى؟كيفية استرداد الحد الأقصى لعد باستخدام mysql حدد ماكس (العد (*)) من مجموعة EMP1 بالاسم ؛ خطأ 1111 (hy000): الاستخدام غير الصحيح لوظيفة المجموعة...برمجة نشر في 2025-04-07 -

كيفية إزالة معالجات أحداث JavaScript المجهولة بشكل نظيف؟العنصر؟ لا توجد طريقة لإزالة معالج الأحداث المجهول بشكل نظيف ما لم يتم تخزين إشارة إلى المعالج في الإنشاء. لمعالجة هذه المشكلة ، فكر في تخزين معا...برمجة نشر في 2025-04-07

كيفية إزالة معالجات أحداث JavaScript المجهولة بشكل نظيف؟العنصر؟ لا توجد طريقة لإزالة معالج الأحداث المجهول بشكل نظيف ما لم يتم تخزين إشارة إلى المعالج في الإنشاء. لمعالجة هذه المشكلة ، فكر في تخزين معا...برمجة نشر في 2025-04-07 -

كيف يمكنني الحفاظ على تقديم خلايا JTable المخصصة بعد تحرير الخلايا؟ومع ذلك ، من الأهمية بمكان التأكد من الحفاظ على التنسيق المطلوب حتى بعد التحرير العمليات. في مثل هذه السيناريوهات ، قد لا يتم تطبيق القيمة الافتراض...برمجة نشر في 2025-04-07

كيف يمكنني الحفاظ على تقديم خلايا JTable المخصصة بعد تحرير الخلايا؟ومع ذلك ، من الأهمية بمكان التأكد من الحفاظ على التنسيق المطلوب حتى بعد التحرير العمليات. في مثل هذه السيناريوهات ، قد لا يتم تطبيق القيمة الافتراض...برمجة نشر في 2025-04-07 -

لماذا تفشل Microsoft Visual C ++ في تنفيذ إنشاء مثيل للقالب ثنائي المراحل بشكل صحيح؟] ما هي الجوانب المحددة للآلية تفشل في العمل كما هو متوقع؟ ومع ذلك ، تنشأ الشكوك فيما يتعلق بما إذا كان هذا الشيك يتحقق مما إذا كان يتم الإعلان عن الأ...برمجة نشر في 2025-04-07

لماذا تفشل Microsoft Visual C ++ في تنفيذ إنشاء مثيل للقالب ثنائي المراحل بشكل صحيح؟] ما هي الجوانب المحددة للآلية تفشل في العمل كما هو متوقع؟ ومع ذلك ، تنشأ الشكوك فيما يتعلق بما إذا كان هذا الشيك يتحقق مما إذا كان يتم الإعلان عن الأ...برمجة نشر في 2025-04-07 -

كيف تسترجع أحدث مكتبة jQuery من Google APIs؟لاسترداد أحدث إصدار ، كان هناك سابقًا بديلًا لاستخدام رقم إصدار معين ، والذي كان لاستخدام بناء الجملة التالي: /latest/jquery.js Budaps &&. للحصول...برمجة نشر في 2025-04-07

كيف تسترجع أحدث مكتبة jQuery من Google APIs؟لاسترداد أحدث إصدار ، كان هناك سابقًا بديلًا لاستخدام رقم إصدار معين ، والذي كان لاستخدام بناء الجملة التالي: /latest/jquery.js Budaps &&. للحصول...برمجة نشر في 2025-04-07 -

لماذا لا `body {margin: 0 ؛ } `دائما إزالة الهامش العلوي في CSS؟في كثير من الأحيان ، لا يعطي الرمز المقدم ، مثل "body {margin: 0 ؛}" ، النتيجة المطلوبة. يمكن أن يحدث هذا عندما يكون للعنصر الأصل للمحتوى...برمجة نشر في 2025-04-07

لماذا لا `body {margin: 0 ؛ } `دائما إزالة الهامش العلوي في CSS؟في كثير من الأحيان ، لا يعطي الرمز المقدم ، مثل "body {margin: 0 ؛}" ، النتيجة المطلوبة. يمكن أن يحدث هذا عندما يكون للعنصر الأصل للمحتوى...برمجة نشر في 2025-04-07 -

شذوذات صفيف PHP: فهم الحالة الغريبة من 07 و 08في PHP ، تنشأ مشكلة غير عادية عندما تحتوي المفاتيح على قيم رقمية مثل 07 أو 08. تشغيل print_r (أشهر دولارات) يعيد نتائج غير متوقعة: المفتاح "0...برمجة نشر في 2025-04-07

شذوذات صفيف PHP: فهم الحالة الغريبة من 07 و 08في PHP ، تنشأ مشكلة غير عادية عندما تحتوي المفاتيح على قيم رقمية مثل 07 أو 08. تشغيل print_r (أشهر دولارات) يعيد نتائج غير متوقعة: المفتاح "0...برمجة نشر في 2025-04-07 -

كيف يمكنني استبدال سلاسل متعددة بكفاءة في سلسلة Java؟ومع ذلك ، يمكن أن يكون هذا غير فعال بالنسبة للسلاسل الكبيرة أو عند العمل مع العديد من الأوتار. تتيح لك التعبيرات العادية تحديد أنماط البحث المعقدة ...برمجة نشر في 2025-04-07

كيف يمكنني استبدال سلاسل متعددة بكفاءة في سلسلة Java؟ومع ذلك ، يمكن أن يكون هذا غير فعال بالنسبة للسلاسل الكبيرة أو عند العمل مع العديد من الأوتار. تتيح لك التعبيرات العادية تحديد أنماط البحث المعقدة ...برمجة نشر في 2025-04-07 -

كيف يمكنك تحديد المتغيرات في قوالب Blade Laravel بأناقة؟أثناء تعيين المتغيرات باستخدام "{{{}}" ومباشرة ، قد لا يكون الحل الأكثر أناقة. $ old_section = "أي شيء" ؛ endphp العلامة:...برمجة نشر في 2025-04-07

كيف يمكنك تحديد المتغيرات في قوالب Blade Laravel بأناقة؟أثناء تعيين المتغيرات باستخدام "{{{}}" ومباشرة ، قد لا يكون الحل الأكثر أناقة. $ old_section = "أي شيء" ؛ endphp العلامة:...برمجة نشر في 2025-04-07 -

كيف يمكنك استخدام مجموعة من خلال محور البيانات في MySQL؟هنا ، نتعامل مع تحد شائع: تحويل البيانات من الصف إلى الصفوف المستندة إلى الأعمدة باستخدام. لننظر في الاستعلام التالي: حدد البيانات مجموعة بوا...برمجة نشر في 2025-04-07

كيف يمكنك استخدام مجموعة من خلال محور البيانات في MySQL؟هنا ، نتعامل مع تحد شائع: تحويل البيانات من الصف إلى الصفوف المستندة إلى الأعمدة باستخدام. لننظر في الاستعلام التالي: حدد البيانات مجموعة بوا...برمجة نشر في 2025-04-07 -

كيف يمكنني تصميم المثال الأول لنوع عنصر معين عبر مستند HTML بأكمله؟مطابقة العنصر الأول من نوع معين في المستند بالكامل يمكن أن يكون التصميم الأول من نوع معين عبر مستند HTML بالكامل تحديًا باستخدام CSS وحده. يق...برمجة نشر في 2025-04-07

كيف يمكنني تصميم المثال الأول لنوع عنصر معين عبر مستند HTML بأكمله؟مطابقة العنصر الأول من نوع معين في المستند بالكامل يمكن أن يكون التصميم الأول من نوع معين عبر مستند HTML بالكامل تحديًا باستخدام CSS وحده. يق...برمجة نشر في 2025-04-07 -

كيف ترسل طلب النشر الخام مع حليقة في PHP؟كيفية إرسال طلب النشر الخام باستخدام حليقة في php في PHP ، تعد Curl مكتبة شهيرة لإرسال طلبات HTTP. ستوضح هذه المقالة كيفية استخدام Curl لأداء ...برمجة نشر في 2025-04-07

كيف ترسل طلب النشر الخام مع حليقة في PHP؟كيفية إرسال طلب النشر الخام باستخدام حليقة في php في PHP ، تعد Curl مكتبة شهيرة لإرسال طلبات HTTP. ستوضح هذه المقالة كيفية استخدام Curl لأداء ...برمجة نشر في 2025-04-07

دراسة اللغة الصينية

- 1 كيف تقول "المشي" باللغة الصينية؟ 走路 نطق الصينية، 走路 تعلم اللغة الصينية

- 2 كيف تقول "استقل طائرة" بالصينية؟ 坐飞机 نطق الصينية، 坐飞机 تعلم اللغة الصينية

- 3 كيف تقول "استقل القطار" بالصينية؟ 坐火车 نطق الصينية، 坐火车 تعلم اللغة الصينية

- 4 كيف تقول "استقل الحافلة" باللغة الصينية؟ 坐车 نطق الصينية، 坐车 تعلم اللغة الصينية

- 5 كيف أقول القيادة باللغة الصينية؟ 开车 نطق الصينية، 开车 تعلم اللغة الصينية

- 6 كيف تقول السباحة باللغة الصينية؟ 游泳 نطق الصينية، 游泳 تعلم اللغة الصينية

- 7 كيف يمكنك أن تقول ركوب الدراجة باللغة الصينية؟ 骑自行车 نطق الصينية، 骑自行车 تعلم اللغة الصينية

- 8 كيف تقول مرحبا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 9 كيف تقول شكرا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning