旧即新:Windows 漏洞允许无法检测的降级攻击

在 2024 年 Black Hat USA 会议上,SafeBreach 研究员 Alon Leviev 提出了一种攻击,该攻击操纵操作列表 XML 文件来推送“Windows Downdate”工具,该工具绕过所有 Windows 验证步骤和值得信赖的安装人员。该工具还可以操纵 Windows 来确认系统已完全更新。

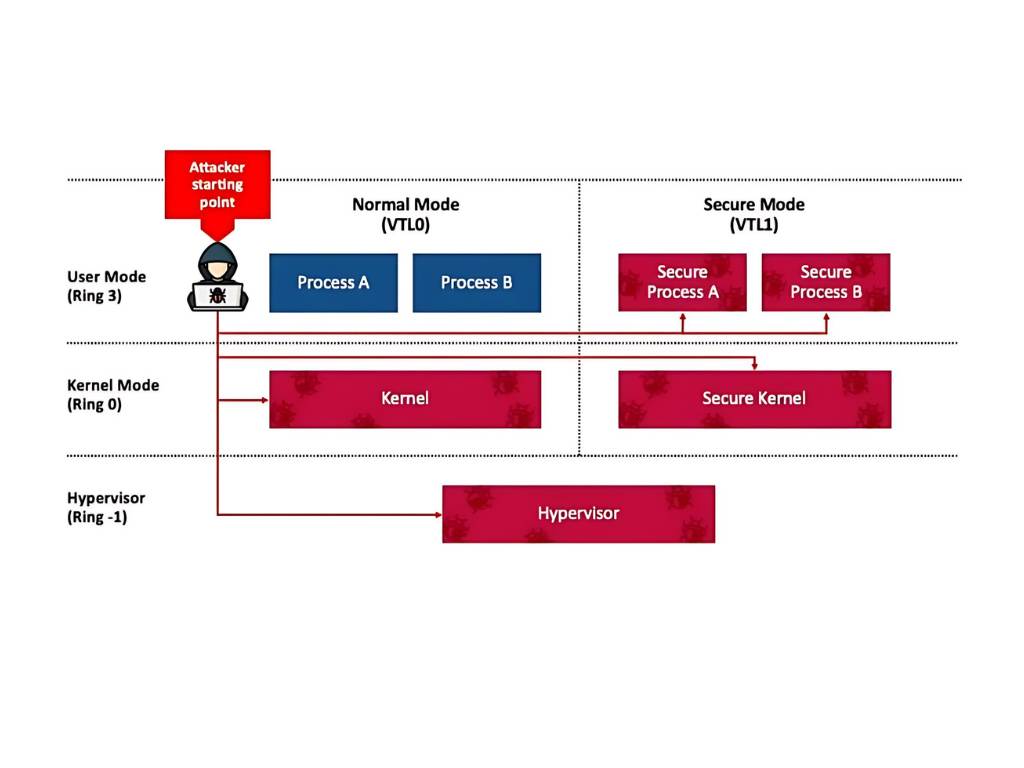

Windows 更新进程之前已被泄露。 BlackLotus UEFI Bootkit 于 2023 年发布,包括利用 Windows 更新架构中的漏洞的降级功能。与 Leviev 展示的方法类似,BlackLotus Bootkit 会降级各种系统组件以绕过 VBS UEFI 锁。然后,威胁行为者可以对以前最新的系统使用权限升级“零日”攻击。在 SafeBreach 的博客文章中,Leviev 表示:“我发现了多种禁用基于 Windows 虚拟化的安全性 (VBS) 的方法,包括 Credential Guard 和虚拟机管理程序保护的代码完整性 (HVCI) 等功能,即使使用 UEFI 锁强制执行也是如此。据我所知,这是 VBS 的 UEFI 锁第一次在没有物理访问的情况下被绕过。”

Leviev 在今年 2 月向微软通报了这些漏洞。不过,微软仍在开发安全更新,以撤销过时且未打补丁的 VBS 系统。微软还计划发布一份指南,“为客户提供缓解措施或相关风险降低指南”。莱维耶夫认为,指导是必要的,因为这些攻击是无法检测和无形的。要了解更多信息或查看实际利用情况,请访问以下资源。

-

新款联想游戏平板电脑配备比智能手机屏幕还大的 VC 散热器联想预计将于 9 月 29 日在中国发布 2024 款 Legion Y700,最近该公司已确认即将推出的游戏平板电脑将采用哑光黑色外观。现在,联想表示它将配备 10,004 平方毫米的大型均热板 (VC) 冷却装置。 正如联想所强调的,这种 VC 散热装置“比手机屏幕还要大”,有了这样的散热装置,...科技周边 发布于2024-11-06

新款联想游戏平板电脑配备比智能手机屏幕还大的 VC 散热器联想预计将于 9 月 29 日在中国发布 2024 款 Legion Y700,最近该公司已确认即将推出的游戏平板电脑将采用哑光黑色外观。现在,联想表示它将配备 10,004 平方毫米的大型均热板 (VC) 冷却装置。 正如联想所强调的,这种 VC 散热装置“比手机屏幕还要大”,有了这样的散热装置,...科技周边 发布于2024-11-06 -

Apple Intelligence 不会在今年晚些时候在欧盟推出与近代历史上所有其他 OEM 一样,Apple 在 WWDC 2024 上花了很多时间谈论 AI。按照真正的 Apple 风格,它被称为 Apple Intelligence。它包括一些有趣的新功能,这些功能将于今年晚些时候在选定的设备上首次亮相。然而,彭博社的马克·古尔曼报道称,欧盟用户可能需要等...科技周边 发布于2024-11-06

Apple Intelligence 不会在今年晚些时候在欧盟推出与近代历史上所有其他 OEM 一样,Apple 在 WWDC 2024 上花了很多时间谈论 AI。按照真正的 Apple 风格,它被称为 Apple Intelligence。它包括一些有趣的新功能,这些功能将于今年晚些时候在选定的设备上首次亮相。然而,彭博社的马克·古尔曼报道称,欧盟用户可能需要等...科技周边 发布于2024-11-06 -

Reolink智能电池门铃升级至“世界首创”2K分辨率和1:1视图Reolink 最新的智能门铃采用电池供电,但被誉为与固定电源替代品相当,具有领先的新规格(因此可能在同类产品中击败 Eufy)的过程)。 新配件的 4MP 传感器也切换到 1:1 的纵横比,而不是其有线前身的 4:3。 Reolink 声称它为用户提供了更好的垂直视图,从而增加了他们“从头到脚”看...科技周边 发布于2024-11-06

Reolink智能电池门铃升级至“世界首创”2K分辨率和1:1视图Reolink 最新的智能门铃采用电池供电,但被誉为与固定电源替代品相当,具有领先的新规格(因此可能在同类产品中击败 Eufy)的过程)。 新配件的 4MP 传感器也切换到 1:1 的纵横比,而不是其有线前身的 4:3。 Reolink 声称它为用户提供了更好的垂直视图,从而增加了他们“从头到脚”看...科技周边 发布于2024-11-06 -

遥控“机器人”蟑螂正在为未来的生物混合技术铺平道路想象一下以遥控汽车的精确度驾驶蟑螂。尽管听起来很荒谬,但这并不是科幻小说,而是半机械人技术的先驱。研究人员设计了一种控制系统,可以利用昆虫的神经系统,在指导其运动方面提供前所未有的准确性。 利用电荷平衡双相电刺激,研究人员提高了受试者的运动精度。简而言之,电荷平衡双相电刺激是一种提供正负相交替电脉冲...科技周边 发布于2024-11-06

遥控“机器人”蟑螂正在为未来的生物混合技术铺平道路想象一下以遥控汽车的精确度驾驶蟑螂。尽管听起来很荒谬,但这并不是科幻小说,而是半机械人技术的先驱。研究人员设计了一种控制系统,可以利用昆虫的神经系统,在指导其运动方面提供前所未有的准确性。 利用电荷平衡双相电刺激,研究人员提高了受试者的运动精度。简而言之,电荷平衡双相电刺激是一种提供正负相交替电脉冲...科技周边 发布于2024-11-06 -

Zoom 推出 H1 XLR 便携式录音机,能够使用 32 位浮动音频和双 A/D 转换器电路进行无剪辑录音Zoom 推出了 Zoom H1 XLR 便携式录音机,具有双 XLR/TRS 输入,能够进行无剪辑录音。双 A/D 转换器电路和高达 96 kHz 的 32 位浮动 WAV 文件可提供 -122 dBu 的本底噪声,从而可以干净地录制非常适合 ASMR 的微妙声音以及极其响亮的声音,而无需调整麦克...科技周边 发布于2024-11-06

Zoom 推出 H1 XLR 便携式录音机,能够使用 32 位浮动音频和双 A/D 转换器电路进行无剪辑录音Zoom 推出了 Zoom H1 XLR 便携式录音机,具有双 XLR/TRS 输入,能够进行无剪辑录音。双 A/D 转换器电路和高达 96 kHz 的 32 位浮动 WAV 文件可提供 -122 dBu 的本底噪声,从而可以干净地录制非常适合 ASMR 的微妙声音以及极其响亮的声音,而无需调整麦克...科技周边 发布于2024-11-06 -

iOS 18 将 iPhone 刷新率降级至 80 Hz 的疯狂说法有证据反驳iOS 18 和 iPadOS 的发布起步相当艰难。例如,iOS 18 被发现会降低从 iOS 17 升级的旧款 iPhone 的性能。此外,在有报道称 iPadOS 18 导致某些基于 Apple M4 的 iPad Pro 11 和 iPad 变砖之后,苹果被迫停止推出后者。 Pro 13 台。...科技周边 发布于2024-11-06

iOS 18 将 iPhone 刷新率降级至 80 Hz 的疯狂说法有证据反驳iOS 18 和 iPadOS 的发布起步相当艰难。例如,iOS 18 被发现会降低从 iOS 17 升级的旧款 iPhone 的性能。此外,在有报道称 iPadOS 18 导致某些基于 Apple M4 的 iPad Pro 11 和 iPad 变砖之后,苹果被迫停止推出后者。 Pro 13 台。...科技周边 发布于2024-11-06 -

HMD Vibe Pro:未发布的中端智能手机的规格和价格泄露HMD 似乎正在策划今年早些时候发布的智能手机的稍微高级版本。具体来说,@smashx_60 声称该公司已经开发了 Vibe Pro,它将在其最近的产品堆栈中位于 Vibe(亚马逊上的售价为 149.99 美元)之上。不过,两者之间的变化可能相对较小。首先处理相似之处,@smashx_60 声称 V...科技周边 发布于2024-11-06

HMD Vibe Pro:未发布的中端智能手机的规格和价格泄露HMD 似乎正在策划今年早些时候发布的智能手机的稍微高级版本。具体来说,@smashx_60 声称该公司已经开发了 Vibe Pro,它将在其最近的产品堆栈中位于 Vibe(亚马逊上的售价为 149.99 美元)之上。不过,两者之间的变化可能相对较小。首先处理相似之处,@smashx_60 声称 V...科技周边 发布于2024-11-06 -

飞利浦 Hue 透露 Hue Bridge 重要更新的详细信息飞利浦 Hue 团队提供了有关智能家居中多个 Hue 桥的支持的更新。目前,拥有多个网桥的用户必须在设备之间切换才能控制其智能灯、相机和配件。该公司网站上的一个页面于今年早些时候更新,表明将在 2024 年发布针对多个桥的改进控制。在 IFA 2024 上,飞利浦 Hue 的代表宣布此增强功能目前正...科技周边 发布于2024-11-06

飞利浦 Hue 透露 Hue Bridge 重要更新的详细信息飞利浦 Hue 团队提供了有关智能家居中多个 Hue 桥的支持的更新。目前,拥有多个网桥的用户必须在设备之间切换才能控制其智能灯、相机和配件。该公司网站上的一个页面于今年早些时候更新,表明将在 2024 年发布针对多个桥的改进控制。在 IFA 2024 上,飞利浦 Hue 的代表宣布此增强功能目前正...科技周边 发布于2024-11-06 -

泄露的 Nintendo Switch 2 价格对于粉丝来说似乎是个好消息几天前,我们报道了行业消息人士指出任天堂本月可能会发布 Switch 2 的消息。由此,我们推测我们可能即将获得 Nintendo Switch 2 的官方公告,或者至少是一个小预告片。关于 Nintendo Switch 2 价格和发布日期的新谣言现在已经出现在网上。如果这个最新的定价信息是准确的...科技周边 发布于2024-11-06

泄露的 Nintendo Switch 2 价格对于粉丝来说似乎是个好消息几天前,我们报道了行业消息人士指出任天堂本月可能会发布 Switch 2 的消息。由此,我们推测我们可能即将获得 Nintendo Switch 2 的官方公告,或者至少是一个小预告片。关于 Nintendo Switch 2 价格和发布日期的新谣言现在已经出现在网上。如果这个最新的定价信息是准确的...科技周边 发布于2024-11-06 -

最新安兔兔旗舰性能排行榜 骁龙8第三代领先版继续称霸安兔兔最新旗舰性能排行榜上,骁龙8代3领先版以相当明显的成绩差距位居榜首。最新的最佳 Android 手机排行榜的情况或多或少是一样的。搭载超频高通 SoC 的 RedMagic 9S Pro 位于顶部。 更具体地说,RedMagic 手机的平均得分为 2,127,528 分(16/512 GB 9...科技周边 发布于2024-11-06

最新安兔兔旗舰性能排行榜 骁龙8第三代领先版继续称霸安兔兔最新旗舰性能排行榜上,骁龙8代3领先版以相当明显的成绩差距位居榜首。最新的最佳 Android 手机排行榜的情况或多或少是一样的。搭载超频高通 SoC 的 RedMagic 9S Pro 位于顶部。 更具体地说,RedMagic 手机的平均得分为 2,127,528 分(16/512 GB 9...科技周边 发布于2024-11-06 -

iPhone 16:如何捕捉空间照片和视频如果您拥有 iPhone 15 Pro 或 iPhone 16,您可以拍摄空间照片和视频,以便在 Apple Vision Pro 耳机上的照片应用程序中查看。请继续阅读以了解其操作方法。Apple Vision Pro 耳机于 2024 年 2 月在美国推出,此后已在全球多个国家/地区发布。该设备...科技周边 发布于2024-11-06

iPhone 16:如何捕捉空间照片和视频如果您拥有 iPhone 15 Pro 或 iPhone 16,您可以拍摄空间照片和视频,以便在 Apple Vision Pro 耳机上的照片应用程序中查看。请继续阅读以了解其操作方法。Apple Vision Pro 耳机于 2024 年 2 月在美国推出,此后已在全球多个国家/地区发布。该设备...科技周边 发布于2024-11-06 -

自主人工智能驱动的研究解决方案可以重塑人类的未来人工智能作为一门学科成立于 1956 年,花了六十多年的时间才真正起飞。 2012 年,深度学习标志着向前迈出了一大步,五年后 Transformer 架构随之问世。该市场领域目前正在经历非常快速的增长,并且速度还在继续加快。最近开发的系统可以更快地加快速度,因为它具有进行自主科学研究的能力。 人工...科技周边 发布于2024-11-06

自主人工智能驱动的研究解决方案可以重塑人类的未来人工智能作为一门学科成立于 1956 年,花了六十多年的时间才真正起飞。 2012 年,深度学习标志着向前迈出了一大步,五年后 Transformer 架构随之问世。该市场领域目前正在经历非常快速的增长,并且速度还在继续加快。最近开发的系统可以更快地加快速度,因为它具有进行自主科学研究的能力。 人工...科技周边 发布于2024-11-06 -

随着 Rivian 将 R2 连接器移至特斯拉一侧,Lucid Gravity 提供 NACS 和 CCS 充电端口Lucid 刚刚获得沙特阿拉伯主权财富基金 15 亿美元的注资,将为其即将推出的 Gravity 车型投入两个充电端口。 Lucid 并没有像 Rivian 在 R2 上那样根据风扇压力重新定位 NACS 充电端口,而是只是将其放置在 Tesla 最初放置的地方。 Lucid 的首款 SUV 还将在...科技周边 发布于2024-11-06

随着 Rivian 将 R2 连接器移至特斯拉一侧,Lucid Gravity 提供 NACS 和 CCS 充电端口Lucid 刚刚获得沙特阿拉伯主权财富基金 15 亿美元的注资,将为其即将推出的 Gravity 车型投入两个充电端口。 Lucid 并没有像 Rivian 在 R2 上那样根据风扇压力重新定位 NACS 充电端口,而是只是将其放置在 Tesla 最初放置的地方。 Lucid 的首款 SUV 还将在...科技周边 发布于2024-11-06 -

Vivo X200 和 Vivo X200 Pro 确认将于 10 月中旬发布Vivo 已确认将于 10 月 14 日推出其新旗舰智能手机 Vivo X200 和 Vivo X200 Pro。之前的泄露(以及去年的 Vivo X100 和 Vivo X100 Pro 上的芯片组)建议这两款手机都将搭载联发科技的天玑 9400 SoC;因此,我们可以合理地假设该芯片将在大约同一...科技周边 发布于2024-11-06

Vivo X200 和 Vivo X200 Pro 确认将于 10 月中旬发布Vivo 已确认将于 10 月 14 日推出其新旗舰智能手机 Vivo X200 和 Vivo X200 Pro。之前的泄露(以及去年的 Vivo X100 和 Vivo X100 Pro 上的芯片组)建议这两款手机都将搭载联发科技的天玑 9400 SoC;因此,我们可以合理地假设该芯片将在大约同一...科技周边 发布于2024-11-06 -

《星球大战:神枪手》发布令人失望后,育碧股价跌至 10 年来最低点法国视频游戏开发商育碧的股价周四创下历史新低。以每股15.50欧元左右的价格计算,其价值已暴跌约10%。结果,该公司市值跌破20亿欧元。相比之下,竞争对手艺电的地位要好得多,其市值超过350亿欧元。 股价大幅下跌可归因于 8 月 30 日上映的《星球大战:亡命之徒》 令人失望的销售数据。尽管评分尚可...科技周边 发布于2024-11-06

《星球大战:神枪手》发布令人失望后,育碧股价跌至 10 年来最低点法国视频游戏开发商育碧的股价周四创下历史新低。以每股15.50欧元左右的价格计算,其价值已暴跌约10%。结果,该公司市值跌破20亿欧元。相比之下,竞争对手艺电的地位要好得多,其市值超过350亿欧元。 股价大幅下跌可归因于 8 月 30 日上映的《星球大战:亡命之徒》 令人失望的销售数据。尽管评分尚可...科技周边 发布于2024-11-06

学习中文

- 1 走路用中文怎么说?走路中文发音,走路中文学习

- 2 坐飞机用中文怎么说?坐飞机中文发音,坐飞机中文学习

- 3 坐火车用中文怎么说?坐火车中文发音,坐火车中文学习

- 4 坐车用中文怎么说?坐车中文发音,坐车中文学习

- 5 开车用中文怎么说?开车中文发音,开车中文学习

- 6 游泳用中文怎么说?游泳中文发音,游泳中文学习

- 7 骑自行车用中文怎么说?骑自行车中文发音,骑自行车中文学习

- 8 你好用中文怎么说?你好中文发音,你好中文学习

- 9 谢谢用中文怎么说?谢谢中文发音,谢谢中文学习

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning