利用AI自動修復程式碼漏洞

在 Snyk 的 SecRel 客户研讨会库中,我们有一个名为 Breaking AI 的研讨会。本次研讨会将介绍生成式 AI 助手(例如 copilot 和 codium)如何帮助开发人员更快地编写代码。研讨会的一大亮点是,人工智能助手就像刚从编码训练营出来的初级开发人员:超级热心且乐于助人,但是 - 你真的想要检查他们的代码(对初级开发人员没有阴影 - 我们需要他们,他们太棒了!)。在研讨会中,我们展示了 AI 助手和 Snyk 的结合如何为您提供超能力 - 快速、安全地编写代码。

引用一位著名厨师的话,Snyk 现在凭借其 Deep Code AI Fix 功能“更上一层楼”。当发现安全漏洞时,Snyk Code 总是给出良好的修复建议。它甚至可以为您提供三个具有相同漏洞的其他开源项目的良好参考,并向您展示这些项目如何修复它。现在,得益于 Snyk 安全研究团队精心整理的数据、结合了生成人工智能和符号人工智能力量的混合人工智能模型以及机器学习模型,Snyk 现在可以轻松地自动修复许多常见的安全漏洞。最喜欢的 IDE。

在本博客中,我将演示如何在我们研讨会中使用的 Java 示例项目中最好地利用 Deep Code AI Fix (DCAIF)。源代码可以在这里找到。注意:该项目故意在多个方面存在漏洞,不适合在任何生产环境中使用。

会议安排应用程序的乐趣

如果您曾经参加过技术会议或在技术会议上发表过演讲,您就会知道最具挑战性的方面之一是创建和展示日程安排。

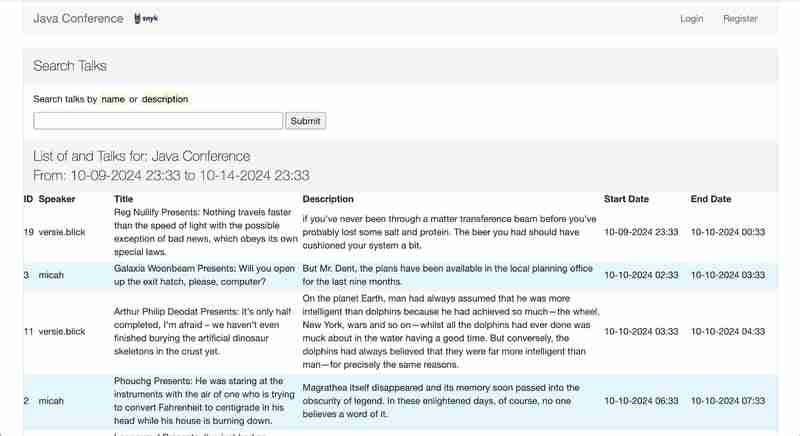

参考应用程序是一个糟糕的版本(我不是一个好的前端开发人员!)但是,它对于展示代码如何在技术上工作但同时不安全非常有用。

这是一个使用 Thymeleaf 模板引擎的 Spring Boot 应用程序。启动时,它使用流行的 faker 库生成随机演讲者、演讲标题和演讲描述数据。演讲标题和描述均来自《银河系漫游指南》一书的正文。注意:标题和描述可能并不都 100% 适合工作。你已被警告!

活动中生成的每个演讲者还有一个专门的页面,您可以在其中查看他们在会议上的演讲列表。我们将重点关注应用程序的这一部分。

要编译并运行应用程序,请执行以下命令:

mvn clean install mvn spring-boot:run

当您运行应用程序时,除了通常的 Spring Boot 横幅和其他输出之外,您还会看到如下内容:

Access talks for heath.davis at: http://localhost:8081/talks?username=heath.davis Access talks for russell.bernier at: http://localhost:8081/talks?username=russell.bernier Access talks for kenyetta.jones at: http://localhost:8081/talks?username=kenyetta.jones Access talks for howard.bailey at: http://localhost:8081/talks?username=howard.bailey Access talks for buddy.jast at: http://localhost:8081/talks?username=buddy.jast Access talks for jeanice.kertzmann at: http://localhost:8081/talks?username=jeanice.kertzmann Access talks for deborah.hamill at: http://localhost:8081/talks?username=deborah.hamill Access talks for horacio.renner at: http://localhost:8081/talks?username=horacio.renner Access talks for winfred.schuster at: http://localhost:8081/talks?username=winfred.schuster Access talks for tommie.hane at: http://localhost:8081/talks?username=tommie.hane Access talks for micah at: http://localhost:8081/talks?username=micah

注意:情况不会完全像这样,因为每次启动应用程序时,演讲者及其演讲都是随机生成的。

如果您单击或复制/粘贴其中一个链接,您将看到一个演讲者页面,其中包含他们的演讲列表:

让我们来玩一下:找出漏洞

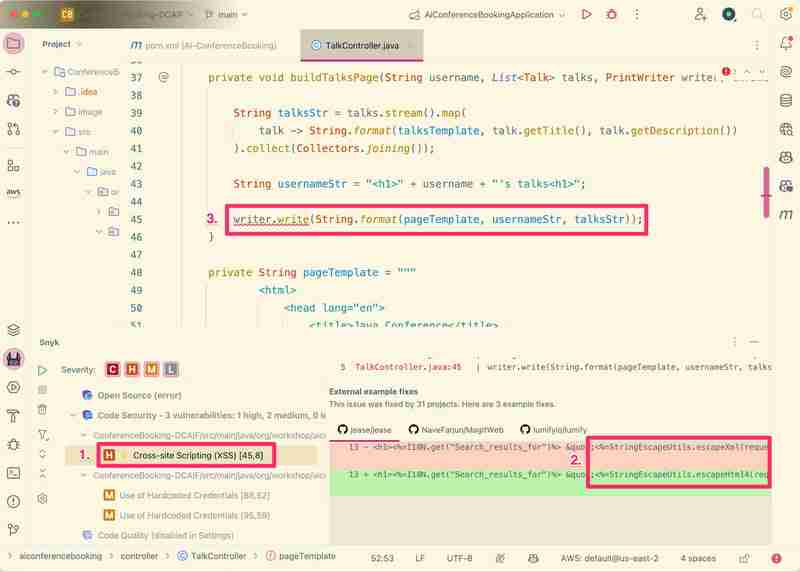

看看 TalkController.java。这就是演讲者页面的呈现方式。你能发现这个漏洞吗?

我们不希望您必须依赖您的眼球!我们希望开发人员快速行动并编写安全的代码。

我使用 IntelliJ Idea 来编写我的 Java 应用程序。我还使用 Snyk 的 IDE 扩展。好消息是,所有流行 IDE 都有 Snyk IDE 扩展,支持多种编程语言。

如果您想继续操作并且没有 Snyk 帐户,您可以在此处免费创建一个帐户。

我有没有提到这个应用程序有很多漏洞?那是因为我们在我们的工作室中使用它。我要重点关注的是TalkController.java中的那个:

- 显示发现跨站脚本(XSS)漏洞

- 显示与具有相同漏洞的三个开源项目之一的差异。这显示了它是如何修复的(绿色部分)。

- 红色波浪线表示漏洞在代码中的位置。

这些都是对于解决问题非常有用的信息。但是,请注意 #1 漏洞左侧有一个小闪电图标 (⚡️)。说明该漏洞可以自动修复。

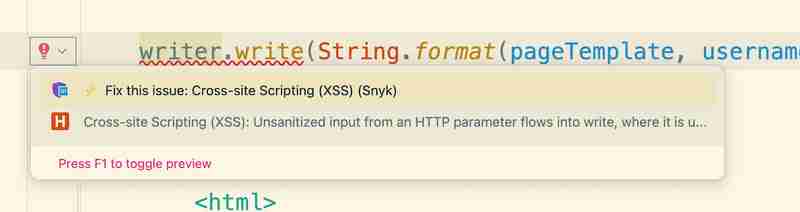

如果将鼠标悬停在红色波浪线上,您将看到修复此问题的选项:

在查看 Deep Code AI Fix 结果之前,让我们先看看副驾驶会为我们做什么。

这是我在第 42 行给 copilot 的提示以及它注入的代码:

// guard against XSS

username = username.replaceAll("", ">");

这个可能可以对抗幼稚攻击,但是它可以对抗所有类型的 XSS 攻击吗?我不太确定。事实上,当我重新运行 Snyk 扫描时,XSS 漏洞仍然存在。

让我们看一下 Snyk 的修复:

String usernameStr = "" HtmlUtils.htmlEscape(username) "'s talks"; ================================================

现在,这个我喜欢。它使用惯用且预期的方法以及内置 Spring Boot 库:HtmlUtils。我相信这将彻底净化输入:用户名。新的 Snyk 扫描显示该漏洞已不存在。

确实,竖起大拇指! Snyk 自动修复不仅解决了该漏洞,而且以与所使用的框架(本例中为 Spring Boot)相匹配的方式实现了这一点。

DCAIF 不会让您放慢脚步

在这篇文章中,我向您展示了 Snyk 的 Deep Code AI Fix 如何超越修复建议,并可以代表您进行修复。您还可以通过查看原始安全漏洞不再存在来确认修复的好处。

在 Snyk,我们喜欢人工智能助手,但他们在安全方面不太擅长。我们的研究表明,新一代人工智能生成不安全代码的速度与人类大致相同——大约 40%。这是有道理的,因为像 Copilot 这样的纯 Gen AI 解决方案主要在现有代码上训练他们的模型。 Snyk 的混合方法包括符号 AI、Gen AI、机器学习和我们安全团队的策划培训,为结果提供了安全第一的方法。

-

哪種方法更有效地用於點 - 填點檢測:射線跟踪或matplotlib \的路徑contains_points?在Python Matplotlib's path.contains_points FunctionMatplotlib's path.contains_points function employs a path object to represent the polygon.它...程式設計 發佈於2025-03-12

哪種方法更有效地用於點 - 填點檢測:射線跟踪或matplotlib \的路徑contains_points?在Python Matplotlib's path.contains_points FunctionMatplotlib's path.contains_points function employs a path object to represent the polygon.它...程式設計 發佈於2025-03-12 -

VS Code & Delve 調試Go代碼:Build Tags配置指南在Visual Studio Code中使用標籤進行調試,並在使用構建標籤來編譯GO程序的各種版本時,請在delve debugger 中使用,這對於配置DEBUGGER以配置最佳debugger以進行最佳利用。標籤:在Visual Studio Code的GO插件中指定構建標籤,您可以使用bui...程式設計 發佈於2025-03-12

VS Code & Delve 調試Go代碼:Build Tags配置指南在Visual Studio Code中使用標籤進行調試,並在使用構建標籤來編譯GO程序的各種版本時,請在delve debugger 中使用,這對於配置DEBUGGER以配置最佳debugger以進行最佳利用。標籤:在Visual Studio Code的GO插件中指定構建標籤,您可以使用bui...程式設計 發佈於2025-03-12 -

如何在JavaScript對像中動態設置鍵?在嘗試為JavaScript對象創建動態鍵時,如何使用此Syntax jsObj['key' i] = 'example' 1;不工作。正確的方法採用方括號: jsobj ['key''i] ='example'1; 在JavaScript中,數組是一...程式設計 發佈於2025-03-12

如何在JavaScript對像中動態設置鍵?在嘗試為JavaScript對象創建動態鍵時,如何使用此Syntax jsObj['key' i] = 'example' 1;不工作。正確的方法採用方括號: jsobj ['key''i] ='example'1; 在JavaScript中,數組是一...程式設計 發佈於2025-03-12 -

為什麼儘管有效代碼,為什麼在PHP中捕獲輸入?在php ;?>" method="post">The intention is to capture the input from the text box and display it when the submit button is clicked.但是,輸出...程式設計 發佈於2025-03-12

為什麼儘管有效代碼,為什麼在PHP中捕獲輸入?在php ;?>" method="post">The intention is to capture the input from the text box and display it when the submit button is clicked.但是,輸出...程式設計 發佈於2025-03-12 -

為什麼不使用CSS`content'屬性顯示圖像?在Firefox extemers屬性為某些圖像很大,&& && && &&華倍華倍[華氏華倍華氏度]很少見,卻是某些瀏覽屬性很少,尤其是特定於Firefox的某些瀏覽器未能在使用內容屬性引用時未能顯示圖像的情況。這可以在提供的CSS類中看到:。 googlepic { 內容:url(&...程式設計 發佈於2025-03-12

為什麼不使用CSS`content'屬性顯示圖像?在Firefox extemers屬性為某些圖像很大,&& && && &&華倍華倍[華氏華倍華氏度]很少見,卻是某些瀏覽屬性很少,尤其是特定於Firefox的某些瀏覽器未能在使用內容屬性引用時未能顯示圖像的情況。這可以在提供的CSS類中看到:。 googlepic { 內容:url(&...程式設計 發佈於2025-03-12 -

為什麼我會收到MySQL錯誤#1089:錯誤的前綴密鑰?mySQL錯誤#1089:錯誤的前綴鍵錯誤descript [#1089-不正確的前綴鍵在嘗試在表中創建一個prefix鍵時會出現。前綴鍵旨在索引字符串列的特定前綴長度長度,可以更快地搜索這些前綴。 了解prefix keys `這將在整個Movie_ID列上創建標準主鍵。主密鑰對於唯一識...程式設計 發佈於2025-03-12

為什麼我會收到MySQL錯誤#1089:錯誤的前綴密鑰?mySQL錯誤#1089:錯誤的前綴鍵錯誤descript [#1089-不正確的前綴鍵在嘗試在表中創建一個prefix鍵時會出現。前綴鍵旨在索引字符串列的特定前綴長度長度,可以更快地搜索這些前綴。 了解prefix keys `這將在整個Movie_ID列上創建標準主鍵。主密鑰對於唯一識...程式設計 發佈於2025-03-12 -

\“(1)vs.(;;):編譯器優化是否消除了性能差異?\”答案: 在大多數現代編譯器中,while(1)和(1)和(;;)之間沒有性能差異。編譯器: perl: 1 輸入 - > 2 2 NextState(Main 2 -E:1)V-> 3 9 Leaveloop VK/2-> A 3 toterloop(next-> 8 last-> 9 ...程式設計 發佈於2025-03-12

\“(1)vs.(;;):編譯器優化是否消除了性能差異?\”答案: 在大多數現代編譯器中,while(1)和(1)和(;;)之間沒有性能差異。編譯器: perl: 1 輸入 - > 2 2 NextState(Main 2 -E:1)V-> 3 9 Leaveloop VK/2-> A 3 toterloop(next-> 8 last-> 9 ...程式設計 發佈於2025-03-12 -

為什麼PYTZ最初顯示出意外的時區偏移?與pytz 最初從pytz獲得特定的偏移。例如,亞洲/hong_kong最初顯示一個七個小時37分鐘的偏移: 差異源利用本地化將時區分配給日期,使用了適當的時區名稱和偏移量。但是,直接使用DateTime構造器分配時區不允許進行正確的調整。 example pytz.timezone(&#...程式設計 發佈於2025-03-12

為什麼PYTZ最初顯示出意外的時區偏移?與pytz 最初從pytz獲得特定的偏移。例如,亞洲/hong_kong最初顯示一個七個小時37分鐘的偏移: 差異源利用本地化將時區分配給日期,使用了適當的時區名稱和偏移量。但是,直接使用DateTime構造器分配時區不允許進行正確的調整。 example pytz.timezone(&#...程式設計 發佈於2025-03-12 -

Laravel要去:我的旅程和纖維API樣板的創建花費四年以上,我對MVC(Model-View-Controller)架構非常熟悉。它的簡單性和結構使與之合作變得很高興,而Laravel的有條理的文件夾可幫助開發人員保持正軌。您始終知道將代碼放置在哪裡,以及廣泛的內置工具 - 數據庫連接,redis,排隊,遷移,ORM等等 - 將設置無縫。只需...程式設計 發佈於2025-03-12

Laravel要去:我的旅程和纖維API樣板的創建花費四年以上,我對MVC(Model-View-Controller)架構非常熟悉。它的簡單性和結構使與之合作變得很高興,而Laravel的有條理的文件夾可幫助開發人員保持正軌。您始終知道將代碼放置在哪裡,以及廣泛的內置工具 - 數據庫連接,redis,排隊,遷移,ORM等等 - 將設置無縫。只需...程式設計 發佈於2025-03-12 -

如何使用替換指令在GO MOD中解析模塊路徑差異?在使用GO MOD時,在GO MOD 中克服模塊路徑差異時,可能會遇到衝突,其中可能會遇到一個衝突,其中3派對軟件包將另一個帶有導入套件的path package the Imptioned package the Imptioned package the Imported tocted pac...程式設計 發佈於2025-03-12

如何使用替換指令在GO MOD中解析模塊路徑差異?在使用GO MOD時,在GO MOD 中克服模塊路徑差異時,可能會遇到衝突,其中可能會遇到一個衝突,其中3派對軟件包將另一個帶有導入套件的path package the Imptioned package the Imptioned package the Imported tocted pac...程式設計 發佈於2025-03-12 -

如何為PostgreSQL中的每個唯一標識符有效地檢索最後一行?postgresql:為每個唯一標識符在postgresql中提取最後一行,您可能需要遇到與數據集合中每個不同標識的信息相關的信息。考慮以下數據:[ 1 2014-02-01 kjkj 在數據集中的每個唯一ID中檢索最後一行的信息,您可以在操作員上使用Postgres的有效效率: id dat...程式設計 發佈於2025-03-12

如何為PostgreSQL中的每個唯一標識符有效地檢索最後一行?postgresql:為每個唯一標識符在postgresql中提取最後一行,您可能需要遇到與數據集合中每個不同標識的信息相關的信息。考慮以下數據:[ 1 2014-02-01 kjkj 在數據集中的每個唯一ID中檢索最後一行的信息,您可以在操作員上使用Postgres的有效效率: id dat...程式設計 發佈於2025-03-12 -

對象擬合:IE和Edge中的封面失敗,如何修復?To resolve this issue, we employ a clever CSS solution that solves the problem:position: absolute;top: 50%;left: 50%;transform: translate(-50%, -50%)...程式設計 發佈於2025-03-12

對象擬合:IE和Edge中的封面失敗,如何修復?To resolve this issue, we employ a clever CSS solution that solves the problem:position: absolute;top: 50%;left: 50%;transform: translate(-50%, -50%)...程式設計 發佈於2025-03-12 -

如何從PHP中的數組中提取隨機元素?從陣列中的隨機選擇,可以輕鬆從數組中獲取隨機項目。考慮以下數組:; 從此數組中檢索一個隨機項目,利用array_rand( array_rand()函數從數組返回一個隨機鍵。通過將$項目數組索引使用此鍵,我們可以從數組中訪問一個隨機元素。這種方法為選擇隨機項目提供了一種直接且可靠的方法。程式設計 發佈於2025-03-12

如何從PHP中的數組中提取隨機元素?從陣列中的隨機選擇,可以輕鬆從數組中獲取隨機項目。考慮以下數組:; 從此數組中檢索一個隨機項目,利用array_rand( array_rand()函數從數組返回一個隨機鍵。通過將$項目數組索引使用此鍵,我們可以從數組中訪問一個隨機元素。這種方法為選擇隨機項目提供了一種直接且可靠的方法。程式設計 發佈於2025-03-12 -

在Java中使用for-to-loop和迭代器進行收集遍歷之間是否存在性能差異?For Each Loop vs. Iterator: Efficiency in Collection TraversalIntroductionWhen traversing a collection in Java, the choice arises between using a for-...程式設計 發佈於2025-03-12

在Java中使用for-to-loop和迭代器進行收集遍歷之間是否存在性能差異?For Each Loop vs. Iterator: Efficiency in Collection TraversalIntroductionWhen traversing a collection in Java, the choice arises between using a for-...程式設計 發佈於2025-03-12

學習中文

- 1 走路用中文怎麼說? 走路中文發音,走路中文學習

- 2 坐飛機用中文怎麼說? 坐飞机中文發音,坐飞机中文學習

- 3 坐火車用中文怎麼說? 坐火车中文發音,坐火车中文學習

- 4 坐車用中文怎麼說? 坐车中文發音,坐车中文學習

- 5 開車用中文怎麼說? 开车中文發音,开车中文學習

- 6 游泳用中文怎麼說? 游泳中文發音,游泳中文學習

- 7 騎自行車用中文怎麼說? 骑自行车中文發音,骑自行车中文學習

- 8 你好用中文怎麼說? 你好中文發音,你好中文學習

- 9 謝謝用中文怎麼說? 谢谢中文發音,谢谢中文學習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning