SAML, OAuth и OpenID Connect

Этот пост изначально был опубликован в моем блоге. Ознакомьтесь с первоисточником, перейдя по ссылке ниже:

Аутентификация и авторизация имеют решающее значение для обеспечения безопасности приложений и данных. Три широко используемых протокола для управления этими процессами — это OAuth, SAML и OpenID.

Когда вы используете такие приложения, как Facebook, Google или LinkedIn, для входа на другие веб-сайты, вы сталкиваетесь с некоторыми важными протоколами: OAuth, SAML и OpenID Connect . Эти протоколы помогают обеспечить безопасность вашей информации, обеспечивая при этом доступ к различным сервисам.

1. SAML (язык разметки утверждений безопасности)

SAML — это открытый стандарт обмена данными аутентификации и авторизации между сторонами, в частности между поставщиком удостоверений (IdP) и поставщиком услуг (SP). Он в основном используется для сценариев единого входа (SSO), позволяя пользователям пройти аутентификацию один раз и получить доступ к нескольким приложениям.

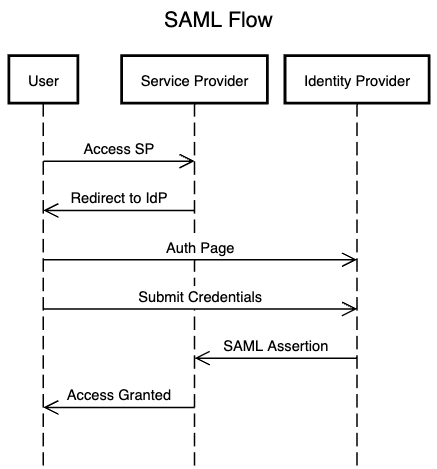

Как работает SAML

Роли/актеры:

Пользователь: Лицо, имеющее доступ к приложениям.

Поставщик удостоверений (IdP): Служба, которая аутентифицирует пользователя и предоставляет подтверждения личности.

Поставщик услуг (SP): Приложение или служба, к которым пытается получить доступ пользователь.

Блок-схема запроса:

Ключевые особенности SAML

Единый вход (SSO): Пользователи проходят аутентификацию один раз для доступа к нескольким сервисам.

На основе XML: Использует XML для сообщений, что делает его надежным.

Безопасные утверждения: Безопасно передает идентификаторы и атрибуты пользователя.

2. OAuth (открытая авторизация)

OAuth — это открытый стандарт делегирования доступа, обычно используемый для аутентификации и авторизации на основе токенов. Это позволяет сторонним приложениям получать доступ к пользовательским данным, не раскрывая их учетные данные. OAuth в основном используется для авторизации, позволяя пользователям предоставлять ограниченный доступ к своим ресурсам, размещенным на одном сайте, другому сайту.

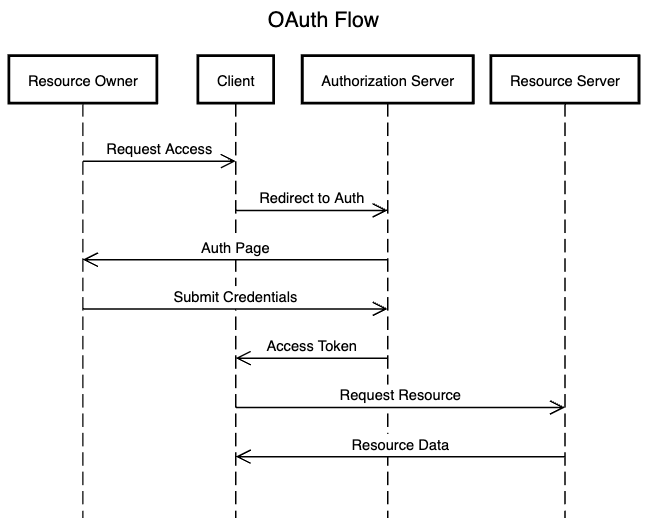

Как работает OAuth

Роли/актеры:

Владелец ресурса: Пользователь, который владеет данными и предоставляет к ним доступ.

Ресурсный сервер: Сервер, на котором размещаются данные пользователя (например, Google, Facebook).

Клиент: Стороннее приложение, запрашивающее доступ к данным пользователя.

Сервер авторизации: Сервер, ответственный за выдачу токенов доступа клиенту после аутентификации владельца ресурса.

Блок-схема запроса:

Ключевые особенности OAuth

Делегированный доступ: Пользователи могут предоставлять доступ, не передавая учетные данные.

Токены доступа: Кратковременные токены, ограничивающие продолжительность доступа.

Области: Определите степень доступа, предоставленного клиенту.

3. OpenID подключение

OpenID Connect — это уровень аутентификации, построенный на основе OAuth 2.0. Он добавляет проверку личности и предоставляет клиентам возможность проверять личность пользователя на основе аутентификации, выполняемой сервером авторизации.

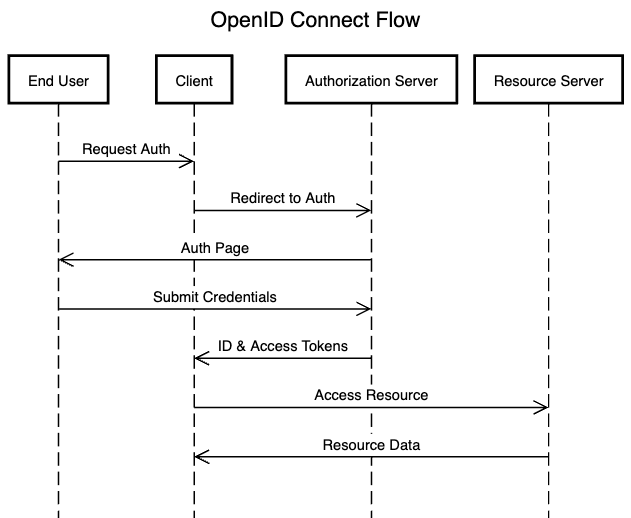

Как работает OpenID Connect

Роли/актеры:

Конечный пользователь: Пользователь, который хочет пройти аутентификацию.

Клиент: Приложение, запрашивающее аутентификацию пользователя.

Сервер авторизации: Сервер, который аутентифицирует пользователя и выдает токены.

Блок-схема запроса:

Ключевые особенности OpenID Connect

ID токены: JWT, которые предоставляют информацию о пользователе и утверждения.

Бесшовная интеграция с OAuth: Сочетает аутентификацию и авторизацию.

Конечная точка информации о пользователе: Позволяет получать дополнительную информацию о пользователе.

OpenID Connect и OAuth

Кажется похоже, но они оба служат разным, но взаимодополняющим целям:

OAuth: используется для авторизации. Он позволяет приложениям получать доступ к ресурсам (например, вашему профилю или фотографиям) из другой службы (например, Facebook или Google) без необходимости использования вашего пароля. Используйте OAuth, если вы хотите предоставить ограниченный доступ к вашим данным (например, стороннему приложению, имеющему доступ к вашему календарю).

OpenID Connect (OIDC): созданный на основе OAuth, он используется для аутентификации. Он проверяет вашу личность и позволяет приложениям узнать, кто вы. Используйте OpenID Connect, когда вам нужно войти на веб-сайт или в приложение с помощью такой службы, как Google, подтвердив, кто вы.

Когда использовать:

-

Использовать OAuth:

- Когда вы хотите, чтобы приложение имело доступ к данным или ресурсам от вашего имени (например, публикация приложения в Твиттере от вашего имени).

- "Может ли это приложение получить доступ к моим данным?" (Авторизация)

-

Использовать OpenID Connect:

- Когда вам необходимо подтвердить личность пользователя (например, при входе на веб-сайт с помощью учетной записи Google).

- "Кто этот пользователь?" (Аутентификация)

Быстрое сравнение OAuth, SAML и OpenID Connect

| Особенность | OAuth | SAML | Подключение OpenID |

|---|---|---|---|

| Цель | Авторизация | Аутентификация | Аутентификация и авторизация |

| Формат | JSON, токен | XML | JSON |

| Примеры использования | Доступ к API, мобильные приложения | Веб-приложения, единый вход | Веб- и мобильные приложения |

| Сложность | Умеренный | Высокий | Умеренный |

| Пользовательский опыт | Перенаправление на IdP | Перенаправление на IdP | Перенаправление на сервер авторизации |

Заключение

Понимание OAuth, SAML и OpenID Connect необходимо для создания безопасных приложений, которые эффективно обрабатывают аутентификацию и авторизацию пользователей. Каждый протокол имеет свою цель: гарантировать вам доступ к тому, что вам нужно, сохраняя при этом ваши данные в безопасности.

Ссылки

Простое объяснение OAuth 2.0

Что такое SAML?

Обзор OpenID Connect

Понимание различий: OAuth, SAML и OpenID Connect

-

Каковы были ограничения на использование current_timestamp с столбцами TimeStamp в MySQL до версии 5.6.5?Restrictions on TIMESTAMP Columns with CURRENT_TIMESTAMP in DEFAULT or ON UPDATE Clauses in MySQL Versions Prior to 5.6.5Historically, in MySQL versio...программирование Опубликовано в 2025-04-18

Каковы были ограничения на использование current_timestamp с столбцами TimeStamp в MySQL до версии 5.6.5?Restrictions on TIMESTAMP Columns with CURRENT_TIMESTAMP in DEFAULT or ON UPDATE Clauses in MySQL Versions Prior to 5.6.5Historically, in MySQL versio...программирование Опубликовано в 2025-04-18 -

Почему левые соединения выглядят как внутриполомы при фильтрации в предложении «Где в правом таблице»?Left Join Conundrum: часы ведьмы, когда он превращается во внутреннее соединение в сфере мастера базы данных, выполнение сложных поисков данных ...программирование Опубликовано в 2025-04-17

Почему левые соединения выглядят как внутриполомы при фильтрации в предложении «Где в правом таблице»?Left Join Conundrum: часы ведьмы, когда он превращается во внутреннее соединение в сфере мастера базы данных, выполнение сложных поисков данных ...программирование Опубликовано в 2025-04-17 -

Как разрешить \ "Отказалось загрузить сценарий ... \" Ошибки из -за политики безопасности контента Android?Представление Mystery: Directive Policive Policive Content Security столкновение с загадочной ошибкой »отказалась загрузить скрипт ...» при ра...программирование Опубликовано в 2025-04-17

Как разрешить \ "Отказалось загрузить сценарий ... \" Ошибки из -за политики безопасности контента Android?Представление Mystery: Directive Policive Policive Content Security столкновение с загадочной ошибкой »отказалась загрузить скрипт ...» при ра...программирование Опубликовано в 2025-04-17 -

Причины, по которым Python не сообщает об ошибках в разрезе подстроения гиперсскапаsubstring Slacing с помощью индекса из диапазона: двойственность и пустые последовательности в Python, доступ к элементам последовательности, ...программирование Опубликовано в 2025-04-17

Причины, по которым Python не сообщает об ошибках в разрезе подстроения гиперсскапаsubstring Slacing с помощью индекса из диапазона: двойственность и пустые последовательности в Python, доступ к элементам последовательности, ...программирование Опубликовано в 2025-04-17 -

Как я могу эффективно генерировать удобные для URL слизняки из строк Unicode в PHP?создание функции для эффективной генерации Slug Создание слизняков, упрощенные представления строк Unicode, используемые в URL, может быть сло...программирование Опубликовано в 2025-04-17

Как я могу эффективно генерировать удобные для URL слизняки из строк Unicode в PHP?создание функции для эффективной генерации Slug Создание слизняков, упрощенные представления строк Unicode, используемые в URL, может быть сло...программирование Опубликовано в 2025-04-17 -

Как Java's Map.Entry и SimpleEntry упрощают управление пары ключей?Комплексная коллекция для паров значений: введение java's Map.entry и SimpleEntry в Java, при определении коллекции, где каждый элемент со...программирование Опубликовано в 2025-04-17

Как Java's Map.Entry и SimpleEntry упрощают управление пары ключей?Комплексная коллекция для паров значений: введение java's Map.entry и SimpleEntry в Java, при определении коллекции, где каждый элемент со...программирование Опубликовано в 2025-04-17 -

Python Read File CSV UnicoDedeCodeError Ultimate Solutionошибка декодирования Unicod Не могу декодировать байты В позиции 2-3: усеченная \ uxxxxxxxxxxxx эта ошибка возникает, когда путь к файлу CSV со...программирование Опубликовано в 2025-04-17

Python Read File CSV UnicoDedeCodeError Ultimate Solutionошибка декодирования Unicod Не могу декодировать байты В позиции 2-3: усеченная \ uxxxxxxxxxxxx эта ошибка возникает, когда путь к файлу CSV со...программирование Опубликовано в 2025-04-17 -

Почему Java не может создать общие массивы?enderic Mrue Creation Error Вопрос: ] при попытке создать массив общих классов, используя выражение: ArrayList [2]; public static ArrayLi...программирование Опубликовано в 2025-04-17

Почему Java не может создать общие массивы?enderic Mrue Creation Error Вопрос: ] при попытке создать массив общих классов, используя выражение: ArrayList [2]; public static ArrayLi...программирование Опубликовано в 2025-04-17 -

Когда веб -приложение Go закроет подключение к базе данных?управление подключениями к базе данных в веб -приложениях GO в простых веб -приложениях, в которых используются базы данных, такие как PostgreSQ...программирование Опубликовано в 2025-04-17

Когда веб -приложение Go закроет подключение к базе данных?управление подключениями к базе данных в веб -приложениях GO в простых веб -приложениях, в которых используются базы данных, такие как PostgreSQ...программирование Опубликовано в 2025-04-17 -

Почему сложенные полупрозрачные коробки меняются по порядку?цветовое восприятие сложенных полу-транслюстных ящиков , когда два полу-транслюсных ящика сложены на вершине друг друга, воспринимаемый цвет ко...программирование Опубликовано в 2025-04-17

Почему сложенные полупрозрачные коробки меняются по порядку?цветовое восприятие сложенных полу-транслюстных ящиков , когда два полу-транслюсных ящика сложены на вершине друг друга, воспринимаемый цвет ко...программирование Опубликовано в 2025-04-17 -

Как захватить и транслировать Stdout в режиме реального времени для выполнения команды Chatbot?захватывание Stdout в режиме реального времени из выполнения команды В сфере разработки чат -ботов, способных выполнять команды, является общи...программирование Опубликовано в 2025-04-17

Как захватить и транслировать Stdout в режиме реального времени для выполнения команды Chatbot?захватывание Stdout в режиме реального времени из выполнения команды В сфере разработки чат -ботов, способных выполнять команды, является общи...программирование Опубликовано в 2025-04-17 -

Как правильно вставить Blobs (изображения) в MySQL с помощью PHP?вставьте Blobs в базы данных MySQL с PHP При попытке сохранить изображение в базе данных MySQL, вы можете столкнуться с проблемой. Это руково...программирование Опубликовано в 2025-04-17

Как правильно вставить Blobs (изображения) в MySQL с помощью PHP?вставьте Blobs в базы данных MySQL с PHP При попытке сохранить изображение в базе данных MySQL, вы можете столкнуться с проблемой. Это руково...программирование Опубликовано в 2025-04-17 -

Как обрабатывать пользовательский ввод в полноэкранном эксклюзивном режиме Java?Обработка ввода пользователя в полноэкранном эксклюзивном режиме в Java введение woods режим пассивного рендеринга позволяет использоват...программирование Опубликовано в 2025-04-17

Как обрабатывать пользовательский ввод в полноэкранном эксклюзивном режиме Java?Обработка ввода пользователя в полноэкранном эксклюзивном режиме в Java введение woods режим пассивного рендеринга позволяет использоват...программирование Опубликовано в 2025-04-17 -

PHP Simplexml SAINGING XML Метод с пространством имен толстой кишкиparsing xml с пространством именами Colons в PHP Simplexml столкнулся с трудностями при разборе XML, содержащих теги Colons, такие как элемент...программирование Опубликовано в 2025-04-17

PHP Simplexml SAINGING XML Метод с пространством имен толстой кишкиparsing xml с пространством именами Colons в PHP Simplexml столкнулся с трудностями при разборе XML, содержащих теги Colons, такие как элемент...программирование Опубликовано в 2025-04-17 -

Как проверить, есть ли у объекта конкретный атрибут в Python?Метод для определения атрибута объекта Этот запрос ищет метод для проверки присутствия конкретного атрибута в объекте. Рассмотрим следующий пр...программирование Опубликовано в 2025-04-17

Как проверить, есть ли у объекта конкретный атрибут в Python?Метод для определения атрибута объекта Этот запрос ищет метод для проверки присутствия конкретного атрибута в объекте. Рассмотрим следующий пр...программирование Опубликовано в 2025-04-17

Изучайте китайский

- 1 Как сказать «гулять» по-китайски? 走路 Китайское произношение, 走路 Изучение китайского языка

- 2 Как сказать «Сесть на самолет» по-китайски? 坐飞机 Китайское произношение, 坐飞机 Изучение китайского языка

- 3 Как сказать «сесть на поезд» по-китайски? 坐火车 Китайское произношение, 坐火车 Изучение китайского языка

- 4 Как сказать «поехать на автобусе» по-китайски? 坐车 Китайское произношение, 坐车 Изучение китайского языка

- 5 Как сказать «Ездить» по-китайски? 开车 Китайское произношение, 开车 Изучение китайского языка

- 6 Как будет плавание по-китайски? 游泳 Китайское произношение, 游泳 Изучение китайского языка

- 7 Как сказать «кататься на велосипеде» по-китайски? 骑自行车 Китайское произношение, 骑自行车 Изучение китайского языка

- 8 Как поздороваться по-китайски? 你好Китайское произношение, 你好Изучение китайского языка

- 9 Как сказать спасибо по-китайски? 谢谢Китайское произношение, 谢谢Изучение китайского языка

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning

rahulvijayvergiya.hashnode.dev

rahulvijayvergiya.hashnode.dev