Четыре простых способа анализа вашего кода Java и Kotlin

В настоящее время безопасность ваших приложений так же важна, как и функциональность, которую они предоставляют. Таким образом, анализ вашего кода на наличие уязвимостей безопасности является жизненно важной частью поддержания целостности ваших приложений и защиты данных ваших пользователей. Как разработчики, мы находимся на передовой линии этой битвы. Мы несем ответственность за то, чтобы код, который мы пишем, был не только функциональным и эффективным, но и безопасным.

Статическое тестирование безопасности приложений (SAST) — это метод обнаружения уязвимостей безопасности в коде приложения. Он работает путем анализа исходного кода или байт-кода приложения в поисках недостатков безопасности и других проблем, которые могут привести к нарушениям безопасности. Snyk Code — отличный инструмент для такого рода анализа, позволяющий разработчикам быстро и легко обнаружить потенциальные уязвимости и исправить их до того, как они станут проблемой.

Игнорирование инструментов SAST, таких как Snyk Code, в жизненном цикле разработки может иметь серьезные последствия. Ожидание решения проблем безопасности на более поздних этапах цикла разработки может оказаться дорогостоящим и отнимающим много времени. Что еще более важно, это также может привести к тому, что уязвимости будут пропущены и попадут в конечный продукт. Приняв упреждающий подход к безопасности и сделав SAST частью вашего регулярного процесса разработки, вы сможете сэкономить время и деньги и потенциально избежать серьезного нарушения безопасности.

Использование Snyk Code для проектов Java

Snyk — это разнообразные инструменты безопасности, ориентированные на разработчиков, которые помогают вам находить и устранять уязвимости в исходном коде, пакетах с открытым исходным кодом, образах контейнеров и неправильных конфигурациях в вашей облачной инфраструктуре. Одной из самых мощных функций Snyk является Snyk Code, функция, специально разработанная для анализа вашего кода на наличие уязвимостей безопасности. Snyk Code поддерживает различные языки программирования, включая Java и Kotlin, что делает его идеальным выбором для проектов JVM.

Snyk Code — это инструмент SAST на основе машинного обучения, предназначенный для обнаружения потенциальных уязвимостей безопасности в вашем коде. Он может выявлять различные проблемы: от ошибок внедрения до небезопасной десериализации. Он показывает поток уязвимого кода в вашей системе, чтобы лучше понять, что происходит. Он даже предоставляет подробные советы по устранению этих проблем, эффективно повышая безопасность вашего приложения.

Дополнительным преимуществом является то, что вы не привязаны к одному способу работы. Snyk предоставляет вам эту возможность во многих различных формах, поэтому вы можете выбрать вариант, который лучше всего соответствует вашему способу работы.

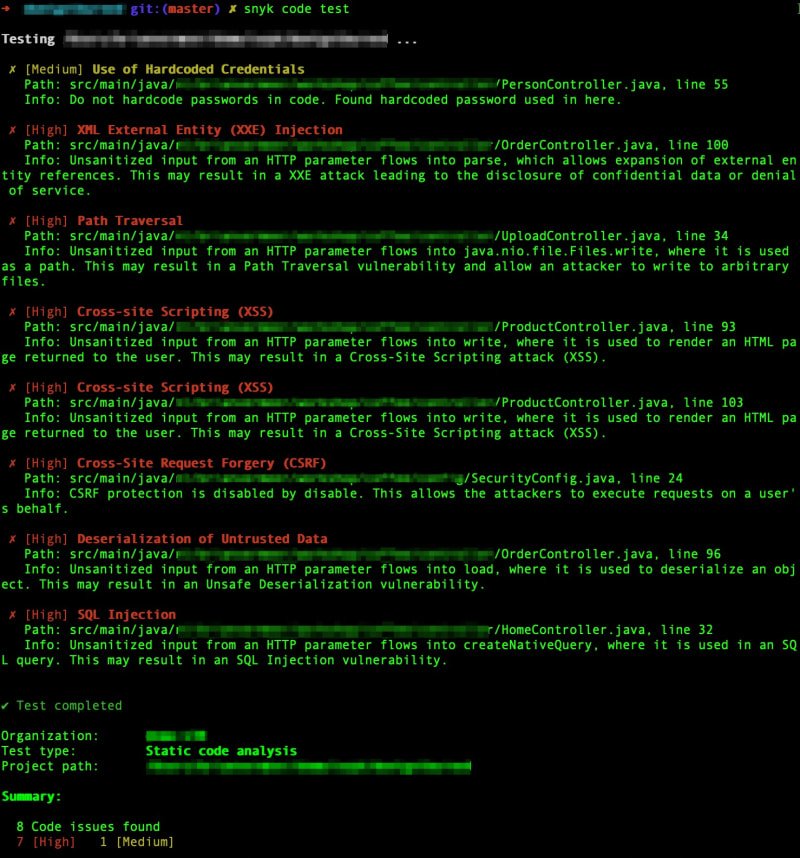

Вариант 1. Сканирование исходного кода с помощью интерфейса командной строки Snyk.

В этом разделе мы обсудим, как проанализировать исходный код Java на наличие уязвимостей безопасности с помощью интерфейса командной строки (CLI) Snyk. С помощью Snyk CLI вы можете легко интегрировать мощные возможности анализа безопасности Snyk в свои рабочие процессы разработки, что упрощает выявление и устранение уязвимостей на ранних этапах процесса разработки.

Snyk CLI — это интерфейс командной строки для платформы Snyk. Используя Snyk CLI, вы можете включить анализ безопасности Snyk непосредственно в локальный процесс разработки, конвейеры CI/CD и другие рабочие процессы автоматизации.

Чтобы провести статическое тестирование безопасности приложений (SAST) с помощью интерфейса командной строки Snyk, вам необходимо установить интерфейс командной строки и выполнить его аутентификацию с помощью своей учетной записи Snyk. Вот как это можно сделать:

# Install the Snyk CLI using NPM npm install -g snyk # Authenticate the CLI with your Snyk account snyk auth

После установки и аутентификации вы можете использовать команду snyk code test для анализа исходного кода Java:

# Navigate to your project directory cd /path/to/your/java/project # Scan your source code with Snyk Code snyk code test

Эта команда проанализирует ваш исходный код на наличие уязвимостей и предоставит подробный отчет о любых обнаруженных проблемах.

CLI Snyk универсален и может использоваться несколькими способами в зависимости от ваших потребностей. Например, если вы хотите сканировать свой код каждый раз, когда вы фиксируете изменения, вы можете интегрировать команды CLI в свои перехватчики перед фиксацией. Альтернативно вы можете включить команды CLI в свои конвейеры непрерывной интеграции/непрерывного развертывания (CI/CD), чтобы обеспечить анализ вашего кода на наличие уязвимостей перед его развертыванием.

Помните: чем раньше вы обнаружите и устраните уязвимости безопасности, тем безопаснее будет ваше приложение. Так почему бы не начать на локальном компьютере еще до фиксации кода? Все, что вам нужно сделать, это создать (бесплатную) учетную запись Snyk и установить Snyk CLI

У вас еще нет учетной записи Snyk? Зарегистрируйтесь в Snyk сегодня и начните защищать свой код.

Вариант 2. Использование кода Snyk через интеграцию IDE.

Интегрированная среда разработки (IDE) является вашим основным рабочим пространством, а полная интеграция безопасности в вашу IDE может сэкономить ваше время и защитить ваш код от уязвимостей. Snyk обеспечивает интеграцию IDE для IntelliJ и Visual Studio Code, что позволяет вам анализировать ваш Java-код на наличие уязвимостей безопасности непосредственно из вашей IDE.

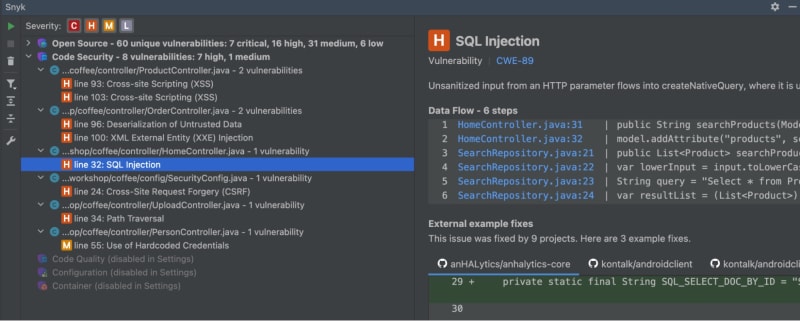

Плагин Snyk IntelliJ

Плагин Snyk IntelliJ — это мощный инструмент, который в режиме реального времени обеспечивает обратную связь о безопасности вашего Java-кода. После установки плагина вы можете сканировать свой проект, щелкнув его правой кнопкой мыши и выбрав Snyk, затем Сканировать проект. Затем плагин проанализирует ваш код и предоставит список потенциальных уязвимостей, их серьезность и даже предложения по их устранению.

В приведенном выше примере плагин Snyk IntelliJ обнаружит, что SQL-запрос подвержен атакам SQL-инъекций.

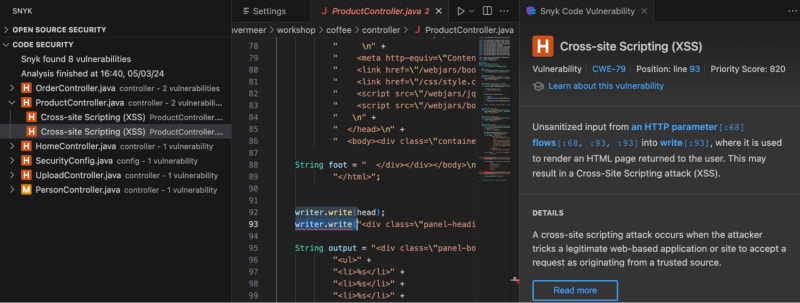

Плагин Snyk VS Code

Плагин Snyk VS Code — еще один отличный инструмент для анализа кода Java на наличие уязвимостей безопасности. Чтобы использовать его, вам необходимо установить расширение Snyk с торговой площадки VS Code. После установки вы можете щелкнуть правой кнопкой мыши свой проект в представлении Explorer и выбрать Сканировать с помощью Snyk. Затем плагин выполнит подробный анализ вашего кода Java и Kotlin на наличие обнаруженных уязвимостей безопасности, предоставив вам список проблем и предлагаемые шаги по их устранению.

В приведенном выше примере плагин Snyk VS Code обнаружит, что вывод HTML уязвим для атак с использованием межсайтовых сценариев (XSS).

Интегрируя Snyk в свою IDE, вы можете обеспечить безопасность своего Java-кода с самого начала. Не ждите развертывания, чтобы подумать о безопасности.

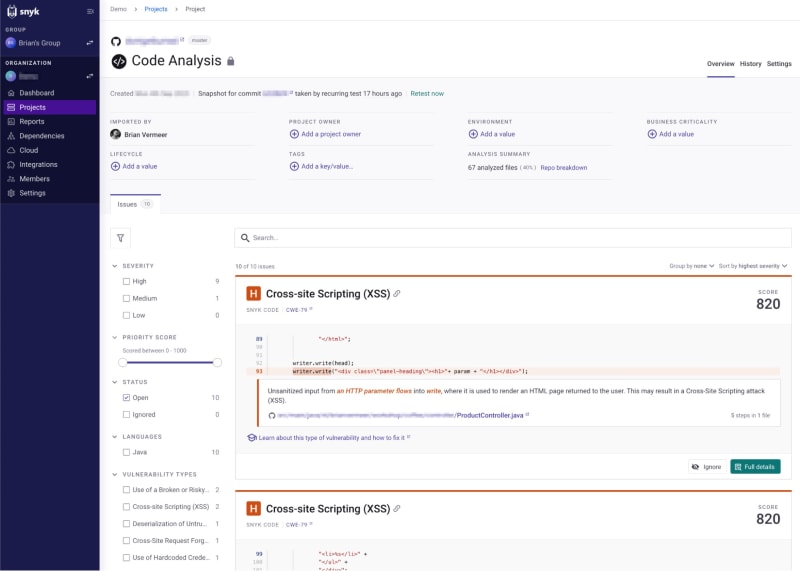

Вариант 3. Подключите свой репозиторий Git к Snyk и включите сканирование кода.

Подключение вашего репозитория Git к Snyk — это фундаментальный шаг на пути к повышению безопасности кода Java и приложений. К счастью, Snyk легко интегрируется с популярными репозиториями системы контроля версий, включая GitHub, GitLab, Azure Repo и BitBucket. Эта интеграция позволяет постоянно сканировать ваш Java-код на наличие уязвимостей, повышая безопасность вашего приложения.

Используя приведенный выше фрагмент кода Java в качестве примера, как только ваш репозиторий Git будет связан с Snyk, Snyk Code автоматически проанализирует код с помощью статического тестирования безопасности приложений (SAST). Этот анализ обнаруживает уязвимости безопасности, такие как внедрение SQL, межсайтовый скриптинг (XSS) и небезопасная десериализация, среди прочего, и отображает их в пользовательском интерфейсе Snyk (UI).

Одним из уникальных преимуществ Snyk является то, что он не только выявляет уязвимости, но и дает советы по их устранению. Через пользовательский интерфейс Snyk вы можете просмотреть подробную информацию об обнаруженных уязвимостях, понять их возможное влияние и получить советы по их устранению. Эта функция отличает Snyk от других инструментов безопасности и делает его ценным ресурсом для разработчиков, которые заинтересованы в повышении безопасности своих приложений.

Проверка пул-реквестов на наличие уязвимых изменений кода

Еще одна замечательная особенность Snyk — возможность проверять запросы на включение изменений кода, которые могут привести к появлению уязвимостей. Сделав это, вы сможете выявить потенциальные проблемы безопасности до того, как они будут объединены в основную базу кода. Этот превентивный подход имеет решающее значение для поддержания целостности и безопасности вашего Java-приложения.

Вариант 4. Интегрируйтесь с вашим конвейером CI и используйте код Snyk.

Интеграция Snyk Code в ваш конвейер CI/CD — это отличный способ автоматизировать анализ безопасности кода и гарантировать отсутствие уязвимостей в вашем Java-коде. Используя возможности Snyk Code, вы можете обнаруживать и устранять проблемы безопасности в своем коде до того, как они станут угрозой безопасности вашего приложения.

В этом разделе мы обсудим, как интегрировать Snyk Code в ваш конвейер с помощью плагинов, использовать действия GitHub, предоставленные Snyk, для сканирования SAST и создать собственную интеграцию для Snyk Code с использованием CLI и вывода JSON.

]Snyk предоставляет плагины для различных инструментов CI/CD, таких как Jenkins, CircleCI, Azure Pipelines и других. Интегрировав Snyk Code в свой конвейер с помощью этих плагинов, вы можете автоматизировать процесс обнаружения и устранения уязвимостей безопасности в вашем Java-коде.

Используйте действия GitHub, предоставленные Snyk, для сканирования SAST.

Snyk также предоставляет действия GitHub для сканирования SAST. Используя эти действия, вы можете автоматизировать процесс сканирования вашего Java-кода на наличие уязвимостей безопасности в ваших репозиториях GitHub.

Вот пример того, как вы можете использовать действие GitHub, предоставленное Snyk, для сканирования вашего Java-кода:

name: Snyk

on:

push:

branches: [ master ]

pull_request:

branches: [ master ]

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Check out code

uses: actions/checkout@v2

- name: Run Snyk to find vulnerabilities

uses: snyk/actions/java@master

env:

SNYK_TOKEN: ${{ secrets.SNYK_TOKEN }}

В этом примере действие Snyk для Java используется для сканирования кода Java всякий раз, когда в главную ветку поступает запрос push или pull.

Создайте собственную интеграцию для Snyk Code, используя CLI и вывод JSON.

Вы также можете создать собственную интеграцию для Snyk Code, используя CLI и вывод JSON. Это может быть полезно, если вы хотите настроить процесс сканирования вашего Java-кода на наличие уязвимостей безопасности.

Вот пример того, как это можно сделать:

#!/bin/bash # Run Snyk test and output the results as JSON snyk test --all-projects --json > snyk_output.json

В этом примере интерфейс командной строки Snyk используется для запуска теста Snyk, а результаты выводятся в формате JSON. Этот вывод JSON можно затем использовать для дальнейшей обработки или анализа.

Интегрируя Snyk Code в ваш конвейер CI/CD, вы можете гарантировать, что ваш Java-код будет постоянно сканироваться на наличие уязвимостей безопасности, что сделает безопасность вашего приложения более надежной.

Сканируйте свой код на всех этапах разработки

Подводя итог, давайте подчеркнем важный вывод для разработчиков Java и Kotlin: незаменимую роль последовательного сканирования кода нашего приложения на каждом этапе разработки. Раннее и частое обнаружение проблем заключается не только в исправлении ошибок. Речь идет о создании культуры качества и безопасности с самого начала. Использование инструмента SAST, такого как Snyk Code, — это не просто добавление еще одного гаджета в наш набор инструментов для разработчиков. Речь идет о выработке базовой привычки в том, как мы работаем, независимо от того, как мы все настроили. Когда мы правильно включаем его в наш процесс, создается впечатление, что он всегда был там, помогая нам выявлять проблемы, не мешая им.

Как разработчики, мы часто совмещаем различные задачи: от написания бизнес-логики до обеспечения безопасности и производительности нашей кодовой базы. Включение сканера SAST, который адаптируется к нашим уникальным способам работы — будь то через плагины IDE, конвейеры CI/CD или прямую интеграцию с git — означает, что мы можем сделать проверки безопасности и качества интуитивной частью нашего процесса разработки, а не рутинной работой. Эта адаптивность гарантирует, что мы можем сосредоточиться на создании отличных приложений Java и Kotlin, зная, что наш код постоянно проверяется на наличие уязвимостей и антишаблонов.

Использование такого инструмента, как Snyk Code, на всех циклах разработки повышает качество и безопасность наших проектов. Сделав сканирование неотъемлемой и легкой частью нашей рутины разработки, мы даем себе возможность выявлять и решать проблемы задолго до того, как они перерастут в серьезные проблемы. Итак, давайте поддержим практику раннего и частого сканирования. Это решение приносит дивиденды в виде качества кода, безопасности и спокойствия — преимущества, которые мы, как разработчики, можем оценить.

-

Как реализовать широковещательную рассылку от сервера к клиенту в gRPC?Трансляция в gRPC: связь между сервером и клиентомПри установке соединения gRPC часто необходимо транслировать события или обновления с сервера на под...программирование Опубликовано 5 ноября 2024 г.

Как реализовать широковещательную рассылку от сервера к клиенту в gRPC?Трансляция в gRPC: связь между сервером и клиентомПри установке соединения gRPC часто необходимо транслировать события или обновления с сервера на под...программирование Опубликовано 5 ноября 2024 г. -

Почему не работает заполнение в списках выбора Safari и IE?Заполнение не отображается в списках выбора в Safari и IEНесмотря на отсутствие ограничений в спецификации W3, заполнение полей выбора не поддерживает...программирование Опубликовано 5 ноября 2024 г.

Почему не работает заполнение в списках выбора Safari и IE?Заполнение не отображается в списках выбора в Safari и IEНесмотря на отсутствие ограничений в спецификации W3, заполнение полей выбора не поддерживает...программирование Опубликовано 5 ноября 2024 г. -

Полное руководство по созданию пользовательских аннотаций в Spring BootSuch annotations fill the entire project in Spring Boot. But do you know what problems these annotations solve? Why were custom annotations introduce...программирование Опубликовано 5 ноября 2024 г.

Полное руководство по созданию пользовательских аннотаций в Spring BootSuch annotations fill the entire project in Spring Boot. But do you know what problems these annotations solve? Why were custom annotations introduce...программирование Опубликовано 5 ноября 2024 г. -

Почему Elixir лучше Node.js для асинхронной обработки?Простой ответ: Node.js является однопоточным и разделяет этот один поток для имитации параллелизма, в то время как Elixir использует преимущества пара...программирование Опубликовано 5 ноября 2024 г.

Почему Elixir лучше Node.js для асинхронной обработки?Простой ответ: Node.js является однопоточным и разделяет этот один поток для имитации параллелизма, в то время как Elixir использует преимущества пара...программирование Опубликовано 5 ноября 2024 г. -

Как AngularJS $watch может заменить таймеры при динамической настройке высоты навигации?Избегание таймеров при наблюдении за высотой для AngularJSПрограммисты AngularJS часто сталкиваются с проблемой адаптивной навигации, когда высота нав...программирование Опубликовано 5 ноября 2024 г.

Как AngularJS $watch может заменить таймеры при динамической настройке высоты навигации?Избегание таймеров при наблюдении за высотой для AngularJSПрограммисты AngularJS часто сталкиваются с проблемой адаптивной навигации, когда высота нав...программирование Опубликовано 5 ноября 2024 г. -

Путь от нуля до веб-разработчика: освоение основ PHPНеобходимо освоить основы PHP: Установить PHP Создавать файлы PHP Запускать код Понимать переменные и типы данных Использовать выражения и операторы ...программирование Опубликовано 5 ноября 2024 г.

Путь от нуля до веб-разработчика: освоение основ PHPНеобходимо освоить основы PHP: Установить PHP Создавать файлы PHP Запускать код Понимать переменные и типы данных Использовать выражения и операторы ...программирование Опубликовано 5 ноября 2024 г. -

Буферы: Node.jsПростое руководство по буферам в Node.js Буфер в Node.js используется для обработки необработанных двоичных данных, что полезно при работе с ...программирование Опубликовано 5 ноября 2024 г.

Буферы: Node.jsПростое руководство по буферам в Node.js Буфер в Node.js используется для обработки необработанных двоичных данных, что полезно при работе с ...программирование Опубликовано 5 ноября 2024 г. -

Освоение управления версиями в Node.jsКак разработчики, мы часто сталкиваемся с проектами, требующими разных версий Node.js. Этот сценарий является ловушкой как для новичков, так и для опы...программирование Опубликовано 5 ноября 2024 г.

Освоение управления версиями в Node.jsКак разработчики, мы часто сталкиваемся с проектами, требующими разных версий Node.js. Этот сценарий является ловушкой как для новичков, так и для опы...программирование Опубликовано 5 ноября 2024 г. -

Как встроить информацию о версии Git в двоичные файлы Go для устранения неполадок?Определение версии Git в двоичных файлах GoПри развертывании кода может быть полезно связать двоичные файлы с версией git, из которой они были созданы...программирование Опубликовано 5 ноября 2024 г.

Как встроить информацию о версии Git в двоичные файлы Go для устранения неполадок?Определение версии Git в двоичных файлах GoПри развертывании кода может быть полезно связать двоичные файлы с версией git, из которой они были созданы...программирование Опубликовано 5 ноября 2024 г. -

Распространенные HTML-теги: перспективаHTML (язык гипертекстовой разметки) формирует основу веб-разработки и служит структурой каждой веб-страницы в Интернете. Понимая наиболее распростране...программирование Опубликовано 5 ноября 2024 г.

Распространенные HTML-теги: перспективаHTML (язык гипертекстовой разметки) формирует основу веб-разработки и служит структурой каждой веб-страницы в Интернете. Понимая наиболее распростране...программирование Опубликовано 5 ноября 2024 г. -

CSS-медиа-запросыОбеспечение бесперебойной работы веб-сайтов на различных устройствах сейчас важнее, чем когда-либо. Поскольку пользователи заходят на веб-сайты с наст...программирование Опубликовано 5 ноября 2024 г.

CSS-медиа-запросыОбеспечение бесперебойной работы веб-сайтов на различных устройствах сейчас важнее, чем когда-либо. Поскольку пользователи заходят на веб-сайты с наст...программирование Опубликовано 5 ноября 2024 г. -

Понимание подъема в JavaScript: подробное руководствоПодъем в JavaScript Поднятие — это поведение, при котором объявления переменных и функций перемещаются (или «поднимаются») в начало их содерж...программирование Опубликовано 5 ноября 2024 г.

Понимание подъема в JavaScript: подробное руководствоПодъем в JavaScript Поднятие — это поведение, при котором объявления переменных и функций перемещаются (или «поднимаются») в начало их содерж...программирование Опубликовано 5 ноября 2024 г. -

Интеграция Stripe в магазин Django Python, состоящий из одного продуктаIn the first part of this series, we created a Django online shop with htmx. In this second part, we'll handle orders using Stripe. What We'll...программирование Опубликовано 5 ноября 2024 г.

Интеграция Stripe в магазин Django Python, состоящий из одного продуктаIn the first part of this series, we created a Django online shop with htmx. In this second part, we'll handle orders using Stripe. What We'll...программирование Опубликовано 5 ноября 2024 г. -

Советы по тестированию заданий в очереди в LaravelПри работе с приложениями Laravel часто встречаются сценарии, когда команде необходимо выполнить дорогостоящую задачу. Чтобы избежать блокировки основ...программирование Опубликовано 5 ноября 2024 г.

Советы по тестированию заданий в очереди в LaravelПри работе с приложениями Laravel часто встречаются сценарии, когда команде необходимо выполнить дорогостоящую задачу. Чтобы избежать блокировки основ...программирование Опубликовано 5 ноября 2024 г. -

Как создать систему понимания естественного языка (NLU) на уровне человекаScope: Creating an NLU system that fully understands and processes human languages in a wide range of contexts, from conversations to literature. ...программирование Опубликовано 5 ноября 2024 г.

Как создать систему понимания естественного языка (NLU) на уровне человекаScope: Creating an NLU system that fully understands and processes human languages in a wide range of contexts, from conversations to literature. ...программирование Опубликовано 5 ноября 2024 г.

Изучайте китайский

- 1 Как сказать «гулять» по-китайски? 走路 Китайское произношение, 走路 Изучение китайского языка

- 2 Как сказать «Сесть на самолет» по-китайски? 坐飞机 Китайское произношение, 坐飞机 Изучение китайского языка

- 3 Как сказать «сесть на поезд» по-китайски? 坐火车 Китайское произношение, 坐火车 Изучение китайского языка

- 4 Как сказать «поехать на автобусе» по-китайски? 坐车 Китайское произношение, 坐车 Изучение китайского языка

- 5 Как сказать «Ездить» по-китайски? 开车 Китайское произношение, 开车 Изучение китайского языка

- 6 Как будет плавание по-китайски? 游泳 Китайское произношение, 游泳 Изучение китайского языка

- 7 Как сказать «кататься на велосипеде» по-китайски? 骑自行车 Китайское произношение, 骑自行车 Изучение китайского языка

- 8 Как поздороваться по-китайски? 你好Китайское произношение, 你好Изучение китайского языка

- 9 Как сказать спасибо по-китайски? 谢谢Китайское произношение, 谢谢Изучение китайского языка

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning