Автоматически устраняйте уязвимости кода с помощью ИИ

В библиотеке Snyk, посвященной семинарам для клиентов SecRel, есть один, который называется Breaking AI. На этом семинаре рассказывается, как генеративные помощники искусственного интеллекта, такие как второй пилот и кодий, могут помочь разработчикам писать код быстрее. Основная идея семинара заключается в том, что помощники по искусственному интеллекту подобны младшим разработчикам, только что вышедшим из учебных лагерей по программированию: они очень нетерпеливы и полезны, но - вы действительно хотите проверить их код (ничего не стесняйтесь младшим разработчикам - мы они нужны, и они потрясающие!). На семинаре мы покажем, как объединение ИИ-помощников и Snyk дает вам суперсилу — быстрое и безопасное написание кода.

Цитируя известного шеф-повара, Snyk теперь «поднял его на ступеньку выше» благодаря возможности Deep Code AI Fix. Snyk Code всегда давал хорошие советы по устранению уязвимостей безопасности. Это даже даст вам три хороших ссылки на другие проекты с открытым исходным кодом с такой же уязвимостью и покажет, как эти проекты ее исправили. Теперь, благодаря тщательно отобранным данным исследовательской группы Snyk по безопасности, гибридной модели искусственного интеллекта, сочетающей в себе мощь генеративного и символического искусственного интеллекта, а также моделей машинного обучения, Snyk теперь может автоматически исправлять многие распространенные уязвимости безопасности, не выходя из вашего компьютера. любимая IDE.

В этом блоге я покажу, как лучше всего воспользоваться преимуществами Deep Code AI Fix (DCAIF) в примере проекта Java, который мы используем на наших семинарах. Исходный код можно найти здесь. ПРИМЕЧАНИЕ. Этот проект намеренно уязвим по нескольким причинам и не подходит для использования в какой-либо производственной среде.

Развлекайтесь с приложением для планирования конференций

Если вы когда-нибудь были на технической конференции или выступали на ней, вы знаете, что одним из самых сложных аспектов является составление и представление расписания.

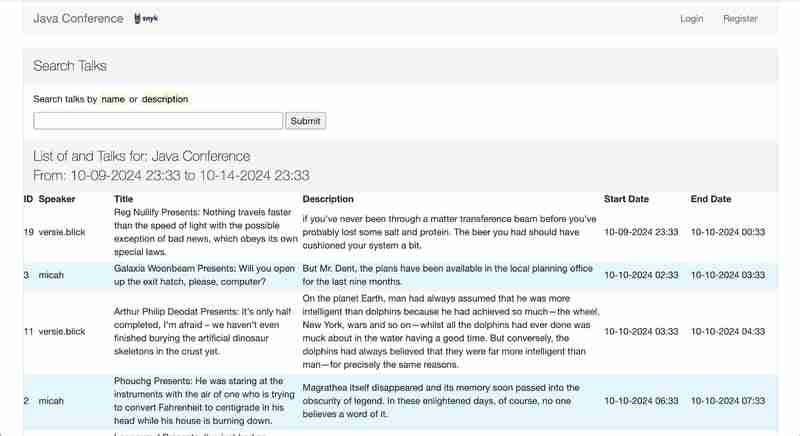

Эталонное приложение — ужасная версия (я НЕ хороший фронтенд-разработчик!), но оно полезно для демонстрации того, как код может технически работать и в то же время быть небезопасным.

Это приложение Spring Boot, использующее механизм шаблонов Thymeleaf. При запуске он генерирует случайных докладчиков, названия докладов и данные описания докладов, используя популярную библиотеку фейкеров. Названия и описания докладов взяты из текста книги «Автостопом по Галактике». ПРИМЕЧАНИЕ. Заголовки и описания не могут быть на 100 % безопасными для работы. Вас предупредили!

У каждого спикера, созданного для мероприятия, также есть отдельная страница, где вы можете увидеть список их выступлений на конференции. Мы сосредоточимся на этой части приложения.

Чтобы скомпилировать и запустить приложение, выполните следующее:

mvn clean install mvn spring-boot:run

Когда вы запустите приложение, помимо обычного баннера Spring Boot и других результатов, вы увидите что-то вроде этого:

Access talks for heath.davis at: http://localhost:8081/talks?username=heath.davis Access talks for russell.bernier at: http://localhost:8081/talks?username=russell.bernier Access talks for kenyetta.jones at: http://localhost:8081/talks?username=kenyetta.jones Access talks for howard.bailey at: http://localhost:8081/talks?username=howard.bailey Access talks for buddy.jast at: http://localhost:8081/talks?username=buddy.jast Access talks for jeanice.kertzmann at: http://localhost:8081/talks?username=jeanice.kertzmann Access talks for deborah.hamill at: http://localhost:8081/talks?username=deborah.hamill Access talks for horacio.renner at: http://localhost:8081/talks?username=horacio.renner Access talks for winfred.schuster at: http://localhost:8081/talks?username=winfred.schuster Access talks for tommie.hane at: http://localhost:8081/talks?username=tommie.hane Access talks for micah at: http://localhost:8081/talks?username=micah

ПРИМЕЧАНИЕ. Это будет не совсем так, поскольку докладчики и их выступления генерируются случайным образом при каждом запуске приложения.

Если вы нажмете или скопируете/вставите одну из ссылок, вы увидите страницу докладчика со списком их выступлений:

Давай поиграем: найди уязвимость

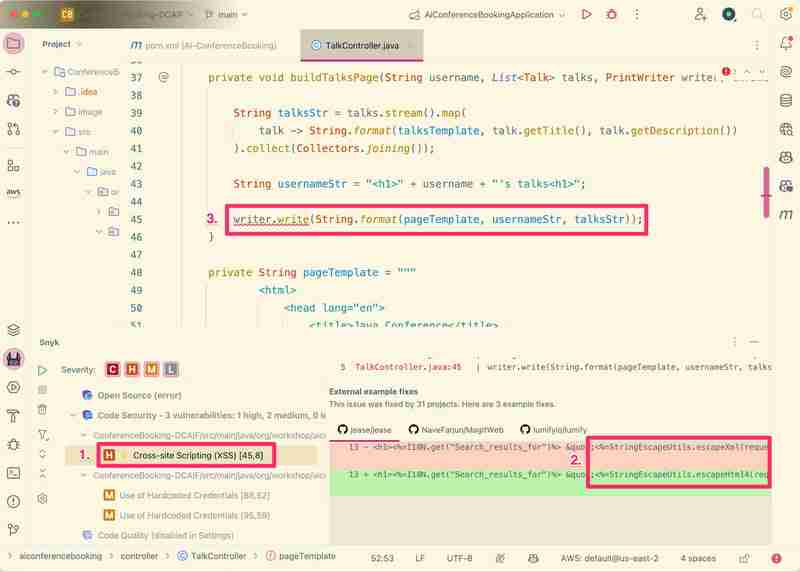

Взгляните на TalkController.java. Вот как отображается страница докладчика. Сможете ли вы обнаружить уязвимость?

Мы не хотим, чтобы вам приходилось полагаться на свое зрение! Мы хотим, чтобы разработчики двигались быстрее И писали безопасный код.

Я использую IntelliJ Idea для написания своих Java-приложений. Я также использую расширение IDE Snyk. Хорошей новостью является то, что для всех популярных IDE существуют расширения Snyk IDE, поддерживающие широкий спектр языков программирования.

Если вы хотите следовать инструкциям и у вас нет учетной записи Snyk, вы можете создать ее бесплатно здесь.

Я уже упоминал, что в этом приложении много уязвимостей? Это потому, что мы используем его в наших мастерских. Я хочу сосредоточиться на том, что находится в TalkController.java:

- Показывает, что обнаружена уязвимость межсайтового скриптинга (XSS)

- Показывает разницу с одним из трех проектов с открытым исходным кодом с одинаковой уязвимостью. Это показывает, как это было исправлено (зеленая часть).

- Красная волнистая линия указывает, где в коде находится уязвимость.

Это очень полезная информация для решения проблемы. Однако обратите внимание на небольшой значок молнии (⚡️) слева от уязвимости №1. Это означает, что данная уязвимость может быть устранена автоматически.

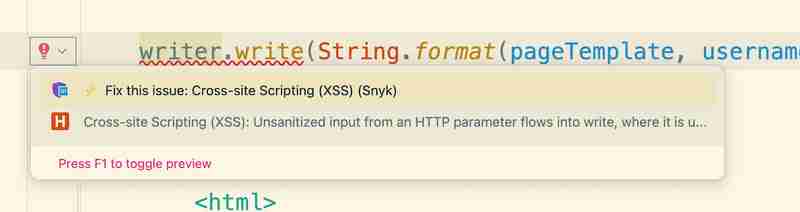

Если вы наведете указатель мыши на красную волнистую линию, вы увидите возможность Исправить эту проблему:

Прежде чем мы посмотрим на результат Deep Code AI Fix, давайте посмотрим, что для нас сделает второй пилот.

Вот подсказка, которую я дал второму пилоту в строке 42, и код, который она вводит:

// guard against XSS

username = username.replaceAll("", ">");

Это может работать против наивных атак, но будет ли оно работать против всех типов XSS-атак? Я не так уверен. Фактически, когда я повторно запускаю сканирование Snyk, XSS-уязвимость все еще существует.

Давайте посмотрим на исправление Сника:

String usernameStr = "" HtmlUtils.htmlEscape(username) "'s talks"; ================================================

Теперь, это мне нравится. Он использует идиоматический и ожидаемый подход со встроенной библиотекой Spring Boot: HtmlUtils. Я уверен, что это тщательно очистит ввод: имя пользователя. Новое сканирование Snyk показывает, что уязвимости больше нет.

Действительно, палец вверх! Автоматическое исправление Snyk не только устранило уязвимость, но и сделало это таким образом, который соответствует используемой платформе — в данном случае Spring Boot.

DCAIF не замедлит вас

В этом посте я показал вам, как Deep Code AI Fix от Snyk выходит за рамки простых советов по исправлению и может внести исправления от вашего имени. Вы также можете убедиться в пользе исправления, увидев, что исходной уязвимости безопасности больше нет.

В Snyk нам нравятся ИИ-помощники, но они не очень хороши в обеспечении безопасности. Наше исследование показывает, что существующие поколения ИИ склонны генерировать небезопасный код примерно с той же скоростью, что и люди — около 40%. Это имеет смысл, поскольку решения чистого поколения AI, такие как Copilot, обучают свои модели в первую очередь на существующем коде. Гибридный подход Сника, который включает в себя символический искусственный интеллект, генный искусственный интеллект, машинное обучение и обучение, проводимое нашей командой безопасности, дает результаты, ориентированные на безопасность.

-

Почему мое фоновое изображение CSS появляется?Устранение неисправностей: CSS Фоновое изображение не отображается Вы столкнулись с проблемой, где ваше фоновое изображение не загружается, не...программирование Опубликовано в 2025-03-12

Почему мое фоновое изображение CSS появляется?Устранение неисправностей: CSS Фоновое изображение не отображается Вы столкнулись с проблемой, где ваше фоновое изображение не загружается, не...программирование Опубликовано в 2025-03-12 -

Могу ли я перенести свой шифрование с McRypt в OpenSSL и расшифровывает данные, заполненные McRypt, используя OpenSSL?Обновление моей библиотеки шифрования с McRypt до OpenSSL Могу ли я обновить свою библиотеку шифрования с McRypt до OpenSSL? В OpenSSL можно л...программирование Опубликовано в 2025-03-12

Могу ли я перенести свой шифрование с McRypt в OpenSSL и расшифровывает данные, заполненные McRypt, используя OpenSSL?Обновление моей библиотеки шифрования с McRypt до OpenSSL Могу ли я обновить свою библиотеку шифрования с McRypt до OpenSSL? В OpenSSL можно л...программирование Опубликовано в 2025-03-12 -

Как загружать файлы с дополнительными параметрами с использованием кодирования Java.net.urlConnection и Multipart/Form Data?загрузка файлов с помощью http-запросов для загрузки файлов на сервер HTTP, в то же время представляя дополнительные параметры, Java.net.urlCo...программирование Опубликовано в 2025-03-12

Как загружать файлы с дополнительными параметрами с использованием кодирования Java.net.urlConnection и Multipart/Form Data?загрузка файлов с помощью http-запросов для загрузки файлов на сервер HTTP, в то же время представляя дополнительные параметры, Java.net.urlCo...программирование Опубликовано в 2025-03-12 -

\ "В то время как (1) против (;;): Оптимизация компилятора исключает различия в производительности? \"while (1) vs. for (;;;): существует ли разница в скорости? ] Вопрос: . Использование (1) вместо (;) петли? Компиляторы: ] perl: как (1)...программирование Опубликовано в 2025-03-12

\ "В то время как (1) против (;;): Оптимизация компилятора исключает различия в производительности? \"while (1) vs. for (;;;): существует ли разница в скорости? ] Вопрос: . Использование (1) вместо (;) петли? Компиляторы: ] perl: как (1)...программирование Опубликовано в 2025-03-12 -

Как проверить, есть ли у объекта конкретный атрибут в Python?Метод для определения атрибута объекта Этот запрос ищет метод для проверки присутствия конкретного атрибута в объекте. Рассмотрим следующий пр...программирование Опубликовано в 2025-03-12

Как проверить, есть ли у объекта конкретный атрибут в Python?Метод для определения атрибута объекта Этот запрос ищет метод для проверки присутствия конкретного атрибута в объекте. Рассмотрим следующий пр...программирование Опубликовано в 2025-03-12 -

Как правильно вставить Blobs (изображения) в MySQL с помощью PHP?вставьте Blobs в базы данных MySQL с PHP При попытке сохранить изображение в базе данных MySQL, вы можете столкнуться с проблемой. Это руково...программирование Опубликовано в 2025-03-12

Как правильно вставить Blobs (изображения) в MySQL с помощью PHP?вставьте Blobs в базы данных MySQL с PHP При попытке сохранить изображение в базе данных MySQL, вы можете столкнуться с проблемой. Это руково...программирование Опубликовано в 2025-03-12 -

Как динамически установить клавиши в объектах JavaScript?Как создать динамический ключ для переменной объекта Javascript при попытке создать динамический ключ для объекта Javascript, используя этот син...программирование Опубликовано в 2025-03-12

Как динамически установить клавиши в объектах JavaScript?Как создать динамический ключ для переменной объекта Javascript при попытке создать динамический ключ для объекта Javascript, используя этот син...программирование Опубликовано в 2025-03-12 -

Как снять анонимные обработчики событий JavaScript чисто?] удаление слушателей анонимных событий добавление слушателей анонимных событий в элементы обеспечивают гибкость и простоту, но когда пришло врем...программирование Опубликовано в 2025-03-12

Как снять анонимные обработчики событий JavaScript чисто?] удаление слушателей анонимных событий добавление слушателей анонимных событий в элементы обеспечивают гибкость и простоту, но когда пришло врем...программирование Опубликовано в 2025-03-12 -

Множествометоды являются FNS, которые можно вызвать на Objects ] Массивы являются объектами, следовательно, они также имеют методы в JS. ] ] Срез (...программирование Опубликовано в 2025-03-12

Множествометоды являются FNS, которые можно вызвать на Objects ] Массивы являются объектами, следовательно, они также имеют методы в JS. ] ] Срез (...программирование Опубликовано в 2025-03-12 -

Как я могу объединить два изображения в C#/. Net, сосредоточившись на меньшем изображении на более крупном, сохраняя прозрачность?слияние изображений в c#/. Net: a Complete Guide введение создание пленных визуальных визуальных визуальных визуальных людей, комбинируя м...программирование Опубликовано в 2025-03-12

Как я могу объединить два изображения в C#/. Net, сосредоточившись на меньшем изображении на более крупном, сохраняя прозрачность?слияние изображений в c#/. Net: a Complete Guide введение создание пленных визуальных визуальных визуальных визуальных людей, комбинируя м...программирование Опубликовано в 2025-03-12 -

Каковы были ограничения на использование current_timestamp с столбцами TimeStamp в MySQL до версии 5.6.5?Restrictions on TIMESTAMP Columns with CURRENT_TIMESTAMP in DEFAULT or ON UPDATE Clauses in MySQL Versions Prior to 5.6.5Historically, in MySQL versio...программирование Опубликовано в 2025-03-12

Каковы были ограничения на использование current_timestamp с столбцами TimeStamp в MySQL до версии 5.6.5?Restrictions on TIMESTAMP Columns with CURRENT_TIMESTAMP in DEFAULT or ON UPDATE Clauses in MySQL Versions Prior to 5.6.5Historically, in MySQL versio...программирование Опубликовано в 2025-03-12 -

Как я могу объединить таблицы базы данных с различным числом столбцов?объединенные таблицы с разными столбцами ] может столкнуться с проблемами при попытке объединить таблицы баз данных с разными столбцами. Просто...программирование Опубликовано в 2025-03-12

Как я могу объединить таблицы базы данных с различным числом столбцов?объединенные таблицы с разными столбцами ] может столкнуться с проблемами при попытке объединить таблицы баз данных с разными столбцами. Просто...программирование Опубликовано в 2025-03-12 -

Почему ввод запроса в POST Захват в PHP, несмотря на действительный код?addressing post запрос неисправность в php в представленном фрагменте кода: action='' intement. Вход из нагламента на нажим. Однако выход ...программирование Опубликовано в 2025-03-12

Почему ввод запроса в POST Захват в PHP, несмотря на действительный код?addressing post запрос неисправность в php в представленном фрагменте кода: action='' intement. Вход из нагламента на нажим. Однако выход ...программирование Опубликовано в 2025-03-12 -

Как я могу эффективно заменить несколько подстроков в строке Java?заменить несколько подстроков в строку эффективно в Java , когда сталкивается с необходимостью заменить несколько подстроков в строке, это зама...программирование Опубликовано в 2025-03-12

Как я могу эффективно заменить несколько подстроков в строке Java?заменить несколько подстроков в строку эффективно в Java , когда сталкивается с необходимостью заменить несколько подстроков в строке, это зама...программирование Опубликовано в 2025-03-12 -

Python Read File CSV UnicoDedeCodeError Ultimate Solutionошибка декодирования Unicod Не могу декодировать байты В позиции 2-3: усеченная \ uxxxxxxxxxxxx эта ошибка возникает, когда путь к файлу CSV со...программирование Опубликовано в 2025-03-12

Python Read File CSV UnicoDedeCodeError Ultimate Solutionошибка декодирования Unicod Не могу декодировать байты В позиции 2-3: усеченная \ uxxxxxxxxxxxx эта ошибка возникает, когда путь к файлу CSV со...программирование Опубликовано в 2025-03-12

Изучайте китайский

- 1 Как сказать «гулять» по-китайски? 走路 Китайское произношение, 走路 Изучение китайского языка

- 2 Как сказать «Сесть на самолет» по-китайски? 坐飞机 Китайское произношение, 坐飞机 Изучение китайского языка

- 3 Как сказать «сесть на поезд» по-китайски? 坐火车 Китайское произношение, 坐火车 Изучение китайского языка

- 4 Как сказать «поехать на автобусе» по-китайски? 坐车 Китайское произношение, 坐车 Изучение китайского языка

- 5 Как сказать «Ездить» по-китайски? 开车 Китайское произношение, 开车 Изучение китайского языка

- 6 Как будет плавание по-китайски? 游泳 Китайское произношение, 游泳 Изучение китайского языка

- 7 Как сказать «кататься на велосипеде» по-китайски? 骑自行车 Китайское произношение, 骑自行车 Изучение китайского языка

- 8 Как поздороваться по-китайски? 你好Китайское произношение, 你好Изучение китайского языка

- 9 Как сказать спасибо по-китайски? 谢谢Китайское произношение, 谢谢Изучение китайского языка

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning