титульная страница > программирование > Аутентификация с отслеживанием состояния и аутентификация без сохранения состояния

титульная страница > программирование > Аутентификация с отслеживанием состояния и аутентификация без сохранения состояния

Аутентификация с отслеживанием состояния и аутентификация без сохранения состояния

Архитектура без гражданства и с сохранением состояния

Относится к состоянию приложения, то есть к состоянию или качеству его в данный момент времени. При аутентификации без сохранения состояния сеанс или пользователь не сохраняются и содержат только статическое содержимое. Это отличается от состояния, которое представляет собой динамический контент.

Процесс без сохранения состояния — это изолированный ресурс, который не ссылается на какую-либо другую службу или взаимодействие с другой системой. Он работает только в этой части кода, не извлекая информацию из старых транзакций, поскольку аутентификация без сохранения состояния не хранит этот тип данных; каждая операция выполняется с нуля.

Аутентификация с отслеживанием состояния позволяет использовать информацию более одного раза и выполняется на основе контекста предыдущих транзакций. Поэтому в приложениях, где необходимо дождаться ответа или уже существующих данных, независимо от того, присутствуют ли они в другой системе или базе данных, используется состояние с отслеживанием состояния.

Аутентификация без сохранения состояния

Аутентификация без сохранения состояния представляет собой стратегию, при которой после предоставления учетных данных пользователь получает в ответ токен доступа. Этот токен уже содержит всю информацию, необходимую для идентификации пользователя, который его сгенерировал, без необходимости постоянного обращения к сервису, выдавшему токен, или к базе данных.

Этот токен хранится на стороне клиента (браузер), поэтому сервер имеет возможность проверить достоверность токена только путем подтверждения соответствия полезных данных и подписи.

Аутентификация без сохранения состояния JWT

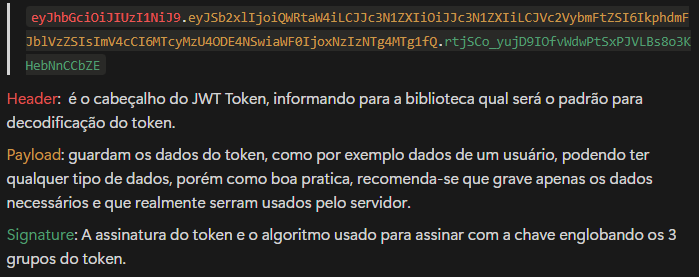

JSON Web Token (JWT) — это ключи со стандартами, установленными в RFC-7519, содержащие сущности в виде объявлений, которые являются независимыми, без необходимости вызова сервер для повторной проверки токена.

Закодированы ли строки в стандарте Base64 с использованием секретного ключа, как в примере:

Преимущества и недостатки

Преимущества:

- Низкое потребление памяти сервера.

- Отлично с точки зрения масштабируемости.

- Идеально подходит для распределенных приложений, таких как API и микросервисы.

- Генерация и распространение токена в изолированном приложении, без зависимости от третьих лиц.

- Простая интерпретация и проверка пользовательских данных токена.

Недостатки:

- Сложность контроля доступа.

- Отозвать токен в любой момент невозможно.

- Это может облегчить проникновение злонамеренных третьих лиц, если у кого-то есть доступ к токену.

- Сеанс нельзя изменить до истечения срока действия токена.

- Токен JWT более сложен и может стать ненужным в централизованных приложениях, таких как монолиты.

Аутентификация с отслеживанием состояния

Сеанс с отслеживанием состояния, который обычно используется в различных приложениях, особенно в тех, которые не требуют такой большой масштабируемости, создается в серверной части приложения, а ссылка на сеанс отправляется обратно соответствующему пользователю. . Каждый раз, когда пользователь делает запрос, часть приложения генерирует токен. С этого момента при каждом новом запросе этот токен будет снова отправляться приложению для повторной проверки доступа. В этой модели, если в данных пользователя произойдут какие-либо изменения, токен можно легко отозвать.

Это непрозрачные токены доступа, то есть простая строка в собственном формате, которая не содержит каких-либо идентификаторов или пользовательских данных, относящихся к этому токену. Получателю необходимо позвонить на сервер, создавший токен, для его проверки.

Пример токена: 8c90e55a-e867-45d5-9e42-8fcbd9c30a74

Этот идентификатор должен храниться в базе данных пользователя, которому принадлежит токен.

Преимущества и недостатки

Преимущества:

- Логика централизованной реализации.

- Упрощенное управление и контроль доступа.

- Отлично подходит для монолитов, приложений MVC и внутренних процессов.

- Более безопасен от злонамеренных третьих лиц.

Недостатки:

- Возможно, API, ответственный за проверку токена, перегружен.

- Провал с точки зрения масштабируемости.

- Большая сложность в распределении аутентификации между микросервисами.

- В случае сбоя службы аутентификации в распределенном приложении все остальные службы становятся недоступными.

- Большая сложность реализации.

- Большая сложность интеграции со сторонними системами.

Когда использовать каждый подход?

Когда использовать токен JWT и аутентификацию без сохранения состояния

- Когда необходима более высокая производительность, не беспокоясь о перегрузке API.

- Когда между сервисами распределено несколько коммуникаций.

- Когда необходимо определить, какой пользователь выполняет действие в системе в разных сервисах.

- Когда не предполагается сохранение данных пользователя, только его первоначальная регистрация.

- Если необходимо сформировать внешний доступ к сервису.

- Если необходимо манипулировать данными того, кто выполняет определенное действие с минимальным воздействием на систему.

Когда использовать непрозрачный токен и аутентификацию с отслеживанием состояния

- Если необходим полный контроль доступа пользователей системы, главным образом для определения иерархии доступа.

- В централизованном приложении, без распределенных сервисов и без связи с внешними сервисами.

Заключительные соображения:

- В некоторых местах, например «Стресс API», для ясности этот термин можно заменить на «Накладные расходы API».

- Раздел «Токен JWT» может включать более подробное объяснение того, что такое «объявления», упомянутые в RFC-7519, если целевой аудитории требуется больше контекста.

- В разделе об аутентификации с отслеживанием состояния фразу «одна часть приложения будет генерировать токен» можно было бы уточнить, объяснив, какая конкретная часть приложения за это отвечает.

-

Как загружать файлы с дополнительными параметрами с использованием кодирования Java.net.urlConnection и Multipart/Form Data?загрузка файлов с помощью http-запросов для загрузки файлов на сервер HTTP, в то же время представляя дополнительные параметры, Java.net.urlCo...программирование Опубликовано в 2025-07-03

Как загружать файлы с дополнительными параметрами с использованием кодирования Java.net.urlConnection и Multipart/Form Data?загрузка файлов с помощью http-запросов для загрузки файлов на сервер HTTP, в то же время представляя дополнительные параметры, Java.net.urlCo...программирование Опубликовано в 2025-07-03 -

Метод для правильного передачи указателей функций C ++как передавать указатели функции члена в C при передаче функции члена класса в функцию, которая принимает указатель функции члена, необходимо ...программирование Опубликовано в 2025-07-03

Метод для правильного передачи указателей функций C ++как передавать указатели функции члена в C при передаче функции члена класса в функцию, которая принимает указатель функции члена, необходимо ...программирование Опубликовано в 2025-07-03 -

Как правильно использовать как запросы с параметрами PDO?Использование подобных запросов в PDO При попытке реализовать подобные запросы в PDO, вы можете столкнуться с проблемами, подобными тем, котор...программирование Опубликовано в 2025-07-03

Как правильно использовать как запросы с параметрами PDO?Использование подобных запросов в PDO При попытке реализовать подобные запросы в PDO, вы можете столкнуться с проблемами, подобными тем, котор...программирование Опубликовано в 2025-07-03 -

Метод базы данных MySQL не требуется для сброса одного и того же экземпляракопирование базы данных MySQL в одном и том же экземпляре без сброса Копирование базы данных в том же экземпляре MySQL может быть сделано без ...программирование Опубликовано в 2025-07-03

Метод базы данных MySQL не требуется для сброса одного и того же экземпляракопирование базы данных MySQL в одном и том же экземпляре без сброса Копирование базы данных в том же экземпляре MySQL может быть сделано без ...программирование Опубликовано в 2025-07-03 -

Когда веб -приложение Go закроет подключение к базе данных?управление подключениями к базе данных в веб -приложениях GO в простых веб -приложениях, в которых используются базы данных, такие как PostgreSQ...программирование Опубликовано в 2025-07-03

Когда веб -приложение Go закроет подключение к базе данных?управление подключениями к базе данных в веб -приложениях GO в простых веб -приложениях, в которых используются базы данных, такие как PostgreSQ...программирование Опубликовано в 2025-07-03 -

Как создать плавную анимацию CSS в левом правом для Div в его контейнере?generic css анимация для левого правого движения В этой статье мы рассмотрим создание общей анимации CSS, чтобы переместить дивирование влево ...программирование Опубликовано в 2025-07-03

Как создать плавную анимацию CSS в левом правом для Div в его контейнере?generic css анимация для левого правого движения В этой статье мы рассмотрим создание общей анимации CSS, чтобы переместить дивирование влево ...программирование Опубликовано в 2025-07-03 -

Почему Java не может создать общие массивы?enderic Mrue Creation Error Вопрос: ] при попытке создать массив общих классов, используя выражение: ArrayList [2]; public static ArrayLi...программирование Опубликовано в 2025-07-03

Почему Java не может создать общие массивы?enderic Mrue Creation Error Вопрос: ] при попытке создать массив общих классов, используя выражение: ArrayList [2]; public static ArrayLi...программирование Опубликовано в 2025-07-03 -

Python Read File CSV UnicoDedeCodeError Ultimate Solutionошибка декодирования Unicod Не могу декодировать байты В позиции 2-3: усеченная \ uxxxxxxxxxxxx эта ошибка возникает, когда путь к файлу CSV со...программирование Опубликовано в 2025-07-03

Python Read File CSV UnicoDedeCodeError Ultimate Solutionошибка декодирования Unicod Не могу декодировать байты В позиции 2-3: усеченная \ uxxxxxxxxxxxx эта ошибка возникает, когда путь к файлу CSV со...программирование Опубликовано в 2025-07-03 -

Объект: обложка не удается в IE и Edge, как исправить?object-fit: cover не удастся в IE и Edge, как исправить? В CSS для поддержания постоянной высоты изображения работает беспрепятственно через брау...программирование Опубликовано в 2025-07-03

Объект: обложка не удается в IE и Edge, как исправить?object-fit: cover не удастся в IE и Edge, как исправить? В CSS для поддержания постоянной высоты изображения работает беспрепятственно через брау...программирование Опубликовано в 2025-07-03 -

Как я могу обрабатывать имена файлов UTF-8 в функциях файловой системы PHP?обработка UTF-8 имен файлов в функциях файловой системы PHP При создании папок, содержащих utf-8, с использованием функции PHP MkDir, вы может...программирование Опубликовано в 2025-07-03

Как я могу обрабатывать имена файлов UTF-8 в функциях файловой системы PHP?обработка UTF-8 имен файлов в функциях файловой системы PHP При создании папок, содержащих utf-8, с использованием функции PHP MkDir, вы может...программирование Опубликовано в 2025-07-03 -

Как я могу эффективно генерировать удобные для URL слизняки из строк Unicode в PHP?создание функции для эффективной генерации Slug Создание слизняков, упрощенные представления строк Unicode, используемые в URL, может быть сло...программирование Опубликовано в 2025-07-03

Как я могу эффективно генерировать удобные для URL слизняки из строк Unicode в PHP?создание функции для эффективной генерации Slug Создание слизняков, упрощенные представления строк Unicode, используемые в URL, может быть сло...программирование Опубликовано в 2025-07-03 -

Советы по поиску позиции элемента в массиве JavaПолучение позиции элемента в массивах Java в классе массивов Java, не существует прямого «Indexof», чтобы определить позицию определенного эле...программирование Опубликовано в 2025-07-03

Советы по поиску позиции элемента в массиве JavaПолучение позиции элемента в массивах Java в классе массивов Java, не существует прямого «Indexof», чтобы определить позицию определенного эле...программирование Опубликовано в 2025-07-03 -

Как Android отправляет данные POST на PHP Server?Отправка данных в Android введение Эта статья рассматривает необходимость отправки данных в сценарий PHP и отобразить результат в приложен...программирование Опубликовано в 2025-07-03

Как Android отправляет данные POST на PHP Server?Отправка данных в Android введение Эта статья рассматривает необходимость отправки данных в сценарий PHP и отобразить результат в приложен...программирование Опубликовано в 2025-07-03 -

Как реализовать универсальную хэш -функцию для кортежей в неупорядоченных коллекциях?generic hash function для кортежей в неупорядоченных коллекциях . Чтобы исправить это, один подход - это вручную определить функцию HASH для к...программирование Опубликовано в 2025-07-03

Как реализовать универсальную хэш -функцию для кортежей в неупорядоченных коллекциях?generic hash function для кортежей в неупорядоченных коллекциях . Чтобы исправить это, один подход - это вручную определить функцию HASH для к...программирование Опубликовано в 2025-07-03 -

Как избежать утечек памяти при наречном языке?утечка памяти в срезах Go Понимание утечек памяти в ломтиках Go может быть вызовом. Эта статья направлена на то, чтобы дать разъяснение, изу...программирование Опубликовано в 2025-07-03

Как избежать утечек памяти при наречном языке?утечка памяти в срезах Go Понимание утечек памяти в ломтиках Go может быть вызовом. Эта статья направлена на то, чтобы дать разъяснение, изу...программирование Опубликовано в 2025-07-03

Изучайте китайский

- 1 Как сказать «гулять» по-китайски? 走路 Китайское произношение, 走路 Изучение китайского языка

- 2 Как сказать «Сесть на самолет» по-китайски? 坐飞机 Китайское произношение, 坐飞机 Изучение китайского языка

- 3 Как сказать «сесть на поезд» по-китайски? 坐火车 Китайское произношение, 坐火车 Изучение китайского языка

- 4 Как сказать «поехать на автобусе» по-китайски? 坐车 Китайское произношение, 坐车 Изучение китайского языка

- 5 Как сказать «Ездить» по-китайски? 开车 Китайское произношение, 开车 Изучение китайского языка

- 6 Как будет плавание по-китайски? 游泳 Китайское произношение, 游泳 Изучение китайского языка

- 7 Как сказать «кататься на велосипеде» по-китайски? 骑自行车 Китайское произношение, 骑自行车 Изучение китайского языка

- 8 Как поздороваться по-китайски? 你好Китайское произношение, 你好Изучение китайского языка

- 9 Как сказать спасибо по-китайски? 谢谢Китайское произношение, 谢谢Изучение китайского языка

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning