титульная страница > программирование > Как провести тестирование безопасности приложений Android: руководство для разработчиков и тестировщиков

титульная страница > программирование > Как провести тестирование безопасности приложений Android: руководство для разработчиков и тестировщиков

Как провести тестирование безопасности приложений Android: руководство для разработчиков и тестировщиков

Введение

Как страстный поклонник телефонов Android, если ваш телефон внезапно выйдет из строя, вашей первой мыслью будет: «О боже!» или что ваши деньги в Google Pay или Paypal небезопасны? Если последнее загруженное приложение не только отображает различную скучную рекламу, но и неожиданные уведомления, можете ли вы подумать, что это попытка фишинга, и немедленно удалить приложение?

Как мы можем гарантировать, что наше приложение обеспечивает безопасную работу для пользователей, которые недостаточно осведомлены об уязвимостях безопасности Android? Каковы уязвимости безопасности в экосистеме Android? Где мы можем изучить новые методы тестирования безопасности Android? Как мы можем оптимизировать процесс тестирования безопасности?

Распространенные уязвимости безопасности Android

Во-первых, преимущество операционной системы Android в разработке с открытым исходным кодом также скрывает присущие ей проблемы безопасности, такие как песочница системы Android (т. е. виртуальная машина). Однако базовый уровень имеет одну уязвимость за другой, позволяя вредоносным программам (или инструментам) получать root-доступ и нарушать ограничения песочницы. Как и в эпоху ПК, не существует абсолютно безопасной операционной системы для ПК; В эпоху мобильного интернета не существует абсолютно безопасной мобильной операционной системы. Угрозы безопасности экосистемы Android с открытым исходным кодом подобны кровавым звонкам тревоги, поражающим сердца каждого разработчика Android.

Во-вторых, риски безопасности в процессе разработки приложений/SDK для Android подобны неизвестным черным дырам. Мы никогда не знаем, где находится конечная точка противостояния безопасности, кто атакующие, кто терминаторы и как от них защититься.

Наконец, на уровне пользователя, каковы некоторые распространенные и узнаваемые уязвимости в поведении безопасности?

И приложения Android, и SDK имеют в той или иной степени уязвимости безопасности. Возможно, однажды в вашем приложении появится одна из вышеперечисленных уязвимостей безопасности. По совпадению, недавно во время тестирования Android SDK мы обнаружили уязвимость безопасности, связанную с компонентами приложений Android. На основе этого примера обобщены методы, приемы и процессы тестирования безопасности Android SDK.

Примеры тестирования безопасности приложений Android

Обзор причин уязвимости

Дополнительный компонент приложения (именуемый в дальнейшем приложением) Android SDK открыл случайный порт локально, чтобы отслеживать, работает ли служба уровня Java. Однако, когда уровень Java взаимодействует с компонентом, он не проверяет строго входные параметры, что приводит к возможности заполнения кодом атаки и вредоносными атаками при вызове функции «system()» системы Linux.

На следующем снимке экрана показано, что после атаки на порт моделирования намерение компонента приложения изменяет содержимое URL-адреса во время связи, а в Webview отображается искаженный код:

Потенциальные риски безопасности, связанные с уязвимостью

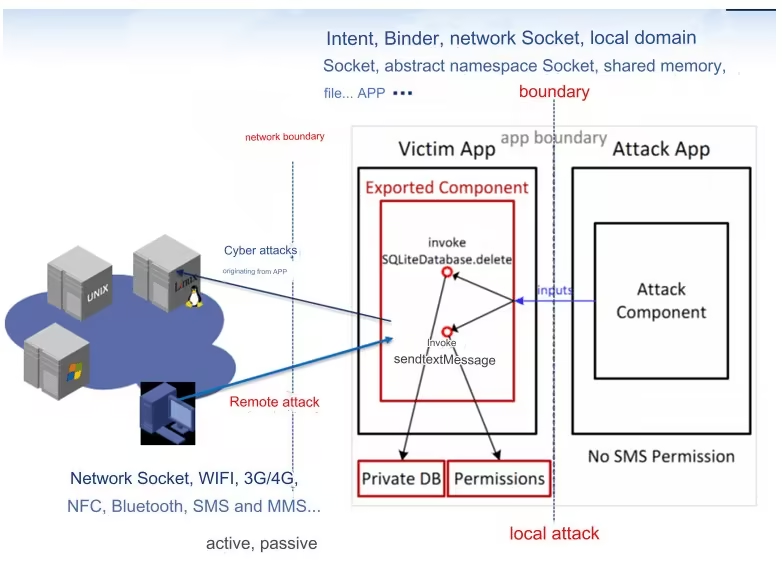

Четыре основных компонента приложений Android: активность, приемник, служба и поставщик контента, а также роли безопасности компонентов приложения, взаимодействующих посредством намерения для IPC, здесь не будут подробно обсуждаться. Используя уязвимость, связанную с компонентом, в приведенном выше примере, на следующей диаграмме показаны размеры атаки, относящиеся к стороне приложения терминала:

Из-за локальной среды приложений Android-приложения в сетевом сокете по сути отсутствует механизм детальной аутентификации и авторизации. Следовательно, если в качестве сервера используется Android-клиент, обратный код используется для поиска локального случайного номера порта приложения и атака активно отправляется на порт, будут скрываться следующие угрозы безопасности:

Локальное выполнение команды: если имя пакета встроенного приложения указано как само приложение, а имя компонента указано как активность приложения, любое действие приложения может быть началась, включая защищенную неэкспортируемую деятельность, что создает угрозу безопасности. Например, уязвимость типа «отказ в обслуживании» можно обнаружить, запустив одно за другим несколько неэкспортированных действий через HTTP-запросы.

Командное управление для изменения разрешений приложения: передайте намерение запустить компоненты приложения Android через порт открытого сокета, а затем выполнить такие операции, как запуск активности и отправка широковещательной рассылки с разрешениями атакованное приложение. Поскольку намерения, передаваемые через сокет, не могут выполнять детальную проверку личности и разрешений отправителя, обходя защиту разрешений, предоставляемую Android для компонентов приложения, и могут запускать неэкспортированные и защищенные разрешениями компоненты приложения, создавая угрозу безопасности.

Раскрытие конфиденциальной информации, управление мобильным телефоном: локальная служба открывает порт UDP для прослушивания и после получения определенного командного слова может вернуть конфиденциальную информацию мобильного телефона. Например, дворецкий мобильного телефона Baidu может удаленно управлять секретным ключом мобильного телефона, а затем несанкционированные злоумышленники могут полностью управлять мобильным телефоном через сеть.

Выполнение тестирования безопасности Android

Оптимизация версии для усиления безопасности Android

Добавьте проверки системных команд и фильтрацию специальных символов как на собственном уровне, так и на уровне Java.

Шифрование сокета для процесса демона JNI Watchdog.

Добавьте функцию проверки URL-адресов, намерений и действий в функции локальных уведомлений, чтобы предотвратить перенаправление на вредоносные ссылки при нажатии на уведомления.

Измените место хранения имени пакета в локальном хранилище приложения.

Добавьте функцию онлайн-конфигурации.

Это важные требования для оптимизации усиления безопасности.

Специальное тестирование безопасности

Если вы следуете традиционному тестированию системы или тестированию производительности, вам нужно только выполнить предварительное тестирование на основе меняющихся требований. Однако для тестирования безопасности, обеспечивающего надежность безопасности SDK, требуется обратное специальное тестирование, моделирование различных методов атак на безопасность и различные тестовые сценарии для измененных точек.

Регулярное регрессионное тестирование безопасности Android

Данные о конфиденциальности: безопасность внешнего хранилища и безопасность внутреннего хранилища; проверить, сохраняются ли имена пользователей, пароли, записи чатов, информация о конфигурации и другая личная информация локально и зашифрованы; проверьте целостность информации перед ее использованием.

Атаки на разрешения: проверьте каталог приложения и убедитесь, что его разрешения не позволяют другим членам группы читать или писать; проверьте, не подвергаются ли системные разрешения атаке.

Защита разрешений компонентов Android: предотвращение произвольного вызова внутренних компонентов приложения сторонними программами: предотвращение вызова действий сторонними программами, предотвращение перехвата действий; обеспечивать безопасность приема и передачи трансляций, получать только трансляции, отправленные приложением, и не допускать получения передаваемого контента третьими лицами; предотвратить злонамеренный запуск или остановку служб; проверьте разрешения на работу Контент-провайдера; если компоненты необходимо вызывать извне, проверьте, были ли применены ограничения подписи к вызывающей стороне.

Обновления: проверьте целостность и законность пакета обновления, чтобы избежать взлома.

Сторонние библиотеки: если используются сторонние библиотеки, следите за их обновлениями и проверяйте их безопасность.

Безопасность ПЗУ: используйте официальные ПЗУ или ПЗУ, предоставленные авторитетными командами, чтобы избежать добавления имплантированной рекламы, троянов и т. д.

Меры против взлома: противодействие декомпиляции, делающее невозможным декомпиляцию с использованием инструментов декомпиляции или получение правильного кода дизассемблирования после декомпиляции; противодействовать статическому анализу с помощью обфускации и шифрования кода; противодействовать динамической отладке, добавляя код для обнаружения отладчиков и эмуляторов; предотвратите перекомпиляцию, проверив подписи и проверив хеш-значение скомпилированного файла dex.

После завершения специального тестирования безопасности и регулярного тестирования процессов выполните повторяющееся регрессионное тестирование существующих функций приложения, совместимости между новыми и старыми версиями, а также совместимости с различными версиями операционной системы Android.

Заворачивать

По сравнению с обычными сценариями тестирования производительности и функциональности системы, сценарии тестирования безопасности требуют более полного понимания экосистемы Android, например: охват уровня безопасности пользователя, уровня локальной и удаленной атаки на систему приложений, а также уровня уязвимости операционной системы с больше внимания уделите разработке тестовых примеров обратного мышления.

Если отправной точкой разработки является защита безопасности, то отправной точкой тестирования является мышление хакерской атаки. Разработка тестовых сценариев для сценариев атак и реализация методов тестирования атак определяют надежность безопасности SDK.

Чтобы обеспечить высочайший уровень безопасности ваших приложений, рассмотрите возможность использования тестирования безопасности приложений WeTest. Эта услуга обеспечивает комплексную оценку проблем безопасности в приложениях, своевременное обнаружение уязвимостей программ и предлагает примеры исправления кода для помощи в устранении уязвимостей.

Доверьтесь WeTest, чтобы защитить свое приложение от потенциальных угроз и обеспечить безопасность пользователей.

-

Как я могу безопасно объединить текст и значения при построении запросов SQL в Go?incatenating text и values в go sql Queries при конструкции текста SQL -запроса в Go существуют определенные правила синтаксиса, при которых с...программирование Опубликовано в 2025-07-12

Как я могу безопасно объединить текст и значения при построении запросов SQL в Go?incatenating text и values в go sql Queries при конструкции текста SQL -запроса в Go существуют определенные правила синтаксиса, при которых с...программирование Опубликовано в 2025-07-12 -

Как эффективно обнаружить пустые массивы в PHP?проверка массива в PHP Пустое массив может быть определен в PHP через различные подходы. Если необходимость заключается в проверке наличия люб...программирование Опубликовано в 2025-07-12

Как эффективно обнаружить пустые массивы в PHP?проверка массива в PHP Пустое массив может быть определен в PHP через различные подходы. Если необходимость заключается в проверке наличия люб...программирование Опубликовано в 2025-07-12 -

Почему `body {margin: 0; } `Всегда удалять верхний край в CSS?адресация поля тела в CSS для начинающих веб -разработчиков, удаление поля элемента тела может быть запутанной задачей. Часто предоставляемый ...программирование Опубликовано в 2025-07-12

Почему `body {margin: 0; } `Всегда удалять верхний край в CSS?адресация поля тела в CSS для начинающих веб -разработчиков, удаление поля элемента тела может быть запутанной задачей. Часто предоставляемый ...программирование Опубликовано в 2025-07-12 -

Python Metaclass Principle и создание и настройку классаЧто такое Metaclass в Python? Так же, как классы создают экземпляры, MetaClasses создают классы. Они обеспечивают уровень контроля над процессом с...программирование Опубликовано в 2025-07-12

Python Metaclass Principle и создание и настройку классаЧто такое Metaclass в Python? Так же, как классы создают экземпляры, MetaClasses создают классы. Они обеспечивают уровень контроля над процессом с...программирование Опубликовано в 2025-07-12 -

Как я могу эффективно получить значения атрибутов из файлов XML с помощью PHP?получение значений атрибутов из файлов XML в php каждый разработчик сталкивается с необходимостью проанализировать файлы XML и извлекать опред...программирование Опубликовано в 2025-07-12

Как я могу эффективно получить значения атрибутов из файлов XML с помощью PHP?получение значений атрибутов из файлов XML в php каждый разработчик сталкивается с необходимостью проанализировать файлы XML и извлекать опред...программирование Опубликовано в 2025-07-12 -

Как сортировать ключи от Javascript объекта в алфавитном порядке?Как сортировать объекты javascript по Key Если у вас есть объект JavaScript, вы можете реорганизовать его свойства алфавитно для улучшенных це...программирование Опубликовано в 2025-07-12

Как сортировать ключи от Javascript объекта в алфавитном порядке?Как сортировать объекты javascript по Key Если у вас есть объект JavaScript, вы можете реорганизовать его свойства алфавитно для улучшенных це...программирование Опубликовано в 2025-07-12 -

Почему мое фоновое изображение CSS появляется?Устранение неисправностей: CSS Фоновое изображение не отображается Вы столкнулись с проблемой, где ваше фоновое изображение не загружается, не...программирование Опубликовано в 2025-07-12

Почему мое фоновое изображение CSS появляется?Устранение неисправностей: CSS Фоновое изображение не отображается Вы столкнулись с проблемой, где ваше фоновое изображение не загружается, не...программирование Опубликовано в 2025-07-12 -

Разница между перегрузкой функций PHP и C ++PHP Функция перегрузка: разворачивание Enigma с точки зрения A C как опытный разработчик C, выходящего на сферу PHP, вы можете столкнуться с пон...программирование Опубликовано в 2025-07-12

Разница между перегрузкой функций PHP и C ++PHP Функция перегрузка: разворачивание Enigma с точки зрения A C как опытный разработчик C, выходящего на сферу PHP, вы можете столкнуться с пон...программирование Опубликовано в 2025-07-12 -

Python эффективный способ удаления HTML -тегов из текстаLearing HTML -теги в Python для нетронутого текстового представления манипулирование ответами HTML часто включает в себя извлечение соответств...программирование Опубликовано в 2025-07-12

Python эффективный способ удаления HTML -тегов из текстаLearing HTML -теги в Python для нетронутого текстового представления манипулирование ответами HTML часто включает в себя извлечение соответств...программирование Опубликовано в 2025-07-12 -

Как проанализировать массивы JSON в Go, используя пакет `json`?] MARSING JSON Arrays в Go с пакетом JSON задача: Как вы можете проанализировать строку json, представляющую массив в Go, используя JSON Pack...программирование Опубликовано в 2025-07-12

Как проанализировать массивы JSON в Go, используя пакет `json`?] MARSING JSON Arrays в Go с пакетом JSON задача: Как вы можете проанализировать строку json, представляющую массив в Go, используя JSON Pack...программирование Опубликовано в 2025-07-12 -

Как Android отправляет данные POST на PHP Server?Отправка данных в Android введение Эта статья рассматривает необходимость отправки данных в сценарий PHP и отобразить результат в приложен...программирование Опубликовано в 2025-07-12

Как Android отправляет данные POST на PHP Server?Отправка данных в Android введение Эта статья рассматривает необходимость отправки данных в сценарий PHP и отобразить результат в приложен...программирование Опубликовано в 2025-07-12 -

Как ограничить диапазон прокрутки элемента в родительском элементе динамического размера?реализация пределов высоты CSS для вертикальных элементов прокрутки В интерактивном интерфейсе, контроль над поведением прокрутки элементов яв...программирование Опубликовано в 2025-07-12

Как ограничить диапазон прокрутки элемента в родительском элементе динамического размера?реализация пределов высоты CSS для вертикальных элементов прокрутки В интерактивном интерфейсе, контроль над поведением прокрутки элементов яв...программирование Опубликовано в 2025-07-12 -

Почему я получаю ошибку «не удалось найти внедрение ошибки с шаблоном запроса» в моем запросе Silverlight Linq?] Запрос. Отсутствие реализации: разрешение «не удалось найти« Ошибки в приложении Silverlight, попытка установить соединение базы данных с исп...программирование Опубликовано в 2025-07-12

Почему я получаю ошибку «не удалось найти внедрение ошибки с шаблоном запроса» в моем запросе Silverlight Linq?] Запрос. Отсутствие реализации: разрешение «не удалось найти« Ошибки в приложении Silverlight, попытка установить соединение базы данных с исп...программирование Опубликовано в 2025-07-12 -

Каковы были ограничения на использование current_timestamp с столбцами TimeStamp в MySQL до версии 5.6.5?Restrictions on TIMESTAMP Columns with CURRENT_TIMESTAMP in DEFAULT or ON UPDATE Clauses in MySQL Versions Prior to 5.6.5Historically, in MySQL versio...программирование Опубликовано в 2025-07-12

Каковы были ограничения на использование current_timestamp с столбцами TimeStamp в MySQL до версии 5.6.5?Restrictions on TIMESTAMP Columns with CURRENT_TIMESTAMP in DEFAULT or ON UPDATE Clauses in MySQL Versions Prior to 5.6.5Historically, in MySQL versio...программирование Опубликовано в 2025-07-12 -

Как преобразовать столбец DataFrame Pandas в формат DateTime и фильтр по дате?Transform Pandas DataFrame в Format DateTime сценарий: данные в данных Pandas DataFrame часто существует в различных форматах, включая строк...программирование Опубликовано в 2025-07-12

Как преобразовать столбец DataFrame Pandas в формат DateTime и фильтр по дате?Transform Pandas DataFrame в Format DateTime сценарий: данные в данных Pandas DataFrame часто существует в различных форматах, включая строк...программирование Опубликовано в 2025-07-12

Изучайте китайский

- 1 Как сказать «гулять» по-китайски? 走路 Китайское произношение, 走路 Изучение китайского языка

- 2 Как сказать «Сесть на самолет» по-китайски? 坐飞机 Китайское произношение, 坐飞机 Изучение китайского языка

- 3 Как сказать «сесть на поезд» по-китайски? 坐火车 Китайское произношение, 坐火车 Изучение китайского языка

- 4 Как сказать «поехать на автобусе» по-китайски? 坐车 Китайское произношение, 坐车 Изучение китайского языка

- 5 Как сказать «Ездить» по-китайски? 开车 Китайское произношение, 开车 Изучение китайского языка

- 6 Как будет плавание по-китайски? 游泳 Китайское произношение, 游泳 Изучение китайского языка

- 7 Как сказать «кататься на велосипеде» по-китайски? 骑自行车 Китайское произношение, 骑自行车 Изучение китайского языка

- 8 Как поздороваться по-китайски? 你好Китайское произношение, 你好Изучение китайского языка

- 9 Как сказать спасибо по-китайски? 谢谢Китайское произношение, 谢谢Изучение китайского языка

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning