Primeira página > Programação > Gerenciamento proativo de vulnerabilidades contínuas do AppSec para desenvolvedores e equipes de segurança

Primeira página > Programação > Gerenciamento proativo de vulnerabilidades contínuas do AppSec para desenvolvedores e equipes de segurança

Gerenciamento proativo de vulnerabilidades contínuas do AppSec para desenvolvedores e equipes de segurança

Quais são alguns dos crescentes riscos de segurança cibernética no cenário moderno de desenvolvimento de software que mantêm os CISOs ocupados?

Os desenvolvedores e as equipes de segurança enfrentam uma gama cada vez maior de ameaças, desde ataques sofisticados de código aberto e à cadeia de suprimentos controlados por fornecedores até vulnerabilidades introduzidas por código gerado por IA, como injeção imediata e segurança de código deficiente pelo GitHub Copilot. A complexidade dos aplicativos modernos, que muitas vezes dependem fortemente de componentes de código aberto (como aqueles que você encontra em npm, PyPI ou RubyGems) e implantações em contêineres, aumenta o desafio.

Dada a escala e a complexidade desses riscos, automatizar o gerenciamento de vulnerabilidades tornou-se essencial. Os processos manuais de segurança cibernética simplesmente não conseguem acompanhar o volume e a velocidade das vulnerabilidades potenciais e do desenvolvimento de software. A automação não apenas acelera a identificação e a correção de problemas de segurança, mas também garante que esses processos, seguidos rotineiramente pelas equipes de segurança, sejam aplicados de forma consistente em todos os estágios do ciclo de vida de desenvolvimento de software.

A importância da gestão contínua de vulnerabilidades em domínios específicos

- Aumento da dependência de componentes de código aberto: Os componentes de código aberto tornaram-se onipresentes no desenvolvimento de software moderno. Embora esses componentes acelerem o desenvolvimento dos desenvolvedores de aplicativos e ajudem a reduzir custos, eles também apresentam riscos de segurança significativos. Ataques de alto perfil à cadeia de suprimentos, como o backdoor XZ e a violação da SolarWinds, destacaram o potencial de danos generalizados quando vulnerabilidades em dependências de código aberto e componentes fechados controlados por fornecedores são exploradas.

- Uso crescente de código gerado por IA no desenvolvimento: A ascensão da IA Generativa (GenAI) no desenvolvimento de software traz oportunidades e desafios. GenAI pode acelerar significativamente as tarefas de codificação, mas também pode introduzir novas vulnerabilidades. O código gerado por IA pode não ter considerações de segurança que os desenvolvedores experientes normalmente incluem, levando a possíveis falhas de segurança. Um exemplo disso é o GitHub Copilot introduzindo um XSS no React.

- Rápido crescimento de aplicativos em contêineres: os aplicativos em contêineres se tornaram a norma para a implantação de software moderno. Os contêineres oferecem vários benefícios, incluindo consistência entre ambientes e facilidade de escalonamento. No entanto, também introduzem novos desafios de segurança, particularmente na gestão das vulnerabilidades nas imagens dos contentores. Dessa forma, os desenvolvedores poderiam precisar de ajuda para educá-los sobre como escolher a melhor imagem de contêiner e dicas profissionais gerais sobre contêineres, mas automatizar as vulnerabilidades da imagem de contêiner do docker é uma obrigação.

Vamos detalhar um pouco mais… Outro exemplo de ataque à cadeia de suprimentos de alto perfil é o ataque ao Codecov, onde os invasores obtiveram acesso a dados confidenciais explorando vulnerabilidades em uma ferramenta popular de cobertura de código. A rotina de um desenvolvedor inclui o gerenciamento dos riscos associados às dependências de código aberto. As dependências de código aberto podem introduzir vulnerabilidades diretas e transitivas em sua base de código. Vulnerabilidades diretas são encontradas nas bibliotecas que você inclui explicitamente, enquanto vulnerabilidades transitivas existem nas dependências dessas bibliotecas. Gerenciar esses riscos manualmente é assustador, tornando a automação um componente crítico de uma estratégia de segurança robusta.

Com GenAI, assistentes de código de IA como GitHub Copilot ou ChatGPT apresentam vulnerabilidades reais e potenciais. A GenAI pode introduzir inadvertidamente práticas de codificação inseguras ou deixar de reconhecer requisitos de segurança específicos do contexto. Por exemplo, um modelo de IA pode gerar código vulnerável a ataques de injeção de SQL ou de script entre sites (XSS). Monitorar e proteger o código gerado pela IA é, portanto, crucial para manter a segurança das aplicações.

A complexidade de acompanhar as novas vulnerabilidades de contêineres também não escapa às equipes de segurança. O ritmo acelerado de novas vulnerabilidades em contêineres pode ser esmagador. Cada nova vulnerabilidade requer identificação e correção oportunas para evitar possíveis explorações. Essa complexidade exige soluções automatizadas com experiência em segurança para gerenciar a segurança dos contêineres de maneira eficaz.

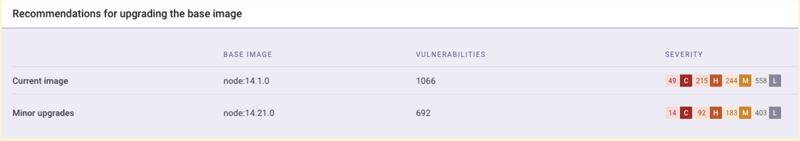

As vulnerabilidades dos contêineres podem ter um impacto significativo na segurança geral dos seus aplicativos. Uma única imagem de contêiner vulnerável pode comprometer toda a pilha de aplicativos. Ferramentas como o Snyk Container automatizam o processo de identificação e correção de vulnerabilidades em imagens de contêineres. Snyk Container pode sugerir novas tags de imagem base que minimizam contagens de vulnerabilidade e automatizam solicitações pull para atualizar seus repositórios de código.

Como podemos mitigar todas essas ameaças à segurança cibernética da AppSec?

AppSec proativo e gerenciamento contínuo de vulnerabilidades com Snyk

Para mitigar os riscos associados ao código gerado por IA, considere o uso de ferramentas como o Snyk Code. Desenvolvido por Snyk DeepCode AI, esta ferramenta SAST rápida pode ser integrada diretamente ao IDE de um desenvolvedor por meio de um plugin. Ele usa treinamento de dados específico de segurança para reconhecer códigos vulneráveis e inseguros, garantindo que os problemas sejam identificados e resolvidos no início do desenvolvimento.

Começar a usar o Snyk DeepCode AI é simples. O plug-in oferece suporte a IDEs populares, como Visual Studio Code, IntelliJ IDEA, VS Code e PyCharm.

Um guia rápido para instalar e integrar Snyk DeepCode AI no Visual Studio Code

- Instale a extensão Snyk:

- Abra o código do Visual Studio.

- Navegue até a visualização Extensões clicando no ícone Extensões na barra de atividades na lateral da janela.

- Procure por "Snyk" e clique em "Instalar" na extensão Snyk.

- Autenticar com Snyk:

- Após a instalação, você será solicitado a se autenticar com sua conta Snyk.

- Siga as instruções na tela para fazer login ou inscrever-se aqui.

- Ativar Snyk DeepCode AI:

- Uma vez autenticado, navegue até a visualização Snyk na barra de atividades.

- Ative o Snyk DeepCode AI para começar a escanear seu código em busca de vulnerabilidades.

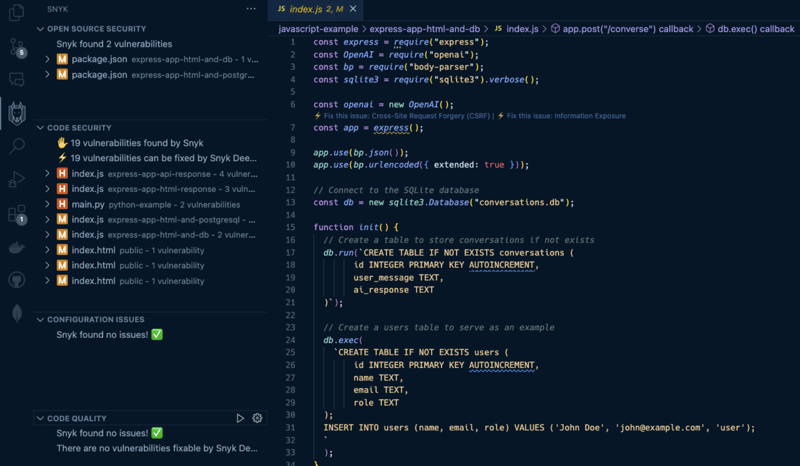

Uma vez instalado, o logotipo Snyk na barra lateral apresentará vulnerabilidades e problemas de segurança encontrados em suas dependências de código aberto, seu próprio código (ou código produzido pela GenAI) e problemas de IaC.

Os benefícios das ferramentas SAST na identificação de padrões de código inseguros diretamente no IDE para desenvolvedores

- Feedback em tempo real: À medida que você escreve o código, o Snyk DeepCode AI o analisa em tempo real, fornecendo feedback instantâneo sobre possíveis problemas de segurança. Isso permite que os desenvolvedores resolvam as vulnerabilidades antes que elas se tornem arraigadas na base de código.

- Insights orientados por IA: O modelo de IA é treinado em um vasto conjunto de dados específicos de segurança, permitindo-lhe reconhecer padrões de codificação inseguros, mesmo aqueles introduzidos pela GenAI ou práticas de programação inadequadas.

- Integração perfeita: Ao integrar-se diretamente ao IDE, o Snyk DeepCode AI se adapta naturalmente ao fluxo de trabalho do desenvolvedor, minimizando interrupções e maximizando a produtividade.

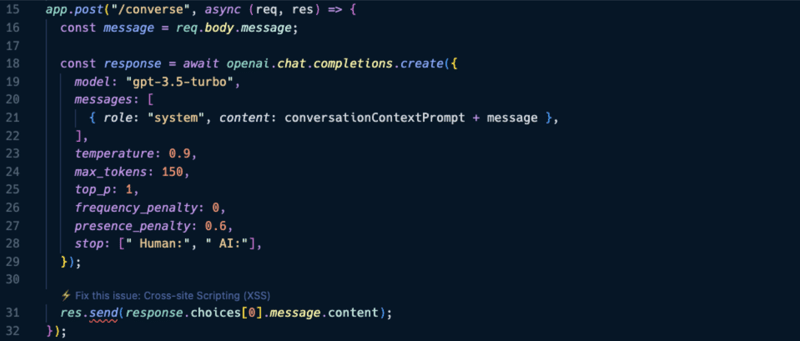

Vamos ver um exemplo de mitigação de vulnerabilidades introduzidas pelo GenAI. Usei o GitHub Copilot neste projeto para completar automaticamente o código que cria uma rota de endpoint Express POST para consultar a API OpenAI e, em seguida, usei res.send() para enviar a resposta ao navegador.

No entanto, e se a resposta nesta carga útil fosse renderizada diretamente no navegador? Se o cabeçalho de tipo de conteúdo texto/html padrão fosse usado para enviar essa solicitação, uma vulnerabilidade de script entre sites afetaria o aplicativo em execução. O que podemos fazer sobre isso?

Bem, como você pode ver na anotação acima da linha 31, Snyk propõe corrigir esse problema de segurança. Cliquei nele e em alguns segundos, a extensão Snyk DeepCode AI propôs uma mitigação que substituiu res.send() por res.json da seguinte forma:

res.json(response.choices[0].message.content);

Com essa alteração, o aplicativo Express força o tipo de conteúdo na resposta a ser application/json, que é um texto genérico e pode permitir texto como alert().

Ao aproveitar o Snyk em seu IDE, os desenvolvedores podem identificar e mitigar vulnerabilidades de forma proativa usando o mecanismo Snyk DeepCode AI subjacente, garantindo que seu código esteja seguro desde o início. Esta abordagem proativa à segurança de aplicações é essencial no ambiente atual, onde os riscos associados às cadeias de fornecimento de código aberto e ao código gerado pela GenAI estão sempre presentes.

Automatizando o gerenciamento de dependências com Snyk Open Source

Snyk Open Source é uma ferramenta poderosa projetada para ajudar desenvolvedores e equipes de segurança a gerenciar os riscos associados às dependências de código aberto. Com a crescente dependência de bibliotecas de código aberto, a necessidade de um gerenciamento de dependências robusto e automatizado nunca foi tão crítica. O Snyk Open Source oferece recursos abrangentes de verificação e correção de vulnerabilidades, garantindo que seus projetos permaneçam seguros e em conformidade.

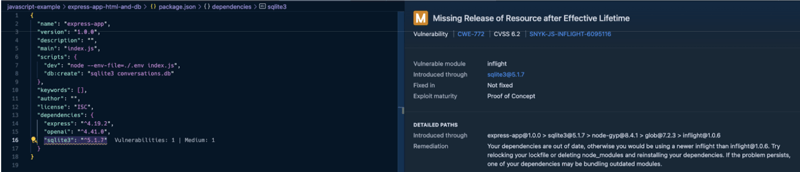

Em meu aplicativo Node.js anterior, também uso uma dependência SQLite, que Snyk me alerta sobre um problema de segurança da seguinte forma:

Estas informações sobre vulnerabilidade são úteis para compreender qual dependência transitiva está introduzindo o risco à segurança e como mitigá-la, se possível. Nesse caso, a dependência transitiva em andamento é detectada como tendo uma vulnerabilidade média.

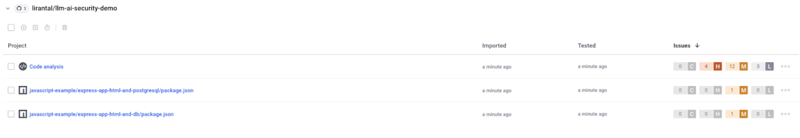

Snyk detecta que meu arquivo de bloqueio e dependência estão potencialmente desatualizados e, portanto, não consegue encontrar um caminho de correção. Porém, vamos ver a automação na prática quando importamos o repositório de código GitHub para o Snyk. Fazendo isso, mostra as seguintes informações no aplicativo Snyk:

Deste ponto em diante, Snyk abrirá automaticamente novas solicitações pull para sugerir atualizações de dependências quando vulnerabilidades de segurança forem detectadas no manifesto do meu pacote.

O gerenciamento de dependências não envolve apenas as bibliotecas que você inclui diretamente em seu projeto. Dependências transitivas – aquelas atraídas por suas dependências diretas – também podem introduzir vulnerabilidades. Snyk é excelente na identificação e correção de vulnerabilidades em dependências diretas e transitivas.

Considere o seguinte cenário:

{

"dependencies": {

"express": "^4.17.1",

"lodash": "^4.17.20"

}

}

Neste exemplo, express e lodash são dependências diretas. No entanto, o express pode ter seu próprio conjunto de dependências, que por sua vez podem ter suas próprias dependências. Snyk percorrerá toda essa árvore de dependências, identificando e abordando vulnerabilidades em todos os níveis.

Quando se trata de gerenciar vulnerabilidades de contêineres, o Snyk Container ajuda a eliminar o fardo de manter as tags de imagem base atualizadas com patches de segurança.

Snyk Container é uma solução abrangente projetada para ajudar desenvolvedores e equipes de segurança a gerenciar vulnerabilidades de contêineres de maneira eficaz. As cargas de trabalho de aplicativos em contêineres são predominantes nas empresas, assim como a necessidade de proteger esses ambientes. O Snyk Container integra-se perfeitamente ao seu pipeline de CI/CD, fornecendo monitoramento contínuo e correção proativa de vulnerabilidades nas imagens do seu contêiner.

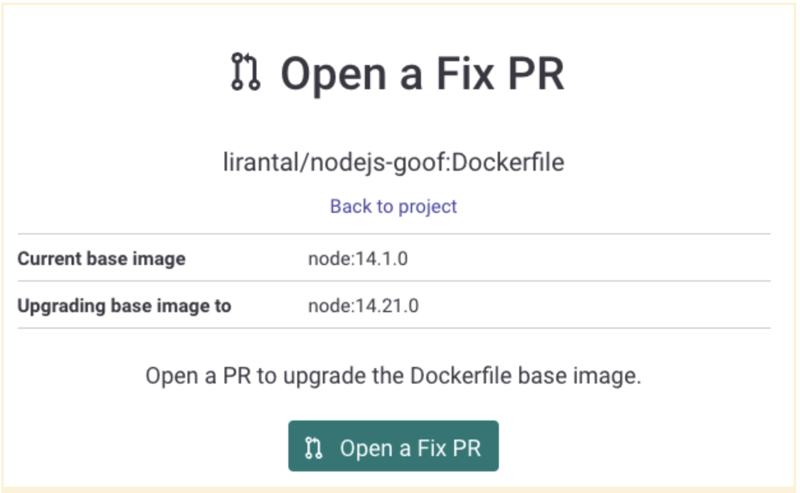

Um dos recursos de destaque do Snyk Container é sua capacidade de automatizar a criação de solicitações pull para solucionar vulnerabilidades em suas imagens de contêiner. Essa automação é uma virada de jogo tanto para desenvolvedores quanto para equipes de segurança, pois reduz significativamente o esforço manual necessário para manter as imagens de contêiner seguras.

Aqui está um exemplo de como o Snyk Container pode automatizar um PR para atualizar um pacote vulnerável em um Dockerfile:

FROM node:14.1.0 RUN npm install express COPY . /app CMD ["node", "/app/index.js"]

Quando o Snyk Container detecta uma vulnerabilidade, ele gera automaticamente um PR com as alterações necessárias para mitigar o problema. Isto pode incluir a atualização de um pacote vulnerável ou a aplicação de um patch de segurança. Ao automatizar esse processo, o Snyk Container garante que as vulnerabilidades sejam abordadas prontamente, reduzindo a janela de exposição.

Seguindo essas imagens base recomendadas, você pode reduzir significativamente o número de vulnerabilidades em suas imagens de contêiner, melhorando a segurança geral de seus aplicativos.

Snyk Container identificou múltiplas vulnerabilidades nesta imagem base e gerou PRs automaticamente para atualizar a imagem e as dependências associadas. A equipe conseguiu revisar e mesclar esses PRs rapidamente, reduzindo sua contagem de vulnerabilidades em mais de 30% em segundos, mesclando a solicitação pull e garantindo que os testes do pipeline de CI/CD passassem com louvor.

Essa abordagem proativa não apenas melhorou a postura de segurança de seus aplicativos, mas também liberou um tempo valioso para os desenvolvedores se concentrarem na criação de novos recursos, em vez de no gerenciamento de vulnerabilidades.

-

Php simplexml analisando o método xml com namespace colonanalisando xml com namespace colon no php simpxml encontra dificuldades ao analisar xml contendo tags com cônjuges, como xml elementos com pre...Programação Postado em 2025-07-08

Php simplexml analisando o método xml com namespace colonanalisando xml com namespace colon no php simpxml encontra dificuldades ao analisar xml contendo tags com cônjuges, como xml elementos com pre...Programação Postado em 2025-07-08 -

Como analisar as matrizes json em Go usando o pacote `json`?analisando as matrizes json em go com o pacote json Problem: como você pode analisar uma string json representando um array em Go usando o p...Programação Postado em 2025-07-08

Como analisar as matrizes json em Go usando o pacote `json`?analisando as matrizes json em go com o pacote json Problem: como você pode analisar uma string json representando um array em Go usando o p...Programação Postado em 2025-07-08 -

Como posso ler com eficiência um arquivo grande em ordem inversa usando o Python?lendo um arquivo em ordem inversa em python se você estiver trabalhando com um arquivo grande e precisar ler seus conteúdos da última linha pa...Programação Postado em 2025-07-08

Como posso ler com eficiência um arquivo grande em ordem inversa usando o Python?lendo um arquivo em ordem inversa em python se você estiver trabalhando com um arquivo grande e precisar ler seus conteúdos da última linha pa...Programação Postado em 2025-07-08 -

Como posso executar várias instruções SQL em uma única consulta usando node-mysql?suporte de consulta multi-statements em node-mysql em node.js, a pergunta surge ao executar múltiplas declarações SQL em uma única dúvida usan...Programação Postado em 2025-07-08

Como posso executar várias instruções SQL em uma única consulta usando node-mysql?suporte de consulta multi-statements em node-mysql em node.js, a pergunta surge ao executar múltiplas declarações SQL em uma única dúvida usan...Programação Postado em 2025-07-08 -

Como definir dinamicamente as teclas em objetos JavaScript?como criar uma chave dinâmica para uma variável de objeto JavaScript ao tentar criar uma chave dinâmica para um objeto JavaScript, usando essa s...Programação Postado em 2025-07-08

Como definir dinamicamente as teclas em objetos JavaScript?como criar uma chave dinâmica para uma variável de objeto JavaScript ao tentar criar uma chave dinâmica para um objeto JavaScript, usando essa s...Programação Postado em 2025-07-08 -

Por que não está aparecendo na minha imagem de fundo do CSS?SOLHAÇÃO DE TRABALHO: CSS Imagem de fundo não apareceu Você encontrou um problema em que sua imagem em segundo plano falha, apesar das seguint...Programação Postado em 2025-07-08

Por que não está aparecendo na minha imagem de fundo do CSS?SOLHAÇÃO DE TRABALHO: CSS Imagem de fundo não apareceu Você encontrou um problema em que sua imagem em segundo plano falha, apesar das seguint...Programação Postado em 2025-07-08 -

Como posso recuperar com eficiência valores de atributo de arquivos XML usando PHP?recuperando valores do atributo dos arquivos xml em php todo desenvolvedor encontra a necessidade de analisar arquivos xml e extrair valores e...Programação Postado em 2025-07-08

Como posso recuperar com eficiência valores de atributo de arquivos XML usando PHP?recuperando valores do atributo dos arquivos xml em php todo desenvolvedor encontra a necessidade de analisar arquivos xml e extrair valores e...Programação Postado em 2025-07-08 -

\ "while (1) vs. para (;;): a otimização do compilador elimina as diferenças de desempenho? \"while (1) vs. for (;;): existe uma diferença de velocidade? loops? Resposta: Na maioria dos compiladores modernos, não há diferença de dese...Programação Postado em 2025-07-08

\ "while (1) vs. para (;;): a otimização do compilador elimina as diferenças de desempenho? \"while (1) vs. for (;;): existe uma diferença de velocidade? loops? Resposta: Na maioria dos compiladores modernos, não há diferença de dese...Programação Postado em 2025-07-08 -

Futuro do PHP: adaptação e inovaçãoO futuro do PHP será alcançado adaptando -se a novas tendências de tecnologia e introduzindo recursos inovadores: 1) adaptação à computação em nuvem,...Programação Postado em 2025-07-08

Futuro do PHP: adaptação e inovaçãoO futuro do PHP será alcançado adaptando -se a novas tendências de tecnologia e introduzindo recursos inovadores: 1) adaptação à computação em nuvem,...Programação Postado em 2025-07-08 -

Como repetir com eficiência caracteres de string para recuo em C#?repetindo uma string para o indentação Ao recuperar uma string com base na profundidade de um item, é conveniente ter uma maneira eficiente de...Programação Postado em 2025-07-08

Como repetir com eficiência caracteres de string para recuo em C#?repetindo uma string para o indentação Ao recuperar uma string com base na profundidade de um item, é conveniente ter uma maneira eficiente de...Programação Postado em 2025-07-08 -

O CSS pode localizar elementos HTML com base em qualquer valor de atributo?direcionando elementos html com qualquer valor de atributo no css em css, é possível alvo elementos baseados em atributos específicos, conform...Programação Postado em 2025-07-08

O CSS pode localizar elementos HTML com base em qualquer valor de atributo?direcionando elementos html com qualquer valor de atributo no css em css, é possível alvo elementos baseados em atributos específicos, conform...Programação Postado em 2025-07-08 -

Dicas para fotos flutuantes para o lado direito do fundo e envolver o textoflutuando uma imagem para o canto inferior direito com o texto envolvendo no web design, às vezes é desejável flutuar uma imagem no canto infe...Programação Postado em 2025-07-08

Dicas para fotos flutuantes para o lado direito do fundo e envolver o textoflutuando uma imagem para o canto inferior direito com o texto envolvendo no web design, às vezes é desejável flutuar uma imagem no canto infe...Programação Postado em 2025-07-08 -

Como resolver discrepâncias do caminho do módulo no Go Mod usando a diretiva substituição?superando a discrepância do caminho do módulo em Go Mod Ao utilizar Go Mod, é possível encontrar um conflito em que um pacote de terceiros imp...Programação Postado em 2025-07-08

Como resolver discrepâncias do caminho do módulo no Go Mod usando a diretiva substituição?superando a discrepância do caminho do módulo em Go Mod Ao utilizar Go Mod, é possível encontrar um conflito em que um pacote de terceiros imp...Programação Postado em 2025-07-08 -

A diferença entre o processamento de sobrecarga de sobrecarga de função PHP e C ++função php sobrecarregando: desvendando o enigma de uma perspectiva C como um desenvolvedor C experiente se aventurando no reino do PHP, você po...Programação Postado em 2025-07-08

A diferença entre o processamento de sobrecarga de sobrecarga de função PHP e C ++função php sobrecarregando: desvendando o enigma de uma perspectiva C como um desenvolvedor C experiente se aventurando no reino do PHP, você po...Programação Postado em 2025-07-08 -

Por que Java não pode criar matrizes genéricas?ERRO DE CRIAÇÃO DE MATOR DE ARRAY GENERÍCOLA Pergunta: quando se atende a criar um array de uma matriz genérica usando uma expressão como:...Programação Postado em 2025-07-08

Por que Java não pode criar matrizes genéricas?ERRO DE CRIAÇÃO DE MATOR DE ARRAY GENERÍCOLA Pergunta: quando se atende a criar um array de uma matriz genérica usando uma expressão como:...Programação Postado em 2025-07-08

Estude chinês

- 1 Como se diz “andar” em chinês? 走路 Pronúncia chinesa, 走路 aprendizagem chinesa

- 2 Como se diz “pegar um avião” em chinês? 坐飞机 Pronúncia chinesa, 坐飞机 aprendizagem chinesa

- 3 Como se diz “pegar um trem” em chinês? 坐火车 Pronúncia chinesa, 坐火车 aprendizagem chinesa

- 4 Como se diz “pegar um ônibus” em chinês? 坐车 Pronúncia chinesa, 坐车 aprendizagem chinesa

- 5 Como se diz dirigir em chinês? 开车 Pronúncia chinesa, 开车 aprendizagem chinesa

- 6 Como se diz nadar em chinês? 游泳 Pronúncia chinesa, 游泳 aprendizagem chinesa

- 7 Como se diz andar de bicicleta em chinês? 骑自行车 Pronúncia chinesa, 骑自行车 aprendizagem chinesa

- 8 Como você diz olá em chinês? 你好Pronúncia chinesa, 你好Aprendizagem chinesa

- 9 Como você agradece em chinês? 谢谢Pronúncia chinesa, 谢谢Aprendizagem chinesa

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning