maneiras de prevenir ataques XSS: um guia abrangente

1. O que é XSS?

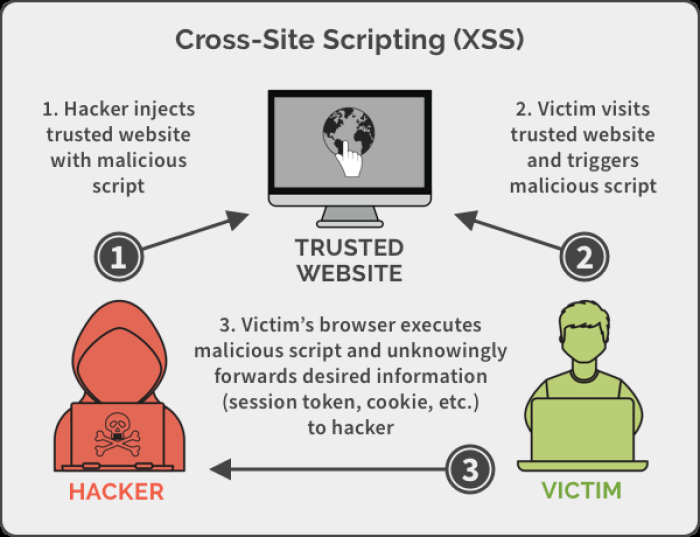

XSS, ou Cross-Site Scripting, é um tipo de vulnerabilidade de segurança encontrada em aplicativos da web. Ele permite que invasores injetem scripts maliciosos, normalmente JavaScript, em páginas da Web visualizadas por outros usuários. Isso pode levar a ações não autorizadas, roubo de dados ou sequestro de sessão.

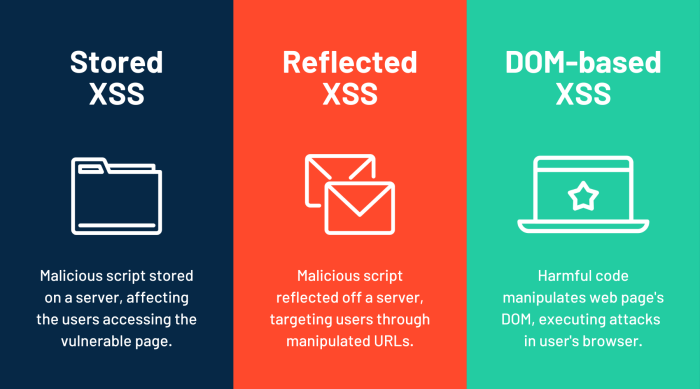

1.1. Tipos de ataques XSS

Os ataques XSS geralmente se enquadram em três categorias:

- XSS armazenado : o script malicioso é armazenado no servidor (por exemplo, em um banco de dados) e servido aos usuários quando eles solicitam uma página específica.

- XSS refletido : o script malicioso é incorporado em uma URL e refletido de volta ao usuário pelo servidor.

- XSS baseado em DOM : O ataque acontece dentro do Document Object Model (DOM) da página da web, sem qualquer interação do servidor.

1.2. Impacto dos ataques XSS

Os ataques XSS podem ter consequências graves, incluindo:

- Roubo de dados : os invasores podem roubar informações confidenciais, como cookies, tokens de sessão e dados pessoais.

- Sequestro de sessão : os invasores podem sequestrar a sessão de um usuário e realizar ações não autorizadas em seu nome.

- Desfiguração : Os invasores podem modificar a aparência das páginas da web, exibindo conteúdo indesejado.

2. Como prevenir XSS no Spring Boot

A prevenção de XSS no Spring Boot requer uma combinação de práticas de codificação seguras, validação e limpeza. A seguir, exploraremos várias técnicas para conseguir isso.

2.1. Validando a entrada do usuário

Uma das maneiras mais eficazes de prevenir ataques XSS é validar a entrada do usuário. Certifique-se de que todas as entradas sejam validadas para confirmar que correspondem ao formato esperado e rejeitam quaisquer dados maliciosos.

@PostMapping("/submit")

public String submitForm(@RequestParam("comment") @NotBlank @Size(max = 500) String comment) {

// Process the comment

return "success";

}

No código acima, validamos que o campo de comentários não fique em branco e não ultrapasse 500 caracteres. Isso ajuda a evitar a injeção de scripts grandes e potencialmente prejudiciais.

2.2. Saída de codificação

A saída de codificação garante que todos os dados renderizados em uma página da web sejam tratados como texto em vez de código executável. Spring Boot fornece mecanismos integrados para codificação de dados.

@PostMapping("/display")

public String displayComment(Model model, @RequestParam("comment") String comment) {

String safeComment = HtmlUtils.htmlEscape(comment);

model.addAttribute("comment", safeComment);

return "display";

}

Neste exemplo, usamos HtmlUtils.htmlEscape() para codificar o comentário do usuário antes de renderizá-lo na página. Isso evita que qualquer script incorporado seja executado pelo navegador.

2.3. Usando a Política de Segurança de Conteúdo (CSP)

Uma Política de Segurança de Conteúdo (CSP) é um recurso de segurança que ajuda a prevenir XSS, controlando quais recursos um agente de usuário pode carregar para uma determinada página.

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.headers()

.contentSecurityPolicy("script-src 'self'");

}

}

A configuração acima especifica que apenas scripts da mesma origem da página podem ser executados, bloqueando efetivamente quaisquer scripts injetados de fontes de terceiros.

2.4. Usando a biblioteca AntiSamy

AntiSamy é uma biblioteca Java que pode limpar a entrada HTML para evitar ataques XSS. Ele garante que apenas tags e atributos seguros sejam permitidos.

public String sanitizeInput(String input) {

Policy policy = Policy.getInstance("antisamy-slashdot.xml");

AntiSamy antiSamy = new AntiSamy();

CleanResults cleanResults = antiSamy.scan(input, policy);

return cleanResults.getCleanHTML();

}

No código acima, usamos o AntiSamy para limpar a entrada do usuário de acordo com uma política predefinida. Isso remove ou neutraliza quaisquer scripts maliciosos.

4. Conclusão

Os ataques XSS representam uma ameaça significativa aos aplicativos da web, mas podem ser efetivamente mitigados por meio de validação cuidadosa de entrada, codificação de saída e políticas de segurança. Seguindo as técnicas descritas neste artigo, você pode proteger seus aplicativos Spring Boot contra ataques XSS.

Lembre-se de que a segurança é um processo contínuo e é essencial manter-se informado sobre as ameaças e práticas recomendadas mais recentes.

Se você tiver alguma dúvida ou precisar de mais esclarecimentos, fique à vontade para deixar um comentário abaixo. Estou aqui para ajudar!

Leia mais postagens em: 4 maneiras de prevenir ataques XSS: um guia abrangente

-

Quando um aplicativo Go Go fecha a conexão do banco de dados?Gerenciando conexões de banco de dados em Applications Go Web em aplicativos simples Go Web que utilizam bancos de dados como PostGresql, o mome...Programação Postado em 2025-04-18

Quando um aplicativo Go Go fecha a conexão do banco de dados?Gerenciando conexões de banco de dados em Applications Go Web em aplicativos simples Go Web que utilizam bancos de dados como PostGresql, o mome...Programação Postado em 2025-04-18 -

Implementando um método de barra de texto que alinham à esquerda em todos os navegadores] ] alinhamento de texto em linhas inclinadas Background alcançando o texto alinhado à esquerda em uma linha inclinada pode representar um desafi...Programação Postado em 2025-04-18

Implementando um método de barra de texto que alinham à esquerda em todos os navegadores] ] alinhamento de texto em linhas inclinadas Background alcançando o texto alinhado à esquerda em uma linha inclinada pode representar um desafi...Programação Postado em 2025-04-18 -

Como criar uma animação CSS esquerda-direita suave para uma div em seu contêiner?Animação CSS genérica para o movimento esquerdo-direita Neste artigo, exploraremos a criação de uma animação CSS genérica para mover uma divis...Programação Postado em 2025-04-18

Como criar uma animação CSS esquerda-direita suave para uma div em seu contêiner?Animação CSS genérica para o movimento esquerdo-direita Neste artigo, exploraremos a criação de uma animação CSS genérica para mover uma divis...Programação Postado em 2025-04-18 -

Como corrigir “Erro geral: o servidor MySQL 2006 desapareceu” ao inserir dados?Como resolver "Erro geral: o servidor MySQL de 2006 desapareceu" ao inserir registrosIntrodução:A inserção de dados em um banco de dados MyS...Programação Postado em 2025-04-18

Como corrigir “Erro geral: o servidor MySQL 2006 desapareceu” ao inserir dados?Como resolver "Erro geral: o servidor MySQL de 2006 desapareceu" ao inserir registrosIntrodução:A inserção de dados em um banco de dados MyS...Programação Postado em 2025-04-18 -

Quais foram as restrições ao usar o current_timestamp com colunas de registro de data e hora em MySQL antes da versão 5.6.5?restrições em colunas de timestamp com current_timestamp no padrão ou na atualização de cláusulas nas versões MySQL antes de 5.6.5 historicament...Programação Postado em 2025-04-18

Quais foram as restrições ao usar o current_timestamp com colunas de registro de data e hora em MySQL antes da versão 5.6.5?restrições em colunas de timestamp com current_timestamp no padrão ou na atualização de cláusulas nas versões MySQL antes de 5.6.5 historicament...Programação Postado em 2025-04-18 -

Por que as junções da esquerda parecem intra-conexões ao filtrar na cláusula onde na tabela direita?junção de partida Condrum: horas de bruxa quando se transforma em uma junção interna em um reino de um assistente de banco de dados, realizar re...Programação Postado em 2025-04-17

Por que as junções da esquerda parecem intra-conexões ao filtrar na cláusula onde na tabela direita?junção de partida Condrum: horas de bruxa quando se transforma em uma junção interna em um reino de um assistente de banco de dados, realizar re...Programação Postado em 2025-04-17 -

Como resolver \ "Recusou -se a carregar erros de script ..." devido à política de segurança de conteúdo do Android?revelando o mistério: Erros de diretiva de política de segurança do conteúdo encontrando o erro enigmático "recusou -se a carregar o scri...Programação Postado em 2025-04-17

Como resolver \ "Recusou -se a carregar erros de script ..." devido à política de segurança de conteúdo do Android?revelando o mistério: Erros de diretiva de política de segurança do conteúdo encontrando o erro enigmático "recusou -se a carregar o scri...Programação Postado em 2025-04-17 -

Razões pelas quais Python não relata erros para o fatiamento da substring hiperescópicaSubstring Flicing With Index Out of Range: Dualidade e sequências vazias em Python, acessando elementos de uma sequência usando o operador de ...Programação Postado em 2025-04-17

Razões pelas quais Python não relata erros para o fatiamento da substring hiperescópicaSubstring Flicing With Index Out of Range: Dualidade e sequências vazias em Python, acessando elementos de uma sequência usando o operador de ...Programação Postado em 2025-04-17 -

Como posso gerar com eficiência as lesmas amigáveis ao URL a partir de strings unicode no PHP?criando uma função para geração de lesmas eficientes criando lesmas, representações simplificadas de strings unicode usadas nos URLs, podem se...Programação Postado em 2025-04-17

Como posso gerar com eficiência as lesmas amigáveis ao URL a partir de strings unicode no PHP?criando uma função para geração de lesmas eficientes criando lesmas, representações simplificadas de strings unicode usadas nos URLs, podem se...Programação Postado em 2025-04-17 -

Como o mapa de Java. ENTRY e Simpleentry simplificam o gerenciamento de pares de valores-chave?Uma coleção abrangente para pares de valores: introduzindo o mapa de java.Entry e o Simpleentry em java, ao definir uma coleção em que cada el...Programação Postado em 2025-04-17

Como o mapa de Java. ENTRY e Simpleentry simplificam o gerenciamento de pares de valores-chave?Uma coleção abrangente para pares de valores: introduzindo o mapa de java.Entry e o Simpleentry em java, ao definir uma coleção em que cada el...Programação Postado em 2025-04-17 -

Python Leia o arquivo CSV UnicodedecodeError Ultimate Solutionunicode decodificar erro no arquivo csv lendo Ao tentar ler um arquivo csodo (& sinod) usando o módulo CSV embutido, você pode encontrar um er...Programação Postado em 2025-04-17

Python Leia o arquivo CSV UnicodedecodeError Ultimate Solutionunicode decodificar erro no arquivo csv lendo Ao tentar ler um arquivo csodo (& sinod) usando o módulo CSV embutido, você pode encontrar um er...Programação Postado em 2025-04-17 -

Por que Java não pode criar matrizes genéricas?ERRO DE CRIAÇÃO DE MATOR DE ARRAY GENERÍCOLA Pergunta: quando se atende a criar um array de uma matriz genérica usando uma expressão como:...Programação Postado em 2025-04-17

Por que Java não pode criar matrizes genéricas?ERRO DE CRIAÇÃO DE MATOR DE ARRAY GENERÍCOLA Pergunta: quando se atende a criar um array de uma matriz genérica usando uma expressão como:...Programação Postado em 2025-04-17 -

Por que as caixas translúcidas empilhadas mudam em ordem?Percepção colorida de caixas semi-translúteis empilhadas Quando duas caixas semi-translúcidas são empilhadas no que são as cores percebidas de...Programação Postado em 2025-04-17

Por que as caixas translúcidas empilhadas mudam em ordem?Percepção colorida de caixas semi-translúteis empilhadas Quando duas caixas semi-translúcidas são empilhadas no que são as cores percebidas de...Programação Postado em 2025-04-17 -

Como capturar e transmitir stdout em tempo real para a execução do comando chatbot?capturando stdout em tempo real da execução de comando no reino do desenvolvimento de chatbots capaz de executar comandos, um requisito comum ...Programação Postado em 2025-04-17

Como capturar e transmitir stdout em tempo real para a execução do comando chatbot?capturando stdout em tempo real da execução de comando no reino do desenvolvimento de chatbots capaz de executar comandos, um requisito comum ...Programação Postado em 2025-04-17 -

Como inserir corretamente Blobs (imagens) no MySQL usando PHP?Insira Blobs nos bancos de dados MySQL com PHP Ao tentar armazenar uma imagem no banco de dados A MySQL, você pode encontrar um problema. Est...Programação Postado em 2025-04-17

Como inserir corretamente Blobs (imagens) no MySQL usando PHP?Insira Blobs nos bancos de dados MySQL com PHP Ao tentar armazenar uma imagem no banco de dados A MySQL, você pode encontrar um problema. Est...Programação Postado em 2025-04-17

Estude chinês

- 1 Como se diz “andar” em chinês? 走路 Pronúncia chinesa, 走路 aprendizagem chinesa

- 2 Como se diz “pegar um avião” em chinês? 坐飞机 Pronúncia chinesa, 坐飞机 aprendizagem chinesa

- 3 Como se diz “pegar um trem” em chinês? 坐火车 Pronúncia chinesa, 坐火车 aprendizagem chinesa

- 4 Como se diz “pegar um ônibus” em chinês? 坐车 Pronúncia chinesa, 坐车 aprendizagem chinesa

- 5 Como se diz dirigir em chinês? 开车 Pronúncia chinesa, 开车 aprendizagem chinesa

- 6 Como se diz nadar em chinês? 游泳 Pronúncia chinesa, 游泳 aprendizagem chinesa

- 7 Como se diz andar de bicicleta em chinês? 骑自行车 Pronúncia chinesa, 骑自行车 aprendizagem chinesa

- 8 Como você diz olá em chinês? 你好Pronúncia chinesa, 你好Aprendizagem chinesa

- 9 Como você agradece em chinês? 谢谢Pronúncia chinesa, 谢谢Aprendizagem chinesa

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning