SAML 대 OAuth 대 OpenID Connect

이 게시물은 처음에 내 블로그에 게시되었습니다. 아래 링크를 사용하여 원본 소스를 확인하세요:

인증 및 승인은 애플리케이션과 데이터의 보안을 보장하는 데 중요합니다. 이러한 프로세스를 관리하기 위해 널리 사용되는 세 가지 프로토콜은 OAuth, SAML 및 OpenID입니다.

Facebook, Google, LinkedIn과 같은 앱을 사용하여 다른 웹사이트에 로그인할 때 OAuth, SAML 및 OpenID Connect와 같은 몇 가지 중요한 프로토콜을 접하게 됩니다. . 이러한 프로토콜은 귀하가 다양한 서비스에 액세스할 수 있도록 허용하면서 귀하의 정보를 안전하게 유지하는 데 도움이 됩니다.

1. SAML(보안 주장 마크업 언어)

SAML은 당사자 간, 특히 ID 공급자(IdP)와 서비스 공급자(SP) 간에 인증 및 권한 부여 데이터를 교환하기 위한 개방형 표준입니다. 주로 SSO(Single Sign-On) 시나리오에 사용되며 사용자가 한 번 인증하면 여러 애플리케이션에 액세스할 수 있습니다.

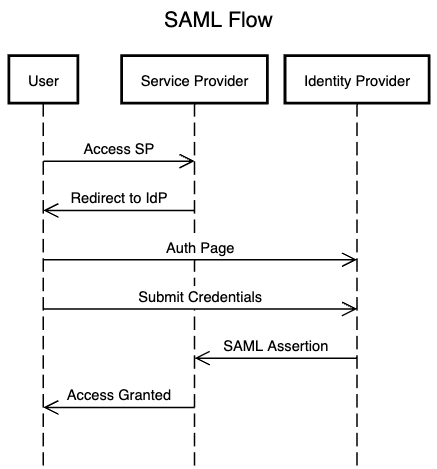

SAML 작동 방식

역할/배우:

사용자: 애플리케이션에 액세스하는 개인입니다.

ID 제공자(IdP): 사용자를 인증하고 ID 어설션을 제공하는 서비스입니다.

서비스 제공업체(SP): 사용자가 액세스하려는 애플리케이션 또는 서비스입니다.

요청 흐름도:

SAML의 주요 기능

SSO(Single Sign-On): 사용자는 여러 서비스에 대해 한 번 인증합니다.

XML 기반: 메시지에 XML을 사용하여 강력하게 만듭니다.

보안 어설션: 사용자 ID와 속성을 안전하게 전송합니다.

2. OAuth(공개 승인)

OAuth는 토큰 기반 인증 및 권한 부여에 일반적으로 사용되는 액세스 위임을 위한 개방형 표준입니다. 이를 통해 타사 애플리케이션이 자격 증명을 노출하지 않고도 사용자 데이터에 액세스할 수 있습니다. OAuth는 주로 인증에 사용되며, 이를 통해 사용자는 한 사이트에서 호스팅되는 리소스에 대한 제한된 액세스 권한을 다른 사이트에 부여할 수 있습니다.

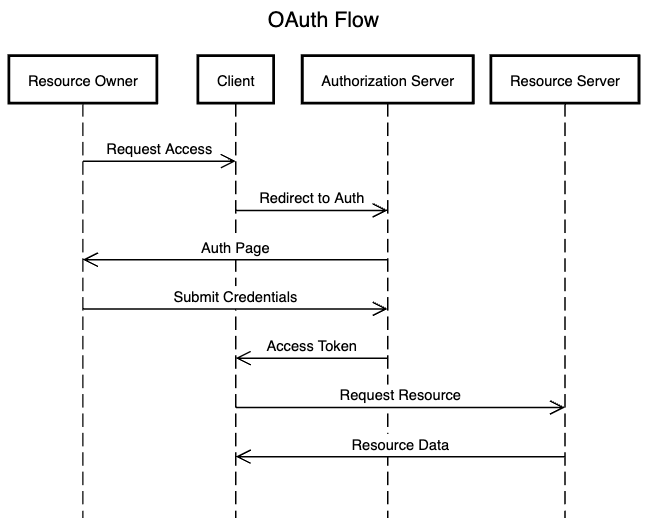

OAuth 작동 방식

역할/배우:

리소스 소유자: 데이터를 소유하고 이에 대한 액세스 권한을 부여하는 사용자입니다.

리소스 서버: 사용자 데이터를 호스팅하는 서버(예: Google, Facebook).

클라이언트: 사용자 데이터에 대한 액세스를 요청하는 타사 애플리케이션.

인증 서버: 리소스 소유자를 인증한 후 클라이언트에 액세스 토큰을 발급하는 역할을 담당하는 서버입니다.

요청 흐름도:

OAuth의 주요 기능

위임된 액세스: 사용자는 자격 증명을 공유하지 않고도 액세스 권한을 부여할 수 있습니다.

액세스 토큰: 액세스 기간을 제한하는 단기 토큰입니다.

범위: 클라이언트에게 부여된 액세스 범위를 정의합니다.

3. 오픈아이디 커넥트

OpenID Connect는 OAuth 2.0을 기반으로 구축된 인증 레이어입니다. 신원 확인을 추가하고 클라이언트가 권한 부여 서버에서 수행한 인증을 기반으로 사용자의 신원을 확인할 수 있는 방법을 제공합니다.

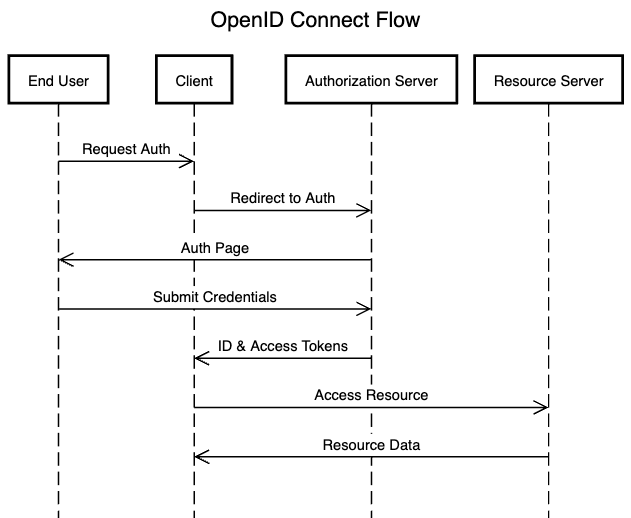

OpenID Connect 작동 방식

역할/배우:

최종 사용자: 인증하려는 사용자입니다.

클라이언트: 사용자 인증을 요청하는 애플리케이션입니다.

인증 서버: 사용자를 인증하고 토큰을 발급하는 서버입니다.

요청 흐름도:

OpenID Connect의 주요 기능

ID 토큰: 사용자 정보 및 클레임을 제공하는 JWT입니다.

OAuth와의 원활한 통합: 인증과 승인을 결합합니다.

사용자 정보 끝점: 추가 사용자 정보를 가져오는 것을 허용합니다.

OpenID Connect 및 OAuth

비슷해 보이지만 둘 다 서로 다르지만 보완적인 목적으로 사용됩니다.

OAuth: 인증에 사용됩니다. 이를 통해 앱은 비밀번호 없이도 다른 서비스(예: Facebook 또는 Google)의 리소스(예: 프로필, 사진)에 액세스할 수 있습니다. 데이터에 제한적인 액세스 권한을 부여하려면 OAuth를 사용하세요(예: 캘린더에 액세스하는 타사 앱).

OpenID Connect(OIDC): OAuth를 기반으로 구축되었으며 인증에 사용됩니다. 이는 귀하의 신원을 확인하고 앱이 귀하가 누구인지 알 수 있도록 합니다. Google과 같은 서비스를 사용하여 웹사이트나 앱에 로그인하고 자신이 누구인지 증명해야 할 때 OpenID Connect를 사용하세요.

사용 시기:

-

OAuth 사용:

- 앱이 사용자를 대신하여 데이터나 리소스에 액세스하도록 하려는 경우(예: Twitter에 앱 게시).

- "이 앱이 내 데이터에 액세스할 수 있나요?" (권한 부여)

-

OpenID Connect 사용:

- 사용자의 신원을 확인해야 하는 경우(예: Google 계정을 사용하여 웹사이트에 로그인).

- "이 사용자는 누구입니까?" (입증)

OAuth, SAML 및 OpenID Connect의 빠른 비교

| 특징 | OAuth | SAML | 오픈아이디 커넥트 |

|---|---|---|---|

| 목적 | 권한 부여 | 입증 | 인증 및 승인 |

| 체재 | JSON, 토큰 | XML | JSON |

| 사용 사례 | API 액세스, 모바일 앱 | 웹 애플리케이션, SSO | 웹 및 모바일 애플리케이션 |

| 복잡성 | 보통의 | 높은 | 보통의 |

| 사용자 경험 | IdP로 리디렉션 | IdP로 리디렉션 | 인증 서버로 리디렉션 |

결론

사용자 인증 및 권한 부여를 효과적으로 처리하는 보안 애플리케이션을 구축하려면 OAuth, SAML 및 OpenID Connect를 이해하는 것이 필수적입니다. 각 프로토콜에는 데이터를 안전하게 유지하면서 필요한 것에 액세스할 수 있도록 하는 목적이 있습니다.

참고자료

OAuth 2.0을 간단하게 설명합니다.

SAML이란 무엇입니까?

OpenID Connect 개요

차이점 이해: OAuth, SAML 및 OpenID Connect

-

오른쪽 테이블의 where 조항에서 필터링 할 때 왼쪽 결합이 연결된 이유는 무엇입니까?다음 쿼리를 상상해보십시오 : select A.Foo, B. 바, c.foobar a로 테이블온에서 내부는 a.pk = b.fk에서 b로 tabletwo를 결합합니다 b.pk = c.fk에서 c as c로 왼쪽으로 결합하십시오 여기서 a.foo = '...프로그램 작성 2025-04-17에 게시되었습니다

오른쪽 테이블의 where 조항에서 필터링 할 때 왼쪽 결합이 연결된 이유는 무엇입니까?다음 쿼리를 상상해보십시오 : select A.Foo, B. 바, c.foobar a로 테이블온에서 내부는 a.pk = b.fk에서 b로 tabletwo를 결합합니다 b.pk = c.fk에서 c as c로 왼쪽으로 결합하십시오 여기서 a.foo = '...프로그램 작성 2025-04-17에 게시되었습니다 -

스택 된 반투명 상자가 순서대로 변하는 이유는 무엇입니까?붉은 배경이있는 층이 파란색 배경의 상단에 배치되면 바닥 층에서 50% 파란색의 조합을 조합하고 25% 빨간색의 조합을 인식합니다. 이는 최상층의 50% 투명도가 하단 레이어 색상의 절반을 보여줄 수 있기 때문입니다. 그러나 순서가 바뀌면 파란색 배경이 상단...프로그램 작성 2025-04-17에 게시되었습니다

스택 된 반투명 상자가 순서대로 변하는 이유는 무엇입니까?붉은 배경이있는 층이 파란색 배경의 상단에 배치되면 바닥 층에서 50% 파란색의 조합을 조합하고 25% 빨간색의 조합을 인식합니다. 이는 최상층의 50% 투명도가 하단 레이어 색상의 절반을 보여줄 수 있기 때문입니다. 그러나 순서가 바뀌면 파란색 배경이 상단...프로그램 작성 2025-04-17에 게시되었습니다 -

PHP 배열 키-값 이상 : 07 및 08의 호기심 사례 이해이 문제는 PHP의 주요 0에 대한 해석에서 비롯됩니다. 숫자가 0 (예 : 07 또는 08)으로 접두사를 넣으면 PHP는 소수점 값이 아닌 옥탈 값 (기본 8)으로 해석합니다. 설명 : echo 07; // 인쇄 7 (10 월 07 = 10 진수 7...프로그램 작성 2025-04-17에 게시되었습니다

PHP 배열 키-값 이상 : 07 및 08의 호기심 사례 이해이 문제는 PHP의 주요 0에 대한 해석에서 비롯됩니다. 숫자가 0 (예 : 07 또는 08)으로 접두사를 넣으면 PHP는 소수점 값이 아닌 옥탈 값 (기본 8)으로 해석합니다. 설명 : echo 07; // 인쇄 7 (10 월 07 = 10 진수 7...프로그램 작성 2025-04-17에 게시되었습니다 -

PHP를 사용하여 Blob (이미지)을 MySQL에 올바르게 삽입하는 방법은 무엇입니까?문제 $ sql = "삽입 ImagesTore (imageId, image) 값 ( '$ this- & gt; image_id', 'file_get_contents ($ tmp_image)'; 결과적으로 실제 이...프로그램 작성 2025-04-17에 게시되었습니다

PHP를 사용하여 Blob (이미지)을 MySQL에 올바르게 삽입하는 방법은 무엇입니까?문제 $ sql = "삽입 ImagesTore (imageId, image) 값 ( '$ this- & gt; image_id', 'file_get_contents ($ tmp_image)'; 결과적으로 실제 이...프로그램 작성 2025-04-17에 게시되었습니다 -

Homebrew에서 GO를 설정하면 명령 줄 실행 문제가 발생하는 이유는 무엇입니까?발생하는 문제를 해결하려면 다음을 수행하십시오. 1. 필요한 디렉토리 만들기 mkdir $ home/go mkdir -p $ home/go/src/github.com/user 2. 환경 변수 구성프로그램 작성 2025-04-17에 게시되었습니다

Homebrew에서 GO를 설정하면 명령 줄 실행 문제가 발생하는 이유는 무엇입니까?발생하는 문제를 해결하려면 다음을 수행하십시오. 1. 필요한 디렉토리 만들기 mkdir $ home/go mkdir -p $ home/go/src/github.com/user 2. 환경 변수 구성프로그램 작성 2025-04-17에 게시되었습니다 -

McRypt에서 OpenSSL로 암호화를 마이그레이션하고 OpenSSL을 사용하여 McRypt 암호화 데이터를 해제 할 수 있습니까?질문 : McRypt에서 OpenSSL로 내 암호화 라이브러리를 업그레이드 할 수 있습니까? 그렇다면 어떻게? 대답 : 대답 : 예, McRypt에서 암호화 라이브러리를 OpenSSL로 업그레이드 할 수 있습니다. OpenSSL을 사용하여 McRyp...프로그램 작성 2025-04-17에 게시되었습니다

McRypt에서 OpenSSL로 암호화를 마이그레이션하고 OpenSSL을 사용하여 McRypt 암호화 데이터를 해제 할 수 있습니까?질문 : McRypt에서 OpenSSL로 내 암호화 라이브러리를 업그레이드 할 수 있습니까? 그렇다면 어떻게? 대답 : 대답 : 예, McRypt에서 암호화 라이브러리를 OpenSSL로 업그레이드 할 수 있습니다. OpenSSL을 사용하여 McRyp...프로그램 작성 2025-04-17에 게시되었습니다 -

열의 열이 다른 데이터베이스 테이블을 어떻게 통합하려면 어떻게해야합니까?다른 열이있는 결합 테이블 ] 는 데이터베이스 테이블을 다른 열로 병합하려고 할 때 도전에 직면 할 수 있습니다. 간단한 방법은 열이 적은 테이블의 누락 된 열에 null 값을 추가하는 것입니다. 예를 들어, 표 B보다 더 많은 열이있는 두 개의 테이블,...프로그램 작성 2025-04-17에 게시되었습니다

열의 열이 다른 데이터베이스 테이블을 어떻게 통합하려면 어떻게해야합니까?다른 열이있는 결합 테이블 ] 는 데이터베이스 테이블을 다른 열로 병합하려고 할 때 도전에 직면 할 수 있습니다. 간단한 방법은 열이 적은 테이블의 누락 된 열에 null 값을 추가하는 것입니다. 예를 들어, 표 B보다 더 많은 열이있는 두 개의 테이블,...프로그램 작성 2025-04-17에 게시되었습니다 -

두 날짜 사이의 일 수를 계산하는 JavaScript 방법const date1 = 새로운 날짜 ( '7/13/2010'); const date2 = new 날짜 ('12/15/2010 '); const difftime = math.abs (date2 -date1); const diff...프로그램 작성 2025-04-17에 게시되었습니다

두 날짜 사이의 일 수를 계산하는 JavaScript 방법const date1 = 새로운 날짜 ( '7/13/2010'); const date2 = new 날짜 ('12/15/2010 '); const difftime = math.abs (date2 -date1); const diff...프로그램 작성 2025-04-17에 게시되었습니다 -

자바 스크립트 객체의 키를 알파벳순으로 정렬하는 방법은 무엇입니까?object.keys (...) . .sort () . 정렬 된 속성을 보유 할 새 개체를 만듭니다. 정렬 된 키 어레이를 반복하고 리소셔 함수를 사용하여 원래 객체에서 새 객체에 해당 값과 함께 각 키를 추가합니다. 다음 코드는 프로세...프로그램 작성 2025-04-17에 게시되었습니다

자바 스크립트 객체의 키를 알파벳순으로 정렬하는 방법은 무엇입니까?object.keys (...) . .sort () . 정렬 된 속성을 보유 할 새 개체를 만듭니다. 정렬 된 키 어레이를 반복하고 리소셔 함수를 사용하여 원래 객체에서 새 객체에 해당 값과 함께 각 키를 추가합니다. 다음 코드는 프로세...프로그램 작성 2025-04-17에 게시되었습니다 -

Visual Studio 2012의 DataSource 대화 상자에 MySQL 데이터베이스를 추가하는 방법은 무엇입니까?MySQL 커넥터 v.6.5.4가 설치되어 있지만 Entity 프레임 워크의 DataSource 대화 상자에 MySQL 데이터베이스를 추가 할 수 없습니다. 이를 해결하기 위해 MySQL 용 공식 Visual Studio 2012 통합은 MySQL 커넥터 v.6....프로그램 작성 2025-04-17에 게시되었습니다

Visual Studio 2012의 DataSource 대화 상자에 MySQL 데이터베이스를 추가하는 방법은 무엇입니까?MySQL 커넥터 v.6.5.4가 설치되어 있지만 Entity 프레임 워크의 DataSource 대화 상자에 MySQL 데이터베이스를 추가 할 수 없습니다. 이를 해결하기 위해 MySQL 용 공식 Visual Studio 2012 통합은 MySQL 커넥터 v.6....프로그램 작성 2025-04-17에 게시되었습니다 -

Java는 여러 반환 유형을 허용합니까 : 일반적인 방법을 자세히 살펴보십시오.public 목록 getResult (문자열 s); 여기서 foo는 사용자 정의 클래스입니다. 이 방법 선언은 두 가지 반환 유형을 자랑하는 것처럼 보입니다. 목록과 E. 그러나 이것이 사실인가? 일반 방법 : 미스터리 메소드는 단일...프로그램 작성 2025-04-17에 게시되었습니다

Java는 여러 반환 유형을 허용합니까 : 일반적인 방법을 자세히 살펴보십시오.public 목록 getResult (문자열 s); 여기서 foo는 사용자 정의 클래스입니다. 이 방법 선언은 두 가지 반환 유형을 자랑하는 것처럼 보입니다. 목록과 E. 그러나 이것이 사실인가? 일반 방법 : 미스터리 메소드는 단일...프로그램 작성 2025-04-17에 게시되었습니다 -

오른쪽에서 CSS 배경 이미지를 찾는 방법은 무엇입니까?/ 오른쪽에서 10px 요소를 배치하려면 / 배경 위치 : 오른쪽 10px 상단; 이 CSS 상단 코너는 오른쪽 상단의 왼쪽에서 10 pixels가되어야합니다. 요소의 상단 에지. 이 기능은 Internet Explorer 8 또는 이...프로그램 작성 2025-04-17에 게시되었습니다

오른쪽에서 CSS 배경 이미지를 찾는 방법은 무엇입니까?/ 오른쪽에서 10px 요소를 배치하려면 / 배경 위치 : 오른쪽 10px 상단; 이 CSS 상단 코너는 오른쪽 상단의 왼쪽에서 10 pixels가되어야합니다. 요소의 상단 에지. 이 기능은 Internet Explorer 8 또는 이...프로그램 작성 2025-04-17에 게시되었습니다 -

Fastapi Custom 404 페이지 제작 가이드custom 404 fastapi 가없는 페이지를 찾을 수 없습니다. 적절한 방법은 특정 요구 사항에 따라 다릅니다. 404 상태 코드에서 리디렉션 response = await call_next(request) if response.sta...프로그램 작성 2025-04-17에 게시되었습니다

Fastapi Custom 404 페이지 제작 가이드custom 404 fastapi 가없는 페이지를 찾을 수 없습니다. 적절한 방법은 특정 요구 사항에 따라 다릅니다. 404 상태 코드에서 리디렉션 response = await call_next(request) if response.sta...프로그램 작성 2025-04-17에 게시되었습니다 -

Google API에서 최신 JQuery 라이브러리를 검색하는 방법은 무엇입니까?https://code.jquery.com/jquery-latest.min.js (jQuery Hosted, Minified) https://code.jquery.com/jquery-latest.js (JQuery Hosted, Hosted, 비 압축) 압축...프로그램 작성 2025-04-17에 게시되었습니다

Google API에서 최신 JQuery 라이브러리를 검색하는 방법은 무엇입니까?https://code.jquery.com/jquery-latest.min.js (jQuery Hosted, Minified) https://code.jquery.com/jquery-latest.js (JQuery Hosted, Hosted, 비 압축) 압축...프로그램 작성 2025-04-17에 게시되었습니다 -

유효한 코드에도 불구하고 PHP의 입력을 캡처하는 사후 요청이없는 이유는 무엇입니까?post request 오작동 주소 php action='' action = "프로그램 작성 2025-04-17에 게시되었습니다

유효한 코드에도 불구하고 PHP의 입력을 캡처하는 사후 요청이없는 이유는 무엇입니까?post request 오작동 주소 php action='' action = "프로그램 작성 2025-04-17에 게시되었습니다

중국어 공부

- 1 "걷다"를 중국어로 어떻게 말하나요? 走路 중국어 발음, 走路 중국어 학습

- 2 "비행기를 타다"를 중국어로 어떻게 말하나요? 坐飞机 중국어 발음, 坐飞机 중국어 학습

- 3 "기차를 타다"를 중국어로 어떻게 말하나요? 坐火车 중국어 발음, 坐火车 중국어 학습

- 4 "버스를 타다"를 중국어로 어떻게 말하나요? 坐车 중국어 발음, 坐车 중국어 학습

- 5 운전을 중국어로 어떻게 말하나요? 开车 중국어 발음, 开车 중국어 학습

- 6 수영을 중국어로 뭐라고 하나요? 游泳 중국어 발음, 游泳 중국어 학습

- 7 자전거를 타다 중국어로 뭐라고 하나요? 骑自行车 중국어 발음, 骑自行车 중국어 학습

- 8 중국어로 안녕하세요를 어떻게 말해요? 你好중국어 발음, 你好중국어 학습

- 9 감사합니다를 중국어로 어떻게 말하나요? 谢谢중국어 발음, 谢谢중국어 학습

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning

rahulvijayvergiya.hashnode.dev

rahulvijayvergiya.hashnode.dev