SAML 対 OAuth 対 OpenID Connect

この投稿は最初に私のブログに公開されました。以下のリンクを使用して元のソースを確認してください:

認証と認可は、アプリケーションとデータのセキュリティを確保するために非常に重要です。これらのプロセスを管理するために広く使用されている 3 つのプロトコルは、OAuth、SAML、OpenID です。

Facebook、Google、LinkedIn などのアプリを使用して他の Web サイトにログインすると、OAuth、SAML、OpenID Connect などの重要なプロトコルが使用されます。 。これらのプロトコルは、さまざまなサービスへのアクセスを可能にしながら、情報を安全に保つのに役立ちます。

1. SAML (セキュリティ アサーション マークアップ言語)

SAML は、当事者間、特にアイデンティティ プロバイダー (IdP) とサービス プロバイダー (SP) の間で認証および認可データを交換するためのオープン スタンダードです。これは主にシングル サインオン (SSO) シナリオに使用され、ユーザーが一度認証すれば複数のアプリケーションにアクセスできるようになります。

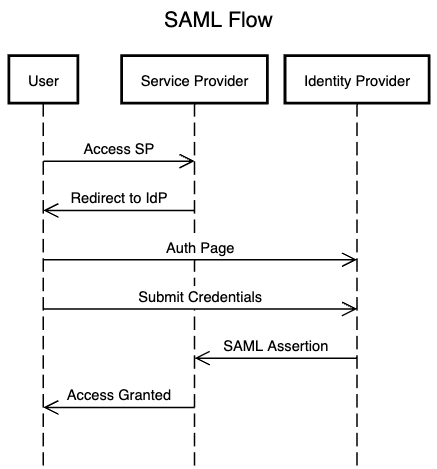

SAML の仕組み

役割/俳優:

ユーザー: アプリケーションにアクセスする個人。

アイデンティティ プロバイダー (IdP): ユーザーを認証し、ID アサーションを提供するサービス。

サービス プロバイダー (SP): ユーザーがアクセスしようとしているアプリケーションまたはサービス。

リクエスト フロー図:

SAML の主な機能

シングル サインオン (SSO): ユーザーは複数のサービスに対して 1 回認証します。

XML ベース: メッセージに XML を使用するため、堅牢になります。

安全なアサーション: ユーザー ID と属性を安全に送信します。

2. OAuth (オープン認可)

OAuth は、トークンベースの認証と認可に一般的に使用されるアクセス委任のオープン標準です。これにより、サードパーティのアプリケーションが資格情報を公開せずにユーザー データにアクセスできるようになります。 OAuth は主に認証に使用され、ユーザーがあるサイトでホストされているリソースへの限定的なアクセスを別のサイトに許可できるようにします。

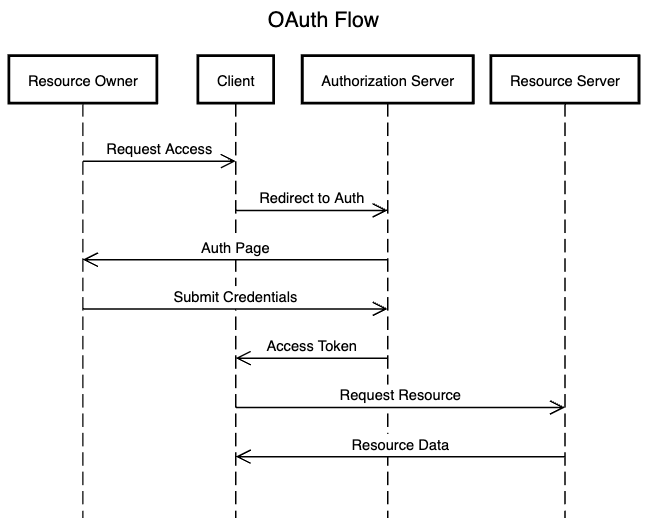

OAuth の仕組み

役割/俳優:

リソース所有者: データを所有し、データへのアクセスを許可するユーザー。

リソース サーバー: ユーザーのデータをホストするサーバー (Google、Facebook など)。

クライアント: ユーザーのデータへのアクセスを要求するサードパーティ アプリケーション。

認可サーバー: リソース所有者の認証後にクライアントにアクセス トークンを発行する役割を担うサーバー。

リクエスト フロー図:

OAuth の主な機能

委任アクセス: ユーザーは認証情報を共有せずにアクセスを許可できます。

アクセス トークン: アクセス期間を制限する有効期間の短いトークン。

スコープ: クライアントに許可されるアクセスの範囲を定義します。

3. OpenID コネクト

OpenID Connect は、OAuth 2.0 上に構築された認証レイヤーです。 ID 検証を追加し、認可サーバーによって実行される認証に基づいてクライアントがユーザーの ID を検証する方法を提供します。

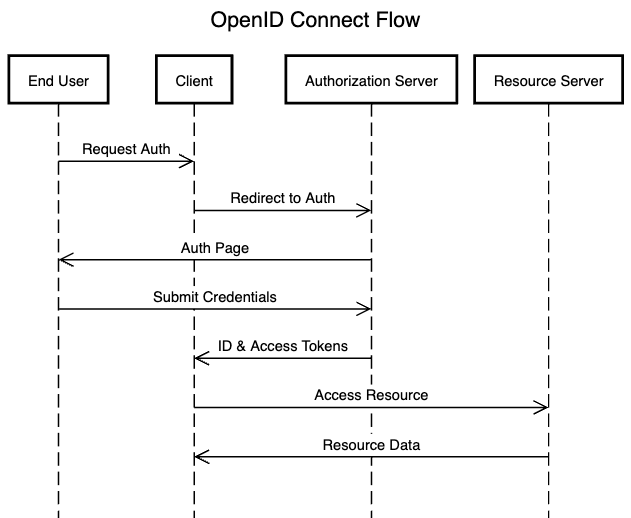

OpenID Connect の仕組み

役割/俳優:

エンド ユーザー: 認証を希望するユーザー。

クライアント: ユーザー認証を要求するアプリケーション。

認可サーバー: ユーザーを認証し、トークンを発行するサーバー。

リクエスト フロー図:

OpenID Connect の主な機能

ID トークン: ユーザー情報とクレームを提供する JWT。

OAuth とのシームレスな統合: 認証と認可を組み合わせます。

ユーザー情報エンドポイント: 追加のユーザー情報を取得できます。

OpenID Connect と OAuth

似ているようですが、両方とも異なるものの補完的な目的を果たします:

OAuth: 認可に使用されます。これにより、アプリはパスワードを必要とせずに、別のサービス (Facebook や Google など) のリソース (プロフィールや写真など) にアクセスできるようになります。データへの制限付きアクセスを許可する場合は、OAuthを使用します(例: サードパーティのアプリがカレンダーにアクセスするなど)。

OpenID Connect (OIDC): OAuth の上に構築され、認証に使用されます。これにより、あなたの身元が検証され、アプリがあなたが誰であるかを認識できるようになります。 Google などのサービスを使用してウェブサイトまたはアプリにログインし、自分が誰であるかを証明する必要がある場合は、OpenID Connect を使用します。

いつ使用するか:

-

OAuth を使用する:

- アプリにユーザーに代わってデータやリソースにアクセスさせたい場合(例: アプリがユーザーに代わって Twitter に投稿する)。

- 「このアプリは私のデータにアクセスできますか?」 (認可)

-

OpenID Connect を使用する:

- ユーザーの身元を確認する必要がある場合(例: Google アカウントを使用してウェブサイトにサインインする場合)。

- 「このユーザーは誰ですか?」 (認証)

OAuth、SAML、OpenID Connect の簡単な比較

| 特徴 | OAuth | SAML | OpenID Connect |

|---|---|---|---|

| 目的 | 承認 | 認証 | 認証と認可 |

| 形式 | JSON、トークン | XML | JSON |

| ユースケース | API アクセス、モバイル アプリ | Web アプリケーション、SSO | ウェブおよびモバイル アプリケーション |

| 複雑 | 適度 | 高い | 適度 |

| ユーザーエクスペリエンス | IdP にリダイレクト | IdP にリダイレクト | 認可サーバーにリダイレクト |

結論

OAuth、SAML、OpenID Connect を理解することは、ユーザーの認証と認可を効果的に処理する安全なアプリケーションを構築するために不可欠です。各プロトコルには目的があり、データを安全に保ちながら必要なものに確実にアクセスできるようにします。

参考文献

OAuth 2.0 の簡単な説明

SAML とは何ですか?

OpenID Connect の概要

違いを理解する: OAuth、SAML、OpenID Connect

-

右のテーブルの句でフィルタリングするとき、なぜ左結合が接続内に見えるのですか?left join conundrum:witching時間:データベースウィザードの領域で内側の結合 に変わる時間は、左結合を使用して複雑なデータ検索を実行することは一般的な慣行です。ただし、時々、左の結合が予想通りに動作しないことがあります。 A.foo、 B.BAR、 C.Foobar...プログラミング 2025-04-17に投稿されました

右のテーブルの句でフィルタリングするとき、なぜ左結合が接続内に見えるのですか?left join conundrum:witching時間:データベースウィザードの領域で内側の結合 に変わる時間は、左結合を使用して複雑なデータ検索を実行することは一般的な慣行です。ただし、時々、左の結合が予想通りに動作しないことがあります。 A.foo、 B.BAR、 C.Foobar...プログラミング 2025-04-17に投稿されました -

解決する方法\「スクリプト... \ "Androidのコンテンツセキュリティポリシーによるエラーのロードを拒否しましたか?ミステリーを発表する:コンテンツセキュリティポリシー指示エラー 謎めいたエラーに遭遇する「スクリプトのロードを拒否する...」Androidアプリを展開するときに?この問題は、信頼されていないソースからのリソースの負荷を制限するコンテンツセキュリティポリシー(CSP)指令に由来しています。...プログラミング 2025-04-17に投稿されました

解決する方法\「スクリプト... \ "Androidのコンテンツセキュリティポリシーによるエラーのロードを拒否しましたか?ミステリーを発表する:コンテンツセキュリティポリシー指示エラー 謎めいたエラーに遭遇する「スクリプトのロードを拒否する...」Androidアプリを展開するときに?この問題は、信頼されていないソースからのリソースの負荷を制限するコンテンツセキュリティポリシー(CSP)指令に由来しています。...プログラミング 2025-04-17に投稿されました -

Pythonがハイパースコープサブストリングのスライスにエラーを報告しない理由範囲外のスライスをサブストリングする:二重性と空のシーケンス Pythonのスライス演算子の要素にアクセスし、「例」[999:999]などのスライス演算子を使用してシーケンスの要素にアクセスします。 「例」[9]を使用して個々の要素をインデックス作成するのとは異なり、エラーが発生します...プログラミング 2025-04-17に投稿されました

Pythonがハイパースコープサブストリングのスライスにエラーを報告しない理由範囲外のスライスをサブストリングする:二重性と空のシーケンス Pythonのスライス演算子の要素にアクセスし、「例」[999:999]などのスライス演算子を使用してシーケンスの要素にアクセスします。 「例」[9]を使用して個々の要素をインデックス作成するのとは異なり、エラーが発生します...プログラミング 2025-04-17に投稿されました -

PHPのUnicode文字列からURLに優しいナメクジを効率的に生成するにはどうすればよいですか?効率的なナメクジ生成のための関数を作成する スラッグの作成、URLで使用されるユニコード文字列の単純化された表現は、挑戦的な作業になります。この記事では、スラッグを効率的に生成し、特殊文字と非ASCII文字をURLに優しい形式に変換するための簡潔なソリューションを紹介します。一連の操作を使...プログラミング 2025-04-17に投稿されました

PHPのUnicode文字列からURLに優しいナメクジを効率的に生成するにはどうすればよいですか?効率的なナメクジ生成のための関数を作成する スラッグの作成、URLで使用されるユニコード文字列の単純化された表現は、挑戦的な作業になります。この記事では、スラッグを効率的に生成し、特殊文字と非ASCII文字をURLに優しい形式に変換するための簡潔なソリューションを紹介します。一連の操作を使...プログラミング 2025-04-17に投稿されました -

JavaのMap.EntryとSimpleEntryはどのようにキー価値ペア管理を単純化しますか?valueペアの包括的なコレクション:javaのmap.entry and simpleEntry をJavaで紹介します。 However, for scenarios where maintaining the order of elements is crucial and un...プログラミング 2025-04-17に投稿されました

JavaのMap.EntryとSimpleEntryはどのようにキー価値ペア管理を単純化しますか?valueペアの包括的なコレクション:javaのmap.entry and simpleEntry をJavaで紹介します。 However, for scenarios where maintaining the order of elements is crucial and un...プログラミング 2025-04-17に投稿されました -

Python読み取りCSVファイルUnicodedeCodeError究極のソリューションunicode decodeエラーがcsvファイルreading 内蔵csvモジュールを使用してpythonにcsvファイルを読み込もうとする場合、エラーが発生する可能性があります: SyntaxError: (unicode error) 'unicodeescape' codec ...プログラミング 2025-04-17に投稿されました

Python読み取りCSVファイルUnicodedeCodeError究極のソリューションunicode decodeエラーがcsvファイルreading 内蔵csvモジュールを使用してpythonにcsvファイルを読み込もうとする場合、エラーが発生する可能性があります: SyntaxError: (unicode error) 'unicodeescape' codec ...プログラミング 2025-04-17に投稿されました -

Javaが一般的な配列を作成できないのはなぜですか?generic array作成エラー 質問: ; public static ArrayList<myObject>[] a = new ArrayList<myObject>[2];プログラミング 2025-04-17に投稿されました

Javaが一般的な配列を作成できないのはなぜですか?generic array作成エラー 質問: ; public static ArrayList<myObject>[] a = new ArrayList<myObject>[2];プログラミング 2025-04-17に投稿されました -

Go Webアプリケーションはいつデータベース接続を閉じますか?Go Webアプリケーションのデータベース接続の管理 PostgreSQLなどのデータベースを使用する単純なGO Webアプリケーションで、データベース接続の閉鎖のタイミングが考慮されます。これは、無期限に実行されるアプリケーションでこれをいつ、どのように処理するかを深く掘り下げます。 f...プログラミング 2025-04-17に投稿されました

Go Webアプリケーションはいつデータベース接続を閉じますか?Go Webアプリケーションのデータベース接続の管理 PostgreSQLなどのデータベースを使用する単純なGO Webアプリケーションで、データベース接続の閉鎖のタイミングが考慮されます。これは、無期限に実行されるアプリケーションでこれをいつ、どのように処理するかを深く掘り下げます。 f...プログラミング 2025-04-17に投稿されました -

なぜ積み重ねられた半透明のボックスが順に変わるのですか?積み重ねられた半透明ボックスの色の知覚 2つの半翻訳ボックスが互いに積み重ねられている場合、組み合わせたレイヤーの知覚された色は秩序に基づいて異なります。この現象の背後にある理由を理解するために、CSSの不透明度の概念を掘り下げましょう。指定された例では、半透明ボックスのCSSは不透明度...プログラミング 2025-04-17に投稿されました

なぜ積み重ねられた半透明のボックスが順に変わるのですか?積み重ねられた半透明ボックスの色の知覚 2つの半翻訳ボックスが互いに積み重ねられている場合、組み合わせたレイヤーの知覚された色は秩序に基づいて異なります。この現象の背後にある理由を理解するために、CSSの不透明度の概念を掘り下げましょう。指定された例では、半透明ボックスのCSSは不透明度...プログラミング 2025-04-17に投稿されました -

ChatBotコマンドの実行のためにリアルタイムでstdoutをキャプチャしてストリーミングする方法は?コマンド実行からリアルタイムでstdoutをキャプチャする 再起動のライン(コマンド): print(line) このコードでは、subprocess.popen()関数を使用して指定されたコマンドを実行します。 stdoutパラメーターは、subprocess....プログラミング 2025-04-17に投稿されました

ChatBotコマンドの実行のためにリアルタイムでstdoutをキャプチャしてストリーミングする方法は?コマンド実行からリアルタイムでstdoutをキャプチャする 再起動のライン(コマンド): print(line) このコードでは、subprocess.popen()関数を使用して指定されたコマンドを実行します。 stdoutパラメーターは、subprocess....プログラミング 2025-04-17に投稿されました -

PHPを使用してBlob(画像)をMySQLに適切に挿入する方法は?php mysqlデータベースを持つmysqlデータベースにブロブを挿入すると、mysqlデータベースに画像を保存しようとすると、遭遇するかもしれません問題。このガイドは、画像データを正常に保存するためのソリューションを提供します。 ImageId、image) values( &...プログラミング 2025-04-17に投稿されました

PHPを使用してBlob(画像)をMySQLに適切に挿入する方法は?php mysqlデータベースを持つmysqlデータベースにブロブを挿入すると、mysqlデータベースに画像を保存しようとすると、遭遇するかもしれません問題。このガイドは、画像データを正常に保存するためのソリューションを提供します。 ImageId、image) values( &...プログラミング 2025-04-17に投稿されました -

Javaのフルスクリーン専用モードでユーザー入力を処理する方法は?ハンドリングユーザー入力は、java intuling in full screenの排他的モードでのフルスクリーンの排他的モードでのハンドリング を排他的モードで実行するとき、通常のイベント処理メカニズムは予想されるように機能しない場合があります。この記事では、このモードでキーボード...プログラミング 2025-04-17に投稿されました

Javaのフルスクリーン専用モードでユーザー入力を処理する方法は?ハンドリングユーザー入力は、java intuling in full screenの排他的モードでのフルスクリーンの排他的モードでのハンドリング を排他的モードで実行するとき、通常のイベント処理メカニズムは予想されるように機能しない場合があります。この記事では、このモードでキーボード...プログラミング 2025-04-17に投稿されました -

名前空間コロンを使用したPHP SimplexML解析XMLメソッドXMLをphp simplexmlは、XMLをコロンと比較するXMLを接続するXMLを接続した場合、XML要素を含むXMLを解析するときに困難に遭遇します。この問題は、simplexmlがデフォルトの名前空間から逸脱するXML構造を処理できないために発生します。例: $ xml ...プログラミング 2025-04-17に投稿されました

名前空間コロンを使用したPHP SimplexML解析XMLメソッドXMLをphp simplexmlは、XMLをコロンと比較するXMLを接続するXMLを接続した場合、XML要素を含むXMLを解析するときに困難に遭遇します。この問題は、simplexmlがデフォルトの名前空間から逸脱するXML構造を処理できないために発生します。例: $ xml ...プログラミング 2025-04-17に投稿されました -

オブジェクトがPythonに特定の属性を持っているかどうかを確認する方法は?メソッドオブジェクト属性の存在を決定するメソッド この問い合わせは、オブジェクト内の特定の属性の存在を検証する方法を求めています。未定義のプロパティにアクセスしようとする試みがエラーを提起する次の例を考えてみましょう: >>> a = SomeClass() >&g...プログラミング 2025-04-17に投稿されました

オブジェクトがPythonに特定の属性を持っているかどうかを確認する方法は?メソッドオブジェクト属性の存在を決定するメソッド この問い合わせは、オブジェクト内の特定の属性の存在を検証する方法を求めています。未定義のプロパティにアクセスしようとする試みがエラーを提起する次の例を考えてみましょう: >>> a = SomeClass() >&g...プログラミング 2025-04-17に投稿されました -

Pythonで動的変数を作成する方法は?python の動的変数作成は、特に複雑なデータ構造またはアルゴリズムを操作する場合、動的に変数を作成する能力が強力なツールになります。 Pythonは、これを達成するためのいくつかの創造的な方法を提供します。辞書を使用すると、キーを動的に作成し、対応する値を割り当てることができます。...プログラミング 2025-04-17に投稿されました

Pythonで動的変数を作成する方法は?python の動的変数作成は、特に複雑なデータ構造またはアルゴリズムを操作する場合、動的に変数を作成する能力が強力なツールになります。 Pythonは、これを達成するためのいくつかの創造的な方法を提供します。辞書を使用すると、キーを動的に作成し、対応する値を割り当てることができます。...プログラミング 2025-04-17に投稿されました

中国語を勉強する

- 1 「歩く」は中国語で何と言いますか? 走路 中国語の発音、走路 中国語学習

- 2 「飛行機に乗る」は中国語で何と言いますか? 坐飞机 中国語の発音、坐飞机 中国語学習

- 3 「電車に乗る」は中国語で何と言いますか? 坐火车 中国語の発音、坐火车 中国語学習

- 4 「バスに乗る」は中国語で何と言いますか? 坐车 中国語の発音、坐车 中国語学習

- 5 中国語でドライブは何と言うでしょう? 开车 中国語の発音、开车 中国語学習

- 6 水泳は中国語で何と言うでしょう? 游泳 中国語の発音、游泳 中国語学習

- 7 中国語で自転車に乗るってなんて言うの? 骑自行车 中国語の発音、骑自行车 中国語学習

- 8 中国語で挨拶はなんて言うの? 你好中国語の発音、你好中国語学習

- 9 中国語でありがとうってなんて言うの? 谢谢中国語の発音、谢谢中国語学習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning

rahulvijayvergiya.hashnode.dev

rahulvijayvergiya.hashnode.dev