表紙 > テクノロジー周辺機器 > Windows の重大なセキュリティ脆弱性により、攻撃者は CVE-2024-38063 脅威で IPv6 を完全に制御できます - 今すぐ 8 月のパッチを適用してください

表紙 > テクノロジー周辺機器 > Windows の重大なセキュリティ脆弱性により、攻撃者は CVE-2024-38063 脅威で IPv6 を完全に制御できます - 今すぐ 8 月のパッチを適用してください

Windows の重大なセキュリティ脆弱性により、攻撃者は CVE-2024-38063 脅威で IPv6 を完全に制御できます - 今すぐ 8 月のパッチを適用してください

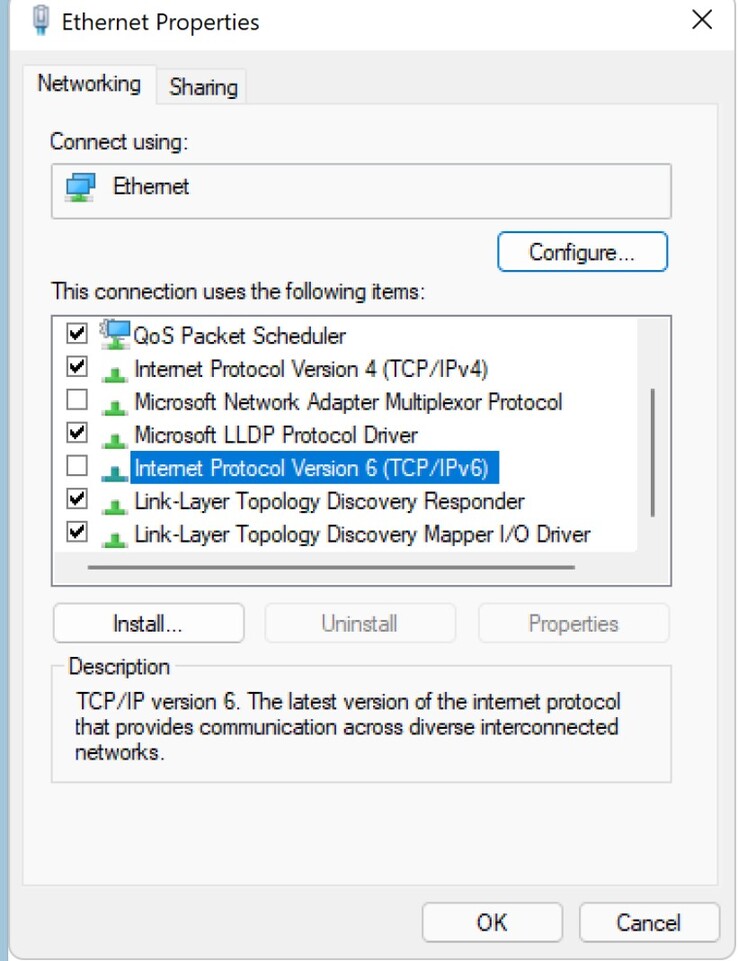

Microsoft は、MSRC CVE-2024-38063 ガイダンスで詳述されているように、ハッカーが IPv6 経由で完全なリモート コード実行を可能にする Windows の重大なセキュリティ脆弱性に関する詳細を提供しました。これにより、攻撃者は情報やデータを盗んだり、ユーザーを監視したり、大混乱を引き起こしたりするためにあらゆることを実行できるようになります。影響を受ける Windows OS のユーザーは、8 月のパッチを直ちに適用するか、ネットワーク カード デバイス マネージャーで IPv6 を無効にする必要があります。

ゼロクリック攻撃の共通脆弱性評価システム (CVSS 3.1) の評価は 9.8 で、攻撃者はターゲット コンピュータのユーザー アカウントとパスワードを必要としないため、非常に重大なセキュリティ脆弱性です。また、攻撃者は侵害を発生させるためにユーザーのアクションを必要としません。

Cyber KunLun によって最初に報告されたこの脆弱性の詳細については、ハッカーがこの情報を使用してハッキング ツールを作成するのが簡単であるため、マイクロソフトは詳細を完全には開示していません。ただし、同社は、整数アンダーフロー状態が発生し、攻撃への扉を開く不適切なコードが原因でこの脆弱性が存在すると指摘しました。

影響を受ける Windows OS には、Windows Server 2008 ~ 2022、Windows 10、および Windows 11 の 32 ビット版と 64 ビット版が含まれます。影響を受ける Windows OS の包括的なリストと、該当する 2024 年 8 月のパッチへのリンクが、MSRC CVE-2024-38063 ガイダンスで公開されています。

すべての Windows ユーザーは、2024 年 8 月のセキュリティ パッチを直ちにインストールするか、IPv6 を無効にする必要があります。

-

Infinix Zero Flip \ 'のリークスペックとレンダリングは、Tecno \の最新のフリップフォンとの印象的な類似性を明らかにしますInfinixは、最初の折りたたみ式スマートフォンをまもなく発表することが期待され、その発売に先立ち、Infinix Zero Flipと呼ばれる電話のレンダリングと仕様は、オンラインで浮上していると思われます。リークされたプレスドキュメント。 インフィニックスゼロフリップは、リークされた...テクノロジー周辺機器 2025-02-25に投稿されました

Infinix Zero Flip \ 'のリークスペックとレンダリングは、Tecno \の最新のフリップフォンとの印象的な類似性を明らかにしますInfinixは、最初の折りたたみ式スマートフォンをまもなく発表することが期待され、その発売に先立ち、Infinix Zero Flipと呼ばれる電話のレンダリングと仕様は、オンラインで浮上していると思われます。リークされたプレスドキュメント。 インフィニックスゼロフリップは、リークされた...テクノロジー周辺機器 2025-02-25に投稿されました -

Apple Intelligenceについて知る必要があるすべてApple Intelligenceは、Appleが2024年6月にWWDCでプレビューした人工知能機能セットと呼んでいるものです。iOS18.1、iPados 18.1、およびMacos Sequoia 15.1で発売された最初のApple Intelligenceの機能は、これが最初の味に過ぎ...テクノロジー周辺機器 2025-02-23に投稿されました

Apple Intelligenceについて知る必要があるすべてApple Intelligenceは、Appleが2024年6月にWWDCでプレビューした人工知能機能セットと呼んでいるものです。iOS18.1、iPados 18.1、およびMacos Sequoia 15.1で発売された最初のApple Intelligenceの機能は、これが最初の味に過ぎ...テクノロジー周辺機器 2025-02-23に投稿されました -

Lenovoは、2024 Legion Y700ゲームタブレットの新しいカラーオプションを明らかにしますLenovoは、9月29日に中国で2024 Legion Y700を発売する準備をしています。この新しいAndroidゲームタブレットは、Redmagic Novaに反対し、同社はすでにデバイスのほとんどすべての仕様を確認しています。現在、完全な発表の数時間前に、2番目のカラーウェイを確認し...テクノロジー周辺機器 2025-02-07に投稿しました

Lenovoは、2024 Legion Y700ゲームタブレットの新しいカラーオプションを明らかにしますLenovoは、9月29日に中国で2024 Legion Y700を発売する準備をしています。この新しいAndroidゲームタブレットは、Redmagic Novaに反対し、同社はすでにデバイスのほとんどすべての仕様を確認しています。現在、完全な発表の数時間前に、2番目のカラーウェイを確認し...テクノロジー周辺機器 2025-02-07に投稿しました -

INZONE M9 II: ソニー、4K解像度と750ニトのピーク輝度を備えた新しい「PS5に最適」なゲームモニターを発売INZONE M9 II は、発売から 2 年余りが経過した INZONE M9 の直接の後継機として登場します。ちなみに、ソニーは本日、INZONE M10Sも発表しましたが、これについては別途取り上げました。 INZONE M9 II に関しては、ソニーは 4K でネイティブに出力する 27 イ...テクノロジー周辺機器 2024 年 12 月 21 日に公開

INZONE M9 II: ソニー、4K解像度と750ニトのピーク輝度を備えた新しい「PS5に最適」なゲームモニターを発売INZONE M9 II は、発売から 2 年余りが経過した INZONE M9 の直接の後継機として登場します。ちなみに、ソニーは本日、INZONE M10Sも発表しましたが、これについては別途取り上げました。 INZONE M9 II に関しては、ソニーは 4K でネイティブに出力する 27 イ...テクノロジー周辺機器 2024 年 12 月 21 日に公開 -

Acer、Intel Lunar Lake ノートパソコンの発表日を確認先月、インテルは新しい Core Ultra 200 シリーズ チップを 9 月 3 日に発売することを確認しました。 Acerは今回、Next@Acerイベントを9月4日に開催すると発表しており、同社がLunar Lakeラップトップをいち早く導入する企業になることを示唆している。 もちろん、Ne...テクノロジー周辺機器 2024 年 12 月 21 日に公開

Acer、Intel Lunar Lake ノートパソコンの発表日を確認先月、インテルは新しい Core Ultra 200 シリーズ チップを 9 月 3 日に発売することを確認しました。 Acerは今回、Next@Acerイベントを9月4日に開催すると発表しており、同社がLunar Lakeラップトップをいち早く導入する企業になることを示唆している。 もちろん、Ne...テクノロジー周辺機器 2024 年 12 月 21 日に公開 -

AMD Ryzen 7 9800X3D は 10 月に発売される予定。 Ryzen 9 9950X3DとRyzen 9 9900X3Dは来年デビュー予定昨年、AMD は Ryzen 7 7800X3D よりも先に Ryzen 9 7950X3D と Ryzen 9 7900X3D を発売しましたが、数週間後に発売されました。それ以来、Ryzen 5 5600X3D、Ryzen 7 5700X3D、Ryzen 5 7600X3D など、多数の新しい ...テクノロジー周辺機器 2024 年 12 月 10 日に公開

AMD Ryzen 7 9800X3D は 10 月に発売される予定。 Ryzen 9 9950X3DとRyzen 9 9900X3Dは来年デビュー予定昨年、AMD は Ryzen 7 7800X3D よりも先に Ryzen 9 7950X3D と Ryzen 9 7900X3D を発売しましたが、数週間後に発売されました。それ以来、Ryzen 5 5600X3D、Ryzen 7 5700X3D、Ryzen 5 7600X3D など、多数の新しい ...テクノロジー周辺機器 2024 年 12 月 10 日に公開 -

Steam は非常に人気のあるインディー ゲームを今日だけ無料で配布していますPress Any Button は、個人開発者の Eugene Zubko によって開発され、2021 年にリリースされたインディーズ アーケード ゲームです。物語は、人工知能である A-Eye を中心に展開します。実際に科学データ処理のために開発されました。 AI は退屈したため、ゲーム デザイ...テクノロジー周辺機器 2024 年 11 月 26 日に公開

Steam は非常に人気のあるインディー ゲームを今日だけ無料で配布していますPress Any Button は、個人開発者の Eugene Zubko によって開発され、2021 年にリリースされたインディーズ アーケード ゲームです。物語は、人工知能である A-Eye を中心に展開します。実際に科学データ処理のために開発されました。 AI は退屈したため、ゲーム デザイ...テクノロジー周辺機器 2024 年 11 月 26 日に公開 -

ユービーアイソフトが東京ゲームショウ2024から撤退したため、アサシン クリード シャドウズのプレビューが中止になったと報じられている本日初め、ユービーアイソフトは「諸事情」により東京ゲームショウへのオンライン出演をキャンセルした。この発表はユービーアイソフトジャパンからの公式ツイート/投稿で確認され、同社はこう表明した。急な通知となったことを遺憾に思うとともに、ファンを安心させる言葉を発し、特にイベントの中止(当初は9月26日に...テクノロジー周辺機器 2024 年 11 月 25 日に公開

ユービーアイソフトが東京ゲームショウ2024から撤退したため、アサシン クリード シャドウズのプレビューが中止になったと報じられている本日初め、ユービーアイソフトは「諸事情」により東京ゲームショウへのオンライン出演をキャンセルした。この発表はユービーアイソフトジャパンからの公式ツイート/投稿で確認され、同社はこう表明した。急な通知となったことを遺憾に思うとともに、ファンを安心させる言葉を発し、特にイベントの中止(当初は9月26日に...テクノロジー周辺機器 2024 年 11 月 25 日に公開 -

7年前のソニーゲームの価格が突然2倍にPlayStation 5 Pro の基本価格は 700 ドルで、ドライブとスタンドを含むフルパッケージの価格は最大 850 ドルになります。ソニーはこのコンソールが「熱心なゲーマー向けの完全なパッケージ」であると主張しているが、多くのファンは価格が高すぎると考えている。同社は現在、次の失敗を犯して...テクノロジー周辺機器 2024 年 11 月 22 日に公開

7年前のソニーゲームの価格が突然2倍にPlayStation 5 Pro の基本価格は 700 ドルで、ドライブとスタンドを含むフルパッケージの価格は最大 850 ドルになります。ソニーはこのコンソールが「熱心なゲーマー向けの完全なパッケージ」であると主張しているが、多くのファンは価格が高すぎると考えている。同社は現在、次の失敗を犯して...テクノロジー周辺機器 2024 年 11 月 22 日に公開 -

取引 | RTX 4080、Core i9、32GB DDR5 を搭載した Beastly MSI Raider GE78 HX ゲーミング ノートパソコンが発売主にゲーミング ラップトップをデスクトップの代替品として使用しているゲーマーの場合、通常は大きな 17 インチ シャーシがより多くの機能を提供するため、MSI Raider GE78 HX のような大型ノートブックが最良の選択となる可能性があります。 RTX 4080 などのハイエンド専用グラフィッ...テクノロジー周辺機器 2024 年 11 月 20 日に公開

取引 | RTX 4080、Core i9、32GB DDR5 を搭載した Beastly MSI Raider GE78 HX ゲーミング ノートパソコンが発売主にゲーミング ラップトップをデスクトップの代替品として使用しているゲーマーの場合、通常は大きな 17 インチ シャーシがより多くの機能を提供するため、MSI Raider GE78 HX のような大型ノートブックが最良の選択となる可能性があります。 RTX 4080 などのハイエンド専用グラフィッ...テクノロジー周辺機器 2024 年 11 月 20 日に公開 -

Teenage Engineering、世界初の中世の「楽器エレクトロニクス」として風変わりな EP-1320 Medieval を発表Teenage Engineering がまったく異なるドラマーのビートに合わせて行進する会社であることは秘密ではありません。実際、それが多くのファンを魅了しているのです。おそらくそれらのファンは、そのビートがルネッサンスの見本市で聞こえるようなものになるとは予想していなかったでしょう。筆者がオフシ...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Teenage Engineering、世界初の中世の「楽器エレクトロニクス」として風変わりな EP-1320 Medieval を発表Teenage Engineering がまったく異なるドラマーのビートに合わせて行進する会社であることは秘密ではありません。実際、それが多くのファンを魅了しているのです。おそらくそれらのファンは、そのビートがルネッサンスの見本市で聞こえるようなものになるとは予想していなかったでしょう。筆者がオフシ...テクノロジー周辺機器 2024 年 11 月 19 日に公開 -

Google フォトに AI を活用したプリセットと新しい編集ツールが追加Google フォトのビデオ編集機能に AI 支援機能が導入されました。これらの変更により、Android と Android の両方でフォト アプリを使用するユーザーのユーザー エクスペリエンスが向上します。 iOS。ただし、変更が反映されるまでに時間がかかる場合があるため、現時点で変更が存在しな...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Google フォトに AI を活用したプリセットと新しい編集ツールが追加Google フォトのビデオ編集機能に AI 支援機能が導入されました。これらの変更により、Android と Android の両方でフォト アプリを使用するユーザーのユーザー エクスペリエンスが向上します。 iOS。ただし、変更が反映されるまでに時間がかかる場合があるため、現時点で変更が存在しな...テクノロジー周辺機器 2024 年 11 月 19 日に公開 -

Tecno Pop 9 5G目玉はiPhone 16風の外観と手頃なスペックで発売Tecnohas は、Pop 8 の幾何学的な外観を捨て、後継機の新しい Phone16 および 16 Plus に触発されたと思われる盛り上がったカメラのこぶを搭載することを認めました。 新しい端末は Apple の空間ビデオに対応していないようですが、目玉をテーマにしたティーザーにもかかわらず、...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Tecno Pop 9 5G目玉はiPhone 16風の外観と手頃なスペックで発売Tecnohas は、Pop 8 の幾何学的な外観を捨て、後継機の新しい Phone16 および 16 Plus に触発されたと思われる盛り上がったカメラのこぶを搭載することを認めました。 新しい端末は Apple の空間ビデオに対応していないようですが、目玉をテーマにしたティーザーにもかかわらず、...テクノロジー周辺機器 2024 年 11 月 19 日に公開 -

Anker、Apple製品向けの新しいFlowソフトタッチケーブルを発売Anker Flow USB-A - Lightning ケーブル (3 フィート、シリコン) が米国の Amazon に到着しました。このアクセサリは今年初めに噂され、同ブランドの USB-A to USB-C および USB-C to Lightning Upcycled Braided ケーブ...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Anker、Apple製品向けの新しいFlowソフトタッチケーブルを発売Anker Flow USB-A - Lightning ケーブル (3 フィート、シリコン) が米国の Amazon に到着しました。このアクセサリは今年初めに噂され、同ブランドの USB-A to USB-C および USB-C to Lightning Upcycled Braided ケーブ...テクノロジー周辺機器 2024 年 11 月 19 日に公開 -

Xiaomi Redmi A27U モニターは 4K パネルと 90W USB C ポートでリフレッシュされましたXiaomi は最近さまざまなモニターをリリースしており、そのうちのいくつかは世界的に提供されています。参考までに、同社は今月初めにミニ LED ゲームモニター (Amazon で現在 329.99 ドル) を北米に持ち込みました。ただし、現在は Redmi A27U に戻り、本日、次の他のデバイス...テクノロジー周辺機器 2024 年 11 月 19 日に公開

Xiaomi Redmi A27U モニターは 4K パネルと 90W USB C ポートでリフレッシュされましたXiaomi は最近さまざまなモニターをリリースしており、そのうちのいくつかは世界的に提供されています。参考までに、同社は今月初めにミニ LED ゲームモニター (Amazon で現在 329.99 ドル) を北米に持ち込みました。ただし、現在は Redmi A27U に戻り、本日、次の他のデバイス...テクノロジー周辺機器 2024 年 11 月 19 日に公開

中国語を勉強する

- 1 「歩く」は中国語で何と言いますか? 走路 中国語の発音、走路 中国語学習

- 2 「飛行機に乗る」は中国語で何と言いますか? 坐飞机 中国語の発音、坐飞机 中国語学習

- 3 「電車に乗る」は中国語で何と言いますか? 坐火车 中国語の発音、坐火车 中国語学習

- 4 「バスに乗る」は中国語で何と言いますか? 坐车 中国語の発音、坐车 中国語学習

- 5 中国語でドライブは何と言うでしょう? 开车 中国語の発音、开车 中国語学習

- 6 水泳は中国語で何と言うでしょう? 游泳 中国語の発音、游泳 中国語学習

- 7 中国語で自転車に乗るってなんて言うの? 骑自行车 中国語の発音、骑自行车 中国語学習

- 8 中国語で挨拶はなんて言うの? 你好中国語の発音、你好中国語学習

- 9 中国語でありがとうってなんて言うの? 谢谢中国語の発音、谢谢中国語学習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning