Go サーバーレス REST API を構築し、SAM フレームワーク (Amazon Linux untime) を使用して AWS にデプロイする

別の Go チュートリアルを使用する理由

AWS は最近、いくつかのサービスとランタイムを非推奨にしています。私たちが愛する CodeCommit やその他の重要なサービスの廃止で見られたように、Go1.x は AWS Lambda 関数でサポートされなくなりました。

古いチュートリアルのほとんどをデプロイしようとすると、次のようなエラーが発生する可能性があります:

Resource creation Initiated

CREATE_FAILED AWS::Lambda::Function DemoFunction

Resource handler returned message:

"The runtime parameter of go1.x is no longer supported for

creating or updating AWS Lambda functions. We recommend you

use a supported runtime while creating or updating functions.

(Service: Lambda, Status Code: 400, Request ID:

81f1f708-0a7a-40d0-8442-b9c16510d01f)"

ROLLBACK_IN_PROGRESS AWS::CloudFormation::Stack lambda-go-gorilla

The following resource(s) failed to create:

[DemoFunction]. Rollback requested by user.

重要なポイントは、ソフトウェアにおいて唯一変わらないのは変化であるということです。ただし、常に心に留めておくべき時代を超えた原則がいくつかあります:

この問題に対処するために、Go アプリケーションのデプロイに必要なすべてのインフラストラクチャを備えた最新のリポジトリを作成することにしました。利用可能なオプションは 2 つあります:

- Docker コンテナを使用した Fargate でのデプロイ。

- AWS で SAM フレームワークを使用してデプロイします。

GitHub はここでリポジトリを見つけることができます。

ソフトウェア開発における時代を超えた原則

- コードとしてのインフラストラクチャは不可欠です。

- ソフトウェアでは適切な命名規則が重要です。

- 常にロジックをテストしてください。

- 可用性とスケーラビリティ

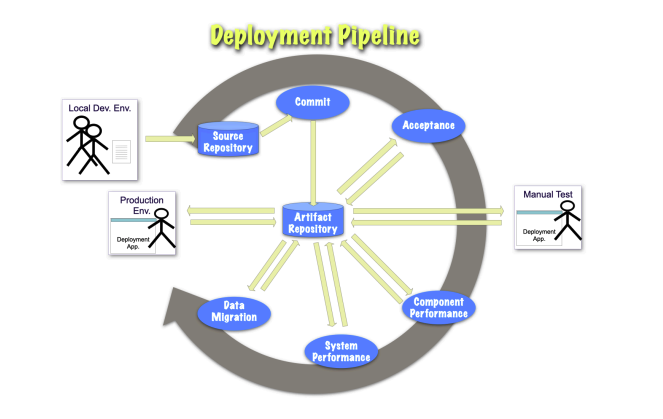

- ソフトウェア配信プロセスを自動化するメカニズムとしての展開パイプライン。

- 可観測性は必須です。

- クラウドネイティブ アプリケーションではセキュリティが第一級の要素です。

- Go は API を構築するための優れたオプションです。

コードとしてのインフラストラクチャは不可欠です

不変のインフラストラクチャにより、より高いレベルで必要なものを宣言できるようになり、開発環境と運用環境が可能な限り近くに保たれることが保証されます。例えば:

CompoundingFunction:

Type: AWS::Serverless::Function

Metadata:

BuildMethod: makefile

Properties:

FunctionName: CompoundingFunction

Architectures: ["arm64"]

Handler: bootstrap

Runtime: provided.al2

CodeUri: ./functions/CompoundingFunction/

MemorySize: 512

Timeout: 10

Environment:

Variables:

COMPOUNDING_TABLE_NAME: !Ref CompoundingTable

Policies:

- DynamoDBCrudPolicy:

TableName: !Ref CompoundingTable

Events:

ApiGatewayPost:

Type: Api

Properties:

RestApiId: !Ref ApiGateway

Path: /compounding

Method: POST

ソフトウェアにおける適切な命名規則が鍵となる

適切なテストスイートがある場合は、リファクタリングを恐れないでください。リファクタリングはソフトウェア開発において不可欠な作業です。名前は、モジュール、関数、パッケージ、変数などのあらゆる場所に現れるため、重要です。

package main

import (

"context"

"encoding/json"

"fmt"

"github.com/aws/aws-lambda-go/events"

"github.com/aws/aws-lambda-go/lambda"

)

// Response is the structure for the response JSON

type Response struct {

Message string `json:"message"`

GainsPerYear []float64 `json:"gainsPerYear"`

}

type Request struct {

Principal float64 `json:"principal"`

AnnualRate float64 `json:"annualRate"`

Years int `json:"years"`

}

func HelloHandler(ctx context.Context, event events.APIGatewayProxyRequest) (events.APIGatewayProxyResponse, error) {

var req Request

err := json.Unmarshal([]byte(event.Body), &req)

if err != nil {

return createResponse(400, "Invalid request body")

}

fmt.Println("Request", req)

gainsPerYear := CalculateCompoundInterest(req.Principal, req.AnnualRate, req.Years)

fmt.Println(gainsPerYear)

response := Response{

Message: "Calculation successful",

GainsPerYear: gainsPerYear,

}

body, err := json.Marshal(response)

if err != nil {

return createResponse(500, "Error marshalling response")

}

return createResponse(200, string(body))

}

func createResponse(statusCode int, body string) (events.APIGatewayProxyResponse, error) {

return events.APIGatewayProxyResponse{

StatusCode: statusCode,

Body: body,

Headers: map[string]string{"Content-Type": "application/json"},

}, nil

}

func main() {

lambda.Start(HelloHandler)

}

常にロジックをテストする

サーバーレス アプリケーションでは単体テストが重要ですが、これらのアプリケーションのほとんどはビジネス上の問題を解決するために統合とポリシーに依存しているため、統合テストも含めることを忘れないでください。

func TestCalculateCompoundInterest(t *testing.T) {

principal := 100000000.0

annualRate := 10.0

years := 10

result := CalculateCompoundInterest(principal, annualRate, years)

lastElement := round(result[len(result)-1], 2)

expected := round(259374246.01, 2)

if !reflect.DeepEqual(lastElement, expected) {

t.Errorf("Expected %v, but got %v", expected, lastElement)

}

}

可用性と拡張性

サーバーレス アーキテクチャはデフォルトで可用性が高く、イベント駆動型であるため、ほとんどの運用タスクが不要になります。ただし、ECS とコンテナに依存することを選択した場合は、サーバー間でトラフィックを分散し、可用性とスケーラビリティの両方を確保するロード バランサを組み込むことが重要です。

CompoundingLoadBalancer:

Type: AWS::ElasticLoadBalancingV2::LoadBalancer

Properties:

Name: compounding-nlb

Scheme: internet-facing

Type: network

Subnets:

- !Ref PublicSubnetOne

- !Ref PublicSubnetTwo

導入パイプライン

展開パイプラインはソフトウェア配信プロセスを自動化します。このプロセスを簡素化するために Makefile を作成し、反復的なタスクを 1 つのコマンドで簡単にデプロイして実行できるようにしました。このアプローチにより、導入ワークフローの効率と一貫性が向上します。

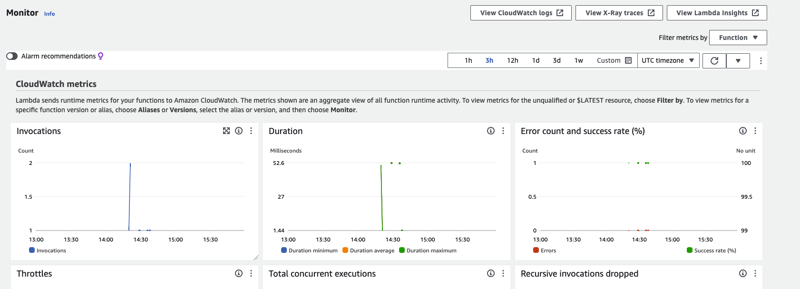

可観測性は必須です

トレース、ロギング、メトリクスが適切に設定されていることを確認します。サーバーレス アプリケーションでは、Tracing: Active を追加するだけでこれらの機能を有効にすることができます。 CloudWatch のような中央の場所ですべてのログを確認し、サービスのやり取りを監視できる機能は非常に貴重です。

クラウドネイティブ アプリケーションではセキュリティが第一級の要素です

セキュリティはすべてのアプリケーションにおいて最優先です。 Amazon Cognito を使用すると、堅牢なユーザー認証が提供され、API キーにより制御と認可の追加レイヤーが追加され、認可されたクライアントのみが API にアクセスできるようになります。

Auth:

DefaultAuthorizer: CompoundingAuthorizer

Authorizers:

CompoundingAuthorizer:

UserPoolArn: XXXX

LambdaTokenAuthorizer:

FunctionArn: !GetAtt LambdaTokenAuthorizerFunction.Arn

FunctionPayloadType: REQUEST

Identity:

Headers:

- Authorization

ReauthorizeEvery: 100

AddDefaultAuthorizerToCorsPreflight: false

各サービス、ユーザー、コンポーネントに必要最小限の権限を割り当てて、攻撃対象領域を減らし、不正アクセスを防ぎます。 最小特権の原則:

Policies:

- DynamoDBCrudPolicy:

TableName: !Ref CompoundingTable

参考文献

- Terraform の実際 - インフラストラクチャの構築、変更、管理のためのツールである Terraform を実装するための実践的な使用法と戦略。

- 継続的デリバリー パイプライン

結論

ソフトウェアは常に進化しており、一部のツールや手法は変更されますが、基本的な原則は変わりません。不変のインフラストラクチャ、CI/CD、適切な命名規則、堅牢なテスト戦略、API のセキュリティ、アプリケーションの効率が必要です。そのため、このプロジェクトをサーバーレスな方法で再作成することにしました。

エンジニアになってソフトウェアを通じて社会に価値を生み出すには、今ほど良い時期はありません。

- リンクトイン

- ツイッター

- GitHub

記事を気に入っていただけましたら、私のブログ jorgetovar.dev をご覧ください

-

![Go で []string を []interface{} に直接変換できないのはなぜですか?](/style/images/moren/moren.png) Go で []string を []interface{} に直接変換できないのはなぜですか?[]string を []interface{} に変換すると Go でコンパイル エラーが発生する理由文字列のスライス ([]string) を変換するGo のインターフェイスのスライス ([]interface{}) への接続は、共有スライスの特性と、[]string の各要素がインターフェイス...プログラミング 2024 年 11 月 7 日に公開

Go で []string を []interface{} に直接変換できないのはなぜですか?[]string を []interface{} に変換すると Go でコンパイル エラーが発生する理由文字列のスライス ([]string) を変換するGo のインターフェイスのスライス ([]interface{}) への接続は、共有スライスの特性と、[]string の各要素がインターフェイス...プログラミング 2024 年 11 月 7 日に公開 -

Shadow DOM を理解する: カプセル化された Web コンポーネントの鍵現代の Web 開発では、再利用可能で保守可能なコンポーネントを作成することが不可欠です。 Web コンポーネント標準の一部である Shadow DOM は、この目標を達成する上で重要な役割を果たします。この記事では、Shadow DOM の概念、その利点、プロジェクトで効果的に使用する方法について...プログラミング 2024 年 11 月 7 日に公開

Shadow DOM を理解する: カプセル化された Web コンポーネントの鍵現代の Web 開発では、再利用可能で保守可能なコンポーネントを作成することが不可欠です。 Web コンポーネント標準の一部である Shadow DOM は、この目標を達成する上で重要な役割を果たします。この記事では、Shadow DOM の概念、その利点、プロジェクトで効果的に使用する方法について...プログラミング 2024 年 11 月 7 日に公開 -

Java のランタイムを使用して出力リダイレクトの問題に対処する方法ランタイムの exec() メソッドによる出力リダイレクトの問題の解決Java では、Runtime.getRuntime().exec() を利用してコマンドを実行すると、プロセスの出力ストリームとエラーストリーム。ただし、出力のリダイレクトが必要な場合、この方法だけでは効果がないと判明する可能性...プログラミング 2024 年 11 月 7 日に公開

Java のランタイムを使用して出力リダイレクトの問題に対処する方法ランタイムの exec() メソッドによる出力リダイレクトの問題の解決Java では、Runtime.getRuntime().exec() を利用してコマンドを実行すると、プロセスの出力ストリームとエラーストリーム。ただし、出力のリダイレクトが必要な場合、この方法だけでは効果がないと判明する可能性...プログラミング 2024 年 11 月 7 日に公開 -

CSS ホバー効果で背景色を左から右に塗りつぶす方法CSS を使用して背景色を左から右に塗りつぶすCSS では、線形グラデーションを利用し、背景の位置をアニメーション化することで、魅力的なホバー効果を作成できます。この方法では、ホバー時に要素の背景を左から右に新しい色で塗りつぶすことができます。線形グラデーションと背景サイズ重要なのは、次のことを使用...プログラミング 2024 年 11 月 7 日に公開

CSS ホバー効果で背景色を左から右に塗りつぶす方法CSS を使用して背景色を左から右に塗りつぶすCSS では、線形グラデーションを利用し、背景の位置をアニメーション化することで、魅力的なホバー効果を作成できます。この方法では、ホバー時に要素の背景を左から右に新しい色で塗りつぶすことができます。線形グラデーションと背景サイズ重要なのは、次のことを使用...プログラミング 2024 年 11 月 7 日に公開 -

GraalVM ネイティブ イメージのメモリ管理メモリ管理はコンピュータ ソフトウェア開発の重要なコンポーネントであり、アプリケーションでのメモリの効果的な割り当て、利用、解放を担当します。その重要性は、ソフトウェアのパフォーマンスを向上させ、システムの安定性を確保することにあります。 ガベージコレクション ガベージ コレクション...プログラミング 2024 年 11 月 7 日に公開

GraalVM ネイティブ イメージのメモリ管理メモリ管理はコンピュータ ソフトウェア開発の重要なコンポーネントであり、アプリケーションでのメモリの効果的な割り当て、利用、解放を担当します。その重要性は、ソフトウェアのパフォーマンスを向上させ、システムの安定性を確保することにあります。 ガベージコレクション ガベージ コレクション...プログラミング 2024 年 11 月 7 日に公開 -

## C++ で関数パラメータとして参照を使用する必要があるのはどのような場合ですか?C での引数の受け渡し : 参照の理解C では、関数パラメータの動作はその型によって決まります。重要な違いの 1 つは、「値による受け渡し」と「参照による受け渡し」です。関数パラメーターで参照を使用する理由参照は、次の 2 つの関数パラメーターで使用されます。主な理由:引数を変更するには: 参照によ...プログラミング 2024 年 11 月 7 日に公開

## C++ で関数パラメータとして参照を使用する必要があるのはどのような場合ですか?C での引数の受け渡し : 参照の理解C では、関数パラメータの動作はその型によって決まります。重要な違いの 1 つは、「値による受け渡し」と「参照による受け渡し」です。関数パラメーターで参照を使用する理由参照は、次の 2 つの関数パラメーターで使用されます。主な理由:引数を変更するには: 参照によ...プログラミング 2024 年 11 月 7 日に公開 -

「getaddrinfo に失敗しました」が発生する理由と修正方法を教えてください。「getaddrinfo に失敗しました」エラーの調査「getaddrinfo に失敗しました」エラーは、ホスト名が変換される名前解決のプロセス中に発生します。 IPアドレスに変換します。これは、提供されたホスト名の解決に問題があることを示唆しています。エラー コンテキストの詳細提供されたエラー ト...プログラミング 2024 年 11 月 7 日に公開

「getaddrinfo に失敗しました」が発生する理由と修正方法を教えてください。「getaddrinfo に失敗しました」エラーの調査「getaddrinfo に失敗しました」エラーは、ホスト名が変換される名前解決のプロセス中に発生します。 IPアドレスに変換します。これは、提供されたホスト名の解決に問題があることを示唆しています。エラー コンテキストの詳細提供されたエラー ト...プログラミング 2024 年 11 月 7 日に公開 -

単一のコマンドラインで複数行のコマンドを実行するにはどうすればよいですか?1 行のコマンド ラインで複数行のステートメントを実行する方法Python の -c オプションを使用して単一行ループを実行する場合、ループの前にモジュールをインポートすると構文エラーが発生します。これは、Python インタープリターがコード ブロックを 1 つのステートメントとして扱うためです。...プログラミング 2024 年 11 月 7 日に公開

単一のコマンドラインで複数行のコマンドを実行するにはどうすればよいですか?1 行のコマンド ラインで複数行のステートメントを実行する方法Python の -c オプションを使用して単一行ループを実行する場合、ループの前にモジュールをインポートすると構文エラーが発生します。これは、Python インタープリターがコード ブロックを 1 つのステートメントとして扱うためです。...プログラミング 2024 年 11 月 7 日に公開 -

PHP で MySQL から MySQLi に移行するにはどうすればよいですか?MySQL から MySQLi への移行Web サイトを MySQL から MySQLi に移行するには、PHP コードの変更が必要ですが、データベース自体はほとんど影響を受けません。 。 MySQL 拡張機能の改良版である MySQLi は、強化された機能とセキュリティを提供します。PHP コード...プログラミング 2024 年 11 月 7 日に公開

PHP で MySQL から MySQLi に移行するにはどうすればよいですか?MySQL から MySQLi への移行Web サイトを MySQL から MySQLi に移行するには、PHP コードの変更が必要ですが、データベース自体はほとんど影響を受けません。 。 MySQL 拡張機能の改良版である MySQLi は、強化された機能とセキュリティを提供します。PHP コード...プログラミング 2024 年 11 月 7 日に公開 -

CSS で背景と子要素に異なる不透明度を実現するにはどうすればよいですか?CSS 背景の不透明度についてCSS では、不透明度は要素の透明度を制御します。コンテナに適用すると、当然、背景とその子要素の両方に影響します。継承の問題背景と子要素で異なる不透明度を実現するには、 CSS の継承には課題があります。子要素は親コンテナから不透明度を継承するため、この例では背景とテキ...プログラミング 2024 年 11 月 7 日に公開

CSS で背景と子要素に異なる不透明度を実現するにはどうすればよいですか?CSS 背景の不透明度についてCSS では、不透明度は要素の透明度を制御します。コンテナに適用すると、当然、背景とその子要素の両方に影響します。継承の問題背景と子要素で異なる不透明度を実現するには、 CSS の継承には課題があります。子要素は親コンテナから不透明度を継承するため、この例では背景とテキ...プログラミング 2024 年 11 月 7 日に公開 -

![[個人ウェブサイト] Next で Notion データベースを統合する方法](/style/images/moren/moren.png) [個人ウェブサイト] Next で Notion データベースを統合する方法To integrate a Notion database into a Next.js project, you can use Notion as a content management system (CMS) and display its content on your website...プログラミング 2024 年 11 月 7 日に公開

[個人ウェブサイト] Next で Notion データベースを統合する方法To integrate a Notion database into a Next.js project, you can use Notion as a content management system (CMS) and display its content on your website...プログラミング 2024 年 11 月 7 日に公開 -

Ubuntu 12.04 で PhpMyAdmin が「MySQLi Extension Missing」エラーを引き起こすのはなぜですか?PhpMyAdmin エラー: MySQLi 拡張機能が見つかりませんUbuntu 12.04 の PhpMyAdmin で問題が発生していますか? Apache2、PHP5、MySQL、および PhpMyAdmin をインストールしたにもかかわらず、「mysqli 拡張機能が見つかりません」エラー...プログラミング 2024 年 11 月 7 日に公開

Ubuntu 12.04 で PhpMyAdmin が「MySQLi Extension Missing」エラーを引き起こすのはなぜですか?PhpMyAdmin エラー: MySQLi 拡張機能が見つかりませんUbuntu 12.04 の PhpMyAdmin で問題が発生していますか? Apache2、PHP5、MySQL、および PhpMyAdmin をインストールしたにもかかわらず、「mysqli 拡張機能が見つかりません」エラー...プログラミング 2024 年 11 月 7 日に公開 -

java.net.URLConnection を使用してファイルと追加パラメータを HTTP サーバーにアップロードするにはどうすればよいですか?Java の追加パラメータを使用した HTTP サーバーへのファイルのアップロードHTTP サーバーへのファイルのアップロードは、多くのアプリケーションで一般的に必要です。ただし、場合によっては、ファイルと一緒に追加のパラメーターを渡すことも必要になります。外部ライブラリを使用せずにファイルとパラメ...プログラミング 2024 年 11 月 7 日に公開

java.net.URLConnection を使用してファイルと追加パラメータを HTTP サーバーにアップロードするにはどうすればよいですか?Java の追加パラメータを使用した HTTP サーバーへのファイルのアップロードHTTP サーバーへのファイルのアップロードは、多くのアプリケーションで一般的に必要です。ただし、場合によっては、ファイルと一緒に追加のパラメーターを渡すことも必要になります。外部ライブラリを使用せずにファイルとパラメ...プログラミング 2024 年 11 月 7 日に公開 -

PHP でテキスト ファイルを 1 行ずつ読み取って処理するにはどうすればよいですか?PHP でのテキスト ファイルの読み取り: ステップバイステップ ガイド多くの Web 開発シナリオでは、テキスト ファイルからのデータの読み取りが必要になります。 PHP では、ファイル処理関数により、プレーン テキスト ファイルを 1 行ずつ読み取る便利な方法が提供されます。 PHP を使用して...プログラミング 2024 年 11 月 7 日に公開

PHP でテキスト ファイルを 1 行ずつ読み取って処理するにはどうすればよいですか?PHP でのテキスト ファイルの読み取り: ステップバイステップ ガイド多くの Web 開発シナリオでは、テキスト ファイルからのデータの読み取りが必要になります。 PHP では、ファイル処理関数により、プレーン テキスト ファイルを 1 行ずつ読み取る便利な方法が提供されます。 PHP を使用して...プログラミング 2024 年 11 月 7 日に公開 -

これなしでは生きていけない生産性ツール (ボーナス)皆さん、あなたのボーイ Nomadev が別の投稿で戻ってきました!今日は、私が毎日使用している非常にクールな AI ツールをいくつか共有できることを嬉しく思います。これらのツールは私の日常生活の重要な部分となっており、整理整頓と効率性を維持し、より多くのことを成し遂げるのに役立ちます。 今日のペー...プログラミング 2024 年 11 月 7 日に公開

これなしでは生きていけない生産性ツール (ボーナス)皆さん、あなたのボーイ Nomadev が別の投稿で戻ってきました!今日は、私が毎日使用している非常にクールな AI ツールをいくつか共有できることを嬉しく思います。これらのツールは私の日常生活の重要な部分となっており、整理整頓と効率性を維持し、より多くのことを成し遂げるのに役立ちます。 今日のペー...プログラミング 2024 年 11 月 7 日に公開

中国語を勉強する

- 1 「歩く」は中国語で何と言いますか? 走路 中国語の発音、走路 中国語学習

- 2 「飛行機に乗る」は中国語で何と言いますか? 坐飞机 中国語の発音、坐飞机 中国語学習

- 3 「電車に乗る」は中国語で何と言いますか? 坐火车 中国語の発音、坐火车 中国語学習

- 4 「バスに乗る」は中国語で何と言いますか? 坐车 中国語の発音、坐车 中国語学習

- 5 中国語でドライブは何と言うでしょう? 开车 中国語の発音、开车 中国語学習

- 6 水泳は中国語で何と言うでしょう? 游泳 中国語の発音、游泳 中国語学習

- 7 中国語で自転車に乗るってなんて言うの? 骑自行车 中国語の発音、骑自行车 中国語学習

- 8 中国語で挨拶はなんて言うの? 你好中国語の発音、你好中国語学習

- 9 中国語でありがとうってなんて言うの? 谢谢中国語の発音、谢谢中国語学習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning

![Go で []string を []interface{} に直接変換できないのはなぜですか?](http://www.luping.net/uploads/20241027/1730018886671dfe466da62.jpg)

![[個人ウェブサイト] Next で Notion データベースを統合する方法](http://www.luping.net/uploads/20241018/17292344526712061483e0b.png)