XSS 攻撃を防ぐ方法: 包括的なガイド

1. XSSとは何ですか?

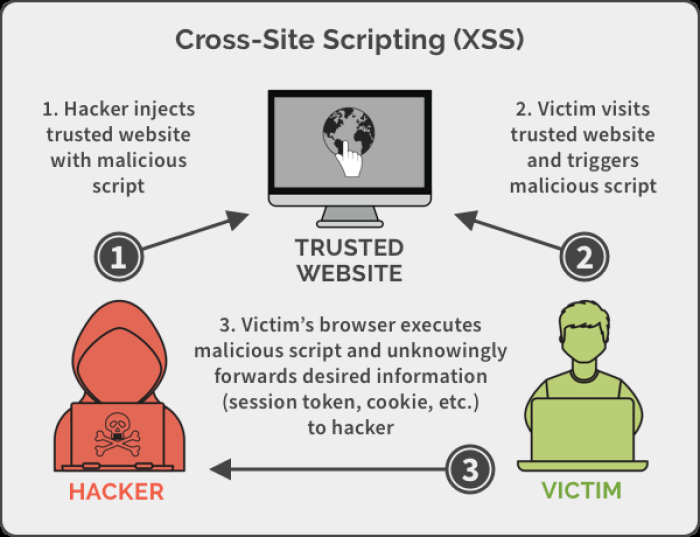

XSS (クロスサイト スクリプティング) は、Web アプリケーションに見られるセキュリティ脆弱性の一種です。これにより、攻撃者は悪意のあるスクリプト (通常は JavaScript) を他のユーザーが閲覧する Web ページに挿入することができます。これにより、不正なアクション、データの盗難、またはセッションのハイジャックが発生する可能性があります。

1.1. XSS 攻撃の種類

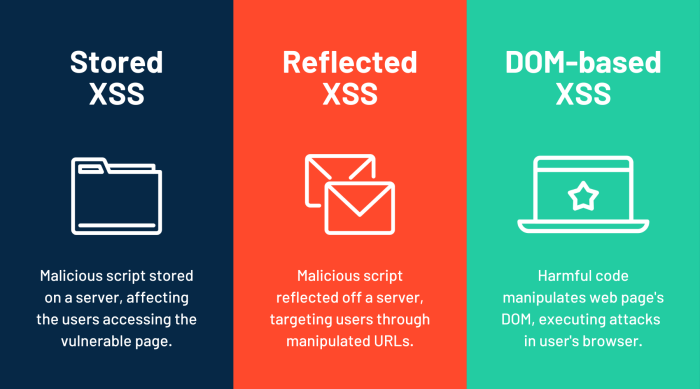

XSS 攻撃は通常、次の 3 つのカテゴリに分類されます:

- 保存された XSS : 悪意のあるスクリプトはサーバー (データベースなど) に保存され、ユーザーが特定のページをリクエストしたときに提供されます。

- Reflected XSS : 悪意のあるスクリプトは URL に埋め込まれ、サーバーによってユーザーに反映されます。

- DOM ベースの XSS : 攻撃は、サーバーとの対話なしで、Web ページのドキュメント オブジェクト モデル (DOM) 内で発生します。

1.2. XSS 攻撃の影響

XSS 攻撃は次のような重大な結果をもたらす可能性があります:

- データ盗難 : 攻撃者は、Cookie、セッション トークン、個人データなどの機密情報を盗む可能性があります。

- セッション ハイジャック : 攻撃者はユーザーのセッションをハイジャックし、ユーザーに代わって不正なアクションを実行できます。

- 改ざん : 攻撃者は Web ページの外観を変更し、不要なコンテンツを表示する可能性があります。

2. Spring Boot で XSS を防ぐ方法

Spring Boot で XSS を防止するには、安全なコーディングの実践、検証、サニタイズを組み合わせる必要があります。以下では、これを実現するためのさまざまなテクニックを検討します。

2.1.ユーザー入力の検証

XSS 攻撃を防ぐ最も効果的な方法の 1 つは、ユーザー入力を検証することです。すべての入力が検証されて、予期される形式と一致し、悪意のあるデータが拒否されることを確認してください。

@PostMapping("/submit")

public String submitForm(@RequestParam("comment") @NotBlank @Size(max = 500) String comment) {

// Process the comment

return "success";

}

上記のコードでは、コメント フィールドが空白ではなく、500 文字を超えていないことを検証します。これは、有害な可能性のある大規模なスクリプトの挿入を防ぐのに役立ちます。

2.2.エンコード出力

エンコーディング出力により、Web ページ上に表示されるデータは実行可能コードではなくテキストとして扱われるようになります。 Spring Boot は、データをエンコードするための組み込みメカニズムを提供します。

@PostMapping("/display")

public String displayComment(Model model, @RequestParam("comment") String comment) {

String safeComment = HtmlUtils.htmlEscape(comment);

model.addAttribute("comment", safeComment);

return "display";

}

この例では、HtmlUtils.htmlEscape() を使用して、ページに表示する前にユーザーのコメントをエンコードします。これにより、埋め込みスクリプトがブラウザによって実行されなくなります。

2.3.コンテンツ セキュリティ ポリシー (CSP) の使用

コンテンツ セキュリティ ポリシー (CSP) は、ユーザー エージェントが特定のページに対してどのリソースの読み込みを許可するかを制御することにより、XSS の防止に役立つセキュリティ機能です。

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.headers()

.contentSecurityPolicy("script-src 'self'");

}

}

上記の設定では、ページと同じオリジンのスクリプトのみを実行できるように指定し、サードパーティのソースから挿入されたスクリプトを効果的にブロックします。

2.4. AntiSamy ライブラリの使用

AntiSamy は、XSS 攻撃を防ぐために HTML 入力をサニタイズできる Java ライブラリです。これにより、安全なタグと属性のみが許可されることが保証されます。

public String sanitizeInput(String input) {

Policy policy = Policy.getInstance("antisamy-slashdot.xml");

AntiSamy antiSamy = new AntiSamy();

CleanResults cleanResults = antiSamy.scan(input, policy);

return cleanResults.getCleanHTML();

}

上記のコードでは、AntiSamy を使用して、事前定義されたポリシーに従ってユーザーの入力をサニタイズします。これにより、悪意のあるスクリプトが削除または無力化されます。

4. 結論

XSS 攻撃は Web アプリケーションに重大な脅威をもたらしますが、慎重な入力検証、出力エンコーディング、セキュリティ ポリシーによって効果的に軽減できます。この記事で説明されている手法に従うことで、Spring Boot アプリケーションを XSS 攻撃から保護できます。

セキュリティは継続的なプロセスであり、最新の脅威とベスト プラクティスについて常に最新の情報を入手することが重要であることを覚えておいてください。

ご質問がある場合、またはさらに詳しい説明が必要な場合は、お気軽に以下にコメントを残してください。私は助けに来ました!

投稿の詳細はでご覧ください: XSS 攻撃を防ぐ 4 つの方法: 包括的なガイド

-

PHPでHeader()関数を使用してコンテンツタイプの画像表示を正しく設定する方法は?php:複数のファイル形式にわたってheader()を使用して画像を表示します phpでは、header()関数は通常、Webルートの外側にある画像を表示するために使用されます。ただし、このプロセスでは、最初は「画像/PNG」として設定された正しいコンテンツタイプを指定する必要がありま...プログラミング 2025-04-19に投稿されました

PHPでHeader()関数を使用してコンテンツタイプの画像表示を正しく設定する方法は?php:複数のファイル形式にわたってheader()を使用して画像を表示します phpでは、header()関数は通常、Webルートの外側にある画像を表示するために使用されます。ただし、このプロセスでは、最初は「画像/PNG」として設定された正しいコンテンツタイプを指定する必要がありま...プログラミング 2025-04-19に投稿されました -

CSSの子要素に応じて親要素をスタイリングする方法は?スタイリング要素は、css の子要素に基づいています。 CSSには現在、この要件に直接対処するための「:封入」疑似クラスがありませんが、利用可能な代替ソリューションがあります。 要素。 ":has"の構文は次のとおりです。 スタイル } 例の使用: を使用し...プログラミング 2025-04-19に投稿されました

CSSの子要素に応じて親要素をスタイリングする方法は?スタイリング要素は、css の子要素に基づいています。 CSSには現在、この要件に直接対処するための「:封入」疑似クラスがありませんが、利用可能な代替ソリューションがあります。 要素。 ":has"の構文は次のとおりです。 スタイル } 例の使用: を使用し...プログラミング 2025-04-19に投稿されました -

空ではなく非ヌルのJava文字列の効果的なチェック方法文字列がnullではなく空でないかどうかを確認する で、文字列がnullではなく、空でないかどうかを判断する。 1.6以降、iSEmpty()メソッドは空虚を確認するための簡潔な方法を提供します: if(str!= null &&!str.isempty())使用: if(str!=...プログラミング 2025-04-19に投稿されました

空ではなく非ヌルのJava文字列の効果的なチェック方法文字列がnullではなく空でないかどうかを確認する で、文字列がnullではなく、空でないかどうかを判断する。 1.6以降、iSEmpty()メソッドは空虚を確認するための簡潔な方法を提供します: if(str!= null &&!str.isempty())使用: if(str!=...プログラミング 2025-04-19に投稿されました -

複数のユーザータイプ(学生、教師、および管理者)をFireBaseアプリでそれぞれのアクティビティにリダイレクトする方法は?red:複数のユーザータイプをそれぞれのアクティビティにリダイレクトする方法 ログイン。現在のコードは、2つのユーザータイプのリダイレクトを正常に管理しますが、3番目のタイプ(admin)を組み込もうとするときに課題に直面します。元のスキーマは、2種類のユーザーのみに対応していました。 3...プログラミング 2025-04-19に投稿されました

複数のユーザータイプ(学生、教師、および管理者)をFireBaseアプリでそれぞれのアクティビティにリダイレクトする方法は?red:複数のユーザータイプをそれぞれのアクティビティにリダイレクトする方法 ログイン。現在のコードは、2つのユーザータイプのリダイレクトを正常に管理しますが、3番目のタイプ(admin)を組み込もうとするときに課題に直面します。元のスキーマは、2種類のユーザーのみに対応していました。 3...プログラミング 2025-04-19に投稿されました -

PHPとC ++関数の過負荷処理の違いPHP関数の過負荷:cの観点から謎を解き明かす PHPの領域に挑戦する経験豊富なC開発者として、関数過負荷の概念に遭遇するかもしれません。この概念は、Cではありふれたものですが、PHPでユニークな課題を提起しています。 PHP関数の過負荷の複雑さを掘り下げて、それが提供する可能性を掘り下げ...プログラミング 2025-04-19に投稿されました

PHPとC ++関数の過負荷処理の違いPHP関数の過負荷:cの観点から謎を解き明かす PHPの領域に挑戦する経験豊富なC開発者として、関数過負荷の概念に遭遇するかもしれません。この概念は、Cではありふれたものですが、PHPでユニークな課題を提起しています。 PHP関数の過負荷の複雑さを掘り下げて、それが提供する可能性を掘り下げ...プログラミング 2025-04-19に投稿されました -

formdata()で複数のファイルアップロードを処理するにはどうすればよいですか?formdata() を使用して複数のファイルアップロードを処理すると、複数のファイルアップロードを処理する必要があることがよくあります。 fd.append("fileToUpload[]", files[x]);メソッドはこの目的に使用でき、単一のリクエストで複数...プログラミング 2025-04-19に投稿されました

formdata()で複数のファイルアップロードを処理するにはどうすればよいですか?formdata() を使用して複数のファイルアップロードを処理すると、複数のファイルアップロードを処理する必要があることがよくあります。 fd.append("fileToUpload[]", files[x]);メソッドはこの目的に使用でき、単一のリクエストで複数...プログラミング 2025-04-19に投稿されました -

Google APIから最新のjQueryライブラリを取得する方法は?Google Apis から最新のjQueryライブラリを取得します。最新バージョンを取得するために、以前は特定のバージョン番号を使用する代替手段がありました。これは、次の構文を使用するものでした。 /latest/jquery.js .jquery.com/jQuery-latest...プログラミング 2025-04-19に投稿されました

Google APIから最新のjQueryライブラリを取得する方法は?Google Apis から最新のjQueryライブラリを取得します。最新バージョンを取得するために、以前は特定のバージョン番号を使用する代替手段がありました。これは、次の構文を使用するものでした。 /latest/jquery.js .jquery.com/jQuery-latest...プログラミング 2025-04-19に投稿されました -

HTMLがページ番号やソリューションを印刷できない理由はhtmlページにページ番号を印刷できません。使用: @page { マージン:10%; @トップセンター{ フォントファミリー:sans-serif; font-weight:bold; font-size:2em; コンテンツ:カウンター(ページ)...プログラミング 2025-04-19に投稿されました

HTMLがページ番号やソリューションを印刷できない理由はhtmlページにページ番号を印刷できません。使用: @page { マージン:10%; @トップセンター{ フォントファミリー:sans-serif; font-weight:bold; font-size:2em; コンテンツ:カウンター(ページ)...プログラミング 2025-04-19に投稿されました -

Node-MYSQLを使用して単一のクエリで複数のSQLステートメントを実行するにはどうすればよいですか?node-mysql in node.jsでのマルチステートメントクエリサポート、ノード-Mysqlパッケージを使用してnode-mysqlを使用してnode-mysqlを使用して、1つのクエリを使用してnode-mysqlの記録を使用して、1つのクエリで複数のsqlステートメントを...プログラミング 2025-04-19に投稿されました

Node-MYSQLを使用して単一のクエリで複数のSQLステートメントを実行するにはどうすればよいですか?node-mysql in node.jsでのマルチステートメントクエリサポート、ノード-Mysqlパッケージを使用してnode-mysqlを使用してnode-mysqlを使用して、1つのクエリを使用してnode-mysqlの記録を使用して、1つのクエリで複数のsqlステートメントを...プログラミング 2025-04-19に投稿されました -

Pythonを使用して、大きなファイルを逆の順序で効率的に読み取るにはどうすればよいですか?Python でファイルを逆順序で読み取る必要があり、最後の行から最初の行までの内容を読み取る必要がある場合、Pythonの組み込み機能は適切ではないかもしれません。このタスクに取り組むための効率的なソリューションは次のとおりです。バッファベースのアプローチを使用してパフォーマンスを最...プログラミング 2025-04-19に投稿されました

Pythonを使用して、大きなファイルを逆の順序で効率的に読み取るにはどうすればよいですか?Python でファイルを逆順序で読み取る必要があり、最後の行から最初の行までの内容を読み取る必要がある場合、Pythonの組み込み機能は適切ではないかもしれません。このタスクに取り組むための効率的なソリューションは次のとおりです。バッファベースのアプローチを使用してパフォーマンスを最...プログラミング 2025-04-19に投稿されました -

フォームリフレッシュ後に重複した提出を防ぐ方法は?を更新することで重複した提出を防ぐ Web開発で、フォームの提出後にページが更新された場合に重複した提出の問題に遭遇することが一般的です。これに対処するには、次のアプローチを検討してください。 if(isset($ _ post ['name'])){ ...プログラミング 2025-04-19に投稿されました

フォームリフレッシュ後に重複した提出を防ぐ方法は?を更新することで重複した提出を防ぐ Web開発で、フォームの提出後にページが更新された場合に重複した提出の問題に遭遇することが一般的です。これに対処するには、次のアプローチを検討してください。 if(isset($ _ post ['name'])){ ...プログラミング 2025-04-19に投稿されました -

多次元アレイのためにPHPでのJSONの解析を簡素化する方法は?jsonをphp でphpで解析しようとする場合、特に多次元配列を扱う場合は困難な場合があります。プロセスを簡素化するには、JSONをオブジェクトではなく配列として解析することをお勧めします。 print_r($ json)を使用して配列構造を探索することは、目的の情報へのアクセス方法を決...プログラミング 2025-04-19に投稿されました

多次元アレイのためにPHPでのJSONの解析を簡素化する方法は?jsonをphp でphpで解析しようとする場合、特に多次元配列を扱う場合は困難な場合があります。プロセスを簡素化するには、JSONをオブジェクトではなく配列として解析することをお勧めします。 print_r($ json)を使用して配列構造を探索することは、目的の情報へのアクセス方法を決...プログラミング 2025-04-19に投稿されました -

GOでSQLクエリを構築するときに、テキストと値を安全に連結するにはどうすればよいですか?go sql queries のテキストと値を連結するgoのテキストsqlクエリを構築する際に、特に文字列を使用した場合、文字列を使用した場合に、文字列を使用する場合、アプローチはGOでは有効ではなく、文字列としてパラメーターをキャストしようとすると、タイプのミスマッチエラーが発生しま...プログラミング 2025-04-19に投稿されました

GOでSQLクエリを構築するときに、テキストと値を安全に連結するにはどうすればよいですか?go sql queries のテキストと値を連結するgoのテキストsqlクエリを構築する際に、特に文字列を使用した場合、文字列を使用した場合に、文字列を使用する場合、アプローチはGOでは有効ではなく、文字列としてパラメーターをキャストしようとすると、タイプのミスマッチエラーが発生しま...プログラミング 2025-04-19に投稿されました -

AndroidはどのようにPHPサーバーに投稿データを送信しますか?をAndroid に送信します。これは、サーバー側の通信を扱う際の一般的なシナリオです。 apache httpclient(deprecated) httpclient httpclient = new defulthttpclient(); httppost httppost ...プログラミング 2025-04-19に投稿されました

AndroidはどのようにPHPサーバーに投稿データを送信しますか?をAndroid に送信します。これは、サーバー側の通信を扱う際の一般的なシナリオです。 apache httpclient(deprecated) httpclient httpclient = new defulthttpclient(); httppost httppost ...プログラミング 2025-04-19に投稿されました -

バージョン5.6.5の前にMySQLのタイムスタンプ列を使用してcurrent_timestampを使用することの制限は何でしたか?の制限current_timestampがデフォルトまたは5.6.5より前のmysqlバージョンのcurrent_timestampの更新条項の制限 は歴史的に、5.6.5以前のmysqlバージョンでは、デフォルトの列のみを制限しました。 current_timestamp句。この制限は、20...プログラミング 2025-04-19に投稿されました

バージョン5.6.5の前にMySQLのタイムスタンプ列を使用してcurrent_timestampを使用することの制限は何でしたか?の制限current_timestampがデフォルトまたは5.6.5より前のmysqlバージョンのcurrent_timestampの更新条項の制限 は歴史的に、5.6.5以前のmysqlバージョンでは、デフォルトの列のみを制限しました。 current_timestamp句。この制限は、20...プログラミング 2025-04-19に投稿されました

中国語を勉強する

- 1 「歩く」は中国語で何と言いますか? 走路 中国語の発音、走路 中国語学習

- 2 「飛行機に乗る」は中国語で何と言いますか? 坐飞机 中国語の発音、坐飞机 中国語学習

- 3 「電車に乗る」は中国語で何と言いますか? 坐火车 中国語の発音、坐火车 中国語学習

- 4 「バスに乗る」は中国語で何と言いますか? 坐车 中国語の発音、坐车 中国語学習

- 5 中国語でドライブは何と言うでしょう? 开车 中国語の発音、开车 中国語学習

- 6 水泳は中国語で何と言うでしょう? 游泳 中国語の発音、游泳 中国語学習

- 7 中国語で自転車に乗るってなんて言うの? 骑自行车 中国語の発音、骑自行车 中国語学習

- 8 中国語で挨拶はなんて言うの? 你好中国語の発音、你好中国語学習

- 9 中国語でありがとうってなんて言うの? 谢谢中国語の発音、谢谢中国語学習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning