AIでコードの脆弱性を自動修正

Snyk の SecRel 顧客ワークショップのライブラリには、Breaking AI と呼ばれるものがあります。このワークショップでは、copilot や codium などの生成 AI アシスタントが、開発者がコードをより速く書くのにどのように役立つかについて説明します。ワークショップの大きなオチは、AI アシスタントはコーディング ブート キャンプから出てきたばかりのジュニア開発者のようなものであるということです。非常に熱心で親切ですが、あなたは本当に コードをチェックしたいのです (ジュニア開発者には影がありません - 私たちはそれらは必要であり、素晴らしいものです!)。ワークショップでは、AI アシスタントと Snyk を組み合わせることで、コードを迅速かつ安全に作成するというスーパーパワーがどのように得られるかを示します。

有名なシェフの言葉を借りれば、Snyk は Deep Code AI Fix 機能で「ワンランク上のレベルアップ」を果たしました。 Snyk Code は、セキュリティの脆弱性を発見した場合、常に適切な修復アドバイスを提供してきました。同じ脆弱性を持つ他のオープンソース プロジェクトに関する 3 つの優れたリファレンスも提供し、それらのプロジェクトがどのように脆弱性を修正したかを示します。現在、Snyk のセキュリティ研究チームからの慎重に厳選されたデータ、生成 AI とシンボリック AI、機械学習モデルの力を組み合わせたハイブリッド AI モデルのおかげで、Snyk は多くの一般的なセキュリティ脆弱性を快適な状態から自動修正できるようになりました。お気に入りの IDE。

このブログでは、ワークショップで使用する Java サンプル プロジェクトで Deep Code AI Fix (DCAIF) を最大限に活用する方法を説明します。ソースコードはここにあります。注: このプロジェクトにはいくつかの点で意図的に脆弱性があり、実稼働環境での使用には適していません。

会議スケジュール アプリを使って楽しむ

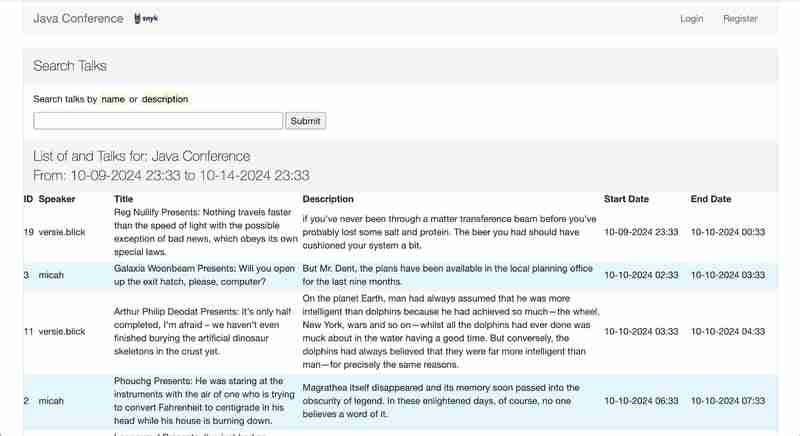

テクノロジー カンファレンスに参加したり講演したことがある方なら、スケジュールを作成して提示することが最も難しい側面の 1 つであることをご存知でしょう。

リファレンス アプリはこれのひどいバージョンです (私は優れたフロントエンド開発者ではありません!) が、コードが技術的にどのように機能し、同時に安全ではないかを示すのに役立ちます。

Thymeleaf テンプレート エンジンを使用した Spring Boot アプリです。起動時に、一般的な Faker ライブラリを使用して、ランダムなスピーカー、トーク タイトル、トーク説明データを生成します。講演のタイトルと説明はすべて、『銀河ヒッチハイク ガイド』という本の本文から引用しています。注: タイトルと説明はすべて作業に 100% 安全であるとは限りません。警告されました!

イベント用に生成された各講演者には、カンファレンスでの講演のリストを確認できる専用ページもあります。アプリのこの部分に焦点を当てます。

アプリをコンパイルして実行するには、次のコマンドを実行します:

mvn clean install mvn spring-boot:run

アプリを実行すると、通常の Spring Boot バナーやその他の出力に加えて、次のような出力が表示されます。

Access talks for heath.davis at: http://localhost:8081/talks?username=heath.davis Access talks for russell.bernier at: http://localhost:8081/talks?username=russell.bernier Access talks for kenyetta.jones at: http://localhost:8081/talks?username=kenyetta.jones Access talks for howard.bailey at: http://localhost:8081/talks?username=howard.bailey Access talks for buddy.jast at: http://localhost:8081/talks?username=buddy.jast Access talks for jeanice.kertzmann at: http://localhost:8081/talks?username=jeanice.kertzmann Access talks for deborah.hamill at: http://localhost:8081/talks?username=deborah.hamill Access talks for horacio.renner at: http://localhost:8081/talks?username=horacio.renner Access talks for winfred.schuster at: http://localhost:8081/talks?username=winfred.schuster Access talks for tommie.hane at: http://localhost:8081/talks?username=tommie.hane Access talks for micah at: http://localhost:8081/talks?username=micah

注: スピーカーとそのトークはアプリを起動するたびにランダムに生成されるため、まったく同じではありません。

リンクの 1 つをクリックするか、コピー/ペーストすると、講演のリストを含む講演者のページが表示されます。

遊んでみましょう: 脆弱性を見つけてください

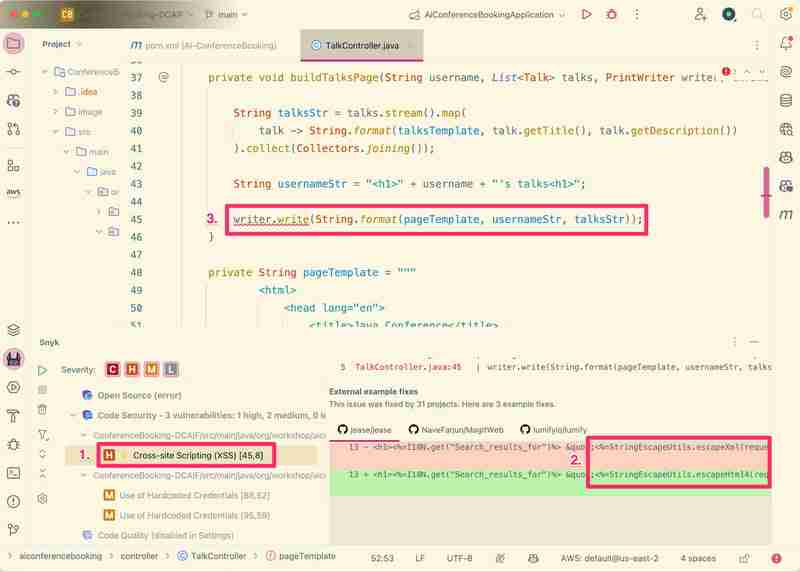

TalkController.java を見てください。講演者のページはこのようにしてレンダリングされます。脆弱性を見つけることができますか?

自分の目に頼る必要はありません。私たちは開発者が迅速に行動し、安全なコードを書くことを望んでいます。

私は IntelliJ Idea を使用して Java アプリケーションを作成しています。 Snyk の IDE 拡張機能も使用しています。良いニュースは、すべての人気のある IDE 用の Snyk IDE 拡張機能があり、幅広いプログラミング言語をサポートしていることです。

Snyk アカウントをお持ちでないが、フォローしたい場合は、ここで無料で作成できます。

このアプリには多くの脆弱性があると言いましたか?それは私たちがワークショップで使用しているからです。私が注目したいのは、TalkController.java:

にあるものです。

- クロスサイト スクリプティング (XSS) の脆弱性が見つかったことを示します

- 同じ脆弱性を持つ 3 つのオープンソース プロジェクトのうちの 1 つとの差分を表示します。これは、どのように修正されたかを示しています (緑色の部分)。

- 赤い波線は、コード内の脆弱性のある場所を示します。

これはすべて、問題の解決に非常に役立つ情報です。ただし、#1 の脆弱性の左側にある小さな稲妻アイコン (⚡️) に注目してください。これは、この脆弱性が自動的に修正できることを示しています。

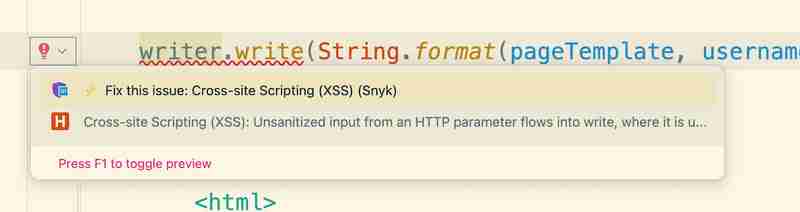

赤い波線の上にマウスを置くと、この問題を解決する:

のオプションが表示されます。

Deep Code AI Fix の結果を見る前に、副操縦士が何をしてくれるか見てみましょう。

これが、42 行目で副操縦士に与えたプロンプトと、それが挿入するコードです:

// guard against XSS

username = username.replaceAll("", ">");

これは 可能性があります が、単純な攻撃に対しては機能する可能性がありますが、すべての種類の XSS 攻撃に対して機能しますか?よくわかりません。実際、Snyk スキャンを再実行すると、XSS 脆弱性は依然として存在します。

Snyk の修正を見てみましょう:

String usernameStr = "" HtmlUtils.htmlEscape(username) "'s talks"; ================================================

さて、これが好きです。これは、組み込みの Spring Boot ライブラリである HtmlUtils を使用した、慣用的で予想されるアプローチを使用します。これにより、入力: ユーザー名が完全にサニタイズされると確信しています。新しい Snyk スキャンにより、脆弱性が存在しないことがわかりました。

確かに、賛成です! Snyk の自動修正は脆弱性を解決しただけでなく、使用されているフレームワーク (この場合は Spring Boot) に一致する方法で解決しました。

DCAIF は速度を低下させません

この投稿では、Snyk の Deep Code AI Fix が単なる修復アドバイスを超えて、お客様に代わってどのように修復できるかを説明しました。元のセキュリティ脆弱性がなくなったことで、修正の利点を確認することもできます。

Snyk では AI アシスタントが大好きですが、セキュリティに関してはあまり得意ではありません。私たちの調査によると、世の中の Gen AI は人間とほぼ同じ割合 (約 40%) で安全でないコードを生成する傾向があります。 Copilot のような純粋な Gen AI ソリューションが主に既存のコードに基づいてモデルをトレーニングするため、これは理にかなっています。 Snyk のハイブリッド アプローチには、シンボリック AI、Gen AI、機械学習、セキュリティ チームからの精選されたトレーニングが含まれており、結果としてセキュリティ第一のアプローチが得られます。

-

オブジェクトがPythonに特定の属性を持っているかどうかを確認する方法は?メソッドオブジェクト属性の存在を決定するメソッド この問い合わせは、オブジェクト内の特定の属性の存在を検証する方法を求めています。未定義のプロパティにアクセスしようとする試みがエラーを提起する次の例を考えてみましょう: >>> a = SomeClass() >&g...プログラミング 2025-03-12に投稿されました

オブジェクトがPythonに特定の属性を持っているかどうかを確認する方法は?メソッドオブジェクト属性の存在を決定するメソッド この問い合わせは、オブジェクト内の特定の属性の存在を検証する方法を求めています。未定義のプロパティにアクセスしようとする試みがエラーを提起する次の例を考えてみましょう: >>> a = SomeClass() >&g...プログラミング 2025-03-12に投稿されました -

PHPを使用してBlob(画像)をMySQLに適切に挿入する方法は?php mysqlデータベースを持つmysqlデータベースにブロブを挿入すると、mysqlデータベースに画像を保存しようとすると、遭遇するかもしれません問題。このガイドは、画像データを正常に保存するためのソリューションを提供します。 ImageId、image) values( &...プログラミング 2025-03-12に投稿されました

PHPを使用してBlob(画像)をMySQLに適切に挿入する方法は?php mysqlデータベースを持つmysqlデータベースにブロブを挿入すると、mysqlデータベースに画像を保存しようとすると、遭遇するかもしれません問題。このガイドは、画像データを正常に保存するためのソリューションを提供します。 ImageId、image) values( &...プログラミング 2025-03-12に投稿されました -

JavaScriptオブジェクトにキーを動的に設定する方法は?JavaScriptオブジェクト変数の動的キーを作成する方法 この構文jsObj['key' i] = 'example' 1; はjavascriptで、アレイは特殊なタイプのオブジェクトです。この特別な動作は標準のオブジェクトによって模倣されていませんが、四角いブラケット演算子は...プログラミング 2025-03-12に投稿されました

JavaScriptオブジェクトにキーを動的に設定する方法は?JavaScriptオブジェクト変数の動的キーを作成する方法 この構文jsObj['key' i] = 'example' 1; はjavascriptで、アレイは特殊なタイプのオブジェクトです。この特別な動作は標準のオブジェクトによって模倣されていませんが、四角いブラケット演算子は...プログラミング 2025-03-12に投稿されました -

匿名のJavaScriptイベントハンドラーをきれいに削除する方法は?匿名イベントリスナーを削除する]イベントリスナーを追加する要素を追加すると、柔軟性とシンプルさを提供しますが、要素自体を置き換えることなく挑戦をもたらすことができます。 element? element.addeventlistener(event、function(){/はここで動作し...プログラミング 2025-03-12に投稿されました

匿名のJavaScriptイベントハンドラーをきれいに削除する方法は?匿名イベントリスナーを削除する]イベントリスナーを追加する要素を追加すると、柔軟性とシンプルさを提供しますが、要素自体を置き換えることなく挑戦をもたらすことができます。 element? element.addeventlistener(event、function(){/はここで動作し...プログラミング 2025-03-12に投稿されました -

C#/。ネットに2つの画像をマージして、透明性を維持しながら、より大きな画像の上に小さな画像を中心にするにはどうすればよいですか?c#/。のマージ画像:包括的なガイド はじめに を作成することで、複数の画像を組み合わせることで魅力的なビジュアルを作成します。 C#/。ネットでは、このマージプロセスには、強力なグラフィックスAPIとそれに関連するクラスを使用することが含まれます。あなたの目標は、Imageaの中央...プログラミング 2025-03-12に投稿されました

C#/。ネットに2つの画像をマージして、透明性を維持しながら、より大きな画像の上に小さな画像を中心にするにはどうすればよいですか?c#/。のマージ画像:包括的なガイド はじめに を作成することで、複数の画像を組み合わせることで魅力的なビジュアルを作成します。 C#/。ネットでは、このマージプロセスには、強力なグラフィックスAPIとそれに関連するクラスを使用することが含まれます。あなたの目標は、Imageaの中央...プログラミング 2025-03-12に投稿されました -

バージョン5.6.5の前にMySQLのタイムスタンプ列を使用してcurrent_timestampを使用することの制限は何でしたか?の制限current_timestampがデフォルトまたは5.6.5より前のmysqlバージョンのcurrent_timestampの更新条項の制限 は歴史的に、5.6.5以前のmysqlバージョンでは、デフォルトの列のみを制限しました。 current_timestamp句。この制限は、20...プログラミング 2025-03-12に投稿されました

バージョン5.6.5の前にMySQLのタイムスタンプ列を使用してcurrent_timestampを使用することの制限は何でしたか?の制限current_timestampがデフォルトまたは5.6.5より前のmysqlバージョンのcurrent_timestampの更新条項の制限 は歴史的に、5.6.5以前のmysqlバージョンでは、デフォルトの列のみを制限しました。 current_timestamp句。この制限は、20...プログラミング 2025-03-12に投稿されました -

さまざまな数の列を持つデータベーステーブルを結合するにはどうすればよいですか?異なる列とのテーブルを組み合わせた ] は、データベーステーブルを異なる列とマージしようとする場合に課題に遭遇する可能性があります。簡単な方法は、列が少ないテーブルに欠落している列にnull値を追加することです。 たとえば、表Aの2つの表Aと表Bを検討してください。表Aには、表Bよりも多く...プログラミング 2025-03-12に投稿されました

さまざまな数の列を持つデータベーステーブルを結合するにはどうすればよいですか?異なる列とのテーブルを組み合わせた ] は、データベーステーブルを異なる列とマージしようとする場合に課題に遭遇する可能性があります。簡単な方法は、列が少ないテーブルに欠落している列にnull値を追加することです。 たとえば、表Aの2つの表Aと表Bを検討してください。表Aには、表Bよりも多く...プログラミング 2025-03-12に投稿されました -

なぜ有効なコードにもかかわらず、PHPで入力をキャプチャするリクエストを要求するのはなぜですか?アドレス指定Php action='' を使用して、フォームの提出後に$ _POSTアレイの内容を確認します。適切に: if(empty($ _ server ['content_type'])) { $ _Server ['content_typ...プログラミング 2025-03-12に投稿されました

なぜ有効なコードにもかかわらず、PHPで入力をキャプチャするリクエストを要求するのはなぜですか?アドレス指定Php action='' を使用して、フォームの提出後に$ _POSTアレイの内容を確認します。適切に: if(empty($ _ server ['content_type'])) { $ _Server ['content_typ...プログラミング 2025-03-12に投稿されました -

Java文字列に複数のサブストリングを効率的に交換するにはどうすればよいですか?java で複数のサブストリングを弦の複数のサブストリングを置き換えると、文字列内の複数のサブストリングを置き換える必要性に直面すると、弦楽列の方法を繰り返し担当するブルートのアプローチに頼ることに魅力的です。ただし、これは大きな文字列や多数の文字列を使用する場合は非効率的です。正規表...プログラミング 2025-03-12に投稿されました

Java文字列に複数のサブストリングを効率的に交換するにはどうすればよいですか?java で複数のサブストリングを弦の複数のサブストリングを置き換えると、文字列内の複数のサブストリングを置き換える必要性に直面すると、弦楽列の方法を繰り返し担当するブルートのアプローチに頼ることに魅力的です。ただし、これは大きな文字列や多数の文字列を使用する場合は非効率的です。正規表...プログラミング 2025-03-12に投稿されました -

Python読み取りCSVファイルUnicodedeCodeError究極のソリューションunicode decodeエラーがcsvファイルreading 内蔵csvモジュールを使用してpythonにcsvファイルを読み込もうとする場合、エラーが発生する可能性があります: SyntaxError: (unicode error) 'unicodeescape' codec ...プログラミング 2025-03-12に投稿されました

Python読み取りCSVファイルUnicodedeCodeError究極のソリューションunicode decodeエラーがcsvファイルreading 内蔵csvモジュールを使用してpythonにcsvファイルを読み込もうとする場合、エラーが発生する可能性があります: SyntaxError: (unicode error) 'unicodeescape' codec ...プログラミング 2025-03-12に投稿されました -

PostgreSQLの各一意の識別子の最後の行を効率的に取得するにはどうすればよいですか?postgresql:各一意の識別子の最後の行 を抽出します。次のデータを検討してください: select distinct on (id) id, date, another_info from the_table order by id, date desc; データセット内の一...プログラミング 2025-03-12に投稿されました

PostgreSQLの各一意の識別子の最後の行を効率的に取得するにはどうすればよいですか?postgresql:各一意の識別子の最後の行 を抽出します。次のデータを検討してください: select distinct on (id) id, date, another_info from the_table order by id, date desc; データセット内の一...プログラミング 2025-03-12に投稿されました -

データ挿入時の「一般エラー: 2006 MySQL サーバーが消えました」を修正するにはどうすればよいですか?レコードの挿入中に「一般エラー: 2006 MySQL サーバーが消えました」を解決する方法はじめに:MySQL データベースにデータを挿入すると、「一般エラー: 2006 MySQL サーバーが消えました。」というエラーが発生することがあります。このエラーは、通常、MySQL 構成内の 2 つの変...プログラミング 2025-03-12に投稿されました

データ挿入時の「一般エラー: 2006 MySQL サーバーが消えました」を修正するにはどうすればよいですか?レコードの挿入中に「一般エラー: 2006 MySQL サーバーが消えました」を解決する方法はじめに:MySQL データベースにデータを挿入すると、「一般エラー: 2006 MySQL サーバーが消えました。」というエラーが発生することがあります。このエラーは、通常、MySQL 構成内の 2 つの変...プログラミング 2025-03-12に投稿されました -

CSS「コンテンツ」プロパティを使用してFirefoxが画像を表示しないのはなぜですか?firefox のコンテンツURLを使用して画像を表示します。これは、提供されたCSSクラスで見ることができます: .googlePic { content: url('../../img/googlePlusIcon.PNG'); margin-top: -6.5%;...プログラミング 2025-03-12に投稿されました

CSS「コンテンツ」プロパティを使用してFirefoxが画像を表示しないのはなぜですか?firefox のコンテンツURLを使用して画像を表示します。これは、提供されたCSSクラスで見ることができます: .googlePic { content: url('../../img/googlePlusIcon.PNG'); margin-top: -6.5%;...プログラミング 2025-03-12に投稿されました -

動的にサイズの親要素内の要素のスクロール範囲を制限する方法は?垂直スクロール要素のcss高さ制限の実装 インタラクティブインターフェイスで、要素のスクロール挙動を制御することは、ユーザーエクスペリエンスとアクセシビリティを確保するために不可欠です。そのようなシナリオの1つは、動的にサイズの親要素内の要素のスクロール範囲を制限することです。ただし、マッ...プログラミング 2025-03-12に投稿されました

動的にサイズの親要素内の要素のスクロール範囲を制限する方法は?垂直スクロール要素のcss高さ制限の実装 インタラクティブインターフェイスで、要素のスクロール挙動を制御することは、ユーザーエクスペリエンスとアクセシビリティを確保するために不可欠です。そのようなシナリオの1つは、動的にサイズの親要素内の要素のスクロール範囲を制限することです。ただし、マッ...プログラミング 2025-03-12に投稿されました

中国語を勉強する

- 1 「歩く」は中国語で何と言いますか? 走路 中国語の発音、走路 中国語学習

- 2 「飛行機に乗る」は中国語で何と言いますか? 坐飞机 中国語の発音、坐飞机 中国語学習

- 3 「電車に乗る」は中国語で何と言いますか? 坐火车 中国語の発音、坐火车 中国語学習

- 4 「バスに乗る」は中国語で何と言いますか? 坐车 中国語の発音、坐车 中国語学習

- 5 中国語でドライブは何と言うでしょう? 开车 中国語の発音、开车 中国語学習

- 6 水泳は中国語で何と言うでしょう? 游泳 中国語の発音、游泳 中国語学習

- 7 中国語で自転車に乗るってなんて言うの? 骑自行车 中国語の発音、骑自行车 中国語学習

- 8 中国語で挨拶はなんて言うの? 你好中国語の発音、你好中国語学習

- 9 中国語でありがとうってなんて言うの? 谢谢中国語の発音、谢谢中国語学習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning