ステートフル認証とステートレス認証

ステートレスおよびステートフルのアーキテクチャ

アプリケーションの状態、つまり、特定の時点でのアプリケーションの状態または品質を指します。ステートレス認証では、セッションやユーザーは保存されず、静的コンテンツのみが含まれます。これは、動的コンテンツ.

であるステートフルとは異なります。ステートレス プロセスは分離されたリソースであり、他のサービスや他のシステムとの対話を参照しません。ステートレス認証 はこのタイプのデータを保存しないため ; 古いトランザクションから情報を取得することなく、コードのその部分でのみ動作します。各 操作は最初から実行されます .

ステートフル認証では、情報を 複数回使用でき、前のトランザクションのコンテキストに基づいて実行されます。したがって、応答や既存のデータを待つ必要があるアプリケーションでは、別のシステムまたはデータベースに存在するかどうかに関係なく、ステートフルが使用されます。

ステートレス認証

ステートレス認証は、資格情報を提供した後、ユーザーが応答としてアクセス トークンを受け取る戦略で構成されます。このトークンには、トークンを発行したサービスやデータベースを継続的に参照する必要がなく、トークンを生成したユーザーを識別するために必要なすべての情報がすでに含まれています。

このトークンは クライアント側 (ブラウザ) に保存されているため、サーバーはペイロードと署名が一致することを確認することによってトークンの有効性をチェックすることしかできません。

ステートレス認証 JWT

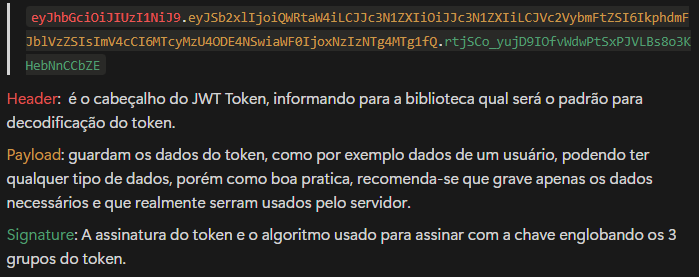

JSON Web Token (JWT) は、RFC-7519 で確立された標準を備えたキーであり、宣言の形式で独立したエンティティが含まれており、サーバーがトークンを再検証します。

文字列は、秘密キーを使用して Base64 標準でエンコードされています。例:

メリットとデメリット

利点:

- サーバーのメモリ消費量が少ない。

- 拡張性に優れています。

- API やマイクロサービスなどの分散アプリケーションに最適です。

- サードパーティに依存せず、分離されたアプリケーションでトークンを生成および配布します。

- トークン ユーザー データの簡単な解釈と検証。

欠点:

- アクセス制御が困難です。

- いつでも簡単にトークンを取り消すことはできません。

- 誰かがトークンにアクセスできると、悪意のある第三者の侵入が容易になる可能性があります。

- トークンの有効期限が切れるまでセッションは変更できません。

- JWT トークンはより複雑で、モノリスなどの集中型アプリケーションでは不要になる可能性があります。

ステートフル認証

さまざまなアプリケーション、特にスケーラビリティをそれほど必要としないアプリケーションで一般的に使用され、ステートフル セッションはアプリケーションの バックエンド で作成され、セッション参照が対応するユーザーに送り返されます。 。ユーザーがリクエストを行うたびに、アプリケーションの一部がトークンを生成します。その瞬間から、新しいリクエストごとに、アクセスを再検証するためにこのトークンがアプリケーションに再度送信されます。このモデルでは、ユーザー データに変更があった場合、トークンを簡単に取り消すことができます。

これらは不透明なアクセス トークン、つまり、トークンに関連する識別子やユーザー データを含まない独自形式の 単純な文字列です。受信者は、トークンを検証するために、トークンを作成したサーバーを呼び出す必要があります。

トークンの例: 8c90e55a-e867-45d5-9e42-8fcbd9c30a74

この ID は、トークンを所有するユーザーと一緒にデータベースに保存する必要があります。

メリットとデメリット

利点:

- 一元化された実装ロジック。

- 簡素化されたアクセス管理と制御。

- モノリス、MVC アプリケーション、内部プロセスに最適です。

- 悪意のある第三者に対してより安全です。

欠点:

- トークンの検証を担当する API にオーバーロードがある可能性があります。

- スケーラビリティの点で失敗しました。

- マイクロサービス間で認証を分散することがさらに困難になります。

- 分散アプリケーションでは、認証サービスが失敗すると、他のすべてのサービスが利用できなくなります。

- 実装がより複雑になります。

- サードパーティ システムとの統合がより困難になります。

それぞれのアプローチをいつ使用するか?

JWT トークンとステートレス認証を使用する場合

- API の過負荷を心配せずに、より優れたパフォーマンスが必要な場合。

- サービス間で複数の通信が分散している場合。

- 異なるサービスのシステム内でどのユーザーがアクションを実行しているかを識別する必要がある場合。

- ユーザーのデータを永続化することが目的ではない場合、初期登録のみ。

- サービスへの外部アクセスを生成する必要がある場合。

- システムへの影響を最小限に抑えながら、特定のアクションを実行している人のデータを操作する必要がある場合。

不透明トークンとステートフル認証を使用する場合

- 主にアクセス階層を定義するために、システムのユーザーの完全なアクセス制御が必要な場合。

- 分散サービスや外部サービスとの通信を行わない集中アプリケーション内。

最終的な考慮事項:

- 「API ストレス」などの一部の場所では、わかりやすくするためにこの用語が「API オーバーヘッド」に置き換えられる場合があります。

- 対象読者がより詳しいコンテキストを必要とする場合、「JWT トークン」に関するセクションには、RFC-7519 で言及されている「宣言」が何であるかについてのより詳細な説明が含まれる可能性があります。

- ステートフル認証に関するセクションで、「アプリケーションの一部がトークンを生成する」という表現は、アプリケーションのどの特定の部分がこれを担当するかを説明することで明確になります。

-

セル編集後にカスタムJTableセルレンダリングを維持するにはどうすればよいですか?セル編集後のjtableセルレンダリングの維持 は、カスタムセルのレンダリングと編集機能を実装することでユーザーエクスペリエンスを向上させることができます。ただし、操作を編集した後でも目的のフォーマットが保存されることを保証することが重要です。このようなシナリオでは、編集がコミットされた後...プログラミング 2025-04-07に投稿しました

セル編集後にカスタムJTableセルレンダリングを維持するにはどうすればよいですか?セル編集後のjtableセルレンダリングの維持 は、カスタムセルのレンダリングと編集機能を実装することでユーザーエクスペリエンスを向上させることができます。ただし、操作を編集した後でも目的のフォーマットが保存されることを保証することが重要です。このようなシナリオでは、編集がコミットされた後...プログラミング 2025-04-07に投稿しました -

Microsoft Visual C ++が2フェーズテンプレートのインスタンス化を正しく実装できないのはなぜですか?Microsoft Visual Cの「壊れた」2フェーズテンプレートのインスタンス化の謎 問題声明: ユーザーは、Microsoft Visual C(MSVC)の懸念を表現する一般的な懸念を表明します。メカニズムの特定の側面は、予想どおりに動作できませんか?ただし、このチェックがテンプ...プログラミング 2025-04-07に投稿しました

Microsoft Visual C ++が2フェーズテンプレートのインスタンス化を正しく実装できないのはなぜですか?Microsoft Visual Cの「壊れた」2フェーズテンプレートのインスタンス化の謎 問題声明: ユーザーは、Microsoft Visual C(MSVC)の懸念を表現する一般的な懸念を表明します。メカニズムの特定の側面は、予想どおりに動作できませんか?ただし、このチェックがテンプ...プログラミング 2025-04-07に投稿しました -

Google APIから最新のjQueryライブラリを取得する方法は?Google Apis から最新のjQueryライブラリを取得します。最新バージョンを取得するために、以前は特定のバージョン番号を使用する代替手段がありました。これは、次の構文を使用するものでした。 /latest/jquery.js .jquery.com/jQuery-latest...プログラミング 2025-04-07に投稿しました

Google APIから最新のjQueryライブラリを取得する方法は?Google Apis から最新のjQueryライブラリを取得します。最新バージョンを取得するために、以前は特定のバージョン番号を使用する代替手段がありました。これは、次の構文を使用するものでした。 /latest/jquery.js .jquery.com/jQuery-latest...プログラミング 2025-04-07に投稿しました -

なぜ `body {margin:0; } `常にCSSの上限を削除しますか?css の扱います。多くの場合、「ボディ{マージン:0;}」などの提供されたコードは、目的の結果を生成しません。これは、コンテンツの親要素が正のパディング値を持っている場合に発生する可能性があります。特定のマージンの問題に対処することをお勧めします。親要素にパディングがある場合、それを...プログラミング 2025-04-07に投稿しました

なぜ `body {margin:0; } `常にCSSの上限を削除しますか?css の扱います。多くの場合、「ボディ{マージン:0;}」などの提供されたコードは、目的の結果を生成しません。これは、コンテンツの親要素が正のパディング値を持っている場合に発生する可能性があります。特定のマージンの問題に対処することをお勧めします。親要素にパディングがある場合、それを...プログラミング 2025-04-07に投稿しました -

Java文字列に複数のサブストリングを効率的に交換するにはどうすればよいですか?java で複数のサブストリングを弦の複数のサブストリングを置き換えると、文字列内の複数のサブストリングを置き換える必要性に直面すると、弦楽列の方法を繰り返し担当するブルートのアプローチに頼ることに魅力的です。ただし、これは大きな文字列や多数の文字列を使用する場合は非効率的です。正規表...プログラミング 2025-04-07に投稿しました

Java文字列に複数のサブストリングを効率的に交換するにはどうすればよいですか?java で複数のサブストリングを弦の複数のサブストリングを置き換えると、文字列内の複数のサブストリングを置き換える必要性に直面すると、弦楽列の方法を繰り返し担当するブルートのアプローチに頼ることに魅力的です。ただし、これは大きな文字列や多数の文字列を使用する場合は非効率的です。正規表...プログラミング 2025-04-07に投稿しました -

Laravel Bladeテンプレートの変数をエレガントに定義するにはどうすればよいですか?Laravel Bladeテンプレートの変数を優雅さで定義する ブレードテンプレートに変数を割り当てる方法を理解することは、後で使用するためにデータを保存するために重要です。 「{{{{}}}」を使用して変数を割り当てるのは簡単ですが、常に最もエレガントなソリューションであるとは限りませ...プログラミング 2025-04-07に投稿しました

Laravel Bladeテンプレートの変数をエレガントに定義するにはどうすればよいですか?Laravel Bladeテンプレートの変数を優雅さで定義する ブレードテンプレートに変数を割り当てる方法を理解することは、後で使用するためにデータを保存するために重要です。 「{{{{}}}」を使用して変数を割り当てるのは簡単ですが、常に最もエレガントなソリューションであるとは限りませ...プログラミング 2025-04-07に投稿しました -

PHPでCurlで生のポストリクエストを送信する方法は?php を使用して生のポストリクエストを送信する方法phpでは、curlはhttpリクエストを送信するための人気のライブラリです。この記事では、Curlを使用して、データがエンコードされていない形式で送信される生のPOSTリクエストを実行する方法を示します。次に、次のオプションを構成し...プログラミング 2025-04-07に投稿しました

PHPでCurlで生のポストリクエストを送信する方法は?php を使用して生のポストリクエストを送信する方法phpでは、curlはhttpリクエストを送信するための人気のライブラリです。この記事では、Curlを使用して、データがエンコードされていない形式で送信される生のPOSTリクエストを実行する方法を示します。次に、次のオプションを構成し...プログラミング 2025-04-07に投稿しました -

PHPの2つの等しいサイズの配列から値を同期して反復して印刷するにはどうすればよいですか?同じサイズの2つの配列の2つの配列から値を同期して反復して印刷する場合、同サイズの2つの配列を使用してselectboxを作成する場合、1つは対応する名前を含む1つを使用して、困難が不適切なsyntaxに起因する可能性があります。アレイ: foreach($ codes as $ code、...プログラミング 2025-04-07に投稿しました

PHPの2つの等しいサイズの配列から値を同期して反復して印刷するにはどうすればよいですか?同じサイズの2つの配列の2つの配列から値を同期して反復して印刷する場合、同サイズの2つの配列を使用してselectboxを作成する場合、1つは対応する名前を含む1つを使用して、困難が不適切なsyntaxに起因する可能性があります。アレイ: foreach($ codes as $ code、...プログラミング 2025-04-07に投稿しました -

なぜ有効なコードにもかかわらず、PHPで入力をキャプチャするリクエストを要求するのはなぜですか?アドレス指定Php action='' を使用して、フォームの提出後に$ _POSTアレイの内容を確認します。適切に: if(empty($ _ server ['content_type'])) { $ _Server ['content_typ...プログラミング 2025-04-07に投稿しました

なぜ有効なコードにもかかわらず、PHPで入力をキャプチャするリクエストを要求するのはなぜですか?アドレス指定Php action='' を使用して、フォームの提出後に$ _POSTアレイの内容を確認します。適切に: if(empty($ _ server ['content_type'])) { $ _Server ['content_typ...プログラミング 2025-04-07に投稿しました -

順序付けられていないコレクションにタプルの一般的なハッシュ関数を実装する方法は?std :: unordered_mapとunordered_setコンテナは、ハスド値に基づいて効率的なルックアップと元素の挿入を提供します。ただし、カスタムハッシュ関数を定義せずにこれらのコレクションのキーとしてタプルを使用すると、予期しない動作につながる可能性があります。 st...プログラミング 2025-04-07に投稿しました

順序付けられていないコレクションにタプルの一般的なハッシュ関数を実装する方法は?std :: unordered_mapとunordered_setコンテナは、ハスド値に基づいて効率的なルックアップと元素の挿入を提供します。ただし、カスタムハッシュ関数を定義せずにこれらのコレクションのキーとしてタプルを使用すると、予期しない動作につながる可能性があります。 st...プログラミング 2025-04-07に投稿しました -

Linuxサーバーにarchive_zipをインストールした後、\ "class \ 'ziparchive \'が見つかりません\"エラーを取得するのはなぜですか?class 'ziparchive' linuxサーバーにarchive_zipをインストールする際のエラーは見つかりません 症状: を実行しようとするときに、Ziparkive follingive folling_zip 0.1.1.1.1.1.1.1.1.1.1.1...プログラミング 2025-04-07に投稿しました

Linuxサーバーにarchive_zipをインストールした後、\ "class \ 'ziparchive \'が見つかりません\"エラーを取得するのはなぜですか?class 'ziparchive' linuxサーバーにarchive_zipをインストールする際のエラーは見つかりません 症状: を実行しようとするときに、Ziparkive follingive folling_zip 0.1.1.1.1.1.1.1.1.1.1.1...プログラミング 2025-04-07に投稿しました -

動的にサイズの親要素内の要素のスクロール範囲を制限する方法は?垂直スクロール要素のcss高さ制限の実装 インタラクティブインターフェイスで、要素のスクロール挙動を制御することは、ユーザーエクスペリエンスとアクセシビリティを確保するために不可欠です。そのようなシナリオの1つは、動的にサイズの親要素内の要素のスクロール範囲を制限することです。ただし、マッ...プログラミング 2025-04-07に投稿しました

動的にサイズの親要素内の要素のスクロール範囲を制限する方法は?垂直スクロール要素のcss高さ制限の実装 インタラクティブインターフェイスで、要素のスクロール挙動を制御することは、ユーザーエクスペリエンスとアクセシビリティを確保するために不可欠です。そのようなシナリオの1つは、動的にサイズの親要素内の要素のスクロール範囲を制限することです。ただし、マッ...プログラミング 2025-04-07に投稿しました -

Javaで、ディレクトリの変更を含むコマンドプロンプトコマンドを実行するにはどうすればよいですか?executeコマンドプロンプトコマンドのjava 問題: を実行しているコマンドプロンプトコマンドをJavaを介して挑戦することができます。コマンドプロンプトを開くコードスニペットを見つけることができますが、ディレクトリを変更して追加のコマンドを実行する機能が不足しています。この...プログラミング 2025-04-07に投稿しました

Javaで、ディレクトリの変更を含むコマンドプロンプトコマンドを実行するにはどうすればよいですか?executeコマンドプロンプトコマンドのjava 問題: を実行しているコマンドプロンプトコマンドをJavaを介して挑戦することができます。コマンドプロンプトを開くコードスニペットを見つけることができますが、ディレクトリを変更して追加のコマンドを実行する機能が不足しています。この...プログラミング 2025-04-07に投稿しました -

なぜ私の線形勾配の背景にストライプがあるのか、どうすればそれらを修正できますか?リニアグラデーションからの背景ストライプを追放する 背景に線形勾配プロパティを使用する場合、方向が上または下に設定されているときに顕著なストライプに遭遇する場合があります。これらの見苦しいアーティファクトは、複雑なバックグラウンド伝播現象に起因する可能性があります。その後、線形勾配はこの高...プログラミング 2025-04-07に投稿しました

なぜ私の線形勾配の背景にストライプがあるのか、どうすればそれらを修正できますか?リニアグラデーションからの背景ストライプを追放する 背景に線形勾配プロパティを使用する場合、方向が上または下に設定されているときに顕著なストライプに遭遇する場合があります。これらの見苦しいアーティファクトは、複雑なバックグラウンド伝播現象に起因する可能性があります。その後、線形勾配はこの高...プログラミング 2025-04-07に投稿しました -

「JSON」パッケージを使用してGOでJSONアレイを解析する方法は?json arrays in jsonパッケージ 問題: 次のGOコードを検討してください: タイプjsontype struct { 配列[]文字列 } func main(){ datajson:= `[" 1 "、" 2 "...プログラミング 2025-04-07に投稿しました

「JSON」パッケージを使用してGOでJSONアレイを解析する方法は?json arrays in jsonパッケージ 問題: 次のGOコードを検討してください: タイプjsontype struct { 配列[]文字列 } func main(){ datajson:= `[" 1 "、" 2 "...プログラミング 2025-04-07に投稿しました

中国語を勉強する

- 1 「歩く」は中国語で何と言いますか? 走路 中国語の発音、走路 中国語学習

- 2 「飛行機に乗る」は中国語で何と言いますか? 坐飞机 中国語の発音、坐飞机 中国語学習

- 3 「電車に乗る」は中国語で何と言いますか? 坐火车 中国語の発音、坐火车 中国語学習

- 4 「バスに乗る」は中国語で何と言いますか? 坐车 中国語の発音、坐车 中国語学習

- 5 中国語でドライブは何と言うでしょう? 开车 中国語の発音、开车 中国語学習

- 6 水泳は中国語で何と言うでしょう? 游泳 中国語の発音、游泳 中国語学習

- 7 中国語で自転車に乗るってなんて言うの? 骑自行车 中国語の発音、骑自行车 中国語学習

- 8 中国語で挨拶はなんて言うの? 你好中国語の発音、你好中国語学習

- 9 中国語でありがとうってなんて言うの? 谢谢中国語の発音、谢谢中国語学習

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning