जेडब्ल्यूटी को समझना

JWT क्या है?

JWT का मतलब json वेब टोकन है, यह JSON ऑब्जेक्ट के रूप में पार्टियों के बीच सूचना प्रसारित करने के लिए ओपन स्टैंडर का उपयोग करता है। यह कॉम्पैक्ट, यूआरएल-सुरक्षित है और प्रमाणीकरण और सूचना विनिमय के लिए वेब अनुप्रयोगों में बड़े पैमाने पर उपयोग किया जाता है।

जेडब्ल्यूटी को चाबियों और रहस्यों का उपयोग करके डिजिटल रूप से हस्ताक्षरित किया जाता है। हम उपयोगकर्ता को प्रमाणित करने के लिए इन कुंजियों और हस्ताक्षर के साथ JWT को सत्यापित करते हैं। अधिकांश वेब सिस्टम उपयोगकर्ताओं को कुछ संसाधनों तक पहुँचने के लिए अधिकृत करने के लिए JWT का उपयोग करते हैं।

टोकन घटक

एक JWT के तीन मुख्य घटक होते हैं: हेडर, पेलोड और हस्ताक्षर। जब हम एक टोकन बनाते हैं, तो हम हेडर और पेलोड पास करते हैं, और फिर टोकन हस्ताक्षर उत्पन्न करता है।

हेडरे - जेडब्ल्यूटी के हेडर में टोकन के बारे में मेटाडेटा होता है। इसमें तीन मान शामिल हैं: एल्ग, टाइप और किड। एल्ग टोकन पर हस्ताक्षर करने के लिए उपयोग किए जाने वाले एल्गोरिदम को निर्दिष्ट करता है, टाइप टोकन प्रकार को इंगित करता है, और किड एक वैकल्पिक पैरामीटर है जिसका उपयोग कुंजी की पहचान करने के लिए किया जाता है। बच्चे को शामिल करना है या नहीं यह आपके उपयोग के मामले पर निर्भर करता है।

{

"alg": "RS256", // allow [HS256,RS256,ES256]

"typ": "JWT", // Specific Type Of token

"kid": "12345" // Used to indicate which key was used to sign

the JWT. This is particularly useful when multiple keys are in use

}

पेलोड - पेलोड में हम कुछ कस्टम डेटा निर्दिष्ट करते हैं, ज्यादातर उपयोगकर्ता विशिष्ट डेटा जैसे यूजर आईडी और भूमिका को पेलोड में जोड़ते हैं।

{

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}

हस्ताक्षर - हस्ताक्षर हेडर और पेलोड को एक गुप्त कुंजी (एचएस256 के लिए) के साथ एन्कोड करके या एक निजी कुंजी (आरएसए के लिए) के साथ हस्ताक्षर करके और फिर परिणाम को हैश करके तैयार किया जाता है। इस हस्ताक्षर का उपयोग टोकन को सत्यापित करने के लिए किया जाता है।

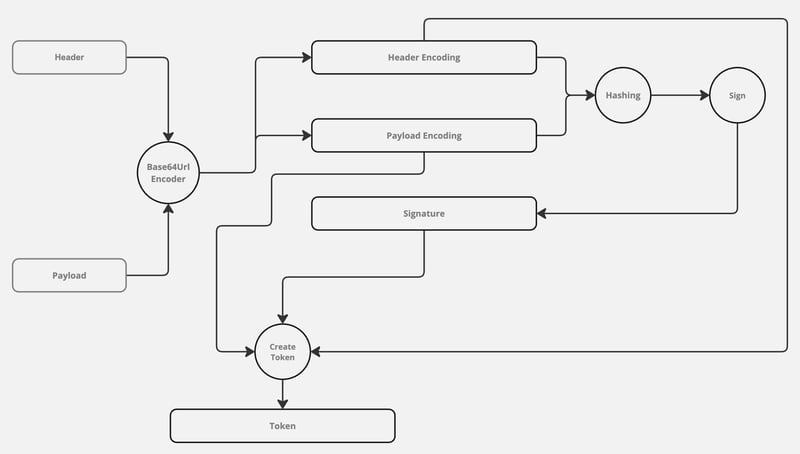

टोकन कैसे बनाया जाता है

जैसा कि हमने चर्चा की, एक JWT के तीन घटक होते हैं: हेडर, पेलोड और हस्ताक्षर। हम हेडर और पेलोड प्रदान करते हैं, और हस्ताक्षर उनसे उत्पन्न होता है। इन सभी घटकों को संयोजित करने के बाद, हम टोकन बनाते हैं।

// Header Encoding

Base64Url Encode({

"alg": "RS256",

"typ": "JWT"

}) → eyJhbGciOiAiUlMyNTYiLCAidHlwIjogIkpXVCJ9

// Payload Encoding

Base64Url Encode({

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}) → eyJzdWIiOiAiMTIzNDU2Nzg5MCIsICJuYW1lIjogIkpvaG4gRG9lIiwgImlhdCI6IDE1MTYyMzkwMjJ9

// Concatenate Encoded header and payload

ConcatenatedHash = Base64Url Encode(Header) "." Base64Url Encode(Payload)

//Create Signature

Hash = SHA-256(ConcatenatedHash)

Signature = RSA Sign(Hash with Private Key) or HS256 Sign(Hash with secrate)

// Create Token

Token = Base64UrlEncode(Header) "." Base64UrlEncode(Payload) "." Signature

तो, JWT बनाने की प्रक्रिया इस प्रकार है: हम पेलोड और हेडर को एनकोड करते हैं, फिर उनसे हस्ताक्षर उत्पन्न करते हैं।

JWT टोकन का सत्यापन

इससे पहले, हमने चर्चा की थी कि JWT कैसे बनाया जाए। अब, आइए चर्चा करें कि JWT को कैसे सत्यापित किया जाए। सत्यापन प्रक्रिया अनिवार्य रूप से टोकन निर्माण के विपरीत है। सबसे पहले, हम एक गुप्त या सार्वजनिक कुंजी का उपयोग करके टोकन को डिक्रिप्ट करते हैं। फिर, हम हस्ताक्षर उत्पन्न करने के लिए हेडर और पेलोड को जोड़ते हैं। यदि उत्पन्न हैश हस्ताक्षर से मेल खाता है, तो टोकन वैध है; अन्यथा, यह मान्य नहीं है।

// Token we recive in this formate Token = Base64UrlEncode(Header) "." Base64UrlEncode(Payload) "." Signature // Decrypt Signature TokenHash = RSA Decrypt(Hash with Public Key) or HS256 Sign(Hash with secrate) // Generate Hash From Encoded Header and Payload Hash = SHA-256(Base64UrlEncode(Header) "." Base64UrlEncode(Payload)) // Compare Hash if(TokenHash == Hash) "Valid" else "Not Valid"

जेडब्ल्यूटी का उपयोग करने के लाभ

- सुरक्षा - जेडब्ल्यूटी डिजिटल रूप से हस्ताक्षरित हैं, जो डेटा की अखंडता और प्रामाणिकता सुनिश्चित करते हैं

- कॉम्पैक्ट - जेडब्ल्यूटी आकार में छोटे होते हैं, जो उन्हें नेटवर्क पर संचारित करने में कुशल बनाते हैं।

- स्वयं निहित - जेडब्ल्यूटी में उपयोगकर्ता के बारे में सभी आवश्यक जानकारी होती है, जिससे डेटाबेस को कई बार क्वेरी करने की आवश्यकता कम हो जाती है।

JWT उपरोक्त सभी लाभ प्रदान करता है, जिससे यह उपयोगकर्ताओं को अधिकृत करने वाले अधिकांश प्रमाणीकरण तंत्रों के लिए एक लोकप्रिय विकल्प बन जाता है। इसके अतिरिक्त, JWT का उपयोग विभिन्न प्रमाणीकरण तकनीकों, जैसे DPoP और अन्य के साथ किया जा सकता है।

अपने कोड में JWT का उपयोग कैसे करें

कोड में JWT का उपयोग करने के लिए, हम jsonwebtoken npm पैकेज का उपयोग करते हैं। JWTs के साथ काम करने की दो विधियाँ हैं: गुप्त कुंजी का उपयोग करने वाली सीधी विधि और कुंजी जोड़ी विधि (सार्वजनिक और निजी कुंजी का उपयोग करके)।

गुप्त का उपयोग करना

import jwt from 'jsonwebtoken';

// Define the type for the payload

interface Payload {

userId: number;

username: string;

}

// Secret key for signing the JWT

const secretKey: string = 'your-very-secure-secret';

// Payload to be included in the JWT

const payload: Payload = {

userId: 123,

username: 'exampleUser'

};

// Sign the JWT

const token: string = jwt.sign(payload, secretKey, { expiresIn: '1h' });

console.log('Generated Token:', token);

import jwt from 'jsonwebtoken';

// Secret key for signing the JWT

const secretKey: string = 'your-very-secure-secret';

// Verify the JWT

try {

const decoded = jwt.verify(token, secretKey) as Payload;

console.log('Decoded Payload:', decoded);

} catch (err) {

console.error('Token verification failed:', (err as Error).message);

}

कीपेयर पद्धति का उपयोग करना

import * as jwt from 'jsonwebtoken';

import { readFileSync } from 'fs';

// Load your RSA private key

const privateKey = readFileSync('private_key.pem', 'utf8');

// Define your payload

const payload = {

sub: '1234567890',

name: 'John Doe',

iat: Math.floor(Date.now() / 1000) // Issued at

};

// Define JWT sign options

const signOptions: jwt.SignOptions = {

algorithm: 'RS256',

expiresIn: '1h' // Token expiration time

};

// Generate the JWT

const token = jwt.sign(payload, privateKey, signOptions);

console.log('Generated JWT:', token);

import * as jwt from 'jsonwebtoken';

import { readFileSync } from 'fs';

// Load your RSA public key

const publicKey = readFileSync('public_key.pem', 'utf8');

// Define JWT verify options

const verifyOptions: jwt.VerifyOptions = {

algorithms: ['RS256'] // Specify the algorithm used

};

try {

// Verify the JWT

const decoded = jwt.verify(token, publicKey, verifyOptions) as jwt.JwtPayload;

console.log('Decoded Payload:', decoded);

} catch (error) {

console.error('Error verifying token:', error);

}

निष्कर्ष

संक्षेप में, JSON वेब टोकन (JWTs) एक कॉम्पैक्ट प्रारूप का उपयोग करके पार्टियों के बीच सुरक्षित रूप से जानकारी प्रसारित करते हैं। आरएसए हस्ताक्षर और सत्यापन में हस्ताक्षर के लिए एक निजी कुंजी और सत्यापन के लिए एक सार्वजनिक कुंजी का उपयोग करना शामिल है। टाइपस्क्रिप्ट उदाहरण एक निजी आरएसए कुंजी के साथ जेडब्ल्यूटी उत्पन्न करने और इसे सार्वजनिक आरएसए कुंजी के साथ सत्यापित करने, सुरक्षित टोकन-आधारित प्रमाणीकरण और डेटा अखंडता सुनिश्चित करने का वर्णन करते हैं।

-

डेटाबेस पंक्तियों की गिनती के लिए कौन सी विधि तेज़ है: PDO::rowCount या COUNT(*) और क्यों?PDO::rowCount vs. COUNT(*) Performanceडेटाबेस क्वेरी में पंक्तियों की गिनती करते समय, PDO:: का उपयोग करने के बीच विकल्प rowCount और COUNT(*) प्रदर्शन ...प्रोग्रामिंग 2024-11-06 को प्रकाशित

डेटाबेस पंक्तियों की गिनती के लिए कौन सी विधि तेज़ है: PDO::rowCount या COUNT(*) और क्यों?PDO::rowCount vs. COUNT(*) Performanceडेटाबेस क्वेरी में पंक्तियों की गिनती करते समय, PDO:: का उपयोग करने के बीच विकल्प rowCount और COUNT(*) प्रदर्शन ...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

भाग# बड़े डेटासेट के लिए HTTP का उपयोग करते हुए कुशल फ़ाइल स्थानांतरण प्रणालीआइए प्रदान किए गए HTML, PHP, JavaScript, और CSS कोड को तोड़ें खंडित फ़ाइल अपलोड डैशबोर्ड के लिए भाग-दर-भाग। HTML कोड: संरचना अवलोकन: ल...प्रोग्रामिंग 2024-11-06 को प्रकाशित

भाग# बड़े डेटासेट के लिए HTTP का उपयोग करते हुए कुशल फ़ाइल स्थानांतरण प्रणालीआइए प्रदान किए गए HTML, PHP, JavaScript, और CSS कोड को तोड़ें खंडित फ़ाइल अपलोड डैशबोर्ड के लिए भाग-दर-भाग। HTML कोड: संरचना अवलोकन: ल...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

तुलना: लिथे बनाम अन्य PHP फ्रेमवर्कयदि आप अपने अगले प्रोजेक्ट के लिए PHP फ्रेमवर्क तलाश रहे हैं, तो लारवेल, सिम्फनी और स्लिम जैसे विकल्पों का आना स्वाभाविक है। लेकिन क्या बात Lithe को इ...प्रोग्रामिंग 2024-11-06 को प्रकाशित

तुलना: लिथे बनाम अन्य PHP फ्रेमवर्कयदि आप अपने अगले प्रोजेक्ट के लिए PHP फ्रेमवर्क तलाश रहे हैं, तो लारवेल, सिम्फनी और स्लिम जैसे विकल्पों का आना स्वाभाविक है। लेकिन क्या बात Lithe को इ...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

कोडिंग शैली मार्गदर्शिका: स्वच्छ कोड लिखने के लिए एक व्यावहारिक मार्गदर्शिकापिछले पांच वर्षों में, मैं लगातार अपने कोडिंग कौशल में सुधार करने का प्रयास कर रहा हूं, और उनमें से एक सबसे अनुशंसित कोडिंग शैलियों को सीखना और उनका प...प्रोग्रामिंग 2024-11-06 को प्रकाशित

कोडिंग शैली मार्गदर्शिका: स्वच्छ कोड लिखने के लिए एक व्यावहारिक मार्गदर्शिकापिछले पांच वर्षों में, मैं लगातार अपने कोडिंग कौशल में सुधार करने का प्रयास कर रहा हूं, और उनमें से एक सबसे अनुशंसित कोडिंग शैलियों को सीखना और उनका प...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

जाँच करना कि क्या कोई प्रकार गो में इंटरफ़ेस को संतुष्ट करता हैगो में, डेवलपर्स अक्सर अपेक्षित व्यवहार को परिभाषित करने के लिए इंटरफ़ेस का उपयोग करते हैं, जिससे कोड लचीला और मजबूत हो जाता है। लेकिन आप यह कैसे सुन...प्रोग्रामिंग 2024-11-06 को प्रकाशित

जाँच करना कि क्या कोई प्रकार गो में इंटरफ़ेस को संतुष्ट करता हैगो में, डेवलपर्स अक्सर अपेक्षित व्यवहार को परिभाषित करने के लिए इंटरफ़ेस का उपयोग करते हैं, जिससे कोड लचीला और मजबूत हो जाता है। लेकिन आप यह कैसे सुन...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

जावास्क्रिप्ट में इस कीवर्ड में महारत हासिल करनाजावास्क्रिप्ट में यह कीवर्ड अगर समझ में न आए तो काफी पेचीदा हो सकता है। यह उन चीजों में से एक है जिसे अनुभवी डेवलपर्स के लिए भी आसानी से समझ पाना मुश्...प्रोग्रामिंग 2024-11-06 को प्रकाशित

जावास्क्रिप्ट में इस कीवर्ड में महारत हासिल करनाजावास्क्रिप्ट में यह कीवर्ड अगर समझ में न आए तो काफी पेचीदा हो सकता है। यह उन चीजों में से एक है जिसे अनुभवी डेवलपर्स के लिए भी आसानी से समझ पाना मुश्...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

क्या PHP में उपयोगकर्ता ब्राउज़र का पता लगाना विश्वसनीय हो सकता है?PHP के साथ विश्वसनीय उपयोगकर्ता ब्राउज़र का पता लगानावेब अनुभवों को अनुकूलित करने के लिए उपयोगकर्ता के ब्राउज़र का निर्धारण करना महत्वपूर्ण हो सकता है...प्रोग्रामिंग 2024-11-06 को प्रकाशित

क्या PHP में उपयोगकर्ता ब्राउज़र का पता लगाना विश्वसनीय हो सकता है?PHP के साथ विश्वसनीय उपयोगकर्ता ब्राउज़र का पता लगानावेब अनुभवों को अनुकूलित करने के लिए उपयोगकर्ता के ब्राउज़र का निर्धारण करना महत्वपूर्ण हो सकता है...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

अपने वेब एनिमेशन को सुपरचार्ज करें: एक पेशेवर की तरह अनुरोधएनिमेशनफ़्रेम को अनुकूलित करेंआधुनिक वेब अनुप्रयोगों में सुचारू और प्रभावी एनिमेशन आवश्यक हैं। हालाँकि, उन्हें अनुचित तरीके से प्रबंधित करने से ब्राउज़र का मुख्य थ्रेड ओवरलोड हो सक...प्रोग्रामिंग 2024-11-06 को प्रकाशित

अपने वेब एनिमेशन को सुपरचार्ज करें: एक पेशेवर की तरह अनुरोधएनिमेशनफ़्रेम को अनुकूलित करेंआधुनिक वेब अनुप्रयोगों में सुचारू और प्रभावी एनिमेशन आवश्यक हैं। हालाँकि, उन्हें अनुचित तरीके से प्रबंधित करने से ब्राउज़र का मुख्य थ्रेड ओवरलोड हो सक...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

MySQL सर्वर ठीक 60 सेकंड में ख़त्म क्यों हो जाता है?MySQL सर्वर खत्म हो गया है - बिल्कुल 60 सेकंड मेंइस परिदृश्य में, एक MySQL क्वेरी जो पहले सफलतापूर्वक चल रही थी अब एक अनुभव कर रही है 60 सेकंड के बाद ...प्रोग्रामिंग 2024-11-06 को प्रकाशित

MySQL सर्वर ठीक 60 सेकंड में ख़त्म क्यों हो जाता है?MySQL सर्वर खत्म हो गया है - बिल्कुल 60 सेकंड मेंइस परिदृश्य में, एक MySQL क्वेरी जो पहले सफलतापूर्वक चल रही थी अब एक अनुभव कर रही है 60 सेकंड के बाद ...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

`डिस्प्ले: ब्लॉक` और `चौड़ाई: ऑटो` वाला बटन अपने कंटेनर को भरने के लिए क्यों नहीं खिंचता?"डिस्प्ले: ब्लॉक" और "चौड़ाई: ऑटो" वाले बटनों के व्यवहार को समझनाजब आप "डिस्प्ले: ब्लॉक" को चालू करते हैं एक बटन, यह उपल...प्रोग्रामिंग 2024-11-06 को प्रकाशित

`डिस्प्ले: ब्लॉक` और `चौड़ाई: ऑटो` वाला बटन अपने कंटेनर को भरने के लिए क्यों नहीं खिंचता?"डिस्प्ले: ब्लॉक" और "चौड़ाई: ऑटो" वाले बटनों के व्यवहार को समझनाजब आप "डिस्प्ले: ब्लॉक" को चालू करते हैं एक बटन, यह उपल...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

ब्लूस्काई सोशल के लिए एक बॉट बनानाHow the bot will work We will develop a bot for the social network Bluesky, we will use Golang for this, this bot will monitor some hashtags ...प्रोग्रामिंग 2024-11-06 को प्रकाशित

ब्लूस्काई सोशल के लिए एक बॉट बनानाHow the bot will work We will develop a bot for the social network Bluesky, we will use Golang for this, this bot will monitor some hashtags ...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

PHP का फ़्लोटिंग-पॉइंट अंकगणित अप्रत्याशित परिणाम क्यों उत्पन्न करता है?PHP में फ्लोट कंप्यूटेशन सटीकता: यह मुश्किल क्यों है और इसे कैसे दूर करेंPHP में फ्लोटिंग-पॉइंट नंबरों के साथ काम करते समय, यह महत्वपूर्ण है उनकी अंतर...प्रोग्रामिंग 2024-11-06 को प्रकाशित

PHP का फ़्लोटिंग-पॉइंट अंकगणित अप्रत्याशित परिणाम क्यों उत्पन्न करता है?PHP में फ्लोट कंप्यूटेशन सटीकता: यह मुश्किल क्यों है और इसे कैसे दूर करेंPHP में फ्लोटिंग-पॉइंट नंबरों के साथ काम करते समय, यह महत्वपूर्ण है उनकी अंतर...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

क्या पायथन में ऑब्जेक्ट प्राप्त करने के लिए वेरिएबल आईडी को उलटा किया जा सकता है?पायथन में वेरिएबल आईडी से ऑब्जेक्ट संदर्भ पुनर्प्राप्त करनापायथन में आईडी() फ़ंक्शन किसी ऑब्जेक्ट की विशिष्ट पहचान लौटाता है। यह आश्चर्य की बात है कि ...प्रोग्रामिंग 2024-11-06 को प्रकाशित

क्या पायथन में ऑब्जेक्ट प्राप्त करने के लिए वेरिएबल आईडी को उलटा किया जा सकता है?पायथन में वेरिएबल आईडी से ऑब्जेक्ट संदर्भ पुनर्प्राप्त करनापायथन में आईडी() फ़ंक्शन किसी ऑब्जेक्ट की विशिष्ट पहचान लौटाता है। यह आश्चर्य की बात है कि ...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

गो का डिफ़र कीवर्ड फ़ंक्शन निष्पादन क्रम में कैसे काम करता है?गो के डिफर कीवर्ड की कार्यक्षमता को समझनागो के साथ काम करते समय, डिफर कीवर्ड के व्यवहार को समझना महत्वपूर्ण है। यह कीवर्ड डेवलपर्स को किसी फ़ंक्शन के ...प्रोग्रामिंग 2024-11-06 को प्रकाशित

गो का डिफ़र कीवर्ड फ़ंक्शन निष्पादन क्रम में कैसे काम करता है?गो के डिफर कीवर्ड की कार्यक्षमता को समझनागो के साथ काम करते समय, डिफर कीवर्ड के व्यवहार को समझना महत्वपूर्ण है। यह कीवर्ड डेवलपर्स को किसी फ़ंक्शन के ...प्रोग्रामिंग 2024-11-06 को प्रकाशित -

वर्डप्रेस गुटेनबर्ग में वैश्विक राज्य प्रबंधन के लिए एक शुरुआती मार्गदर्शिकाजटिल वर्डप्रेस ब्लॉक एडिटर (गुटेनबर्ग) अनुप्रयोगों का निर्माण करते समय, राज्य को कुशलतापूर्वक प्रबंधित करना महत्वपूर्ण हो जाता है। यहीं पर @वर्डप्रेस/...प्रोग्रामिंग 2024-11-06 को प्रकाशित

वर्डप्रेस गुटेनबर्ग में वैश्विक राज्य प्रबंधन के लिए एक शुरुआती मार्गदर्शिकाजटिल वर्डप्रेस ब्लॉक एडिटर (गुटेनबर्ग) अनुप्रयोगों का निर्माण करते समय, राज्य को कुशलतापूर्वक प्रबंधित करना महत्वपूर्ण हो जाता है। यहीं पर @वर्डप्रेस/...प्रोग्रामिंग 2024-11-06 को प्रकाशित

चीनी भाषा का अध्ययन करें

- 1 आप चीनी भाषा में "चलना" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 2 आप चीनी भाषा में "विमान ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 3 आप चीनी भाषा में "ट्रेन ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 4 आप चीनी भाषा में "बस ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 5 चीनी भाषा में ड्राइव को क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 6 तैराकी को चीनी भाषा में क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 7 आप चीनी भाषा में साइकिल चलाने को क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 8 आप चीनी भाषा में नमस्ते कैसे कहते हैं? 你好चीनी उच्चारण, 你好चीनी सीखना

- 9 आप चीनी भाषा में धन्यवाद कैसे कहते हैं? 谢谢चीनी उच्चारण, 谢谢चीनी सीखना

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning