डेवलपर्स और सुरक्षा टीमों के लिए प्रोएक्टिव ऐपसेक निरंतर भेद्यता प्रबंधन

आधुनिक सॉफ्टवेयर विकास परिदृश्य में बढ़ते साइबर सुरक्षा जोखिमों में से कुछ क्या हैं जो सीआईएसओ को व्यस्त रखते हैं?

डेवलपर्स और सुरक्षा टीमों को परिष्कृत ओपन सोर्स और विक्रेता-नियंत्रित आपूर्ति श्रृंखला हमलों से लेकर एआई-जनरेटेड कोड जैसे त्वरित इंजेक्शन और गिटहब कोपायलट द्वारा खराब कोड सुरक्षा द्वारा शुरू की गई कमजोरियों तक खतरों की बढ़ती श्रृंखला का सामना करना पड़ता है। आधुनिक अनुप्रयोगों की जटिलता, जो अक्सर खुले स्रोत घटकों (जैसे कि जिन्हें आप एनपीएम, पीईपीआई, या रूबीजेम्स पर पाते हैं) और कंटेनरीकृत तैनाती पर बहुत अधिक निर्भर करते हैं, चुनौती को बढ़ाते हैं।

इन जोखिमों के पैमाने और जटिलता को देखते हुए, भेद्यता प्रबंधन को स्वचालित करना आवश्यक हो गया है। मैन्युअल साइबर सुरक्षा प्रक्रियाएं संभावित कमजोरियों और सॉफ़्टवेयर विकास की मात्रा और वेग के साथ तालमेल नहीं बिठा सकती हैं। स्वचालन न केवल सुरक्षा मुद्दों की पहचान और निवारण को गति देता है, बल्कि यह भी सुनिश्चित करता है कि सुरक्षा टीमों द्वारा नियमित रूप से अपनाई जाने वाली ये प्रक्रियाएँ सॉफ़्टवेयर विकास जीवनचक्र के सभी चरणों में लगातार लागू होती हैं।

विशिष्ट डोमेन में निरंतर भेद्यता प्रबंधन का महत्व

- ओपन-सोर्स घटकों पर बढ़ती निर्भरता: आधुनिक सॉफ्टवेयर विकास में ओपन-सोर्स घटक सर्वव्यापी हो गए हैं। जबकि ये घटक एप्लिकेशन डेवलपर्स के लिए विकास को गति देते हैं और लागत कम करने में मदद करते हैं, वे महत्वपूर्ण सुरक्षा जोखिम भी पेश करते हैं। XZ बैकडोर और सोलरविंड्स ब्रीच जैसे हाई-प्रोफाइल सप्लाई चेन हमलों ने ओपन-सोर्स निर्भरता और बंद विक्रेता-नियंत्रित घटकों में कमजोरियों का फायदा उठाने पर व्यापक क्षति की संभावना को उजागर किया है।

- विकास में एआई-जनरेटेड कोड का बढ़ता उपयोग: सॉफ्टवेयर विकास में जेनरेटिव एआई (जेनएआई) का उदय अवसर और चुनौतियां दोनों लाता है। GenAI कोडिंग कार्यों को काफी तेज़ कर सकता है, लेकिन यह नई कमजोरियाँ भी पेश कर सकता है। एआई-जनरेटेड कोड में अनुभवी डेवलपर्स द्वारा आमतौर पर शामिल सुरक्षा संबंधी विचारों की कमी हो सकती है, जिससे संभावित सुरक्षा अंतराल हो सकते हैं। इसका एक उदाहरण GitHub Copilot द्वारा React में XSS पेश करना है।

- कंटेनरीकृत अनुप्रयोगों की तीव्र वृद्धि: कंटेनरीकृत ऐप्स आधुनिक सॉफ़्टवेयर को तैनात करने के लिए आदर्श बन गए हैं। कंटेनर कई लाभ प्रदान करते हैं, जिनमें पूरे वातावरण में स्थिरता और स्केलिंग में आसानी शामिल है। हालाँकि, वे नई सुरक्षा चुनौतियाँ भी पेश करते हैं, विशेष रूप से कंटेनर छवियों के भीतर कमजोरियों के प्रबंधन में। इस प्रकार, डेवलपर्स सर्वोत्तम कंटेनर छवि और सामान्य कंटेनर प्रो-टिप्स को चुनने के बारे में शिक्षित करने में सहायता का उपयोग कर सकते हैं, लेकिन डॉकटर कंटेनर छवि कमजोरियों को स्वचालित करना आवश्यक है।

आइए इन्हें थोड़ा और विस्तार से समझें... हाई-प्रोफाइल आपूर्ति श्रृंखला हमले का एक और उदाहरण कोडकोव पर हमला है, जहां हमलावरों ने एक लोकप्रिय कोड कवरेज टूल में कमजोरियों का फायदा उठाकर संवेदनशील डेटा तक पहुंच प्राप्त की। एक डेवलपर की दिनचर्या में ओपन-सोर्स निर्भरता से जुड़े जोखिमों का प्रबंधन शामिल है। ओपन-सोर्स निर्भरताएं आपके कोडबेस में प्रत्यक्ष और संक्रमणीय दोनों कमजोरियां पेश कर सकती हैं। आपके द्वारा स्पष्ट रूप से शामिल पुस्तकालयों में प्रत्यक्ष कमजोरियाँ पाई जाती हैं, जबकि उन पुस्तकालयों की निर्भरता में संक्रमणीय कमजोरियाँ मौजूद होती हैं। इन जोखिमों को मैन्युअल रूप से प्रबंधित करना कठिन है, जिससे स्वचालन एक मजबूत सुरक्षा रणनीति का एक महत्वपूर्ण घटक बन गया है।

GenAI के साथ, GitHub Copilot या ChatGPT जैसे AI कोड सहायक वास्तविक, संभावित कमजोरियों का परिचय देते हैं। GenAI अनजाने में असुरक्षित कोडिंग प्रथाओं का परिचय दे सकता है या संदर्भ-विशिष्ट सुरक्षा आवश्यकताओं को पहचानने में विफल हो सकता है। उदाहरण के लिए, एक AI मॉडल SQL इंजेक्शन या क्रॉस-साइट स्क्रिप्टिंग (XSS) हमलों के प्रति संवेदनशील कोड उत्पन्न कर सकता है। इसलिए एप्लिकेशन सुरक्षा बनाए रखने के लिए एआई-जनरेटेड कोड की निगरानी और सुरक्षा महत्वपूर्ण है।

नए कंटेनर की कमजोरियों से निपटने की जटिलता सुरक्षा टीमों से भी बच नहीं पाती है। नए कंटेनर कमजोरियों की तीव्र गति भारी पड़ सकती है। प्रत्येक नई भेद्यता को संभावित शोषण को रोकने के लिए समय पर पहचान और उपचार की आवश्यकता होती है। इस जटिलता के लिए कंटेनर सुरक्षा को प्रभावी ढंग से प्रबंधित करने के लिए सुरक्षा विशेषज्ञता के साथ स्वचालित समाधान की आवश्यकता होती है।

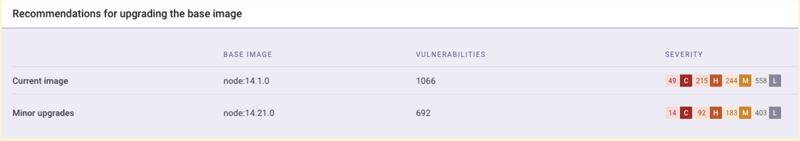

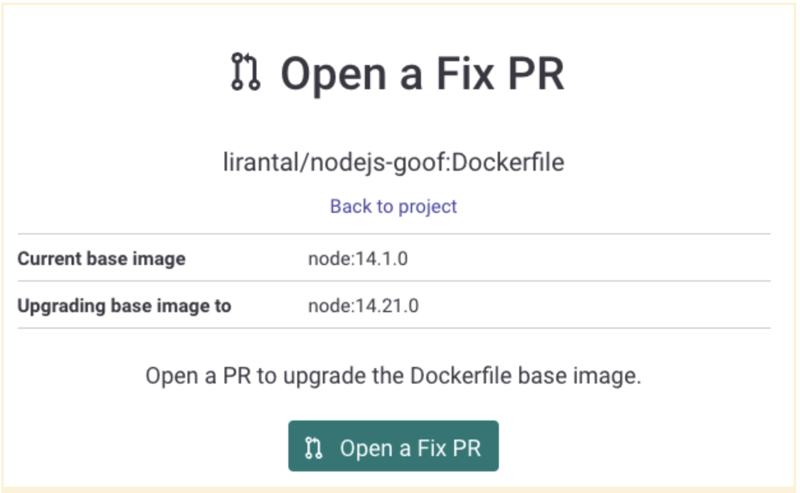

कंटेनर कमजोरियां आपके एप्लिकेशन की समग्र सुरक्षा पर महत्वपूर्ण प्रभाव डाल सकती हैं। एक एकल असुरक्षित कंटेनर छवि संपूर्ण एप्लिकेशन स्टैक से समझौता कर सकती है। स्निक कंटेनर जैसे उपकरण कंटेनर छवियों में कमजोरियों की पहचान करने और उन्हें दूर करने की प्रक्रिया को स्वचालित करते हैं। स्निक कंटेनर नए बेस इमेज टैग का सुझाव दे सकता है जो भेद्यता की संख्या को कम करता है और आपके कोड रिपॉजिटरी को अपडेट करने के लिए पुल अनुरोधों को स्वचालित करता है।

हम इन सभी ऐपसेक साइबर सुरक्षा खतरों को कैसे कम कर सकते हैं?

Snyk के साथ प्रोएक्टिव ऐपसेक और सतत भेद्यता प्रबंधन

एआई-जनरेटेड कोड से जुड़े जोखिमों को कम करने के लिए, स्निक कोड जैसे टूल का उपयोग करने पर विचार करें। Snyk DeepCode AI द्वारा संचालित, इस तेज़ SAST टूल को एक प्लगइन के माध्यम से सीधे डेवलपर की IDE में एकीकृत किया जा सकता है। यह कमजोर और असुरक्षित कोड को पहचानने के लिए सुरक्षा-विशिष्ट डेटा प्रशिक्षण का उपयोग करता है, यह सुनिश्चित करता है कि मुद्दों की पहचान की जाती है और विकास के आरंभ में ही उनका समाधान किया जाता है।

Snyk DeepCode AI के साथ शुरुआत करना आसान है। प्लगइन विज़ुअल स्टूडियो कोड, IntelliJ IDEA, VS कोड और PyCharm जैसे लोकप्रिय IDE का समर्थन करता है।

विज़ुअल स्टूडियो कोड में Snyk DeepCode AI को स्थापित और एकीकृत करने के लिए एक त्वरित मार्गदर्शिका

- Snyk एक्सटेंशन इंस्टॉल करें:

- विजुअल स्टूडियो कोड खोलें।

- विंडो के किनारे एक्टिविटी बार में एक्सटेंशन आइकन पर क्लिक करके एक्सटेंशन दृश्य पर जाएं।

- "Snyk" खोजें और Snyk एक्सटेंशन पर "इंस्टॉल करें" पर क्लिक करें।

- Snyk के साथ प्रमाणित करें:

- इंस्टॉलेशन के बाद, आपको अपने Snyk खाते से प्रमाणित करने के लिए कहा जाएगा।

- यहां लॉग इन या साइन अप करने के लिए ऑन-स्क्रीन निर्देशों का पालन करें।

- Snyk DeepCode AI सक्षम करें:

- प्रमाणित होने के बाद, एक्टिविटी बार में Snyk व्यू पर जाएँ।

- कमजोरियों के लिए अपने कोड को स्कैन करना शुरू करने के लिए Snyk DeepCode AI को सक्षम करें।

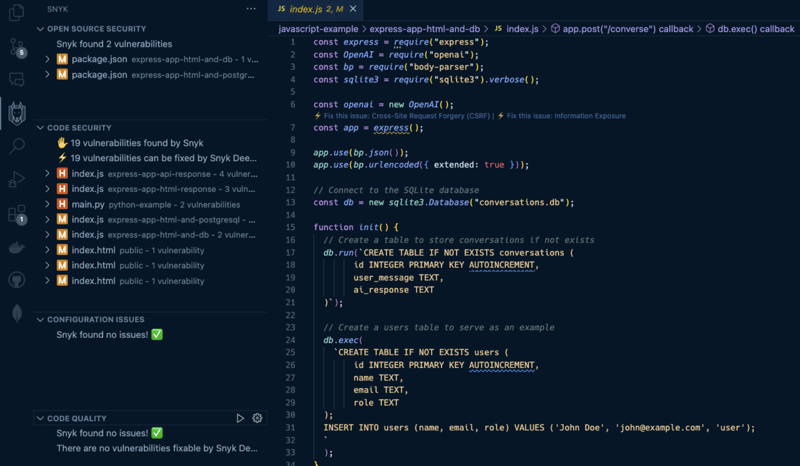

एक बार स्थापित होने के बाद, साइडबार पर Snyk लोगो आपके ओपन-सोर्स निर्भरता, आपके स्वयं के कोड (या GenAI-निर्मित कोड), और IaC मुद्दों में पाई गई कमजोरियों और सुरक्षा समस्याओं को प्रदर्शित करेगा।

डेवलपर्स के लिए आईडीई में असुरक्षित कोड पैटर्न की पहचान करने में एसएएसटी टूल के लाभ

- वास्तविक समय प्रतिक्रिया: जैसे ही आप कोड लिखते हैं, Snyk DeepCode AI वास्तविक समय में इसका विश्लेषण करता है, संभावित सुरक्षा मुद्दों पर त्वरित प्रतिक्रिया प्रदान करता है। यह डेवलपर्स को कोडबेस में शामिल होने से पहले कमजोरियों को संबोधित करने की अनुमति देता है।

- एआई-संचालित अंतर्दृष्टि: एआई मॉडल को सुरक्षा-विशिष्ट डेटा के विशाल डेटासेट पर प्रशिक्षित किया जाता है, जो इसे असुरक्षित कोडिंग पैटर्न को पहचानने में सक्षम बनाता है, यहां तक कि जेनएआई या खराब प्रोग्रामिंग प्रथाओं द्वारा पेश किए गए पैटर्न को भी पहचानने में सक्षम बनाता है।

- निर्बाध एकीकरण: सीधे आईडीई में एकीकृत करके, Snyk DeepCode AI स्वाभाविक रूप से डेवलपर के वर्कफ़्लो में फिट बैठता है, व्यवधान को कम करता है और उत्पादकता को अधिकतम करता है।

आइए GenAI द्वारा शुरू की गई कमजोरियों को कम करने का एक उदाहरण देखें। मैंने इस प्रोजेक्ट में कोड को स्वतः पूर्ण करने के लिए GitHub Copilot का उपयोग किया जो OpenAI API को क्वेरी करने के लिए एक एक्सप्रेस POST एंडपॉइंट रूट बनाता है और फिर ब्राउज़र पर प्रतिक्रिया भेजने के लिए res.send() का उपयोग करता है।

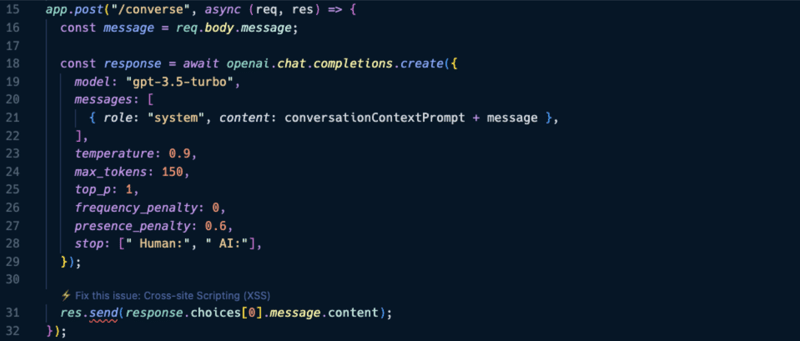

हालाँकि, क्या होगा यदि इस पेलोड में प्रतिक्रिया सीधे ब्राउज़र में प्रस्तुत की जाए? यदि इस अनुरोध को भेजने के लिए डिफ़ॉल्ट टेक्स्ट/एचटीएमएल सामग्री प्रकार हेडर का उपयोग किया गया था, तो क्रॉस-साइट स्क्रिप्टिंग भेद्यता चल रहे एप्लिकेशन को प्रभावित करेगी। हम इसके बारे में क्या कर सकते हैं?

ठीक है, जैसा कि आप पंक्ति 31 के ऊपर के एनोटेशन में देख सकते हैं, Snyk इस सुरक्षा समस्या को ठीक करने का प्रस्ताव करता है। मैंने इस पर क्लिक किया और कुछ ही सेकंड के भीतर, Snyk DeepCode AI एक्सटेंशन ने एक शमन का प्रस्ताव दिया जिसने res.send() को res.json से इस प्रकार बदल दिया:

res.json(response.choices[0].message.content);

इस परिवर्तन के साथ, एक्सप्रेस एप्लिकेशन प्रतिक्रिया में सामग्री-प्रकार को एप्लिकेशन/जेसन होने के लिए मजबूर करता है जो सामान्य टेक्स्ट है और अलर्ट() जैसे टेक्स्ट की अनुमति दे सकता है।

अपने IDE में Snyk का लाभ उठाकर, डेवलपर्स अंतर्निहित Snyk DeepCode AI इंजन का उपयोग करके कमजोरियों को सक्रिय रूप से पहचान और कम कर सकते हैं, यह सुनिश्चित करते हुए कि उनका कोड शुरू से ही सुरक्षित है। एप्लिकेशन सुरक्षा के लिए यह सक्रिय दृष्टिकोण आज के परिवेश में आवश्यक है, जहां ओपन-सोर्स आपूर्ति श्रृंखला और जेनएआई-जनरेटेड कोड से जुड़े जोखिम हमेशा मौजूद रहते हैं।

Snyk ओपन सोर्स के साथ निर्भरता प्रबंधन को स्वचालित करना

स्निक ओपन सोर्स एक शक्तिशाली उपकरण है जो डेवलपर्स और सुरक्षा टीमों को ओपन-सोर्स निर्भरता से जुड़े जोखिमों का प्रबंधन करने में मदद करने के लिए डिज़ाइन किया गया है। ओपन-सोर्स पुस्तकालयों पर बढ़ती निर्भरता के साथ, मजबूत और स्वचालित निर्भरता प्रबंधन की आवश्यकता कभी भी अधिक महत्वपूर्ण नहीं रही है। स्निक ओपन सोर्स व्यापक भेद्यता स्कैनिंग और निवारण क्षमताएं प्रदान करता है, यह सुनिश्चित करते हुए कि आपकी परियोजनाएं सुरक्षित और अनुपालनशील रहें।

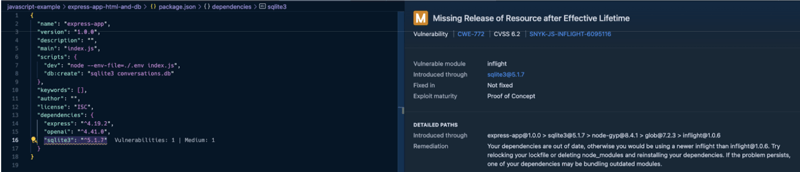

मेरे पिछले Node.js एप्लिकेशन में, मैं SQLite निर्भरता का भी उपयोग करता हूं, जो Snyk मुझे एक सुरक्षा समस्या के बारे में निम्नानुसार सचेत करता है:

यह भेद्यता जानकारी यह समझने में सहायक है कि कौन सी सकर्मक निर्भरता सुरक्षा जोखिम पैदा कर रही है और यदि संभव हो तो इसे कैसे कम किया जाए। इस मामले में, ट्रांजिटिव डिपेंडेंसी इनफ्लाइट में मध्यम भेद्यता का पता चलता है।

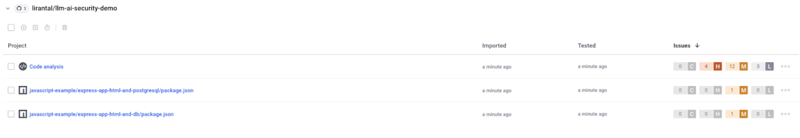

Snyk को पता चला है कि मेरी लॉकफ़ाइल और निर्भरता संभावित रूप से पुरानी हो गई है और इसलिए उसे कोई सुधार पथ नहीं मिल रहा है। हालाँकि, आइए व्यवहार में स्वचालन को देखें जब हम GitHub कोड रिपॉजिटरी को Snyk में आयात करते हैं। ऐसा करने पर, Snyk एप्लिकेशन पर निम्नलिखित जानकारी दिखाई देती है:

इस बिंदु से, मेरे पैकेज मेनिफेस्ट में सुरक्षा कमजोरियों का पता चलने पर Snyk निर्भरता अपग्रेड का सुझाव देने के लिए स्वचालित रूप से नए पुल अनुरोध खोलेगा।

निर्भरताओं को प्रबंधित करना केवल उन पुस्तकालयों के बारे में नहीं है जिन्हें आप सीधे अपने प्रोजेक्ट में शामिल करते हैं। सकर्मक निर्भरताएँ - जो आपकी प्रत्यक्ष निर्भरताओं द्वारा खींची जाती हैं - कमजोरियाँ भी ला सकती हैं। Snyk प्रत्यक्ष और सकर्मक दोनों निर्भरताओं में कमजोरियों की पहचान करने और उन्हें दूर करने में उत्कृष्टता प्राप्त करता है।

निम्नलिखित परिदृश्य पर विचार करें:

{

"dependencies": {

"express": "^4.17.1",

"lodash": "^4.17.20"

}

}

इस उदाहरण में, एक्सप्रेस और लॉश प्रत्यक्ष निर्भरता हैं। हालाँकि, एक्सप्रेस के पास निर्भरताओं का अपना सेट हो सकता है, जिसके बदले में उनकी अपनी निर्भरताएँ हो सकती हैं। स्निक इस संपूर्ण निर्भरता वृक्ष को पार करेगा, हर स्तर पर कमजोरियों की पहचान करेगा और उनका समाधान करेगा।

जब कंटेनर की कमजोरियों को प्रबंधित करने की बात आती है, तो Snyk कंटेनर सुरक्षा पैच के साथ बेस इमेज टैग को अद्यतन रखने के बोझ को दूर करने में मदद करता है।

Snyk कंटेनर एक व्यापक समाधान है जो डेवलपर्स और सुरक्षा टीमों को कंटेनर कमजोरियों को प्रभावी ढंग से प्रबंधित करने में मदद करने के लिए डिज़ाइन किया गया है। एंटरप्राइज़ में कंटेनरीकृत एप्लिकेशन वर्कलोड प्रचलित है और इन वातावरणों को सुरक्षित करने की आवश्यकता भी है। Snyk कंटेनर आपके CI/CD पाइपलाइन में निर्बाध रूप से एकीकृत होता है, जो आपके कंटेनर छवियों में कमजोरियों की निरंतर निगरानी और सक्रिय निवारण प्रदान करता है।

स्निक कंटेनर की असाधारण विशेषताओं में से एक आपके कंटेनर छवियों में कमजोरियों को दूर करने के लिए पुल अनुरोधों के निर्माण को स्वचालित करने की क्षमता है। यह स्वचालन डेवलपर्स और सुरक्षा टीमों दोनों के लिए गेम-चेंजर है, क्योंकि यह कंटेनर छवियों को सुरक्षित रखने के लिए आवश्यक मैन्युअल प्रयास को काफी कम कर देता है।

यहां एक उदाहरण दिया गया है कि कैसे Snyk कंटेनर एक Dockerfile में एक कमजोर पैकेज को अपडेट करने के लिए एक पीआर को स्वचालित कर सकता है:

FROM node:14.1.0 RUN npm install express COPY . /app CMD ["node", "/app/index.js"]

जब स्निक कंटेनर किसी भेद्यता का पता लगाता है, तो यह समस्या को कम करने के लिए आवश्यक परिवर्तनों के साथ स्वचालित रूप से एक पीआर उत्पन्न करता है। इसमें एक असुरक्षित पैकेज को अपडेट करना या सुरक्षा पैच लागू करना शामिल हो सकता है। इस प्रक्रिया को स्वचालित करके, Snyk कंटेनर यह सुनिश्चित करता है कि कमजोरियों को तुरंत संबोधित किया जाए, जिससे जोखिम की संभावना कम हो जाए।

इन अनुशंसित आधार छवियों का पालन करके, आप अपने अनुप्रयोगों की समग्र सुरक्षा को बढ़ाते हुए, अपने कंटेनर छवियों में कमजोरियों की संख्या को काफी कम कर सकते हैं।

Snyk कंटेनर ने इस आधार छवि में कई कमजोरियों की पहचान की और छवि और संबंधित निर्भरता को अद्यतन करने के लिए स्वचालित रूप से पीआर उत्पन्न किया। टीम इन पीआर की शीघ्रता से समीक्षा और विलय करने में सक्षम थी, पुल अनुरोध को मर्ज करके और सीआई/सीडी पाइपलाइन परीक्षणों को शानदार ढंग से पास करना सुनिश्चित करके सेकंड के भीतर उनकी भेद्यता संख्या को 30% से अधिक कम कर दिया।

इस सक्रिय दृष्टिकोण ने न केवल उनके अनुप्रयोगों की सुरक्षा स्थिति में सुधार किया, बल्कि डेवलपर्स के लिए कमजोरियों को प्रबंधित करने के बजाय नई सुविधाओं के निर्माण पर ध्यान केंद्रित करने के लिए मूल्यवान समय भी बचाया।

-

PHP में खाली सरणियों का कुशलता से कैसे पता लगाएं?] यदि आवश्यकता किसी भी सरणी तत्व की उपस्थिति को सत्यापित करने की है, तो PHP की ढीली टाइपिंग सरणी के प्रत्यक्ष मूल्यांकन के लिए ही अनुमति देती है: अग...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

PHP में खाली सरणियों का कुशलता से कैसे पता लगाएं?] यदि आवश्यकता किसी भी सरणी तत्व की उपस्थिति को सत्यापित करने की है, तो PHP की ढीली टाइपिंग सरणी के प्रत्यक्ष मूल्यांकन के लिए ही अनुमति देती है: अग...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

क्या C ++ 20 Consteval फ़ंक्शन में टेम्पलेट पैरामीटर फ़ंक्शन मापदंडों पर निर्भर कर सकते हैं?] संकलन-समय। हालाँकि, यह सवाल बना हुआ है: क्या इसका मतलब है कि टेम्पलेट पैरामीटर अब फ़ंक्शन तर्कों पर निर्भर कर सकते हैं? पेपर स्वीकार करता है कि मापद...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

क्या C ++ 20 Consteval फ़ंक्शन में टेम्पलेट पैरामीटर फ़ंक्शन मापदंडों पर निर्भर कर सकते हैं?] संकलन-समय। हालाँकि, यह सवाल बना हुआ है: क्या इसका मतलब है कि टेम्पलेट पैरामीटर अब फ़ंक्शन तर्कों पर निर्भर कर सकते हैं? पेपर स्वीकार करता है कि मापद...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

क्या मुझे कार्यक्रम से बाहर निकलने से पहले C ++ में स्पष्ट रूप से ढेर आवंटन को हटाने की आवश्यकता है?] यह लेख इस विषय में देरी करता है। C मुख्य फ़ंक्शन में, एक गतिशील रूप से आवंटित चर (हीप मेमोरी) के लिए एक सूचक का उपयोग किया जाता है। जैसा कि एप्लिक...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

क्या मुझे कार्यक्रम से बाहर निकलने से पहले C ++ में स्पष्ट रूप से ढेर आवंटन को हटाने की आवश्यकता है?] यह लेख इस विषय में देरी करता है। C मुख्य फ़ंक्शन में, एक गतिशील रूप से आवंटित चर (हीप मेमोरी) के लिए एक सूचक का उपयोग किया जाता है। जैसा कि एप्लिक...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

क्या जावा कई प्रकार के रिटर्न प्रकार की अनुमति देता है: जेनेरिक तरीकों पर करीब से नज़र डालें?java में कई प्रकार के रिटर्न प्रकार: एक गलत धारणा का अनावरण किया गया जहां फू एक कस्टम वर्ग है। विधि घोषणा दो रिटर्न प्रकार का दावा करती ह...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

क्या जावा कई प्रकार के रिटर्न प्रकार की अनुमति देता है: जेनेरिक तरीकों पर करीब से नज़र डालें?java में कई प्रकार के रिटर्न प्रकार: एक गलत धारणा का अनावरण किया गया जहां फू एक कस्टम वर्ग है। विधि घोषणा दो रिटर्न प्रकार का दावा करती ह...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

मैक्स काउंट को ढूंढते समय MySQL में समूह फ़ंक्शन \ "त्रुटि के \" अमान्य उपयोग को कैसे हल करें?] नाम से EMP1 समूह से अधिकतम (गिनती (*)) का चयन करें; त्रुटि 1111 (Hy000): समूह फ़ंक्शन का अमान्य उपयोग त्रुटि को समझना त्रुटि उत्पन्न होती है...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

मैक्स काउंट को ढूंढते समय MySQL में समूह फ़ंक्शन \ "त्रुटि के \" अमान्य उपयोग को कैसे हल करें?] नाम से EMP1 समूह से अधिकतम (गिनती (*)) का चयन करें; त्रुटि 1111 (Hy000): समूह फ़ंक्शन का अमान्य उपयोग त्रुटि को समझना त्रुटि उत्पन्न होती है...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

CSS `सामग्री` प्रॉपर्टी का उपयोग करके फ़ायरफ़ॉक्स चित्र क्यों नहीं है?] यह प्रदान किए गए CSS वर्ग में देखा जा सकता है: । Googlepipic { सामग्री: url ('../../ img/googleplusicon.png'); मार्जिन -टॉप: -6.5%;...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

CSS `सामग्री` प्रॉपर्टी का उपयोग करके फ़ायरफ़ॉक्स चित्र क्यों नहीं है?] यह प्रदान किए गए CSS वर्ग में देखा जा सकता है: । Googlepipic { सामग्री: url ('../../ img/googleplusicon.png'); मार्जिन -टॉप: -6.5%;...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

Microsoft Visual C ++ दो-चरण टेम्पलेट तात्कालिकता को सही ढंग से लागू करने में विफल क्यों होता है?तंत्र के कौन से विशिष्ट पहलू अपेक्षित रूप से संचालित करने में विफल होते हैं? हालाँकि, इस बारे में संदेह उत्पन्न होता है कि क्या यह चेक सत्यापित करता ...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

Microsoft Visual C ++ दो-चरण टेम्पलेट तात्कालिकता को सही ढंग से लागू करने में विफल क्यों होता है?तंत्र के कौन से विशिष्ट पहलू अपेक्षित रूप से संचालित करने में विफल होते हैं? हालाँकि, इस बारे में संदेह उत्पन्न होता है कि क्या यह चेक सत्यापित करता ...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

तीन MySQL तालिकाओं से डेटा को एक नई तालिका में कैसे संयोजित करें?] लोग, विवरण, और टैक्सोनॉमी टेबल? पी।*, उम्र के रूप में d.content का चयन करें पी के रूप में लोगों से D.Person_id = P.ID पर D के रूप में विवरण में शामि...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

तीन MySQL तालिकाओं से डेटा को एक नई तालिका में कैसे संयोजित करें?] लोग, विवरण, और टैक्सोनॉमी टेबल? पी।*, उम्र के रूप में d.content का चयन करें पी के रूप में लोगों से D.Person_id = P.ID पर D के रूप में विवरण में शामि...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

जावास्क्रिप्ट में वैश्विक चर तक कैसे पहुंचें?] आमतौर पर, वैश्विक चर को विंडो ऑब्जेक्ट के माध्यम से एक्सेस किया जा सकता है। हालाँकि, यह चुनौतीपूर्ण हो जाता है जब विभिन्न स्क्रिप्ट में स्थानीय चर त...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

जावास्क्रिप्ट में वैश्विक चर तक कैसे पहुंचें?] आमतौर पर, वैश्विक चर को विंडो ऑब्जेक्ट के माध्यम से एक्सेस किया जा सकता है। हालाँकि, यह चुनौतीपूर्ण हो जाता है जब विभिन्न स्क्रिप्ट में स्थानीय चर त...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

मुझे अपनी सिल्वरलाइट LINQ क्वेरी में "क्वेरी पैटर्न का कार्यान्वयन" त्रुटि क्यों नहीं मिल रही है?] यह त्रुटि आम तौर पर तब होती है जब या तो Linq नेमस्पेस को छोड़ दिया जाता है या queried प्रकार में ienumerable कार्यान्वयन का अभाव होता है। इस विशिष्...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

मुझे अपनी सिल्वरलाइट LINQ क्वेरी में "क्वेरी पैटर्न का कार्यान्वयन" त्रुटि क्यों नहीं मिल रही है?] यह त्रुटि आम तौर पर तब होती है जब या तो Linq नेमस्पेस को छोड़ दिया जाता है या queried प्रकार में ienumerable कार्यान्वयन का अभाव होता है। इस विशिष्...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

क्यों isn \ 't मेरी css पृष्ठभूमि छवि दिखाई दे रही है?] छवि और स्टाइल शीट एक ही निर्देशिका में निवास कर रही है, फिर भी पृष्ठभूमि एक खाली सफेद कैनवास बनी हुई है। छवि को संलग्न करने वाले उद्धरण फ़ाइल नाम: ...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

क्यों isn \ 't मेरी css पृष्ठभूमि छवि दिखाई दे रही है?] छवि और स्टाइल शीट एक ही निर्देशिका में निवास कर रही है, फिर भी पृष्ठभूमि एक खाली सफेद कैनवास बनी हुई है। छवि को संलग्न करने वाले उद्धरण फ़ाइल नाम: ...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

Sqlalchemy फ़िल्टर क्लॉज़ में `Flake8` फ्लैगिंग बूलियन तुलना क्यों है?] हालांकि, यह आम तौर पर "यदि कंडे गलत है:" या "अगर कंडे नहीं:" का उपयोग करने के लिए अनुशंसित है, तो बूलियन तुलनाओं के लिए कहीं और,...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

Sqlalchemy फ़िल्टर क्लॉज़ में `Flake8` फ्लैगिंग बूलियन तुलना क्यों है?] हालांकि, यह आम तौर पर "यदि कंडे गलत है:" या "अगर कंडे नहीं:" का उपयोग करने के लिए अनुशंसित है, तो बूलियन तुलनाओं के लिए कहीं और,...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

फ़ायरफ़ॉक्स बैक बटन का उपयोग करते समय जावास्क्रिप्ट निष्पादन क्यों बंद हो जाता है?] यह समस्या क्रोम और इंटरनेट एक्सप्लोरर जैसे अन्य ब्राउज़रों में नहीं होती है। इस समस्या को हल करने के लिए और बाद के पृष्ठ के दौरे पर स्क्रिप्ट निष्पा...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

फ़ायरफ़ॉक्स बैक बटन का उपयोग करते समय जावास्क्रिप्ट निष्पादन क्यों बंद हो जाता है?] यह समस्या क्रोम और इंटरनेट एक्सप्लोरर जैसे अन्य ब्राउज़रों में नहीं होती है। इस समस्या को हल करने के लिए और बाद के पृष्ठ के दौरे पर स्क्रिप्ट निष्पा...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

PHP सरणी कुंजी-मूल्य विसंगतियाँ: 07 और 08 के जिज्ञासु मामले को समझना] PHP में, एक असामान्य मुद्दा तब उत्पन्न होता है जब कुंजियों में 07 या 08 जैसे संख्यात्मक मान होते हैं। Print_r ($ महीने) चलाना अप्रत्याशित परिणाम देत...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

PHP सरणी कुंजी-मूल्य विसंगतियाँ: 07 और 08 के जिज्ञासु मामले को समझना] PHP में, एक असामान्य मुद्दा तब उत्पन्न होता है जब कुंजियों में 07 या 08 जैसे संख्यात्मक मान होते हैं। Print_r ($ महीने) चलाना अप्रत्याशित परिणाम देत...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया -

क्या मैं McRypt से OpenSSL में अपने एन्क्रिप्शन को माइग्रेट कर सकता हूं, और OpenSSL का उपयोग करके McRypt-encrypted डेटा को डिक्रिप्ट कर सकता हूं?] OpenSSL में, क्या McRypt के साथ एन्क्रिप्ट किए गए डेटा को डिक्रिप्ट करना संभव है? दो अलग -अलग पोस्ट परस्पर विरोधी जानकारी प्रदान करते हैं। यदि ऐसा ह...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

क्या मैं McRypt से OpenSSL में अपने एन्क्रिप्शन को माइग्रेट कर सकता हूं, और OpenSSL का उपयोग करके McRypt-encrypted डेटा को डिक्रिप्ट कर सकता हूं?] OpenSSL में, क्या McRypt के साथ एन्क्रिप्ट किए गए डेटा को डिक्रिप्ट करना संभव है? दो अलग -अलग पोस्ट परस्पर विरोधी जानकारी प्रदान करते हैं। यदि ऐसा ह...प्रोग्रामिंग 2025-04-26 को पोस्ट किया गया

चीनी भाषा का अध्ययन करें

- 1 आप चीनी भाषा में "चलना" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 2 आप चीनी भाषा में "विमान ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 3 आप चीनी भाषा में "ट्रेन ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 4 आप चीनी भाषा में "बस ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 5 चीनी भाषा में ड्राइव को क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 6 तैराकी को चीनी भाषा में क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 7 आप चीनी भाषा में साइकिल चलाने को क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 8 आप चीनी भाषा में नमस्ते कैसे कहते हैं? 你好चीनी उच्चारण, 你好चीनी सीखना

- 9 आप चीनी भाषा में धन्यवाद कैसे कहते हैं? 谢谢चीनी उच्चारण, 谢谢चीनी सीखना

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning