XSS हमलों को रोकने के उपाय: एक व्यापक मार्गदर्शिका

1. एक्सएसएस क्या है?

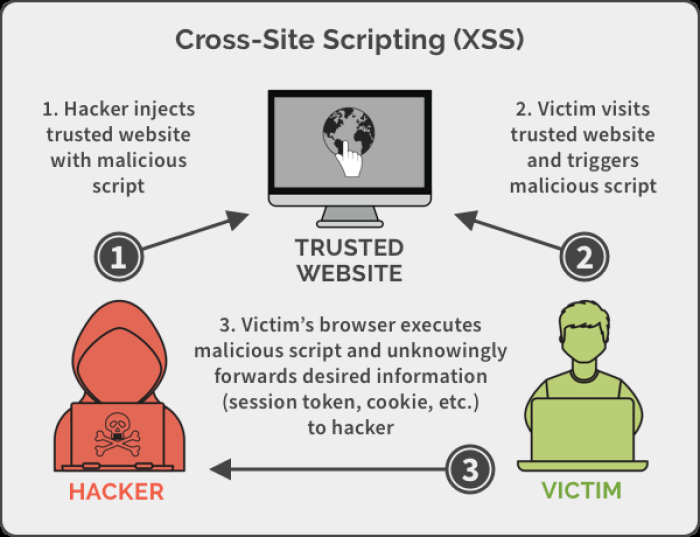

एक्सएसएस, या क्रॉस-साइट स्क्रिप्टिंग, वेब अनुप्रयोगों में पाई जाने वाली एक प्रकार की सुरक्षा भेद्यता है। यह हमलावरों को अन्य उपयोगकर्ताओं द्वारा देखे गए वेब पेजों में दुर्भावनापूर्ण स्क्रिप्ट, आमतौर पर जावास्क्रिप्ट, डालने की अनुमति देता है। इससे अनधिकृत गतिविधियां, डेटा चोरी या सत्र अपहरण हो सकता है।

1.1. XSS हमलों के प्रकार

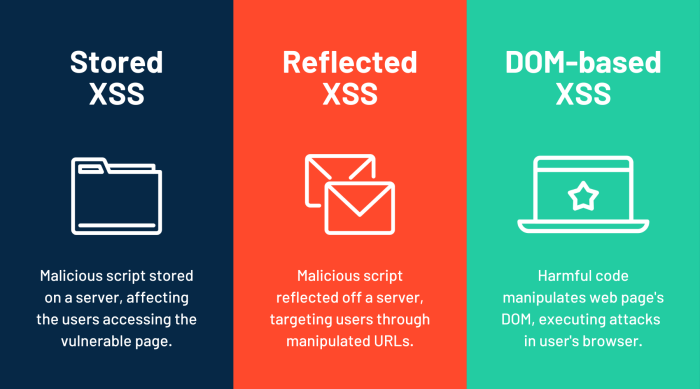

एक्सएसएस हमले आम तौर पर तीन श्रेणियों में आते हैं:

- संग्रहीत XSS : दुर्भावनापूर्ण स्क्रिप्ट सर्वर पर संग्रहीत की जाती है (उदाहरण के लिए, डेटाबेस में) और जब उपयोगकर्ता किसी विशिष्ट पृष्ठ का अनुरोध करते हैं तो उन्हें सेवा प्रदान की जाती है।

- प्रतिबिंबित XSS : दुर्भावनापूर्ण स्क्रिप्ट एक URL में एम्बेड की जाती है और सर्वर द्वारा उपयोगकर्ता को वापस दिखाई देती है।

- DOM-आधारित XSS: हमला वेब पेज के दस्तावेज़ ऑब्जेक्ट मॉडल (DOM) के भीतर होता है, बिना किसी सर्वर इंटरैक्शन के।

1.2. XSS हमलों का प्रभाव

XSS हमलों के गंभीर परिणाम हो सकते हैं, जिनमें शामिल हैं:

- डेटा चोरी: हमलावर कुकीज़, सत्र टोकन और व्यक्तिगत डेटा जैसी संवेदनशील जानकारी चुरा सकते हैं।

- सत्र अपहरण : हमलावर किसी उपयोगकर्ता के सत्र को अपहरण कर सकते हैं और उनकी ओर से अनधिकृत कार्य कर सकते हैं।

- विरूपण : हमलावर अवांछित सामग्री प्रदर्शित करके वेब पेजों की उपस्थिति को संशोधित कर सकते हैं।

2. स्प्रिंग बूट में XSS को कैसे रोकें

स्प्रिंग बूट में XSS को रोकने के लिए सुरक्षित कोडिंग प्रथाओं, सत्यापन और स्वच्छता के संयोजन की आवश्यकता होती है। नीचे, हम इसे प्राप्त करने के लिए विभिन्न तकनीकों का पता लगाएंगे।

2.1. उपयोगकर्ता इनपुट को मान्य किया जा रहा है

एक्सएसएस हमलों को रोकने के सबसे प्रभावी तरीकों में से एक उपयोगकर्ता इनपुट को मान्य करना है। सुनिश्चित करें कि सभी इनपुट यह पुष्टि करने के लिए मान्य हैं कि यह अपेक्षित प्रारूप से मेल खाता है और किसी भी दुर्भावनापूर्ण डेटा को अस्वीकार करता है।

@PostMapping("/submit")

public String submitForm(@RequestParam("comment") @NotBlank @Size(max = 500) String comment) {

// Process the comment

return "success";

}

उपरोक्त कोड में, हम सत्यापित करते हैं कि टिप्पणी फ़ील्ड खाली नहीं है और 500 वर्णों से अधिक नहीं है। यह बड़ी, संभावित रूप से हानिकारक स्क्रिप्ट के इंजेक्शन को रोकने में मदद करता है।

2.2. एन्कोडिंग आउटपुट

एन्कोडिंग आउटपुट यह सुनिश्चित करता है कि वेब पेज पर प्रस्तुत किसी भी डेटा को निष्पादन योग्य कोड के बजाय टेक्स्ट के रूप में माना जाता है। स्प्रिंग बूट डेटा एन्कोडिंग के लिए अंतर्निहित तंत्र प्रदान करता है।

@PostMapping("/display")

public String displayComment(Model model, @RequestParam("comment") String comment) {

String safeComment = HtmlUtils.htmlEscape(comment);

model.addAttribute("comment", safeComment);

return "display";

}

इस उदाहरण में, हम उपयोगकर्ता की टिप्पणी को पृष्ठ पर प्रस्तुत करने से पहले एन्कोड करने के लिए HtmlUtils.htmlEscape() का उपयोग करते हैं। यह किसी भी एम्बेडेड स्क्रिप्ट को ब्राउज़र द्वारा निष्पादित होने से रोकता है।

2.3. सामग्री सुरक्षा नीति (सीएसपी) का उपयोग करना

सामग्री सुरक्षा नीति (सीएसपी) एक सुरक्षा सुविधा है जो यह नियंत्रित करके XSS को रोकने में मदद करती है कि किसी उपयोगकर्ता एजेंट को किसी दिए गए पृष्ठ के लिए किन संसाधनों को लोड करने की अनुमति है।

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.headers()

.contentSecurityPolicy("script-src 'self'");

}

}

उपरोक्त कॉन्फ़िगरेशन निर्दिष्ट करता है कि केवल पृष्ठ के समान मूल की स्क्रिप्ट को ही निष्पादित किया जा सकता है, जो तृतीय-पक्ष स्रोतों से किसी भी इंजेक्टेड स्क्रिप्ट को प्रभावी ढंग से अवरुद्ध करता है।

2.4. एंटीसामी लाइब्रेरी का उपयोग करना

AntiSamy एक जावा लाइब्रेरी है जो XSS हमलों को रोकने के लिए HTML इनपुट को स्वच्छ कर सकती है। यह सुनिश्चित करता है कि केवल सुरक्षित टैग और विशेषताओं की अनुमति है।

public String sanitizeInput(String input) {

Policy policy = Policy.getInstance("antisamy-slashdot.xml");

AntiSamy antiSamy = new AntiSamy();

CleanResults cleanResults = antiSamy.scan(input, policy);

return cleanResults.getCleanHTML();

}

उपरोक्त कोड में, हम पूर्वनिर्धारित नीति के अनुसार उपयोगकर्ता के इनपुट को स्वच्छ करने के लिए एंटीसैमी का उपयोग करते हैं। यह किसी भी दुर्भावनापूर्ण स्क्रिप्ट को हटा देता है या निष्क्रिय कर देता है।

4. निष्कर्ष

एक्सएसएस हमले वेब अनुप्रयोगों के लिए एक महत्वपूर्ण खतरा पैदा करते हैं, लेकिन सावधानीपूर्वक इनपुट सत्यापन, आउटपुट एन्कोडिंग और सुरक्षा नीतियों के माध्यम से उन्हें प्रभावी ढंग से कम किया जा सकता है। इस आलेख में उल्लिखित तकनीकों का पालन करके, आप अपने स्प्रिंग बूट एप्लिकेशन को XSS हमलों से सुरक्षित कर सकते हैं।

याद रखें, सुरक्षा एक सतत प्रक्रिया है, और नवीनतम खतरों और सर्वोत्तम प्रथाओं के बारे में सूचित रहना आवश्यक है।

यदि आपके कोई प्रश्न हैं या आगे स्पष्टीकरण की आवश्यकता है, तो बेझिझक नीचे एक टिप्पणी छोड़ें। मैं मदद के लिए यहाँ हूँ!

यहां अधिक पोस्ट पढ़ें : एक्सएसएस हमलों को रोकने के 4 तरीके: एक व्यापक मार्गदर्शिका

-

दशमलव का उपयोग करके घातीय संकेतन में संख्या को कैसे पार्स करें।] ऐसा इसलिए है क्योंकि डिफ़ॉल्ट पार्सिंग विधि घातीय संकेतन को पहचान नहींती है। इस तरह के स्ट्रिंग को सफलतापूर्वक पार्स करने के लिए, आपको स्पष्ट रूप ...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

दशमलव का उपयोग करके घातीय संकेतन में संख्या को कैसे पार्स करें।] ऐसा इसलिए है क्योंकि डिफ़ॉल्ट पार्सिंग विधि घातीय संकेतन को पहचान नहींती है। इस तरह के स्ट्रिंग को सफलतापूर्वक पार्स करने के लिए, आपको स्पष्ट रूप ...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

`कंसोल.लॉग` संशोधित ऑब्जेक्ट मान अपवाद का कारण दिखाता हैइस कोड स्निपेट का विश्लेषण करके इस रहस्य को उजागर करें: foo = [{id: 1}, {id: 2}, {id: 3}, {id: 4}, {id: 5},]; कंसोल.लॉग ('foo1', foo, ...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

`कंसोल.लॉग` संशोधित ऑब्जेक्ट मान अपवाद का कारण दिखाता हैइस कोड स्निपेट का विश्लेषण करके इस रहस्य को उजागर करें: foo = [{id: 1}, {id: 2}, {id: 3}, {id: 4}, {id: 5},]; कंसोल.लॉग ('foo1', foo, ...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

UTF8 MySQL तालिका में UTF8 में Latin1 वर्णों को सही ढंग से परिवर्तित करने की विधि] "mysql_set_charset ('utf8')" कॉल करें। हालाँकि, ये विधियां पहले "अवैध" चरित्र से परे पात्रों को पकड़ने में विफल हो रही ह...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

UTF8 MySQL तालिका में UTF8 में Latin1 वर्णों को सही ढंग से परिवर्तित करने की विधि] "mysql_set_charset ('utf8')" कॉल करें। हालाँकि, ये विधियां पहले "अवैध" चरित्र से परे पात्रों को पकड़ने में विफल हो रही ह...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

मैं नंबर-केवल आउटपुट के साथ एकल अंक मान्यता के लिए pytesseract को कैसे कॉन्फ़िगर कर सकता हूं?] इस समस्या को संबोधित करने के लिए, हम Tesseract के कॉन्फ़िगरेशन विकल्पों की बारीकियों में तल्लीन करते हैं। एकल वर्ण मान्यता के लिए, उपयुक्त PSM 10 है...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

मैं नंबर-केवल आउटपुट के साथ एकल अंक मान्यता के लिए pytesseract को कैसे कॉन्फ़िगर कर सकता हूं?] इस समस्या को संबोधित करने के लिए, हम Tesseract के कॉन्फ़िगरेशन विकल्पों की बारीकियों में तल्लीन करते हैं। एकल वर्ण मान्यता के लिए, उपयुक्त PSM 10 है...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

PHP विशेषज्ञ | जटिलता को सरल बनाने के लिए उपस्थिति मोड का उपयोग करेंDesign patterns are built to standardize solutions for common problems faced in software development. When we develop complex applications, we should...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

PHP विशेषज्ञ | जटिलता को सरल बनाने के लिए उपस्थिति मोड का उपयोग करेंDesign patterns are built to standardize solutions for common problems faced in software development. When we develop complex applications, we should...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

मैं PHP में दो समान-आकार के सरणियों से पुनरावृति और प्रिंट मान कैसे कर सकता हूं?] arrays: foreach ($ कोड के रूप में $ कोड और $ नाम के रूप में $ नाम) { ... } यह दृष्टिकोण अमान्य है। इसके बजाय, = का उपयोग पुनरावृत्ति को सिंक...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

मैं PHP में दो समान-आकार के सरणियों से पुनरावृति और प्रिंट मान कैसे कर सकता हूं?] arrays: foreach ($ कोड के रूप में $ कोड और $ नाम के रूप में $ नाम) { ... } यह दृष्टिकोण अमान्य है। इसके बजाय, = का उपयोग पुनरावृत्ति को सिंक...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

Sqlalchemy फ़िल्टर क्लॉज़ में `Flake8` फ्लैगिंग बूलियन तुलना क्यों है?] हालांकि, यह आम तौर पर "यदि कंडे गलत है:" या "अगर कंडे नहीं:" का उपयोग करने के लिए अनुशंसित है, तो बूलियन तुलनाओं के लिए कहीं और,...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

Sqlalchemy फ़िल्टर क्लॉज़ में `Flake8` फ्लैगिंग बूलियन तुलना क्यों है?] हालांकि, यह आम तौर पर "यदि कंडे गलत है:" या "अगर कंडे नहीं:" का उपयोग करने के लिए अनुशंसित है, तो बूलियन तुलनाओं के लिए कहीं और,...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

एंड्रॉइड की सामग्री सुरक्षा नीति के कारण स्क्रिप्ट को लोड करने से इनकार ... \ "त्रुटियों को कैसे हल किया जाए?] यह मुद्दा सामग्री सुरक्षा नीति (सीएसपी) निर्देशों से उपजा है, जो अविश्वसनीय स्रोतों से संसाधनों के लोडिंग को प्रतिबंधित करता है। हालाँकि, इस चुनौती ...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

एंड्रॉइड की सामग्री सुरक्षा नीति के कारण स्क्रिप्ट को लोड करने से इनकार ... \ "त्रुटियों को कैसे हल किया जाए?] यह मुद्दा सामग्री सुरक्षा नीति (सीएसपी) निर्देशों से उपजा है, जो अविश्वसनीय स्रोतों से संसाधनों के लोडिंग को प्रतिबंधित करता है। हालाँकि, इस चुनौती ...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

वर्तमान में जावास्क्रिप्ट को निष्पादित करने वाली स्क्रिप्ट तत्व विधि का पता लगाएं] हालाँकि, दस्तावेज़ का उपयोग करने की पारंपरिक विधि। getElementsByTagName ('हेड') [0] .AppendChild (v) उपयुक्त नहीं हो सकती है यदि हेड तत्व को...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

वर्तमान में जावास्क्रिप्ट को निष्पादित करने वाली स्क्रिप्ट तत्व विधि का पता लगाएं] हालाँकि, दस्तावेज़ का उपयोग करने की पारंपरिक विधि। getElementsByTagName ('हेड') [0] .AppendChild (v) उपयुक्त नहीं हो सकती है यदि हेड तत्व को...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

पांडा डिलीट लाइनें: स्ट्रिंग लंबाई और मल्टी-कंडीशन के आधार पर] इस समस्या को हल करने के लिए, आइए सशर्त पंक्ति विलोपन के लिए एक वैकल्पिक दृष्टिकोण का पता लगाएं। ड्रॉप विधि दो तर्क लेती है: लेबल: लेबल या सूचक...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

पांडा डिलीट लाइनें: स्ट्रिंग लंबाई और मल्टी-कंडीशन के आधार पर] इस समस्या को हल करने के लिए, आइए सशर्त पंक्ति विलोपन के लिए एक वैकल्पिक दृष्टिकोण का पता लगाएं। ड्रॉप विधि दो तर्क लेती है: लेबल: लेबल या सूचक...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

MySQL संचालन को ट्रिगर करने के लिए स्टेटमेंट स्किल का चयन करें] उत्तर आम तौर पर नहीं है, क्योंकि MySQL ट्रिगर मुख्य रूप से सम्मिलित, अद्यतन, या संचालन को हटाने के साथ जुड़े होते हैं। चयन करता है: संग्रहीत प्...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

MySQL संचालन को ट्रिगर करने के लिए स्टेटमेंट स्किल का चयन करें] उत्तर आम तौर पर नहीं है, क्योंकि MySQL ट्रिगर मुख्य रूप से सम्मिलित, अद्यतन, या संचालन को हटाने के साथ जुड़े होते हैं। चयन करता है: संग्रहीत प्...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

विशिष्ट स्तंभ मानों के आधार पर साहचर्य सरणी पंक्तियों को कैसे व्यवस्थित करें?] यह आसान डेटा पुनर्प्राप्ति और विश्लेषण के लिए अनुमति देता है। 'a' => ['id' => 20, 'name' => 'chimpanzee'], &...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

विशिष्ट स्तंभ मानों के आधार पर साहचर्य सरणी पंक्तियों को कैसे व्यवस्थित करें?] यह आसान डेटा पुनर्प्राप्ति और विश्लेषण के लिए अनुमति देता है। 'a' => ['id' => 20, 'name' => 'chimpanzee'], &...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

जावा के पूर्ण-स्क्रीन अनन्य मोड में उपयोगकर्ता इनपुट को कैसे संभालें?java में पूर्ण स्क्रीन अनन्य मोड में उपयोगकर्ता इनपुट को संभालना, जब पूर्ण स्क्रीन अनन्य मोड में एक जावा एप्लिकेशन चलाना अपेक्षित नहीं हो ...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

जावा के पूर्ण-स्क्रीन अनन्य मोड में उपयोगकर्ता इनपुट को कैसे संभालें?java में पूर्ण स्क्रीन अनन्य मोड में उपयोगकर्ता इनपुट को संभालना, जब पूर्ण स्क्रीन अनन्य मोड में एक जावा एप्लिकेशन चलाना अपेक्षित नहीं हो ...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

मैं पायथन का उपयोग करके रिवर्स ऑर्डर में एक बड़ी फ़ाइल को कुशलता से कैसे पढ़ सकता हूं?] इस कार्य से निपटने के लिए एक कुशल समाधान है: रिवर्स लाइन रीडर जनरेटर निम्न कोड एक जनरेटर फ़ंक्शन को परिभाषित करता है, reverse_readline, जो ए...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

मैं पायथन का उपयोग करके रिवर्स ऑर्डर में एक बड़ी फ़ाइल को कुशलता से कैसे पढ़ सकता हूं?] इस कार्य से निपटने के लिए एक कुशल समाधान है: रिवर्स लाइन रीडर जनरेटर निम्न कोड एक जनरेटर फ़ंक्शन को परिभाषित करता है, reverse_readline, जो ए...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया -

`JSON` पैकेज का उपयोग करके जाने में JSON सरणियों को कैसे पार्स करें?उदाहरण: निम्नलिखित गो कोड पर विचार करें: सरणी [] स्ट्रिंग } func मुख्य () { datajson: = `[" 1 "," 2 "," 3 "...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

`JSON` पैकेज का उपयोग करके जाने में JSON सरणियों को कैसे पार्स करें?उदाहरण: निम्नलिखित गो कोड पर विचार करें: सरणी [] स्ट्रिंग } func मुख्य () { datajson: = `[" 1 "," 2 "," 3 "...प्रोग्रामिंग 2025-04-17 को पोस्ट किया गया

चीनी भाषा का अध्ययन करें

- 1 आप चीनी भाषा में "चलना" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 2 आप चीनी भाषा में "विमान ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 3 आप चीनी भाषा में "ट्रेन ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 4 आप चीनी भाषा में "बस ले लो" कैसे कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 5 चीनी भाषा में ड्राइव को क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 6 तैराकी को चीनी भाषा में क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 7 आप चीनी भाषा में साइकिल चलाने को क्या कहते हैं? #का चीनी उच्चारण, #का चीनी सीखना

- 8 आप चीनी भाषा में नमस्ते कैसे कहते हैं? 你好चीनी उच्चारण, 你好चीनी सीखना

- 9 आप चीनी भाषा में धन्यवाद कैसे कहते हैं? 谢谢चीनी उच्चारण, 谢谢चीनी सीखना

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning