Quatre façons simples d'analyser votre code Java et Kotlin

Aujourd'hui, la sécurité de vos applications est tout aussi importante que les fonctionnalités qu'elles offrent. Par conséquent, l'analyse de votre code à la recherche de failles de sécurité est un élément essentiel pour maintenir l'intégrité de vos applications et protéger les données de vos utilisateurs. En tant que développeurs, nous sommes en première ligne dans cette bataille. Il est de notre responsabilité de garantir que le code que nous écrivons est non seulement fonctionnel et efficace, mais également sécurisé.

Static Application Security Testing (SAST) est une méthode permettant de découvrir les vulnérabilités de sécurité dans le code d'application. Il fonctionne en analysant le code source ou le bytecode d'une application, à la recherche de failles de sécurité et d'autres problèmes pouvant entraîner des failles de sécurité. Snyk Code est un excellent outil pour ce type d'analyse, permettant aux développeurs de repérer rapidement et facilement les vulnérabilités potentielles et de les corriger avant qu'elles ne deviennent un problème.

Négliger les outils SAST comme Snyk Code dans votre cycle de vie de développement peut avoir des conséquences importantes. Attendre les dernières étapes du cycle de développement pour résoudre les problèmes de sécurité peut s'avérer coûteux et long. Plus important encore, cela peut également conduire à ce que des vulnérabilités passent inaperçues et se retrouvent dans le produit final. En adoptant une approche proactive de la sécurité et en intégrant SAST à votre processus de développement régulier, vous pouvez économiser du temps et de l'argent et potentiellement éviter une faille de sécurité dommageable.

Utiliser Snyk Code pour les projets Java

Snyk est une variété d'outils de sécurité destinés aux développeurs qui vous aident à trouver et à corriger les vulnérabilités de votre code source, vos packages open source, vos images de conteneurs et les erreurs de configuration de votre infrastructure cloud. L'une des fonctionnalités les plus puissantes de Snyk est Snyk Code, une fonctionnalité spécialement conçue pour analyser votre code à la recherche de vulnérabilités de sécurité. Snyk Code prend en charge divers langages de programmation, notamment Java et Kotlin, ce qui en fait un choix idéal pour les projets JVM.

Snyk Code est un outil SAST basé sur l'apprentissage automatique pour détecter les vulnérabilités de sécurité potentielles dans votre code. Il peut identifier divers problèmes, depuis les défauts d'injection jusqu'à la désérialisation non sécurisée. Il montre le flux du code vulnérable dans votre système pour mieux comprendre ce qui se passe. Il fournit même des conseils de remédiation détaillés pour vous aider à résoudre ces problèmes, renforçant ainsi efficacement la sécurité de vos applications.

L'avantage supplémentaire est que vous n'êtes pas lié à une seule façon de travailler. Snyk vous offre cette fonctionnalité sous de nombreuses formes différentes, afin que vous puissiez choisir l'option qui convient le mieux à votre façon de travailler.

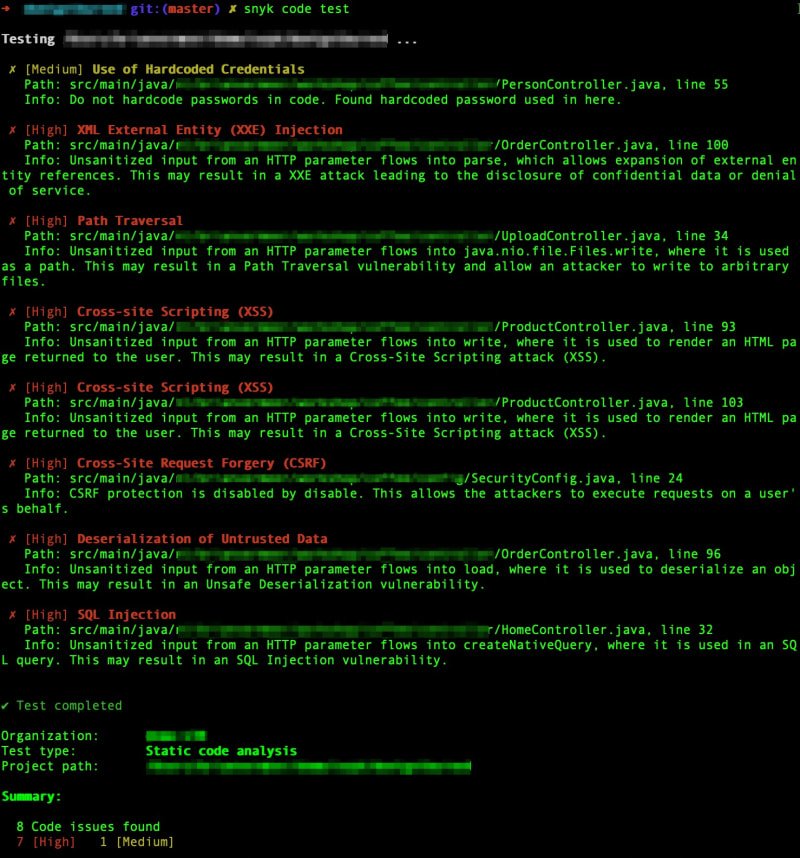

Option 1 : Analyse du code source à l'aide de la CLI Snyk

Dans cette section, nous verrons comment analyser votre code source Java pour détecter les vulnérabilités de sécurité à l'aide de l'interface de ligne de commande (CLI) Snyk. Avec la CLI Snyk, vous pouvez facilement intégrer les puissantes capacités d'analyse de sécurité de Snyk dans vos flux de travail de développement, facilitant ainsi l'identification et la résolution des vulnérabilités dès le début du processus de développement.

La CLI Snyk est une interface de ligne de commande pour la plateforme Snyk. En utilisant Snyk CLI, vous pouvez intégrer l'analyse de sécurité de Snyk directement dans votre processus de développement local, vos pipelines CI/CD et d'autres flux de travail d'automatisation.

Pour effectuer des tests de sécurité d'application statique (SAST) avec la CLI Snyk, vous devez installer la CLI et l'authentifier avec votre compte Snyk. Voici comment procéder :

# Install the Snyk CLI using NPM npm install -g snyk # Authenticate the CLI with your Snyk account snyk auth

Une fois installé et authentifié, vous pouvez utiliser la commande snyk code test pour analyser votre code source Java :

# Navigate to your project directory cd /path/to/your/java/project # Scan your source code with Snyk Code snyk code test

Cette commande analysera votre code source à la recherche de vulnérabilités et fournira un rapport détaillé de tous les problèmes détectés.

La CLI Snyk est polyvalente et peut être utilisée de plusieurs manières en fonction de vos besoins. Par exemple, si vous souhaitez analyser votre code à chaque fois que vous validez des modifications, vous pouvez intégrer les commandes CLI dans vos hooks de pré-validation. Vous pouvez également inclure les commandes CLI dans vos pipelines d'intégration continue/déploiement continu (CI/CD) pour garantir que votre code est analysé pour détecter les vulnérabilités avant son déploiement.

N'oubliez pas que plus tôt vous détectez et corrigez les failles de sécurité, plus votre application sera sécurisée. Alors pourquoi ne pas démarrer sur votre machine locale avant même de valider le code ? Tout ce que vous avez à faire est de créer un compte Snyk (gratuit) et d'installer la CLI Snyk

Vous n'avez pas encore de compte Snyk ? Inscrivez-vous à Snyk aujourd'hui et commencez à sécuriser votre code.

Option 2 : Utiliser le code Snyk via les intégrations IDE

En tant que développeur, votre environnement de développement intégré (IDE) est votre espace de travail principal, et l'intégration transparente de la sécurité dans votre IDE peut vous faire gagner du temps et protéger votre code des vulnérabilités. Snyk fournit des intégrations IDE pour IntelliJ et Visual Studio Code, vous permettant d'analyser votre code Java pour détecter les vulnérabilités de sécurité directement depuis votre IDE.

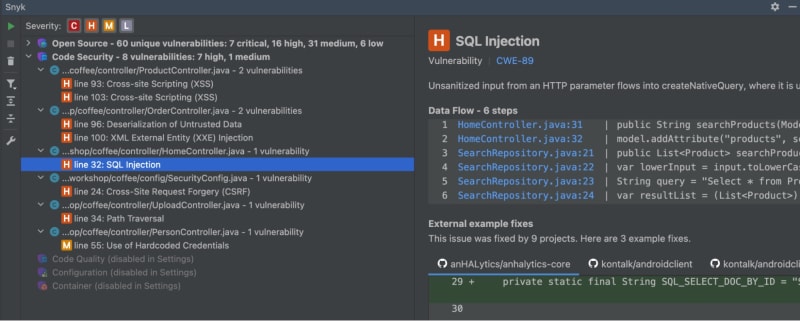

Plugin Snyk IntelliJ

Le plugin Snyk IntelliJ est un outil puissant qui fournit des commentaires en temps réel sur la sécurité de votre code Java. Une fois que vous avez installé le plugin, vous pouvez analyser votre projet en cliquant dessus avec le bouton droit et en sélectionnant Snyk, puis Analyser le projet. Le plugin analysera ensuite votre code et fournira une liste de vulnérabilités potentielles, leur gravité et même des suggestions sur la façon de les corriger.

Dans l'exemple ci-dessus, le plugin Snyk IntelliJ détecterait que la requête SQL est sensible aux attaques par injection SQL.

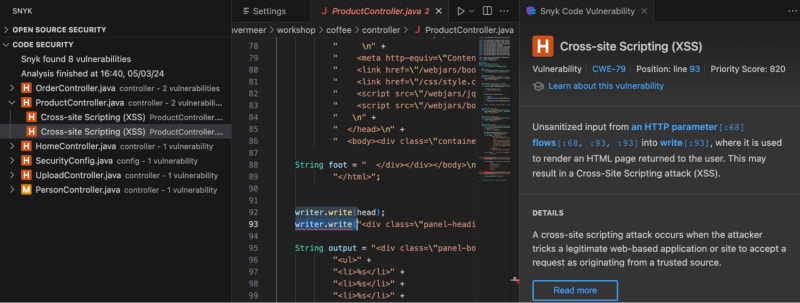

Plugin Snyk VSCode

Le plugin Snyk VS Code est un autre excellent outil pour analyser le code Java pour les vulnérabilités de sécurité. Pour l'utiliser, vous devez installer l'extension Snyk depuis le marché VS Code. Une fois installé, vous pouvez cliquer avec le bouton droit sur votre projet dans la vue Explorateur et sélectionner Scanner avec Snyk. Le plugin effectuera ensuite une analyse détaillée de votre code Java et Kotlin pour détecter toute vulnérabilité de sécurité reconnue, vous fournissant une liste de problèmes et des suggestions d'étapes correctives.

Dans l'exemple ci-dessus, le plugin Snyk VS Code détecterait que la sortie HTML est vulnérable aux attaques de cross-site scripting (XSS).

En intégrant Snyk dans votre IDE, vous pouvez assurer la sécurité de votre code Java dès le départ. N'attendez pas le déploiement pour réfléchir à la sécurité.

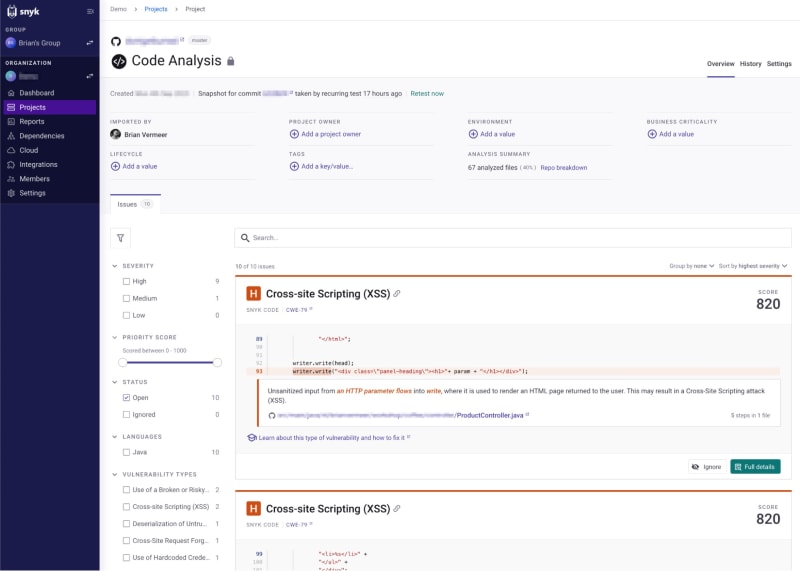

Option 3 : Connectez votre référentiel Git à Snyk et activez l'analyse du code

La connexion de votre référentiel Git à Snyk est une étape fondamentale dans votre parcours pour améliorer la sécurité du code Java et des applications. Heureusement, Snyk s'intègre parfaitement aux référentiels de contrôle de source populaires, notamment GitHub, GitLab, Azure Repo et BitBucket. Cette intégration permet à votre code Java d'être analysé en permanence à la recherche de vulnérabilités, améliorant ainsi la sécurité de vos applications.

Avec l'extrait de code Java ci-dessus comme exemple, une fois votre référentiel Git lié à Snyk, Snyk Code analysera automatiquement le code à l'aide des tests de sécurité des applications statiques (SAST). Cette analyse détecte les vulnérabilités de sécurité, telles que l'injection SQL, les scripts intersite (XSS) et la désérialisation non sécurisée, entre autres, et les affiche dans l'interface utilisateur (UI) de Snyk.

L'un des arguments de vente uniques de Snyk est qu'il n'identifie pas seulement les vulnérabilités, mais fournit également des conseils de remédiation. Grâce à l'interface utilisateur de Snyk, vous pouvez afficher les détails des vulnérabilités identifiées, comprendre leur impact possible et obtenir des conseils sur la façon de les corriger. Cette fonctionnalité distingue Snyk des autres outils de sécurité et en fait une ressource précieuse pour les développeurs désireux de renforcer la sécurité de leur application.

Vérification des demandes d'extraction pour les modifications de code vulnérables

Une autre fonctionnalité intéressante de Snyk est sa capacité à vérifier les demandes d'extraction pour les modifications de code susceptibles d'introduire des vulnérabilités. En faisant cela, vous pouvez détecter les problèmes de sécurité potentiels avant qu'ils ne soient fusionnés dans la base de code principale. Cette approche préventive est cruciale pour maintenir l'intégrité et la sécurité de votre application Java.

Option 4 : Intégrez votre pipeline CI et exploitez Snyk Code

L'intégration de Snyk Code dans votre pipeline CI/CD est un excellent moyen d'automatiser l'analyse de la sécurité du code et de garantir que votre code Java est exempt de vulnérabilités. En tirant parti des capacités de Snyk Code, vous pouvez détecter et résoudre les problèmes de sécurité dans votre code avant qu'ils ne deviennent des menaces pour la sécurité de votre application.

Dans cette section, nous verrons comment intégrer Snyk Code dans votre pipeline avec des plugins, utiliser les actions GitHub fournies par Snyk pour effectuer une analyse SAST et créer une intégration personnalisée pour Snyk Code à l'aide de la CLI et de la sortie JSON.

Snyk fournit des plugins pour divers outils CI/CD tels que Jenkins, CircleCI, Azure Pipelines, etc. En intégrant Snyk Code dans votre pipeline avec ces plugins, vous pouvez automatiser le processus de détection et de correction des vulnérabilités de sécurité dans votre code Java.

Utilisez les actions GitHub fournies par Snyk pour effectuer une analyse SAST

Snyk fournit également des actions GitHub pour l'analyse SAST. En utilisant ces actions, vous pouvez automatiser le processus d'analyse de votre code Java pour détecter les failles de sécurité dans vos référentiels GitHub.

Voici un exemple de la façon dont vous pouvez utiliser une action GitHub fournie par Snyk pour analyser votre code Java :

name: Snyk

on:

push:

branches: [ master ]

pull_request:

branches: [ master ]

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Check out code

uses: actions/checkout@v2

- name: Run Snyk to find vulnerabilities

uses: snyk/actions/java@master

env:

SNYK_TOKEN: ${{ secrets.SNYK_TOKEN }}

Dans cet exemple, l'action Snyk pour Java est utilisée pour analyser le code Java chaque fois qu'une requête push ou pull est adressée à la branche principale.

Créez une intégration personnalisée pour Snyk Code à l'aide de la CLI et de la sortie JSON

Vous pouvez également créer une intégration personnalisée pour Snyk Code à l'aide de la CLI et de la sortie JSON. Cela peut être utile si vous souhaitez personnaliser le processus d'analyse de votre code Java à la recherche de failles de sécurité.

Voici un exemple de la façon dont vous pouvez procéder :

#!/bin/bash # Run Snyk test and output the results as JSON snyk test --all-projects --json > snyk_output.json

Dans cet exemple, la CLI Snyk est utilisée pour exécuter le test Snyk et les résultats sont générés au format JSON. Cette sortie JSON peut ensuite être utilisée pour un traitement ou une analyse ultérieure.

En intégrant Snyk Code dans votre pipeline CI/CD, vous pouvez vous assurer que votre code Java est analysé en permanence pour détecter les vulnérabilités de sécurité, ce qui rend la sécurité de vos applications plus robuste.

Scannez votre code pendant toutes les phases de développement

En résumé, soulignons un point crucial à retenir pour les développeurs Java et Kotlin : le rôle indispensable d'analyser systématiquement notre code d'application à chaque phase de développement. Détecter les problèmes tôt et fréquemment ne consiste pas seulement à corriger les bogues. Il s’agit de créer dès le départ une culture de qualité et de sécurité. Utiliser un outil SAST comme Snyk Code ne consiste pas simplement à ajouter un autre gadget à notre ceinture d'outils de développement. Il s'agit d'établir une habitude de base dans notre façon de travailler, quelle que soit la manière dont nous avons organisé les choses. Lorsque nous l'intégrons correctement dans notre processus, nous avons l'impression qu'il a toujours été là, nous aidant à détecter les problèmes sans nous gêner.

En tant que développeurs, nous jonglons souvent avec diverses tâches, de l'écriture de la logique métier à la garantie que notre base de code est sécurisée et performante. L'intégration d'un scanner SAST qui s'adapte à nos méthodes de travail uniques – que ce soit via des plugins IDE, des pipelines CI/CD ou des intégrations directes avec Git – signifie que nous pouvons faire des contrôles de sécurité et de qualité une partie intuitive de notre processus de développement plutôt qu'une corvée perturbatrice. Cette adaptabilité garantit que nous pouvons nous concentrer sur la création d'excellentes applications Java et Kotlin, en sachant que notre code est continuellement évalué pour détecter les vulnérabilités et les anti-modèles.

L'adoption d'un outil comme Snyk Code dans tous les cycles de développement améliore la qualité et la sécurité de nos projets. En faisant de l'analyse une partie intégrante et sans effort de notre routine de développement, nous nous donnons les moyens de détecter et de résoudre les problèmes bien avant qu'ils ne deviennent des problèmes importants. Alors, défendons la pratique d’analyses précoces et fréquentes. C'est une décision qui porte ses fruits en termes de qualité du code, de sécurité et de tranquillité d'esprit : des avantages que, en tant que développeurs, nous pouvons tous apprécier.

-

Requêtes multimédias CSSIl est plus essentiel que jamais de garantir que les sites Web fonctionnent de manière transparente sur différents appareils. Alors que les utilisateu...La programmation Publié le 2024-11-05

Requêtes multimédias CSSIl est plus essentiel que jamais de garantir que les sites Web fonctionnent de manière transparente sur différents appareils. Alors que les utilisateu...La programmation Publié le 2024-11-05 -

Comprendre le levage en JavaScript : un guide completLevage en JavaScript Le levage est un comportement dans lequel les déclarations de variables et de fonctions sont déplacées (ou "histées...La programmation Publié le 2024-11-05

Comprendre le levage en JavaScript : un guide completLevage en JavaScript Le levage est un comportement dans lequel les déclarations de variables et de fonctions sont déplacées (ou "histées...La programmation Publié le 2024-11-05 -

Intégration de Stripe dans une boutique Django Python mono-produitIn the first part of this series, we created a Django online shop with htmx. In this second part, we'll handle orders using Stripe. What We'll...La programmation Publié le 2024-11-05

Intégration de Stripe dans une boutique Django Python mono-produitIn the first part of this series, we created a Django online shop with htmx. In this second part, we'll handle orders using Stripe. What We'll...La programmation Publié le 2024-11-05 -

Conseils pour tester les tâches en file d'attente dans LaravelLorsque vous travaillez avec des applications Laravel, il est courant de rencontrer des scénarios dans lesquels une commande doit effectuer une tâche ...La programmation Publié le 2024-11-05

Conseils pour tester les tâches en file d'attente dans LaravelLorsque vous travaillez avec des applications Laravel, il est courant de rencontrer des scénarios dans lesquels une commande doit effectuer une tâche ...La programmation Publié le 2024-11-05 -

Comment créer un système de compréhension du langage naturel (NLU) au niveau humainScope: Creating an NLU system that fully understands and processes human languages in a wide range of contexts, from conversations to literature. ...La programmation Publié le 2024-11-05

Comment créer un système de compréhension du langage naturel (NLU) au niveau humainScope: Creating an NLU system that fully understands and processes human languages in a wide range of contexts, from conversations to literature. ...La programmation Publié le 2024-11-05 -

Comment itérer une ArrayList dans un HashMap à l'aide de JSTL ?Itération d'une ArrayList dans une HashMap à l'aide de JSTLDans le développement Web, JSTL (JavaServer Pages Standard Tag Library) fournit un ...La programmation Publié le 2024-11-05

Comment itérer une ArrayList dans un HashMap à l'aide de JSTL ?Itération d'une ArrayList dans une HashMap à l'aide de JSTLDans le développement Web, JSTL (JavaServer Pages Standard Tag Library) fournit un ...La programmation Publié le 2024-11-05 -

Encore.ts - plus rapide qu'ElysiaJS et HonoIl y a quelques mois, nous avons publié Encore.ts, un framework backend Open Source pour TypeScript. Comme il existe déjà de nombreux frameworks, nous...La programmation Publié le 2024-11-05

Encore.ts - plus rapide qu'ElysiaJS et HonoIl y a quelques mois, nous avons publié Encore.ts, un framework backend Open Source pour TypeScript. Comme il existe déjà de nombreux frameworks, nous...La programmation Publié le 2024-11-05 -

Pourquoi la concaténation de chaînes utilisant + a-t-elle échoué avec les littéraux de chaîne ?Concaténation de littéraux de chaîne avec des chaînesEn C , l'opérateur peut être utilisé pour concaténer des chaînes et des littéraux de chaîne. ...La programmation Publié le 2024-11-05

Pourquoi la concaténation de chaînes utilisant + a-t-elle échoué avec les littéraux de chaîne ?Concaténation de littéraux de chaîne avec des chaînesEn C , l'opérateur peut être utilisé pour concaténer des chaînes et des littéraux de chaîne. ...La programmation Publié le 2024-11-05 -

React Re-Rendering : meilleures pratiques pour des performances optimalesLe mécanisme de rendu efficace de React est l'une des principales raisons de sa popularité. Cependant, à mesure qu'une application devient de ...La programmation Publié le 2024-11-05

React Re-Rendering : meilleures pratiques pour des performances optimalesLe mécanisme de rendu efficace de React est l'une des principales raisons de sa popularité. Cependant, à mesure qu'une application devient de ...La programmation Publié le 2024-11-05 -

Comment réaliser la création de colonnes conditionnelles : explorer If-Elif-Else dans Pandas DataFrame ?Création d'une colonne conditionnelle : If-Elif-Else dans PandasLe problème donné demande qu'une nouvelle colonne soit ajoutée à un DataFrame ...La programmation Publié le 2024-11-05

Comment réaliser la création de colonnes conditionnelles : explorer If-Elif-Else dans Pandas DataFrame ?Création d'une colonne conditionnelle : If-Elif-Else dans PandasLe problème donné demande qu'une nouvelle colonne soit ajoutée à un DataFrame ...La programmation Publié le 2024-11-05 -

Présentation de Qiu !Je suis ravi d'annoncer la sortie de Qiu – un exécuteur de requêtes SQL simple conçu pour rendre le SQL brut à nouveau amusant. Soyons honnêtes, l...La programmation Publié le 2024-11-05

Présentation de Qiu !Je suis ravi d'annoncer la sortie de Qiu – un exécuteur de requêtes SQL simple conçu pour rendre le SQL brut à nouveau amusant. Soyons honnêtes, l...La programmation Publié le 2024-11-05 -

Pourquoi le pourcentage de marge supérieure est-il calculé en fonction de la largeur du conteneur en CSS ?Calcul du pourcentage de marge supérieure en CSSLors de l'application d'un pourcentage de marge supérieure à un élément, il est essentiel de c...La programmation Publié le 2024-11-05

Pourquoi le pourcentage de marge supérieure est-il calculé en fonction de la largeur du conteneur en CSS ?Calcul du pourcentage de marge supérieure en CSSLors de l'application d'un pourcentage de marge supérieure à un élément, il est essentiel de c...La programmation Publié le 2024-11-05 -

Comment résoudre les incohérences de rendu du texte du Webkit lors des transitions CSS ?Résolution des incohérences de rendu du texte Webkit lors des transitions CSSPendant les transitions CSS, en particulier lors de la mise à l'échel...La programmation Publié le 2024-11-05

Comment résoudre les incohérences de rendu du texte du Webkit lors des transitions CSS ?Résolution des incohérences de rendu du texte Webkit lors des transitions CSSPendant les transitions CSS, en particulier lors de la mise à l'échel...La programmation Publié le 2024-11-05 -

RxJS simplifié avec ReactablesIntroduction RxJS est une bibliothèque puissante, mais elle est connue pour avoir une courbe d'apprentissage abrupte. La grande surface d...La programmation Publié le 2024-11-05

RxJS simplifié avec ReactablesIntroduction RxJS est une bibliothèque puissante, mais elle est connue pour avoir une courbe d'apprentissage abrupte. La grande surface d...La programmation Publié le 2024-11-05 -

Comment trouver des valeurs maximales sur plusieurs colonnes dans Pandas ?Recherche de valeurs maximales sur plusieurs colonnes dans PandasPour déterminer les valeurs maximales sur plusieurs colonnes dans un DataFrame pandas...La programmation Publié le 2024-11-05

Comment trouver des valeurs maximales sur plusieurs colonnes dans Pandas ?Recherche de valeurs maximales sur plusieurs colonnes dans PandasPour déterminer les valeurs maximales sur plusieurs colonnes dans un DataFrame pandas...La programmation Publié le 2024-11-05

Étudier le chinois

- 1 Comment dit-on « marcher » en chinois ? 走路 Prononciation chinoise, 走路 Apprentissage du chinois

- 2 Comment dit-on « prendre l’avion » en chinois ? 坐飞机 Prononciation chinoise, 坐飞机 Apprentissage du chinois

- 3 Comment dit-on « prendre un train » en chinois ? 坐火车 Prononciation chinoise, 坐火车 Apprentissage du chinois

- 4 Comment dit-on « prendre un bus » en chinois ? 坐车 Prononciation chinoise, 坐车 Apprentissage du chinois

- 5 Comment dire conduire en chinois? 开车 Prononciation chinoise, 开车 Apprentissage du chinois

- 6 Comment dit-on nager en chinois ? 游泳 Prononciation chinoise, 游泳 Apprentissage du chinois

- 7 Comment dit-on faire du vélo en chinois ? 骑自行车 Prononciation chinoise, 骑自行车 Apprentissage du chinois

- 8 Comment dit-on bonjour en chinois ? 你好Prononciation chinoise, 你好Apprentissage du chinois

- 9 Comment dit-on merci en chinois ? 谢谢Prononciation chinoise, 谢谢Apprentissage du chinois

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning