Corrigez automatiquement les vulnérabilités du code avec l’IA

Dans la bibliothèque d'ateliers clients SecRel de Snyk, nous en avons un appelé Breaking AI. Cet atelier explique comment les assistants d'IA générative, comme copilot et codium, peuvent aider les développeurs à écrire du code plus rapidement. Le point fort de l'atelier est que les assistants IA sont comme des développeurs juniors fraîchement sortis de leurs camps d'entraînement de codage : super enthousiastes et serviables, mais - vous vraiment voulez vérifier leur code (aucune ombre aux développeurs juniors - nous j'en ai besoin, et ils sont géniaux !). Dans l'atelier, nous montrons comment la combinaison des assistants IA et de Snyk vous donne un super pouvoir : écrire du code rapidement et en toute sécurité.

Pour citer un célèbre chef, Snyk a désormais «passé à la vitesse supérieure» avec sa capacité Deep Code AI Fix. Snyk Code a toujours donné de bons conseils de remédiation lorsqu'il détecte une faille de sécurité. Cela vous donnerait même trois bonnes références d'autres projets open source présentant la même vulnérabilité et vous montrerait comment ces projets l'ont corrigée. Désormais, grâce aux données soigneusement sélectionnées de l'équipe de recherche en sécurité de Snyk, un modèle d'IA hybride qui combine la puissance de l'IA générative et symbolique, ainsi que des modèles d'apprentissage automatique, Snyk peut désormais corriger automatiquement de nombreuses vulnérabilités de sécurité courantes depuis le confort de votre ordinateur. IDE préféré.

Dans ce blog, je vais vous montrer comment vous pouvez tirer le meilleur parti de Deep Code AI Fix (DCAIF) dans un exemple de projet Java que nous utilisons dans nos ateliers. Le code source peut être trouvé ici. REMARQUE : ce projet est volontairement vulnérable de plusieurs manières et ne convient pas à une utilisation dans un environnement de production.

Amusez-vous avec une application de planification de conférences

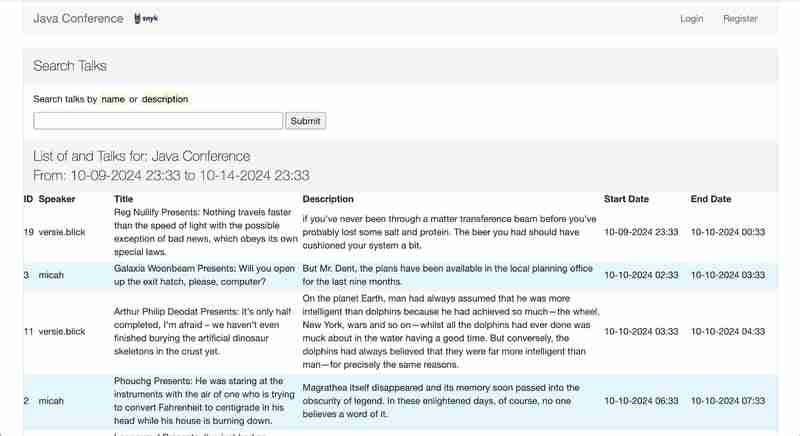

Si vous avez déjà assisté à une conférence technique ou pris la parole lors d'une conférence, vous savez que l'un des aspects les plus difficiles est de créer et de présenter le calendrier.

L'application de référence en est une version épouvantable (je ne suis PAS un bon développeur front-end !), mais elle est utile pour montrer comment le code peut techniquement fonctionner tout en n'étant pas sécurisé.

Il s'agit d'une application Spring Boot utilisant le moteur de modèles Thymeleaf. Au démarrage, il génère des locuteurs aléatoires, des titres de discussions et des données de description de discussions à l'aide de la célèbre bibliothèque de falsification. Les titres et descriptions des exposés proviennent tous du texte du livre Le Guide du voyageur galactique. REMARQUE : Les titres et les descriptions peuvent ne pas être tous sûrs à 100 % pour le travail. Vous êtes prévenu !

Chaque conférencier généré pour l'événement dispose également d'une page dédiée où vous pouvez voir une liste de leurs conférences lors de la conférence. Nous allons nous concentrer sur cette partie de l'application.

Pour compiler et exécuter l'application, exécutez ce qui suit :

mvn clean install mvn spring-boot:run

Lorsque vous exécutez l'application, en plus de la bannière Spring Boot habituelle et d'autres résultats, vous verrez quelque chose comme ceci :

Access talks for heath.davis at: http://localhost:8081/talks?username=heath.davis Access talks for russell.bernier at: http://localhost:8081/talks?username=russell.bernier Access talks for kenyetta.jones at: http://localhost:8081/talks?username=kenyetta.jones Access talks for howard.bailey at: http://localhost:8081/talks?username=howard.bailey Access talks for buddy.jast at: http://localhost:8081/talks?username=buddy.jast Access talks for jeanice.kertzmann at: http://localhost:8081/talks?username=jeanice.kertzmann Access talks for deborah.hamill at: http://localhost:8081/talks?username=deborah.hamill Access talks for horacio.renner at: http://localhost:8081/talks?username=horacio.renner Access talks for winfred.schuster at: http://localhost:8081/talks?username=winfred.schuster Access talks for tommie.hane at: http://localhost:8081/talks?username=tommie.hane Access talks for micah at: http://localhost:8081/talks?username=micah

REMARQUE : Ce ne sera pas exactement comme ça, car les intervenants et leurs discours sont générés aléatoirement à chaque fois que vous démarrez l'application.

Si vous cliquez ou copiez/collez l'un des liens, vous verrez une page d'intervenant avec une liste de leurs interventions :

Jouons : trouvez la vulnérabilité

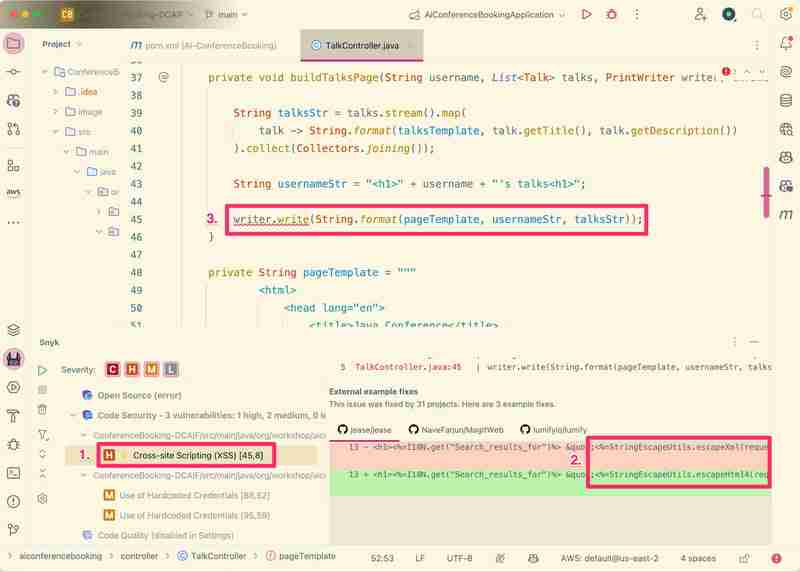

Jetez un œil à TalkController.java. C’est ainsi que la page d’un orateur est rendue. Pouvez-vous repérer la vulnérabilité ?

Nous ne voulons pas que vous ayez à compter sur vos yeux ! Nous voulons que les développeurs agissent rapidement ET écrivent du code sécurisé.

J'utilise IntelliJ Idea pour écrire mes applications Java. J'utilise également l'extension IDE de Snyk. La bonne nouvelle est qu'il existe des extensions Snyk IDE pour tous les IDE populaires, prenant en charge un large éventail de langages de programmation.

Si vous souhaitez suivre et n'avez pas de compte Snyk, vous pouvez en créer un gratuitement ici.

Ai-je mentionné que cette application présente de nombreuses vulnérabilités ? C’est parce que nous l’utilisons dans nos ateliers. Celui sur lequel je veux me concentrer est celui de TalkController.java :

- Montre qu'une vulnérabilité Cross-site Scripting (XSS) a été trouvée

- Affiche une différence par rapport à l'un des trois projets open source présentant la même vulnérabilité. Cela montre comment cela a été corrigé (la partie verte).

- La ligne ondulée rouge indique où se trouve la vulnérabilité dans le code.

Ce sont toutes des informations très utiles pour résoudre le problème. Cependant, remarquez une petite icône en forme d'éclair (⚡️) à gauche de la vulnérabilité sur le n°1. Cela indique que cette vulnérabilité peut être corrigée automatiquement.

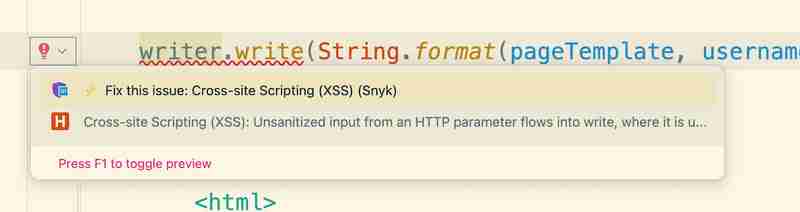

Si vous passez votre souris sur le ondulé rouge, vous verrez l'option permettant de Résoudre ce problème :

Avant d’examiner le résultat de Deep Code AI Fix, voyons ce que le copilote ferait pour nous.

Voici l'invite que j'ai donnée au copilote sur la ligne 42 et le code qu'elle injecte :

// guard against XSS

username = username.replaceAll("", ">");

Ceci peut fonctionner contre les attaques naïves, mais fonctionnera-t-il contre tous les types d'attaques XSS ? Je n'en suis pas si sûr. En fait, lorsque je relance l'analyse Snyk, la vulnérabilité XSS est toujours là.

Jetons un coup d'œil au correctif Snyk :

String usernameStr = "" HtmlUtils.htmlEscape(username) "'s talks"; ================================================

Maintenant, ce j'aime bien. Il utilise une approche idiomatique et attendue avec une bibliothèque Spring Boot intégrée : HtmlUtils. Je suis convaincu que cela nettoiera complètement l'entrée : nom d'utilisateur. Une nouvelle analyse Snyk montre que la vulnérabilité n'existe plus.

Bravo, en effet ! Non seulement le correctif automatique Snyk a résolu la vulnérabilité, mais il l'a fait d'une manière qui correspond au framework utilisé - Spring Boot dans ce cas.

DCAIF ne vous ralentira pas

Dans cet article, je vous ai montré comment le correctif Deep Code AI de Snyk va au-delà des simples conseils de remédiation et peut apporter un correctif en votre nom. Vous pouvez également confirmer l'avantage du correctif en constatant que la vulnérabilité de sécurité d'origine n'est plus là.

Chez Snyk, nous adorons les assistants IA, mais ils ne sont pas très bons en sécurité. Nos recherches montrent que les Gen AI ont tendance à générer du code non sécurisé à peu près au même rythme que les humains – environ 40 %. Cela est logique dans la mesure où les solutions purement Gen AI comme Copilot entraînent leurs modèles principalement sur le code existant. L'approche hybride de Snyk, qui comprend l'IA symbolique, la Gen AI, l'apprentissage automatique et une formation organisée par notre équipe de sécurité, donne aux résultats une approche axée sur la sécurité.

-

Comment envoyer une demande de poste brut avec curl en php?Comment envoyer une demande de message brut à l'aide de curl dans php dans php, Curl est une bibliothèque populaire pour envoyer des deman...La programmation Publié le 2025-04-25

Comment envoyer une demande de poste brut avec curl en php?Comment envoyer une demande de message brut à l'aide de curl dans php dans php, Curl est une bibliothèque populaire pour envoyer des deman...La programmation Publié le 2025-04-25 -

Quand une application Web GO ferme-t-elle la connexion de la base de données?Gestion des connexions de bases de données dans les applications Web Go Dans les applications Web simples GO qui utilisent des bases de données ...La programmation Publié le 2025-04-25

Quand une application Web GO ferme-t-elle la connexion de la base de données?Gestion des connexions de bases de données dans les applications Web Go Dans les applications Web simples GO qui utilisent des bases de données ...La programmation Publié le 2025-04-25 -

Anomalies de valeur clé du tableau PHP: Comprendre le cas curieux de 07 et 08Problème de valeur de clé du tableau php avec 07 & 08 Un tableau contient divers éléments avec des touches associées. Dans PHP, un problème in...La programmation Publié le 2025-04-25

Anomalies de valeur clé du tableau PHP: Comprendre le cas curieux de 07 et 08Problème de valeur de clé du tableau php avec 07 & 08 Un tableau contient divers éléments avec des touches associées. Dans PHP, un problème in...La programmation Publié le 2025-04-25 -

Comment rediriger plusieurs types d'utilisateurs (étudiants, enseignants et administrateurs) vers leurs activités respectives dans une application Firebase?Red: comment rediriger plusieurs types d'utilisateurs vers des activités respectives Comprendre le problème dans une application de vo...La programmation Publié le 2025-04-25

Comment rediriger plusieurs types d'utilisateurs (étudiants, enseignants et administrateurs) vers leurs activités respectives dans une application Firebase?Red: comment rediriger plusieurs types d'utilisateurs vers des activités respectives Comprendre le problème dans une application de vo...La programmation Publié le 2025-04-25 -

Conseils pour les images flottantes sur le côté droit du bas et enroulant le texteflottant une image en bas à droite avec le texte enroulant Dans la conception Web, il est parfois souhaitable de flotter une image dans le coi...La programmation Publié le 2025-04-25

Conseils pour les images flottantes sur le côté droit du bas et enroulant le texteflottant une image en bas à droite avec le texte enroulant Dans la conception Web, il est parfois souhaitable de flotter une image dans le coi...La programmation Publié le 2025-04-25 -

Quelle est la différence entre les fonctions imbriquées et les fermetures en pythonfonctions imbriquées par rapport aux fermetures en python Bien que les fonctions imbriquées dans Python ressemblent superficiellement Non-Clos...La programmation Publié le 2025-04-25

Quelle est la différence entre les fonctions imbriquées et les fermetures en pythonfonctions imbriquées par rapport aux fermetures en python Bien que les fonctions imbriquées dans Python ressemblent superficiellement Non-Clos...La programmation Publié le 2025-04-25 -

Pourquoi est-ce que je reçois une erreur "Je n'ai pas trouvé d'implémentation du modèle de requête" dans ma requête Silverlight Linq?Absence d'implémentation du modèle de requête: Résolution "n'a pas pu trouver" Erreurs dans une application Silverlight, une...La programmation Publié le 2025-04-25

Pourquoi est-ce que je reçois une erreur "Je n'ai pas trouvé d'implémentation du modèle de requête" dans ma requête Silverlight Linq?Absence d'implémentation du modèle de requête: Résolution "n'a pas pu trouver" Erreurs dans une application Silverlight, une...La programmation Publié le 2025-04-25 -

Quand utiliser "essayez" au lieu de "si" pour détecter les valeurs variables dans Python?en utilisant "essayez" vs. "If" pour tester la valeur de variable dans python dans python, il existe des situations où vous ...La programmation Publié le 2025-04-25

Quand utiliser "essayez" au lieu de "si" pour détecter les valeurs variables dans Python?en utilisant "essayez" vs. "If" pour tester la valeur de variable dans python dans python, il existe des situations où vous ...La programmation Publié le 2025-04-25 -

Guide de création de pages Fastapi Custom 404 PagePage personnalisée 404 non trouvé avec fastapi Pour créer une page 404 personnalisée, Fastapi propose plusieurs approches. La méthode appropri...La programmation Publié le 2025-04-25

Guide de création de pages Fastapi Custom 404 PagePage personnalisée 404 non trouvé avec fastapi Pour créer une page 404 personnalisée, Fastapi propose plusieurs approches. La méthode appropri...La programmation Publié le 2025-04-25 -

Java autorise-t-il plusieurs types de retour: un regard plus approfondi sur les méthodes génériques?Plusieurs types de retour en java: une idée fausse dévoilée dans le domaine de la programmation java, une signature de méthode particulière pe...La programmation Publié le 2025-04-25

Java autorise-t-il plusieurs types de retour: un regard plus approfondi sur les méthodes génériques?Plusieurs types de retour en java: une idée fausse dévoilée dans le domaine de la programmation java, une signature de méthode particulière pe...La programmation Publié le 2025-04-25 -

Comment puis-je concaténer en toute sécurité le texte et les valeurs lors de la construction de requêtes SQL dans GO?Concaténation du texte et des valeurs dans go sql requêtes Lors de la construction d'une requête SQL de texte dans GO, il y a certaines rè...La programmation Publié le 2025-04-25

Comment puis-je concaténer en toute sécurité le texte et les valeurs lors de la construction de requêtes SQL dans GO?Concaténation du texte et des valeurs dans go sql requêtes Lors de la construction d'une requête SQL de texte dans GO, il y a certaines rè...La programmation Publié le 2025-04-25 -

Résoudre l'erreur MySQL 1153: le paquet dépasse la limite 'max_allowed_packet'MySql Error 1153: le dépannage a obtenu un paquet plus grand que 'max_allowed_packet' octets face à l'erreur MySQL énigmatique 115...La programmation Publié le 2025-04-25

Résoudre l'erreur MySQL 1153: le paquet dépasse la limite 'max_allowed_packet'MySql Error 1153: le dépannage a obtenu un paquet plus grand que 'max_allowed_packet' octets face à l'erreur MySQL énigmatique 115...La programmation Publié le 2025-04-25 -

Comment convertir efficacement les fuseaux horaires en PHP?Conversion efficace du fuseau horaire en php Dans PHP, la gestion des fuseaux horaires peut être une tâche simple. Ce guide fournira une méthode...La programmation Publié le 2025-04-25

Comment convertir efficacement les fuseaux horaires en PHP?Conversion efficace du fuseau horaire en php Dans PHP, la gestion des fuseaux horaires peut être une tâche simple. Ce guide fournira une méthode...La programmation Publié le 2025-04-25 -

Pourquoi les images affichent-elles des images à l'aide de la propriété CSS «Content»?Affichage des images avec URL de contenu dans Firefox Un problème a été rencontré lorsque certains navigateurs, spécifiquement Firefox, n'...La programmation Publié le 2025-04-25

Pourquoi les images affichent-elles des images à l'aide de la propriété CSS «Content»?Affichage des images avec URL de contenu dans Firefox Un problème a été rencontré lorsque certains navigateurs, spécifiquement Firefox, n'...La programmation Publié le 2025-04-25 -

Comment résoudre l'utilisation \ "invalide de la fonction de groupe \" Erreur dans MySQL lors de la recherche de nombre maximum?Comment récupérer le nombre maximal en utilisant mysql dans MySQL, vous pouvez rencontrer un problème tout en essayant de trouver le nombre ma...La programmation Publié le 2025-04-25

Comment résoudre l'utilisation \ "invalide de la fonction de groupe \" Erreur dans MySQL lors de la recherche de nombre maximum?Comment récupérer le nombre maximal en utilisant mysql dans MySQL, vous pouvez rencontrer un problème tout en essayant de trouver le nombre ma...La programmation Publié le 2025-04-25

Étudier le chinois

- 1 Comment dit-on « marcher » en chinois ? 走路 Prononciation chinoise, 走路 Apprentissage du chinois

- 2 Comment dit-on « prendre l’avion » en chinois ? 坐飞机 Prononciation chinoise, 坐飞机 Apprentissage du chinois

- 3 Comment dit-on « prendre un train » en chinois ? 坐火车 Prononciation chinoise, 坐火车 Apprentissage du chinois

- 4 Comment dit-on « prendre un bus » en chinois ? 坐车 Prononciation chinoise, 坐车 Apprentissage du chinois

- 5 Comment dire conduire en chinois? 开车 Prononciation chinoise, 开车 Apprentissage du chinois

- 6 Comment dit-on nager en chinois ? 游泳 Prononciation chinoise, 游泳 Apprentissage du chinois

- 7 Comment dit-on faire du vélo en chinois ? 骑自行车 Prononciation chinoise, 骑自行车 Apprentissage du chinois

- 8 Comment dit-on bonjour en chinois ? 你好Prononciation chinoise, 你好Apprentissage du chinois

- 9 Comment dit-on merci en chinois ? 谢谢Prononciation chinoise, 谢谢Apprentissage du chinois

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning