Cómo prevenir ataques XSS: una guía completa

1. ¿Qué es XSS?

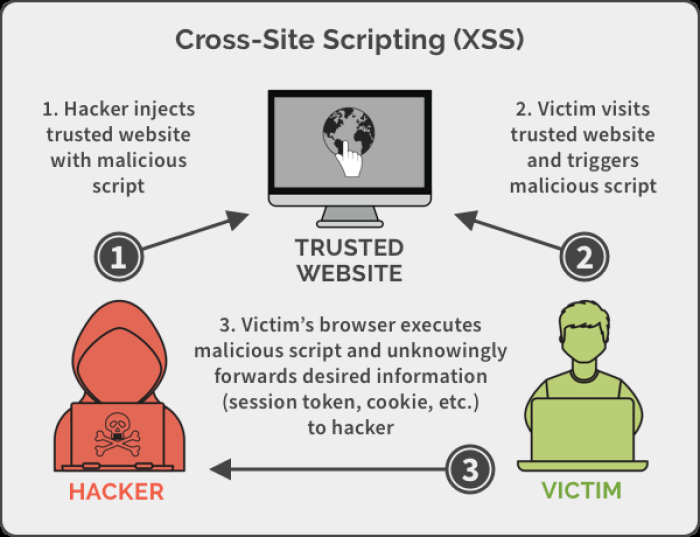

XSS, o Cross-Site Scripting, es un tipo de vulnerabilidad de seguridad que se encuentra en las aplicaciones web. Permite a los atacantes inyectar scripts maliciosos, normalmente JavaScript, en páginas web vistas por otros usuarios. Esto puede dar lugar a acciones no autorizadas, robo de datos o secuestro de sesiones.

1.1. Tipos de ataques XSS

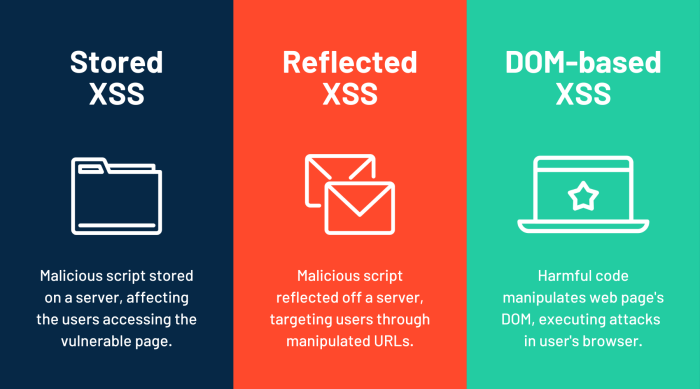

Los ataques XSS generalmente se dividen en tres categorías:

- XSS almacenado: el script malicioso se almacena en el servidor (por ejemplo, en una base de datos) y se entrega a los usuarios cuando solicitan una página específica.

- XSS reflejado: el script malicioso está incrustado en una URL y el servidor lo refleja al usuario.

- XSS basado en DOM: el ataque ocurre dentro del modelo de objetos de documento (DOM) de la página web, sin ninguna interacción con el servidor.

1.2. Impacto de los ataques XSS

Los ataques XSS pueden tener graves consecuencias, entre ellas:

- Robo de datos: los atacantes pueden robar información confidencial como cookies, tokens de sesión y datos personales.

- Secuestro de sesión: los atacantes pueden secuestrar la sesión de un usuario y realizar acciones no autorizadas en su nombre.

- Defacement: Los atacantes pueden modificar la apariencia de las páginas web, mostrando contenido no deseado.

2. Cómo prevenir XSS en Spring Boot

Prevenir XSS en Spring Boot requiere una combinación de prácticas de codificación segura, validación y desinfección. A continuación, exploraremos varias técnicas para lograrlo.

2.1. Validar la entrada del usuario

Una de las formas más efectivas de prevenir ataques XSS es validando la entrada del usuario. Asegúrese de que todos los datos ingresados estén validados para confirmar que coincidan con el formato esperado y rechacen cualquier dato malicioso.

@PostMapping("/submit")

public String submitForm(@RequestParam("comment") @NotBlank @Size(max = 500) String comment) {

// Process the comment

return "success";

}

En el código anterior, validamos que el campo de comentario no esté en blanco y no supere los 500 caracteres. Esto ayuda a evitar la inyección de scripts grandes y potencialmente dañinos.

2.2. Salida de codificación

La codificación de la salida garantiza que cualquier dato representado en una página web se trate como texto en lugar de código ejecutable. Spring Boot proporciona mecanismos integrados para codificar datos.

@PostMapping("/display")

public String displayComment(Model model, @RequestParam("comment") String comment) {

String safeComment = HtmlUtils.htmlEscape(comment);

model.addAttribute("comment", safeComment);

return "display";

}

En este ejemplo, usamos HtmlUtils.htmlEscape() para codificar el comentario del usuario antes de mostrarlo en la página. Esto evita que el navegador ejecute cualquier script incrustado.

2.3. Uso de la política de seguridad de contenido (CSP)

Una política de seguridad de contenido (CSP) es una característica de seguridad que ayuda a prevenir XSS al controlar qué recursos puede cargar un agente de usuario para una página determinada.

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.headers()

.contentSecurityPolicy("script-src 'self'");

}

}

La configuración anterior especifica que solo se pueden ejecutar scripts del mismo origen que la página, bloqueando efectivamente cualquier script inyectado de fuentes de terceros.

2.4. Usando la biblioteca AntiSamy

AntiSamy es una biblioteca de Java que puede desinfectar la entrada HTML para evitar ataques XSS. Garantiza que solo se permitan etiquetas y atributos seguros.

public String sanitizeInput(String input) {

Policy policy = Policy.getInstance("antisamy-slashdot.xml");

AntiSamy antiSamy = new AntiSamy();

CleanResults cleanResults = antiSamy.scan(input, policy);

return cleanResults.getCleanHTML();

}

En el código anterior, utilizamos AntiSamy para desinfectar la entrada del usuario de acuerdo con una política predefinida. Esto elimina o neutraliza cualquier script malicioso.

4. Conclusión

Los ataques XSS representan una amenaza significativa para las aplicaciones web, pero pueden mitigarse de manera efectiva mediante una cuidadosa validación de entrada, codificación de salida y políticas de seguridad. Si sigue las técnicas descritas en este artículo, puede proteger sus aplicaciones Spring Boot contra ataques XSS.

Recuerde, la seguridad es un proceso continuo y es esencial mantenerse informado sobre las últimas amenazas y las mejores prácticas.

Si tienes alguna pregunta o necesitas más aclaraciones, no dudes en dejar un comentario a continuación. ¡Estoy aquí para ayudar!

Lea más publicaciones en: 4 formas de prevenir ataques XSS: una guía completa

-

¿Cómo puedo crear un objeto XML desde cero usando SimpleXML en PHP?Creación de objetos XML desde cero con SimpleXMLSimpleXML, una biblioteca PHP, ofrece una funcionalidad integral para manipular documentos XML. A menu...Programación Publicado el 2024-11-08

¿Cómo puedo crear un objeto XML desde cero usando SimpleXML en PHP?Creación de objetos XML desde cero con SimpleXMLSimpleXML, una biblioteca PHP, ofrece una funcionalidad integral para manipular documentos XML. A menu...Programación Publicado el 2024-11-08 -

¿Cómo acceder a los parámetros de consulta y a la cadena de consulta en Flask Routes?Acceso a la cadena de consulta en rutas de FlaskAl trabajar con Flask, es esencial poder acceder a los parámetros de consulta y a la cadena de consult...Programación Publicado el 2024-11-08

¿Cómo acceder a los parámetros de consulta y a la cadena de consulta en Flask Routes?Acceso a la cadena de consulta en rutas de FlaskAl trabajar con Flask, es esencial poder acceder a los parámetros de consulta y a la cadena de consult...Programación Publicado el 2024-11-08 -

¿Su clase de utilidad de registro de Java se informa a sí misma como la fuente de sus registros? ¡Aprenda cómo solucionarlo!En el entorno acelerado del desarrollo de software moderno, el registro efectivo es crucial para una depuración y un monitoreo del sistema eficientes...Programación Publicado el 2024-11-08

¿Su clase de utilidad de registro de Java se informa a sí misma como la fuente de sus registros? ¡Aprenda cómo solucionarlo!En el entorno acelerado del desarrollo de software moderno, el registro efectivo es crucial para una depuración y un monitoreo del sistema eficientes...Programación Publicado el 2024-11-08 -

¿Cómo puedo comprimir listas de longitud desigual repitiendo la más corta?Comprimir listas de diferentes tamaños repitiendo la más cortaAl intentar comprimir dos listas con longitudes diferentes, la función de compresión inc...Programación Publicado el 2024-11-08

¿Cómo puedo comprimir listas de longitud desigual repitiendo la más corta?Comprimir listas de diferentes tamaños repitiendo la más cortaAl intentar comprimir dos listas con longitudes diferentes, la función de compresión inc...Programación Publicado el 2024-11-08 -

¿Cómo transferir archivos de forma segura a través de SFTP usando Python?Transferencia segura de archivos a través de SFTP en PythonTransferir archivos de forma segura es fundamental para mantener la integridad de los datos...Programación Publicado el 2024-11-08

¿Cómo transferir archivos de forma segura a través de SFTP usando Python?Transferencia segura de archivos a través de SFTP en PythonTransferir archivos de forma segura es fundamental para mantener la integridad de los datos...Programación Publicado el 2024-11-08 -

Contrata a un desarrollador de Unity: Cómo hacer que los juegos inmersivos sean fabulososComo se desprende del auge del desarrollo de juegos y la interactividad que no puede detenerse, ni siquiera por una fracción de momento, Unity 3D es s...Programación Publicado el 2024-11-08

Contrata a un desarrollador de Unity: Cómo hacer que los juegos inmersivos sean fabulososComo se desprende del auge del desarrollo de juegos y la interactividad que no puede detenerse, ni siquiera por una fracción de momento, Unity 3D es s...Programación Publicado el 2024-11-08 -

¿Cómo puedo cargar dinámicamente MENOS hojas de estilo después de cargar la página?Carga dinámica de hojas de estilo LESSHa expresado interés en utilizar LESS.js mientras requiere la carga dinámica de ciertos estilos después de la pá...Programación Publicado el 2024-11-08

¿Cómo puedo cargar dinámicamente MENOS hojas de estilo después de cargar la página?Carga dinámica de hojas de estilo LESSHa expresado interés en utilizar LESS.js mientras requiere la carga dinámica de ciertos estilos después de la pá...Programación Publicado el 2024-11-08 -

Una forma elegante y sencilla de utilizar listas de Python: listas por comprensiónPodrías pensar que Comprensión de listas es un concepto avanzado. Sin embargo, puede simplificar su código con solo una línea en situaciones complicad...Programación Publicado el 2024-11-08

Una forma elegante y sencilla de utilizar listas de Python: listas por comprensiónPodrías pensar que Comprensión de listas es un concepto avanzado. Sin embargo, puede simplificar su código con solo una línea en situaciones complicad...Programación Publicado el 2024-11-08 -

¿Cómo ejecuto código JavaScript desde Java WebDriver?Ejecución de WebDriver JavaScript desde Java: una guía mejoradaEl comando mencionado en la pregunta, ./go webdriverjs, es un comando de shell diseñado...Programación Publicado el 2024-11-08

¿Cómo ejecuto código JavaScript desde Java WebDriver?Ejecución de WebDriver JavaScript desde Java: una guía mejoradaEl comando mencionado en la pregunta, ./go webdriverjs, es un comando de shell diseñado...Programación Publicado el 2024-11-08 -

Creación de una plataforma de transmisión personalizada para My D&D Table: solución de la integración del gamepad con un SDK personalizadoComo jugador apasionado de Dungeons & Dragons y entusiasta de la tecnología, decidí mejorar la configuración de mi juego creando una mesa de café pers...Programación Publicado el 2024-11-08

Creación de una plataforma de transmisión personalizada para My D&D Table: solución de la integración del gamepad con un SDK personalizadoComo jugador apasionado de Dungeons & Dragons y entusiasta de la tecnología, decidí mejorar la configuración de mi juego creando una mesa de café pers...Programación Publicado el 2024-11-08 -

¿Cómo calcular eficientemente la cantidad de meses entre dos fechas en PHP?Encontrar el recuento de meses entre fechas de manera eficienteUn desafío de programación común es determinar el número de meses entre dos fechas. En ...Programación Publicado el 2024-11-08

¿Cómo calcular eficientemente la cantidad de meses entre dos fechas en PHP?Encontrar el recuento de meses entre fechas de manera eficienteUn desafío de programación común es determinar el número de meses entre dos fechas. En ...Programación Publicado el 2024-11-08 -

Bootstrap: creación y personalización de barras de navegaciónIntroducción Bootstrap es un marco de código abierto que se utiliza ampliamente en el desarrollo web para crear sitios web responsivos y opti...Programación Publicado el 2024-11-08

Bootstrap: creación y personalización de barras de navegaciónIntroducción Bootstrap es un marco de código abierto que se utiliza ampliamente en el desarrollo web para crear sitios web responsivos y opti...Programación Publicado el 2024-11-08 -

Usando WebSocket con Python¿Qué es WebSocket? WebSocket es un protocolo que permite la comunicación bidireccional en tiempo real entre un navegador y un servidor. La co...Programación Publicado el 2024-11-08

Usando WebSocket con Python¿Qué es WebSocket? WebSocket es un protocolo que permite la comunicación bidireccional en tiempo real entre un navegador y un servidor. La co...Programación Publicado el 2024-11-08 -

¿Cómo extraer nombres de dominio de subdominios en PHP?Extracción de nombres de dominio de subdominios en PHPEn el desarrollo web contemporáneo, es imperativo analizar y recuperar nombres de dominio, inclu...Programación Publicado el 2024-11-08

¿Cómo extraer nombres de dominio de subdominios en PHP?Extracción de nombres de dominio de subdominios en PHPEn el desarrollo web contemporáneo, es imperativo analizar y recuperar nombres de dominio, inclu...Programación Publicado el 2024-11-08 -

¿Cómo concatenar vectores en programación multiproceso para lograr una eficiencia óptima?Concatenación de vectores: un análisis en profundidadEn la programación multiproceso, consolidar resultados es un desafío común. Por lo general, esto ...Programación Publicado el 2024-11-08

¿Cómo concatenar vectores en programación multiproceso para lograr una eficiencia óptima?Concatenación de vectores: un análisis en profundidadEn la programación multiproceso, consolidar resultados es un desafío común. Por lo general, esto ...Programación Publicado el 2024-11-08

Estudiar chino

- 1 ¿Cómo se dice "caminar" en chino? 走路 pronunciación china, 走路 aprendizaje chino

- 2 ¿Cómo se dice "tomar un avión" en chino? 坐飞机 pronunciación china, 坐飞机 aprendizaje chino

- 3 ¿Cómo se dice "tomar un tren" en chino? 坐火车 pronunciación china, 坐火车 aprendizaje chino

- 4 ¿Cómo se dice "tomar un autobús" en chino? 坐车 pronunciación china, 坐车 aprendizaje chino

- 5 ¿Cómo se dice conducir en chino? 开车 pronunciación china, 开车 aprendizaje chino

- 6 ¿Cómo se dice nadar en chino? 游泳 pronunciación china, 游泳 aprendizaje chino

- 7 ¿Cómo se dice andar en bicicleta en chino? 骑自行车 pronunciación china, 骑自行车 aprendizaje chino

- 8 ¿Cómo se dice hola en chino? 你好Pronunciación china, 你好Aprendizaje chino

- 9 ¿Cómo se dice gracias en chino? 谢谢Pronunciación china, 谢谢Aprendizaje chino

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning