Autenticación con estado versus sin estado

Arquitectura sin estado y con estado

Se refiere al estado de la aplicación, es decir, la condición o la calidad de la misma en un momento determinado. En la autenticación sin estado, no hay ninguna sesión o usuario almacenado, que contiene solo contenido estático. Esto difiere de stateful, que es contenido dinámico.

Un proceso sin estado es un recurso aislado, que no hace referencia a ningún otro servicio o interacción con otro sistema. Opera sólo en esa parte del código, sin traer información de transacciones antiguas, ya que la autenticación sin estado no almacena este tipo de datos; cada operación se realiza desde cero.

La autenticación con estado permite que la información se use más de una vez y se ejecuta en función del contexto de transacciones anteriores. Por lo tanto, en aplicaciones donde es necesario esperar una respuesta o datos preexistentes, ya sean presentes en otro sistema o base de datos, se utiliza stateful.

Autenticación sin estado

La autenticación sin estado consiste en una estrategia en la que, después de proporcionar las credenciales, el usuario recibe un token de acceso como respuesta. Este token ya contiene toda la información necesaria para identificar al usuario que lo generó, sin necesidad de consultar continuamente el servicio que emitió el token ni una base de datos.

Este token se almacena en el lado del cliente (navegador), por lo que el servidor solo tiene la capacidad de verificar la validez del token confirmando que la carga útil y la firma coinciden.

Autenticación sin estado JWT

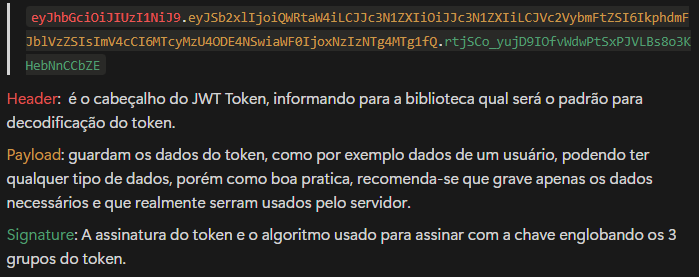

JSON Web Token (JWT) son claves con estándares establecidos en RFC-7519, que contienen una entidad en forma de declaraciones, las cuales son independientes, sin necesidad de llamar al servidor para revalidar el token.

¿Las cadenas están codificadas en el estándar base64 usando una clave secreta, como en el ejemplo:

Ventajas y desventajas

Ventajas:

- Bajo consumo de memoria del servidor.

- Excelente en términos de escalabilidad.

- Ideal para aplicaciones distribuidas, como API y microservicios.

- Generación y distribución del token en una aplicación aislada, sin dependencia de terceros.

- Fácil interpretación y validación de los datos del usuario token.

Desventajas:

- Dificultad en el control de acceso.

- No es posible revocar el token fácilmente en ningún momento.

- Puede facilitar la entrada de terceros malintencionados, si alguien tiene acceso al token.

- La sesión no se puede cambiar hasta que caduque el token.

- El token JWT es más complejo y puede resultar innecesario en aplicaciones centralizadas, como los monolitos.

Autenticación con estado

Comúnmente utilizado en varias aplicaciones, especialmente aquellas que no requieren tanta escalabilidad, la sesión con estado se crea en el back-end de la aplicación y la referencia de la sesión se envía de regreso al usuario correspondiente. . Cada vez que el usuario realiza una solicitud, parte de la aplicación genera el token. A partir de ese momento, con cada nueva solicitud, este token será enviado nuevamente a la aplicación para revalidar el acceso. En este modelo, si hay algún cambio en los datos del usuario, el token se puede revocar fácilmente.

Estos son tokens de acceso opacos, es decir, una cadena simple en un formato propietario que no contiene ningún identificador ni datos de usuario relacionados con ese token. El destinatario debe llamar al servidor que creó el token para validarlo.

Token de ejemplo: 8c90e55a-e867-45d5-9e42-8fcbd9c30a74

Esta ID debe almacenarse en una base de datos con el usuario propietario del token.

Ventajas y desventajas

Ventajas:

- Lógica de implementación centralizada.

- Gestión y control de acceso simplificado.

- Excelente para monolitos, aplicaciones MVC y procesos internos.

- Más seguro contra terceros malintencionados.

Desventajas:

- Puede haber una sobrecarga en la API encargada de validar el token.

- Fracaso en términos de escalabilidad.

- Mayor dificultad para distribuir la autenticación entre microservicios.

- En una aplicación distribuida, si el servicio de autenticación falla, todos los demás servicios dejan de estar disponibles.

- Mayor complejidad de implementación.

- Mayor dificultad para integrarse con sistemas de terceros.

¿Cuándo utilizar cada enfoque?

Cuándo utilizar un token JWT y una autenticación sin estado

- Cuando se necesita un mayor rendimiento sin preocuparse por sobrecargar una API.

- Cuando existen varias comunicaciones distribuidas entre servicios.

- Cuando es necesario identificar qué usuario está realizando una acción en el sistema en diferentes servicios.

- Cuando no se pretenda persistir los datos de un usuario, sólo su registro inicial.

- Si es necesario generar acceso externo al servicio.

- Si es necesario manipular los datos de quien está realizando una determinada acción con el mínimo impacto en el sistema.

Cuándo utilizar un token opaco y una autenticación con estado

- Si es necesario un control total del acceso de los usuarios de un sistema, principalmente para definir la jerarquía de acceso.

- En una aplicación centralizada, sin servicios distribuidos y sin comunicación con servicios externos.

Consideraciones finales:

- En algunos lugares, como "estrés de API", el término puede reemplazarse por "sobrecarga de API" para mayor claridad.

- La sección sobre "Token JWT" podría incluir una explicación más detallada de cuáles son las "declaraciones" mencionadas en RFC-7519, si el público objetivo necesita más contexto.

- En la sección sobre autenticación con estado, la frase "una parte de la aplicación generará el token" podría aclararse explicando qué parte específica de la aplicación es responsable de esto.

-

¿Cómo implementar una función hash genérica para tuplas en colecciones desordenadas?Función hash genérica para tuplas en colecciones no ordenadas los contenedores std :: unordened_map y std :: unordened_set proporcionan una mi...Programación Publicado el 2025-04-07

¿Cómo implementar una función hash genérica para tuplas en colecciones desordenadas?Función hash genérica para tuplas en colecciones no ordenadas los contenedores std :: unordened_map y std :: unordened_set proporcionan una mi...Programación Publicado el 2025-04-07 -

¿Qué método para declarar múltiples variables en JavaScript es más mantenible?declarando múltiples variables en JavaScript: explorando dos métodos en JavaScript, los desarrolladores a menudo encuentran la necesidad de de...Programación Publicado el 2025-04-07

¿Qué método para declarar múltiples variables en JavaScript es más mantenible?declarando múltiples variables en JavaScript: explorando dos métodos en JavaScript, los desarrolladores a menudo encuentran la necesidad de de...Programación Publicado el 2025-04-07 -

¿Cómo enviar una solicitud de publicación en bruto con Curl en PHP?Cómo enviar una solicitud de publicación sin procesar usando curl en php en php, Curl es una biblioteca popular para enviar solicitudes HTTP. ...Programación Publicado el 2025-04-07

¿Cómo enviar una solicitud de publicación en bruto con Curl en PHP?Cómo enviar una solicitud de publicación sin procesar usando curl en php en php, Curl es una biblioteca popular para enviar solicitudes HTTP. ...Programación Publicado el 2025-04-07 -

¿Cómo puedo crear eficientemente diccionarios utilizando la comprensión de Python?Python Dictionary Comprension en Python, las comprensiones del diccionario ofrecen una forma concisa de generar nuevos diccionarios. Si bien son...Programación Publicado el 2025-04-07

¿Cómo puedo crear eficientemente diccionarios utilizando la comprensión de Python?Python Dictionary Comprension en Python, las comprensiones del diccionario ofrecen una forma concisa de generar nuevos diccionarios. Si bien son...Programación Publicado el 2025-04-07 -

¿Cómo puedo unir tablas de bases de datos con diferentes números de columnas?tablas combinadas con diferentes columnas ]] puede encontrar desafíos al intentar fusionar las tablas de la base de datos con diferentes column...Programación Publicado el 2025-04-07

¿Cómo puedo unir tablas de bases de datos con diferentes números de columnas?tablas combinadas con diferentes columnas ]] puede encontrar desafíos al intentar fusionar las tablas de la base de datos con diferentes column...Programación Publicado el 2025-04-07 -

¿Cómo convertir una columna Pandas DataFrame a formato de fecha y hora de filtrar por fecha?transformar la columna Pandas DataFrame en formato de Datetime escenario: datos dentro de un marco de datos PANDAS a menudo existe en varios...Programación Publicado el 2025-04-07

¿Cómo convertir una columna Pandas DataFrame a formato de fecha y hora de filtrar por fecha?transformar la columna Pandas DataFrame en formato de Datetime escenario: datos dentro de un marco de datos PANDAS a menudo existe en varios...Programación Publicado el 2025-04-07 -

¿Cómo corregir \ "mysql_config no encontrado \" error al instalar mysql-python en Ubuntu/Linux?mysql-python Error de instalación: "mysql_config no encontrado" intentando instalar mysql-python en ubuntu/linux box puede encontrar...Programación Publicado el 2025-04-07

¿Cómo corregir \ "mysql_config no encontrado \" error al instalar mysql-python en Ubuntu/Linux?mysql-python Error de instalación: "mysql_config no encontrado" intentando instalar mysql-python en ubuntu/linux box puede encontrar...Programación Publicado el 2025-04-07 -

Fit de objeto: la cubierta falla en IE y Edge, ¿cómo solucionar?Object-Fit: la portada falla en IE y Edge, ¿cómo solucionar? utilizando objeto-fit: cover; en CSS para mantener la altura de imagen consistent...Programación Publicado el 2025-04-07

Fit de objeto: la cubierta falla en IE y Edge, ¿cómo solucionar?Object-Fit: la portada falla en IE y Edge, ¿cómo solucionar? utilizando objeto-fit: cover; en CSS para mantener la altura de imagen consistent...Programación Publicado el 2025-04-07 -

¿Por qué cesan la ejecución de JavaScript cuando se usa el botón de retroceso de Firefox?Problema de historial de navegación: JavaScript deja de ejecutar después de usar el botón de retroceso de Firefox Los usuarios de Firefox pued...Programación Publicado el 2025-04-07

¿Por qué cesan la ejecución de JavaScript cuando se usa el botón de retroceso de Firefox?Problema de historial de navegación: JavaScript deja de ejecutar después de usar el botón de retroceso de Firefox Los usuarios de Firefox pued...Programación Publicado el 2025-04-07 -

¿Cómo analizar los números en notación exponencial usando decimal.parse ()?analizando un número de la notación exponencial cuando intenta analizar una cadena expresada en notación exponencial usando decimal.parse (&qu...Programación Publicado el 2025-04-07

¿Cómo analizar los números en notación exponencial usando decimal.parse ()?analizando un número de la notación exponencial cuando intenta analizar una cadena expresada en notación exponencial usando decimal.parse (&qu...Programación Publicado el 2025-04-07 -

¿Cómo resolver las discrepancias de la ruta del módulo en el mod utilizando la Directiva Reemplazar?Superación del módulo Discrepancia en el mod Al utilizar el mod, es posible encontrar un conflicto en el que un paquete de terceros importe ot...Programación Publicado el 2025-04-07

¿Cómo resolver las discrepancias de la ruta del módulo en el mod utilizando la Directiva Reemplazar?Superación del módulo Discrepancia en el mod Al utilizar el mod, es posible encontrar un conflicto en el que un paquete de terceros importe ot...Programación Publicado el 2025-04-07 -

¿Cómo establecer dinámicamente las claves en los objetos JavaScript?cómo crear una clave dinámica para una variable de objeto JavaScript al intentar crear una clave dinámica para un objeto JavaScript, usando esta...Programación Publicado el 2025-04-07

¿Cómo establecer dinámicamente las claves en los objetos JavaScript?cómo crear una clave dinámica para una variable de objeto JavaScript al intentar crear una clave dinámica para un objeto JavaScript, usando esta...Programación Publicado el 2025-04-07 -

Eval () vs. AST.LITERAL_EVAL (): ¿Qué función de Python es más segura para la entrada del usuario?pesando eval () y Ast.literal_eval () en Python Security Al manejar la entrada del usuario, es imperativo priorizar la seguridad. eval (), una...Programación Publicado el 2025-04-07

Eval () vs. AST.LITERAL_EVAL (): ¿Qué función de Python es más segura para la entrada del usuario?pesando eval () y Ast.literal_eval () en Python Security Al manejar la entrada del usuario, es imperativo priorizar la seguridad. eval (), una...Programación Publicado el 2025-04-07 -

¿Por qué no `cuerpo {margen: 0; } `¿Siempre elimina el margen superior en CSS?abordando la eliminación del margen del cuerpo en css para desarrolladores web novatos, eliminar el margen del elemento corporal puede ser una...Programación Publicado el 2025-04-07

¿Por qué no `cuerpo {margen: 0; } `¿Siempre elimina el margen superior en CSS?abordando la eliminación del margen del cuerpo en css para desarrolladores web novatos, eliminar el margen del elemento corporal puede ser una...Programación Publicado el 2025-04-07 -

¿Cómo crear una animación CSS suave de izquierda-derecha para un DIV dentro de su contenedor?animación CSS genérica para el movimiento de derecha izquierda En este artículo, exploraremos la creación de una animación genérica de CSS par...Programación Publicado el 2025-04-07

¿Cómo crear una animación CSS suave de izquierda-derecha para un DIV dentro de su contenedor?animación CSS genérica para el movimiento de derecha izquierda En este artículo, exploraremos la creación de una animación genérica de CSS par...Programación Publicado el 2025-04-07

Estudiar chino

- 1 ¿Cómo se dice "caminar" en chino? 走路 pronunciación china, 走路 aprendizaje chino

- 2 ¿Cómo se dice "tomar un avión" en chino? 坐飞机 pronunciación china, 坐飞机 aprendizaje chino

- 3 ¿Cómo se dice "tomar un tren" en chino? 坐火车 pronunciación china, 坐火车 aprendizaje chino

- 4 ¿Cómo se dice "tomar un autobús" en chino? 坐车 pronunciación china, 坐车 aprendizaje chino

- 5 ¿Cómo se dice conducir en chino? 开车 pronunciación china, 开车 aprendizaje chino

- 6 ¿Cómo se dice nadar en chino? 游泳 pronunciación china, 游泳 aprendizaje chino

- 7 ¿Cómo se dice andar en bicicleta en chino? 骑自行车 pronunciación china, 骑自行车 aprendizaje chino

- 8 ¿Cómo se dice hola en chino? 你好Pronunciación china, 你好Aprendizaje chino

- 9 ¿Cómo se dice gracias en chino? 谢谢Pronunciación china, 谢谢Aprendizaje chino

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning