Titelseite > Programmierung > Proaktives kontinuierliches Schwachstellenmanagement von AppSec für Entwickler und Sicherheitsteams

Titelseite > Programmierung > Proaktives kontinuierliches Schwachstellenmanagement von AppSec für Entwickler und Sicherheitsteams

Proaktives kontinuierliches Schwachstellenmanagement von AppSec für Entwickler und Sicherheitsteams

Was sind einige der wachsenden Cybersicherheitsrisiken in der modernen Softwareentwicklungslandschaft, die CISOs beschäftigen?

Entwickler und Sicherheitsteams sind einer immer größeren Vielfalt an Bedrohungen ausgesetzt, von raffinierten Open-Source- und herstellergesteuerten Lieferkettenangriffen bis hin zu Schwachstellen, die durch KI-generierten Code wie Prompt-Injection und schlechte Codesicherheit durch GitHub Copilot entstehen. Die Komplexität moderner Anwendungen, die häufig stark auf Open-Source-Komponenten (wie sie beispielsweise auf npm, PyPI oder RubyGems zu finden sind) und Containerbereitstellungen basieren, erhöht die Herausforderung zusätzlich.

Angesichts des Ausmaßes und der Komplexität dieser Risiken ist die Automatisierung des Schwachstellenmanagements unerlässlich geworden. Manuelle Cybersicherheitsprozesse können mit der Menge und Geschwindigkeit potenzieller Schwachstellen und der Softwareentwicklung einfach nicht Schritt halten. Automatisierung beschleunigt nicht nur die Identifizierung und Behebung von Sicherheitsproblemen, sondern stellt auch sicher, dass diese Prozesse, die von Sicherheitsteams routinemäßig befolgt werden, in allen Phasen des Softwareentwicklungslebenszyklus konsistent angewendet werden.

Die Bedeutung eines kontinuierlichen Schwachstellenmanagements in bestimmten Domänen

- Zunehmende Abhängigkeit von Open-Source-Komponenten: Open-Source-Komponenten sind in der modernen Softwareentwicklung allgegenwärtig geworden. Während diese Komponenten die Entwicklung für Anwendungsentwickler beschleunigen und zur Kostensenkung beitragen, bringen sie auch erhebliche Sicherheitsrisiken mit sich. Aufsehen erregende Angriffe auf die Lieferkette, wie die XZ-Hintertür und der SolarWinds-Verstoß, haben das Potenzial für weitreichende Schäden aufgezeigt, wenn Schwachstellen in Open-Source-Abhängigkeiten und geschlossenen, vom Anbieter kontrollierten Komponenten ausgenutzt werden.

- Zunehmender Einsatz von KI-generiertem Code in der Entwicklung: Der Aufstieg der generativen KI (GenAI) in der Softwareentwicklung bringt sowohl Chancen als auch Herausforderungen mit sich. GenAI kann Codierungsaufgaben erheblich beschleunigen, kann aber auch neue Schwachstellen mit sich bringen. Bei KI-generiertem Code fehlen möglicherweise Sicherheitsüberlegungen, die erfahrene Entwickler normalerweise berücksichtigen, was zu potenziellen Sicherheitslücken führt. Ein Beispiel hierfür ist GitHub Copilot, der ein XSS in React einführt.

- Schnelles Wachstum von Containeranwendungen: Containerisierte Anwendungen sind zur Norm für die Bereitstellung moderner Software geworden. Container bieten zahlreiche Vorteile, darunter Konsistenz über Umgebungen hinweg und einfache Skalierung. Allerdings bringen sie auch neue Sicherheitsherausforderungen mit sich, insbesondere bei der Bewältigung der Schwachstellen in Container-Images. Daher könnten Entwickler Hilfe bei der Auswahl des besten Container-Images und allgemeine Container-Profi-Tipps gebrauchen, aber die Automatisierung der Schwachstellen im Docker-Container-Image ist ein Muss.

Lassen Sie uns diese etwas weiter aufschlüsseln … Ein weiteres Beispiel für einen hochkarätigen Angriff auf die Lieferkette ist der Angriff auf Codecov, bei dem Angreifer sich Zugang zu sensiblen Daten verschafften, indem sie Schwachstellen in einem beliebten Code-Coverage-Tool ausnutzten. Zur Routine eines Entwicklers gehört das Management der mit Open-Source-Abhängigkeiten verbundenen Risiken. Open-Source-Abhängigkeiten können sowohl direkte als auch transitive Schwachstellen in Ihre Codebasis einbringen. Direkte Schwachstellen finden sich in den Bibliotheken, die Sie explizit einbeziehen, während transitive Schwachstellen in den Abhängigkeiten dieser Bibliotheken bestehen. Die manuelle Verwaltung dieser Risiken ist entmutigend und macht die Automatisierung zu einem entscheidenden Bestandteil einer robusten Sicherheitsstrategie.

Mit GenAI führen KI-Code-Assistenten wie GitHub Copilot oder ChatGPT zu echten, potenziellen Schwachstellen. GenAI kann unbeabsichtigt unsichere Codierungspraktiken einführen oder kontextspezifische Sicherheitsanforderungen nicht erkennen. Beispielsweise könnte ein KI-Modell Code generieren, der für SQL-Injection- oder Cross-Site-Scripting-Angriffe (XSS) anfällig ist. Die Überwachung und Sicherung von KI-generiertem Code ist daher für die Aufrechterhaltung der Anwendungssicherheit von entscheidender Bedeutung.

Die Komplexität, mit neuen Container-Schwachstellen Schritt zu halten, entgeht auch den Sicherheitsteams nicht. Das rasante Tempo neuer Container-Schwachstellen kann überwältigend sein. Jede neue Schwachstelle erfordert eine rechtzeitige Identifizierung und Behebung, um potenzielle Exploits zu verhindern. Diese Komplexität erfordert automatisierte Lösungen mit Sicherheitsexpertise, um die Containersicherheit effektiv zu verwalten.

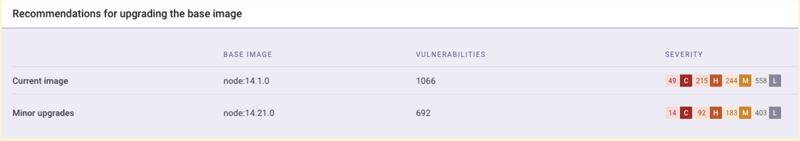

Containerschwachstellen können erhebliche Auswirkungen auf die Gesamtsicherheit Ihrer Anwendungen haben. Ein einzelnes anfälliges Container-Image kann den gesamten Anwendungsstapel gefährden. Tools wie Snyk Container automatisieren den Prozess der Identifizierung und Behebung von Schwachstellen in Container-Images. Snyk Container kann neue Basis-Image-Tags vorschlagen, die die Anzahl der Schwachstellen minimieren und Pull-Anfragen automatisieren, um Ihre Code-Repositorys zu aktualisieren.

Wie entschärfen wir all diese AppSec-Cybersicherheitsbedrohungen?

Proaktives AppSec und kontinuierliches Schwachstellenmanagement mit Snyk

Um die mit KI-generiertem Code verbundenen Risiken zu mindern, sollten Sie die Verwendung von Tools wie Snyk Code in Betracht ziehen. Dieses schnelle SAST-Tool basiert auf Snyk DeepCode AI und kann über ein Plugin direkt in die IDE eines Entwicklers integriert werden. Es verwendet sicherheitsspezifisches Datentraining, um anfälligen und unsicheren Code zu erkennen und sicherzustellen, dass Probleme frühzeitig in der Entwicklung erkannt und behoben werden.

Der Einstieg in Snyk DeepCode AI ist unkompliziert. Das Plugin unterstützt beliebte IDEs wie Visual Studio Code, IntelliJ IDEA, VS Code und PyCharm.

Eine Kurzanleitung zur Installation und Integration von Snyk DeepCode AI in Visual Studio Code

- Installieren Sie die Snyk-Erweiterung:

- Öffnen Sie Visual Studio Code.

- Navigieren Sie zur Ansicht „Erweiterungen“, indem Sie auf das Erweiterungssymbol in der Aktivitätsleiste an der Seite des Fensters klicken.

- Suchen Sie nach „Snyk“ und klicken Sie in der Snyk-Erweiterung auf „Installieren“.

- Mit Snyk authentifizieren:

- Nach der Installation werden Sie aufgefordert, sich mit Ihrem Snyk-Konto zu authentifizieren.

- Folgen Sie den Anweisungen auf dem Bildschirm, um sich hier anzumelden oder zu registrieren.

- Snyk DeepCode AI aktivieren:

- Nach der Authentifizierung navigieren Sie zur Snyk-Ansicht in der Aktivitätsleiste.

- Aktivieren Sie Snyk DeepCode AI, um Ihren Code auf Schwachstellen zu scannen.

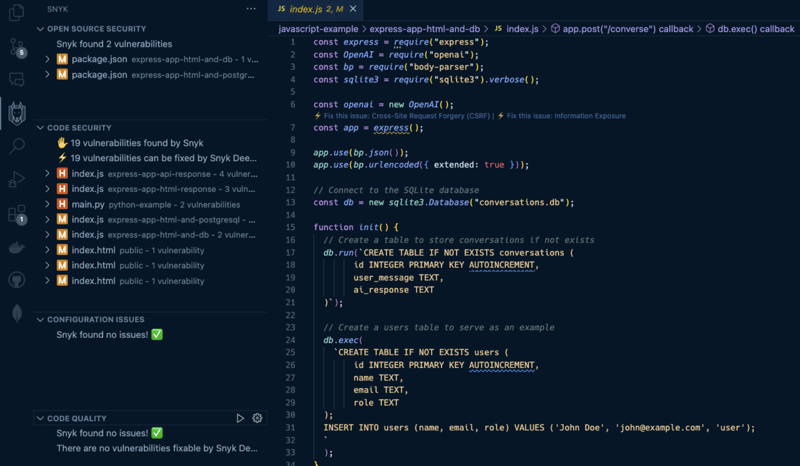

Nach der Installation weist das Snyk-Logo in der Seitenleiste auf Schwachstellen und Sicherheitsprobleme hin, die es in Ihren Open-Source-Abhängigkeiten, Ihrem eigenen Code (oder von GenAI-produziertem Code) und IaC-Problemen gefunden hat.

Die Vorteile von SAST-Tools bei der Identifizierung unsicherer Codemuster direkt in der IDE für Entwickler

- Echtzeit-Feedback: Während Sie Code schreiben, analysiert Snyk DeepCode AI ihn in Echtzeit und liefert sofortiges Feedback zu potenziellen Sicherheitsproblemen. Dadurch können Entwickler Schwachstellen beheben, bevor sie sich in der Codebasis festsetzen.

- KI-gesteuerte Erkenntnisse: Das KI-Modell wird anhand eines riesigen Datensatzes sicherheitsspezifischer Daten trainiert, sodass es unsichere Codierungsmuster erkennen kann, selbst solche, die durch GenAI oder schlechte Programmierpraktiken eingeführt wurden.

- Nahtlose Integration: Durch die direkte Integration in die IDE fügt sich Snyk DeepCode AI auf natürliche Weise in den Arbeitsablauf des Entwicklers ein, minimiert Unterbrechungen und maximiert die Produktivität.

Sehen wir uns ein Beispiel für die Minderung der durch GenAI eingeführten Schwachstellen an. Ich habe in diesem Projekt GitHub Copilot verwendet, um den Code automatisch zu vervollständigen, der eine Express-POST-Endpunktroute zur Abfrage der OpenAI-API erstellt, und dann res.send() verwendet, um die Antwort an den Browser zu senden.

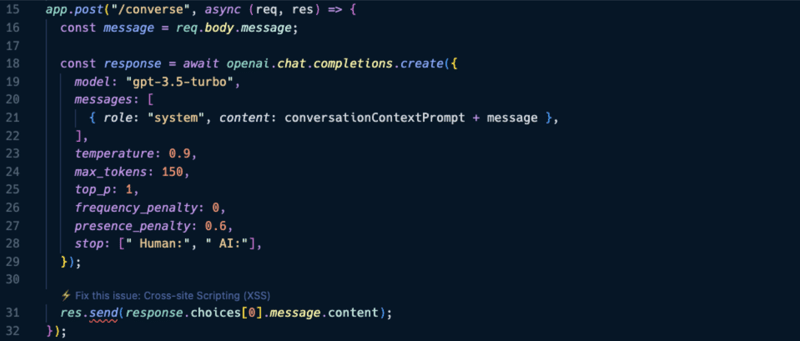

Was wäre jedoch, wenn die Antwort in dieser Nutzlast direkt im Browser gerendert würde? Wenn zum Senden dieser Anfrage der standardmäßige Text/HTML-Inhaltstyp-Header verwendet würde, würde sich eine Cross-Site-Scripting-Schwachstelle auf die laufende Anwendung auswirken. Was können wir dagegen tun?

Wie Sie in der Anmerkung über Zeile 31 sehen können, schlägt Snyk vor, dieses Sicherheitsproblem zu beheben. Ich klickte darauf und innerhalb weniger Sekunden schlug die Snyk DeepCode AI-Erweiterung eine Abhilfemaßnahme vor, die res.send() wie folgt durch res.json ersetzte:

res.json(response.choices[0].message.content);

Mit dieser Änderung erzwingt die Express-Anwendung, dass der Inhaltstyp in der Antwort „application/json“ ist, was generischer Text ist und Text wie „alert()“ zulassen kann.

Durch die Nutzung von Snyk in ihrer IDE können Entwickler mithilfe der zugrunde liegenden Snyk DeepCode AI-Engine proaktiv Schwachstellen identifizieren und beheben und so sicherstellen, dass ihr Code von Anfang an sicher ist. Dieser proaktive Ansatz zur Anwendungssicherheit ist in der heutigen Umgebung, in der die mit Open-Source-Lieferketten und GenAI-generiertem Code verbundenen Risiken allgegenwärtig sind, von entscheidender Bedeutung.

Automatisierung des Abhängigkeitsmanagements mit Snyk Open Source

Snyk Open Source ist ein leistungsstarkes Tool, das Entwicklern und Sicherheitsteams dabei hilft, die mit Open-Source-Abhängigkeiten verbundenen Risiken zu bewältigen. Angesichts der zunehmenden Abhängigkeit von Open-Source-Bibliotheken war der Bedarf an einem robusten und automatisierten Abhängigkeitsmanagement noch nie so wichtig. Snyk Open Source bietet umfassende Funktionen zum Scannen und Beheben von Schwachstellen und stellt so sicher, dass Ihre Projekte sicher und konform bleiben.

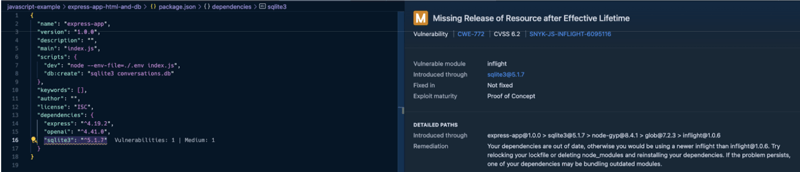

In meiner vorherigen Node.js-Anwendung verwende ich auch eine SQLite-Abhängigkeit, die Snyk mich wie folgt auf ein Sicherheitsproblem aufmerksam macht:

Diese Schwachstelleninformationen sind hilfreich, um zu verstehen, welche transitive Abhängigkeit das Sicherheitsrisiko darstellt und wie man es, wenn möglich, mindern kann. In diesem Fall wird festgestellt, dass der transitive Abhängigkeitsinflight eine mittlere Sicherheitslücke aufweist.

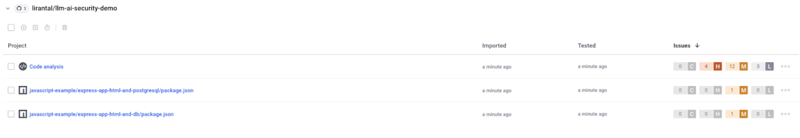

Snyk erkennt, dass meine Sperrdatei und meine Abhängigkeit möglicherweise veraltet sind und kann daher keinen Korrekturpfad finden. Sehen wir uns jedoch die Automatisierung in der Praxis an, wenn wir das GitHub-Code-Repository in Snyk importieren. Dabei werden folgende Informationen zur Snyk-Anwendung angezeigt:

Ab diesem Zeitpunkt öffnet Snyk automatisch neue Pull-Anfragen, um Abhängigkeits-Upgrades vorzuschlagen, wenn in meinem Paketmanifest Sicherheitslücken erkannt werden.

Bei der Verwaltung von Abhängigkeiten geht es nicht nur um die Bibliotheken, die Sie direkt in Ihr Projekt einbinden. Transitive Abhängigkeiten – also solche, die von Ihren direkten Abhängigkeiten übernommen werden – können ebenfalls zu Schwachstellen führen. Snyk zeichnet sich durch die Identifizierung und Behebung von Schwachstellen sowohl in direkten als auch transitiven Abhängigkeiten aus.

Stellen Sie sich das folgende Szenario vor:

{

"dependencies": {

"express": "^4.17.1",

"lodash": "^4.17.20"

}

}

In diesem Beispiel sind Express und Lodash direkte Abhängigkeiten. Express verfügt jedoch möglicherweise über eigene Abhängigkeiten, die wiederum über eigene Abhängigkeiten verfügen können. Snyk durchläuft diesen gesamten Abhängigkeitsbaum und identifiziert und behebt Schwachstellen auf jeder Ebene.

Wenn es um die Verwaltung von Container-Schwachstellen geht, hilft Snyk Container dabei, die Last zu beseitigen, Basis-Image-Tags mit Sicherheitspatches auf dem neuesten Stand zu halten.

Snyk Container ist eine umfassende Lösung, die Entwicklern und Sicherheitsteams dabei hilft, Container-Schwachstellen effektiv zu verwalten. Containerisierte Anwendungs-Workloads sind in Unternehmen weit verbreitet und ebenso die Notwendigkeit, diese Umgebungen zu sichern. Snyk Container lässt sich nahtlos in Ihre CI/CD-Pipeline integrieren und bietet kontinuierliche Überwachung und proaktive Behebung von Schwachstellen in Ihren Container-Images.

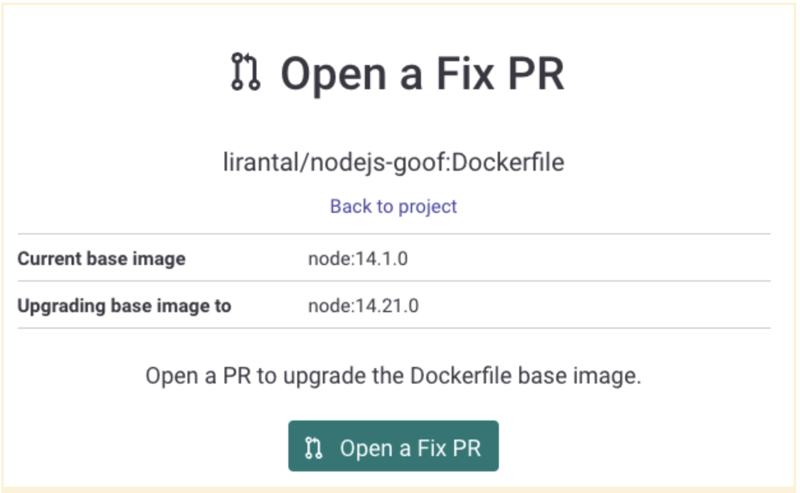

Eine der herausragenden Funktionen von Snyk Container ist die Fähigkeit, die Erstellung von Pull Requests zu automatisieren, um Schwachstellen in Ihren Container-Images zu beheben. Diese Automatisierung ist sowohl für Entwickler als auch für Sicherheitsteams von entscheidender Bedeutung, da sie den manuellen Aufwand für die Sicherheit von Container-Images erheblich reduziert.

Hier ist ein Beispiel dafür, wie Snyk Container einen PR automatisieren könnte, um ein anfälliges Paket in einer Docker-Datei zu aktualisieren:

FROM node:14.1.0 RUN npm install express COPY . /app CMD ["node", "/app/index.js"]

Wenn Snyk Container eine Schwachstelle erkennt, generiert es automatisch eine PR mit den notwendigen Änderungen, um das Problem zu beheben. Dies kann das Aktualisieren eines anfälligen Pakets oder das Anwenden eines Sicherheitspatches umfassen. Durch die Automatisierung dieses Prozesses stellt Snyk Container sicher, dass Schwachstellen umgehend behoben werden, wodurch das Zeitfenster der Gefährdung verkürzt wird.

Indem Sie diese empfohlenen Basis-Images befolgen, können Sie die Anzahl der Schwachstellen in Ihren Container-Images erheblich reduzieren und so die Gesamtsicherheit Ihrer Anwendungen verbessern.

Snyk Container hat mehrere Schwachstellen in diesem Basis-Image identifiziert und automatisch PRs generiert, um das Image und die damit verbundenen Abhängigkeiten zu aktualisieren. Das Team war in der Lage, diese PRs schnell zu überprüfen und zusammenzuführen und ihre Schwachstellenanzahl innerhalb von Sekunden um über 30 % zu reduzieren, indem es die Pull-Anfrage zusammenführte und sicherstellte, dass die CI/CD-Pipeline-Tests mit Bravour bestanden wurden.

Dieser proaktive Ansatz verbesserte nicht nur die Sicherheitslage ihrer Anwendungen, sondern verschaffte den Entwicklern auch wertvolle Zeit, die sie sich auf die Entwicklung neuer Funktionen konzentrieren konnten, statt auf die Bewältigung von Schwachstellen.

-

Wird in Java wirklich ein falsches Wakeup passieren?falsche Aufwachen in Java: Realität oder Mythos? Das Konzept des falschen Aufwachens in der Java -Synchronisation ist seit geringer Zeit ein The...Programmierung Gepostet am 2025-04-30

Wird in Java wirklich ein falsches Wakeup passieren?falsche Aufwachen in Java: Realität oder Mythos? Das Konzept des falschen Aufwachens in der Java -Synchronisation ist seit geringer Zeit ein The...Programmierung Gepostet am 2025-04-30 -

Wie füge ich Blobs (Bilder) mithilfe von PHP richtig in MySQL ein?Fügen Sie Blobs in mySQL -Datenbanken mit php beim Versuch, ein Bild in einer MySQL -Datenbank zu speichern, auf eine auf ein Bild zu speiche...Programmierung Gepostet am 2025-04-30

Wie füge ich Blobs (Bilder) mithilfe von PHP richtig in MySQL ein?Fügen Sie Blobs in mySQL -Datenbanken mit php beim Versuch, ein Bild in einer MySQL -Datenbank zu speichern, auf eine auf ein Bild zu speiche...Programmierung Gepostet am 2025-04-30 -

Async void vs. Async -Aufgabe in ASP.NET: Warum wirft die async void -Methode manchmal Ausnahmen aus?die Unterscheidung zwischen async -void und async -Aufgabe in ASP.net In ASP.NET -Anwendungen spielen asynchronische Programmierung eine wicht...Programmierung Gepostet am 2025-04-30

Async void vs. Async -Aufgabe in ASP.NET: Warum wirft die async void -Methode manchmal Ausnahmen aus?die Unterscheidung zwischen async -void und async -Aufgabe in ASP.net In ASP.NET -Anwendungen spielen asynchronische Programmierung eine wicht...Programmierung Gepostet am 2025-04-30 -

Wie erstelle ich eine reibungslose CSS-Animation für linksgerechte für einen DIV in seinem Container?generische CSS-Animation für linksgerechte Bewegung In diesem Artikel werden wir untersuchen, eine generische CSS-Animation zu erstellen, um e...Programmierung Gepostet am 2025-04-30

Wie erstelle ich eine reibungslose CSS-Animation für linksgerechte für einen DIV in seinem Container?generische CSS-Animation für linksgerechte Bewegung In diesem Artikel werden wir untersuchen, eine generische CSS-Animation zu erstellen, um e...Programmierung Gepostet am 2025-04-30 -

Wie vermeiden Sie Speicherlecks beim Schneiden von Sprache?Memory Leck in Go Slices Verständnis von Speicherlecks in Go Slices kann eine Herausforderung sein. Dieser Artikel zielt darauf ab, Klarstellu...Programmierung Gepostet am 2025-04-30

Wie vermeiden Sie Speicherlecks beim Schneiden von Sprache?Memory Leck in Go Slices Verständnis von Speicherlecks in Go Slices kann eine Herausforderung sein. Dieser Artikel zielt darauf ab, Klarstellu...Programmierung Gepostet am 2025-04-30 -

Wie kann ich UTF-8-Dateinamen in den Dateisystemfunktionen von PHP bewältigen?Lösung: URL codieren Dateinamen , um dieses Problem zu beheben. Verwenden Sie die Urlencode-Funktion, um den gewünschten Ordnernamen in ein U...Programmierung Gepostet am 2025-04-30

Wie kann ich UTF-8-Dateinamen in den Dateisystemfunktionen von PHP bewältigen?Lösung: URL codieren Dateinamen , um dieses Problem zu beheben. Verwenden Sie die Urlencode-Funktion, um den gewünschten Ordnernamen in ein U...Programmierung Gepostet am 2025-04-30 -

Wie kann ich mit Decimal.Parse () Zahlen in exponentieller Notation analysieren?analysieren eine Nummer aus exponentieller Notation beim Versuch, eine in exponentielle Notation ausgedrückte String mit Decimal.parse zu anal...Programmierung Gepostet am 2025-04-30

Wie kann ich mit Decimal.Parse () Zahlen in exponentieller Notation analysieren?analysieren eine Nummer aus exponentieller Notation beim Versuch, eine in exponentielle Notation ausgedrückte String mit Decimal.parse zu anal...Programmierung Gepostet am 2025-04-30 -

Warum können Java nicht generische Arrays erstellen?generic Array Creation error Frage: , wenn wir versuchen, eine Array von generischen Klassen zu erstellen. ArrayList [2]; public static A...Programmierung Gepostet am 2025-04-30

Warum können Java nicht generische Arrays erstellen?generic Array Creation error Frage: , wenn wir versuchen, eine Array von generischen Klassen zu erstellen. ArrayList [2]; public static A...Programmierung Gepostet am 2025-04-30 -

Warum stellt die Java -Serialisierungsschnittstelle sicher, dass die Serialisierung der Objekte sicher und flexibel ist?Warum javas serialisierbare Schnittstelle essentiell ist Javas serialisierbare Schnittstelle war aufgrund ihrer Anforderung, explizit auf Seri...Programmierung Gepostet am 2025-04-30

Warum stellt die Java -Serialisierungsschnittstelle sicher, dass die Serialisierung der Objekte sicher und flexibel ist?Warum javas serialisierbare Schnittstelle essentiell ist Javas serialisierbare Schnittstelle war aufgrund ihrer Anforderung, explizit auf Seri...Programmierung Gepostet am 2025-04-30 -

Schaltflächen vs. Links ShowdownWeb -Schaltflächen und -Links: Ein scheinbar einfaches Thema, aber eine häufige Quelle der Verwirrung. Unzählige Artikel untersuchen ihre Untersc...Programmierung Gepostet am 2025-04-30

Schaltflächen vs. Links ShowdownWeb -Schaltflächen und -Links: Ein scheinbar einfaches Thema, aber eine häufige Quelle der Verwirrung. Unzählige Artikel untersuchen ihre Untersc...Programmierung Gepostet am 2025-04-30 -

\ "während (1) gegen (;;): Beseitigt die Compiler -Optimierung Leistungsunterschiede? \"wob führt die Verwendung von (1) statt für (;;) zu einem Leistungsunterschied in Infinite führt Loops? Antwort: In den meisten modernen C...Programmierung Gepostet am 2025-04-30

\ "während (1) gegen (;;): Beseitigt die Compiler -Optimierung Leistungsunterschiede? \"wob führt die Verwendung von (1) statt für (;;) zu einem Leistungsunterschied in Infinite führt Loops? Antwort: In den meisten modernen C...Programmierung Gepostet am 2025-04-30 -

Wie füge ich PNG -Dateien in Java Achsen und Tags hinzu?wie man eine png -Datei mit Axten und Labels in java addiert, das ein vorhandenes PNG -Bild hinzufügt, kann eine Herausforderung sein. Anstatt...Programmierung Gepostet am 2025-04-30

Wie füge ich PNG -Dateien in Java Achsen und Tags hinzu?wie man eine png -Datei mit Axten und Labels in java addiert, das ein vorhandenes PNG -Bild hinzufügt, kann eine Herausforderung sein. Anstatt...Programmierung Gepostet am 2025-04-30 -

Methode zum Erhalten von HTML -Elementen mit JavaScriptZugriff auf Stile aus Html -Elementen mit JavaScript Frage: Wie kann ich die gestalteten Style -Style -Style -Style -Style -Style -Style -...Programmierung Gepostet am 2025-04-30

Methode zum Erhalten von HTML -Elementen mit JavaScriptZugriff auf Stile aus Html -Elementen mit JavaScript Frage: Wie kann ich die gestalteten Style -Style -Style -Style -Style -Style -Style -...Programmierung Gepostet am 2025-04-30 -

Wie entferte ich anonyme JavaScript -Ereignishandler sauber?entfernen anonymer Ereignis -Hörer Hinzufügen von anonymen Ereignishörern zu Elementen bieten Flexibilität und Einfachheit, aber wenn es Zeit is...Programmierung Gepostet am 2025-04-30

Wie entferte ich anonyme JavaScript -Ereignishandler sauber?entfernen anonymer Ereignis -Hörer Hinzufügen von anonymen Ereignishörern zu Elementen bieten Flexibilität und Einfachheit, aber wenn es Zeit is...Programmierung Gepostet am 2025-04-30 -

Wie wähle ich Spalten effizient in Pandas -Datenframes aus?Auswählen von Spalten in Pandas datframes beim Umgang mit Datenmanipulationsaufgaben werden bestimmte Spalten erforderlich. In Pandas gibt es ...Programmierung Gepostet am 2025-04-30

Wie wähle ich Spalten effizient in Pandas -Datenframes aus?Auswählen von Spalten in Pandas datframes beim Umgang mit Datenmanipulationsaufgaben werden bestimmte Spalten erforderlich. In Pandas gibt es ...Programmierung Gepostet am 2025-04-30

Chinesisch lernen

- 1 Wie sagt man „gehen“ auf Chinesisch? 走路 Chinesische Aussprache, 走路 Chinesisch lernen

- 2 Wie sagt man auf Chinesisch „Flugzeug nehmen“? 坐飞机 Chinesische Aussprache, 坐飞机 Chinesisch lernen

- 3 Wie sagt man auf Chinesisch „einen Zug nehmen“? 坐火车 Chinesische Aussprache, 坐火车 Chinesisch lernen

- 4 Wie sagt man auf Chinesisch „Bus nehmen“? 坐车 Chinesische Aussprache, 坐车 Chinesisch lernen

- 5 Wie sagt man „Fahren“ auf Chinesisch? 开车 Chinesische Aussprache, 开车 Chinesisch lernen

- 6 Wie sagt man Schwimmen auf Chinesisch? 游泳 Chinesische Aussprache, 游泳 Chinesisch lernen

- 7 Wie sagt man auf Chinesisch „Fahrrad fahren“? 骑自行车 Chinesische Aussprache, 骑自行车 Chinesisch lernen

- 8 Wie sagt man auf Chinesisch Hallo? 你好Chinesische Aussprache, 你好Chinesisch lernen

- 9 Wie sagt man „Danke“ auf Chinesisch? 谢谢Chinesische Aussprache, 谢谢Chinesisch lernen

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning