Zustandsbehaftete vs. zustandslose Authentifizierung

Staatenlose und zustandsbehaftete Architektur

Bezieht sich auf den Status der Anwendung, d. h. auf den Zustand oder die Qualität der Anwendung zu einem bestimmten Zeitpunkt. Bei der zustandslosen Authentifizierung wird keine Sitzung oder kein Benutzer gespeichert, sondern nur statische Inhalte. Dies unterscheidet sich von Stateful, bei dem es sich um dynamischen Inhalt handelt.

Ein zustandsloser Prozess ist eine isolierte Ressource, die keinen anderen Dienst oder keine Interaktion mit einem anderen System referenziert. Es funktioniert nur in diesem Teil des Codes, ohne Informationen aus alten Transaktionen mitzubringen, da die zustandslose Authentifizierung diese Art von Daten nicht speichert; Jeder Vorgang wird von Grund auf neu durchgeführt.

Die zustandsbehaftete Authentifizierung ermöglicht die mehrmalige Verwendung von Informationen und wird basierend auf dem Kontext früherer Transaktionen ausgeführt. Daher wird in Anwendungen, in denen auf eine Antwort oder bereits vorhandene Daten gewartet werden muss, unabhängig davon, ob sie in einem anderen System oder einer anderen Datenbank vorhanden sind, Stateful verwendet.

Zustandslose Authentifizierung

Die zustandslose Authentifizierung besteht aus einer Strategie, bei der der Benutzer nach der Bereitstellung von Anmeldeinformationen als Antwort ein Zugriffstoken erhält. Dieses Token enthält bereits alle Informationen, die zur Identifizierung des Benutzers erforderlich sind, der es generiert hat, ohne dass ständig der Dienst, der das Token ausgegeben hat, oder eine Datenbank konsultiert werden müssen.

Dieses Token wird clientseitig (Browser) gespeichert, sodass der Server nur die Möglichkeit hat, die Gültigkeit des Tokens zu überprüfen, indem er bestätigt, dass Nutzlast und Signatur übereinstimmen.

Zustandslose Authentifizierung JWT

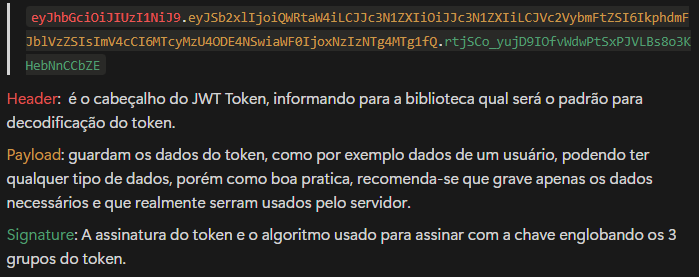

JSON Web Token (JWT) sind Schlüssel mit in RFC-7519 festgelegten Standards, die eine Entität in Form von Deklarationen enthalten, die unabhängig sind, ohne dass die aufgerufen werden müssen Server, um das Token erneut zu validieren.

Sind Zeichenfolgen, die im Base64-Standard mit einem geheimen Schlüssel codiert sind, wie im Beispiel:

Vor- und Nachteile

Vorteile:

- Geringer Serverspeicherverbrauch.

- Ausgezeichnet in Bezug auf Skalierbarkeit.

- Ideal für verteilte Anwendungen wie APIs und Microservices.

- Erzeugung und Verteilung des Tokens in einer isolierten Anwendung, ohne Abhängigkeit von Dritten.

- Einfache Interpretation und Validierung von Token-Benutzerdaten.

Nachteile:

- Schwierigkeiten bei der Zugangskontrolle.

- Es ist nicht möglich, den Token jederzeit einfach zu widerrufen.

- Es kann das Eindringen böswilliger Dritter erleichtern, wenn jemand Zugriff auf den Token hat.

- Die Sitzung kann nicht geändert werden, bis das Token abläuft.

- Das JWT-Token ist komplexer und kann in zentralisierten Anwendungen wie Monolithen unnötig werden.

Zustandsbehaftete Authentifizierung

Wird häufig in verschiedenen Anwendungen verwendet, insbesondere in solchen, die nicht so viel Skalierbarkeit erfordern. Die zustandsbehaftete Sitzung wird im Back-End der Anwendung erstellt und die Sitzungsreferenz wird an den entsprechenden Benutzer zurückgesendet . Jedes Mal, wenn der Benutzer eine Anfrage stellt, generiert ein Teil der Anwendung das Token. Von diesem Moment an wird dieser Token bei jeder neuen Anfrage erneut an die Anwendung gesendet, um den Zugriff erneut zu validieren. Bei diesem Modell kann das Token problemlos widerrufen werden, wenn sich die Benutzerdaten ändern.

Dies sind undurchsichtige Zugriffstoken, d. h. eine einfache Zeichenfolge in einem proprietären Format, die keine Kennung oder Benutzerdaten in Bezug auf dieses Token enthält. Der Empfänger muss den Server anrufen, der das Token erstellt hat, um es zu validieren.

Beispiel-Token: 8c90e55a-e867-45d5-9e42-8fcbd9c30a74

Diese ID muss in einer Datenbank mit dem Benutzer gespeichert werden, der Eigentümer des Tokens ist.

Vor- und Nachteile

Vorteile:

- Zentralisierte Implementierungslogik.

- Vereinfachte Zugriffsverwaltung und -kontrolle.

- Hervorragend geeignet für Monolithen, MVC-Anwendungen und interne Prozesse.

- Sicherer vor böswilligen Dritten.

Nachteile:

- Möglicherweise liegt eine Überlastung in der API vor, die für die Validierung des Tokens verantwortlich ist.

- Fehler hinsichtlich der Skalierbarkeit.

- Größere Schwierigkeiten bei der Verteilung der Authentifizierung zwischen Mikrodiensten.

- Wenn in einer verteilten Anwendung der Authentifizierungsdienst ausfällt, sind alle anderen Dienste nicht verfügbar.

- Größere Implementierungskomplexität.

- Größere Schwierigkeiten bei der Integration mit Drittsystemen.

Wann sollte jeder Ansatz verwendet werden?

Wann sollten ein JWT-Token und eine zustandslose Authentifizierung verwendet werden?

- Wenn eine höhere Leistung erforderlich ist, ohne sich Gedanken über eine Überlastung einer API machen zu müssen.

- Wenn mehrere Kommunikationen zwischen Diensten verteilt sind.

- Wenn es notwendig ist, zu identifizieren, welcher Benutzer eine Aktion im System in verschiedenen Diensten ausführt.

- Wenn nicht beabsichtigt ist, die Daten eines Benutzers beizubehalten, sondern nur seine Erstregistrierung.

- Wenn es notwendig ist, einen externen Zugriff auf den Dienst zu generieren.

- Wenn es notwendig ist, die Daten derjenigen zu manipulieren, die eine bestimmte Aktion ausführt, mit minimalen Auswirkungen auf das System.

Wann sollten ein undurchsichtiges Token und eine zustandsbehaftete Authentifizierung verwendet werden?

- Wenn eine vollständige Zugriffskontrolle der Benutzer eines Systems erforderlich ist, hauptsächlich um die Zugriffshierarchie zu definieren.

- In einer zentralen Anwendung, ohne verteilte Dienste und ohne Kommunikation mit externen Diensten.

Abschließende Überlegungen:

- An manchen Stellen, beispielsweise bei „API-Stress“, kann der Begriff aus Gründen der Klarheit durch „API-Overhead“ ersetzt werden.

- Der Abschnitt über „JWT-Token“ könnte eine detailliertere Erläuterung der in RFC-7519 genannten „Erklärungen“ enthalten, wenn die Zielgruppe mehr Kontext benötigt.

- Im Abschnitt zur zustandsbehafteten Authentifizierung könnte der Satz „ein Teil der Anwendung generiert das Token“ präzisiert werden, indem erklärt wird, welcher spezifische Teil der Anwendung dafür verantwortlich ist.

-

Wie beheben Sie die Diskrepanzen für Modulpfade in Go -Mod mithilfe der Richtlinie Ersetzen?überwinden Modulpfad -Diskrepanz in go mod Wenn GO mod verwendet wird, ist es möglich, auf einen Konflikt zu begegnen, bei dem ein Drittanbiet...Programmierung Gepostet am 2025-07-02

Wie beheben Sie die Diskrepanzen für Modulpfade in Go -Mod mithilfe der Richtlinie Ersetzen?überwinden Modulpfad -Diskrepanz in go mod Wenn GO mod verwendet wird, ist es möglich, auf einen Konflikt zu begegnen, bei dem ein Drittanbiet...Programmierung Gepostet am 2025-07-02 -

Zugangs- und Managementmethoden der Python -UmgebungsvariablenZugriff auf Umgebungsvariablen in Python , um auf Umgebung Variablen in Python zuzugreifen, verwenden Sie die os.environ Objekt, das ein Kapp...Programmierung Gepostet am 2025-07-02

Zugangs- und Managementmethoden der Python -UmgebungsvariablenZugriff auf Umgebungsvariablen in Python , um auf Umgebung Variablen in Python zuzugreifen, verwenden Sie die os.environ Objekt, das ein Kapp...Programmierung Gepostet am 2025-07-02 -

Warum zeigt keine Firefox -Bilder mithilfe der CSS `Content` -Eigenschaft an?Bilder mit Inhalts -URL in Firefox Es wurde ein Problem aufgenommen, an dem bestimmte Browser, speziell Firefox, nicht in den Verweisen der In...Programmierung Gepostet am 2025-07-02

Warum zeigt keine Firefox -Bilder mithilfe der CSS `Content` -Eigenschaft an?Bilder mit Inhalts -URL in Firefox Es wurde ein Problem aufgenommen, an dem bestimmte Browser, speziell Firefox, nicht in den Verweisen der In...Programmierung Gepostet am 2025-07-02 -

Wie kann ich bei der Erstellung von SQL -Abfragen in Go sicher Text und Werte verkettet?concattenieren Text und Werte in Go SQL -Abfragen Bei der Erstellung eines Text -SQL -Abfrages in GO, es gibt bestimmte Syntax -Regeln, die be...Programmierung Gepostet am 2025-07-02

Wie kann ich bei der Erstellung von SQL -Abfragen in Go sicher Text und Werte verkettet?concattenieren Text und Werte in Go SQL -Abfragen Bei der Erstellung eines Text -SQL -Abfrages in GO, es gibt bestimmte Syntax -Regeln, die be...Programmierung Gepostet am 2025-07-02 -

Wie kann man Zeitzonen effizient in PHP konvertieren?effiziente Timezone -Konvertierung in php In PHP können TimeZones eine einfache Aufgabe sein. Dieser Leitfaden bietet eine leicht zu implementie...Programmierung Gepostet am 2025-07-02

Wie kann man Zeitzonen effizient in PHP konvertieren?effiziente Timezone -Konvertierung in php In PHP können TimeZones eine einfache Aufgabe sein. Dieser Leitfaden bietet eine leicht zu implementie...Programmierung Gepostet am 2025-07-02 -

Wie kann ich UTF-8-Dateinamen in den Dateisystemfunktionen von PHP bewältigen?Solution: URL Encode FilenamesTo resolve this issue, use the urlencode function to convert the desired folder name to a URL-safe format before pas...Programmierung Gepostet am 2025-07-02

Wie kann ich UTF-8-Dateinamen in den Dateisystemfunktionen von PHP bewältigen?Solution: URL Encode FilenamesTo resolve this issue, use the urlencode function to convert the desired folder name to a URL-safe format before pas...Programmierung Gepostet am 2025-07-02 -

\ "während (1) gegen (;;): Beseitigt die Compiler -Optimierung Leistungsunterschiede? \"wob führt die Verwendung von (1) statt für (;;) zu einem Leistungsunterschied in Infinite führt Loops? Antwort: In den meisten modernen C...Programmierung Gepostet am 2025-07-02

\ "während (1) gegen (;;): Beseitigt die Compiler -Optimierung Leistungsunterschiede? \"wob führt die Verwendung von (1) statt für (;;) zu einem Leistungsunterschied in Infinite führt Loops? Antwort: In den meisten modernen C...Programmierung Gepostet am 2025-07-02 -

Warum nicht "Körper {Rand: 0; } `Immer den oberen Rand in CSS entfernen?adressieren die Entfernung von Körperrand in CSS Für Anfänger -Webentwickler kann das Entfernen des Randes des Körperelements eine verwirrende...Programmierung Gepostet am 2025-07-02

Warum nicht "Körper {Rand: 0; } `Immer den oberen Rand in CSS entfernen?adressieren die Entfernung von Körperrand in CSS Für Anfänger -Webentwickler kann das Entfernen des Randes des Körperelements eine verwirrende...Programmierung Gepostet am 2025-07-02 -

Warum gibt es Streifen in meinem linearen Gradientenhintergrund und wie kann ich sie beheben?die Hintergrundstreifen aus linearem Gradienten Beim Einsatz der Linear-Gradient-Eigenschaft für einen Hintergrund können Sie auffällige Strei...Programmierung Gepostet am 2025-07-02

Warum gibt es Streifen in meinem linearen Gradientenhintergrund und wie kann ich sie beheben?die Hintergrundstreifen aus linearem Gradienten Beim Einsatz der Linear-Gradient-Eigenschaft für einen Hintergrund können Sie auffällige Strei...Programmierung Gepostet am 2025-07-02 -

Wie löste ich den Fehler "Der Dateityp nicht erraten, Anwendung/Oktett-Stream ..." in Appengine?appengine statische Datei mime type override In Appengine können statische Datei Handler gelegentlich den richtigen MIME -Typ überschreiben, w...Programmierung Gepostet am 2025-07-02

Wie löste ich den Fehler "Der Dateityp nicht erraten, Anwendung/Oktett-Stream ..." in Appengine?appengine statische Datei mime type override In Appengine können statische Datei Handler gelegentlich den richtigen MIME -Typ überschreiben, w...Programmierung Gepostet am 2025-07-02 -

Tipps zum Auffinden von Elementpositionen in Java Arrayabrufen Elementposition in java arrays In der Arrays -Klasse von Java gibt es keine direkte "IndexOf" -Methode, um die Position eine...Programmierung Gepostet am 2025-07-02

Tipps zum Auffinden von Elementpositionen in Java Arrayabrufen Elementposition in java arrays In der Arrays -Klasse von Java gibt es keine direkte "IndexOf" -Methode, um die Position eine...Programmierung Gepostet am 2025-07-02 -

Reflektierende dynamische Implementierung der GO -Schnittstelle für die RPC -Methode ExplorationReflexion für die dynamische Schnittstelle Implementierung in Go Reflexion in go ist ein mächtiges Tool, das die Inspektion und Manipulation v...Programmierung Gepostet am 2025-07-02

Reflektierende dynamische Implementierung der GO -Schnittstelle für die RPC -Methode ExplorationReflexion für die dynamische Schnittstelle Implementierung in Go Reflexion in go ist ein mächtiges Tool, das die Inspektion und Manipulation v...Programmierung Gepostet am 2025-07-02 -

Tipps für schwimmende Bilder auf der rechten Seite des Bodens und um den Text umwickelnschweben ein Bild nach unten mit dem Text, der sich um im Webdesign einwickelt, manchmal wünschenswert, ein Bild in die untere rechte Ecke ein...Programmierung Gepostet am 2025-07-02

Tipps für schwimmende Bilder auf der rechten Seite des Bodens und um den Text umwickelnschweben ein Bild nach unten mit dem Text, der sich um im Webdesign einwickelt, manchmal wünschenswert, ein Bild in die untere rechte Ecke ein...Programmierung Gepostet am 2025-07-02 -

Wie fahre ich gleichzeitig asynchrone Vorgänge aus und behandeln Fehler in JavaScript ordnungsgemäß?gleichzeitlich erwartet die Operation Execution Der in Frage stehende Code -Snippet begegnet ein Problem, wenn Asynchronous -Operationen ausge...Programmierung Gepostet am 2025-07-02

Wie fahre ich gleichzeitig asynchrone Vorgänge aus und behandeln Fehler in JavaScript ordnungsgemäß?gleichzeitlich erwartet die Operation Execution Der in Frage stehende Code -Snippet begegnet ein Problem, wenn Asynchronous -Operationen ausge...Programmierung Gepostet am 2025-07-02 -

Async void vs. Async -Aufgabe in ASP.NET: Warum wirft die async void -Methode manchmal Ausnahmen aus?die Unterscheidung zwischen async -void und async -Aufgabe in ASP.net In ASP.NET -Anwendungen spielen asynchronische Programmierung eine wicht...Programmierung Gepostet am 2025-07-02

Async void vs. Async -Aufgabe in ASP.NET: Warum wirft die async void -Methode manchmal Ausnahmen aus?die Unterscheidung zwischen async -void und async -Aufgabe in ASP.net In ASP.NET -Anwendungen spielen asynchronische Programmierung eine wicht...Programmierung Gepostet am 2025-07-02

Chinesisch lernen

- 1 Wie sagt man „gehen“ auf Chinesisch? 走路 Chinesische Aussprache, 走路 Chinesisch lernen

- 2 Wie sagt man auf Chinesisch „Flugzeug nehmen“? 坐飞机 Chinesische Aussprache, 坐飞机 Chinesisch lernen

- 3 Wie sagt man auf Chinesisch „einen Zug nehmen“? 坐火车 Chinesische Aussprache, 坐火车 Chinesisch lernen

- 4 Wie sagt man auf Chinesisch „Bus nehmen“? 坐车 Chinesische Aussprache, 坐车 Chinesisch lernen

- 5 Wie sagt man „Fahren“ auf Chinesisch? 开车 Chinesische Aussprache, 开车 Chinesisch lernen

- 6 Wie sagt man Schwimmen auf Chinesisch? 游泳 Chinesische Aussprache, 游泳 Chinesisch lernen

- 7 Wie sagt man auf Chinesisch „Fahrrad fahren“? 骑自行车 Chinesische Aussprache, 骑自行车 Chinesisch lernen

- 8 Wie sagt man auf Chinesisch Hallo? 你好Chinesische Aussprache, 你好Chinesisch lernen

- 9 Wie sagt man „Danke“ auf Chinesisch? 谢谢Chinesische Aussprache, 谢谢Chinesisch lernen

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning