فهم JWT

ما هو JWT؟

يرمز JWT إلى رمز ويب json، وهو يُستخدم بشكل مفتوح لنقل المعلومات بين الأطراف ككائن JSON. إنه مدمج وآمن لعنوان URL ويستخدم على نطاق واسع في تطبيقات الويب للمصادقة وتبادل المعلومات.

يتم توقيع JWTs رقميًا باستخدام المفاتيح والأسرار. نقوم بالتحقق من JWT باستخدام هذه المفاتيح والتوقيع لمصادقة المستخدم. تستخدم معظم أنظمة الويب JWTs للسماح للمستخدمين بالوصول إلى موارد معينة.

مكونات الرمز

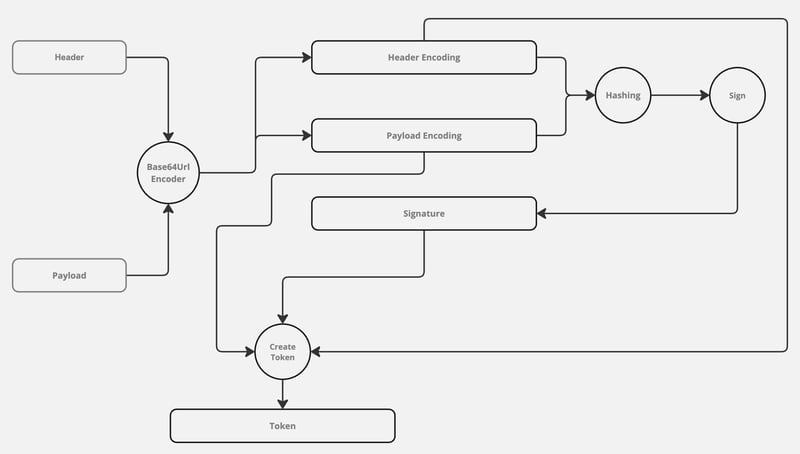

يتكون JWT من ثلاثة مكونات رئيسية: الرأس والحمولة والتوقيع. عندما نقوم بإنشاء رمز مميز، نقوم بتمرير الرأس والحمولة، ثم يقوم الرمز المميز بإنشاء التوقيع.

الرأس - يحتوي رأس JWT على بيانات وصفية حول الرمز المميز. ويتضمن ثلاث قيم: alg، وtyp، وkid. يحدد alg الخوارزمية المستخدمة لتوقيع الرمز المميز، ويشير typ إلى نوع الرمز المميز، وكيد هو معلمة اختيارية تستخدم لتحديد المفتاح. يعتمد تضمين الطفل على حالة الاستخدام الخاصة بك.

{

"alg": "RS256", // allow [HS256,RS256,ES256]

"typ": "JWT", // Specific Type Of token

"kid": "12345" // Used to indicate which key was used to sign

the JWT. This is particularly useful when multiple keys are in use

}

الحمولة - في Payload نحدد بعض البيانات المخصصة، وفي الغالب نضيف بيانات خاصة بالمستخدم إلى الحمولة مثل معرف المستخدم والدور.

{

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}

التوقيع - يتم إنشاء التوقيع عن طريق تشفير الرأس والحمولة بمفتاح سري (لـ HS256) أو توقيعهما بمفتاح خاص (لـ RSA)، ثم تجزئة النتيجة. يُستخدم هذا التوقيع للتحقق من الرمز المميز.

كيفية إنشاء الرمز المميز

كما ناقشنا، يتكون JWT من ثلاثة مكونات: الرأس، والحمولة، والتوقيع. نحن نقدم الرأس والحمولة، ويتم إنشاء التوقيع منهم. بعد دمج كل هذه المكونات، نقوم بإنشاء الرمز المميز.

// Header Encoding

Base64Url Encode({

"alg": "RS256",

"typ": "JWT"

}) → eyJhbGciOiAiUlMyNTYiLCAidHlwIjogIkpXVCJ9

// Payload Encoding

Base64Url Encode({

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}) → eyJzdWIiOiAiMTIzNDU2Nzg5MCIsICJuYW1lIjogIkpvaG4gRG9lIiwgImlhdCI6IDE1MTYyMzkwMjJ9

// Concatenate Encoded header and payload

ConcatenatedHash = Base64Url Encode(Header) "." Base64Url Encode(Payload)

//Create Signature

Hash = SHA-256(ConcatenatedHash)

Signature = RSA Sign(Hash with Private Key) or HS256 Sign(Hash with secrate)

// Create Token

Token = Base64UrlEncode(Header) "." Base64UrlEncode(Payload) "." Signature

لذا، فإن عملية إنشاء JWT هي كما يلي: نقوم بتشفير الحمولة والترويسات، ثم نقوم بإنشاء التوقيع منها.

التحقق من رموز JWT

لقد ناقشنا سابقًا كيفية إنشاء JWT. الآن، دعونا نناقش كيفية التحقق من JWT. عملية التحقق هي في الأساس عكس عملية إنشاء الرمز المميز. أولاً، نقوم بفك تشفير الرمز المميز باستخدام مفتاح سري أو عام. بعد ذلك، نقوم بربط الرأس والحمولة لإنشاء التوقيع. إذا كانت التجزئة التي تم إنشاؤها تطابق التوقيع، فإن الرمز المميز صالح؛ وإلا فهو غير صالح.

// Token we recive in this formate Token = Base64UrlEncode(Header) "." Base64UrlEncode(Payload) "." Signature // Decrypt Signature TokenHash = RSA Decrypt(Hash with Public Key) or HS256 Sign(Hash with secrate) // Generate Hash From Encoded Header and Payload Hash = SHA-256(Base64UrlEncode(Header) "." Base64UrlEncode(Payload)) // Compare Hash if(TokenHash == Hash) "Valid" else "Not Valid"

فوائد استخدام JWT

- الأمان - يتم توقيع JWTs رقميًا، مما يضمن سلامة البيانات وصحتها

- مدمجة - أجهزة JWT صغيرة الحجم، مما يجعلها فعالة في النقل عبر الشبكة.

- قائمة بذاتها - تحتوي JWTs على جميع المعلومات الضرورية عن المستخدم، مما يقلل الحاجة إلى الاستعلام عن قاعدة البيانات عدة مرات.

يوفر JWT جميع المزايا المذكورة أعلاه، مما يجعله خيارًا شائعًا لمعظم آليات المصادقة لتخويل المستخدمين. بالإضافة إلى ذلك، يمكن استخدام JWT مع تقنيات المصادقة المختلفة، مثل DPoP وغيرها.

كيفية استخدام JWT في التعليمات البرمجية الخاصة بك

لاستخدام JWT في التعليمات البرمجية، نستخدم حزمة jsonwebtoken npm. هناك طريقتان للعمل مع JWTs: الطريقة المباشرة باستخدام مفتاح سري وطريقة زوج المفاتيح (باستخدام المفاتيح العامة والخاصة).

استخدام سر

import jwt from 'jsonwebtoken';

// Define the type for the payload

interface Payload {

userId: number;

username: string;

}

// Secret key for signing the JWT

const secretKey: string = 'your-very-secure-secret';

// Payload to be included in the JWT

const payload: Payload = {

userId: 123,

username: 'exampleUser'

};

// Sign the JWT

const token: string = jwt.sign(payload, secretKey, { expiresIn: '1h' });

console.log('Generated Token:', token);

import jwt from 'jsonwebtoken';

// Secret key for signing the JWT

const secretKey: string = 'your-very-secure-secret';

// Verify the JWT

try {

const decoded = jwt.verify(token, secretKey) as Payload;

console.log('Decoded Payload:', decoded);

} catch (err) {

console.error('Token verification failed:', (err as Error).message);

}

باستخدام طريقة KeyPair

import * as jwt from 'jsonwebtoken';

import { readFileSync } from 'fs';

// Load your RSA private key

const privateKey = readFileSync('private_key.pem', 'utf8');

// Define your payload

const payload = {

sub: '1234567890',

name: 'John Doe',

iat: Math.floor(Date.now() / 1000) // Issued at

};

// Define JWT sign options

const signOptions: jwt.SignOptions = {

algorithm: 'RS256',

expiresIn: '1h' // Token expiration time

};

// Generate the JWT

const token = jwt.sign(payload, privateKey, signOptions);

console.log('Generated JWT:', token);

import * as jwt from 'jsonwebtoken';

import { readFileSync } from 'fs';

// Load your RSA public key

const publicKey = readFileSync('public_key.pem', 'utf8');

// Define JWT verify options

const verifyOptions: jwt.VerifyOptions = {

algorithms: ['RS256'] // Specify the algorithm used

};

try {

// Verify the JWT

const decoded = jwt.verify(token, publicKey, verifyOptions) as jwt.JwtPayload;

console.log('Decoded Payload:', decoded);

} catch (error) {

console.error('Error verifying token:', error);

}

خاتمة

باختصار، تقوم JSON Web Tokens (JWTs) بنقل المعلومات بشكل آمن بين الأطراف باستخدام تنسيق مضغوط. يتضمن التوقيع والتحقق من RSA استخدام مفتاح خاص للتوقيع ومفتاح عام للتحقق. توضح أمثلة TypeScript إنشاء JWT باستخدام مفتاح RSA خاص والتحقق منه باستخدام مفتاح RSA عام، مما يضمن المصادقة الآمنة القائمة على الرمز المميز وتكامل البيانات.

-

الجزء # نظام نقل الملفات الفعال باستخدام HTTP لمجموعات البيانات الكبيرةدعنا نحلل كود HTML، PHP، JavaScript، وCSS للحصول على لوحة معلومات تحميل الملفات المقسمة جزءًا بجزء. كود HTML: نظرة عامة على الهيكل...برمجة تم النشر بتاريخ 2024-11-06

الجزء # نظام نقل الملفات الفعال باستخدام HTTP لمجموعات البيانات الكبيرةدعنا نحلل كود HTML، PHP، JavaScript، وCSS للحصول على لوحة معلومات تحميل الملفات المقسمة جزءًا بجزء. كود HTML: نظرة عامة على الهيكل...برمجة تم النشر بتاريخ 2024-11-06 -

المقارنة: الليث مقابل أطر عمل PHP الأخرىإذا كنت تستكشف أطر عمل PHP لمشروعك القادم، فمن الطبيعي أن تجد خيارات مثل Laravel، وSymfony، وSlim. ولكن ما الذي يميز Lithe عن هذه الأطر الأكثر قوة...برمجة تم النشر بتاريخ 2024-11-06

المقارنة: الليث مقابل أطر عمل PHP الأخرىإذا كنت تستكشف أطر عمل PHP لمشروعك القادم، فمن الطبيعي أن تجد خيارات مثل Laravel، وSymfony، وSlim. ولكن ما الذي يميز Lithe عن هذه الأطر الأكثر قوة...برمجة تم النشر بتاريخ 2024-11-06 -

دليل أسلوب الترميز: دليل عملي لكتابة كود نظيفعلى مدى السنوات الخمس الماضية، كنت أحاول باستمرار تحسين مهاراتي في البرمجة، وكان أحدها هو تعلم واتباع أنماط البرمجة الموصى بها. يهدف هذا الدليل إل...برمجة تم النشر بتاريخ 2024-11-06

دليل أسلوب الترميز: دليل عملي لكتابة كود نظيفعلى مدى السنوات الخمس الماضية، كنت أحاول باستمرار تحسين مهاراتي في البرمجة، وكان أحدها هو تعلم واتباع أنماط البرمجة الموصى بها. يهدف هذا الدليل إل...برمجة تم النشر بتاريخ 2024-11-06 -

التحقق مما إذا كان النوع يلبي الواجهة في Goفي Go، غالبًا ما يستخدم المطورون الواجهة لتحديد السلوك المتوقع، مما يجعل التعليمات البرمجية مرنة وقوية. ولكن كيف يمكنك التأكد من أن النوع ينفذ الواجه...برمجة تم النشر بتاريخ 2024-11-06

التحقق مما إذا كان النوع يلبي الواجهة في Goفي Go، غالبًا ما يستخدم المطورون الواجهة لتحديد السلوك المتوقع، مما يجعل التعليمات البرمجية مرنة وقوية. ولكن كيف يمكنك التأكد من أن النوع ينفذ الواجه...برمجة تم النشر بتاريخ 2024-11-06 -

إتقان "هذه" الكلمة الرئيسية في جافا سكريبتيمكن أن تكون الكلمة الأساسية this في JavaScript صعبة للغاية إذا لم يتم فهمها. إنها واحدة من تلك الأشياء التي يجد المطورون ذوو الخبرة صعوبة في فهمه...برمجة تم النشر بتاريخ 2024-11-06

إتقان "هذه" الكلمة الرئيسية في جافا سكريبتيمكن أن تكون الكلمة الأساسية this في JavaScript صعبة للغاية إذا لم يتم فهمها. إنها واحدة من تلك الأشياء التي يجد المطورون ذوو الخبرة صعوبة في فهمه...برمجة تم النشر بتاريخ 2024-11-06 -

هل يمكن الاعتماد على اكتشاف متصفح المستخدم في PHP؟يمكن أن يكون تحديد متصفح المستخدم أمرًا بالغ الأهمية لتخصيص تجارب الويب. توفر PHP طريقتين محتملتين: $_SERVER['HTTP_USER_AGENT'] ووظيفة ge...برمجة تم النشر بتاريخ 2024-11-06

هل يمكن الاعتماد على اكتشاف متصفح المستخدم في PHP؟يمكن أن يكون تحديد متصفح المستخدم أمرًا بالغ الأهمية لتخصيص تجارب الويب. توفر PHP طريقتين محتملتين: $_SERVER['HTTP_USER_AGENT'] ووظيفة ge...برمجة تم النشر بتاريخ 2024-11-06 -

تعزيز الرسوم المتحركة على الويب الخاصة بك: تحسين requestAnimationFrame مثل المحترفينتعد الرسوم المتحركة السلسة والأداء ضرورية في تطبيقات الويب الحديثة. ومع ذلك، فإن إدارتها بشكل غير صحيح يمكن أن يؤدي إلى زيادة التحميل على سلسلة ال...برمجة تم النشر بتاريخ 2024-11-06

تعزيز الرسوم المتحركة على الويب الخاصة بك: تحسين requestAnimationFrame مثل المحترفينتعد الرسوم المتحركة السلسة والأداء ضرورية في تطبيقات الويب الحديثة. ومع ذلك، فإن إدارتها بشكل غير صحيح يمكن أن يؤدي إلى زيادة التحميل على سلسلة ال...برمجة تم النشر بتاريخ 2024-11-06 -

لماذا يختفي خادم MySQL تمامًا خلال 60 ثانية؟لقد اختفى خادم MySQL - بالضبط خلال 60 ثانية في هذا السيناريو، يواجه استعلام MySQL الذي كان يعمل سابقًا بنجاح مشكلة الآن انتهاء المهلة بعد 60 ث...برمجة تم النشر بتاريخ 2024-11-06

لماذا يختفي خادم MySQL تمامًا خلال 60 ثانية؟لقد اختفى خادم MySQL - بالضبط خلال 60 ثانية في هذا السيناريو، يواجه استعلام MySQL الذي كان يعمل سابقًا بنجاح مشكلة الآن انتهاء المهلة بعد 60 ث...برمجة تم النشر بتاريخ 2024-11-06 -

لماذا لا يمتد الزر الذي يحتوي على "عرض: كتلة" و"عرض: تلقائي" لملء الحاوية الخاصة به؟فهم سلوك الأزرار مع "display: block" و "width: auto" عند ضبط "display: block" على التشغيل زر واحد، فهو يضبط تخطي...برمجة تم النشر بتاريخ 2024-11-06

لماذا لا يمتد الزر الذي يحتوي على "عرض: كتلة" و"عرض: تلقائي" لملء الحاوية الخاصة به؟فهم سلوك الأزرار مع "display: block" و "width: auto" عند ضبط "display: block" على التشغيل زر واحد، فهو يضبط تخطي...برمجة تم النشر بتاريخ 2024-11-06 -

إنشاء روبوت لـ Bluesky SocialHow the bot will work We will develop a bot for the social network Bluesky, we will use Golang for this, this bot will monitor some hashtags ...برمجة تم النشر بتاريخ 2024-11-06

إنشاء روبوت لـ Bluesky SocialHow the bot will work We will develop a bot for the social network Bluesky, we will use Golang for this, this bot will monitor some hashtags ...برمجة تم النشر بتاريخ 2024-11-06 -

لماذا يؤدي حساب النقطة العائمة في PHP إلى نتائج غير متوقعة؟دقة الحساب العائم في PHP: لماذا تعتبر صعبة وكيفية التغلب عليها عند العمل مع أرقام الفاصلة العائمة في PHP، من الضروري أن تكون على دراية بقيود ا...برمجة تم النشر بتاريخ 2024-11-06

لماذا يؤدي حساب النقطة العائمة في PHP إلى نتائج غير متوقعة؟دقة الحساب العائم في PHP: لماذا تعتبر صعبة وكيفية التغلب عليها عند العمل مع أرقام الفاصلة العائمة في PHP، من الضروري أن تكون على دراية بقيود ا...برمجة تم النشر بتاريخ 2024-11-06 -

هل يمكن عكس المعرفات المتغيرة للحصول على كائنات في بايثون؟استرجاع مراجع الكائنات من المعرفات المتغيرة في بايثون تقوم وظيفة id () في بايثون بإرجاع الهوية الفريدة للكائن. من المغري أن نتساءل عما إذا كان...برمجة تم النشر بتاريخ 2024-11-06

هل يمكن عكس المعرفات المتغيرة للحصول على كائنات في بايثون؟استرجاع مراجع الكائنات من المعرفات المتغيرة في بايثون تقوم وظيفة id () في بايثون بإرجاع الهوية الفريدة للكائن. من المغري أن نتساءل عما إذا كان...برمجة تم النشر بتاريخ 2024-11-06 -

كيف تعمل الكلمة الرئيسية المؤجلة لـ Go في أمر تنفيذ الوظيفة؟فهم وظيفة الكلمة الرئيسية المؤجلة لـ Go عند العمل مع Go، يعد فهم سلوك الكلمة الأساسية المؤجلة أمرًا بالغ الأهمية. تسمح هذه الكلمة الأساسية للم...برمجة تم النشر بتاريخ 2024-11-06

كيف تعمل الكلمة الرئيسية المؤجلة لـ Go في أمر تنفيذ الوظيفة؟فهم وظيفة الكلمة الرئيسية المؤجلة لـ Go عند العمل مع Go، يعد فهم سلوك الكلمة الأساسية المؤجلة أمرًا بالغ الأهمية. تسمح هذه الكلمة الأساسية للم...برمجة تم النشر بتاريخ 2024-11-06 -

دليل المبتدئين لإدارة الدولة العالمية في ووردبريس جوتنبرجعند إنشاء تطبيقات محرر كتلة WordPress المعقدة (Gutenberg)، تصبح إدارة الحالة بكفاءة أمرًا بالغ الأهمية. هذا هو المكان الذي يلعب فيه @wordpress/dat...برمجة تم النشر بتاريخ 2024-11-06

دليل المبتدئين لإدارة الدولة العالمية في ووردبريس جوتنبرجعند إنشاء تطبيقات محرر كتلة WordPress المعقدة (Gutenberg)، تصبح إدارة الحالة بكفاءة أمرًا بالغ الأهمية. هذا هو المكان الذي يلعب فيه @wordpress/dat...برمجة تم النشر بتاريخ 2024-11-06 -

تحليل أمازون على المستوى السهل وكل ذلك بنفسكI came across a script on the Internet that allows you to parse product cards from Amazon. And I just needed a solution to a problem like that. I wrac...برمجة تم النشر بتاريخ 2024-11-06

تحليل أمازون على المستوى السهل وكل ذلك بنفسكI came across a script on the Internet that allows you to parse product cards from Amazon. And I just needed a solution to a problem like that. I wrac...برمجة تم النشر بتاريخ 2024-11-06

دراسة اللغة الصينية

- 1 كيف تقول "المشي" باللغة الصينية؟ 走路 نطق الصينية، 走路 تعلم اللغة الصينية

- 2 كيف تقول "استقل طائرة" بالصينية؟ 坐飞机 نطق الصينية، 坐飞机 تعلم اللغة الصينية

- 3 كيف تقول "استقل القطار" بالصينية؟ 坐火车 نطق الصينية، 坐火车 تعلم اللغة الصينية

- 4 كيف تقول "استقل الحافلة" باللغة الصينية؟ 坐车 نطق الصينية، 坐车 تعلم اللغة الصينية

- 5 كيف أقول القيادة باللغة الصينية؟ 开车 نطق الصينية، 开车 تعلم اللغة الصينية

- 6 كيف تقول السباحة باللغة الصينية؟ 游泳 نطق الصينية، 游泳 تعلم اللغة الصينية

- 7 كيف يمكنك أن تقول ركوب الدراجة باللغة الصينية؟ 骑自行车 نطق الصينية، 骑自行车 تعلم اللغة الصينية

- 8 كيف تقول مرحبا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 9 كيف تقول شكرا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning