الإدارة الاستباقية لثغرات AppSec المستمرة للمطورين وفرق الأمان

ما هي بعض مخاطر الأمن السيبراني المتزايدة في مشهد تطوير البرمجيات الحديثة والتي تجعل مدراء تكنولوجيا المعلومات مشغولين؟

يواجه المطورون وفرق الأمان مجموعة متزايدة باستمرار من التهديدات، بدءًا من هجمات سلسلة التوريد المتطورة مفتوحة المصدر والتي يسيطر عليها البائعون إلى نقاط الضعف التي تقدمها التعليمات البرمجية التي تم إنشاؤها بواسطة الذكاء الاصطناعي مثل الحقن الفوري وأمن التعليمات البرمجية الضعيف بواسطة GitHub Copilot. يزيد تعقيد التطبيقات الحديثة، التي غالبًا ما تعتمد بشكل كبير على المكونات مفتوحة المصدر (مثل تلك التي تجدها في npm أو PyPI أو RubyGems) وعمليات النشر المعبأة في حاويات، من التحدي.

نظرًا لحجم هذه المخاطر وتعقيدها، أصبحت أتمتة إدارة الثغرات الأمنية أمرًا ضروريًا. لا تستطيع عمليات الأمن السيبراني اليدوية ببساطة مواكبة حجم وسرعة نقاط الضعف المحتملة وتطوير البرمجيات. لا تعمل الأتمتة على تسريع عملية تحديد المشكلات الأمنية ومعالجتها فحسب، بل تضمن أيضًا تطبيق هذه العمليات، التي تتبعها فرق الأمان بشكل روتيني، بشكل متسق عبر جميع مراحل دورة حياة تطوير البرامج.

أهمية الإدارة المستمرة للثغرات الأمنية في مجالات محددة

- زيادة الاعتماد على المكونات مفتوحة المصدر: أصبحت المكونات مفتوحة المصدر موجودة في كل مكان في تطوير البرمجيات الحديثة. في حين أن هذه المكونات تعمل على تسريع عملية التطوير لمطوري التطبيقات وتساعد على تقليل التكاليف، إلا أنها تقدم أيضًا مخاطر أمنية كبيرة. وقد سلطت هجمات سلسلة التوريد رفيعة المستوى، مثل الباب الخلفي XZ وخرق SolarWinds، الضوء على احتمال حدوث ضرر واسع النطاق عند استغلال نقاط الضعف في التبعيات مفتوحة المصدر والمكونات المغلقة التي يتحكم فيها البائع.

- الاستخدام المتزايد للتعليمات البرمجية المولدة بواسطة الذكاء الاصطناعي في التطوير: ظهور الذكاء الاصطناعي التوليدي (GenAI) في تطوير البرمجيات يجلب الفرص والتحديات. يمكن لـ GenAI تسريع مهام البرمجة بشكل كبير، ولكنه يمكنه أيضًا تقديم ثغرات أمنية جديدة. قد تفتقر التعليمات البرمجية التي ينشئها الذكاء الاصطناعي إلى الاعتبارات الأمنية التي يتضمنها عادة المطورون ذوو الخبرة، مما يؤدي إلى ثغرات أمنية محتملة. أحد الأمثلة على ذلك هو تقديم GitHub Copilot لـ XSS في React.

- النمو السريع للتطبيقات المعبأة في حاويات: أصبحت التطبيقات المعبأة في حاويات هي القاعدة لنشر البرامج الحديثة. توفر الحاويات فوائد عديدة، بما في ذلك الاتساق عبر البيئات وسهولة القياس. ومع ذلك، فإنها تقدم أيضًا تحديات أمنية جديدة، خاصة في إدارة نقاط الضعف داخل صور الحاويات. على هذا النحو، يمكن للمطورين استخدام المساعدة في تثقيفهم حول كيفية اختيار أفضل صورة للحاوية ونصائح عامة للمحترفين، ولكن أتمتة الثغرات الأمنية في صورة حاوية عامل الإرساء أمر لا بد منه.

دعنا نحلل هذه الأمور بمزيد من التفصيل... مثال آخر على هجوم رفيع المستوى على سلسلة التوريد هو الهجوم على Codecov، حيث تمكن المهاجمون من الوصول إلى البيانات الحساسة من خلال استغلال نقاط الضعف في أداة تغطية التعليمات البرمجية الشائعة. يتضمن روتين المطور إدارة المخاطر المرتبطة بالتبعيات مفتوحة المصدر. يمكن أن تؤدي التبعيات مفتوحة المصدر إلى ظهور ثغرات أمنية مباشرة ومتعدية في قاعدة التعليمات البرمجية الخاصة بك. تم العثور على الثغرات الأمنية المباشرة في المكتبات التي تقوم بتضمينها بشكل صريح، بينما توجد الثغرات الأمنية العابرة في تبعيات تلك المكتبات. تعد إدارة هذه المخاطر يدويًا أمرًا شاقًا، مما يجعل التشغيل الآلي عنصرًا حاسمًا في استراتيجية أمنية قوية.

مع GenAI، يقدم مساعدو أكواد الذكاء الاصطناعي مثل GitHub Copilot أو ChatGPT ثغرات أمنية حقيقية ومحتملة. يمكن لـ GenAI تقديم ممارسات ترميز غير آمنة عن غير قصد أو الفشل في التعرف على متطلبات الأمان الخاصة بالسياق. على سبيل المثال، قد يقوم نموذج الذكاء الاصطناعي بإنشاء تعليمات برمجية معرضة لهجمات حقن SQL أو هجمات البرمجة النصية عبر المواقع (XSS). ولذلك فإن مراقبة وتأمين التعليمات البرمجية التي ينشئها الذكاء الاصطناعي أمر بالغ الأهمية للحفاظ على أمان التطبيق.

إن تعقيد مواكبة الثغرات الأمنية الجديدة في الحاويات لا يفلت من فرق الأمن أيضًا. يمكن أن تكون الوتيرة السريعة لنقاط الضعف الجديدة في الحاويات ساحقة. تتطلب كل ثغرة أمنية جديدة تحديدها وعلاجها في الوقت المناسب لمنع عمليات الاستغلال المحتملة. يتطلب هذا التعقيد حلولاً آلية ذات خبرة أمنية لإدارة أمان الحاويات بشكل فعال.

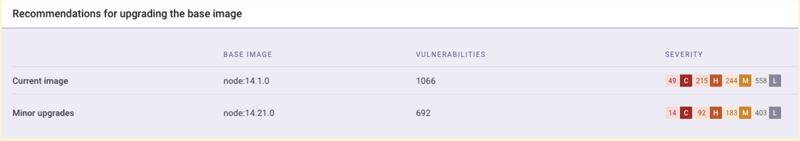

يمكن أن يكون لنقاط الضعف في الحاوية تأثير كبير على الأمان العام لتطبيقاتك. يمكن أن تؤدي صورة حاوية واحدة معرضة للخطر إلى تعريض حزمة التطبيق بأكملها للخطر. تعمل أدوات مثل Snyk Container على أتمتة عملية تحديد نقاط الضعف في صور الحاوية ومعالجتها. يمكن أن تقترح Snyk Container علامات صور أساسية جديدة تقلل من عدد الثغرات الأمنية وتقوم بأتمتة طلبات السحب لتحديث مستودعات التعليمات البرمجية الخاصة بك.

كيف يمكننا التخفيف من جميع تهديدات الأمن السيبراني لـ AppSec؟

AppSec الاستباقي وإدارة الثغرات الأمنية المستمرة مع Snyk

للتخفيف من المخاطر المرتبطة بالتعليمات البرمجية التي ينشئها الذكاء الاصطناعي، فكر في استخدام أدوات مثل Snyk Code. مدعومة بواسطة Snyk DeepCode AI، يمكن دمج أداة SAST السريعة هذه مباشرةً في بيئة تطوير متكاملة (IDE) للمطور من خلال مكون إضافي. ويستخدم التدريب على البيانات الخاصة بالأمان للتعرف على التعليمات البرمجية الضعيفة وغير الآمنة، مما يضمن تحديد المشكلات ومعالجتها في وقت مبكر من التطوير.

يعد البدء باستخدام Snyk DeepCode AI أمرًا بسيطًا. يدعم البرنامج المساعد IDEs الشائعة مثل Visual Studio Code وIntelliJ IDEA وVS Code وPyCharm.

دليل سريع لتثبيت ودمج Snyk DeepCode AI في Visual Studio Code

- تثبيت ملحق Snyk:

- افتح كود Visual Studio.

- انتقل إلى عرض الإضافات من خلال النقر على أيقونة الإضافات في شريط الأنشطة الموجود على جانب النافذة.

- ابحث عن "Snyk" وانقر على "تثبيت" في ملحق Snyk.

- المصادقة مع Snyk:

- بعد التثبيت، سيُطلب منك المصادقة باستخدام حساب Snyk الخاص بك.

- اتبع التعليمات التي تظهر على الشاشة لتسجيل الدخول أو الاشتراك هنا.

- تمكين Snyk DeepCode AI:

- بمجرد المصادقة، انتقل إلى عرض Snyk في شريط الأنشطة.

- قم بتمكين Snyk DeepCode AI لبدء فحص التعليمات البرمجية الخاصة بك بحثًا عن نقاط الضعف.

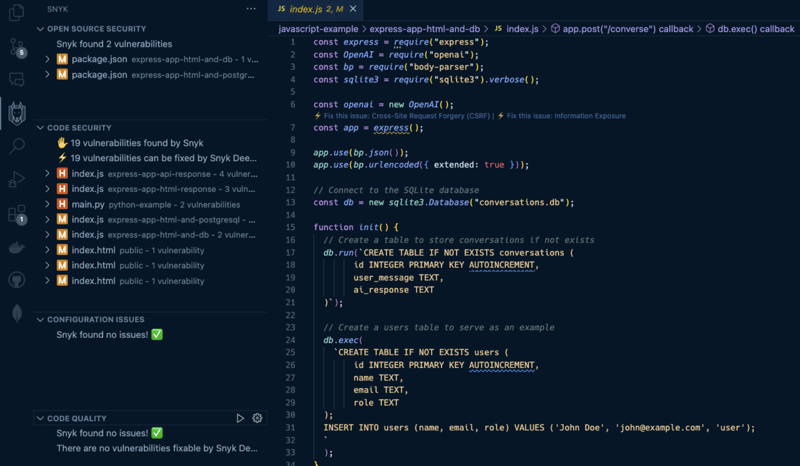

بمجرد التثبيت، سيحتوي شعار Snyk على الشريط الجانبي على نقاط الضعف ومشكلات الأمان الموجودة في تبعياتك مفتوحة المصدر، والتعليمات البرمجية الخاصة بك (أو التعليمات البرمجية التي تنتجها GenAI)، ومشكلات IaC.

فوائد أدوات SAST في تحديد أنماط التعليمات البرمجية غير الآمنة مباشرة في IDE للمطورين

- تعليقات في الوقت الفعلي : أثناء كتابة التعليمات البرمجية، يقوم Snyk DeepCode AI بتحليلها في الوقت الفعلي، مما يوفر تعليقات فورية حول المشكلات الأمنية المحتملة. يتيح ذلك للمطورين معالجة نقاط الضعف قبل أن تصبح متأصلة في قاعدة التعليمات البرمجية.

- الرؤى المستندة إلى الذكاء الاصطناعي: يتم تدريب نموذج الذكاء الاصطناعي على مجموعة كبيرة من البيانات الخاصة بالأمان، مما يمكّنه من التعرف على أنماط الترميز غير الآمنة، حتى تلك التي تقدمها GenAI أو ممارسات البرمجة السيئة.

- التكامل السلس: من خلال الدمج المباشر في IDE، يتناسب Snyk DeepCode AI بشكل طبيعي مع سير عمل المطور، مما يقلل من التعطيل ويزيد الإنتاجية إلى أقصى حد.

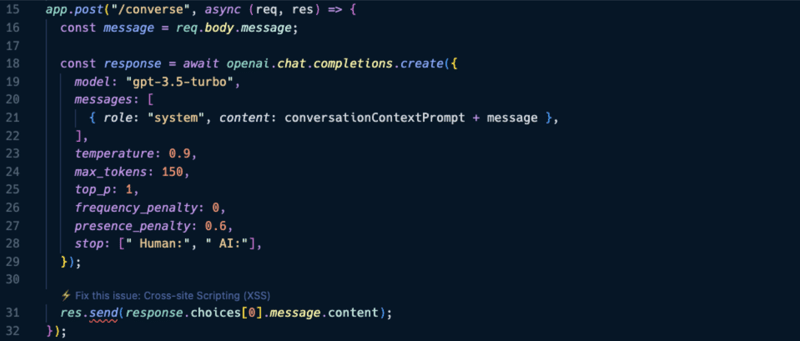

دعونا نرى مثالاً على تخفيف نقاط الضعف التي قدمتها GenAI. لقد استخدمت GitHub Copilot في هذا المشروع لإكمال التعليمات البرمجية تلقائيًا التي تنشئ مسار نقطة نهاية Express POST للاستعلام عن OpenAI API ثم استخدمت res.send() لإرسال الاستجابة إلى المتصفح.

ومع ذلك، ماذا لو تم عرض الاستجابة في هذه الحمولة مباشرة في المتصفح؟ إذا تم استخدام رأس نوع المحتوى text/html الافتراضي لإرسال هذا الطلب، فستؤثر ثغرة البرمجة النصية عبر المواقع على التطبيق قيد التشغيل. ماذا يمكننا أن نفعل حيال ذلك؟

حسنًا، كما ترون في التعليق التوضيحي أعلاه في السطر 31، يقترح Snyk إصلاح هذه المشكلة الأمنية. لقد نقرت عليه وفي غضون ثوانٍ قليلة، اقترح ملحق Snyk DeepCode AI تخفيفًا يستبدل res.send() بـ res.json كما يلي:

res.json(response.choices[0].message.content);

مع هذا التغيير، يفرض تطبيق Express نوع المحتوى في الاستجابة ليكون application/json وهو نص عام ويمكن أن يسمح بنص مثل التنبيه ().

من خلال الاستفادة من Snyk في بيئة التطوير المتكاملة الخاصة بهم، يمكن للمطورين تحديد نقاط الضعف وتخفيفها بشكل استباقي باستخدام محرك Snyk DeepCode AI الأساسي، مما يضمن أن التعليمات البرمجية الخاصة بهم آمنة منذ البداية. يعد هذا النهج الاستباقي لأمن التطبيقات أمرًا ضروريًا في بيئة اليوم، حيث تكون المخاطر المرتبطة بسلاسل التوريد مفتوحة المصدر والتعليمات البرمجية التي ينشئها GenAI موجودة دائمًا.

أتمتة إدارة التبعية باستخدام Snyk Open Source

Snyk Open Source هي أداة قوية مصممة لمساعدة المطورين وفرق الأمان على إدارة المخاطر المرتبطة بالتبعيات مفتوحة المصدر. مع الاعتماد المتزايد على المكتبات مفتوحة المصدر، أصبحت الحاجة إلى إدارة التبعية القوية والآلية أكثر أهمية من أي وقت مضى. يوفر Snyk Open Source إمكانات شاملة لفحص الثغرات الأمنية ومعالجتها، مما يضمن بقاء مشاريعك آمنة ومتوافقة.

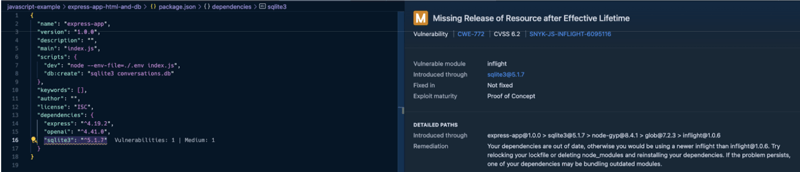

في تطبيق Node.js السابق، أستخدم أيضًا تبعية SQLite، والتي ينبهني Snyk بوجود مشكلة أمنية على النحو التالي:

تساعد معلومات الثغرة الأمنية هذه في فهم التبعية المتعدية التي تسبب المخاطر الأمنية وكيفية التخفيف منها، إذا كان ذلك ممكنًا. في هذه الحالة، تم الكشف عن وجود ثغرة أمنية متوسطة في رحلة التبعية المتعدية.

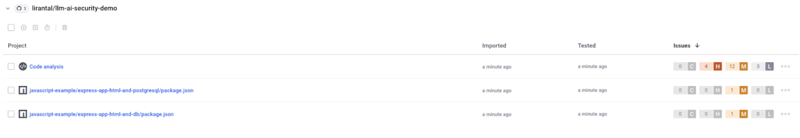

اكتشف Snyk أن ملف القفل والتبعية الخاصين بي قد يكونان قديمين وبالتالي لا يمكن العثور على مسار للإصلاح. ومع ذلك، دعونا نرى الأتمتة عمليًا عندما نقوم باستيراد مستودع أكواد GitHub إلى Snyk. يؤدي القيام بذلك إلى ظهور المعلومات التالية في تطبيق Snyk:

من هذه النقطة فصاعدًا، سيفتح Snyk تلقائيًا طلبات سحب جديدة لاقتراح ترقيات التبعية عند اكتشاف ثغرات أمنية في بيان الحزمة الخاصة بي.

لا تقتصر إدارة التبعيات على المكتبات التي تقوم بتضمينها مباشرة في مشروعك فقط. يمكن للتبعيات المتعدية — تلك التي يتم سحبها بواسطة تبعياتك المباشرة — أن تؤدي أيضًا إلى ظهور ثغرات أمنية. يتفوق Snyk في تحديد ومعالجة نقاط الضعف في كل من التبعيات المباشرة والمتعدية.

فكر في السيناريو التالي:

{

"dependencies": {

"express": "^4.17.1",

"lodash": "^4.17.20"

}

}

في هذا المثال، تعد Express وLodash تبعيات مباشرة. ومع ذلك، قد يكون لدى Express مجموعته الخاصة من التبعيات، والتي بدورها قد يكون لها تبعيات خاصة بها. سوف يجتاز Snyk شجرة التبعية بأكملها، ويحدد نقاط الضعف ويعالجها على كل مستوى.

عندما يتعلق الأمر بإدارة الثغرات الأمنية في الحاويات، تساعد Snyk Container على إزالة عبء تحديث علامات الصور الأساسية باستخدام تصحيحات الأمان.

Snyk Container هو حل شامل مصمم لمساعدة المطورين وفرق الأمان على إدارة الثغرات الأمنية في الحاوية بشكل فعال. إن أحمال عمل التطبيقات المعبأة في حاويات هي السائدة في المؤسسة وكذلك الحاجة إلى تأمين هذه البيئات. تتكامل حاوية Snyk بسلاسة مع مسار CI/CD الخاص بك، مما يوفر مراقبة مستمرة ومعالجة استباقية لنقاط الضعف في صور الحاوية الخاصة بك.

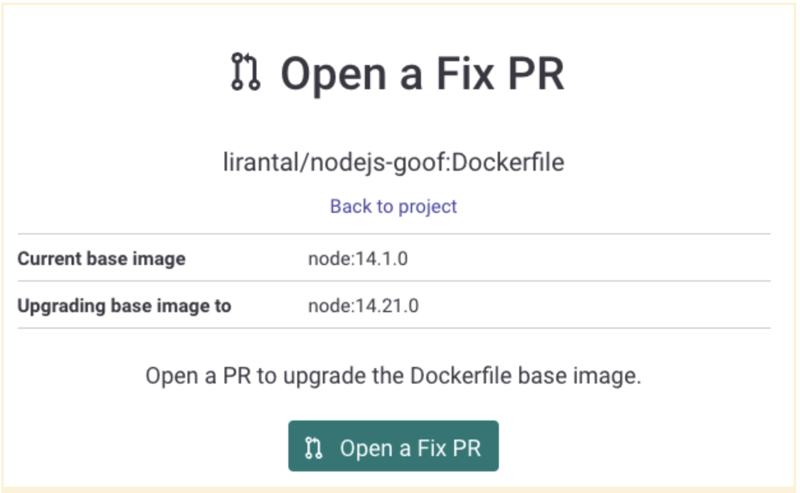

إحدى الميزات البارزة في Snyk Container هي قدرتها على أتمتة إنشاء طلبات السحب لمعالجة نقاط الضعف في صور الحاوية الخاصة بك. ستغير هذه الأتمتة قواعد اللعبة لكل من المطورين وفرق الأمان، لأنها تقلل بشكل كبير من الجهد اليدوي المطلوب للحفاظ على أمان صور الحاوية.

إليك مثال على كيفية قيام Snyk Container بأتمتة العلاقات العامة لتحديث حزمة ضعيفة في ملف Dockerfile:

FROM node:14.1.0 RUN npm install express COPY . /app CMD ["node", "/app/index.js"]

عندما تكتشف Snyk Container ثغرة أمنية، فإنها تقوم تلقائيًا بإنشاء PR مع التغييرات اللازمة للتخفيف من المشكلة. قد يشمل ذلك تحديث حزمة ضعيفة أو تطبيق تصحيح أمني. من خلال أتمتة هذه العملية، تضمن Snyk Container معالجة الثغرات الأمنية على الفور، مما يقلل من فترة التعرض لها.

من خلال اتباع هذه الصور الأساسية الموصى بها، يمكنك تقليل عدد نقاط الضعف في صور الحاوية بشكل كبير، مما يعزز الأمان العام لتطبيقاتك.

حددت Snyk Container نقاط ضعف متعددة في هذه الصورة الأساسية وأنشأت تلقائيًا علاقات عامة لتحديث الصورة والتبعيات المرتبطة بها. كان الفريق قادرًا على مراجعة هذه العناصر العامة ودمجها بسرعة، مما أدى إلى تقليل عدد نقاط الضعف لديهم بنسبة تزيد عن 30% في غضون ثوانٍ من خلال دمج طلب السحب والتأكد من اجتياز اختبارات خط أنابيب CI/CD بنجاح كبير.

لم يؤدي هذا النهج الاستباقي إلى تحسين الوضع الأمني لتطبيقاتهم فحسب، بل أتاح أيضًا وقتًا ثمينًا للمطورين للتركيز على إنشاء ميزات جديدة بدلاً من إدارة نقاط الضعف.

-

كيفية اكتشاف المصفوفات الفارغة بكفاءة في PHP؟إذا كانت الحاجة هي التحقق من وجود أي عنصر صفيف ، فإن الكتابة الفضفاضة لـ PHP تسمح بالتقييم المباشر للمصفوفة نفسها: إذا (! $ playerlist) { // ...برمجة نشر في 2025-04-26

كيفية اكتشاف المصفوفات الفارغة بكفاءة في PHP؟إذا كانت الحاجة هي التحقق من وجود أي عنصر صفيف ، فإن الكتابة الفضفاضة لـ PHP تسمح بالتقييم المباشر للمصفوفة نفسها: إذا (! $ playerlist) { // ...برمجة نشر في 2025-04-26 -

هل يمكن أن تعتمد معلمات القالب في وظيفة C ++ 20 الإضافية على معلمات الوظيفة؟compile-time. c 20 وظائف الإضافية ومع ذلك ، يبقى السؤال: هل هذا يعني أن معلمات القالب يمكن أن تعتمد الآن على وسيطات الوظيفة؟ تقر الورقة بأن ...برمجة نشر في 2025-04-26

هل يمكن أن تعتمد معلمات القالب في وظيفة C ++ 20 الإضافية على معلمات الوظيفة؟compile-time. c 20 وظائف الإضافية ومع ذلك ، يبقى السؤال: هل هذا يعني أن معلمات القالب يمكن أن تعتمد الآن على وسيطات الوظيفة؟ تقر الورقة بأن ...برمجة نشر في 2025-04-26 -

هل أحتاج إلى حذف تخصيصات الكومة بشكل صريح في C ++ قبل خروج البرنامج؟هذه المقالة تتعطل في هذا الموضوع. في الوظيفة الرئيسية C ، يتم استخدام مؤشر لمتغير مخصص ديناميكيًا (ذاكرة الكومة). مع خروج التطبيق ، هل تم إصدار ه...برمجة نشر في 2025-04-26

هل أحتاج إلى حذف تخصيصات الكومة بشكل صريح في C ++ قبل خروج البرنامج؟هذه المقالة تتعطل في هذا الموضوع. في الوظيفة الرئيسية C ، يتم استخدام مؤشر لمتغير مخصص ديناميكيًا (ذاكرة الكومة). مع خروج التطبيق ، هل تم إصدار ه...برمجة نشر في 2025-04-26 -

هل تسمح Java بأنواع عائدات متعددة: نظرة فاحصة على الطرق العامة؟أنواع عائدات متعددة في java: تم الكشف عن المفاهيم الخاطئة getResult (String s) ؛ حيث Foo فئة مخصصة. يبدو أن إعلان الطريقة يضم نوعين من الإرج...برمجة نشر في 2025-04-26

هل تسمح Java بأنواع عائدات متعددة: نظرة فاحصة على الطرق العامة؟أنواع عائدات متعددة في java: تم الكشف عن المفاهيم الخاطئة getResult (String s) ؛ حيث Foo فئة مخصصة. يبدو أن إعلان الطريقة يضم نوعين من الإرج...برمجة نشر في 2025-04-26 -

كيفية حل خطأ \ "الاستخدام غير صالح لوظيفة المجموعة \" في MySQL عند العثور على عدد أقصى؟كيفية استرداد الحد الأقصى لعد باستخدام mysql حدد ماكس (العد (*)) من مجموعة EMP1 بالاسم ؛ خطأ 1111 (hy000): الاستخدام غير الصحيح لوظيفة المجموعة...برمجة نشر في 2025-04-26

كيفية حل خطأ \ "الاستخدام غير صالح لوظيفة المجموعة \" في MySQL عند العثور على عدد أقصى؟كيفية استرداد الحد الأقصى لعد باستخدام mysql حدد ماكس (العد (*)) من مجموعة EMP1 بالاسم ؛ خطأ 1111 (hy000): الاستخدام غير الصحيح لوظيفة المجموعة...برمجة نشر في 2025-04-26 -

لماذا لا يعرض Firefox صورًا باستخدام خاصية CSS `content`؟يمكن ملاحظة ذلك في فئة CSS المقدمة: . Googlepic { المحتوى: url ('../../ img/googleplusicon.png') ؛ الهامش: -6.5 ٪ ؛ حشو اليمين...برمجة نشر في 2025-04-26

لماذا لا يعرض Firefox صورًا باستخدام خاصية CSS `content`؟يمكن ملاحظة ذلك في فئة CSS المقدمة: . Googlepic { المحتوى: url ('../../ img/googleplusicon.png') ؛ الهامش: -6.5 ٪ ؛ حشو اليمين...برمجة نشر في 2025-04-26 -

لماذا تفشل Microsoft Visual C ++ في تنفيذ إنشاء مثيل للقالب ثنائي المراحل بشكل صحيح؟] ما هي الجوانب المحددة للآلية تفشل في العمل كما هو متوقع؟ ومع ذلك ، تنشأ الشكوك فيما يتعلق بما إذا كان هذا الشيك يتحقق مما إذا كان يتم الإعلان عن الأ...برمجة نشر في 2025-04-26

لماذا تفشل Microsoft Visual C ++ في تنفيذ إنشاء مثيل للقالب ثنائي المراحل بشكل صحيح؟] ما هي الجوانب المحددة للآلية تفشل في العمل كما هو متوقع؟ ومع ذلك ، تنشأ الشكوك فيما يتعلق بما إذا كان هذا الشيك يتحقق مما إذا كان يتم الإعلان عن الأ...برمجة نشر في 2025-04-26 -

كيفية الجمع بين البيانات من ثلاثة جداول MySQL في جدول جديد؟الأشخاص والتفاصيل وجداول التصنيف؟ الإجابة: حدد ص.*، د. من الناس ك انضم إلى التفاصيل كـ D على D.Person_id = p.id انضم إلى التصنيف كـ t على t....برمجة نشر في 2025-04-26

كيفية الجمع بين البيانات من ثلاثة جداول MySQL في جدول جديد؟الأشخاص والتفاصيل وجداول التصنيف؟ الإجابة: حدد ص.*، د. من الناس ك انضم إلى التفاصيل كـ D على D.Person_id = p.id انضم إلى التصنيف كـ t على t....برمجة نشر في 2025-04-26 -

كيفية الوصول إلى المتغيرات العالمية ديناميكيًا في جافا سكريبت؟الوصول إلى المتغيرات العالمية ديناميكيًا بالاسم في JavaScript يمكن أن يكون الوصول إلى المتغيرات العالمية أثناء وقت التشغيل متطلبًا شائعًا. عادة ...برمجة نشر في 2025-04-26

كيفية الوصول إلى المتغيرات العالمية ديناميكيًا في جافا سكريبت؟الوصول إلى المتغيرات العالمية ديناميكيًا بالاسم في JavaScript يمكن أن يكون الوصول إلى المتغيرات العالمية أثناء وقت التشغيل متطلبًا شائعًا. عادة ...برمجة نشر في 2025-04-26 -

لماذا أحصل على خطأ "لا يمكنني العثور على تنفيذ نمط الاستعلام" في استعلام Silverlight LINQ الخاص بي؟يحدث هذا الخطأ عادةً عندما يتم حذف مساحة اسم LINQ أو يفتقر إلى النوع الذي تم الاستعلام عن تطبيقه . في هذه الحالة المحددة ، قد يتطلب tblpersoon الت...برمجة نشر في 2025-04-26

لماذا أحصل على خطأ "لا يمكنني العثور على تنفيذ نمط الاستعلام" في استعلام Silverlight LINQ الخاص بي؟يحدث هذا الخطأ عادةً عندما يتم حذف مساحة اسم LINQ أو يفتقر إلى النوع الذي تم الاستعلام عن تطبيقه . في هذه الحالة المحددة ، قد يتطلب tblpersoon الت...برمجة نشر في 2025-04-26 -

لماذا تظهر صورة خلفية CSS الخاصة بي؟توجد ورقة الصورة والأنماط في نفس الدليل ، ومع ذلك ، تظل الخلفية قماشًا أبيض فارغًا. إرفاق اسم ملف الصورة: -صورة الخلفية: url (nickcage.jpg) ؛ إذ...برمجة نشر في 2025-04-26

لماذا تظهر صورة خلفية CSS الخاصة بي؟توجد ورقة الصورة والأنماط في نفس الدليل ، ومع ذلك ، تظل الخلفية قماشًا أبيض فارغًا. إرفاق اسم ملف الصورة: -صورة الخلفية: url (nickcage.jpg) ؛ إذ...برمجة نشر في 2025-04-26 -

لماذا تعتبر مقارنات "Flake8" المليئة بالملل في بنود مرشح Sqlalchemy؟flake8 مقارنة بين المقارنة المنطقية في جملة الفلتر عند محاولة مرشح نتائج الاستعلام بناءً على مقارنة منطقية في SQL ، قد يواجه المطورون تحضيرًا ...برمجة نشر في 2025-04-26

لماذا تعتبر مقارنات "Flake8" المليئة بالملل في بنود مرشح Sqlalchemy؟flake8 مقارنة بين المقارنة المنطقية في جملة الفلتر عند محاولة مرشح نتائج الاستعلام بناءً على مقارنة منطقية في SQL ، قد يواجه المطورون تحضيرًا ...برمجة نشر في 2025-04-26 -

لماذا يتوقف تنفيذ JavaScript عند استخدام زر عودة Firefox؟مشكلة السجل الملحي: قد يتوقف JavaScript عن التنفيذ بعد استخدام زر عودة Firefox قد يواجه مستخدمو Firefox مشكلة حيث فشل JavaScriptts في الركض عن...برمجة نشر في 2025-04-26

لماذا يتوقف تنفيذ JavaScript عند استخدام زر عودة Firefox؟مشكلة السجل الملحي: قد يتوقف JavaScript عن التنفيذ بعد استخدام زر عودة Firefox قد يواجه مستخدمو Firefox مشكلة حيث فشل JavaScriptts في الركض عن...برمجة نشر في 2025-04-26 -

شذوذات صفيف PHP: فهم الحالة الغريبة من 07 و 08في PHP ، تنشأ مشكلة غير عادية عندما تحتوي المفاتيح على قيم رقمية مثل 07 أو 08. تشغيل print_r (أشهر دولارات) يعيد نتائج غير متوقعة: المفتاح "0...برمجة نشر في 2025-04-26

شذوذات صفيف PHP: فهم الحالة الغريبة من 07 و 08في PHP ، تنشأ مشكلة غير عادية عندما تحتوي المفاتيح على قيم رقمية مثل 07 أو 08. تشغيل print_r (أشهر دولارات) يعيد نتائج غير متوقعة: المفتاح "0...برمجة نشر في 2025-04-26 -

هل يمكنني ترحيل التشفير الخاص بي من Mcrypt إلى OpenSSL ، وفك تشفير البيانات المشفرة Mcrypt باستخدام OpenSSL؟ترقية مكتبة التشفير الخاصة بي من mcrypt إلى openssl هل يمكنني ترقية مكتبة التشفير الخاصة بي من mcrypt إلى openssl؟ في OpenSSL ، هل من الممكن ف...برمجة نشر في 2025-04-26

هل يمكنني ترحيل التشفير الخاص بي من Mcrypt إلى OpenSSL ، وفك تشفير البيانات المشفرة Mcrypt باستخدام OpenSSL؟ترقية مكتبة التشفير الخاصة بي من mcrypt إلى openssl هل يمكنني ترقية مكتبة التشفير الخاصة بي من mcrypt إلى openssl؟ في OpenSSL ، هل من الممكن ف...برمجة نشر في 2025-04-26

دراسة اللغة الصينية

- 1 كيف تقول "المشي" باللغة الصينية؟ 走路 نطق الصينية، 走路 تعلم اللغة الصينية

- 2 كيف تقول "استقل طائرة" بالصينية؟ 坐飞机 نطق الصينية، 坐飞机 تعلم اللغة الصينية

- 3 كيف تقول "استقل القطار" بالصينية؟ 坐火车 نطق الصينية، 坐火车 تعلم اللغة الصينية

- 4 كيف تقول "استقل الحافلة" باللغة الصينية؟ 坐车 نطق الصينية، 坐车 تعلم اللغة الصينية

- 5 كيف أقول القيادة باللغة الصينية؟ 开车 نطق الصينية، 开车 تعلم اللغة الصينية

- 6 كيف تقول السباحة باللغة الصينية؟ 游泳 نطق الصينية، 游泳 تعلم اللغة الصينية

- 7 كيف يمكنك أن تقول ركوب الدراجة باللغة الصينية؟ 骑自行车 نطق الصينية، 骑自行车 تعلم اللغة الصينية

- 8 كيف تقول مرحبا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 9 كيف تقول شكرا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning