الاهتمام الغامض بسلسلة التوريد لحزمة npm ذات عرض السلسلة

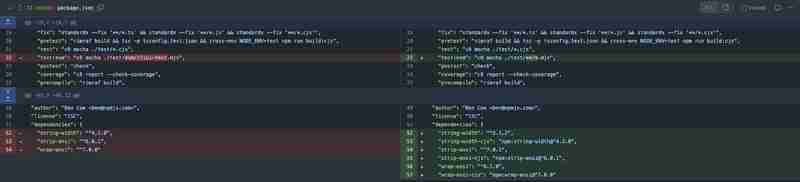

تبدأ هذه القصة عندما لاحظ سيباستيان لوربر، مشرف Docusaurus، مشروع التوثيق مفتوح المصدر القائم على React، تغييرًا في طلب السحب في بيان الحزمة. إليك التغيير المقترح على حزمة cliui npm الشهيرة:

على وجه التحديد، لفت انتباهنا إلى تغيير تبعيات npm التي تستخدم بناء جملة غير مألوف:

"dependencies": {

"string-width": "^5.1.2",

"string-width-cjs": "npm:string-width@^4.2.0",

"strip-ansi": "^7.0.1",

"strip-ansi-cjs": "npm:strip-ansi@^6.0.1",

"wrap-ansi": "^8.1.0",

"wrap-ansi-cjs": "npm:wrap-ansi@^7.0.0"

يتوقع معظم المطورين رؤية نطاق إصدار سيمفر في قيمة الحزمة أو ربما عنوان URL الخاص بـ Git أو الملف. ومع ذلك، في هذه الحالة، هناك صيغة npm خاصة: بادئة. ماذا يعني ذلك؟

ما هو الاسم المستعار لحزمة npm؟

يدعم مدير الحزم npm ميزة الاسم المستعار للحزمة التي تسمح بتعريف قواعد الحل المخصصة للحزم. على هذا النحو، أينما تتم الإشارة إلى الحزمة، من خلال التعليمات البرمجية أو ملف القفل، فسيتم حلها وفقًا للاسم والإصدار كما هو محدد بواسطة الاسم المستعار.

لذا، في حالة التغيير المقترح في طلب السحب هذا، سيتم حل حزمة string-width-cjs مع عرض سلسلة الحزمة في الإصدارات ^4.2.0. هذا يعني أنه سيكون هناك إدخال دليل العقدة لـ string-width-cjs ولكن مع محتويات string-width@^4.2.0 والسلوك المماثل في ملف القفل (package-lock.json).

الاسم المستعار للحزمة هو إحدى ميزات مدير الحزم npm التي يمكن استخدامها في حالات مثل دعم ESM مقابل CJS.

مع ذلك، يمكن إساءة استخدام الأسماء المستعارة للحزمة. في مقال وكشف أمني يعود تاريخهما إلى عام 2021، أوضح نيشانت جاين، سفير Snyk، كيف يمكن خداع سجل npmjs الرسمي لتضليل معلومات التبعية بناءً على الأسماء المستعارة للحزمة كجزء من ارتباك التبعية والمخاوف الأمنية لسلسلة التوريد.

كان طلب السحب سليمًا ولم يكن هناك خطر وقوع هجوم على سلسلة التوريد. ومع ذلك، أدى قلق سيباستيان بشأن اسم الحزمة إلى اكتشاف مخاطر أمنية محتملة.

العثور على سلوك مشبوه في ملفات قفل npm فيما يتعلق بالوحدات الضارة

لفحص طلب السحب، استخدم سيباستيان ملف القفل. تتحقق هذه الأداة من ملفات القفل مثل package-lock.json أو Yarn.lock بحثًا عن علامات التلاعب، مما يضمن عدم إدخال الحزم الضارة بدلاً من حزمة npm الأصلية.

أظهر تشغيل الأداة التحذيرات التالية:

npx lockfile-lint --path package-lock.json --allowed-hosts yarn npm --validate-https --validate-package-names

detected resolved URL for package with a different name: string-width-cjs

expected: string-width-cjs

actual: string-width

detected resolved URL for package with a different name: strip-ansi-cjs

expected: strip-ansi-cjs

actual: strip-ansi

detected resolved URL for package with a different name: wrap-ansi-cjs

expected: wrap-ansi-cjs

actual: wrap-ansi

✖ Error: security issues detected!

إخلاء المسؤولية: lockfile-lint هي أداة قمت بتطويرها في عام 2019 بعد منشوري الذي كشف عن المخاوف الأمنية المتعلقة بملفات القفل: لماذا يمكن أن تكون ملفات npm lockfiles نقطة أمنية عمياء لحقن الوحدات النمطية الضارة ].

تنبيه عالي: الحزم الشائعة تبدو متشابهة على npm

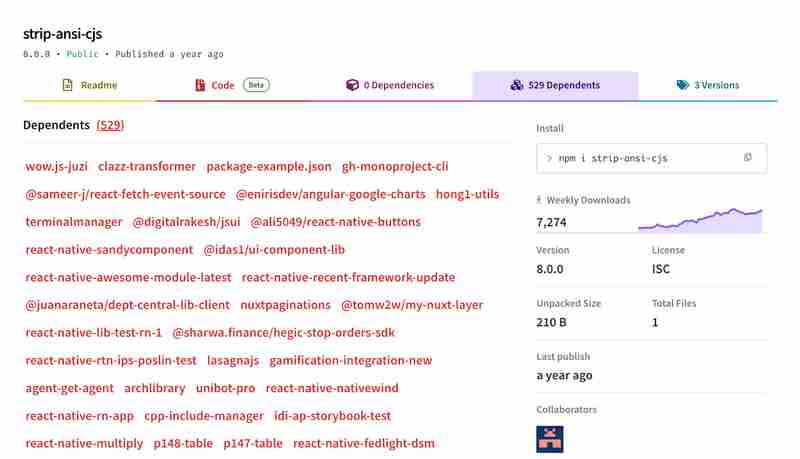

بالنظر إلى نتائج lockfile-lint المذكورة أعلاه، بحث سيباستيان عن أسماء الحزم هذه على npm ووجد بشكل مدهش أن هذه موجودة في سجل npm العام:

- https://www.npmjs.com/package/string-width-cjs

- https://www.npmjs.com/package/strip-ansi-cjs

- https://www.npmjs.com/package/wrap-ansi-cjs

لاحظ سيباستيان أن أسماء الحزم هذه ليست موجودة فقط في npm، ولكنها تظهر أيضًا خصائص مشبوهة. لم تكن الحزم مرتبطة بمستودع كود مصدر عام، وكانت خالية من أي كود فعلي عند فحصها، وتم نشرها بشكل مجهول دون أي معلومات شخصية مرتبطة بها.

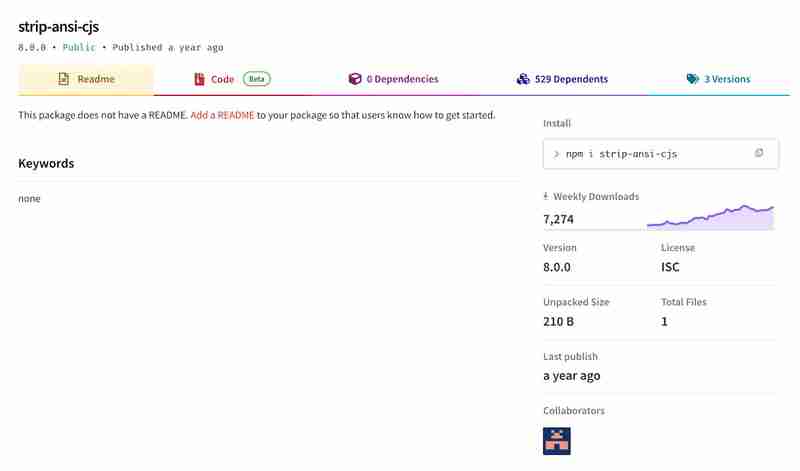

بالنظر إلى حزمة npm strip-ansi-cjs، لا يوجد ملف README أو مستودع كود المصدر. ومع ذلك، هناك العديد من الحزم المشروعة والشائعة التي تشير إلى نفس السلوك.

في الواقع، هذه الحزمة بالذات تحظى بشعبية كبيرة، كما يمكننا أن نرى من خلال 529 تابعًا لها (الحزم الأخرى التي تعتمد على هذه الحزمة) و7274 تنزيلًا أسبوعيًا.

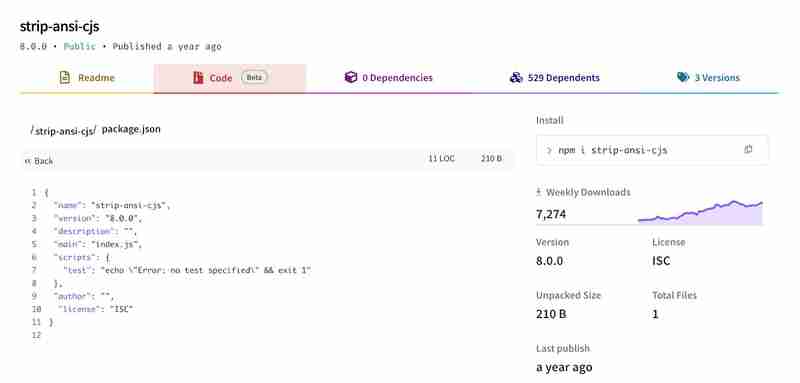

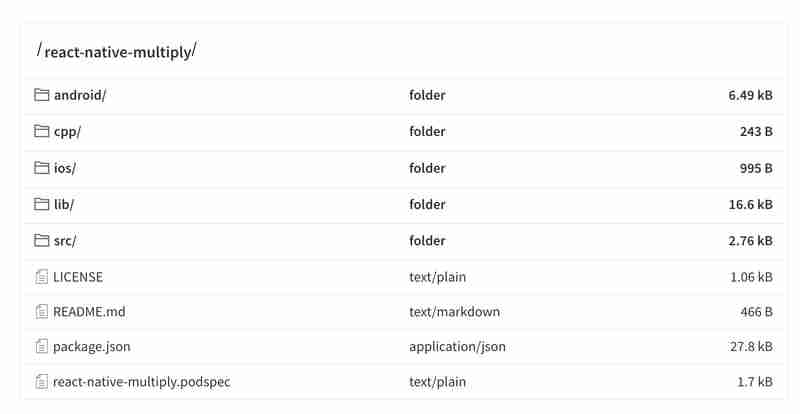

بالنظر إلى الكود الخاص بـ strip-ansi-cjs، يظهر أنه لا يوجد سوى ملف واحد في هذه الحزمة، وهو ملف package.json الواضح.

لذا، لماذا تحصل الحزمة التي لا تفعل أي شيء على الكثير من التنزيلات، ولماذا تعتمد عليها العديد من الحزم الأخرى؟

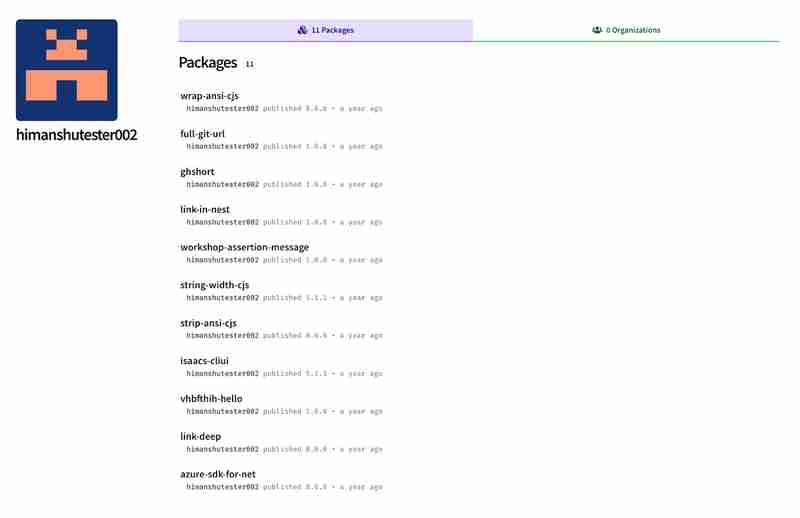

دعونا نتفحص مؤلف حزم npm هذه.

جميع الحزم الثلاث مملوكة لشركة Himanshutester002، وتم نشر جميع حزمها العام الماضي بأرقام إصدار برمجية. بعض الملاحظات المثيرة للاهتمام التي يجب ذكرها:

- من المحتمل أن تكون حزمة isaacs-cliui npm محاولة سقاطة مطبعية على شوكة Isaac الخاصة لمشروع cliui وحزمة npm المشروعة ضمن مساحة الاسم الخاصة بها: @isaacs/cliui.

- من المحتمل أن تكون حزمة azure-sdk-for-net npm محاولة لحملة ارتباك التبعية لمهاجمة الحزم الخاصة التي تحمل الاسم نفسه.

- تستقر حزمة Link-deep npm على قدرة شائعة تتعلق بحزم الأدوات المساعدة مثل lodash وغيرها.

يمكنك أيضًا ملاحظة أن المستخدم hisanshutester002 ليس لديه معلومات تعريفية في صفحة ملف تعريف المستخدم هذه على npmjs.

لقد لاحظنا سابقًا أن حزمة strip-ansi-cjs npm تحتوي على أكثر من 500 حزمة أخرى تستخدمها، وبالتالي، من المحتمل أن يكون ذلك مؤشرًا إيجابيًا على الشعبية. دعونا ننظر إليهم:

قد يبدو هذا ذا مصداقية بسبب إدراجه في القائمة، ولكن هل هو كذلك بالفعل؟

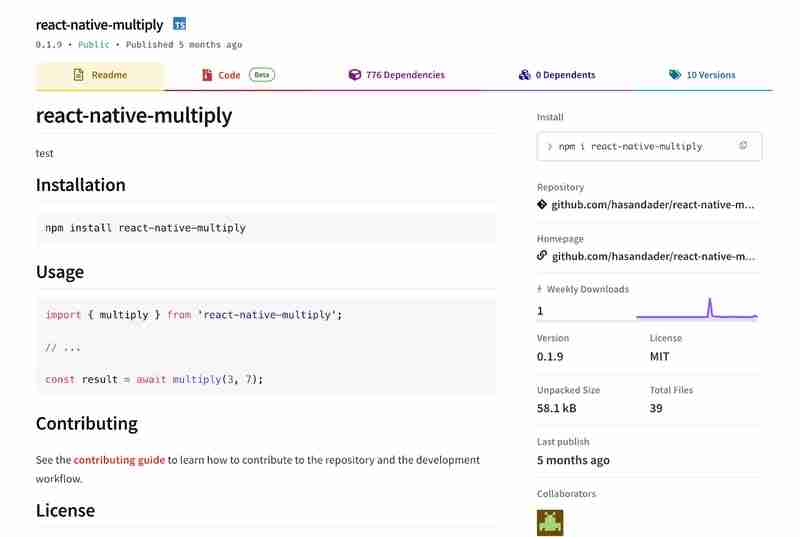

على سبيل المثال، أسماء مثل clazz-transformer أو React-Native-multiply أو ربما gh-monoproject-cli تبدو مشروعة، لكن هل هي كذلك؟

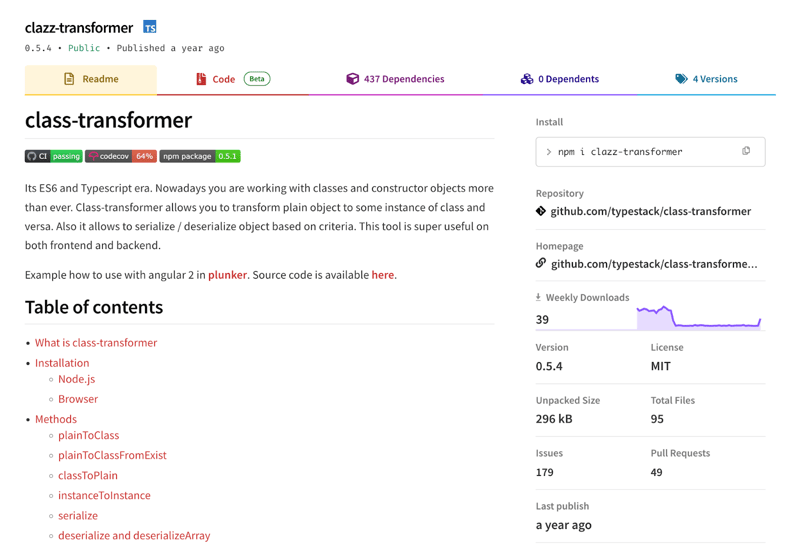

إليك صفحة حزمة npm المتفاعلة الأصلية:

لا تحتوي هذه الحزمة على أي تنزيلات تقريبًا، ومؤلفها هو مستخدم npm مجهول بدون معلومات تعريفية. مستودع عنوان URL المصدر الذي تعيد هذه الحزمة التوجيه إليه هو https://github[.]com/hasandader/react-native-multiply غير الموجود. يبدو أيضًا ملف تعريف مستخدم GitHub مريبًا للغاية ويفتقر إلى النشاط العملي.

بينما تبدو حزمة npm وكأنها تحتوي على كود مصدر، فإن نظرة فاحصة تكشف أنها عينة كود تم إنشاؤها لنموذج أولي لتطبيق "hello World".

عليك أيضًا أن تتساءل، إذا كانت هذه الحزمة مجرد مكتبة ضرب، فلماذا تحتاج إلى 776 تبعية للقيام بما يلي:

import { multiply } from 'react-native-multiply';

const result = await multiply(3, 7);

بينما يمزح البعض حول مساهمة JavaScript في شجرة فلكية من الحزم المتداخلة من خلال الاستخدام المفرط للتبعيات، فإن المشروع الذي يحتوي على 776 تبعية مباشرة يعد كبيرًا بشكل غير معقول.

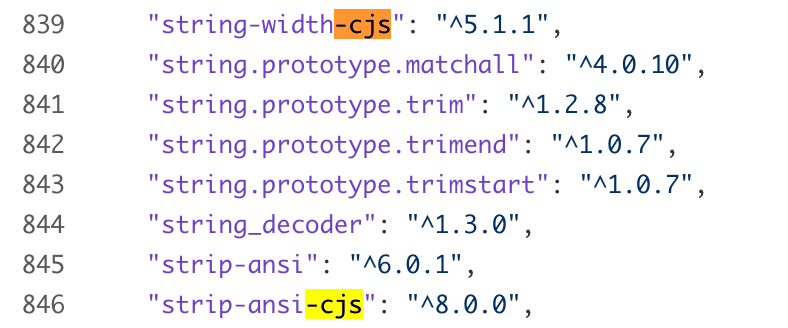

من بين كل هذه التبعيات، توجد حزم npm الثلاثة المشبوهة التي بدأت بها قصتنا: string-width-cjs، و strip-ansi-cjs، و Wrap-ansi-cjs:

لقد ذكرنا أن إحدى تبعيات strip-ansi-cjs كانت تسمى clazz-transformer. لننظر إلى الأمر:

دعونا نشرح ما يحدث هنا. تمت تسمية محول clazz-transformer لحزمة npm بشكل خاطئ عن عمد باستخدام محول فئة العنوان في صفحة README الخاصة به. بالإضافة إلى ذلك، فإن مستودع التعليمات البرمجية المصدر الخاص به، https://github[.]com/typestack/class-transformer، لا يرتبط باسم الحزمة، مما يثير مخاوف بشأن شرعيتها.

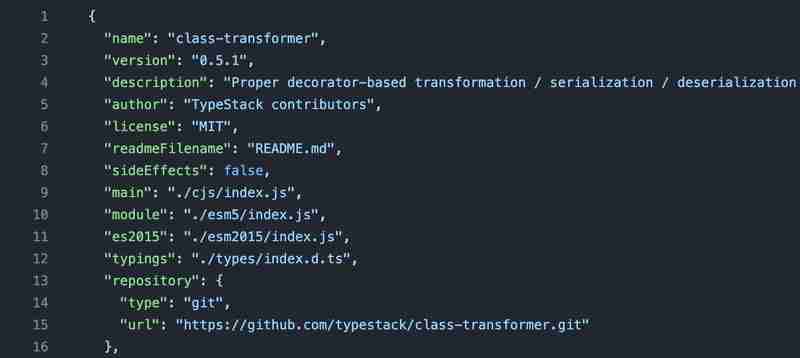

يحتوي محول typstack/class-transformer الخاص بالمستودع على GitHub على ملف package.json كما يلي:

لا يُظهر ملف package.json الموجود على GitHub أي إعلان عن التبعيات، ولكن إذا فحصنا الكود المصدري للحزمة الفعلية على npmjs، فسنرى التبعيات الـ 437 التي تم حزم محول clazz بها. مرة أخرى، قاموا بتجميع حزم *-cjs الثلاث المشبوهة بشكل ملائم جدًا:

مزيد من الأفكار حول نتائج حزمة npm المشبوهة

قبل أن نستخلص المزيد من الاستنتاجات، من المهم أن نذكر بعض سمات حزم npm التي لاحظناها أعلاه:

- يبدو أن حزم React Native مشتقة من أداة إنشاء المكتبة الأصلية والتفاعلية. تتميز هذه الأداة أيضًا بمثال دالة الضرب الافتراضية كجزء من كود مصدر المخزون الذي تم إنشاؤه لمشروع جديد.

- تحتوي الحزم على بنيات دليل وملف وتبعيات يمكن اشتقاقها من النموذج الأساسي لـ Next.js 14، مثل تلك التي تم إنشاؤها باستخدام npx create-next-app@14.

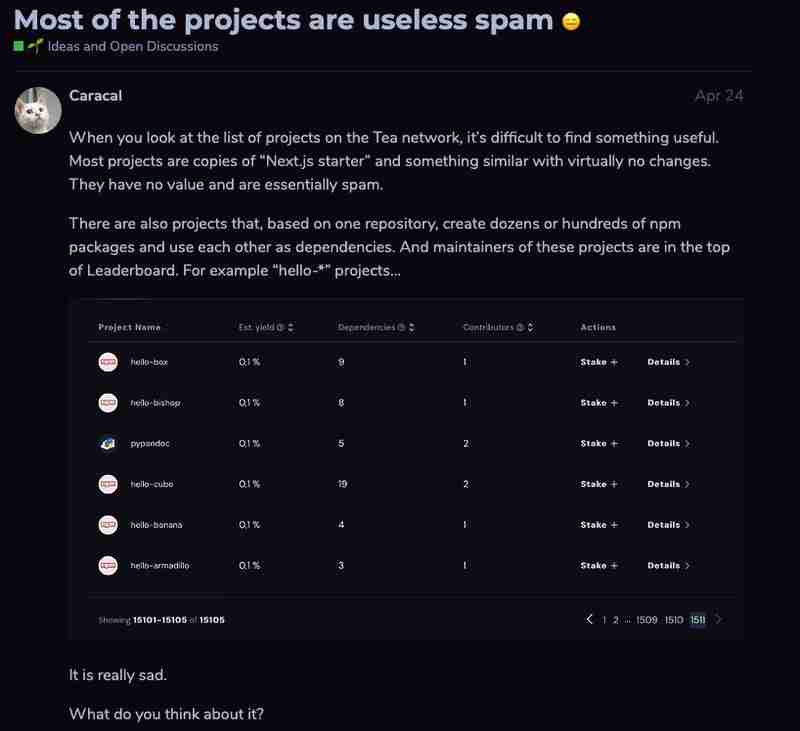

لقد حدد أقراننا في Sonatype سابقًا حالات مماثلة لإغراق السجلات مفتوحة المصدر بالحزم. في هذه الحالات، كان الهدف النهائي هو أن يكافئ المطورون أنفسهم برموز الشاي، وهي عبارة عن منصة Web3 لتحقيق الدخل من البرامج مفتوحة المصدر.

إن العثور على بعض ملفات Tea.yaml في الحزم المذكورة يدعم أيضًا الفرضية القائلة بأن جزءًا من غرض هذه الحملة هو استخراج رموز الشاي من خلال إساءة استخدام الشاي.

في وقت سابق من هذا العام، في 14 أبريل 2024، نشر أحد مستخدمي منتدى الشاي تعليقًا يدعم بشكل أكبر القلق بشأن إساءة استخدام الشاي:

قبل أن أتوصل إلى أفكار ختامية، أود أن أشكر سيباستيان لوربر بصدق على عقليته الحذرة في مجال الصيانة وعلى مساعدته في الكشف عن خيوط الهجوم المحتمل على سلسلة توريد npm.

ما الذي يحدث مع string-width-cjs؟

في هذه المرحلة، لدي ثقة عالية في أنني أستطيع الاستمرار في إحداث ثغرات في بقية الحزم التي من المفترض أن تعتمد على string-width-cjs للعثور على مؤشرات مشكوك فيها للغاية للشرعية الحقيقية.

من المفترض أن كل هذه الحزم التابعة وتعزيزات التنزيل تؤدي إلى الغرض الوحيد المتمثل في خلق شرعية زائفة لحزم 3 * -cjs بحيث في الوقت المناسب، مع وجود الضحية المناسبة، ستظهر هذه الحزم المزيفة يتم تثبيته ثم يتبعه إصدار ضار جديد.

لمساعدتك على البقاء آمنًا أثناء العمل مع البرامج مفتوحة المصدر، أوصي بشدة باعتماد ممارسات الأمان وعلى وجه التحديد هذه الموارد التعليمية للمتابعة:

- لماذا يمكن أن تكون ملفات قفل npm بمثابة نقطة أمنية عمياء لحقن الوحدات النمطية الضارة

- أفضل ممارسات الأمان في الدقيقة 10

- أمان NPM: منع هجمات سلسلة التوريد

هل اكتشفنا حملة أمنية لسلسلة التوريد وسط اللعب الخبيث، أم أن الأمر كله يتعلق بمسار الأموال وبالتالي يمكن أن يُعزى إلى البريد العشوائي وإساءة استخدام السجلات العامة مثل npm وGitHub لاستخراج رموز الشاي؟

]مهما حدث، كن يقظًا.

-

هل سيحدث الاستيقاظ المزيف حقًا في جافا؟استيقاظ زائفة في جافا: الواقع أو الأسطورة؟ على الرغم من وجود إمكانات مثل هذا السلوك ، يبقى السؤال: هل تحدث بالفعل في الممارسة العملية؟ عندما تتلقى...برمجة نشر في 2025-07-10

هل سيحدث الاستيقاظ المزيف حقًا في جافا؟استيقاظ زائفة في جافا: الواقع أو الأسطورة؟ على الرغم من وجود إمكانات مثل هذا السلوك ، يبقى السؤال: هل تحدث بالفعل في الممارسة العملية؟ عندما تتلقى...برمجة نشر في 2025-07-10 -

كيف يمكنني التعامل مع أسماء ملفات UTF-8 في وظائف نظام ملفات PHP؟url تشفير أسماء الملفات لحل هذه المشكلة ، استخدم وظيفة urlencode لتحويل اسم المجلد المطلوب إلى تنسيق آمن لـ url قبل تمريره إلى mkdir: MKDIR (...برمجة نشر في 2025-07-10

كيف يمكنني التعامل مع أسماء ملفات UTF-8 في وظائف نظام ملفات PHP؟url تشفير أسماء الملفات لحل هذه المشكلة ، استخدم وظيفة urlencode لتحويل اسم المجلد المطلوب إلى تنسيق آمن لـ url قبل تمريره إلى mkdir: MKDIR (...برمجة نشر في 2025-07-10 -

التنفيذ الديناميكي العاكس لواجهة GO لاستكشاف طريقة RPCأحد الأسئلة التي أثيرت هو ما إذا كان من الممكن استخدام الانعكاس لإنشاء وظيفة جديدة تنفذ واجهة محددة. بيان مشكلة على سبيل المثال ، فكر في واجهة...برمجة نشر في 2025-07-10

التنفيذ الديناميكي العاكس لواجهة GO لاستكشاف طريقة RPCأحد الأسئلة التي أثيرت هو ما إذا كان من الممكن استخدام الانعكاس لإنشاء وظيفة جديدة تنفذ واجهة محددة. بيان مشكلة على سبيل المثال ، فكر في واجهة...برمجة نشر في 2025-07-10 -

كيفية الجمع بين البيانات من ثلاثة جداول MySQL في جدول جديد؟الأشخاص والتفاصيل وجداول التصنيف؟ الإجابة: حدد ص.*، د. من الناس ك انضم إلى التفاصيل كـ D على D.Person_id = p.id انضم إلى التصنيف كـ t على t....برمجة نشر في 2025-07-10

كيفية الجمع بين البيانات من ثلاثة جداول MySQL في جدول جديد؟الأشخاص والتفاصيل وجداول التصنيف؟ الإجابة: حدد ص.*، د. من الناس ك انضم إلى التفاصيل كـ D على D.Person_id = p.id انضم إلى التصنيف كـ t على t....برمجة نشر في 2025-07-10 -

لماذا لا يوجد طلب آخر لالتقاط المدخلات في PHP على الرغم من الرمز الصحيح؟معالجة عطل طلب النشر في php $ _server ['php_self'] ؛؟> "method =" post "> ومع ذلك ، يظل الناتج فارغًا. على الرغم من ...برمجة نشر في 2025-07-10

لماذا لا يوجد طلب آخر لالتقاط المدخلات في PHP على الرغم من الرمز الصحيح؟معالجة عطل طلب النشر في php $ _server ['php_self'] ؛؟> "method =" post "> ومع ذلك ، يظل الناتج فارغًا. على الرغم من ...برمجة نشر في 2025-07-10 -

طرق الوصول والإدارة لمتغيرات بيئة بيثونالوصول إلى متغيرات البيئة في python بشكل افتراضي ، فإن الوصول إلى المتغير داخل رسم الخرائط يطالب بالمترجم المترجم للبحث في قاموس Python عن قيمته...برمجة نشر في 2025-07-10

طرق الوصول والإدارة لمتغيرات بيئة بيثونالوصول إلى متغيرات البيئة في python بشكل افتراضي ، فإن الوصول إلى المتغير داخل رسم الخرائط يطالب بالمترجم المترجم للبحث في قاموس Python عن قيمته...برمجة نشر في 2025-07-10 -

كيفية تكرار أحرف السلسلة بكفاءة للمسافة البادئة في C#؟مُنشئ إذا كنت تنوي فقط تكرار نفس الحرف ، فيمكنك استخدام مُنشئ السلسلة الذي يقبل حرفًا وعدد الأوقات لتكراره: String ('-' ، 5) ؛ سيعو...برمجة نشر في 2025-07-10

كيفية تكرار أحرف السلسلة بكفاءة للمسافة البادئة في C#؟مُنشئ إذا كنت تنوي فقط تكرار نفس الحرف ، فيمكنك استخدام مُنشئ السلسلة الذي يقبل حرفًا وعدد الأوقات لتكراره: String ('-' ، 5) ؛ سيعو...برمجة نشر في 2025-07-10 -

لماذا لا `body {margin: 0 ؛ } `دائما إزالة الهامش العلوي في CSS؟في كثير من الأحيان ، لا يعطي الرمز المقدم ، مثل "body {margin: 0 ؛}" ، النتيجة المطلوبة. يمكن أن يحدث هذا عندما يكون للعنصر الأصل للمحتوى...برمجة نشر في 2025-07-10

لماذا لا `body {margin: 0 ؛ } `دائما إزالة الهامش العلوي في CSS؟في كثير من الأحيان ، لا يعطي الرمز المقدم ، مثل "body {margin: 0 ؛}" ، النتيجة المطلوبة. يمكن أن يحدث هذا عندما يكون للعنصر الأصل للمحتوى...برمجة نشر في 2025-07-10 -

كيفية تنفيذ وظيفة التجزئة العامة لل tuples في مجموعات غير مرتبة؟وظيفة تجزئة عامة للتجمعات في المجموعات غير المرتبة ومع ذلك ، يمكن أن يؤدي استخدام tuples كمفاتيح في هذه المجموعات دون تحديد وظيفة التجزئة المخ...برمجة نشر في 2025-07-10

كيفية تنفيذ وظيفة التجزئة العامة لل tuples في مجموعات غير مرتبة؟وظيفة تجزئة عامة للتجمعات في المجموعات غير المرتبة ومع ذلك ، يمكن أن يؤدي استخدام tuples كمفاتيح في هذه المجموعات دون تحديد وظيفة التجزئة المخ...برمجة نشر في 2025-07-10 -

لماذا لا يعرض Firefox صورًا باستخدام خاصية CSS `content`؟يمكن ملاحظة ذلك في فئة CSS المقدمة: . Googlepic { المحتوى: url ('../../ img/googleplusicon.png') ؛ الهامش: -6.5 ٪ ؛ حشو اليمين...برمجة نشر في 2025-07-10

لماذا لا يعرض Firefox صورًا باستخدام خاصية CSS `content`؟يمكن ملاحظة ذلك في فئة CSS المقدمة: . Googlepic { المحتوى: url ('../../ img/googleplusicon.png') ؛ الهامش: -6.5 ٪ ؛ حشو اليمين...برمجة نشر في 2025-07-10 -

ما هي الطريقة الأكثر كفاءة للكشف عن نقطة في polygon: تتبع الأشعة أو matplotlib \'s path.contains_points؟الكشف الفعال في polegon في python تحديد ما إذا كانت النقطة تكمن في مضلع هي مهمة متكررة في الهندسة الحسابية. يعد إيجاد طريقة فعالة لهذه المهمة مف...برمجة نشر في 2025-07-10

ما هي الطريقة الأكثر كفاءة للكشف عن نقطة في polygon: تتبع الأشعة أو matplotlib \'s path.contains_points؟الكشف الفعال في polegon في python تحديد ما إذا كانت النقطة تكمن في مضلع هي مهمة متكررة في الهندسة الحسابية. يعد إيجاد طريقة فعالة لهذه المهمة مف...برمجة نشر في 2025-07-10 -

لماذا تعتبر مقارنات "Flake8" المليئة بالملل في بنود مرشح Sqlalchemy؟flake8 مقارنة بين المقارنة المنطقية في جملة الفلتر عند محاولة مرشح نتائج الاستعلام بناءً على مقارنة منطقية في SQL ، قد يواجه المطورون تحضيرًا ...برمجة نشر في 2025-07-10

لماذا تعتبر مقارنات "Flake8" المليئة بالملل في بنود مرشح Sqlalchemy؟flake8 مقارنة بين المقارنة المنطقية في جملة الفلتر عند محاولة مرشح نتائج الاستعلام بناءً على مقارنة منطقية في SQL ، قد يواجه المطورون تحضيرًا ...برمجة نشر في 2025-07-10 -

دليل إنشاء صفحة Fastapi مخصص 404تعتمد الطريقة المناسبة على متطلباتك المحددة. call_next (طلب) إذا كان الاستجابة. status_code == 404: إرجاع RedirectResponse ("https://fasta...برمجة نشر في 2025-07-10

دليل إنشاء صفحة Fastapi مخصص 404تعتمد الطريقة المناسبة على متطلباتك المحددة. call_next (طلب) إذا كان الاستجابة. status_code == 404: إرجاع RedirectResponse ("https://fasta...برمجة نشر في 2025-07-10 -

مبدأ عمل Python metaclass وإنشاء فئة وتخصيصهاما هي metaclasses في python؟ مثلما تنشئ الفصول مثيلات ، تنشئ metaclasses دروسًا. أنها توفر طبقة من التحكم في عملية إنشاء الفصل ، مما يسمح بتخصيص...برمجة نشر في 2025-07-10

مبدأ عمل Python metaclass وإنشاء فئة وتخصيصهاما هي metaclasses في python؟ مثلما تنشئ الفصول مثيلات ، تنشئ metaclasses دروسًا. أنها توفر طبقة من التحكم في عملية إنشاء الفصل ، مما يسمح بتخصيص...برمجة نشر في 2025-07-10 -

كيفية تبسيط تحليل JSON في PHP للحصول على صفائف متعددة الأبعاد؟تحليل JSON مع PHP يمكن أن يكون تحليل بيانات JSON في PHP ، خاصة عند التعامل مع المصفوفات متعددة الأبعاد. لتبسيط العملية ، يوصى بتحليل JSON كصفيف ...برمجة نشر في 2025-07-10

كيفية تبسيط تحليل JSON في PHP للحصول على صفائف متعددة الأبعاد؟تحليل JSON مع PHP يمكن أن يكون تحليل بيانات JSON في PHP ، خاصة عند التعامل مع المصفوفات متعددة الأبعاد. لتبسيط العملية ، يوصى بتحليل JSON كصفيف ...برمجة نشر في 2025-07-10

دراسة اللغة الصينية

- 1 كيف تقول "المشي" باللغة الصينية؟ 走路 نطق الصينية، 走路 تعلم اللغة الصينية

- 2 كيف تقول "استقل طائرة" بالصينية؟ 坐飞机 نطق الصينية، 坐飞机 تعلم اللغة الصينية

- 3 كيف تقول "استقل القطار" بالصينية؟ 坐火车 نطق الصينية، 坐火车 تعلم اللغة الصينية

- 4 كيف تقول "استقل الحافلة" باللغة الصينية؟ 坐车 نطق الصينية، 坐车 تعلم اللغة الصينية

- 5 كيف أقول القيادة باللغة الصينية؟ 开车 نطق الصينية، 开车 تعلم اللغة الصينية

- 6 كيف تقول السباحة باللغة الصينية؟ 游泳 نطق الصينية، 游泳 تعلم اللغة الصينية

- 7 كيف يمكنك أن تقول ركوب الدراجة باللغة الصينية؟ 骑自行车 نطق الصينية، 骑自行车 تعلم اللغة الصينية

- 8 كيف تقول مرحبا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 9 كيف تقول شكرا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning