الصفحة الأمامية > برمجة > إصلاح الثغرات الأمنية في التعليمات البرمجية تلقائيًا باستخدام الذكاء الاصطناعي

الصفحة الأمامية > برمجة > إصلاح الثغرات الأمنية في التعليمات البرمجية تلقائيًا باستخدام الذكاء الاصطناعي

إصلاح الثغرات الأمنية في التعليمات البرمجية تلقائيًا باستخدام الذكاء الاصطناعي

في مكتبة Snyk لورش عمل عملاء SecRel، لدينا واحدة تسمى Breaking AI. تتناول ورشة العمل هذه كيف يمكن لمساعدي الذكاء الاصطناعي، مثل مساعد الطيار والكوديوم، مساعدة المطورين على كتابة التعليمات البرمجية بشكل أسرع. أهم ما يميز ورشة العمل هو أن مساعدي الذكاء الاصطناعي يشبهون المطورين المبتدئين الذين تخرجوا حديثًا من معسكراتهم التدريبية للبرمجة: متحمسون للغاية ومفيدون، ولكن - أنت حقًا تريد التحقق من التعليمات البرمجية الخاصة بهم (لا يوجد ظل للمطورين المبتدئين - نحن في حاجة إليها، وأنها رهيبة!). نوضح في ورشة العمل كيف أن الجمع بين مساعدي الذكاء الاصطناعي وSnyk يمنحك قوة خارقة - كتابة التعليمات البرمجية بسرعة وأمان.

على حد تعبير أحد الطهاة المشهورين، قامت Snyk الآن "بالارتقاء إلى مستوى أعلى" بفضل قدرتها على Deep Code AI Fix. لقد قدمت Snyk Code دائمًا نصائح جيدة للمعالجة عندما تجد ثغرة أمنية. بل إنه سيوفر لك ثلاثة مراجع جيدة لمشاريع أخرى مفتوحة المصدر بها نفس الثغرة الأمنية ويوضح لك كيف قامت هذه المشاريع بإصلاحها. الآن، بفضل البيانات المنسقة بعناية من فريق أبحاث الأمان في Snyk، وهو نموذج ذكاء اصطناعي مختلط يجمع بين قوة الذكاء الاصطناعي التوليدي والرمزي، بالإضافة إلى نماذج التعلم الآلي، يمكن لـ Snyk الآن إصلاح العديد من الثغرات الأمنية الشائعة تلقائيًا من راحة جهازك. IDE المفضل.

في هذه المدونة، سأوضح كيف يمكنك الاستفادة بشكل أفضل من Deep Code AI Fix (DCAF) في مثال مشروع Java الذي نستخدمه في ورش العمل لدينا. يمكن العثور على الكود المصدري هنا. ملحوظة: هذا المشروع معرض للخطر عمدًا بعدة طرق وغير مناسب للاستخدام في أي بيئة إنتاج.

المرح مع تطبيق جدولة المؤتمرات

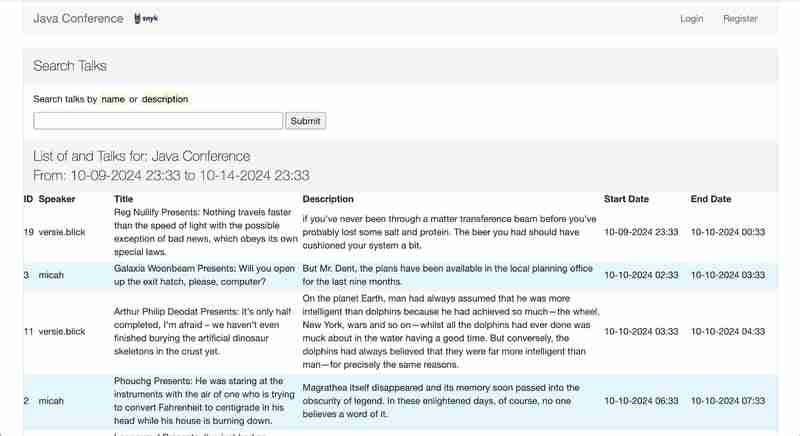

إذا سبق لك أن حضرت مؤتمرًا تقنيًا أو تحدثت فيه، فأنت تعلم أن أحد الجوانب الأكثر تحديًا هو إنشاء الجدول الزمني وتقديمه.

التطبيق المرجعي هو نسخة فظيعة من هذا (أنا لست مطورًا جيدًا للواجهة الأمامية!) ولكنه مفيد لإظهار كيف يمكن أن تعمل التعليمات البرمجية تقنيًا وتكون غير آمنة في نفس الوقت.

إنه تطبيق Spring Boot يستخدم محرك قالب Thymeleaf. عند بدء التشغيل، يقوم بإنشاء مكبرات صوت عشوائية وعناوين للمحادثات وبيانات وصف المحادثات باستخدام مكتبة Faker الشهيرة. عناوين المحادثات وأوصافها كلها مأخوذة من نص كتاب دليل المسافر إلى المجرة. ملاحظة: قد لا تكون العناوين والأوصاف كلها آمنة للعمل بنسبة 100%. لقد تم تحذيرك!

كل متحدث تم إنشاؤه لهذا الحدث لديه أيضًا صفحة مخصصة حيث يمكنك رؤية قائمة محادثاتهم في المؤتمر. سنركز على هذا الجزء من التطبيق.

لتجميع التطبيق وتشغيله، قم بتنفيذ ما يلي:

mvn clean install mvn spring-boot:run

عند تشغيل التطبيق، بالإضافة إلى شعار Spring Boot المعتاد والمخرجات الأخرى، سترى شيئًا مثل هذا:

Access talks for heath.davis at: http://localhost:8081/talks?username=heath.davis Access talks for russell.bernier at: http://localhost:8081/talks?username=russell.bernier Access talks for kenyetta.jones at: http://localhost:8081/talks?username=kenyetta.jones Access talks for howard.bailey at: http://localhost:8081/talks?username=howard.bailey Access talks for buddy.jast at: http://localhost:8081/talks?username=buddy.jast Access talks for jeanice.kertzmann at: http://localhost:8081/talks?username=jeanice.kertzmann Access talks for deborah.hamill at: http://localhost:8081/talks?username=deborah.hamill Access talks for horacio.renner at: http://localhost:8081/talks?username=horacio.renner Access talks for winfred.schuster at: http://localhost:8081/talks?username=winfred.schuster Access talks for tommie.hane at: http://localhost:8081/talks?username=tommie.hane Access talks for micah at: http://localhost:8081/talks?username=micah

ملاحظة: لن يكون الأمر على هذا النحو تمامًا، حيث يتم إنشاء المتحدثين ومحادثاتهم بشكل عشوائي في كل مرة تقوم فيها بتشغيل التطبيق.

إذا قمت بالنقر فوق أحد الروابط أو نسخها/لصقها، فسترى صفحة المتحدث مع قائمة محادثاتهم:

هيا نلعب: ابحث عن الثغرة الأمنية

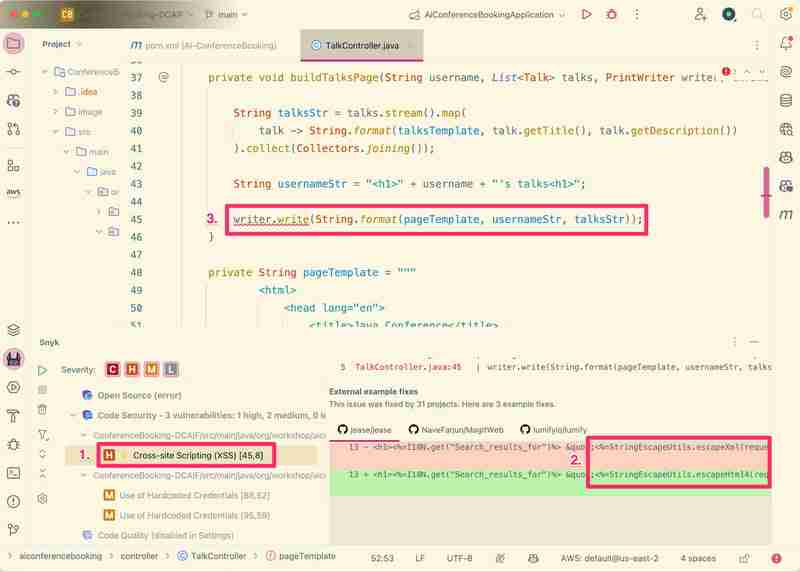

ألق نظرة على TalkController.java. هذه هي الطريقة التي يتم بها عرض صفحة المتحدث. هل يمكنك اكتشاف الثغرة الأمنية؟

لا نريد أن تعتمد على مقل عينيك! نريد من المطورين التحرك بسرعة وكتابة تعليمات برمجية آمنة.

أستخدم IntelliJ Idea لكتابة تطبيقات Java الخاصة بي. أستخدم أيضًا امتداد IDE الخاص بـ Snyk. والخبر السار هو أن هناك امتدادات Snyk IDE لجميع بيئات التطوير المتكاملة الشائعة، والتي تدعم مجموعة واسعة من لغات البرمجة.

إذا كنت تريد المتابعة وليس لديك حساب Snyk، فيمكنك إنشاء حساب مجانًا هنا.

هل ذكرت أن هذا التطبيق به الكثير من نقاط الضعف؟ وذلك لأننا نستخدمه في ورش العمل لدينا. ما أريد التركيز عليه هو الموجود في TalkController.java:

- يظهر أنه تم العثور على ثغرة أمنية في البرمجة النصية عبر المواقع (XSS)

- يُظهر اختلافًا عن أحد المشاريع الثلاثة مفتوحة المصدر التي لها نفس الثغرة الأمنية. وهذا يوضح كيفية إصلاحه (الجزء الأخضر).

- يشير الخط الأحمر المتعرج إلى مكان الثغرة الأمنية في الكود.

هذه كلها معلومات مفيدة للغاية لحل المشكلة. ومع ذلك، لاحظ وجود رمز صاعقة صغير (⚡️) على يسار الثغرة الأمنية رقم 1. يشير ذلك إلى أنه يمكن إصلاح هذه الثغرة الأمنية تلقائيًا.

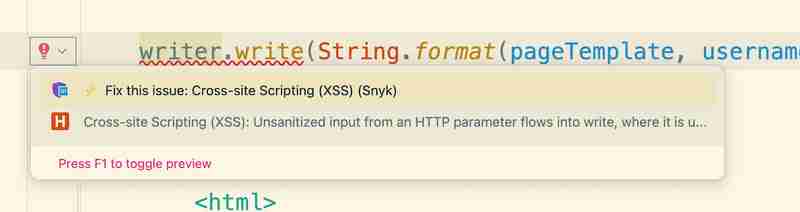

إذا قمت بتعليق مؤشر الماوس فوق اللون الأحمر المتعرج، فسيظهر لك خيار إصلاح هذه المشكلة:

قبل أن ننظر إلى نتيجة Deep Code AI Fix، دعونا نلقي نظرة على ما سيفعله مساعد الطيار لنا.

إليك المطالبة التي قدمتها لمساعد الطيار في السطر 42 والرمز الذي يُدخله:

// guard against XSS

username = username.replaceAll("", ">");

قد يعمل هذا ضد الهجمات الساذجة، ولكن هل سيعمل ضد جميع أنواع هجمات XSS؟ لست متأكدا من ذلك. في الواقع، عندما أعيد تشغيل فحص Snyk، لا تزال ثغرة XSS موجودة.

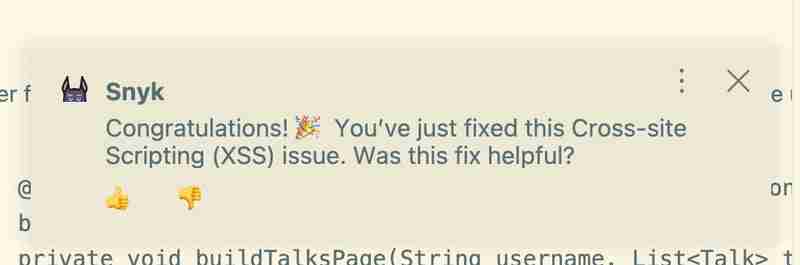

دعونا نلقي نظرة على إصلاح Snyk:

String usernameStr = "" HtmlUtils.htmlEscape(username) "'s talks"; ================================================

الآن، هذا يعجبني. يستخدم أسلوبًا اصطلاحيًا ومتوقعًا مع مكتبة Spring Boot المضمنة: HtmlUtils. أنا واثق من أن هذا سيؤدي إلى تطهير الإدخال: اسم المستخدم تمامًا. يُظهر فحص Snyk الجديد أن الثغرة الأمنية لم تعد موجودة.

ممتاز، في الواقع! لم يحل الإصلاح التلقائي لـ Snyk الثغرة الأمنية فحسب، بل قام بذلك بطريقة تتوافق مع إطار العمل المستخدم - Spring Boot في هذه الحالة.

DCAF لن يبطئك

في هذا المنشور، أوضحت لك كيف أن Deep Code AI Fix من Snyk يتجاوز مجرد نصيحة العلاج ويمكنه إجراء إصلاح نيابة عنك. يمكنك أيضًا التأكد من فائدة الإصلاح من خلال التأكد من أن الثغرة الأمنية الأصلية لم تعد موجودة.

في Snyk، نحن نحب مساعدي الذكاء الاصطناعي، لكنهم ليسوا جيدين جدًا في مجال الأمن. يُظهر بحثنا أن الجيل الجديد من الذكاء الاصطناعي يميل إلى توليد تعليمات برمجية غير آمنة بنفس المعدل الذي يفعله البشر تقريبًا - حوالي 40%. وهذا أمر منطقي لأن حلول Gen AI الخالصة مثل Copilot تقوم بتدريب نماذجها بشكل أساسي على التعليمات البرمجية الموجودة. إن نهج Snyk المختلط، والذي يتضمن الذكاء الاصطناعي الرمزي، والذكاء الاصطناعي العام، والتعلم الآلي، والتدريب المنسق من فريق الأمان لدينا، يعطي النتائج نهجًا للأمان أولاً.

-

كيفية إدراج أو تحديث الصفوف بكفاءة بناءً على شرطين في MySQL؟إدراج أو تحديث مع شرطين وصف المشكلة: صف موجود إذا تم العثور على تطابق. تتيح هذه الميزة القوية معالجة البيانات الفعالة من خلال إدخال صف جديد ...برمجة نشر في 2025-04-25

كيفية إدراج أو تحديث الصفوف بكفاءة بناءً على شرطين في MySQL؟إدراج أو تحديث مع شرطين وصف المشكلة: صف موجود إذا تم العثور على تطابق. تتيح هذه الميزة القوية معالجة البيانات الفعالة من خلال إدخال صف جديد ...برمجة نشر في 2025-04-25 -

كيفية تجاوز كتل موقع الويب مع طلبات Python ووكلاء المستخدمين المزيفين؟كيفية محاكاة سلوك المتصفح مع طلبات Python ووكلاء المستخدمين المزيفين تعتبر مكتبة طلبات Python أداة قوية لتقديم طلبات HTTP ، لكنها قد تواجه قيود...برمجة نشر في 2025-04-25

كيفية تجاوز كتل موقع الويب مع طلبات Python ووكلاء المستخدمين المزيفين؟كيفية محاكاة سلوك المتصفح مع طلبات Python ووكلاء المستخدمين المزيفين تعتبر مكتبة طلبات Python أداة قوية لتقديم طلبات HTTP ، لكنها قد تواجه قيود...برمجة نشر في 2025-04-25 -

كيف ترسل طلب النشر الخام مع حليقة في PHP؟كيفية إرسال طلب النشر الخام باستخدام حليقة في php في PHP ، تعد Curl مكتبة شهيرة لإرسال طلبات HTTP. ستوضح هذه المقالة كيفية استخدام Curl لأداء ...برمجة نشر في 2025-04-25

كيف ترسل طلب النشر الخام مع حليقة في PHP؟كيفية إرسال طلب النشر الخام باستخدام حليقة في php في PHP ، تعد Curl مكتبة شهيرة لإرسال طلبات HTTP. ستوضح هذه المقالة كيفية استخدام Curl لأداء ...برمجة نشر في 2025-04-25 -

كيفية تحليل صفائف JSON في GO باستخدام حزمة `json`؟مثال: صفيف [] سلسلة } Func Main () { DataJson: = `[" 1 "،" 2 "،" 3 "]` ` ARR: = jsontype {} unmars...برمجة نشر في 2025-04-25

كيفية تحليل صفائف JSON في GO باستخدام حزمة `json`؟مثال: صفيف [] سلسلة } Func Main () { DataJson: = `[" 1 "،" 2 "،" 3 "]` ` ARR: = jsontype {} unmars...برمجة نشر في 2025-04-25 -

هل أحتاج إلى حذف تخصيصات الكومة بشكل صريح في C ++ قبل خروج البرنامج؟هذه المقالة تتعطل في هذا الموضوع. في الوظيفة الرئيسية C ، يتم استخدام مؤشر لمتغير مخصص ديناميكيًا (ذاكرة الكومة). مع خروج التطبيق ، هل تم إصدار ه...برمجة نشر في 2025-04-25

هل أحتاج إلى حذف تخصيصات الكومة بشكل صريح في C ++ قبل خروج البرنامج؟هذه المقالة تتعطل في هذا الموضوع. في الوظيفة الرئيسية C ، يتم استخدام مؤشر لمتغير مخصص ديناميكيًا (ذاكرة الكومة). مع خروج التطبيق ، هل تم إصدار ه...برمجة نشر في 2025-04-25 -

نصائح لالتقاط الصور العائمة على الجانب الأيمن من القاع واللف حول النصيمكن أن يخلق ذلك تأثيرًا مرئيًا جذابًا مع عرض الصورة بشكل فعال. ضمن هذه الحاوية ، أضف محتوى النص وعنصر IMG للصورة. يمكن أن يبدو رمز HTML مثل هذا: ...برمجة نشر في 2025-04-25

نصائح لالتقاط الصور العائمة على الجانب الأيمن من القاع واللف حول النصيمكن أن يخلق ذلك تأثيرًا مرئيًا جذابًا مع عرض الصورة بشكل فعال. ضمن هذه الحاوية ، أضف محتوى النص وعنصر IMG للصورة. يمكن أن يبدو رمز HTML مثل هذا: ...برمجة نشر في 2025-04-25 -

هل يمكن تكديس عناصر لزجة متعددة فوق بعضها البعض في CSS النقي؟هنا: https://webthemez.com/demo/sticky-multi-header-scroll/index.html فقط أفضل استخدام CSS النقي ، بدلاً من تنفيذ JavaScript. لقد جربت قليلاً ...برمجة نشر في 2025-04-25

هل يمكن تكديس عناصر لزجة متعددة فوق بعضها البعض في CSS النقي؟هنا: https://webthemez.com/demo/sticky-multi-header-scroll/index.html فقط أفضل استخدام CSS النقي ، بدلاً من تنفيذ JavaScript. لقد جربت قليلاً ...برمجة نشر في 2025-04-25 -

كيفية استخراج النص داخل الأقواس بكفاءة في PHP باستخدام regexأحد الأساليب هو استخدام وظائف معالجة سلسلة PHP ، كما هو موضح أدناه: $ fullString = "تجاهل كل شيء باستثناء هذا (النص)" ؛ ، $ fullstrin...برمجة نشر في 2025-04-25

كيفية استخراج النص داخل الأقواس بكفاءة في PHP باستخدام regexأحد الأساليب هو استخدام وظائف معالجة سلسلة PHP ، كما هو موضح أدناه: $ fullString = "تجاهل كل شيء باستثناء هذا (النص)" ؛ ، $ fullstrin...برمجة نشر في 2025-04-25 -

الإدخال: لماذا "تحذير: mysqli_query () يتوقع أن تكون المعلمة 1 mysqli ، مورد معطى" يحدث خطأ وكيفية إصلاحه؟ الإخراج: يجب أن تكون معلمة التحليل والتثبيت لحل الخطأ "تحذير: mysqli_query () mysqli بدلاً من المورد"mysqli ، المورد المعطى "يمكن أن يحدث خطأ. يشير هذا الخطأ إلى عدم تطابق بين نوع المعلمة الأولى ونوع المورد المتوقع. لا يمكن تبديل هاتين الامتد...برمجة نشر في 2025-04-25

الإدخال: لماذا "تحذير: mysqli_query () يتوقع أن تكون المعلمة 1 mysqli ، مورد معطى" يحدث خطأ وكيفية إصلاحه؟ الإخراج: يجب أن تكون معلمة التحليل والتثبيت لحل الخطأ "تحذير: mysqli_query () mysqli بدلاً من المورد"mysqli ، المورد المعطى "يمكن أن يحدث خطأ. يشير هذا الخطأ إلى عدم تطابق بين نوع المعلمة الأولى ونوع المورد المتوقع. لا يمكن تبديل هاتين الامتد...برمجة نشر في 2025-04-25 -

كيف يمكنني الحفاظ على تقديم خلايا JTable المخصصة بعد تحرير الخلايا؟ومع ذلك ، من الأهمية بمكان التأكد من الحفاظ على التنسيق المطلوب حتى بعد التحرير العمليات. في مثل هذه السيناريوهات ، قد لا يتم تطبيق القيمة الافتراض...برمجة نشر في 2025-04-25

كيف يمكنني الحفاظ على تقديم خلايا JTable المخصصة بعد تحرير الخلايا؟ومع ذلك ، من الأهمية بمكان التأكد من الحفاظ على التنسيق المطلوب حتى بعد التحرير العمليات. في مثل هذه السيناريوهات ، قد لا يتم تطبيق القيمة الافتراض...برمجة نشر في 2025-04-25 -

لماذا ينتج عن DateTime's PHP :: تعديل ('+1 شهر') نتائج غير متوقعة؟تعديل شهور مع DateTime PHP: الكشف عن السلوك المقصود عند العمل مع فئة قاعدة بيانات PHP ، قد لا تسفر عن الشهور أو طرحها دائمًا عن النتائج المتوق...برمجة نشر في 2025-04-25

لماذا ينتج عن DateTime's PHP :: تعديل ('+1 شهر') نتائج غير متوقعة؟تعديل شهور مع DateTime PHP: الكشف عن السلوك المقصود عند العمل مع فئة قاعدة بيانات PHP ، قد لا تسفر عن الشهور أو طرحها دائمًا عن النتائج المتوق...برمجة نشر في 2025-04-25 -

كيفية التعامل مع مدخلات المستخدم في الوضع الحصري لشروط جافا؟تستكشف هذه المقالة النهج الصحيح للتعامل مع إدخال المستخدم من لوحة المفاتيح والماوس في هذا الوضع. ومع ذلك ، في وضع كامل الشاشة الحصري ، قد لا تعمل ه...برمجة نشر في 2025-04-25

كيفية التعامل مع مدخلات المستخدم في الوضع الحصري لشروط جافا؟تستكشف هذه المقالة النهج الصحيح للتعامل مع إدخال المستخدم من لوحة المفاتيح والماوس في هذا الوضع. ومع ذلك ، في وضع كامل الشاشة الحصري ، قد لا تعمل ه...برمجة نشر في 2025-04-25 -

كيفية تنفيذ وظيفة التجزئة العامة لل tuples في مجموعات غير مرتبة؟وظيفة تجزئة عامة للتجمعات في المجموعات غير المرتبة ومع ذلك ، يمكن أن يؤدي استخدام tuples كمفاتيح في هذه المجموعات دون تحديد وظيفة التجزئة المخ...برمجة نشر في 2025-04-25

كيفية تنفيذ وظيفة التجزئة العامة لل tuples في مجموعات غير مرتبة؟وظيفة تجزئة عامة للتجمعات في المجموعات غير المرتبة ومع ذلك ، يمكن أن يؤدي استخدام tuples كمفاتيح في هذه المجموعات دون تحديد وظيفة التجزئة المخ...برمجة نشر في 2025-04-25 -

كيف يمكنك استخراج عنصر عشوائي من صفيف في PHP؟اختيار عشوائي من صفيف في PHP ، يمكن تحقيق عنصر عشوائي من صفيف بسهولة. ضع في اعتبارك المصفوفة التالية: $items = [523, 3452, 334, 31, 5346];برمجة نشر في 2025-04-25

كيف يمكنك استخراج عنصر عشوائي من صفيف في PHP؟اختيار عشوائي من صفيف في PHP ، يمكن تحقيق عنصر عشوائي من صفيف بسهولة. ضع في اعتبارك المصفوفة التالية: $items = [523, 3452, 334, 31, 5346];برمجة نشر في 2025-04-25 -

التبسيط الكبير: دليل لكفاءة الخوارزمية | mblogingفهم تدوين كبير: دليل المطور لكفاءة الخوارزمية كمطور برامج ، يعد استيعاب التدوين الكبير الضروري ، بغض النظر عما إذا كنت تقوم ببناء تطبيقات الويب أو ...برمجة نشر في 2025-04-25

التبسيط الكبير: دليل لكفاءة الخوارزمية | mblogingفهم تدوين كبير: دليل المطور لكفاءة الخوارزمية كمطور برامج ، يعد استيعاب التدوين الكبير الضروري ، بغض النظر عما إذا كنت تقوم ببناء تطبيقات الويب أو ...برمجة نشر في 2025-04-25

دراسة اللغة الصينية

- 1 كيف تقول "المشي" باللغة الصينية؟ 走路 نطق الصينية، 走路 تعلم اللغة الصينية

- 2 كيف تقول "استقل طائرة" بالصينية؟ 坐飞机 نطق الصينية، 坐飞机 تعلم اللغة الصينية

- 3 كيف تقول "استقل القطار" بالصينية؟ 坐火车 نطق الصينية، 坐火车 تعلم اللغة الصينية

- 4 كيف تقول "استقل الحافلة" باللغة الصينية؟ 坐车 نطق الصينية، 坐车 تعلم اللغة الصينية

- 5 كيف أقول القيادة باللغة الصينية؟ 开车 نطق الصينية، 开车 تعلم اللغة الصينية

- 6 كيف تقول السباحة باللغة الصينية؟ 游泳 نطق الصينية، 游泳 تعلم اللغة الصينية

- 7 كيف يمكنك أن تقول ركوب الدراجة باللغة الصينية؟ 骑自行车 نطق الصينية، 骑自行车 تعلم اللغة الصينية

- 8 كيف تقول مرحبا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 9 كيف تقول شكرا باللغة الصينية؟ # نطق اللغة الصينية، # تعلّم اللغة الصينية

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning